0x00はじめに

違法なほうれん草の激しさがあり、無数の妻と子供が分離されています。この目的のために、私は「関連する部門」に何らかの助けを提供したいと考えて、わずかな努力に貢献しました。私が今日あなたのために演奏するのは、BC Tianheng Shengdaの収穫です。

0x01プログラムはじめに

プログラムは、php5.4 + mysqlプログラム構造を採用しています。

基本的に、現在そのような違法サイトを行っている犯罪者は、アウトソーシングに加えて、いくつかのプログラムモデルセットを変更しました。とりあえず、技術レベルの問題のために、Tianhengは発行することしかできません。バージョンは少し古い場合があります。ただし、その大部分が使用されています。 4月中旬に自分の名前を開示したくないネチズンによる実際のテストによると、これらの問題の約70%が存在しましたが、このプログラムを使用している違法サイトは30分で約5,000〜20,000元を収集しました。

0x02脆弱性の詳細

1。お金-SQLインジェクション

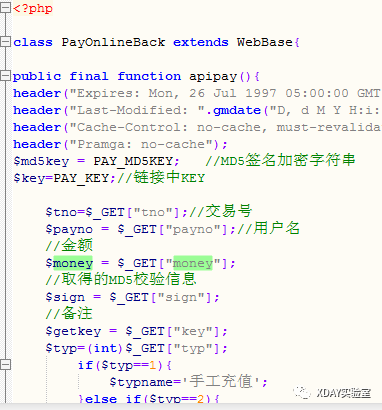

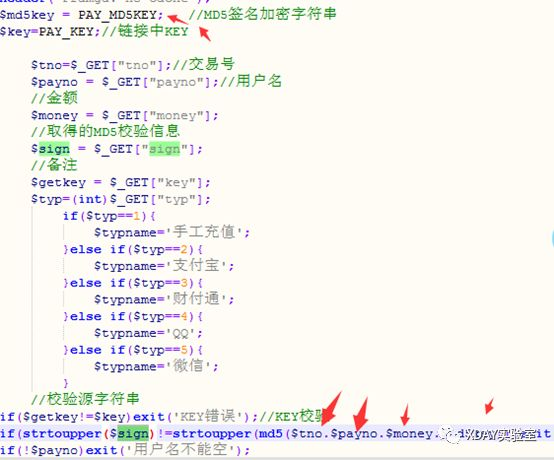

web \ wjaction \ default \ payonlineback.class.php

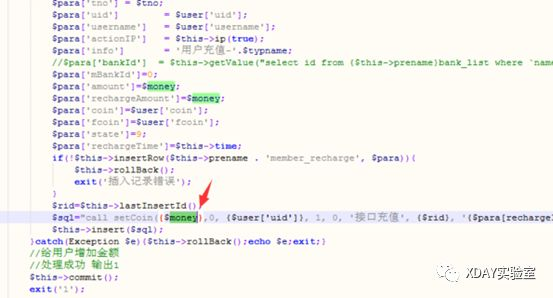

お金をフォローアップし続けてください、ここで取得する必要があります、そして条件を見てください

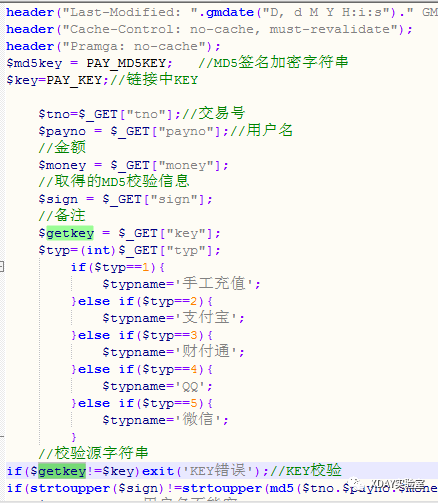

条件表示、最初のものは重要な検証です。これは構成ファイルにあります。キーが間違っている場合、それはすべての注文が有効になることができないことを意味します。言い換えれば、キーは間違いなくURL要求内にあり、この検証はバイパスできます。

条件を見続けます。ここで、検証のためにMD5値を生成することです。ただし、この検証には欠陥があり、キーの価値はここには含まれていません。したがって、直接送信するときは、$ tno。$ payno。$ money feldに設定します。次に、MD5値のMD5Keyを取得します。 $サインをURLに表示できるためです。復号化後、スクリプトを書き、その検証メカニズムに従ってそれらを挿入できます。

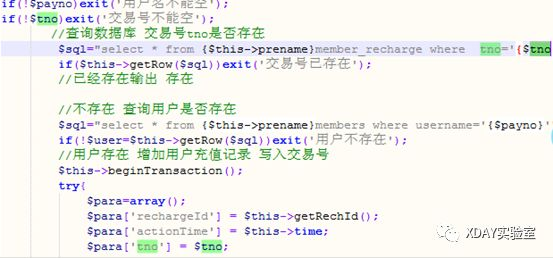

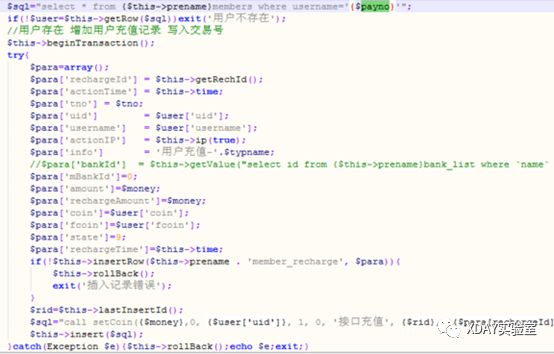

読み続けてください、ただランダムに来てください。

最後の検証である読み続けてください。ここのユーザー名は本物である必要があるため、ここでの検証は無効であると見なされます。

次に、以前の分析によると、注入できます。最も重要な点は、MD5Keyの値を推測することです。

2。注文情報- ストレージXSS

注文情報- ユーザー名

デフォルトの支払いがフォームを提出する場合、フロントデスクとバックエンドはフィルタリングされず、XSSストレージの脆弱性を引き起こします。

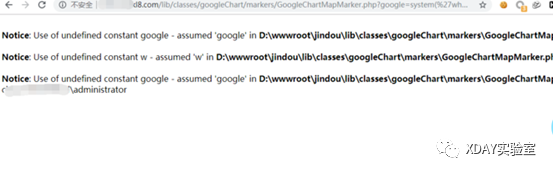

3.バックグラウンドに検証なし-GetShell

lib/classes/googlechart/markers/googlechartmapmarker.php

ランダムコードの実行の脆弱性であるGoogle変数は、GETでデータを取得し、それを実行します。比較的低レベルの問題については、コードパーツを書くことはありません。 (この脆弱性は効率的ではなく、約30%の確率です)

0x03要約

このソースコードのセットは、これらのいくつかの穴だけではなく、自分で掘る練習をすることができます。第二に、私はもともと、それらを含めなかった違法なサイトツールをリリースして収集することを考えていましたが、後に「他の」警備員が迷い込むことを避けるためにそれについて考えました。私はまだ水文学の記事を持っています、私は皆さんがもっとアドバイスを持っていることを願っています!

元のリンクから転載:https://mp.weixin.qq.com/s/7r3orgpmuesdz4ykuxojjw

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)