一、準備階段1.1 基本情況DarkComet (暗黑彗星)是由Jean-Pierre Lesueur(稱為DarkCoderSc)開發的遠程訪問木馬(稱為RAT),在2012 年初開始擴散,它用於許多有針對性的攻擊,能夠通過網絡攝像頭拍照,通過連接到PC 的麥克風竊聽對話,並獲得對受感染機器的完全控制。該RAT 還以其鍵盤記錄和文件傳輸功能而聞名,因此,任何遠程攻擊者都可以將任何文件加載到受感染的機器上,甚至竊取管理員權限、計算機/用戶名、語言/國家、操作系統信息、使用的內存、網絡攝像頭信息、文檔等。它會禁用任務管理器、註冊表編輯器和文件夾選項,修改註冊表項以禁用Windows 防火牆設置,此操作允許此惡意進程執行而不會被Windows 防火牆檢測到。別名有:Fynloski、Krademok、DarkKomet 等。

1.2 功能DarkKomet 主要功能:遠控,對用戶行為進行監控並為攻擊者開啟SYSTEM 後門,竊取用戶信息並回傳竊取的信息發送給攻擊者,同時還可以下載其他惡意軟件。

1.3 傳播方式DarkKomet 將自身偽裝成筆記本電腦觸控板的驅動程序Synaptics Pointing Device Driver,啟動後,會全盤遍歷exe 文件、xlsx 文件,並將目標文件更新到病毒資源中,將shellcode 注入的圖標資源替換為目標文件圖標,然後用病毒文件覆蓋目標文件,完成感染,實現不死及復生能力。並可通過U盤插入、xlsx 文件分享、遠控軟件捆綁實現橫向擴散,具有極強傳播能力。

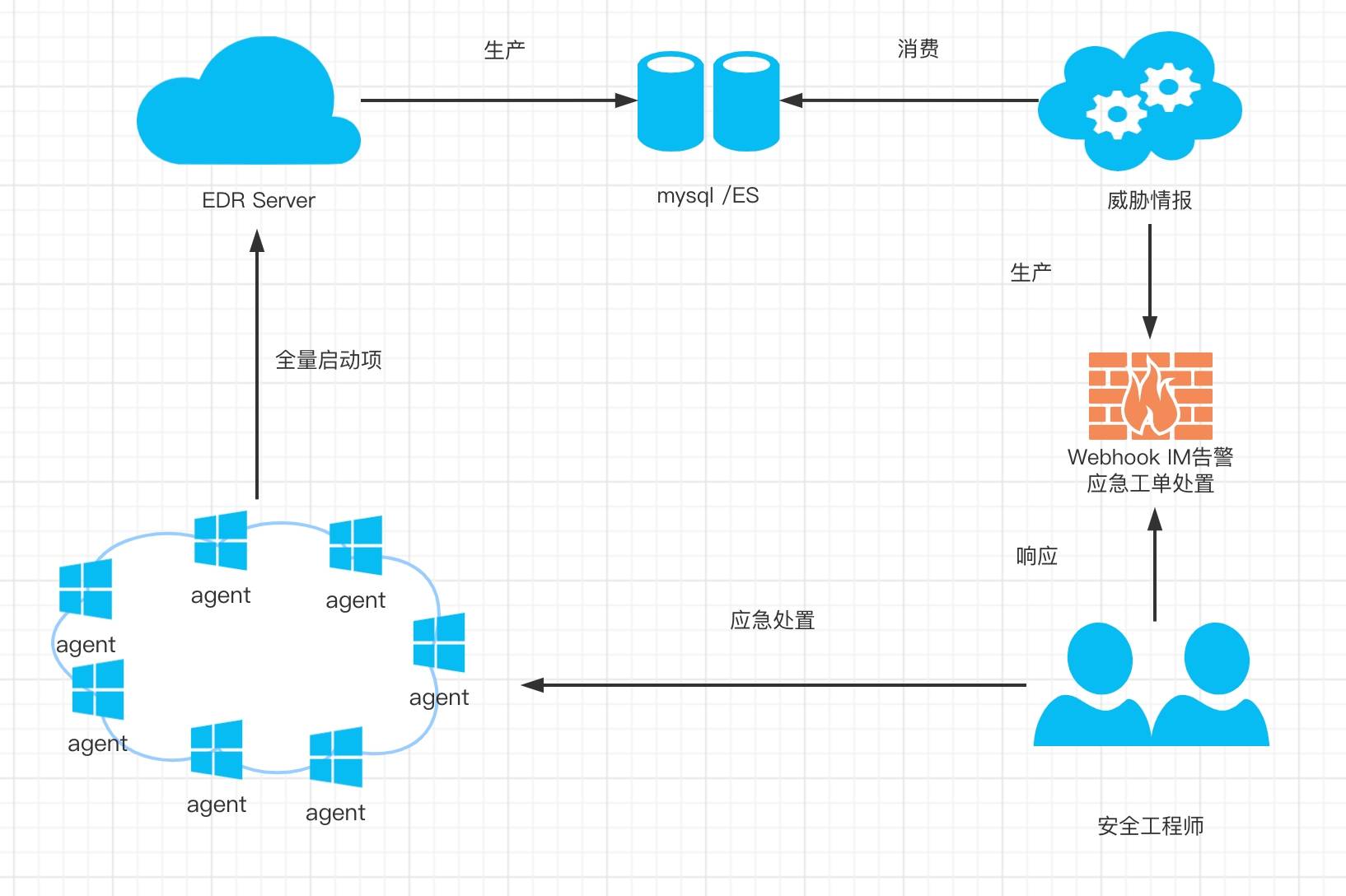

二、檢測階段

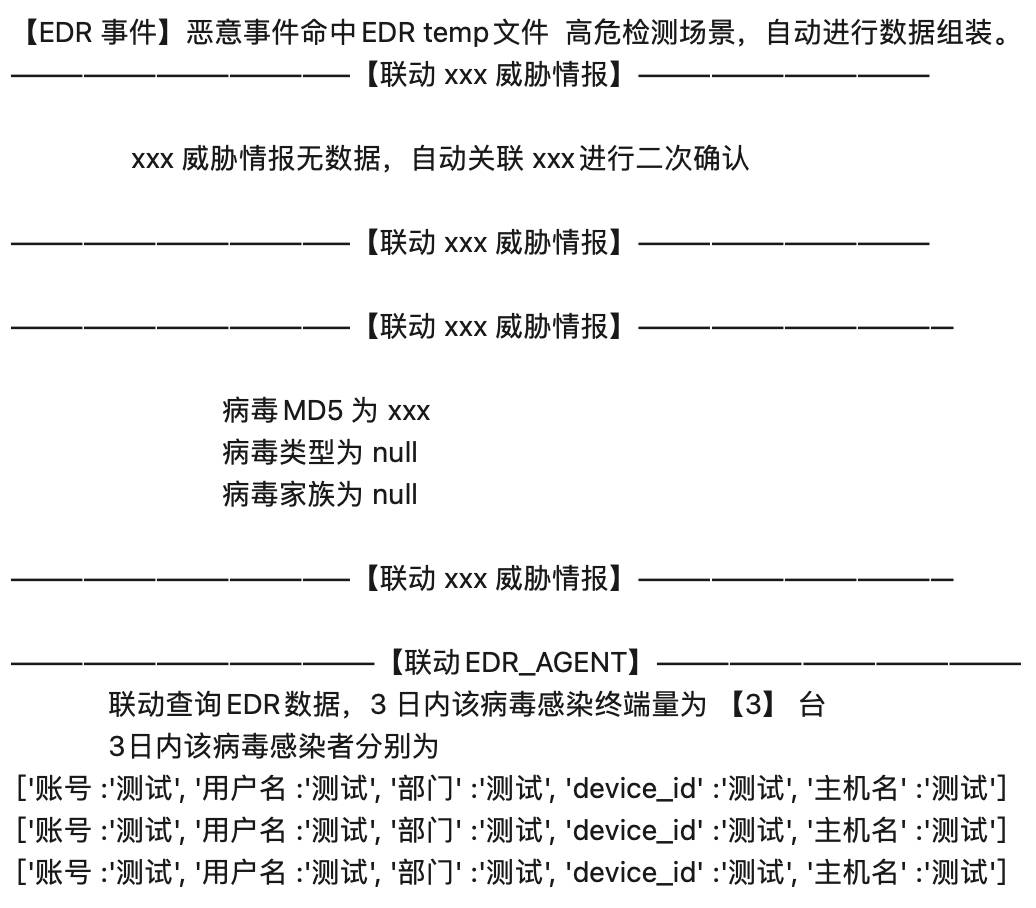

貨拉拉終端應急響應檢測機制基於TTP驅動、離群數據驅動、殺毒事件驅動、威脅情報驅動混合。該次事件由EDR收集終端全量啟動項數據,結合威脅情報接口,實現終端權限維持數據基線的分鐘級掃描。高危事件通過webhook 實現IM告警,方便安全運營人員實時接入處置,並通過工單記錄匯總。

聚合N day內該病毒感染的終端量及感染者的賬號、用戶名、部門等信息,最終由多條alert形成單條完整incident。

通過webhook/工單形式將消息推送給終端安全運營人員對事件進行下鑽,IOC/TTP加入EDR實時檢測阻斷規則,完成由單次事件檢測—— 一類事件阻斷的事件閉環。

三、抑制階段3.1 事件的處置1、攔截回連c2域名、IP,中斷連接。

2、遠程接入應急溯源,獲取TTP。

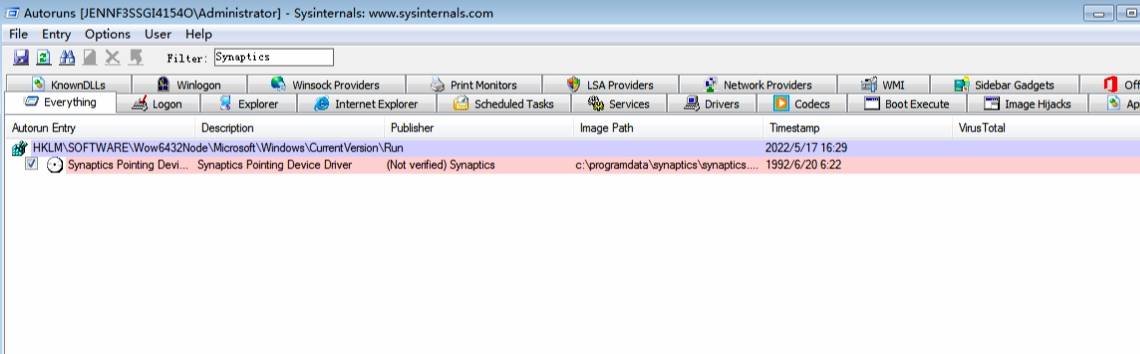

四、根除階段4.1 刪維權該病毒通過Run 鍵實現到權限維持(開機自啟動),刪除啟動項

4.2 清進程結束2 個Synaptics.exe進程

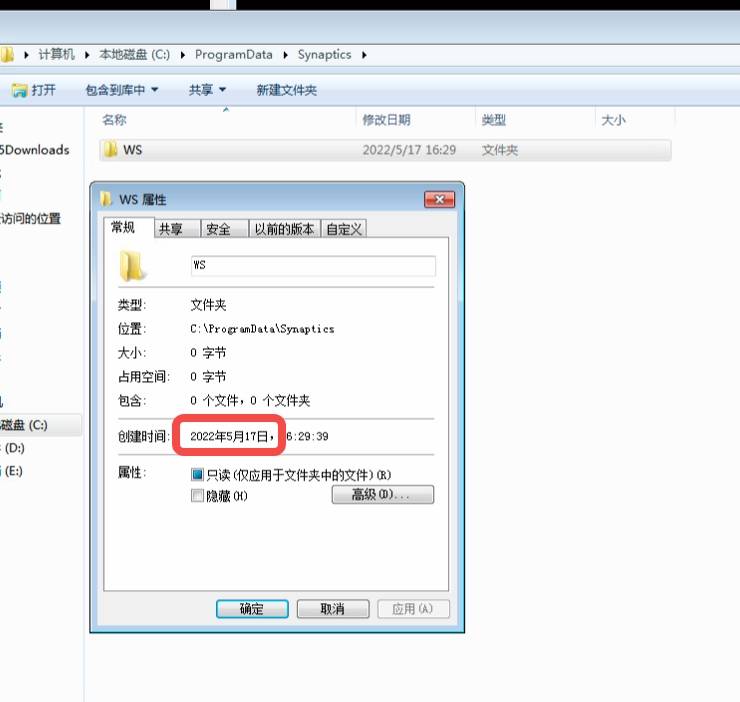

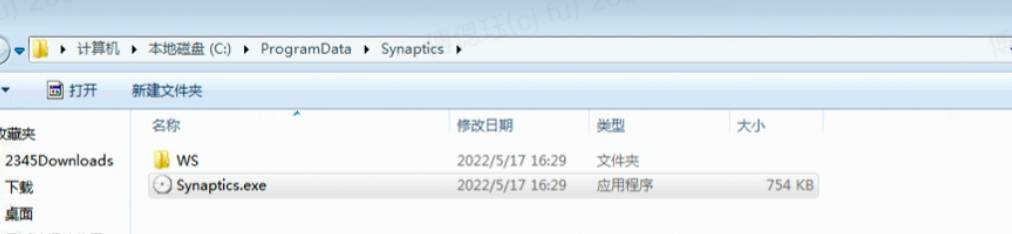

4.3 刪文件進入DarkKomet 文件目錄,只有WS文件夾,卻找不到相關可執行文件

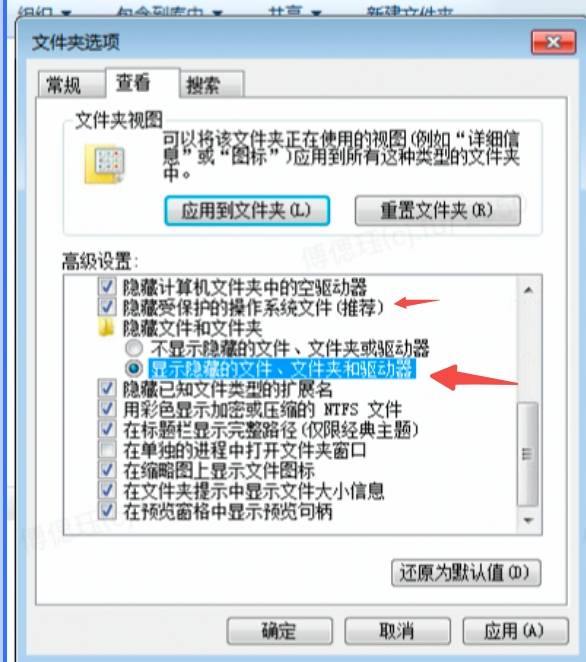

懷疑DarkKomet隱藏自身,取消勾選【隱藏受保護的操作系統文件】並選中【顯示隱藏文件】

被隱藏的病毒文件Synaptics.exe顯形,

刪除文件,提示需要SYSTEM權限(高於Administrator),病毒文件通過修改文件屬主及文件權限實現強行駐留

修改文件屬主為administrator並繼承權限後,刪除病毒文件

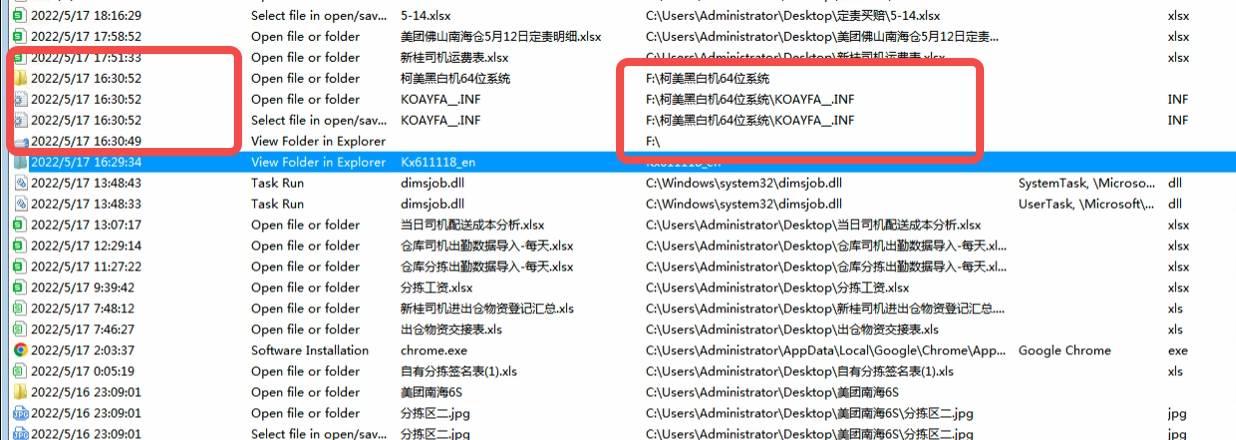

4.4 溯源頭清除威脅後,溯源入口點,從取證角度獲取2022-05-17 16:29:30 運行軟件信息,發現可疑文件路徑

F:\柯美黑白機64位系統\

可疑點:該文件位於F盤,且運行時間與病毒創建時間密切相關,但用戶終端上卻只有C、D、E盤。

猜測該盤為第三方便攜插入式U盤,諮詢用戶後得到【安裝打印機】細節。

由此推測:該病毒原本位於U盤中,安裝打印機時插入U盤,U盤內的病毒自動感染終端位於C盤的文件,實現橫向擴散。

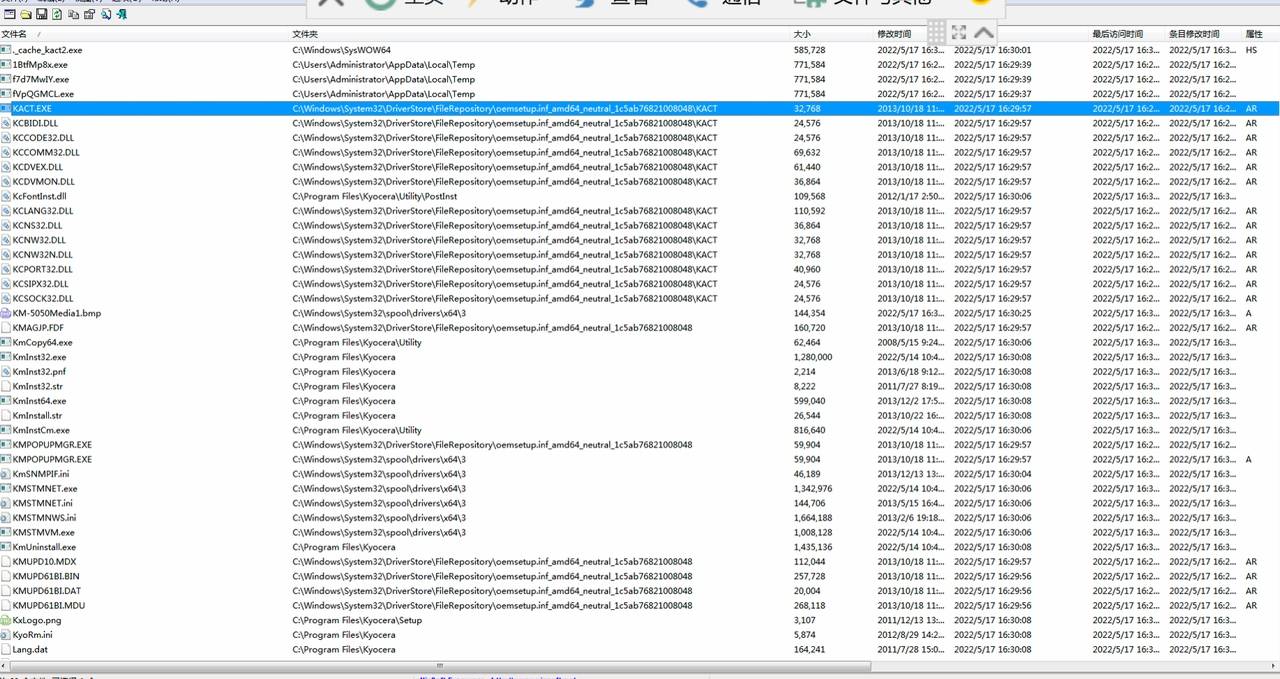

由於該病毒具有感染性,推測還感染了其他文件。通過遍歷NTFS文件系統MFT-TIME,獲取2022-05-17 16:29:30 - 2022 - 05 -17 16:29:40 創建及修改的所有文件,獲取被感染文件信息

通過日誌回溯取證,發現f:\京瓷複印機\Kx6111118_en\setup.exe入駐Run鍵,創建病毒文件C:\ProgramData\Synaptics\Synaptics.exe,並將Synatics.exe添加啟動項。由此映證猜測,C2病毒感染源頭為安裝打印機時插入U盤。

五、恢復階段1、清除被感染的'_cache_'文件

2、IOC/TTP 加入EDR、殺毒,複驗攻擊能被實時阻斷。

3、受損用戶更改密碼

六、總結階段IOC:

DNS:xred.mooo.com

IP:69.42.215.252

TTP:

6.1 歷史事件某用戶請第三方安裝師傅安裝打印機,插入U 盤後,U 盤中已存在的DarkKomet 組織synaptics 病毒自動運行,進而感染終端位於C 盤下的十餘個進程及文件。

某員工下載被投毒的todesk 進行遠程辦公【具有todesk 功能,實為synaptics 遠控病毒新變種】,導致感染synaptics 病毒。

某員工下載CAD 破解軟件,其中夾雜最新版synaptics 病毒。

.

本輪synaptics 應急響應,終端產生的威脅主要來自:U 盤擴散、軟件投毒捆綁這兩種形式。病毒最明顯特徵為:未簽名進程C:\ProgramData\Synaptics\Synaptics.exe 入駐Run鍵以權限維持。

當下階段,利用人性弱點進行投毒的事件層出不窮。針對員工高頻安裝的瀏覽器類、IM類、運維工具類、遠程控制類軟件,需做好軟件與對應簽名的映射驗證,並針對高危場景離群數據進行威脅狩獵。輔以外部/內生威脅情報,構建濾網機制,對啟動項軟件流水加以管控。實現啟動項快照機制,對未知/離群/高危/權限維持數據定時清理,在提升攻擊者成本的同時,也增加檢測/阻斷未知攻擊的可能。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)