最新發現的勒索軟件CatB,該軟件通過處理器內核檢查,物理內存大小檢查和硬盤大小來檢查自己是否是在虛擬機中,然後執行MSDTC 服務的DLL劫持繞過殺毒軟件。

我們最近發現了一個新型勒索軟件,它執行MSDTC服務DLL劫持以靜默執行其有效負載。我們根據勒索軟件組使用的聯繫電子郵件將此勒索軟件命名為CatB。該樣本於2022年11月23日首次上傳至VT,並被VT社區標記為Pandora勒索軟件的可能變體。 Pandora組織首次出現於2022年2月中旬,主要以企業網絡為目標進行針對性攻擊,主要通過釣魚郵件、漏洞利用、RDP爆破等方式進行傳播,採用Raas雙重勒索的策略,在對用戶系統進行加密導致工作無法正常運作的情況下,利用竊取的數據脅迫用戶支付贖金,否則就外洩。該組織使用Tor站點或者Email郵箱方式與受害者聯繫。

Pandora 勒索軟件最重要的功能就是應用了先進的反逆向技術,雖然在惡意軟件中反逆向技術很常見,但Pandora的這一功能頗為突出。與潘多拉勒索軟件的聯繫僅限發出的勒索信。 CatB勒索軟件實現了幾種反虛擬機技術,以驗證在真實設備上的執行情況,然後釋放惡意DLL和劫持DLL以逃避檢測。

CatB勒索軟件包含兩個文件,包含UPX的dropper(version.dll)和勒索軟件有效負載(oci.dll)。 dropper處理反vm檢查,釋放勒索軟件負載並執行它。

反虛擬機(Anti-VM)CatBdropper實現了三種反虛擬機/沙盒規避技術:

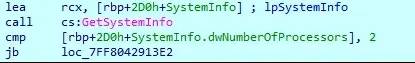

處理器內核檢查:現如今的真實計算機都至少有兩個處理器,所以如果勒索軟件只檢測到一個CPU內核,這將是一個很強的信號,表明它當前駐留在沙盒中。勒索軟件通過GetSystemInfo API函數檢索系統信息並檢查處理器數量。如果少於兩個處理器,則退出立即中斷執行。

處理器檢查

總物理內存檢查:與虛擬機不同,現在的虛擬機都至少有2GB RAM,通常在4GB和32GB之間。 CatB勒索軟件通過檢查物理內存大小來檢測虛擬機/沙盒。這是通過使用GlobalMemoryStatusEx API函數檢索有關物理和虛擬內存的信息來完成的。在本文的示例中,如果即將運行的物理內存少於2GB,勒索軟件會退出。

物理內存檢查

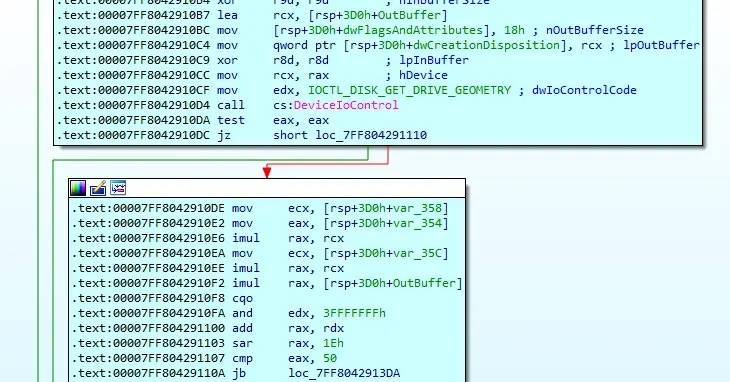

硬盤大小:惡意軟件可以檢查設備的硬盤大小,並根據該參數繼續執行。這可以通過使用DeviceIoControl Api函數實現,其中“0x70000”作為dwIoControlCode參數傳遞。 CatB勒索軟件只能在至少有50GB硬盤的設備上執行。

硬盤大小檢查

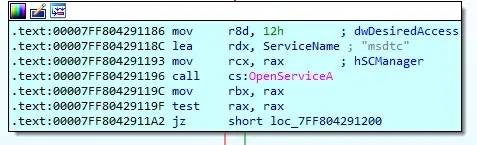

DLL劫持如果所有反VM檢查都通過,則dropper將繼續執行,並將勒索軟件負載(oci.dll)放入C:\Windows\System32文件夾。接下來,它將查找MSDTC服務(分佈式事務協調器Windows服務,負責協調數據庫(SQL Server)和web服務器之間的事務)並更改其配置。

MSDTC服務

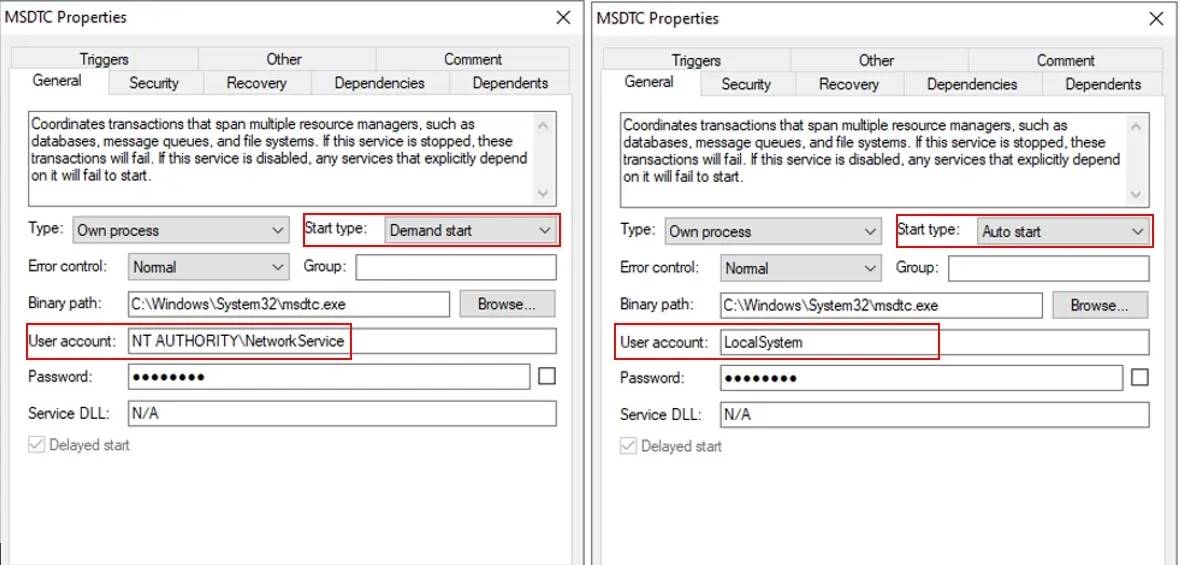

更改的配置包括運行服務的帳戶名稱(從“網絡服務”更改為“本地系統”)和服務啟動選項(如果重新啟動,則從“按需啟動”更改為自動啟動以實現持續性)。

服務配置更改

運行服務的帳戶已更改為授予服務管理員權限,因為網絡服務帳戶使用用戶權限運行。更改啟動類型將授予勒索軟件在每次系統重新啟動時執行的能力。

dropper在更改其配置後啟動服務。此服務啟動時,默認情況下會嘗試從System32文件夾加載幾個DLL。這使它有機會將任意DLL(在本例中為oci.DLL)植入此文件夾中,以執行惡意代碼。

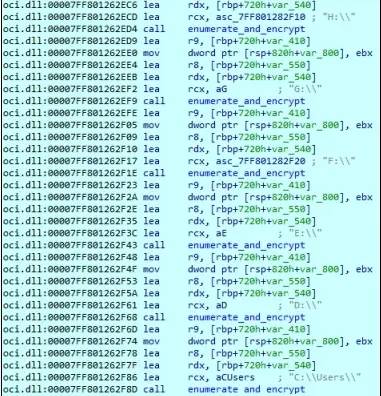

勒索軟件此時惡意oci.dll文件被加載到msdtc.exe進程中,然後加密進程啟動。 CatB枚舉並加密特定的硬編碼磁盤和文件夾:

硬編碼磁盤

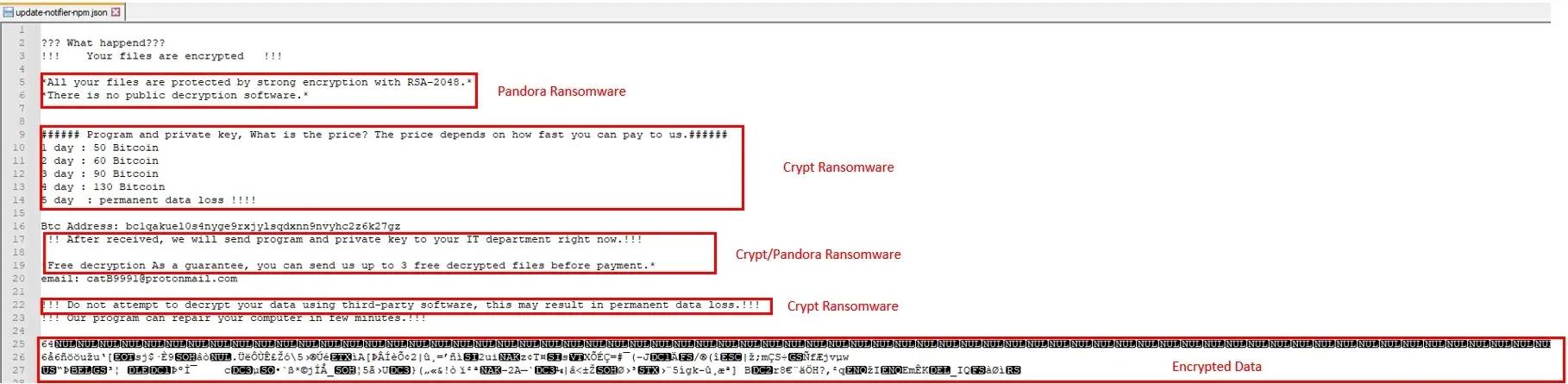

CatB避免使用帶有.msi、exe、dll、sys、iso擴展名和NTUSER.DAT的文件。 CatB勒索軟件的一個有趣之處是,勒索通知被添加到每個加密文件的開頭,而不是像大多數勒索軟件那樣作為一個單獨的文件添加到每個文件夾中。它也不改變文件擴展名。這可能會在一開始使用戶感到困惑,他們可能沒有註意到加密,並且文件將看起來已經被攻擊,因為二進制內容被破壞,他們無法打開它。勒索通知本身看起來與Pandora和Crypt贖金通知非常相似,其中一部分甚至是複制/粘貼的。

加密文件

通知中沒有官方的贖金名稱,也沒有tor網站的URL。聯繫勒索軟件運營商的唯一方法是通過電子郵件。

目前像Minerva Armor這樣的勒索軟件保護平台會通過模擬勒索軟件積極試圖避免的環境數據,輕鬆防止CatB勒索軟件。例如,當勒索軟件查詢處理器的數量時,Minerva Armor會讓它相信自己所處的環境只有1個CPU,從而自動退步並終止運行。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)