目前有大量的追踪器,它們收集用戶在線活動的信息。但出於各種目的,我們已經習慣了在線服務提供商、營銷機構和分析公司跟踪我們的每一次鼠標點擊、我們的社交帖子、瀏覽器和流媒體服務。這些被收集的數據可用於改善用戶界面或整體用戶體驗,或用於個性化廣告。

存在各種類型的跟踪器,用於收集不同類型的信息:廣告(AdAgency)跟踪器、分析(WebAnalytics)跟踪器等等。其中大多數主要用於網站和內部應用程序。還有更多的多功能追踪器,用於網站、內部應用程序,甚至電子郵件。本文描述了其中一種跟踪器類型:web信標。本文會介紹最常檢測到的跟踪系統和公司web信標。

什麼是web信標web信標(web beacon),又稱網頁臭蟲(web bug),是可以暗藏在任何網頁元素或郵件內的1像素大小的透明GIF或PNG圖片,常用來收集目標電腦用戶的上網習慣等數據,並將這些數據寫入Cookie。 web信標在郵件跟踪和垃圾郵件中較為常用。

雖然互聯網隱私倡導者反對使用網絡臭蟲,但是他們大部分承認網絡臭蟲有積極用途,例如跟踪侵犯版權的網站。 根據Richard M.Smith,網絡臭蟲(Web bug)可以收集以下資料:1.獲取網絡臭蟲的計算機的IP地址,2.網絡臭蟲所在網頁的網址,3.網絡臭蟲圖像的網址,4.網絡臭蟲被訪問的時間,5獲取網絡臭蟲圖像的瀏覽器的類型,6.一個提前設定的cookie值。網絡臭蟲(Web bug)經常被垃圾郵件發送者用來驗證電子郵件地址。當收件人打開一封有網絡臭蟲的電子郵件時,返回給發件人的信息就會顯示郵件已被打開,這樣就可以確認電子郵件地址是有效的。

網站上的信標跟踪訪問者。分析性營銷機構或網站所有者自己可以使用這些數據來衡量某些內容或促銷活動的表現,或者他們的受眾的反應。一些網站使用追踪器像素作為其內容的水印,例如追踪非法拷貝。

電子郵件中web信標的主要目的,就像網站上的信標一樣,是統計與內容互動的用戶。例如,跟踪器像素可用於生成關於電子郵件打開率的報告。這有助於公司發現用戶對哪些電子郵件活動感興趣,哪些不感興趣。例如,如果一項電子郵件活動的打開率下降,公司可能會選擇用更吸引眼球的內容或點擊誘餌來代替主題,或者相反,使其更具事實性和信息性。

web信標是如何工作的網頁上的信標通常是從外部源加載的圖像。大小通常是一個甚至零個像素,因此人眼看不見的。因此得名:“間諜像素”。此外,CSS的顯示屬性可以設置為“none”(不顯示)來隱藏圖像。不太常見的是JavaScript信標實現,比如信標API:一個允許向服務器發送請求而不期待響應的接口。

信標API(Beacon API)是一種較新的Web技術,它不需要使用不可見圖像或類似手段就能達到相同的目的。截至2017年4月,它還是一個萬維網聯盟的候選建議。其旨在使Web開發人員能在用戶離開頁面時將信息(如分析或診斷數據)發回Web服務器,以跟踪用戶的活動。使用Web信標API能夠不干擾或影響網站導航的完成此種跟踪,並且對最終用戶不可見。信標API已於2014年被相繼引入到Mozilla Firefox和Google Chrome網頁瀏覽器。

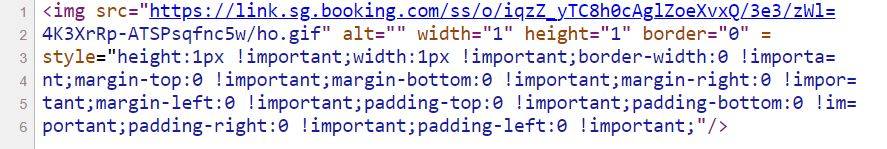

網站HTML代碼中的web信標位置示例

電子郵件web信標以類似的方式實現:在電子郵件正文中放置不可見的圖像,或者在HTML附件中添加JavaScript代碼。

電子郵件HTML部分中的web信標位置示例

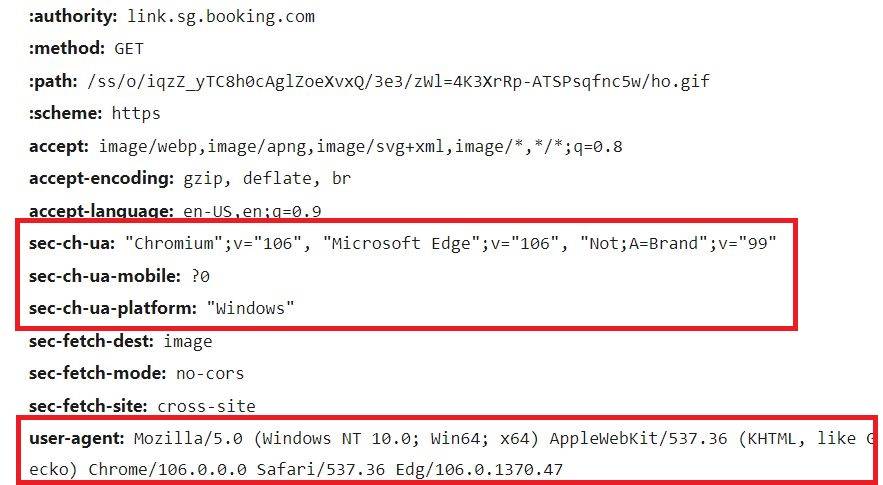

當網頁或電子郵件被打開時,一個請求被發送到web信標服務器。如果web信標是一個圖像,請求是上傳這個圖像。否則,它是JavaScript代碼中指定的請求,通常不需要響應。下面的信息通常被傳遞給服務器:

打開網頁或電子郵件的日期和時間;

操作系統版本;

瀏覽器或電子郵件客戶端類型和版本;

屏幕分辨率;

IP地址;

用戶數據傳輸示例

最常見的網站和電子郵件信標我們分析了2022年12月系統檢測到的網絡信標,並對20家公司進行了排名,這些公司的信標在瀏覽網站或打開電子郵件時與用戶互動最頻繁。

網站上最常見的20個信標我們使用了“禁止跟踪”(DNT)組件從2022年12月1日至31日收集的匿名統計數據,該組件阻止網站跟踪器的加載。 DNT在默認情況下是禁用的,它是卡巴斯基互聯網安全、卡巴斯基全面安全和卡巴斯基安全雲的一部分。統計數據由用戶在同意的情況下分享的匿名數據組成。我們列出了20家DNT在全球範圍內最頻繁檢測到其內容的公司。根據DNT的數據,20家公司中的大多數至少與數字廣告和營銷有一定的聯繫。例如,Aniview以2.68%的排名位居第六,專門從事視頻廣告業務。 OpenX(2.19%)、Taboola(1.63%)、Smart AdServer(1.55%)和其他許多公司都是廣告或營銷機構。

即使是科技巨頭,如穀歌(32.53%)、微軟(21.81%)、亞馬遜(13.15%)和甲骨文(2.86%),它們在我們的排名中處於領先地位,運營著營銷和廣告子公司,而銷售產品並不是它們使用網絡信標的唯一原因。

2022年12月最常見的20個網站信標

電子郵件中最常見的20個信標本節介紹來自卡巴斯基用戶設備的匿名反垃圾郵件檢測數據。反垃圾郵件組件是卡巴斯基安全Linux郵件服務器、卡巴斯基安全微軟Exchange服務器、卡巴斯基安全郵件網關和卡巴斯基安全微軟Office 365的一部分。

與網站信標排名不同的是,最常見的電子郵件信標並不是由大型科技公司主導的:Adobe Analytics(4.49%)排名第八,谷歌(3.86%)和微軟(3.18%)的比例甚至更低。事實上,有相當多的公司專門從事電子郵件營銷就可以解釋這一點。這些公司可分為兩類:

電子郵件服務提供商(ESP):為客戶管理和維護電子郵件活動的公司;

客戶關係管理(CRM):專門為在銷售過程的各個階段管理各種類型的客戶溝通建立平台的公司。

科技巨頭擁有大多數網站使用的主要廣告網絡,因此他們的追踪器主導著這些網站,而ESP和CRM公司管理著大多數電子郵件活動,因此他們的追踪器主導了電子郵件。 ESP和CRM信標收集用戶數據,以跟踪他們對電子郵件活動的響應,即打開郵件的用戶百分比、不同地區打開率的變化情況,等等。我們在電子郵件流量中檢測到的大多數信標是由Mailchimp(21.74%)和SendGrid(19.88%)提供的,這是美國兩家主要的電子郵件營銷公司。

除ESP和CRM外,我們的電子郵件信標排名還包括韓國大型在線零售商樂天(5.97%)、商業社交網站LinkedIn(4.77%)、叫車平台Uber(1.49%)和主要住宿預訂服務Booking.com(0.56%)。這些公司與ESP和CRM參與者分享了他們使用web信標的原因:評估電子郵件營銷活動的影響並收集匯總用戶統計數據。

電子郵件中最常見的20種web信標

總結公司努力收集盡可能多的用戶數據,盡可能多地為每個用戶配置文件添加細節,以便他們可以個性化產品,更有效地銷售商品和服務。各種跟踪系統使公司能夠跟踪網站、內部應用程序和電子郵件中的用戶。

許多大公司沒有外包這些服務,而是建立了自己的廣告子公司,銷售與廣告專家相同的服務。他們通常合併從不同來源獲得的用戶信息,以豐富和擴展他們現有的每個用戶檔案。同時,其他人使用互聯網巨頭、營銷機構、ESP和CRM公司的服務,幫助這些公司收集更多數據。

一般情況下,用戶會發現很難追踪到他們的數據去向。甚至有時可能都沒有註意到正在收集數據。網站和電子郵件中的信標對用戶來說是不可見的,與cookie相反,放置信標的公司不會發出任何警告。

與此同時,信標還能讓這些公司知道用戶訪問網站的次數,他們來自哪裡,誰在何時何地打開了電子郵件。通過定期收集所有這些信息,不僅可以了解用戶對特定電子郵件消息或登錄頁面的反應,還可以了解用戶的習慣,例如他們通常什麼時候上網。如果攻擊者因洩露而獲得這些信息,他們可以將其用於自己的目的。特別是,如果他們發現你平時的離線時間,他們可以嘗試黑客攻擊你的在線賬戶或以你的名義發送虛假電子郵件。

此外,攻擊者還使用網絡信標技術。至少採取最低限度的反跟踪措施來保護自己免受公司的不必要關注是值得的,更不用說網絡黑客了。你可以安裝一個特殊的瀏覽器擴展,防止在網頁上加載跟踪器,並配置瀏覽器以增加隱私。許多VPN服務都提供跟踪器阻止作為附加功能。當涉及到電子郵件時,您可以防止圖像自動加載。即使你打開了一封包含間諜像素的電子郵件,它也不會起作用,因為除非你明確允許,否則任何圖像(網絡信標也是圖像)都不會加載。至於更高級的JavaScript信標,它們位於附件中,只有在你打開後才能加載。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)