2022年,卡巴斯基安全解決方案檢測到近170萬個針對移動用戶的惡意軟件或不需要的軟件裝入程序。儘管傳播此類裝入程序的最常見方式是通過第三方網站和不正規的應用商店,但它們的開發者也會想方設法將它們上傳到Google Play等官方商店,以提高傳播範圍。

這些應用程序通常受到嚴格監管,並且在發布之前有專門人員對其進行預審核。可防不勝防,惡意和不需要的軟件開發者使用了各種技巧來繞過平台檢查。例如,他們可能會上傳一個良性的應用程序,然後用惡意或可疑的代碼更新它,感染新用戶和已經安裝該應用的用戶。惡意應用程序一被發現就會從Google Play中刪除,但有時是在下載多次之後才能被發現。

本文的研究起始於用戶投訴,有用戶投訴在Google Play上發現了許多惡意和不需要的應用程序,為此卡巴斯基實驗室的研究人員決定分析一下暗網上此類惡意軟件的供求情況。分析這種威脅是如何產生的尤為重要,因為許多攻擊者經常會集團化運作,買賣Google Play賬戶、惡意軟件、廣告服務等。這是一個完整的地下世界,有自己的規則、市場價格和聲譽機構,我們會在本報告中對此進行概述。

分析方法使用卡巴斯基數字足跡分析功能,研究人員收集到了Google Play此類情況的數據。卡巴斯基數字足跡會對文本存儲網站和受限制的地下在線論壇進行監控,以發現洩露的賬戶和信息洩露。本報告中提供的報價發佈於2019年至2023年,來自九個最受歡迎的論壇,用於購買和銷售與惡意軟件和不需要的軟件相關的商品和服務。

主要發現能夠將惡意或不需要的應用程序發送到Google Play的裝入程序的價格在2000美元到20000美元之間。

為了使攻擊不被發現,很大一部分攻擊者嚴格通過論壇和Telegram進行談判。

最流行的隱藏惡意軟件和不需要的軟件的應用程序類別包括加密貨幣跟踪器、金融應用程序、二維碼掃描儀,甚至約會應用程序。攻擊者接受三種主要的支付方式:一部分利潤、訂閱費或租金以及一次性支付。

攻擊者推出谷歌廣告吸引更多人下載惡意和不需要的應用程序。廣告的費用取決於目標國家。美國和澳大利亞用戶的廣告費用最高,高達1美元左右。

暗網上提供的惡意服務類型與合法的在線市場一樣,暗網上也有各種優惠,供有不同需求和預算的客戶使用。在下面的屏幕截圖中,你可以看到一個優惠列表,其中介紹了針對Google Play用戶可能需要的不同商品和服務的數量。這份清單的開發者認為價格太高,然而,它們與我們在其他暗網優惠中看到的價格並不矛盾。

攻擊者購買的主要產品是開發人員的Google Play帳戶,這些帳戶可以被攻擊者使用竊取的身份攻擊或註冊,以及幫助買家將其創作上傳到Google Play的各種工具的源代碼。此外,攻擊者還提供VPS(售價300美元)或虛擬專用服務器等服務,攻擊者使用這些服務來控制受感染的手機或重定向用戶流量,以及基於網絡的注入。網絡注入是一種監控受害者活動的惡意功能,如果他們打開了攻擊者感興趣的網頁,注入器就會將其替換為惡意網頁。這種功能的售價為每個25-80美元。

一家暗網服務提供商稱這些價格太高,並指出他們以更低的價格出售同樣的服務

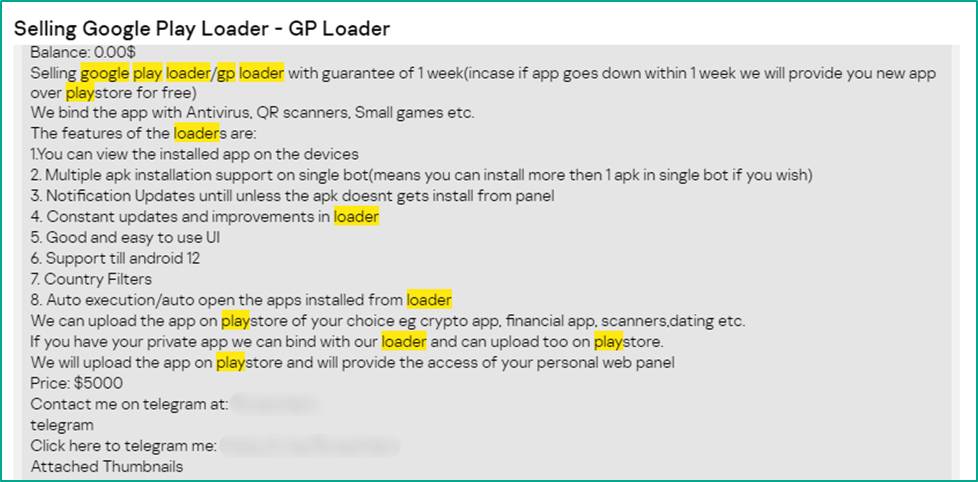

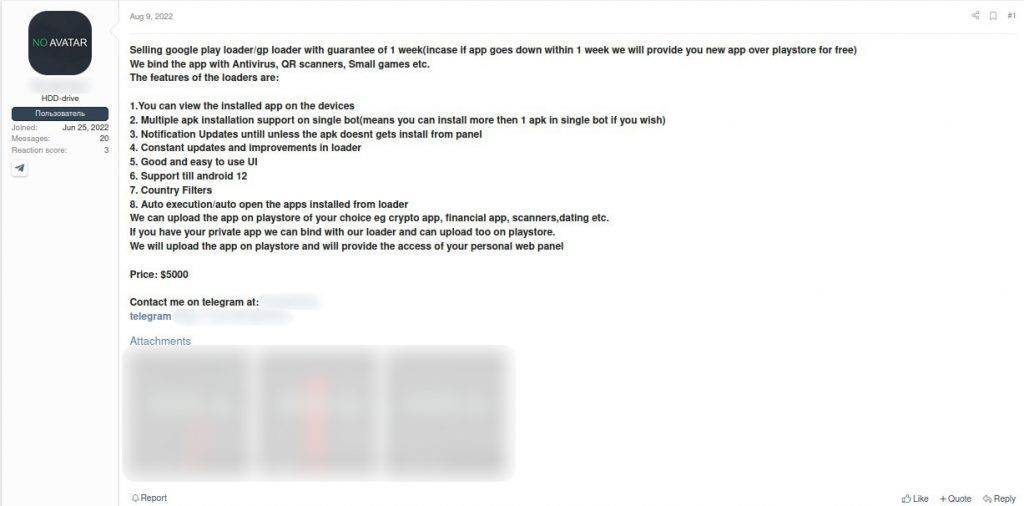

Google Play裝入程序在分析的大多數優惠中,攻擊者出售Google Play裝入程序,其目的是將惡意或不需要的代碼注入Google Play應用程序。然後,該應用程序會在Google Play上更新,受害者可能會將惡意更新下載到他們的手機上。根據注入到應用中的具體內容,用戶可能會獲得更新的最終有效載荷,或者收到通知,提示他們啟用未知應用的安裝,並從外部來源安裝。

在後一種情況下,除非用戶同意安裝額外的應用程序,否則通知不會消失。安裝應用程序後,攻擊者需要獲得訪問手機關鍵數據的權限,如輔助服務、攝像頭、麥克風等。受害者可能無法使用原始的合法應用程序,直到他們給予執行惡意活動所需的權限。一旦所有請求的權限都被授予,用戶最終能夠使用應用程序的合法功能,但與此同時,他們的設備也會受到感染。

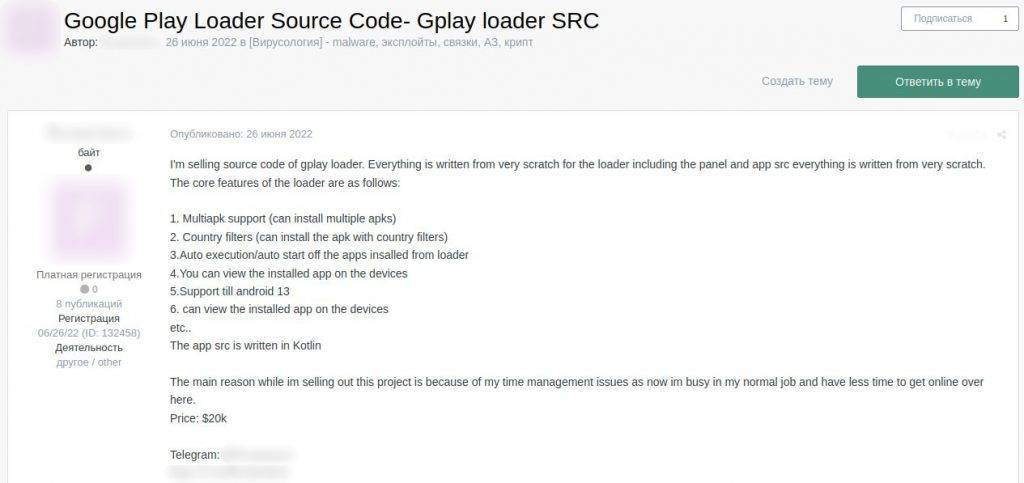

為了說服買家購買其開發的裝載程序,攻擊者有時會提供視頻演示,並向潛在客戶發送演示版本。在裝入程序功能中,他們的開發者可能會強調用戶友好的UI設計、方便的控制面板、目標國家過濾器、對最新Android版本的支持等等。攻擊者還可能為木馬應用程序添加檢測調試器或沙箱環境的功能。如果檢測到可疑環境,裝入程序可能會停止操作,或通知攻擊者它可能已被安全調查人員發現。

Google Play裝入程序是暗網上Google Play攻擊中最受歡迎的產品

裝入程序的開發者通常會指定裝入程序使用的合法應用程序的類型。惡意軟件和不需要的軟件經常被注入加密貨幣跟踪器、金融應用程序、二維碼掃描儀甚至約會應用程序。攻擊者還強調了目標應用程序的合法版本有多少下載量,這意味著有很多潛在受害者會通過使用惡意或不需要的代碼更新應用程序而被感染。最常見的情況是,開發者承諾在下載量達到或超過5000次的應用程序中註入代碼。

攻擊者出售將代碼注入加密貨幣跟踪器的Google Play裝入程序

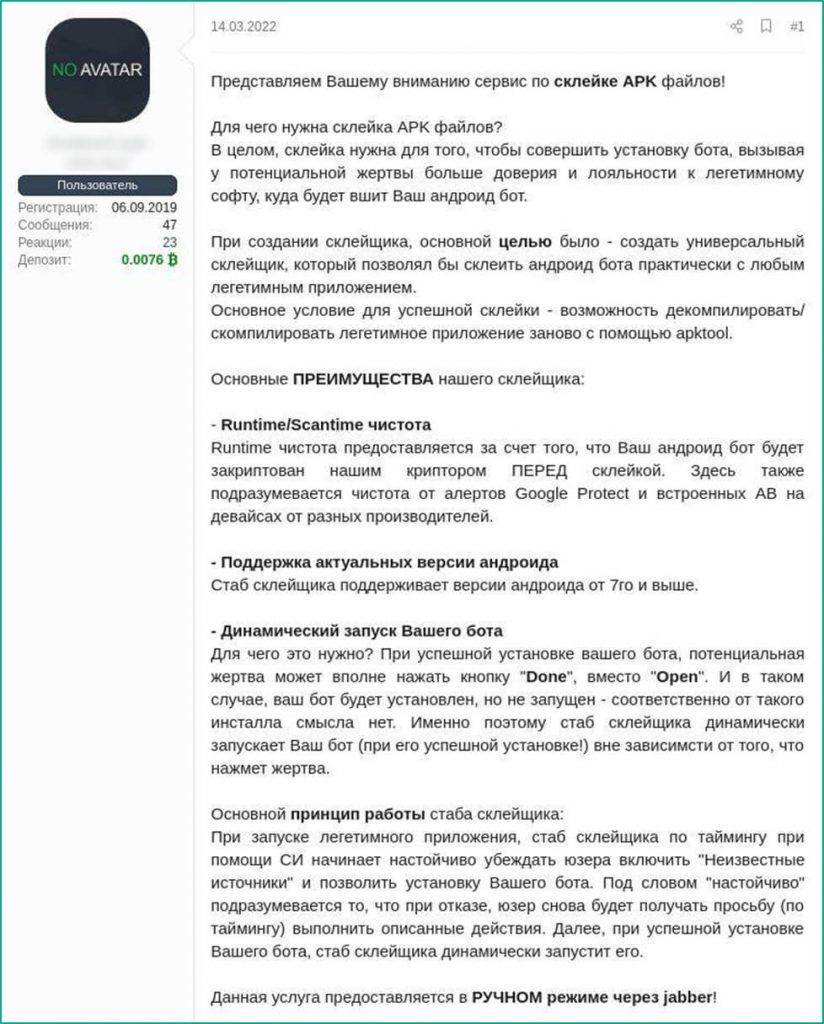

綁定服務暗網上另一個常見的服務是綁定服務。本質上,這些裝入程序與Google Play裝入程序做的事情完全相同,即在合法應用程序中隱藏惡意或不需要的APK文件。然而,與裝入程序不同的是,裝入程序會調整注入的代碼以通過Google Play上的安全檢查,綁定服務會將惡意代碼插入到不一定適合官方Android市場的應用程序中。通常情況下,使用綁定服務創建的惡意和不需要的應用程序通過釣魚短信、帶有破解遊戲和軟件的可疑網站等方式傳播。

由於綁定服務的成功安裝率低於裝入程序,因此兩者在價格上有很大差異:裝入程序的成本約為5000美元而綁定服務的成本通常約為50 - 100美元或每個文件65美元。

開發者對綁定服務的描述

開發者廣告中列出的綁定服務的優勢和功能通常與裝入程序的優勢和特點相似。不過,Binder(Binder 是一種進程間通信機制,基於開源的OpenBinder實現)通常缺乏與Google Play相關的功能。

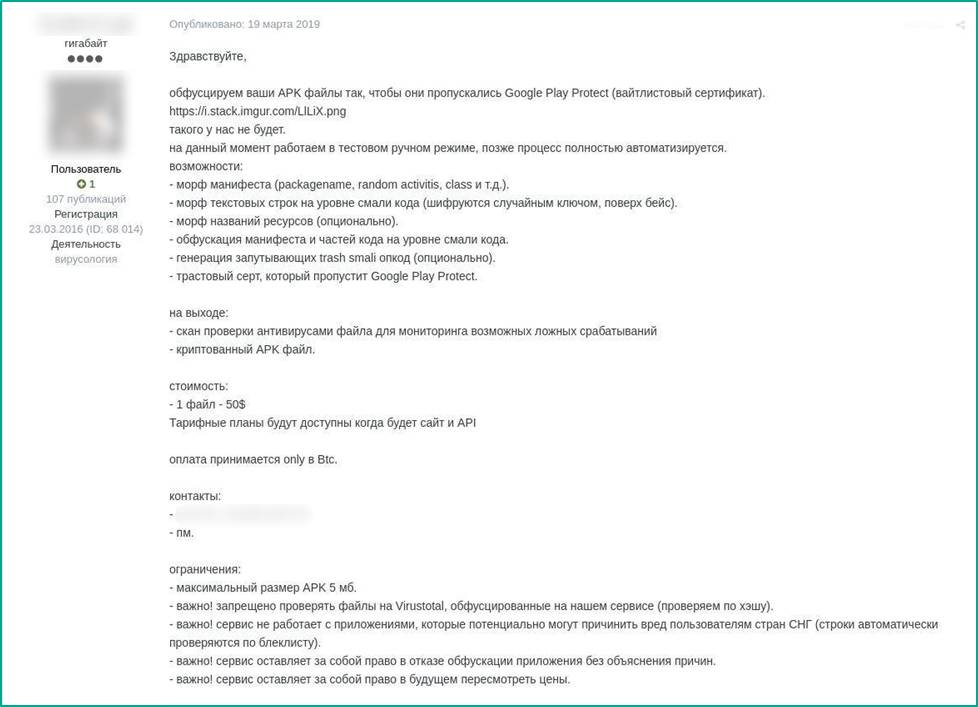

惡意軟件模糊處理惡意軟件模糊處理的目的是通過使惡意代碼複雜化來繞過安全系統。在這種情況下,買家要么為處理單個應用程序付費,要么為訂閱付費,例如,每月付費一次。服務提供商甚至可以為購買套餐提供折扣。例如,其中一個開發者以440美元的價格提供50個文件的模糊處理,而同一提供商僅處理一個文件的成本約為30美元。

Google Play威脅模糊處理優惠,每次50美元

安裝為了增加惡意應用程序的下載量,許多開發者甚至通過谷歌廣告來增加銷路。與其他暗網服務不同,這項服務是完全合法的,用於吸引盡可能多的應用程序下載,無論它是仍然合法的應用程序還是已被感染的應用程序。安裝成本取決於目標國家。均價為0.5美元,報價從0.1美元到1美元不等。在下面的截圖中,面向美國和澳大利亞用戶的廣告成本最高,為0.8美元。

開發者規定了每個國家的安裝價格

其他服務暗網開發者也會為買家發布惡意或不需要的應用程序。在這種情況下,買家不會直接與Google Play互動,但可以遠程接收應用程序活動的成果,例如,所有被其竊取的受害者數據。

平均價格和常見銷售規則卡巴斯基的專家分析了提供Google Play相關服務的暗網廣告的價格,發現買家可以接受不同的支付方式。這些服務可以以最終利潤的份額提供,也可以以一次性價格出租或出售。一些開發者也會拍賣他們的商品:由於出售的商品數量有限,它們不太可能被發現,所以買家可能願意為它們競價。例如,在研究人員發現的一次拍賣中,Google Play裝入程序的起拍價是1500美元,最終7000美元成交。

開發者拍賣Google Play裝入程序

在暗網論壇上觀察到的裝入程序的價格在2000美元到20000美元之間,這取決於惡意軟件的複雜性、新穎性和流行性,以及附加功能。裝入程序的平均價格是6975美元。

Google Play裝入程序的平均報價

然而,如果攻擊者想購買裝入程序源代碼,價格會立即飆升,超過價格範圍的上限。

開發者以20000美元的價格提供Google Play裝入程序源代碼

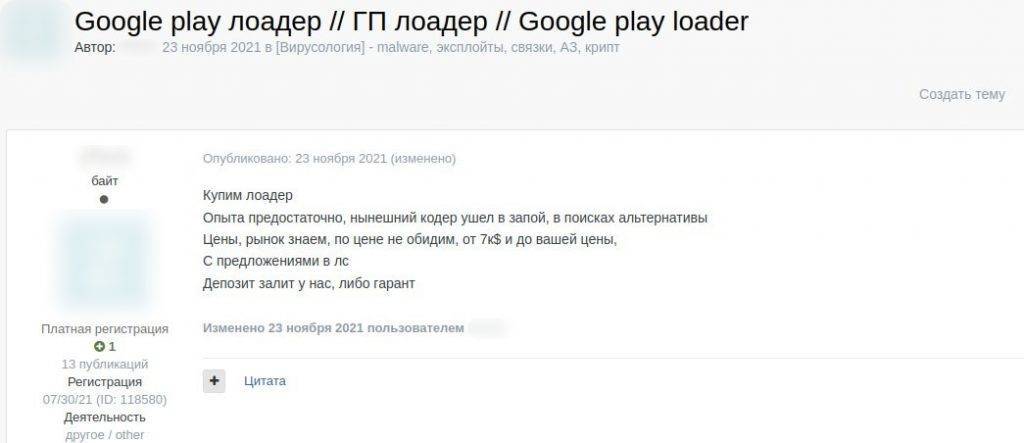

與裝入程序不同,Google Play開發者帳戶(無論是被黑客入侵的還是由攻擊者新創建的)都可以很便宜地購買,例如,只需200美元,有時甚至只需60美元。價格取決於帳戶功能,如已發布的應用程序數量、下載數量等。

用戶想購買一個可以訪問用戶電子郵件的Google Play帳戶

除了許多優惠外,研究人員還在暗網上發現了許多想要以特定價格購買特定產品或服務的信息。

攻擊者正在尋找新的Google Play裝入程序

用戶想買一個新的裝入程序

交易過程暗網上的服務提供商提供了一整套不同的工具和服務。為了保持他們的活動不被發現,很大一部分攻擊者會通過暗網論壇上的私人消息或社交網絡和Telegram進行溝通。

在暗網開發者中,為了降低交易風險,攻擊者經常求助於無私的中介機構——託管服務或中間商。託管可能是一種特殊服務,由影子平台或對交易結果不感興趣的第三方支持。然而,請注意,在暗網上,沒有什麼能100%消除被騙的風險。

總結從暗網上此類威脅的供應量和需求量來看,可以斷定此類威脅只會增長,並變得更加複雜和先進。

防護措施:

不要啟用未知應用程序的安裝。如果某個應用程序催促你下載安裝,那麼要小心了。如果可能,請卸載該應用程序,並使用防病毒軟件掃描設備。

檢查你使用的應用程序的權限,並在授予不需要的權限之前仔細考慮,尤其是在涉及輔助功能服務等高風險權限時。比如,手電筒應用程序唯一需要的權限就是使用手電筒。

使用可靠的安全解決方案,可以幫助你在惡意應用程序和廣告軟件在設備上出現不當行為之前發現它們。

隨時更新你的操作系統和重要應用程序。要確保應用程序更新是良性的,請在安全解決方案中啟用自動系統掃描,或者在安裝更新後立即掃描設備。

對於組織來說,有必要使用強密碼和雙因素驗證保護其開發人員帳戶,並監控暗網,以儘早檢測和緩解憑據洩漏風險。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)