Empireを使用して、ドメイン管理者の翻訳を自動的に取得します:Backlion

序文

帝国とブラッドハウンドが使用されたため、ADを貫通することにより、イントラネット環境の95%を取得できます。著者は、自分が同じ繰り返しのことを何度も何度もしていることに気づきます。これが起こったら、自動化を考慮する必要があります。結局のところ、ドメイン管理者を自動的に取得する自動化されたスクリプトは、作業効率を向上させる最良の方法です。さらに、EmpireはRestful APIへのインターフェイスを起動したばかりで、サードパーティのスクリプトを簡単に作成して対話することができます。

プロジェクトの目的と実装

最初は、著者が元々望んでいたのは、Bloodhoundsを介して情報を出力し、それを解析し、それを帝国に入力し、プロセスベースにすることでした。ただし、Bloodhoundはドメイン特権エスカレーション(SYSVOLのGPPパスワードなど)を使用しません。したがって、著者は、Bloodhoundの「攻撃テンプレート」のより柔軟なバージョンを望んでいます。さらに、EmpireにはBloodhoundのコア機能のほとんどがあり、Bloodhoundのすべての機能が含まれています。著者は、Empireの使用を主張し、Restful APIを使用してすべてを自動化します。これにより、モジュールの出力を無料で解析し、全体的なロジックとユーザーのフィードバックをより多くの出力制御を可能にします。

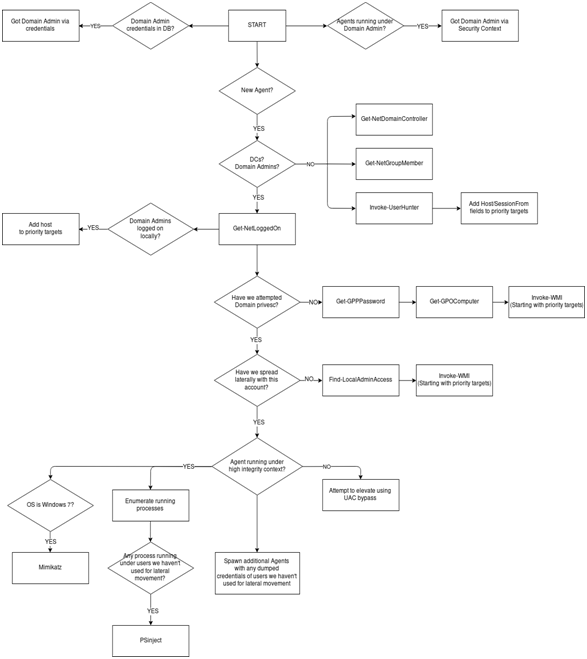

設計フローチャート

以下は、デススタープロジェクトの設計プロセスを示しています。

環境構成

DeathStar -https://github.com/byt3bl33d3r/deathstar

Empire -https://github.com/empireproject/empire

1. Empireをダウンロードして、をインストールして実行します

git clone https://github.com/empireproject/empire

CD帝国/セットアップ./install.sh CD .

#エンパイアコンソールとRESTFUL APIを開始します

Python Empire - Rest -Username Backlion - Password Password@123

2. EmpierのコンソールとRestful APIサービスを開始し、DeathStarを開始して実行します。

git clone https://github.com/byt3bl33d3r/deathstar

#デススターはPython3で書かれています

PIP3インストール-R要件。txt

#empireのRESTFULAPIを開始したユーザー名とパスワードを提供します

./deathstar.py -u backlion -pパスワード@123

3.すべてがうまくいけば、DeathStarはHTTPリスナーを作成し、「エージェントのポーリング」ステータスを見る必要があります。これは、帝国のREST FUL APIインターフェイスの検証に合格し、DeathStarが最初のプロキシを聞いていることを意味します。ここで必要なのは、プロキシでドメインホストに参加することだけです。今必要なのは、マシン上のプロキシに接続するドメインホストだけです。これを行う方法は、この記事の範囲を超えています。著者は、CrackMapexecを使用することをお勧めします。

ビデオデモ

最初のエージェントが取得されると、DeathStarが引き継ぎ、自動電源の増加を開始します。以下は、2つの異なる状況でドメイン管理者を獲得するためのデススタービデオです

1。最初のビデオでは、SYSVOL脆弱性のGPPパスワードを使用してドメイン権限を高め、復号化された資格情報を使用してGPOが適用されるマシンに水平に拡張し、最終的にドメイン管理者がログインしているコンピューターにログオンし、その後実行プロセスを実行しているプロセスを実行しているプロセスを排出します。

https://www.youtube.com/embed/ptpg_9igxb0?ecver=2

2。実際にドメイン管理者の資格情報を取得する2番目のビデオは、Mimikatzを使用することとローカル管理者を活用することの関係です。

https://www.youtube.com/embed/1zckc8fxsz?ecver=2

要約

DeathStarは、既存のオープンソースツールセットを使用して、アクティブディレクトリ環境でドメイン管理者権限を自動的に取得する方法を示します。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)