0x00 BGP(RFC 1771、RFC

4271)定義のフルネームはボーダーゲートウェイです

中国語に対応するプロトコルはBorder Gateway Protocolであり、最新バージョンはBGPV4です。 BGPは、インターネット上のコアインターネットの分散型自律的なルーティングプロトコルです。そのステータスは中核であり、現在、海、陸、空気、7つの大陸と4つの海をつなぐ唯一の外部ルーティングプロトコルであると言うのは誇張ではありません。 BGPは、アプリケーションレイヤープロトコルに属する最も複雑なルーティングプロトコルであり、そのトランスポートレイヤーはTCPを使用し、デフォルトのポート番号は179です。アプリケーションレイヤープロトコルであるため、接続は信頼できると考えることができ、断片、確認、再送信など、BGPのみがfragment、確認、再送信など、基礎となる作業を検討する必要はありません。プロトコルが輸送層に到達できない場合があります。

1。関連する重要な概念

AS(自律システム):自律システムは、インターネット上で共通のルーティングポリシーを実行する1つ(時には複数の)組織の管轄下にあるIPネットワーク全体とルーター全体を指します。言い換えれば、インターネットの場合、ASは独立した全体的なネットワークです。それぞれが独自の数字を持っています。通常、自律システムは、ASN範囲:1-65535を備えたグローバルに一意の16桁の数値を割り当てます。 1-64511公共のASNに属し、一方、プライベートASN:64512-65535。

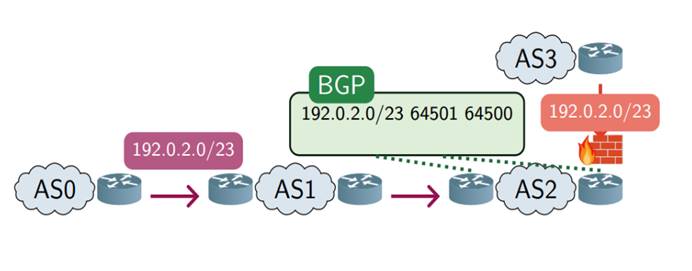

Path:ルーティングは、それぞれのAs範囲のレコードを生成します。 (ルーティングリング予防メカニズム)。

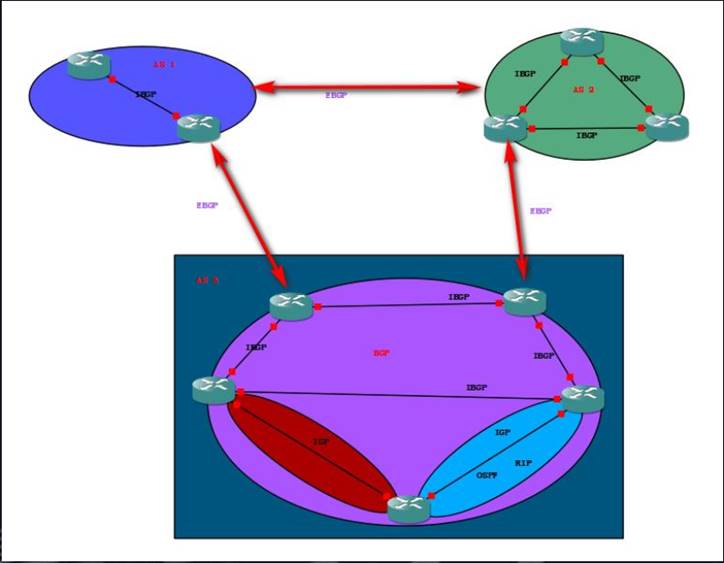

EBGP:外部BGPプロトコル(EBGP)の主な機能は、外部ルーターまたはASにより多くの情報を提供することです。

IBGP:内部BGPプロトコル(IBGP)の主な機能は、AS内部ルーターにより多くの情報を提供することです。

2.3 BGP

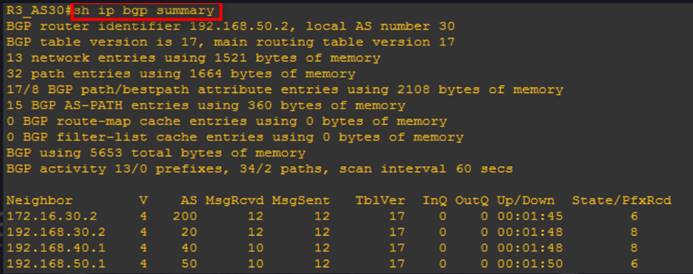

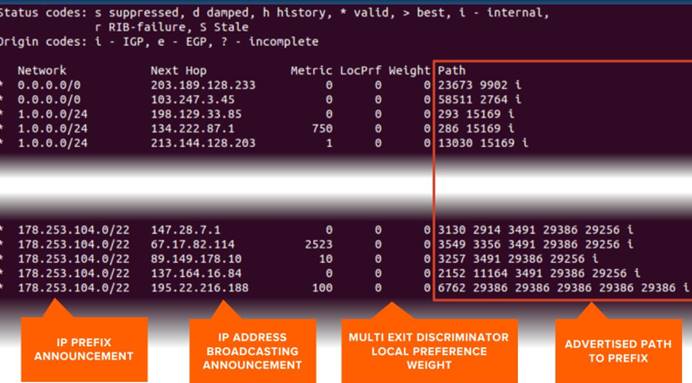

の表Adjancy Table(Adjancy Table):は、すべてのBGP隣接情報を保存します。

bgpテーブル(転送)

bgpテーブル(転送)

データベース):各近隣から学んだルーティング情報を保存します。

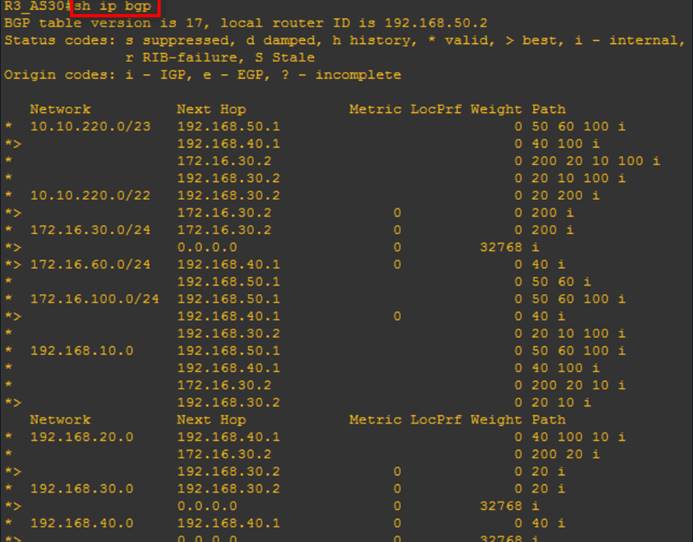

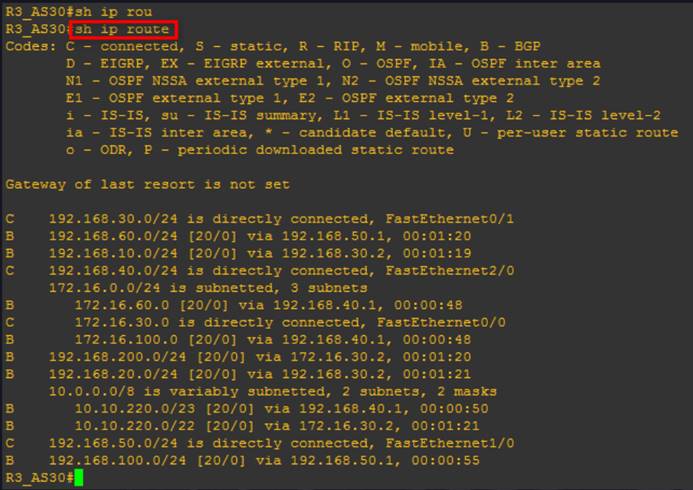

ルーティングテーブル(ルーティングテーブル):bgpは、デフォルトでは負荷分散を行いません。 BGPテーブルから各ターゲットネットワークに到達するルートを選択し、保存するためにルーティングテーブルに配置します。ルーターは、ルーティングテーブルに保存されているルートエントリに従ってデータを転送するだけです。

ルーティングテーブル(ルーティングテーブル):bgpは、デフォルトでは負荷分散を行いません。 BGPテーブルから各ターゲットネットワークに到達するルートを選択し、保存するためにルーティングテーブルに配置します。ルーターは、ルーティングテーブルに保存されているルートエントリに従ってデータを転送するだけです。

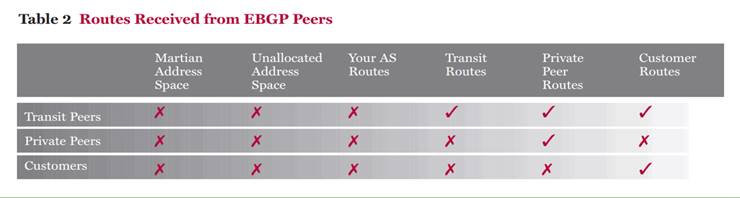

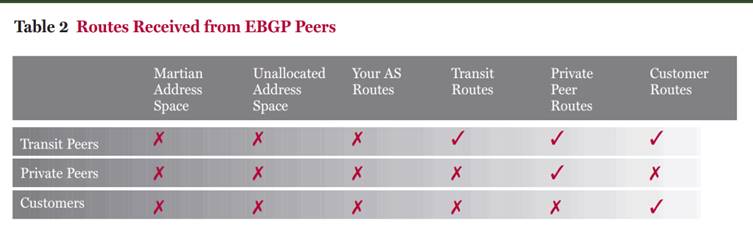

3。 BGPルーターのビジネスロールについて

経済的利益の考慮から、優れているように

最初にCustomerasからルートを選択し、次に続きます

PeerasとProvideras。言い換えれば、ほとんどのネットワークで使用されるルーティングポリシールールは次のとおりです。

1. Customerasからのルートでは、顧客、ピア、プロバイダーに渡すことができます。

2。宣言されたPeerasからのルートは、顧客に渡すことを許可します。

他の仲間やプロバイダーに宣伝することは許可されていません。

3。宣言されたProviderasからのルーティングは、に渡すことができます

顧客、他の仲間に宣伝することは許可されていません

プロバイダー。次の表:

0x01 5クラシックBGPセキュリティイベント

1. BGPネットワークのノートロップグラマン部分は、2003年5月に悪意を持って悪用されました(2003)

世界で3番目に大きい軍事メーカーであったグラマンは、世界最大のレーダーメーカーであり、海軍船の最大のメーカーである)は、ネットワークのセグメントをまだ使用していませんでした。また、スパムフィルタリングシステムを避けるために、大量のスパムを送信するために使用されます。最終的に、武器請負業者は、これらのIPアドレスの所有権を2か月間再宣言し、国際的なインターネットでRogue Routeブロードキャストをブロックしました。同時に、スパムアドレスのブラックリストが頻繁に行われるため、すべてのNorthrop GrummanのIPアドレスは禁止されています。

2。パキスタンテレコムのYouTube(2008)の停止2008年2月、パキスタン政府は、ビデオWebサイトのYouTubeに冒とくコンテンツがあるという理由でYouTubeをブロックするようにインターネットサービスプロバイダーに命じました。パキスタンの通信

Telecom)ローカルユーザーアクセスを制限しようとします

YouTube、BGPを介して香港テレコムインケ(PCCW)に新しいルーティング情報(エラー付き)を送信します。 PCCWは、この間違ったルーティング情報を国際的なインターネットにブロードキャストします。当時、パキスタンテレコムはルーターへの静的ルートを追加して、208.65.153.0/24を取得しました。

null0インターフェイス(ブラックホールルーティング); BAテレコムエンジニアは手と静的に震えました

ルート再分配(Ciscoルーター上の異なるプロトコルのルーティングテーブルを同期する方法)はBGPになります。つまり、ルーターの静的ルーティングテーブルがBGPルーティングテーブルに追加され、他のルーティングテーブルに同期する静的ルーティングの優先値は最高のものです。

BGPは、このルートを他のピアへのルーターとして同期しました。最初のものは香港のPCCWでしたが、それから全世界に徐々に同期されました。この時点で、インターネットのほとんどのユーザーは行きたいと思っています

YouTubeのとき、パケットはパキスタンのルーターのヌルインターフェイスにスローされましたが、もちろん開くことは不可能でした。

3。ハッキングチームはBGPを使用します

Hijackは、BGPハイジャックテクノロジーを使用してターゲットネットワークリンクデータをハイジャックするイタリアのハッカーグループ(2015)の攻撃を支援し、Adobe Flash 0dayおよびその他の技術的手段を使用してRCをターゲットネットワークに配信/暗示して、長期監視を完了します。

4. Googleエンジニアの構成エラーにより、800万人の日本人ユーザーが1時間切断されました(2017)Googleエンジニア構成エラーにより、NTT Communications Co.Ltd。のトラフィックが誤ってハイジャックされました。 (NTTは日本の主要なISPであり、2つの小さなISP、OCNとKDDIもサポートしています。

日本では、NTTは767万人の住宅ユーザーと480,000社にインターネットサービスを提供しています)。これにより、日本は約40分間インターネットから切断され、日本ではかなりのパニックが発生しました。地元の日本のメディアの報道によると、日本の内務省と日見の省はこの問題の調査を開始し、ISPに詳細な報告を提供するよう求めました。 Googleのスポークスマンは、それが彼らの間違いであることを認めて声明を発表しました。スポークスマンは、Googleがインターネット上でエラーメッセージを設定し、不便とパニックが引き起こされたことを謝罪したことをAsahi Shimbunに語った。停止事件が発生した後、Googleは8分以内に情報を修正しました。

なぜ日本はこんなに深刻な影響を与えているのですか?今回はGoogleがリークした160,000ルートのうち、25,000を超えるルートがNTTに属するルートアドレスセグメントです。影響を受けるすべてのネットワークでは、NTTを含むルートの数が最大です。実際には、

このルーティングリークには、KDDIのルーティングアドレスセグメントは含まれません。しかし、なぜKDDIはこの災害に苦しんだのでしょうか?

KDDIはVerizonのインターネット転送であるため(IP)

Transit)顧客、つまり、KDDIはVerizonのインターネットトランジットサービスを購入しました。 KDDIは、Verizonから95,000を超えるリークされたルートプレフィックスを受け入れます。別の日本の通信事業者であるIIJも、Verizonから97,000以上のリークルートプレフィックスを受け取りました。

したがって、KDDIまたはIIJからNTTへのインターネットトラフィック、

すべてが最初にシカゴのGoogleのデータセンターに転送されました。 NTT、KDDI、SoftBank BB、IIJは、日本のトップ4の主要なインターネットバックボーンネットワークであり、その相互接続とトラフィックは膨大です。

このBGPルーティング事故により、太平洋を越え、日本と米国の間の多くの国際潜水艦ケーブルシステムを通過する3つの主要なオペレーター間の国内交通が国際化されました。

米国のシカゴデータセンターはGoogleに流れます。この場合、日本と米国の間の国際潜水艦ケーブルの帯域幅が元々十分だったとしても、日本にあるはずの先史時代のインターネットの流れを運ぶことができず、日本とアメリカのインターネット高速道路の深刻な混雑をもたらしました。

インターネットトラフィックはあまりにも長く合格されており、その結果、壊滅的なインターネットデータの損失が発生し、日本のインターネットの中断が生じています。

5。AmazonはBGPにハイジャックされ、4月24日の朝に1730万米ドル(2018年)に相当する盗難ETHになり、Amazonの権威あるドメイン名サーバーはBGPルーティングハイジャックによって攻撃されました。攻撃者の目的は、DNSとBGPの固有のセキュリティの弱点を悪用して、暗号通貨を盗むことです。ハイジャックは、オーストラリア、米国、その他の地域に影響を与えています。この事件では、

ウェブサイトへのすべてのユーザーのアクセストラフィックは、ロシアのISPが提供する違法なウェブサイトにハイジャックされました。

MyetherWalletは、多くのユーザーが攻撃の犠牲者になったという声明を発表しました。

0x02これらのセキュリティの欠陥/bgp

の脆弱性

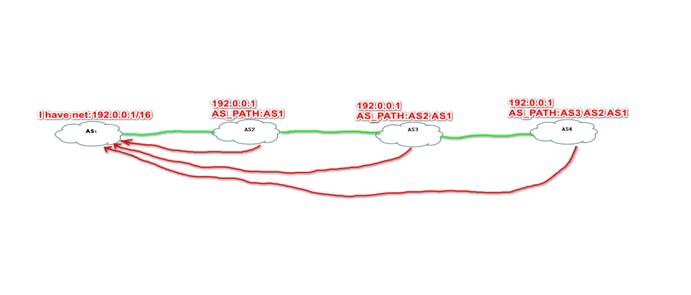

1. BGPの3つの原則

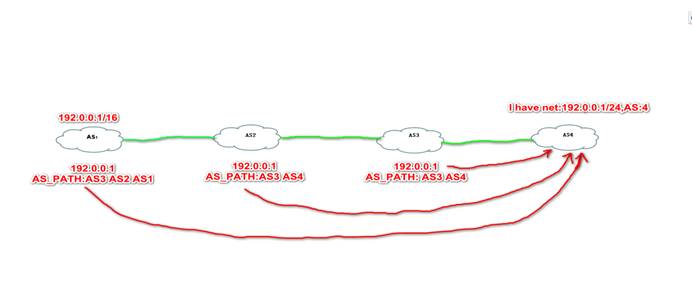

1。BGPルートが隣接する接続を確立した後、互いは隣人にルートエントリを送信します。

2。宛先ネットワークが決定されると、最短のAS_PATHパスがルーティングの優先順位を持っています

3。宛先ネットワークが決定されると、ネットワーク広告アドレス(マスクが長くなるほど)がより具体的に具体的であるため、ルートの優先度とルートの優先度が高くなります。

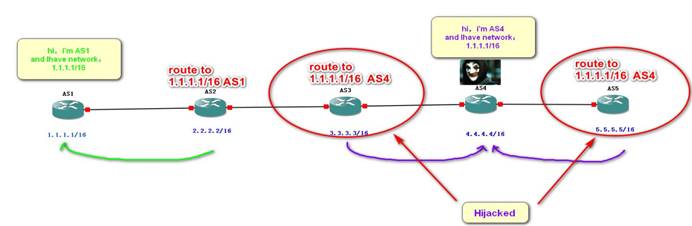

2.bgp hijack

2.1アイドル

外の世界への宣言は自分自身のものではなく、他の機関によって合法で宣言されていないネットワークに属します。

攻撃前:

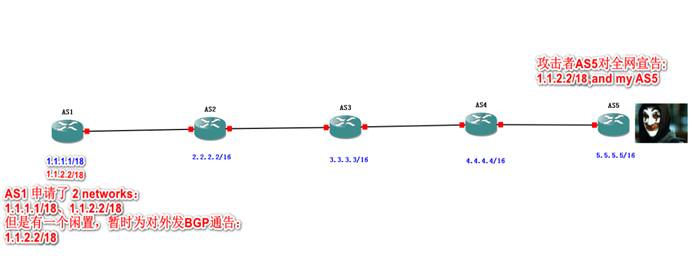

AS1は、ネットワーク1.1.1.1/18および1.1.2.2/18の所有者です。

ただし、1.1.1.1/18のみを使用するため、1.1.1.1/18を宣言します。

宣言なし1.1.2.2/18。下の図に示すように:

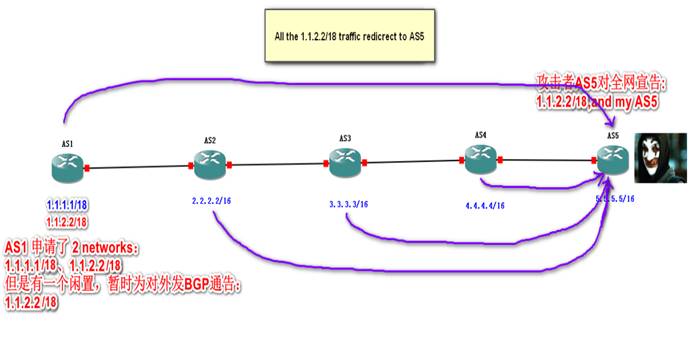

攻撃の後:

AS5にはネットワーク5.5.5.5/16があります。

彼は、AS1が1.1.2.2/18および1.1.2.2/18が存在し、合法であると宣言しなかったことを発見しました。 AS5は、1.1.2.2/18がすべてのトラフィックを1.1.2.2/1にAS5に送信するようになったことを発表しました。下の図に示すように:

2.1通知として最も近い隣人

物理的な場所の近接機能を使用して、あなたに属さないネットワークが近くの隣接するネットワークリンクをハイジャックすることを宣言します。攻撃前:

攻撃の後:

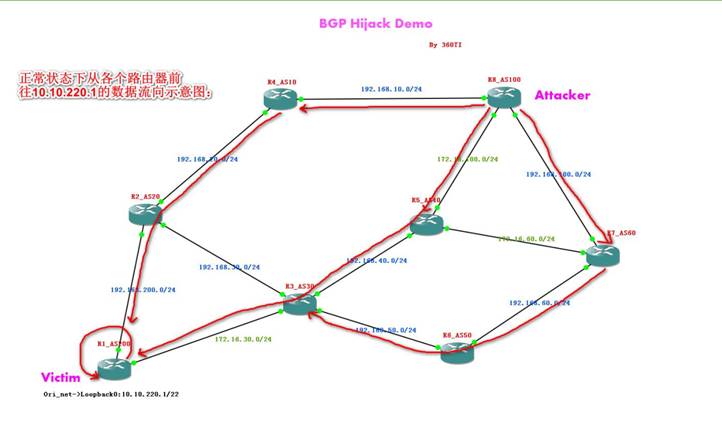

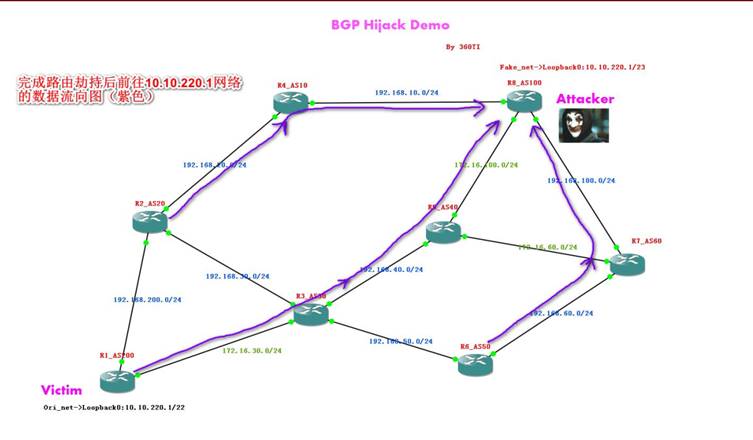

2.2長いマスクグラブ(イリダス効果)特別なプレフィックスハイジャック

BGPパス選択ロングマスク優先機能を使用して、到達可能なネットワークセグメントの完全なトラフィックをハイジャックします。攻撃前:

攻撃の後:

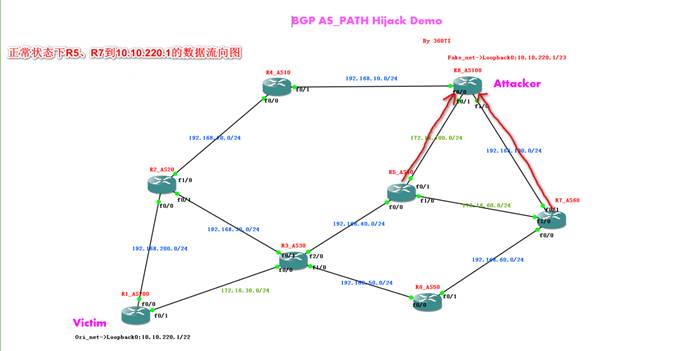

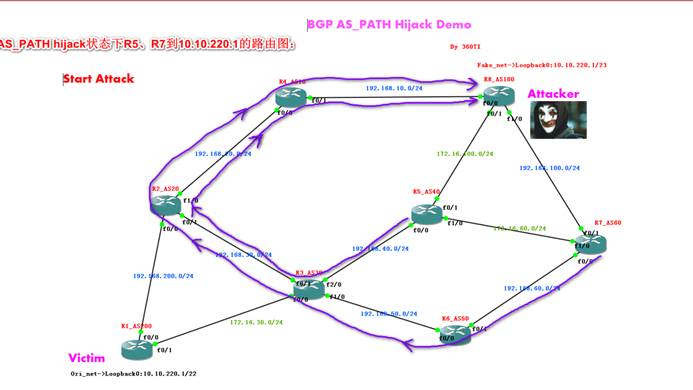

2.2 AS_Path Hijack(Sardine Fishing)

AS_Path Prependを使用すると、自由に変更でき、ASを介してAS_Pathの数を増やすことでルーティングの優先順位を抑制します。

ターゲットネットワークに向かってデータを駆動します。ネットワークトラフィックを制御する目的を達成します。

攻撃前:

攻撃の後:

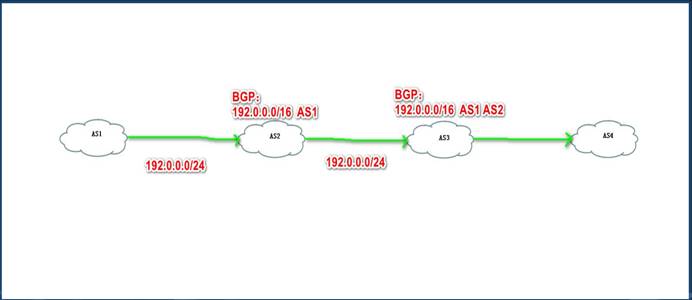

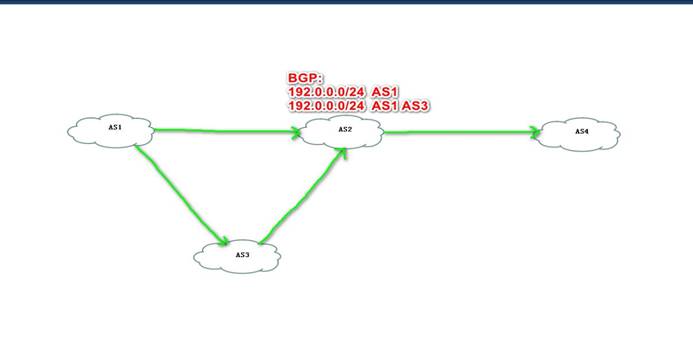

2.3ルートリーク

BGPルーティングリーク:

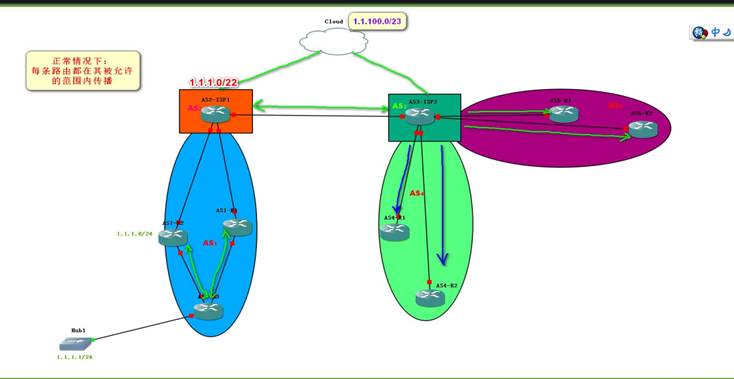

BGPルーティングエントリは、異なる役割で合理的な広告範囲を持っています。 BGPルーティング通知が当初の予想される広告範囲外に広がると、ルーティングリークと呼ばれます。

そして、これは予測不可能な結果をもたらします。漏れによって引き起こされる結果によると、それは次の3つのタイプに大まかに分割できます。 Øソースネットワークと尖ったネットワークの中断を引き起こします。 Ø旅行/ISP旅行/MITMおよびその他の問題として引き起こします

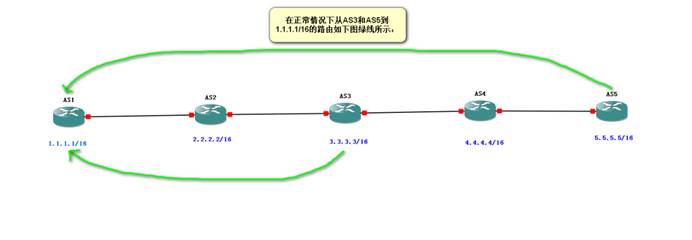

AS1ルーティングリークが発生する前に、AS1、AS2、AS3、AS4、およびAS5は正常に通信できます。下の図に示すように:

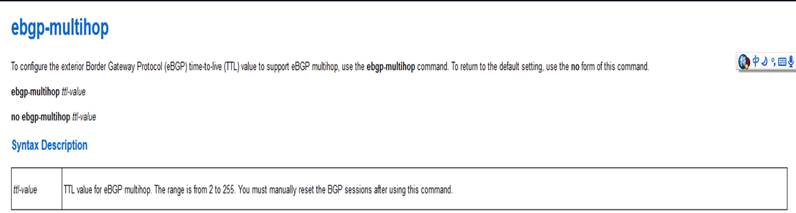

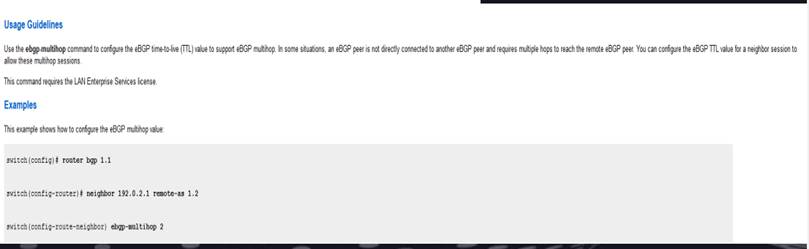

2.4 BGP TTL Modify(食事後のデザート)

ASとASの間の境界ルーターでEBGPが実行されます。デフォルトでは、直接接続または静的ルーティングが必要です。直接接続でない場合は、複数のEBGPを参照する必要があります。それ以外の場合、隣人の関係を確立できません。この問題を解決するために、EBGP-Multihop属性は、ホップの問題を修正するために定義されます。 EBGPで近隣を確立する場合、デフォルトのTTL値は1です。EBGP-Multihopを変更しない場合、非方向性に接続されたEBGPネイバーが隣接関係を確立できないようになります(これもEBGPアンチリング測定値です)。本質は、この属性を介したアウトバウンドルートのTTL属性値を変更することです。

BGP TTL値はカスタムの変更をサポートするため、MITMを実行できます(BGPルーティングTTL値の値は、合格するたびに1減少します)

攻撃と同時に、戦略を策定し、TTL値を変更します(対応するホップカウントのTTL値を増やします)

ホップカウントを例外のないように見せます。特定の隠された効果を達成できます。

switch(config)#ルーターBGP 1.1

switch(config-router)#neighbor 192.0.2.1 remote-as 1.2

switch(config-route-neighbor)ebgp-multihop 2(1-255)

以前のBGPハイジャックと

2.5 BGPブレイクhttps

を使用しますこれで、HTTPSトラフィックを復号化するために法的TLS証明書を取得する必要があります。 ØTLSCAを介してユーザー向けにTLS証明書を取得するプロセスは次のとおりです。

1.最初にCA Webページでアカウントを申請します。

2。認証ログインリクエストCSR(証明書)

署名リクエスト)作成とロードは重要ですが、一部のCAはこの手順をスキップしてCAから直接秘密キーを取得することさえ許可します。

3。CAは、次の3つの重要な項目を含む、ユーザーを認証するために多くの選択肢を提供します。

•whois recordを照会します

•特定のHTMLをロードして、特定のURLで認証を渡す

•ユーザーはDNSテーブルにカスタムトークンを作成します

上記の確認の後、申請者は支払いを行い、支払いが完了し、CAはTLS法的認定を発行します。次に、このTLS証明書を使用して、Web訪問者にIDの合法性を証明できます。 (それは確かに合法であり、世界中で有効です)

ハイジャックCA(証明書当局)証明書:上記のプロセスから、3の3つの条件が合格することが保証されている限り、法的TLS証明書を適用できることがわかります。適切なCAを選択した場合、BGPハイジャックはCAS間の呼び出しを中断しません。このような攻撃を実装するには2つのことだけが必要です。

1.制御可能な境界ルーティング

2。BGPノードの情報:顧客、プロバイダー、ノード情報、および公共サービスは、Qrator RadarまたはBGPモニタリングに似ています。これらの基本情報、AS_PATH追跡ルートなどを確認します。

それから:

BGPハイジャックテクノロジーを使用して、Whios、URL Server、DNS TXT、DNS、

トークンの対応するアドレスは、構築した3種類のサーバーを指します。

whois recordをクエリします

(プレーンテキストの送信は偽造できます)

特定のHTMLをロードして、特定のURLで認証を渡す

(プレーンテキストの送信は偽造できます)

ユーザーは、DNSテーブルにカスタムトークンを作成します

(プレーンテキストの送信は偽造できます)

次に、ステップ4に進み、TLS証明書アプリケーションを完了します。

0x03検出防御

1.BGPルートモニット(検出)

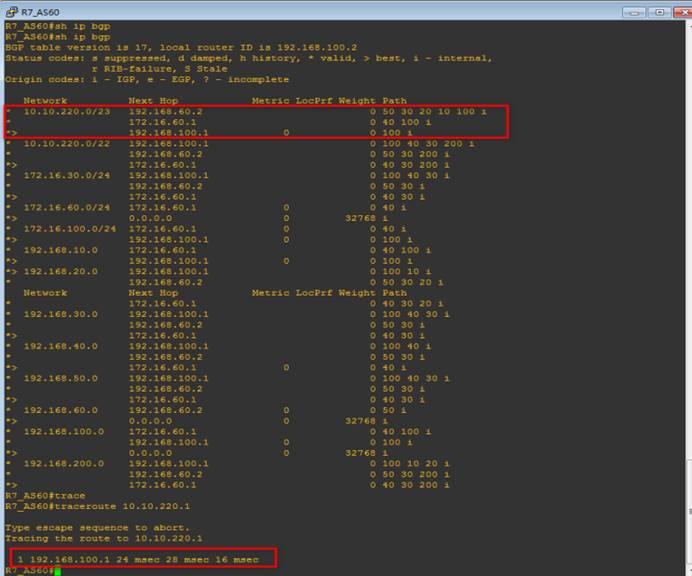

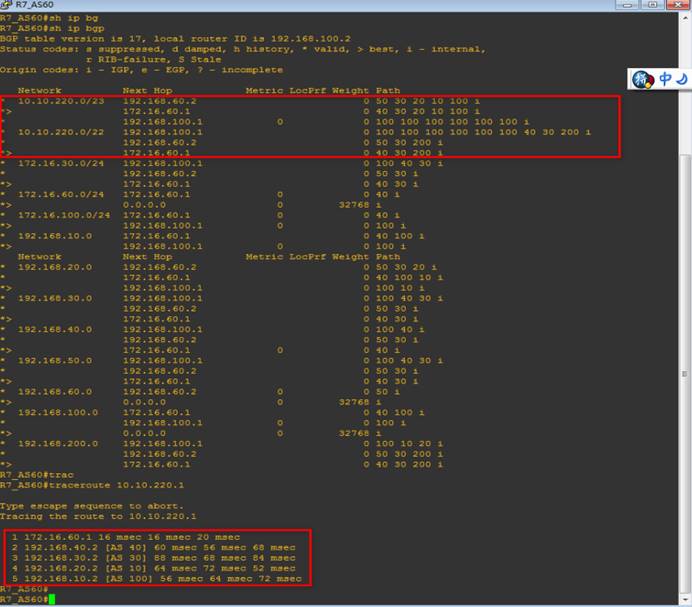

TTL関連情報を表示し、通常の状況と比較するためにTracerouteコマンドを使用します。

ほとんどの場合、ハイジャックはTTL値を増やし、ASパスを通過することにより決定されます。ルートハイジャックが発生しない場合、

下の図に示すように:

ルートハイジャックが発生すると、ルートが:AS40-AS10-100を迂回することがわかります。下の図に示すように:

自己構築されたプラットフォームは、グローバルな権威ある組織および組織の完全なBGPルーティングテーブルをリアルタイムで同期し、それらをローカルに収集したBGPと比較します。例外が見つかり、アラートはリアルタイムで作成されます。下の図に示すように、Routeviewsなどのいくつかのオープンソースプロジェクト:

合理的な取得期間を選択し、期間中に通常のBGPステータスの下でルート更新エントリの数をカウントします。更新エントリの総数に対して合理的なしきい値範囲を選択し、AS ASのBGPルーティングエントリの更新の数をリアルタイムで監視し、異常が見つかったときにリアルタイムで警告します。 ØコマーシャルBGPルーティングモニタリングとアラームプラットフォームを使用します

•IAR(インターネット

アラートレジストリ)

•PHAS(プレフィックス

ハイジャックアラートシステム)

•熟したNCC

myasnサービス

•BGPMON

•watchmy.net

•Renesys

Intelligのルーティング

2。ルーティング通知スコープ(防御)

をフィルタリングおよび制限しますØコレクションのルーティング広告は、AS範囲内のBGPおよびIGPグローバルルーティングポリシーで許可されています。

禁止されています。また、ACL、ルートマップ、またはBGP Prefxフィルタリングを合理的に使用して、ルートの発表と伝播範囲を制御します。 Øoperator、

サービスプロバイダーは、以下の原則に従って、異なるビジネスロールを持つルーターでルーティングアナウンスを実施し、詳細なBGP PrefXフィルタリングを確立し、それらを有効にするものとします。下の図に示すように:

3。アルゴリズムモデル(検出---外部引用)

3.1ドメイン間ルーティングのための中間攻撃モデル

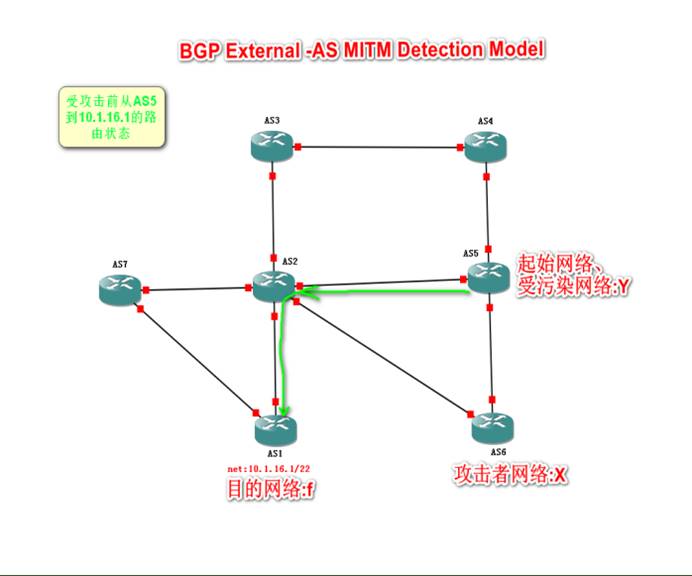

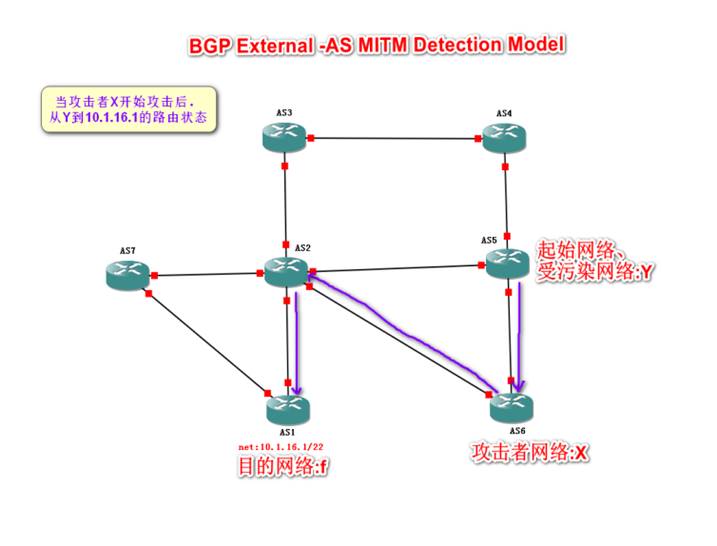

ドメイン間ルーティングの中間攻撃は通常、プレフィックスハイジャックに基づいて実装されます。接頭辞ハイジャックは、被害者ネットワークへのトラフィックをハイジャックするために偽のルートを宣言しました。典型的なプレフィックスのハイジャックを図に示します。 AS6は、AS1のプレフィックス10.1.16.1/22を外の世界に違法に宣言します。

これにより、AS4とAS5は鍛造ルートによって汚染されます。さらに、彼らは被害者ネットワークに到達します。

AS1トラフィックもAS6にハイジャックされます。下の図に示すように、•AS1はネットワーク10.1.16.1/22の実際の所有者です。3:Fとしてマークされています。

:Xとしてマークしました

•攻撃が開始される前のyからfへのas_pathは次のとおりです。

攻撃が発生した後、yからfへのas_pathは:as6 as2です

AS1。図:

3.2ドメイン間ルーティングの中間攻撃の異常特性

最初に、セクションで述べたように、ドメイン間ルーティングの中間攻撃の最初のステップは、プレフィックスハイジャックを実装することです。レビュー

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)