1。ログデータ収集

ログデータ収集は、サーバーまたはデバイスによって生成されたレコードから収集されたリアルタイムプロセスです。このコンポーネントは、テキストファイルまたはWindowsイベントログを介してログを受信できます。また、リモートSyslogを介して直接ログを受信することもできます。これは、ファイアウォールやその他のそのようなデバイスに非常に役立ちます。

このプロセスの目的は、アプリケーションまたはシステムプログラムのエラー、構成エラー、侵入脅威、トリガーポリシーまたはセキュリティの問題を特定することです。

Wazuh AegntのメモリとCPU要件は非常に低く、主な機能はマネージャーにイベントを転送することです。ただし、Wazuhマネージャーでは、CPUとメモリの消費量は、1秒あたりのイベント分析の数(EPS)に応じて急速に増加する可能性があります。

1。処理プロセス

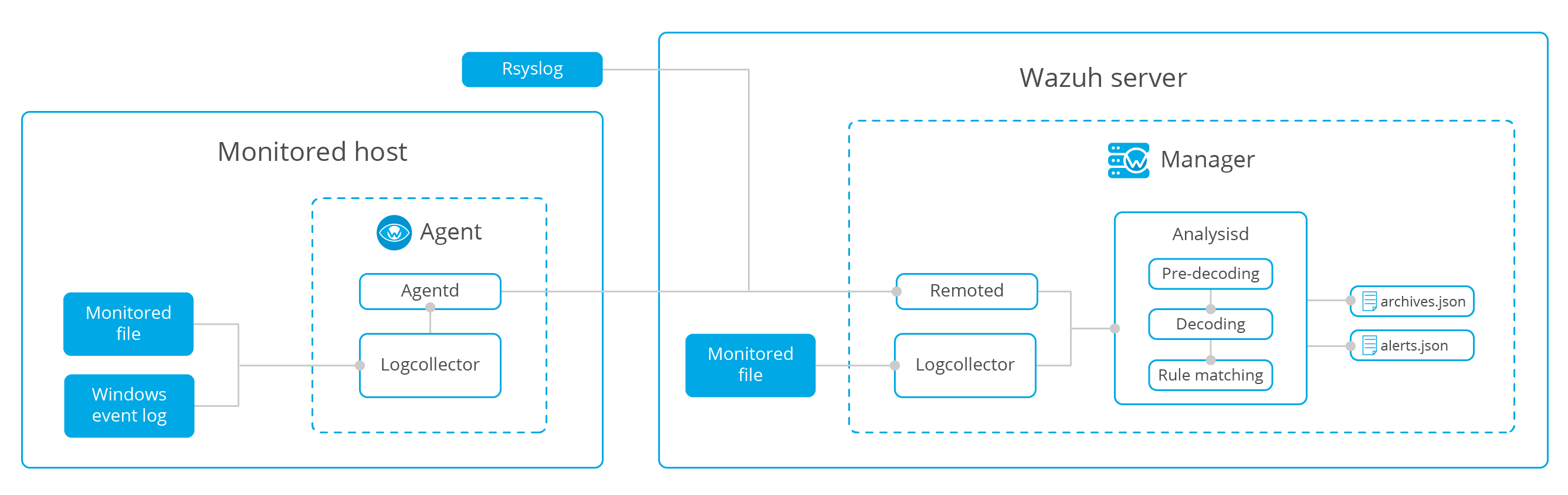

次の図は、イベントのプロセスを示しています。

:

2。ログコレクション

2.1ログファイル

ログ分析エンジンは、サーバー上の特定のファイルを監視するように構成できます

サンプル構成:

Linux:

ローカルファイル

場所/var/log/example.log/location

log_formatsyslog/log_format

/localfile

Windows:

ローカルファイル

locationc: \ myapp \ example.log/location

log_formatsyslog/log_format

/localfile

2.2Windowsイベントログ

Wazuhは、典型的なWindowsイベントログと新しいWindowsイベントチャネルを監視できます

サンプル構成:

イベントログ:

LocalFile

場所セキュリティ/場所

log_formateventlog/log_format

/localfile

イベントチャネル:

ローカルファイル

locationmicrosoft-windows-printservice/操作/場所

log_formateventchannel/log_format

/localfile

2.3リモートシステムログ

たとえば、ファイアウォールなどの他のデバイスでは、syslogを介してログイベントを受信するようにプロキシログ分析コンポーネントを構成できます。

サンプル構成:

ossec_config

リモート

ConnectionSySlog/Connection

許可-IPS192.168.2.0/24/許可-IP

/リモート

ossec_config

ConnectionSlog/Connectionとは、マネージャーがネットワークからの着信システムログ情報を受け入れることを意味し、許可-IPS192.168.2.0/24/Allawt-IPSとは、システムログ情報を受け入れるネットワーク範囲を意味します。

録音例:

2016-03-15T15:22:10.078830+01:00 TRON SU:PAM_UNIX(SU-L:AUTH):Authentication障害; logName=TM UID=500 EUID=0 TTY=PTS/0 RUSER=TM RHOST=USE

1265939281.764 1 172.16.167.2228 TCP_DENIED/403 734 POST http://LBCORE1.METACAFE.com/test/systeminfomanager.php -none/-text/html

[日曜日06 08:52:16 2016] [エラー] [クライアント187.172.181.57]リクエストの無効なURI get: index.php http/1.0

3.分析

3.1事前廃止

分析の事前廃止段階で、ほとんどの静的情報からのフィールドはログから抽出されます。

2月14日123:19:04 LocalHost SSHD [25474] : 192.168.1.133ポート49765からRomeroのパスワードを受け入れました。

ホスト名: 'localhost'

アプリケーション名:「sshd」

3.2デコード

デコードフェーズでは、ログ情報が評価されてログの種類を識別し、その特定のログタイプの既知のフィールドが抽出されます。

サンプルログとその抽出された情報:

2月14日123:19:04 LocalHost SSHD [25474] : 192.168.1.133ポート49765 SSH2からRomeroのパスワードを受け入れました。

抽出された情報:

アプリケーション名:SSHD

キーワード:Romero

ソースIP:192.168.1.133

3.3ルールマッチング

次の段階では、抽出されたログ情報を比較して、一致を見つけるために設定されています。

前の例では、ルール5715が一致します。

ルールID='5715' level='3'

if_sid5700/if_sid

Match^Accepted | Authenticated。$/MATCH

descriptionsshd:認証の成功。/description

GroupAuthentication_success、pci_dss_10.2.5、/group

/ルール

注:詳細については、Wazuhルールセットを参照してください

3.4アラーム

ルールと一致すると、マネージャーは次のアラームを作成します。

**アラート1487103546.21448: -syslog、sshd、authentication_success、pci_dss_10.2.5、

2017年2月14日12:19:06 localhost-/var/log/secure

Rule: 5715(レベル3) - 「SSHD:認証成功」。

SRC IP: 192.168.1.133

user: romero

2月14日123:19:04 LocalHost SSHD [25474] : 192.168.1.133ポート49765 SSH2からRomeroのパスワードを受け入れました。

デフォルトでは、重要なイベントまたはセキュリティ関連のイベントでアラートが生成されます。すべてのイベントを保存するには、ルールと一致しなくても、log_allオプションを有効にします。

アラームは/var/ossec/logs/alerts/alerts.(json| log)に保存され、イベントは/var/ossec/logs/archives/archives.(json| log)に保存されます。単一のディレクトリは、毎月と年ごとに自動的に作成されます。

注:デフォルトでは、ストレージログは自動的に削除されません。現地の法律や規制に従って、ログを手動または自動的に削除するとき(Cronスケジュールされたタスクなど)を選択できます(Cronスケジュールされたタスクなど)。

4.コンフィグレーター

4.1基本的な使用

ログデータコレクションは、主にossec.confファイルでローカルファイル、リモート、グローバルを構成します。また、これらの設定を関連するエージェントに中央に配布するために、agent.confファイルのログデータ収集の構成を完了することもできます。

この基本的な使用例と同様に、監視するファイル名と形式を提供する必要があります。

ローカルファイル

場所/var/log/メッセージ/場所

log_formatsyslog/log_format

/localfile

4.2ファイル名の正規式を使用してログを監視します

WazuhはPosixの正規表現をサポートしています。たとえば、 /var /logディレクトリの.logで終了する各ファイルを分析するには、次の構成を使用します。

ローカルファイル

場所/var/log/*。log/location

log_formatsyslog/log_format

/localfile

4.3日付ベースのログ監視

日付に基づいて変更されるログファイルの場合、日、月、年などをカスタマイズするためのStrftime形式を指定することもできます。たとえば、C: \ windows \ app \ log-08-12-15などのログファイルを監視することもできます。

ローカルファイル

locationc: \ windows \ app \ log-%y-%m-%d.log/location

log_formatsyslog/log_format

/localfile

4.4 Windowsイベントログからログを読み取ります

Windowsイベントログを監視するには、フォーマット「EventLog」を提供し、場所パラメーターをイベントログの名前として使用する必要があります

ローカルファイル

場所セキュリティ/場所

log_formateventlog/log_format

/localfile

4.5 Windowsイベントチャネルからイベントを読む

特定のWindowsイベントチャネルを監視することもできます。場所はイベントチャネルの名前です。これは、アプリケーションとサービスログを監視する唯一の方法です。ファイル名に「%」が含まれている場合は、「/」に置き換えます。

ローカルファイル

locationmicrosoft-windows-printservice/操作/場所

log_formateventchannel/log_format

/localfile

イベントチャネルの新しいイベントデータ処理を通じて、Wazuh v3.8.0はログ形式を強化し、古い機能と構成を保持します。 Windowsプロキシによって生成されるすべてのイベントを監視し、JSON形式で各チャネルの情報を表示できます。古いイベントチャネルとして、このlog_formatを使用すると、イベントID、プロセス、ログインタイプ、または生成されたイベントに含まれるその他のフィールドごとにフィルターを照会でき、目的のイベントを取得できます。

この新機能は、JSONデコーダーを使用してイベントフィールドを処理し、新しい方法が以前よりも簡単に追加されることを確認します。 Wazuhルールセットに含まれるデフォルトのチャネルは、アプリケーション、セキュリティ、システム、Microsoft-Windows-Sysmon/Operational、Microsoft Anti-Malware(Microsoft Security Essentials)、Microsoft-Windows-Windows Defender/Operational、Microsoft-Windows-EventLogです。

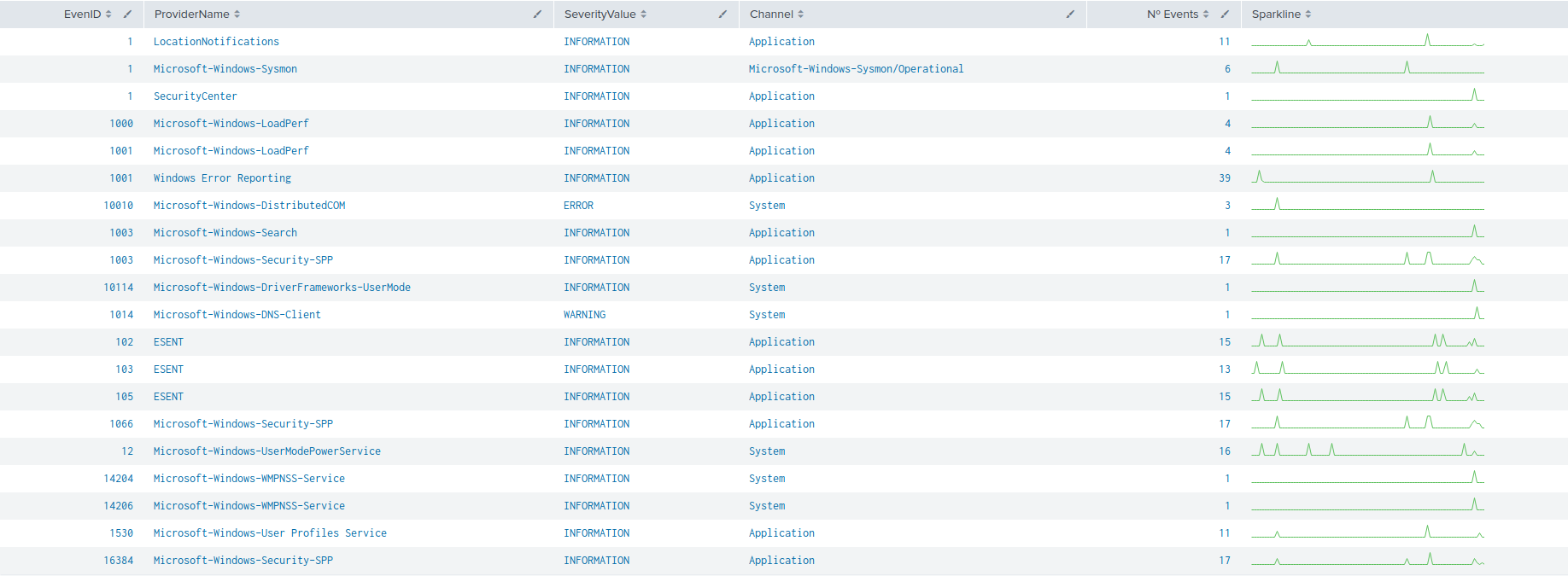

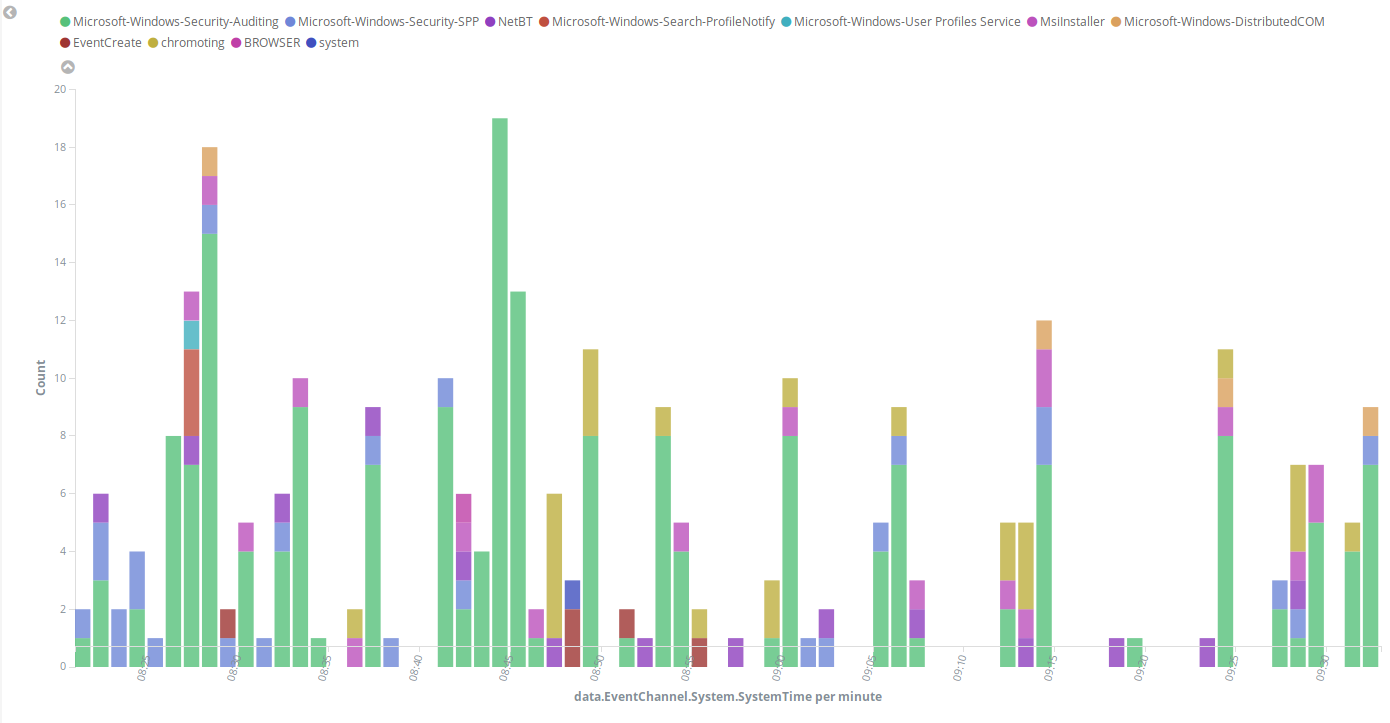

Windowsイベントチャネルのいくつかの例を以下に示します。

次の図は、各チャネルのイベントの数を示しています。フィルタリングエージェント

次の図は、各チャネルのイベントの数を示しています。フィルタリングエージェント

Windowsイベントチャネルの

4.6クエリを使用したWindowsイベントチャネルでのフィルターイベント

イベントは、次のようにフィルタリングできます。

ローカルファイル

場所/場所

log_formateventchannel/log_format

queryevent/system [eventId=7040]/query

/localfile

4.7環境変数を使用して

環境変数のようなWindir%のように、場所で使用できます。 IISサーバーからログを読み取る例は次のとおりです。

ローカルファイル

場所%Windir%\ System32 \ logfiles \ w3svc3 \ ex%y%m%d.log/location

log_formatiis/log_format

/localfile

4.8複数の出力を使用して

デフォルトでは、ログデータはエージェントソケットを介して送信されますが、他のエージェントソケットも出力として指定できます。 Ossec-LogCollectorは、COMMUNICATIONにUNIXタイプソケットを使用し、TCPまたはUDPプロトコルを許可します。新しいoutputSocketを追加するには、次の例の構成に示すように、ソケットタグを使用して指定する必要があります。

ソケット

namecustom_socket/name

場所/var/run/custom.sock/location

modetCP/モード

prefixcustom_syslog: /prefix

/ソケット

ソケット

nametest_socket/name

場所/var/run/test.sock/location

/ソケット

注:ソケットの定義に関する詳細:Socket

ソケットを定義した後、各場所にターゲットソケットを追加できます。

ローカルファイル

log_formatsyslog/log_format

場所/var/log/メッセージ/場所

TargetAgent、test_socket/ターゲット

/localfile

ローカルファイル

log_formatsyslog/log_format

場所/var/log/メッセージ/場所

TargetCustom_Socket、test_socket/target

/localfile

注:出力をデフォルトソケットとして維持するには、ターゲットとして「エージェント」を使用して指定する必要があります。それ以外の場合、出力は指定された宛先にのみリダイレクトされます。

5。一般的な問題

5.1各エージェントのログを分析する必要がありますか?

いいえ、マネージャーはすべてのエージェントからログを取得し、情報を分析します。

マネージャーはどのくらいの頻度でログを監視しますか?

マネージャーはログをリアルタイムで監視します。

ログがサーバーに保存されるまでどれくらい時間がかかりますか?

デフォルトでは、ストレージログは自動的に削除されません。ただし、ローカルの法律や規制に基づいて、手動または自動的にログを削除するか(Cronスケジュールされたタスクなど)を選択できます(Cronスケジュールされたタスクなど)。

これはコンプライアンスにどのように役立ちますか?

ログ分析は標準に準拠しています:PCI DSSコンプライアンス、HIPAAコンプライアンス、FISMAコンプライアンス、SOXコンプライアンス。

プロキシのCPU使用率はいくらですか?

主な責任はマネージャーにイベントを転送することであるため、WazuhプロキシのメモリとCPUの要件は非常に低いです。ただし、Wazuhマネージャーでは、CPUとメモリの消費量は、実際のマネージャーの数に応じて急速に増加する可能性があります(EPS)。

Wazuhはどこでログ情報を取得できますか?

Wazuhは、テキストログファイル、Windowsイベントログとイベントチャネル、およびリモートSyslogからログメッセージを読み取ることができます。リアルタイムログ監視。

ファイアウォール、VPN、認証ログをWazuhに送信できますか?

はい。 Wazuhは、Syslogプロトコルを使用してログを送信するデバイスからログを受信して処理できます。特定のデバイスのログのカスタムデコーダーとルールを作成できます。

ログからどの情報を抽出できますか?

あなたのニーズに依存します。アプリケーションログの形式と典型的なイベントを理解したら、それらのデコーダーとルールを作成できます。

これらの重要でないイベントを無視できますか?

重要ではないと思われる特定のイベントを無視するようにルールを構成できます。詳細については、カスタムルールを参照してください

2。ファイル整合性監視

Wazuhのファイルインテグリティ監視(FIM)システム選択したファイルは、これらのファイルを変更するときにアラームをトリガーします。このタスクの原因となるコンポーネントは、Syscheckと呼ばれます。このコンポーネントは、既知の通常のファイルまたはWindowsレジストリキーの変更と変更の確認と監視を保存し、それらを定期的にシステムで使用している現在のファイルと比較して変更を表示します。

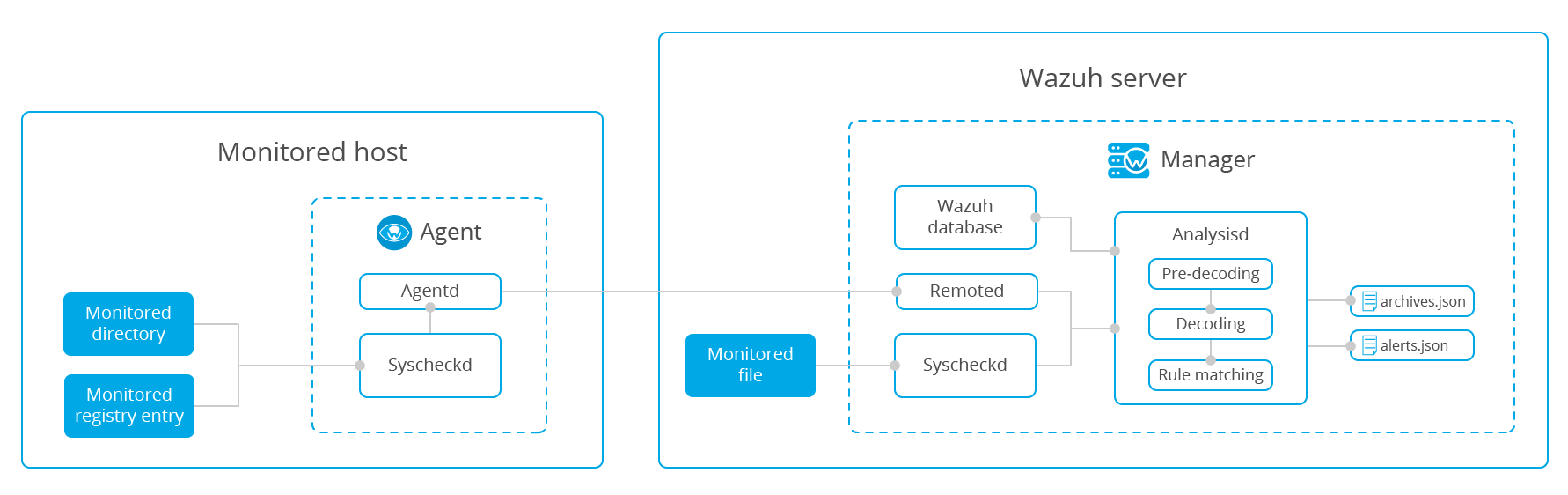

1.フロー

:

Wazuhエージェントの処理は、システムをスキャンし、ファイルとWindowsレジストリキーのチェックサムとプロパティをWazuh Managerに送信します。次のオプションは設定可能です。

頻度:デフォルトでは、Syscheckは12時間ごとに実行されます。

リアルタイム監視:Wazuhは、WindowsまたはLinuxを実行しているサーバーでのリアルタイムファイルの整合性監視をサポートしています(SolarisはInotifyをサポートしていないため、このシステムには適用できません)。リアルタイムオプションは、個々のファイルではなくディレクトリにのみ使用できることに注意してください。

Whodata:この機能はリアルタイム機能に似ており、イベントをトリガーする人に関する情報も提供します。

2. Wazuh Managerは、監視されているファイルのチェックサムとプロパティを保存し、新しい値を古い値と比較することで変更を見つけます。

3.監視対象のファイルまたはレジストリキーで変更が検出される限り、アラームは生成されます。誤検知は、Ingrore Configurationオプションを使用して、またはFIMアラームから除外するファイルをリストするルールを作成して解決できます。

FIMによるアラームの生成の例:

**アラート1540815355.8473973360 -OSSEC、SYSCHECK、PCI_DSS_11.5、GPG13_4.11、GDPR_II_5.1.f、

2018 10月29日13:15:55(ubuntu)10.0.0.144-syscheck

Rule: 550(レベル7) - 「整合性チェックサムが変更されました。」

ファイル '/test/hello'チェックサムが変更されました。

古いmd5sumは: '2a4732b1de5db823e94d662d207b8fb2' '

新しいMD5Sumは: '146C07EF2479CEDCD54C7C2AF5CF3A80'です。

古いsha1sumは: 'b89f4786dcf00fb1c4ddc6ad282ca0feb3e18e1b' '

新しいsha1sumは: 'e1efc99729beb17560e02d1f5c15a42a985fe42c' '

古いSHA256SUMは: 'A8A3EA3DDBEA6B521E4C0E8F2CCA8405E75C042B2A7ED848BAAA03E867355BC2' '

新しいSHA256SUMは: 'A7998F247BD965694FF227FA325C81169A07471A8B6808D3E002A486C4E65975'

古い修正時間は: '月月10月29日13:15:19 2018'、今それは「13:15:54 2018年1月29日です」

(監査)user: 'root(0)'

(監査)login user: 'テスト(1000)'

(監査)効果的なuser: 'root(0)'

(監査)group: 'root(0)'

(監査)プロセスID: '26089'

(監査)プロセス名: '/bin/nano'

属性:

-size: 4

-pormissions: 100644

-date:月10月29日13:15:54 2018

-INODE: 537259

-user:ルート(0)

-group:ルート(0)

-MD5: 146C07EF2479CEDCD54C7C2AF5CF3A80

-SHA1: E1EFC99729BEB17560E02D1F5C15A42A985FE42C

-SHA256: A7998F247BD965694FF227FA325C81169A07471A8B6808D3E002A486C4E65975

2.コンフィグレーション

2.1基本的な使用

syscheckは、ossec.confファイルで構成されています。通常、この構成では、次の部分設定を使用します。

頻度

目次

怠慢

alert_new_files

詳細な構成オプションについては、syscheckにアクセスしてください。

syscheckを構成するには、指定されたファイルとディレクトリリストを識別する必要があります。 CHECK_ALLオプションは、ファイルのサイズ、許可、所有者、最終変更日、INODE、およびすべてのハッシュ(MD5、SHA1、SHA256)をチェックします。

注:ディレクトリパスが同じ場合、集中構成からプッシュされたディレクトリは、ossec.confファイルを上書きします。

syscheck

ディレクトリcheck_all='yes'&g

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)