この記事は、映画やテレビドラマに関与するテクノロジーのみを分析し、プロットを詳細に説明していません。興味があれば、チェックアウトできます。 PS:テクニカル分析は、テレビの開始時にプロットシーケンス(1〜4)エピソード

序文

で実行され、最初の攻撃テクノロジーである悪意のあるパワーバンクを示しました。電源バンクを使用して電話を充電しているようですが、充電プロセス中にユーザー情報を取得しました。

ADBコマンドを使用して、携帯電話の写真情報を取得して、実装原則を達成する

この方法には、以前の記事では《利用树莓派监控女盆友手机》が含まれます。実際には非常に簡単です。 ADBコマンドを使用して、電話の情報を取得することです。もちろん、ADBコマンドを使用してシェルをインストールすることもできます。

達成するのが難しい

簡単に、電話の開発者をオンにして最初に選択してください。

ただし、実際には、電話開発者オプションはデフォルトでオフになります。テレビの場合は不可能です。

情報収集

WeChatモーメントに基づいて情報を収集します

友人に会わず、相手に関する関連情報を入手して、友人のサークルの最新の更新を確認してください。さらに、ヒロインの夫は不正行為の状況にあると推測されました。いとこは提案します

仕事に必要でない場合は、WeChatでこの機能をオフにしてみてください。

WeChatの手順に基づく情報収集

WeChatのステップを通して、あなたは今していることを手に入れることができますか?午前8時に目が覚めたばかりで、友人の階段が5,000段階に達した場合、彼が走って運動している可能性が非常に高いことを意味します。

フィッシングリンクに基づく情報収集

また、いとこの以前の記事で同様の記事を書きました。プローブを通じて、ターゲットのIPアドレス、GPS情報、写真、録音などを取得するだけです。ただし、携帯電話のセキュリティパフォーマンスが向上するにつれて、ポップアッププロンプトがあります。

baidu netdiskを使用してデータをバックアップします

これはしばしば人生で遭遇します。さらに、Baidu NetDiskをインストールした後、バックアップアドレス帳とその他の情報はデフォルトで有効になります。あなたはそれを試してみることができます! (アバターを置き換えるのが最善であるため、それが本物であるように)

Didiを使用して旅程

を共有します

上記の計画を通じて、主人公は相手の携帯電話番号を正常に取得し、WeChatを通じて関連するアカウントを見つけました。もちろん、ネットワークセキュリティの専門家のコンピューターは毒されました。

ドライバーの手紙を割って

もちろん、ディレクターはここでパスワードを与えました。それが実際のパスワードの複雑さであれば、ドラマが終わったときにそれはおそらくうまくクラックされないでしょう。

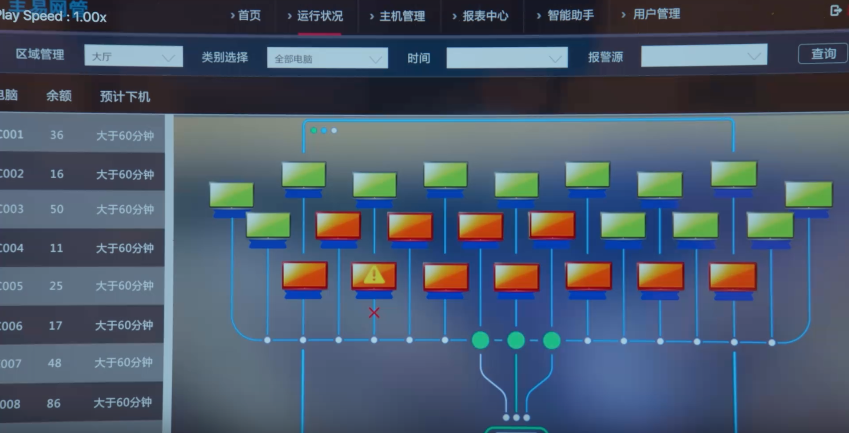

インターネットカフェネットワークを制御

これは、操作およびメンテナンスアプリまたはミニプログラムを使用して管理する必要があります。それほど難しくありません。

ソーシャルエンジニアリングのアプリケーション

ゴミを拾って、相手から有用な情報を入手してください。したがって、日常生活では、明示的な配達や持ち帰りなどの注文が処理されない場合、特定の情報漏れを引き起こします。

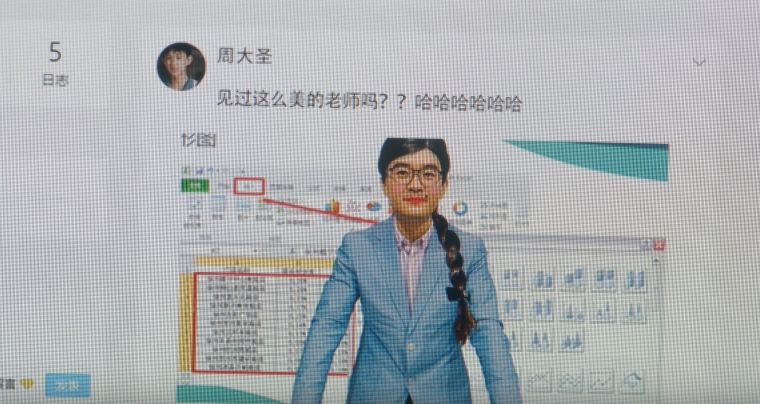

相手のアカウント情報を通じて、Tieba、Weibo、QQスペースなどの他のアカウント情報を列挙して、相手の関連する個人情報を取得します。

wifiプローブ

ずっと前に、CCTV 315は、WiFiプローブの盗みのユーザー情報の露出したケース。原則は、ユーザーの携帯電話のワイヤレスLANがオンになると、信号が周囲のエリアに送信されてワイヤレスネットワークを見つけることです。プローブボックスがこの信号を発見したら、ユーザーの携帯電話のMacアドレスをすばやく識別し、IMEI番号に変換してから、携帯電話番号に変換できます。

したがって、一部の企業は、この小さな箱をショッピングモール、スーパーマーケット、コンビニエンスストア、オフィスビルなどに配置し、ユーザーの知識なしに個人情報、さらには結婚、教育レベル、収入などのビッグデータの個人情報を収集します。

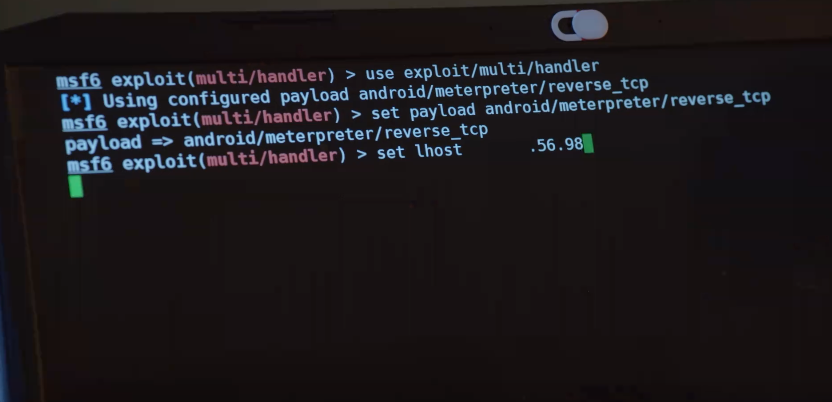

androidシェル

ビデオからわかるように、非常に基本的なMSFはAndroidコマンドを制御します。しかし、携帯電話の編集を直接操作できることは少し誇張されています。

wifi釣り

WiFi釣りにフラキシオンを使用します。

PS(4-8)エピソードは、映画やテレビドラマのテクノロジーのみを分析し、プロットとキャラクターは説明されていません。

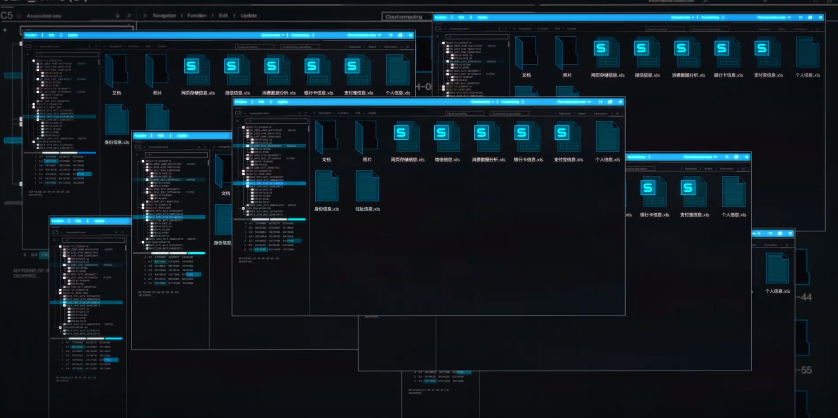

次に、詐欺グループからデータを取得するために、私はコンピュータールームに忍び込み、サーバーデータをダウンロードしました。

ここで使用するソフトウェアはXFTPを使用する必要があります。これも物理的な攻撃です!

物理的な攻撃

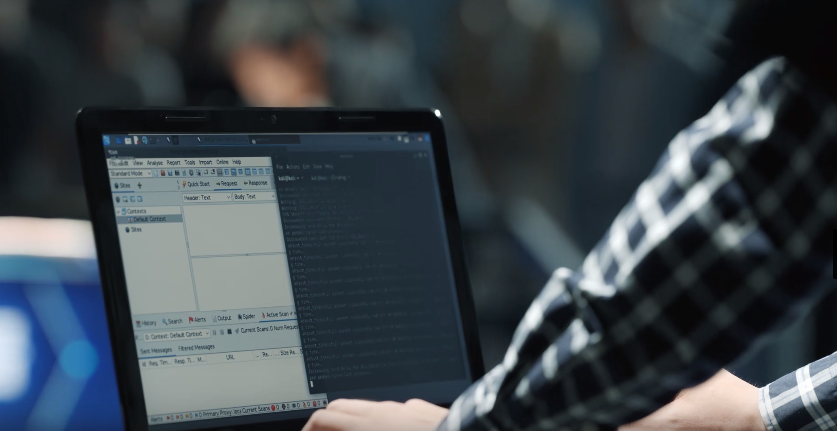

いわゆる物理的攻撃は、攻撃者がソフトウェアレベルまたはシステムで関連する脆弱性を見つけることができないことを意味します。当面ターゲットを獲得できない場合は、調査のためにフィールドに行き、ソーシャルエンジニアリングやその他の攻撃方法を通じてターゲットに忍び込みます。この種の攻撃は最も致命的です。 ネットワークセキュリティ競争で使用されるツール。前のショットでは、OWASPを使用してターゲットWebサイトをスキャンして脆弱性をスキャンする必要があります。正直に言うと、ページは動いていません。私が何をスキャンしたかわかりません!

ネットワークセキュリティ競争で使用されるツール。前のショットでは、OWASPを使用してターゲットWebサイトをスキャンして脆弱性をスキャンする必要があります。正直に言うと、ページは動いていません。私が何をスキャンしたかわかりません!

OWASPスキャナーが第2レベルの保護に入った後、3番目のゲームはMSFインターフェイスである必要があります。 MSF構成パラメーターを設定しますが、エクスプロイトはなく、何を待つべきかわかりません。

カウントダウンが3分の場合、SQLMAPインジェクションが開始されるはずです。

ビデオからわかるように、使用されるコマンドはSQLMAP -R 1.TXT - バッチ - レベル5 -V Current -USERSQLMAPの使用です。上記のコマンドを使用して、ポストインジェクションを通じて現在のシステムユーザーを取得する必要があります。

パラメーター解釈:

-R 1。ターゲット要求データはTXTに保存されます。一般的に、バープはパケットをキャッチし、それらをTXTとして保存するために使用されます。

- ユーザーは、バッチ実行中にYESまたはNOを入力する必要はなく、SQLMAPによってプロンプトされたデフォルト値は、継続的に実行されます。

- レベルのリスクレベル、デフォルトは1です。レベルが5の場合、多くのペイロードがテストされ、効率が低下します。

- Current-Userは現在のユーザー名を取得します。

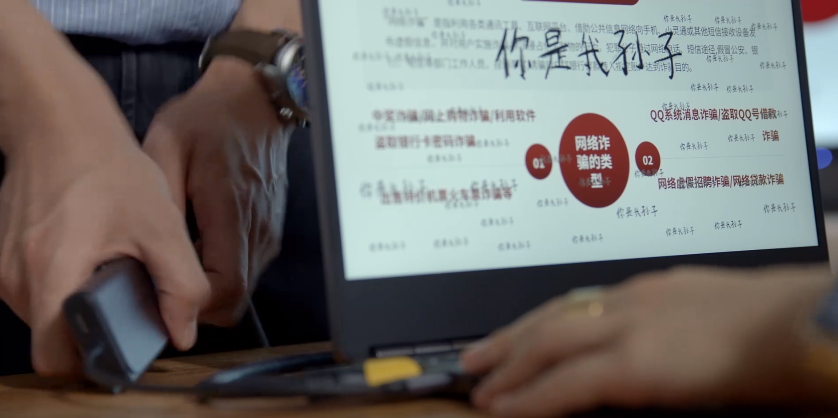

要約

TVシリーズに関与するネットワークセキュリティツールはすべて、私たちが通常持っている一般的なネットワークセキュリティの知識です。映画とテレビのドラマはわずかに拡大していますが、プロットの観点からは、それでも非常に良いです。特にネットワークセキュリティの知識を一般に公開している間、オンラインウォーターアーミー、オンライン詐欺、豚の殺害、オンラインローンなどの人々に関連するトピックを密接にリンクしています。ビデオの最後に、一部のネットワークセキュリティ知識は誰にでも普及します。

記事から転載された出典:https://Blog.bbskali.cn/3666.html

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)