0x00はじめに

2022.8.xユニットは、特定の業界での特別な攻撃および防衛ドリルに参加することを突然通知し、学習を目的として波に参加しました。ここで記録します。

0x01ハンドイン

ターゲットユニット名を取得します

最初に、AiqichaやTianyanchaなどのツールを介して、ターゲットとターゲットの下位ユニットの情報を確認してください

利用可能なツール:ENESCAN_GO

次は、情報収集の3つの軸です

サブドメイン名、IP、ポート

サブドメイン名を収集:OneForall(APIはより完全に構成する必要があります)、サブファインダー、FOFA、ハンター

IPSを収集:eeyes、domain2ip

ポートスキャン:Goby、NMAP、Masscan

Goby Full-Port Scanningはここで使用されており、スキャン速度は心配していますが、利点は比較的包括的であり、ディスプレイ効果が向上していることです。

ポートをスキャンした後、Webおよび非Webクラスのポートを除外してください。これにより、正確な攻撃が容易になります。

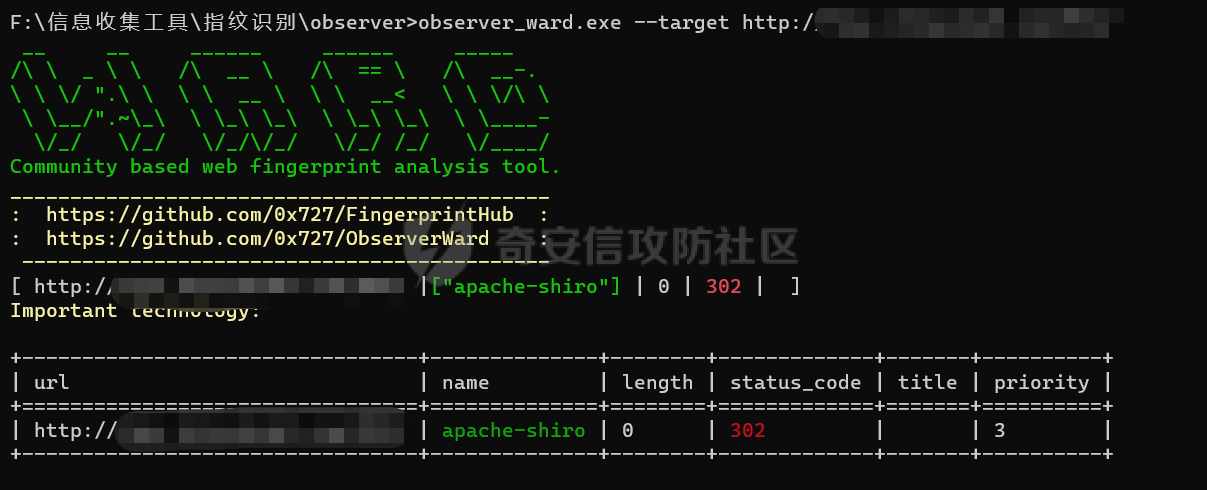

Webクラスは最初に指紋認識を実行し、(Shiro、Tongda OA、Ufida NCなど)などのいくつかの主要なフレームワークシステムに対する攻撃を優先順位付けできます。

非Webクラスは、サービスブラストのためにスクリーニングできます。 6379 Redisなど、最初にいくつかの特別なポートを試すことができます

0x02ブレークスルーを取得

いくつかの操作の後、上記のポイントを通じて、Shiroフレームワークを備えたシステムが取得されました。このシステムは、パスにアクセスした後、デフォルトでSSOプラットフォームに転送されました。システムに入るには、入り口をログインしてSSOプラットフォームで検証する必要があります。ただし、手動のパスワードテストの後、弱いパスワードを介してSSOシステムを入力することは少し困難であることがわかったため、戦略的にあきらめました。

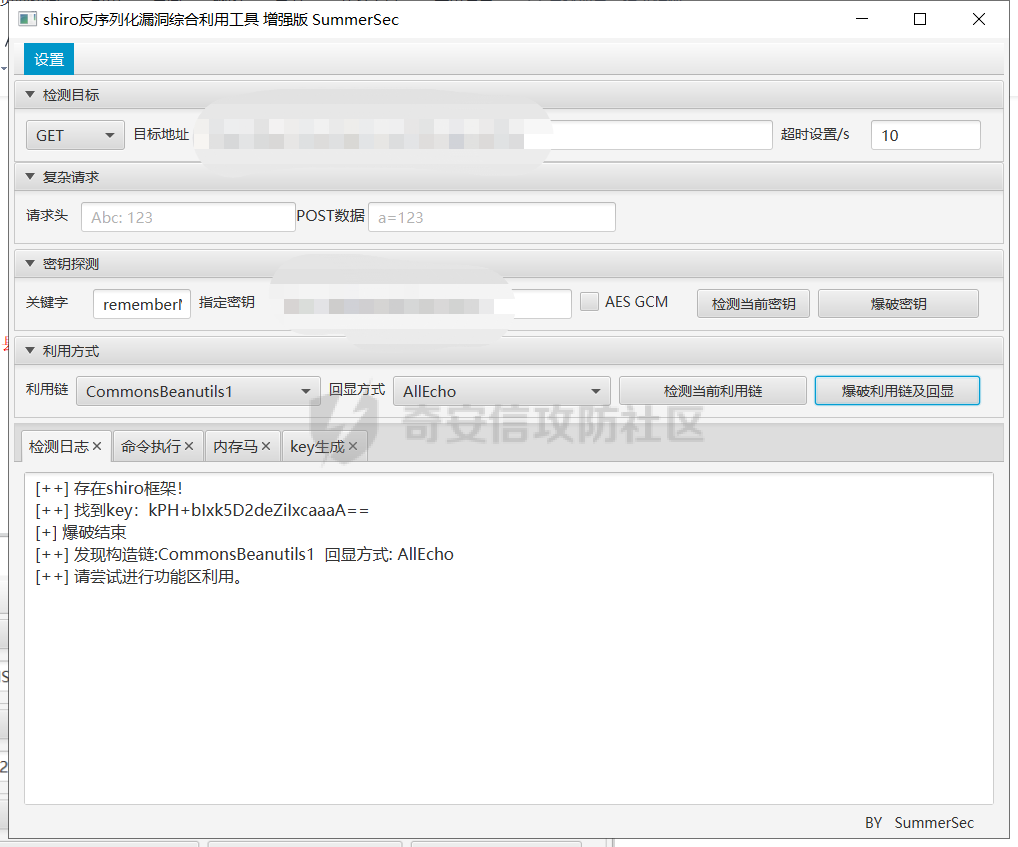

まず、Shiro Deserialization Toolを使用して、RCEの脆弱性があるかどうかを確認します。

これが提案です。さまざまなツールが必ずしもキーと利用チェーンを投げるとは限りません。テストしているときは、テストするツールをさらにいくつか変更してみてください。ここで3つのツールを変更して、キーと利用チェーンを取得しました。他のツールは出て行けません(キー辞書の問題、または単に出られない.)

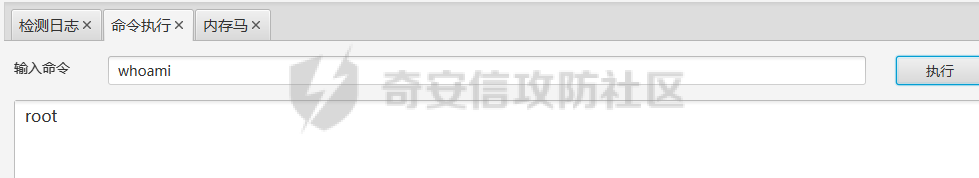

Linux Machine、Whoami Root Permissions、pingwww.baidu.comが利用可能です。

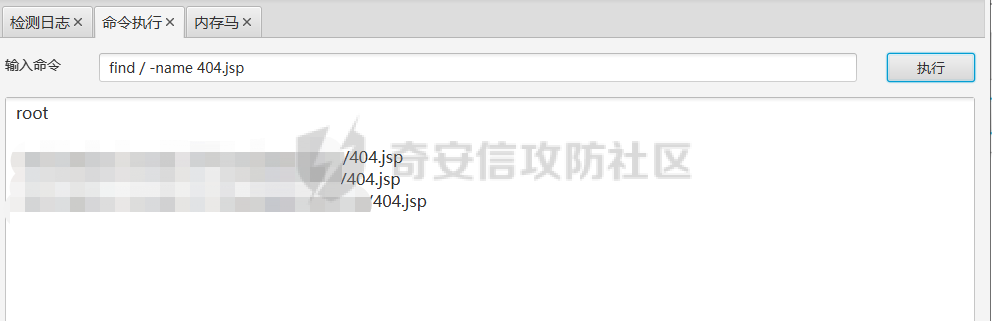

最初にLinuxステートメントを使用して、Webサイトの静的ファイル名に従ってディレクトリアドレスを見つける

/-name 404.jspを見つけます

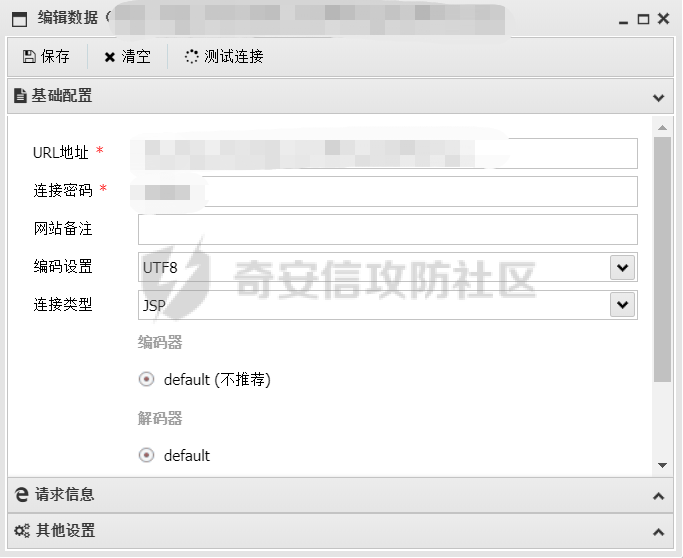

Webサイトのルートディレクトリに直接、VPSのJSPホースにアクセスしてから、アリの剣に接続できます。

検索/WebAppsの後、3つのシステム + SSOシステムがあることがわかりました

SSO検証がある限り、他の3つのシステムにアクセスできると思います。

次に、構成ファイルのフリップを開始します

Path/webapps/xxx/web-inf/classes/

dbconfig.propertiesファイルが見つかり、mysqlとredisの間の接続情報が見つかりました。 (私はそれをコーディングするためにそれ以上のものを入れません)

MySQLは、イントラネットからではなく、Alibaba Cloudからのものです。見た後、使用していたマシンはクラウドホストであることがわかりました。

Baiは幸せで、次のステップについて考えて、MySQLがSSOにログインできるかどうかを確認し、ファイルと漏れた構成情報を検索してから作業を終了しました。

MySQLを接続した後、SSOライブラリと他の3つのシステムのライブラリを見ましたが、最も緊急のことは、最初にSSOにログインできるかどうかを確認することです。

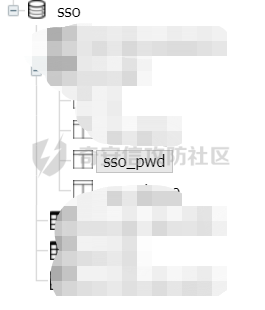

SSOテーブルでSSO_PWDフィールドを表示します

暗号化されていることがわかりました。まだ通常の暗号化ではありません。 (ベンブに住んでいます。)

0x03暗いヤナギと明るい花

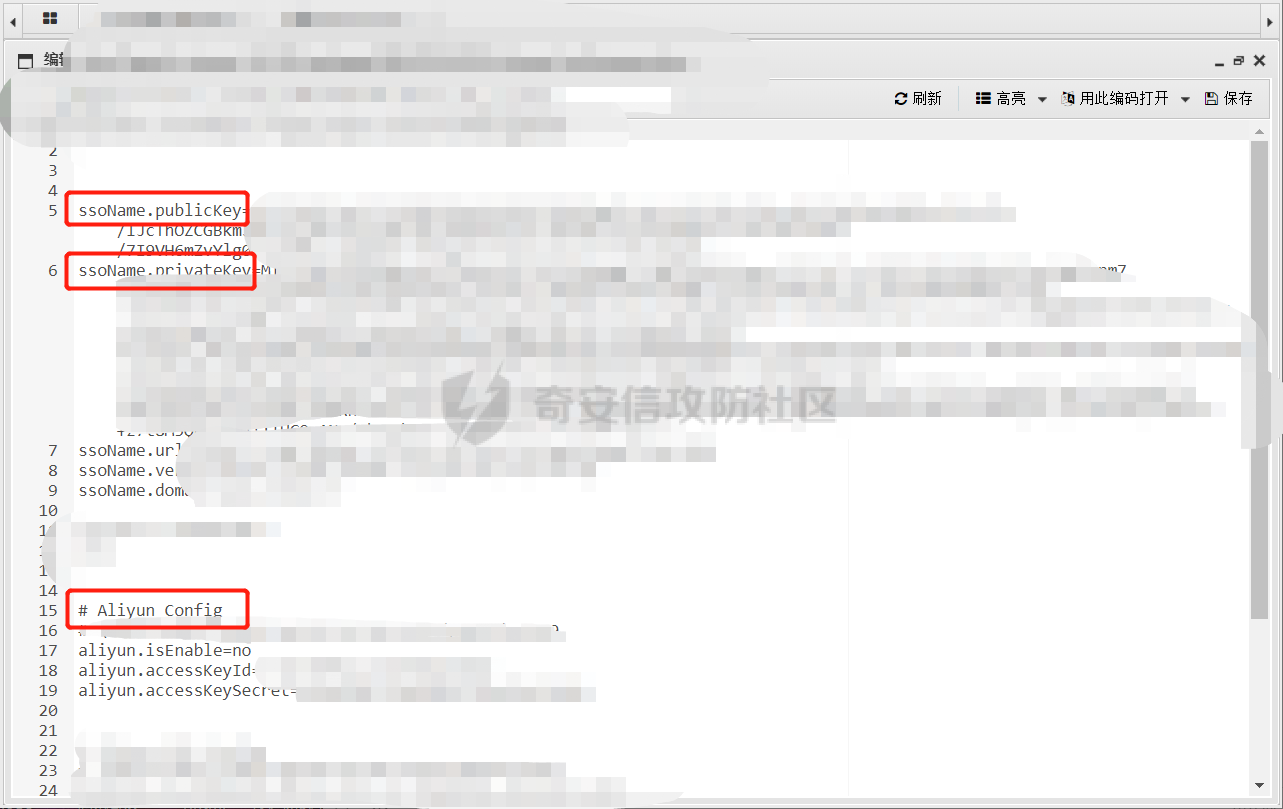

レポートの作成を終えようとしていたときに、config.propertiesという名前のファイルが私の注意を引きました。

クリックして確認して確認してください!

SSOはキーペアとAliyunのAccessKeyIdとSecret Take Afveを暗号化しました!

0x04 SSOパスワードを復号化する

RSA暗号化、RSA復号化- オンラインツール-Oktools

パスワードはランダムに生成されました。私はこの人生で決して爆発しません。

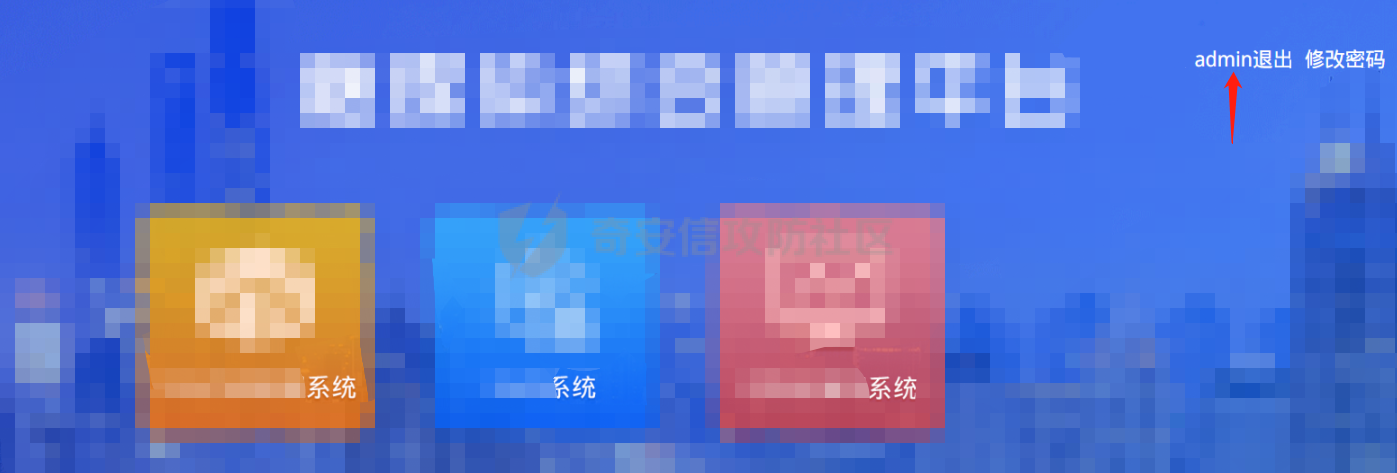

SSOシステムにログインします

次に、データベース内の他のライブラリのパスワードを介して3つのシステムを入力し、写真の掲載を停止しました(コードするにはあまりにも多くのもの.)。

0x05クラウドプラットフォームを引き継ぎます

数日前に私が見たMaster Teamsixによる記事は、今日から再び現れていましたが、これは非常に快適です。

CFを使用して、クラウドイントラネットに浸透しましたT wiki(teamssix.com)

CFツールアドレス:

TeamSSIX/CF:クラウドエクスプロイトフレームワーククラウド環境利用フレームワーク。これにより、赤チームメンバーがAKの取得をフォローアップできるようになります(github.com)

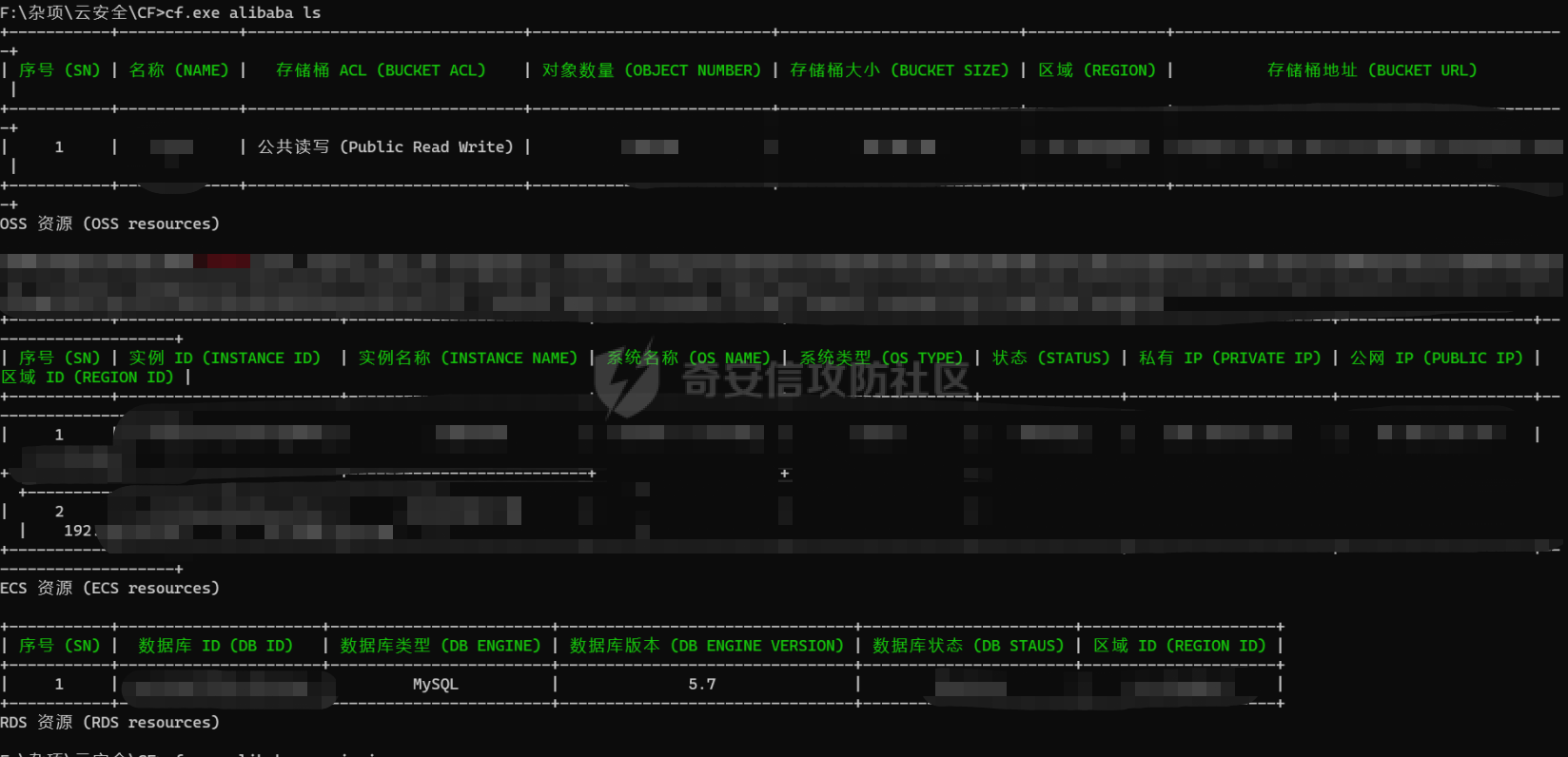

cf alibaba ls

クラウドリソースを表示します

1バケットバケット + 2 OSSリソース + 1 ECSリソースCF Alibabaコンソール

1バケットバケット + 2 OSSリソース + 1 ECSリソースCF Alibabaコンソール

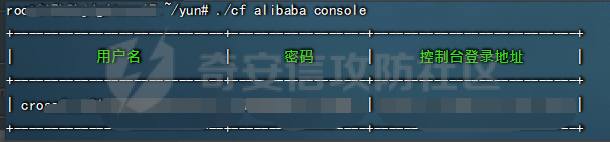

バックドアユーザーを追加して、Alibaba Cloud Consoleを引き継ぎます

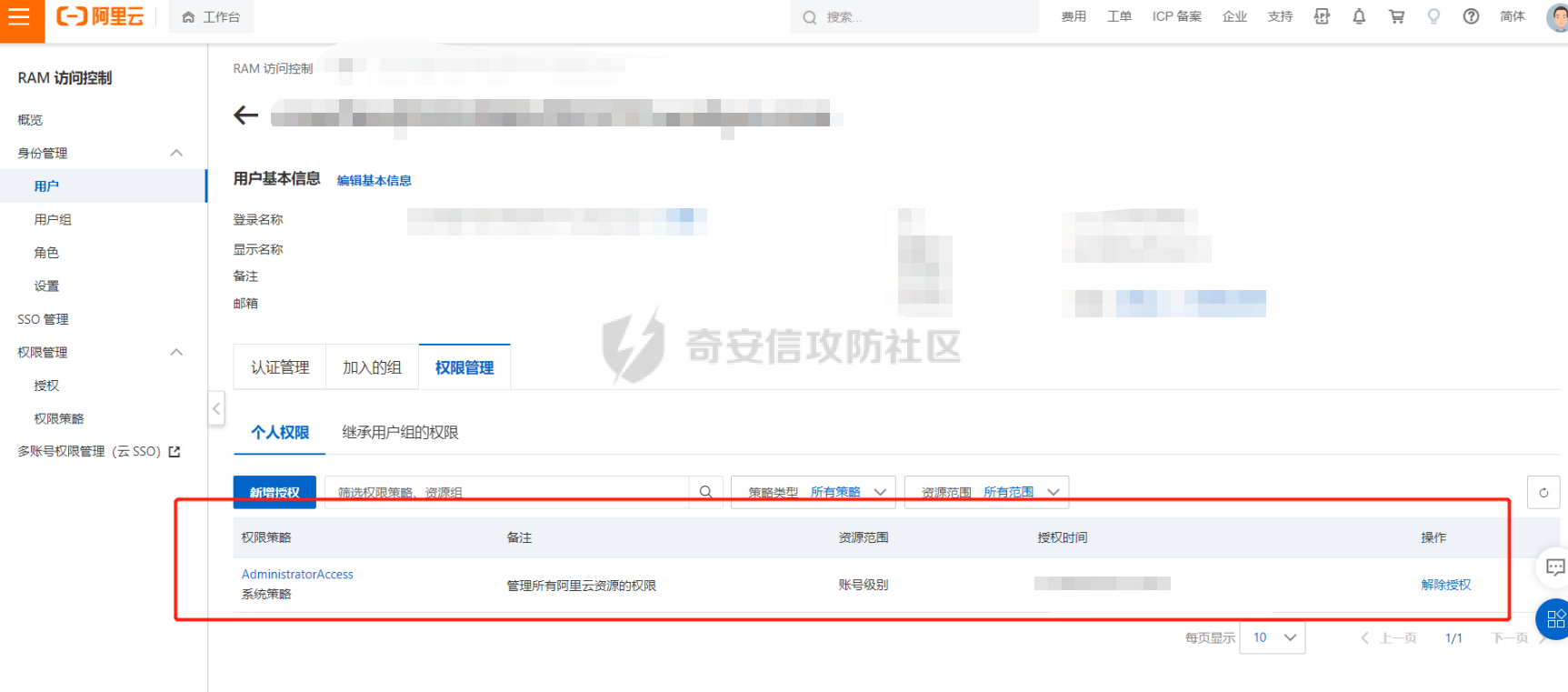

アクセス制御では、現在の許可は次のとおりです。AndistratorAccessとは、テナント の管理者の権利を取得したことを意味します。

の管理者の権利を取得したことを意味します。

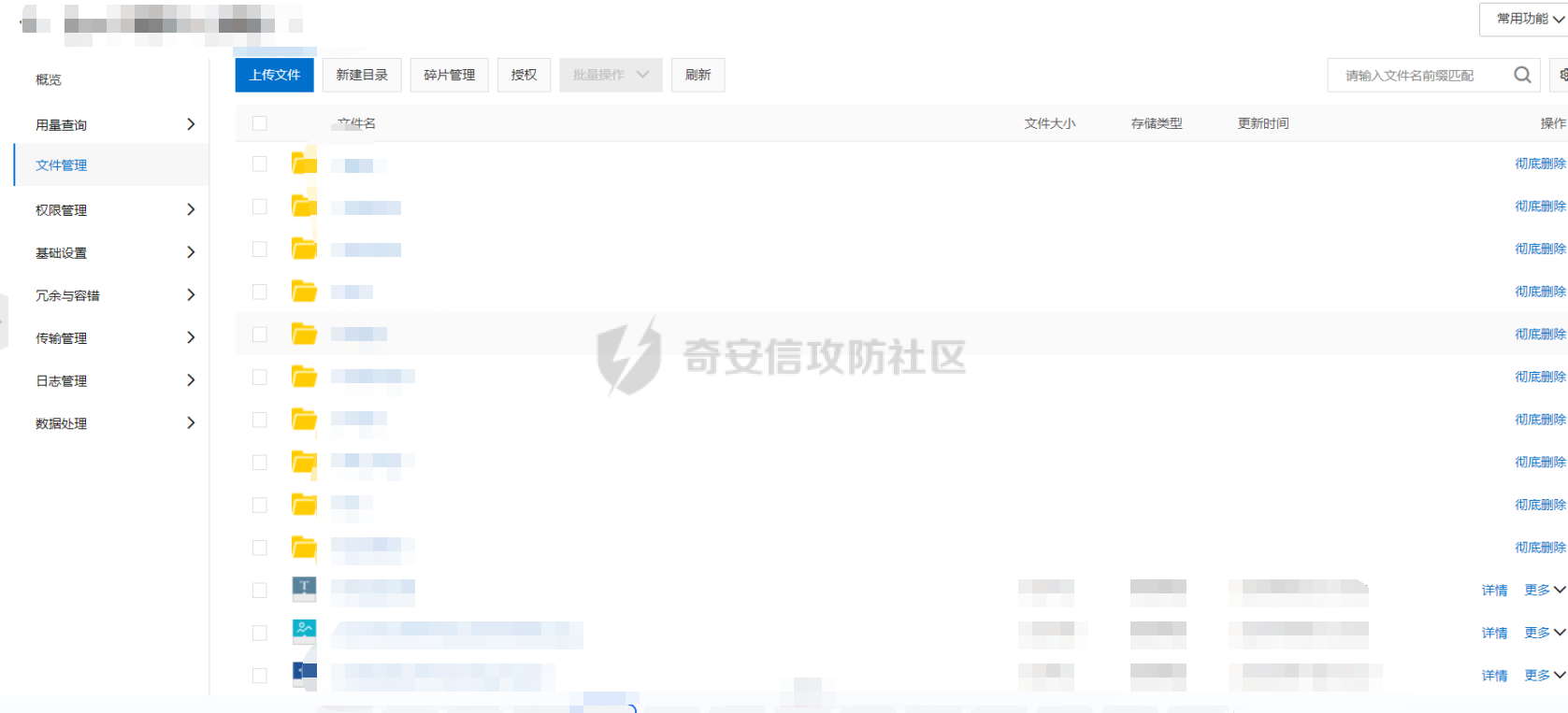

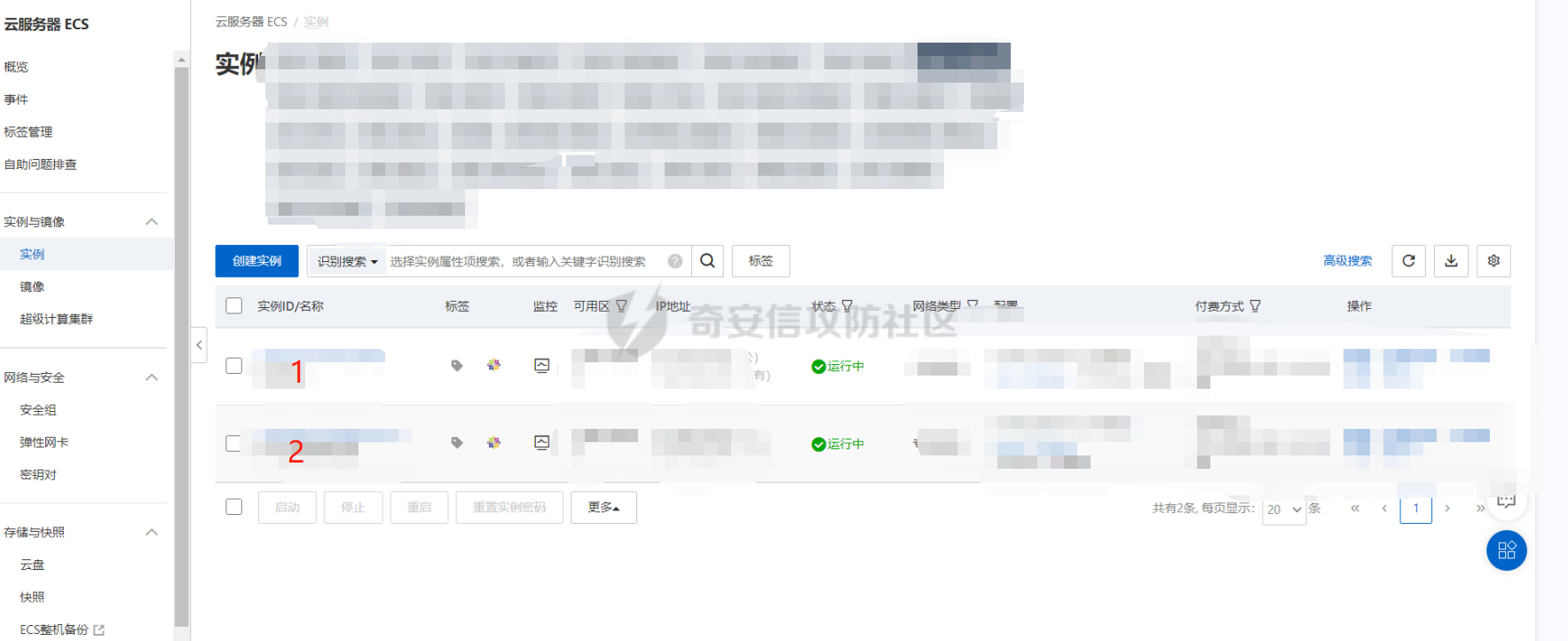

OSSリソースとECSリソースをご覧ください

OSS:

ECS:

この時点で、私はレポートを書き終えて仕事を終えました。

0x06要約

クラウドプラットフォームを引き継ぐAKの波が再現されており、私は多くを獲得したと感じています。クラウドセキュリティは、将来的には攻撃的および防御的な訓練のブレークスルーになると信じています。

さらに、今回の攻撃経路は少し滑らかすぎました。 Shiro Frameworkを見つけても、構成ファイルを介してRSAキーペアとAKの構成情報を見つけることであっても、私はそれがハニーポットだと思っていました。

追加:レポートを書いていたとき、私はチームメイトとおしゃべりしましたが、このサイトがまだターゲットであるとは思っていませんでした。攻撃と防衛のドリルは非常に重要であるとしか言えません。元の接続:https://Forum.butian.net/share/1854

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)