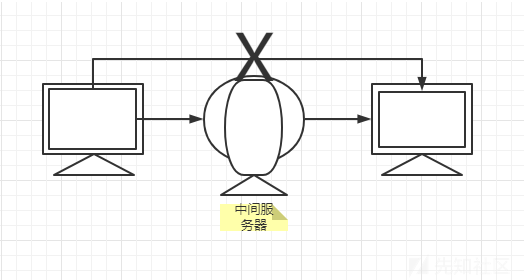

外部ネットワークと内部ネットワークは通常、Web脆弱性を使用してシェルを取得します

イントラネットの情報コレクションの大部分は、ネットワークトポロジ図を中心に展開しています。ソーシャルワークの運用とメンテナンスまたはGoogleで見つけることができます。

イントラネット拡散情報収集

概要

イントラネット情報コレクションイントラネットネットワークターミナル情報:トポロジ、パーティション、イントラネットコアビジネス情報OAシステム、メールサーバー、監視システム.その他のWindowsおよびLinuxホスト情報コレクション、イントラネット情報コレクションが改善されるほど、通話は速くなります

積極的にスキャンする一般的な方法。一般的に使用されるツール: NMAP、NetDiscover、NC、Masscan、自己執筆スクリプトなどの一般的なポートとサービスのイントラネットトポロジアーキテクチャの分析。たとえば、DMZ、テストネットワークなどのコマンドはネイティブ情報を収集し、NMAPのトラフィックは非常に大きいです。 NMAPはスキャンに多くの方法を使用するため、精度は高く、トラフィックが高くなるため、外部ネットワークはそれを使用できます

アクティブなスキャンは多くの痕跡を残し、理解するのが困難です。パッシブスキャンには長い時間がかかります。状況に応じてスキャンします

一般に、最初にポート80をスキャンする必要があります。外部Webサイトは非常に優れている可能性があり、イントラネットWebサイトは悪いものであり、SQLインジェクションやXSSなどのWeb脆弱性は1つずつです。

アクティブスキャン

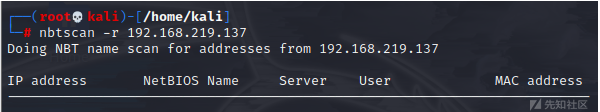

PINGコマンドイントラネットの利点で生存するホストをスキャンするためのコマンド:は便利です。一般に、トラフィック検出装置のアラームの欠点を引き起こしません:ターゲットをターゲットで開く、結果は不正確になります。 -SNはポートスキャンを実行しません。 -PEはICMPエコースキャンを実行します。 -Nは逆分析を実行しません。 -v出力デバッグ情報。 -Utput NMAPスキャンは、生き残ったホスト(ARPスキャン)NMAP -SN -N -VターゲットIPパラメーターをスキャンしてスキャンします。パラメーター説明:-I:インターフェイスを指定します。 -R:スキャン範囲注:を指定します。NetDiscover時間が長くなるほど、より正確になります。特定のホストがこれらのネットワークセグメントに一定期間介入しているため、他の新しいネットワークセグメントアドレスを発見していることがわかります。 NBTSCANツールを使用して、存続しているPC端子をすばやくスキャンし、同時にNetBios(Windows Up and Output Service、Port 139)NBTSCAN -RターゲットIP

ポートおよびサービススキャン

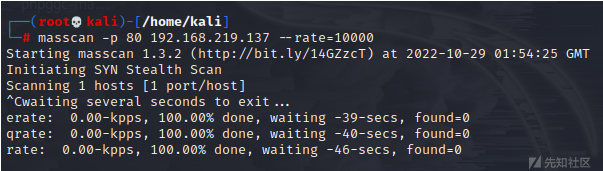

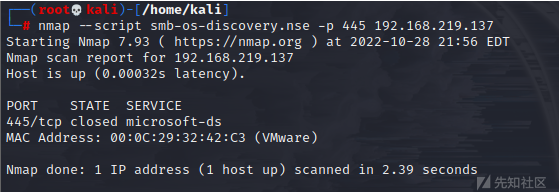

ターゲットオープンポートNMAP検出:NMAP -PN -ターゲットIP(マスカンターゲットIP(Ping Scan)IP(Ping Scan)を取得します。 - レート=10000#10kpps速度でポートをスキャンします NSEスクリプト:nmapを使用してターゲットオペレーティングシステムを検出します-SCRIPT SMB-OS-Discovery.nse -P 445ターゲットIPアドレス3: SMB-OS-Discovery.NSECTIST SMB TO COMPUTER SEMPITING VIRTIONなど。

NSEスクリプト:nmapを使用してターゲットオペレーティングシステムを検出します-SCRIPT SMB-OS-Discovery.nse -P 445ターゲットIPアドレス3: SMB-OS-Discovery.NSECTIST SMB TO COMPUTER SEMPITING VIRTIONなど。 USE NMAP -Oオペレーティングシステムバージョンを検出するバージョンNMAP -OターゲットIPスキャンホストNMAPのCVE脆弱性-Script=VulnターゲットIP

USE NMAP -Oオペレーティングシステムバージョンを検出するバージョンNMAP -OターゲットIPスキャンホストNMAPのCVE脆弱性-Script=VulnターゲットIP

イントラネットの一般的なコマンド

コマンドグループ「ドメイン管理者」 /ドメインクエリドメイン管理者ユーザーグループネットローカルグループ管理者/ドメインログインローカルドメインネットローカルグループ管理者ワークグループ\ユーザー /ドメインユーザーをネイティブネットグループの「ドメインコントローラー」ビュードメインコントロール /ドメインはドメイン浸透パラメーターです。ドメイン管理には、権限が高いマシンがあります。削除した後、ドメイン全体を制御できるサーバーはドメイン制御と呼ばれます。

dsquery domain command (write domain penetration later) command function dsquery computer domainroot -limit 65535 net group 'domain computers'/domain lists all machine names in the domain dsquery user domainroot -limit 65535 net user /domain lists all user names in the domain dsquery subnet lists network segment divisions dsquery group net group /domain lists groups in theドメインdsquery OUは、ドメインの組織ユニットをリストDsquery Server Net Time /Domain Controllers

冬のホスト情報コレクション

のコントローラーに、最高の権限を取得した後の情報コレクションです。

主に、他のユーザー、3389、IPC接続レコード、および各ユーザーリサイクルビン情報のブラウザパスワードとCookieのコレクションのセッション(ハッシュプレーンテキスト)セッションを収集します。 Windowsワイヤレスパスワードを取得してデータベースパスワードを取得してホストファイル、DNSキャッシュ情報、パッチ、プロセス、ネットワークプロキシ情報共有フォルダー、Webサーバー構成ファイル、およびその他の計画パスワードポリシー、ロックポリシー

冬のさまざまな情報コレクション

ツール:Mimikatz、WCE、GetPass、getwdump、regdump、regdump、cmdump、ユーザー名とパスワードの資格情報。 cmdkey /list view view recation netpass.exeパスワードリサイクルビン情報リサイクルビンフォルダーCD c: $リサイクルへのエントリを取得します。 (Chrome)%localAppData%\ Google \ Chrome \ userdata \ default \ cookies%localappdata%\ googlelchrome \ userdata \ default \ logindatachromeのユーザー情報は、sqliteデータベース形式としてMimikatzを使用するためにsqliteデータベース形式としてローカルファイルに保存されます。 log 'dpapi:chrome/in:%localappdata%google \ chrome \ userdata \ default \ cookies/unprotect'

MSFの下のWindows情報コレクション

ポスト/Windows/forensics/enum_drivesを使用して、ターゲットの宿主の領域を獲得するかどうかを決定します。ポスト/Windows/enum_Services有効なサービスを表示/Windows/windows/ghather/enum_applicationsインストールしたアプリケーションを表示/windows/ghather/enum_shares共有ポスト/windows/numplinksを表示

Linux Information Collection

Linux Information CollectionコンテンツはWindowsよりもはるかに少ない

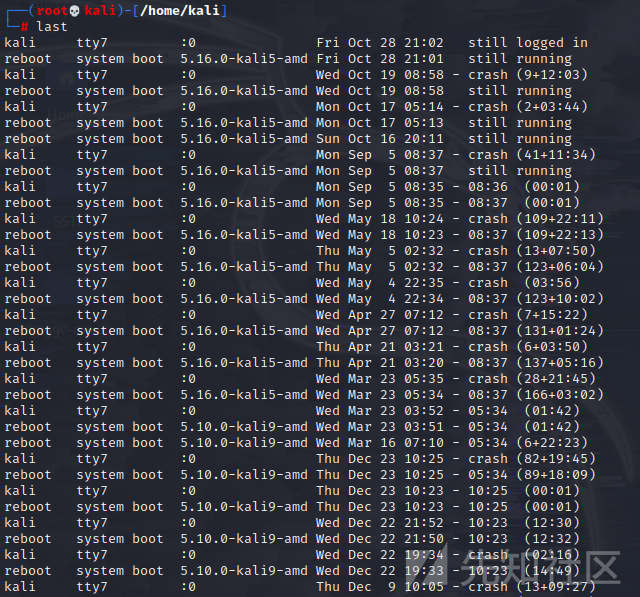

履歴コマンドは、履歴実行コマンドを表示するために使用されます。ローカルコンピューターで現在のユーザーが実行する1,000のコマンドを表示できます。 /etc /プロファイルファイルでhistsizeをカスタマイズするためのより多くの変動値を参照してください。履歴-Cコマンドを使用すると、すべてのコマンドの履歴がクリアされます。各ユーザーの履歴は、システム内のすべての最近のログインレコードを表示する最後のコマンドとは異なります。最後のコマンドを実行すると、ファイル/var/log/wtmpが読み取られます。 ユーザー名端子ロケーションログインIPまたはカーネル開始時間終了時間は、権限を高めるシステムの脆弱性である場合、ログインに属していない場合、レコードARP -VNクラスタリングチェックは、同じサービスグループを超えてARPアドレスがあるかどうかをチェックします。 MACアドレスはIP固定に対応します。MACがIPに対応していない場合、ARPスプーフィング/etc/ホストファイルストレージドメイン名/ホスト名IPマッピングリレーションシップ

ユーザー名端子ロケーションログインIPまたはカーネル開始時間終了時間は、権限を高めるシステムの脆弱性である場合、ログインに属していない場合、レコードARP -VNクラスタリングチェックは、同じサービスグループを超えてARPアドレスがあるかどうかをチェックします。 MACアドレスはIP固定に対応します。MACがIPに対応していない場合、ARPスプーフィング/etc/ホストファイルストレージドメイン名/ホスト名IPマッピングリレーションシップ

MSFの下のLinuxコレクション

モジュールはPost/Linux/ghate/checkvmを使用して、ターゲットホストがBirt Machine Post/Linux/nenum_net/num_net/enum_net/enum_net/enum_net/enum_net/enum_net/enum_netであるかどうかを判断します。ポスト/linux/enum_protections共有ポスト/linux/ghather/enum_systemを表示するシステムとユーザー情報を表示する/linux/linux/ghather/enum_users_histroyターゲットホストポスト/linux/hashdumpの最近の操作を表示して、Linuxのハッシュを取得しますが、私はその環境でのパッシブなコレクションを強調したいと思っています。イニシアチブの1つのポイント、危険の1つのポイント

コレクションコンテンツの概要

ネットワークカード情報、ARPキャッシュ、ルーティングキャッシュ、ウェブサイト構成ファイル、データベース、アクセスログ、ブラウザ履歴、ネットスタット、ホストファイル、履歴、ハッシュ、プレーンテキストパスワード、Webサイト構成パスワード、Wifi、CMDKEY

イントラネット転送

イントラネット転送の目的。理論的には、ネットワークに接続されているコンピューターは互いにアクセスできますが、技術的な理由により実装されていません。 LAN内のコンピューターがWebサービスのみを開く場合、イントラネットでのみ使用でき、外部ネットワークで直接アクセスすることはできません。外部ネットワークユーザーがLANサービスに直接アクセスできるようにするには、イントラネット転送およびその他の操作を実行する必要があります

イントラネット転送原則

サーバーを介して転送するか、内部ポートをパブリックIPにマップするか、イントラネットポートを外部サーバーに転送します。特定のポートへのアクセスを制限するために、ターゲットマシンによって3つの形式のポート転送イントラネット転送が使用されます。このマシンのポートまたはこのマシンがアクセスする必要があるパブリックIPにアクセスできるホストのポートを転送できます。

ポートマッピングは、パブリックネットワーク上のポートにイントラネットによってアクセスできないポートをマップし、それにより攻撃を実施します。たとえば、ポート:3389

プロキシ転送は、主にターゲットマシンのスプリングボードとして機能するために使用され、イントラネットを攻撃できます。

4つの基本的なネットワーク状況:攻撃者には独立した外部ネットワークIPがあり、シェルを取得するサーバーには独立した外部ネットワークIPがあります。攻撃者には、独立した外部ネットワークIPがあります。シェルを取得するサーバーはイントラネットにあり、マッピングされたポート攻撃者は数個のマッピング攻撃者のみがイントラネットにあり、サーバーはイントラネットにあります。イントラネットに攻撃者がいるマッピングされたポートはごくわずかです。 4つの状況があります。サーバーを取得するにはさまざまな方法があります。

ポート転送

原則

ポート転送とは、ネットワークポートをあるネットワークノードから別のネットワークノードに転送する動作です。外部から外部から、アクティブ化されたNATルーターを介して、プライベート内部IPアドレス(LAN内)のポートまで外部ユーザーを作成します。

簡単に言えば、ポート転送は、ポートを転送することです(このポートは、ネイティブマシンのポートまたはネイティブマシンでアクセスできるホストのポートにすることができます)。通常、このIPはパブリックIPポート転送シナリオです。

外部ネットワークホストAは、いつでもイントラネットホストBのポートに接続できますが、イントラネットホストCのポートにアクセスすることはできません。

この時点で、CホストのポートをBホストのポートに転送できます。次に、外部ネットワークホストAはBホストの特定のポートにアクセスします。これは、Cホストの特定のポートにアクセスするのと同等です。

ポート転送ツール

lcx

LCXは、ソケットの実装にあるポート転送ツールです。 WindowsとLinuxの2つのバージョンがあります。 LCX.EXEと呼ばれ、Linuxはポートマップと呼ばれます。

通常のソケットトンネルには、サーバーとクライアントの両端が必要です

windowsの西:

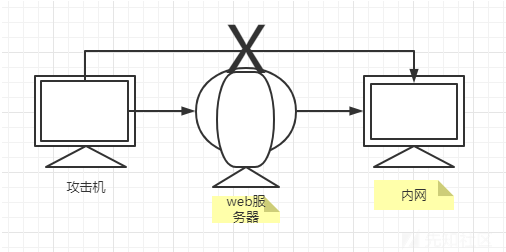

転送ポート:lcx.exe -SlaveパブリックIPポートイントラネットIPポート監視ポート:LCX.EXE -LISTENフォワーディングポートこのマシンにポートマッピングポートはありません。ファイアウォール、ターゲットサーバーの対応するポートのデータは、ファイアウォールLCX.EXE -TRANマッピングポート番号ターゲットポートポートポートポート転送で許可される他のポートに送信できます。次のルールが次の場合、ホストはイントラネットに直接アクセスできません。この時点で、Webサーバーはスプリングボードとして使用する必要があります。つまり、攻撃マシンがイントラネットホスト にアクセスできるようにするためのプロキシを使用する必要があります。

にアクセスできるようにするためのプロキシを使用する必要があります。

基本コマンド:

・転送ポートlcx.exe-パブリックIPポートイントラネットIPポート

・ポートLCX.EXE -LISTENフォワーディングポートこのマシンWindowsポート転送インスタンスの占有ポートなし

環境:イントラネットホストは外部ネットワークにアクセスできませんが、同じネットワークセグメントのイントラネットマシンにアクセスできます。同時に、ポート80はローカルでのみアクセスできますが、ポート8080は一般公開されています。

ステップ1 :制御されたサーバーのポート80は、ローカルポート8080 LCX -TRAN 8080 127.0.0.1に転送されます

ステップ2:イントラネットLCX -Slave 192.168.56.1 4444 192.168.56.101 8080で外部からアクセスできるイントラネットによって制御されるサーバーに接続

ステップ3:外部からアクセスできるイントラネットマシンでポートLCXを聞いてください-Listen 4444 12345

ステップ4:外部ネットワークマシンは、192.168.56.1のポート12345にアクセスします。つまり、サーバー12345-Server 44444から192.168.64.1033:12345にアクセスします。

linux:

使用法:

V:Version

-M:メソッドアクションパラメーターを指定します

方法=1:ホスト2(ポートマップ)に接続されたポート1のポート2(ポートマップ)を聴く

方法=2: PORT1のPORT2への転送を聞いてください

方法=3:ホスト1に対応するポートを接続し、ホスト2に対応するポート(ポート転送)

たとえば、

frp

FRP(Fast Reverse Proxy)は、GO言語で開発された逆プロキシアプリケーションです。イントラネット浸透FRPサポートtcp \ udp \ http \ httpsfrpを実行できます

イントラネットまたはファイアウォールにあるマシンを使用して、外部ネットワークにhttp \ https \ tcp \ udpサービスを提供します。 HTTPの場合、HTTPSサービスはドメイン名ベースの仮想ホストをサポートし、カスタムドメイン名をサポートします。複数のドメイン名が80ポートダウンロードされたFRPSを共有し、FRPS.INIはサーバープログラムと構成ファイル、FRPC、FRPC.iniはクライアントプログラムおよび構成ファイルです。

サーバーの設定と変更frp.ini

ファイル形式:

[一般]

bind_port=7000 #frpサーバーリスニング㐰

dashboard_port=7500 #webバックグラウンドリスニングポート

dashboard_user=admin #web背景ユーザー名とパスワード

dashboard_pwd=admin

token=123456#クライアントとサーバーの間の接続パスワードはFRPSサーバーサイドを実行します。

x.x.x.x.x33607500にアクセスして、独自のユーザー名とパスワードでログインします

クライアント設定FRPC.iniファイルを変更します

[一般]

server_addr=192.168.152.217

#Server IPアドレス

server_port=7000

#serverポート

トークン=123456

#Connectionパスワードはサーバーで設定されています

[http]

#customルール、[xxx]はルール名を表します

type=tcp

#Type:転送プロトコルタイプ

local_ip=127.0.0.1

local_port=3389

#ローカルアプリケーションの数

remote_port=7001

#このルールがサーバーに開いているポート番号で構成された後、FRP.iniを完了し、CMDはFRPCを実行します(Server-Cが構成ファイルを指定するのと同じ)

LANの外側のクライアントのサーバーのremote_portポートに接続する

このツールは、プラットフォーム全体のLinux、つまりWindowsExeプログラムに接続できます

上記の操作は、7000〜7001をリッスンしてから接続することに相当します

metasploit portfwd

はじめに

攻撃システムにアクセスできないマシンに直接アクセスするメータープレターシェルに組み込まれたツール。攻撃マシンとターゲットマシンにアクセスできる破損したホストでこのコマンドを実行します。 TCP接続をローカルマシンを介して転送し、支点になることができます。オプション

-L:監視するローカルホスト(オプション)。

-l :ローカルポートを聞くには、このポートへの接続がリモートシステムに転送されます。

-P:TCP接続がTCP接続が接続されるポートを転送するリモートポート

-R:接続するリモートホストのIPアドレス

パラメーター

:の追加

削除:これにより、転送ポートリストから前のエントリが削除されます。PortfwdDelete-Iローカルリスニングポート番号-P宛先ポート番号-R宛先マシンIPアドレス

リスト:現在、現在転送されているすべてのポートをリストしています

フラッシュ:これにより、転送リストのすべてのポートが削除されます

これはあまり安定しておらず、FRPほど良くありません。LCXはあまり役に立ちません。

ボーダープロキシ

プロキシカテゴリ:HTTPプロキシ、ソックスプロキシ、Telnetプロキシ、SSLプロキシ

プロキシツール:Mearworm、Regeorg(HTTP Proxy)、Proxifier(Win)、SockScap64(Win)、Proxychains(Linux)

イントラネットは、前方プロキシとしてプロキシを介して外部ネットワークに接続され、イントラネットは逆プロキシとしてプロキシを介してイントラネットに接続されます。

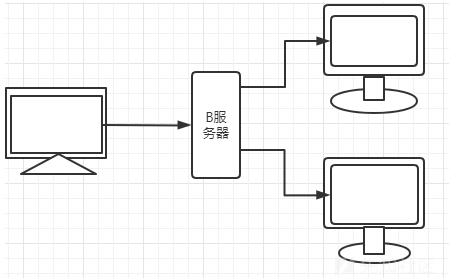

ロードバランシングサーバー:ユーザーのリクエストをアイドルサーバーに配布します。

ソックスプロキシ

プロキシサーバーを介してウェブサイトにアクセスするとき、Socksサーバーは仲介者として機能し、それぞれ両当事者と通信し、結果を相手に通知します。ソックスプロキシが構成されている限り、アクセスされたターゲットを指定する必要はありません。

SocksとHTTPエージェントはTCPトラフィックを使用します。つまり、UDPプロトコルはこれら2つのプロキシプロキシとポート転送を使用できません。プロキシポート転送には、1対1のプロトコルを必要とせずにソックスプロトコルサポートを必要とし、ネットワークに1対1でアクセスし、他のポートにアクセスするのに役立ちます。サーバー上のサービスポートに耳を傾けます。接続要求がある場合、ソックスプロトコルからターゲットURLにアクセスするターゲットポートに解析されます。

意味は、エージェントがある場合、母親のポート転送は必要ないということです。彼はまた、ポートを好転させて回転させた後、心にめまいがします。エージェントはそれほど多くの派手なものを必要としません。

proxychains

Proxychainsは、Linuxの下でグローバルにプロキシできるオープンソースプロキシツールです。プロキシチェーンは、ユーザー定義のプロキシリストを介して指定されたアプリケーションへの接続を強制し、http \ socks4 \ socks5タイプをサポートします。ツールを使用する前に、ツールを構成する必要があります。構成ファイル:/etc/proxychains.conf

dynamic_chainコメントを削除します

下部にプロキシサーバーのプロキシチャインを追加します。ソフトウェア名は、プロキシでソフトウェアを起動するために使用されます。

regeorgツール

Regeorgは、主にHTTP/HTTPSトンネルを介してイントラネットサーバーポートをローカルマシンに転送し、ターゲットサーバーがイントラネットのターゲットサーバーに接続するため、またはポートポリシーが作成されたときにループを形成します。ターゲットサーバーの内部オープンポートを使用して、イントラネット浸透のソックスプロキシを確立します。サーバーは、サーバーとクライアントに分割されたASPX \ PHP \ JSPのRegeorgをサポートする必要があります。 php \ aspx \ jsp \ node.jsなど、多くの種類のサーバーがあり、クライアントはPythonです。そのため、使用する場合は、ファイルに対応するスクリプトを見つけます。

regeorg使用

そしてそれをプロキシチャインと組み合わせて使用します。

サーバーがPHPバージョンであると仮定して、PHPをサーバーにアップロードし、「Georgが「すべて問題ない」と言う」と直接アクセスするために、python Regeorgsocksproxy.py -UターゲットマシンRegeorgスクリプトアドレス-PローカルリスニングポートをAntConfを修正する別の端末を修正するための別のターゲットマシンRegeorg Scriptアドレスを実行すると仮定して、PIPインストールのインストールをインストールします。プロキシリストSocks5 127.0.0.1ローカルリスニングポート、およびその他のコメントを追加

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)