Pythonスクリプトを使用して、Clash Configurationファイルを自動的に生成して、FuzzがIPを自動的に切り替えることを実現します。今、ブルードッグはIPを速すぎてブロックしています。彼がBurpを使用してIPSをブロックした時代を考えて、彼は泣きたいと思っていました。なぜ私は空飛ぶ魚を必要としないのかと私に聞かないでください、それは高すぎます。

0x00購入IPアドレスプールを購入

バランスパッケージを推奨することによる購入。このスクリプトは、残高支払いで支払う方が費用対効果が高くなります。

http://http.py.cn/pay/?paytype=banlance

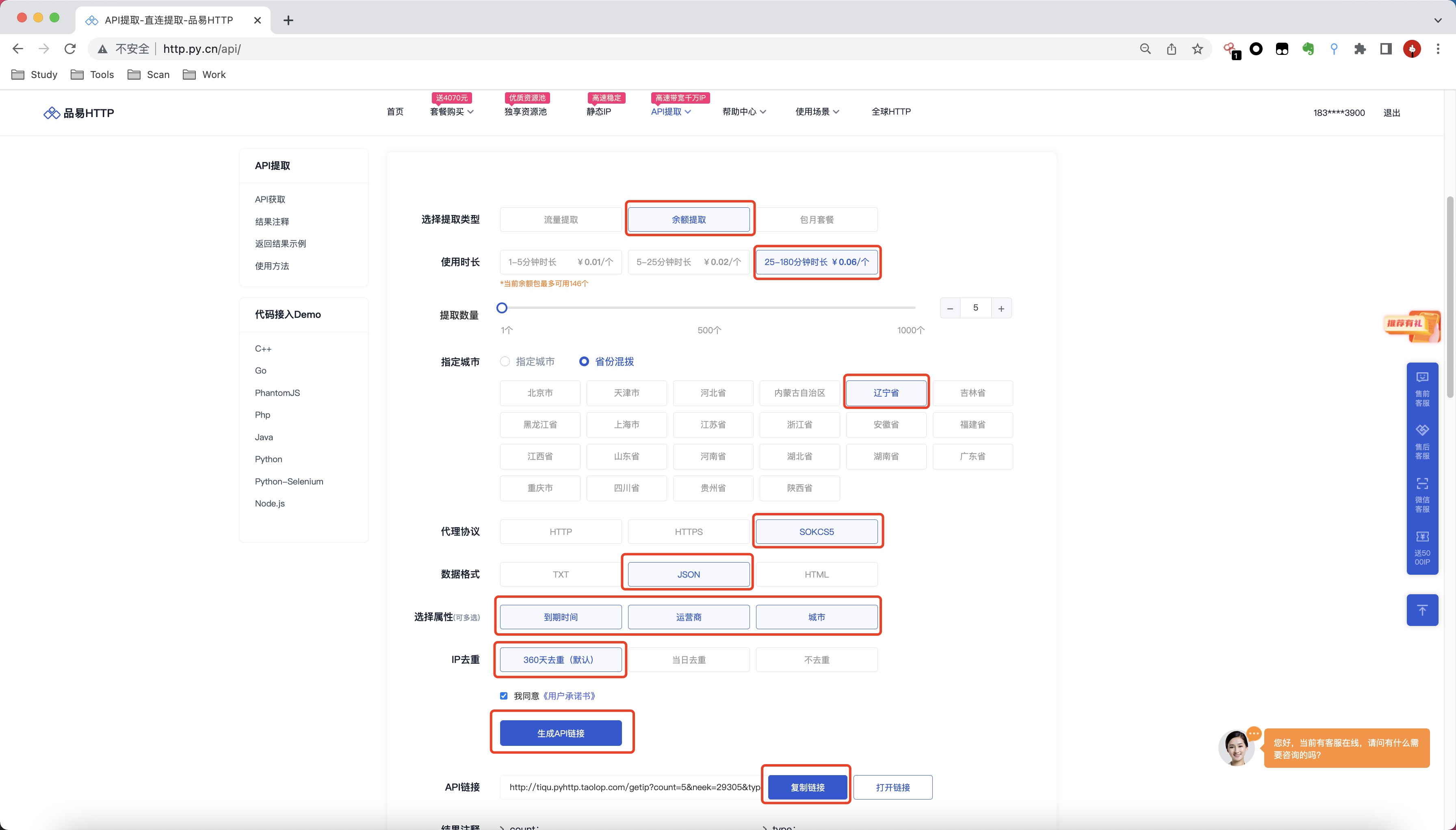

0x01 APIインターフェイスを取得

パッケージを購入した後、「API抽出」を選択して直接抽出すると、推奨される構成は次のとおりです。

1。バランス離脱。 2。長い間使用すると、必要に応じて選択する必要があります。 25分から180分を選択することをお勧めします。 3.推奨される抽出数は5〜10であり、地元の暴君は彼らが望むことを何でもすることができます。 4.州は混合し、アクセス速度を上げるために自分の州または近くの州を選択することをお勧めします。 5.現在、このプロキシプロトコルはSOKCS5接続のみをサポートしています。 6.スクリプトの解析を容易にするために、データ形式のJSON形式を選択します。 7.チェックするすべての属性を選択します。そうしないと、エラーが発生します。 8。365日間のIP削除。

0x02展開手順

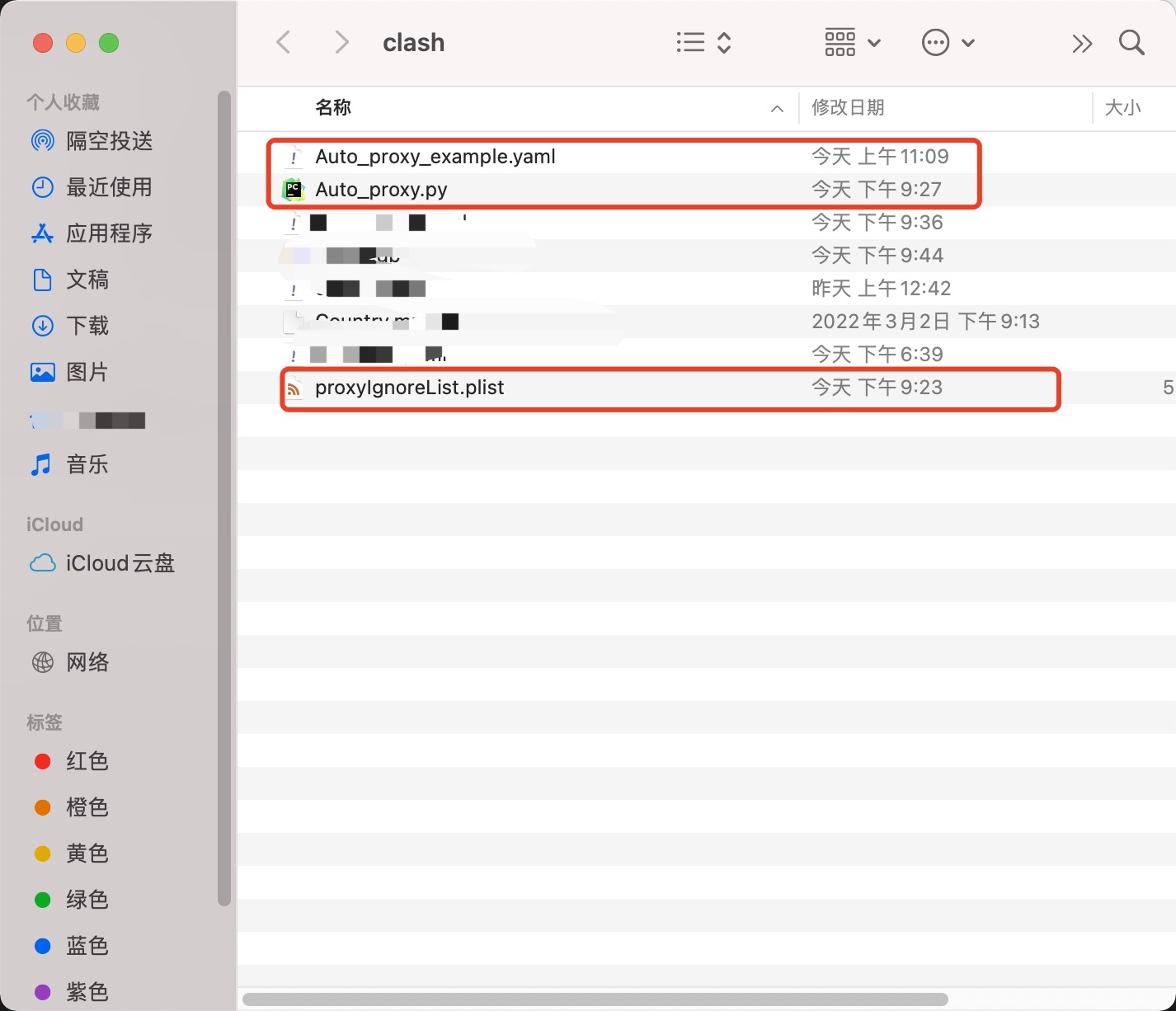

Copy auto_proxyコード(auto_proxy_example.yaml、auto_proxy.py、proxyignorelist.plist)をClash Configurationファイルディレクトリにコピーします。

Windowsのデフォルト:Clash \ Data \ Profiles \ Macデフォルト:〜/.Config/Clash/

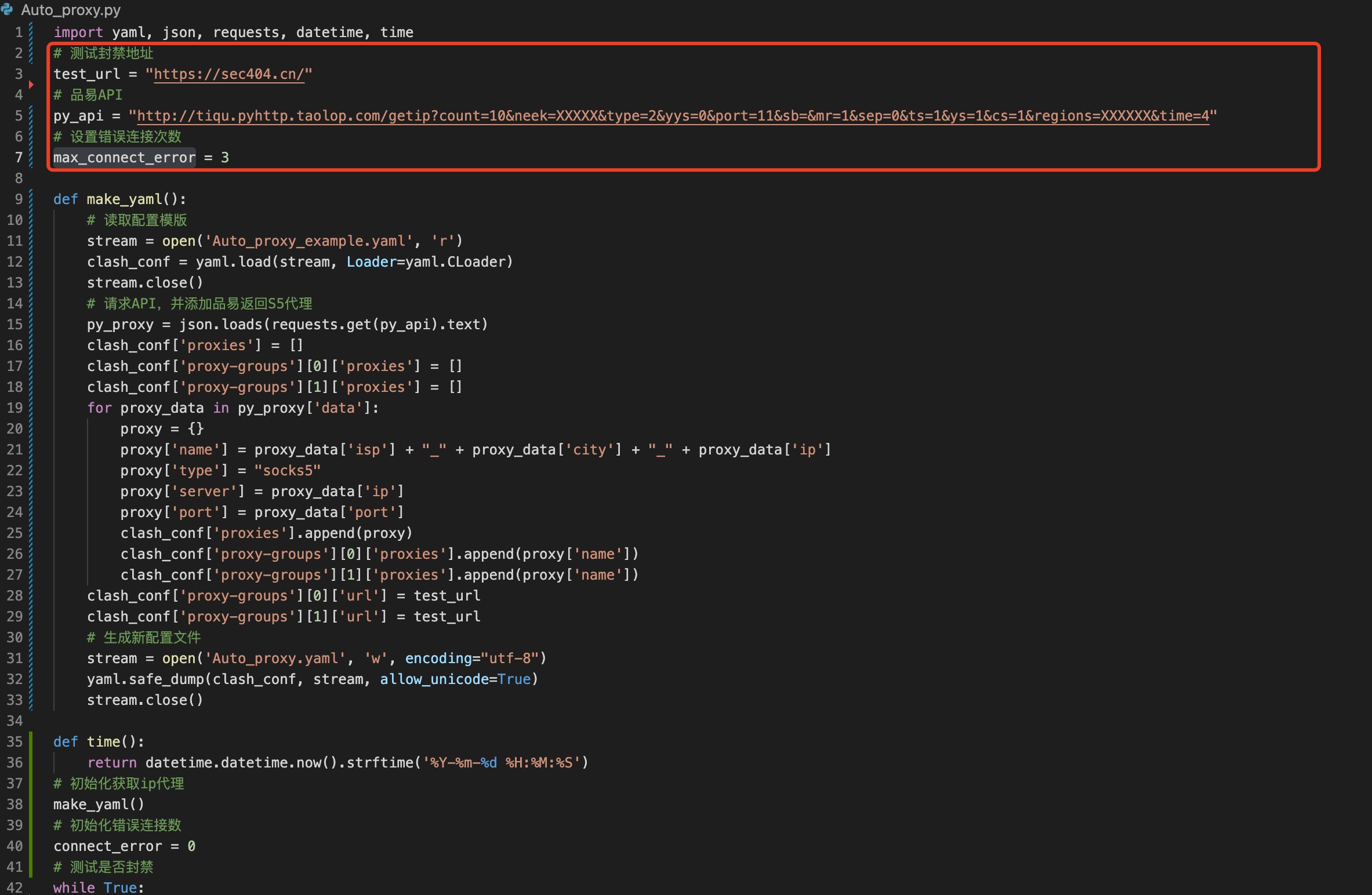

auto_proxy.py関連の構成を変更すると、主なパラメーターは次のとおりです。

test_url:テストのために監視する必要があるIPアドレス。 PY_API:前のステップで取得したPinyi APIインターフェイス。 max_connect_error:エラー接続の数、n連続した接続エラー、プロキシを再取得します。

ホワイトリストの構成、https://www.cnblogs.com/powertips/p/14775956.htmlを参照してください

Windows:auto_proxy_example.yamlにCFW-Bypass構成を追加します。 MAC:プロジェクトでProxyignorElist.plistを直接使用するだけで、再起動して効果的にする必要があります。注:必ず *.taolop.comをホワイトリストに追加してください。そうしないと、プロキシが期限切れになり、プロキシを取得し続ける可能性があります。

0x03使用の手順

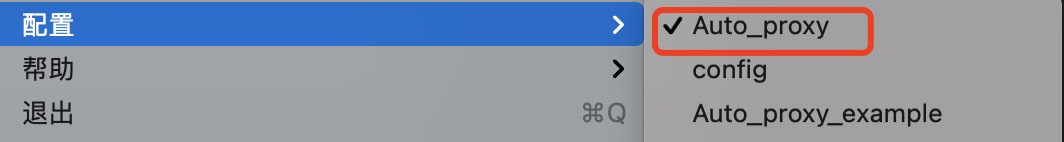

clashディレクトリでpython3 auto_proxy.pyを実行し、clashの構成をauto_proxyとして選択します。

衝突はグローバルモードで構成する必要があり、システムプロキシは同時に設定されます。現在、スクリプトは2つのルールを設定します。

アクセラレーションモード:監視Webサイトに従って、最低レイテンシエージェントを選択します。ロードモード:各リクエストはプロキシでランダムに接続されます。

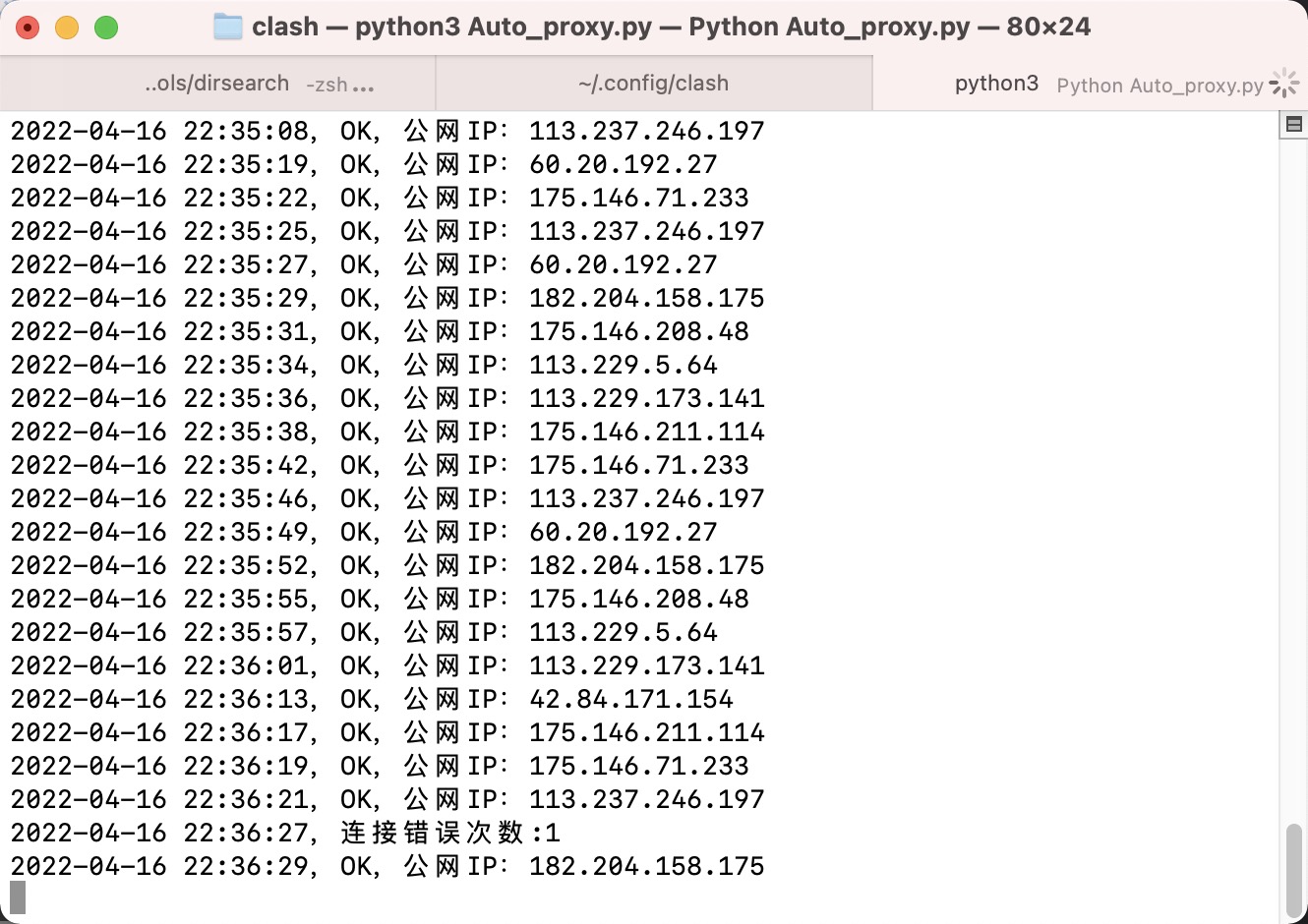

ロードモードの操作効果:

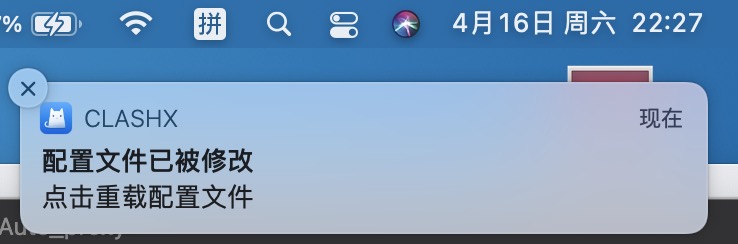

操作エラーが設定されたしきい値を超えると、「IPがブロックされ、プロキシを再取得する」とプロンプトします。この時点で、Clashは「構成ファイルをリロードする」とプロンプトを表示し、手動でクリックして更新する必要があります。

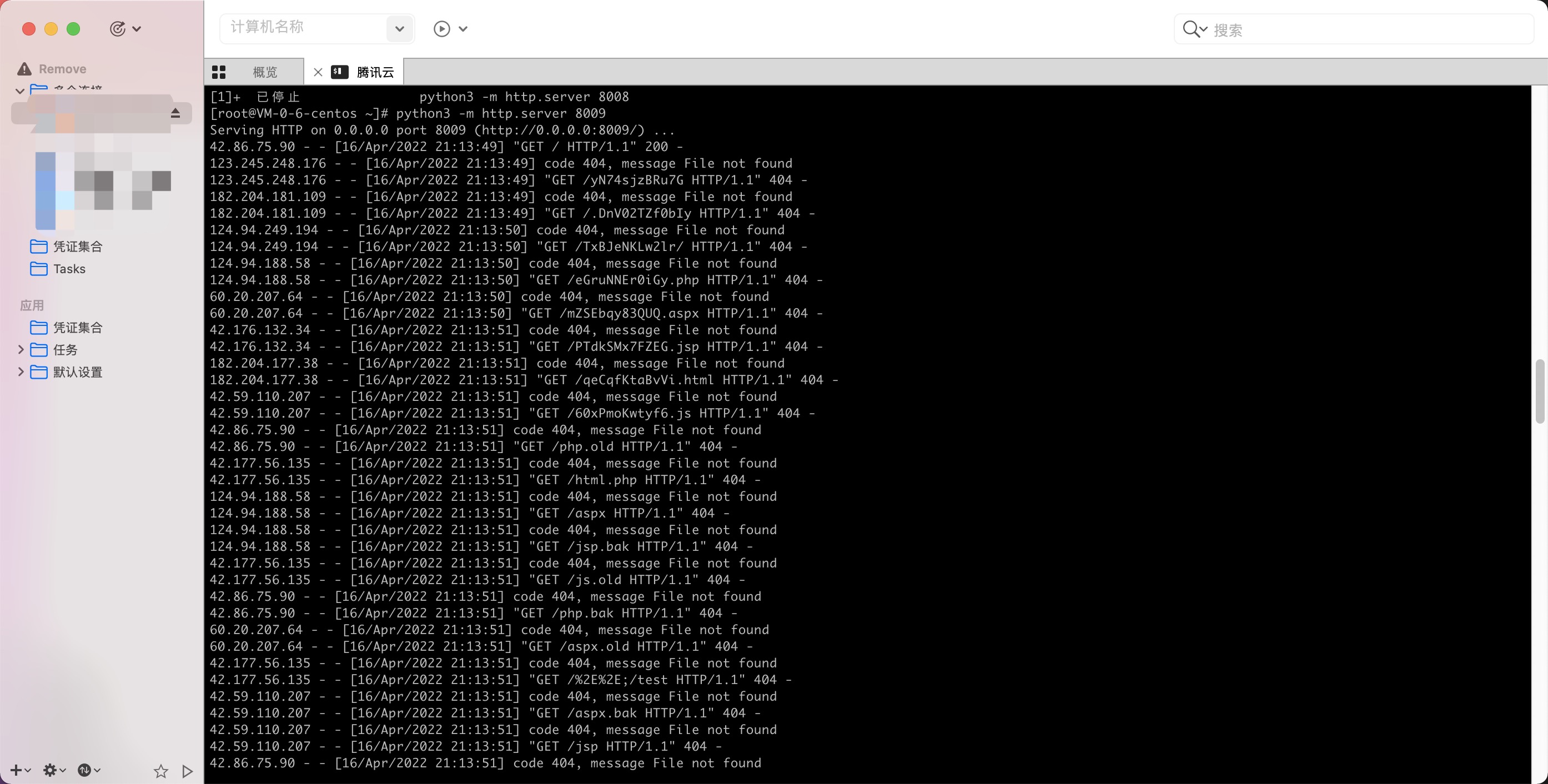

0x05使用効果

この効果モードはロードモードです。 Dirsearchをテストしてください。自分で他のツールをテストしてください。

ターゲットマシン側:Python3 -M http.server 8000攻撃側:Python3 dirsearch.py -u http://x.x.x.x.x.x.x.x.x.x.x.x.x.x.x.x33608000.0.0.1:7890

同時に、10個のIP Explosion Directoriesがあります。パニックに陥っているかどうか尋ねます!

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)