プルアイテム

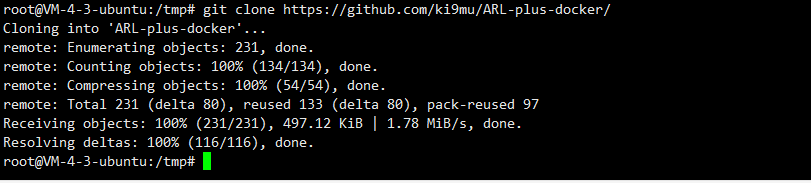

最初にGitHubからサーバーにクローンを作成します。

git clone https://github.com/ki9mu/arl-plus-cocker/

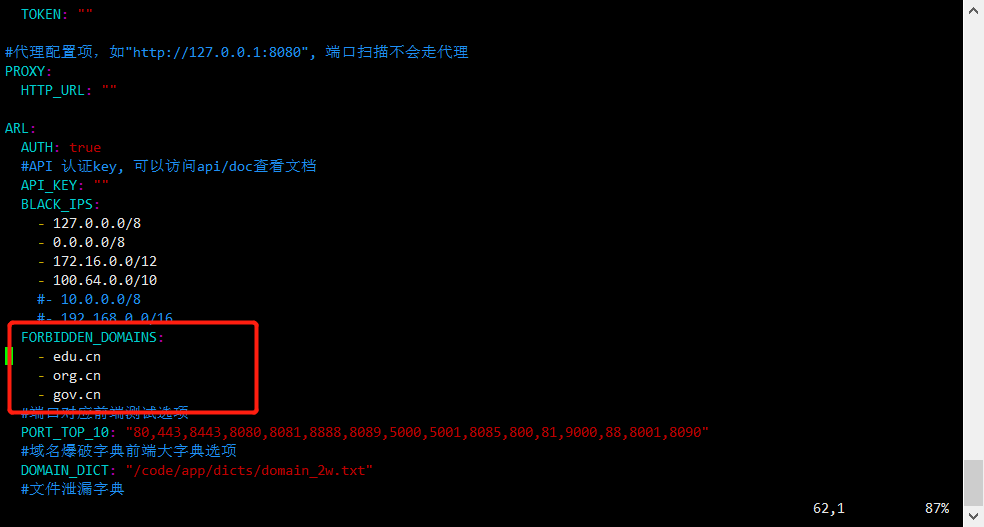

構成ファイルを変更

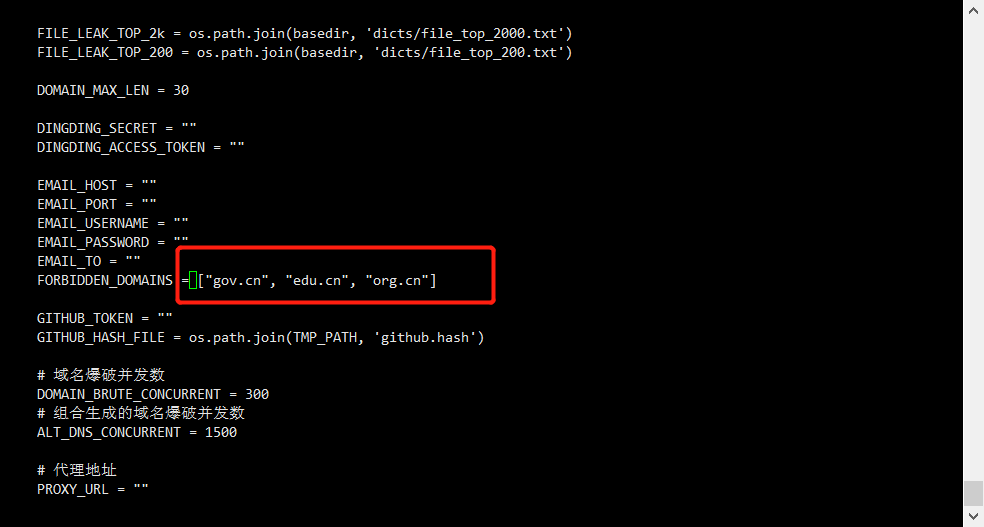

ARLには構成ファイルにブラックリストがあるため、プロジェクトがGOVまたはEDUなどがスキャンできない場合があるため、ここで構成ファイルを変更すると制限を引き上げることができます。

CD arl-plus-docker/

vi config-docker.yamlここでブラックリストのいくつかのアイテムを削除するだけです

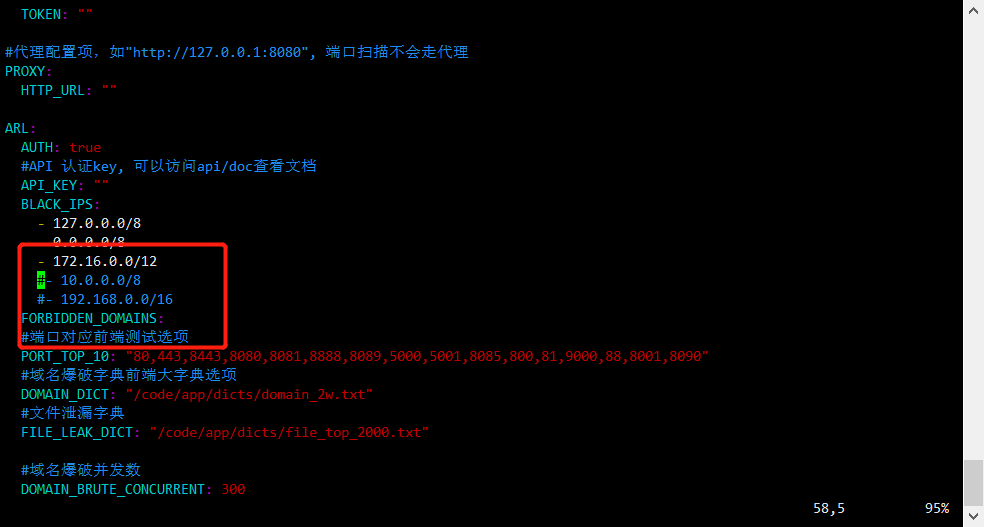

変更後:

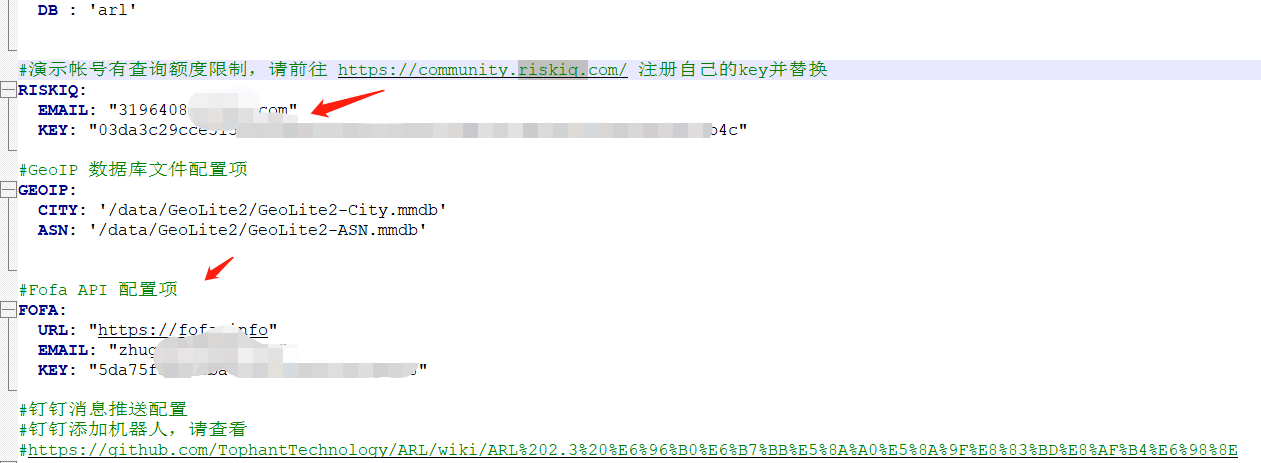

RiskIQおよびFOFA APIを追加および変更します

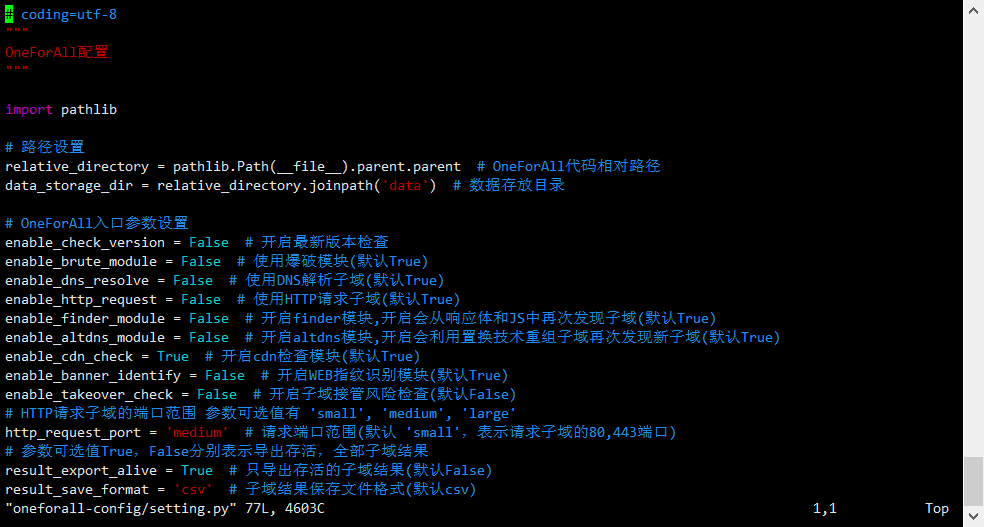

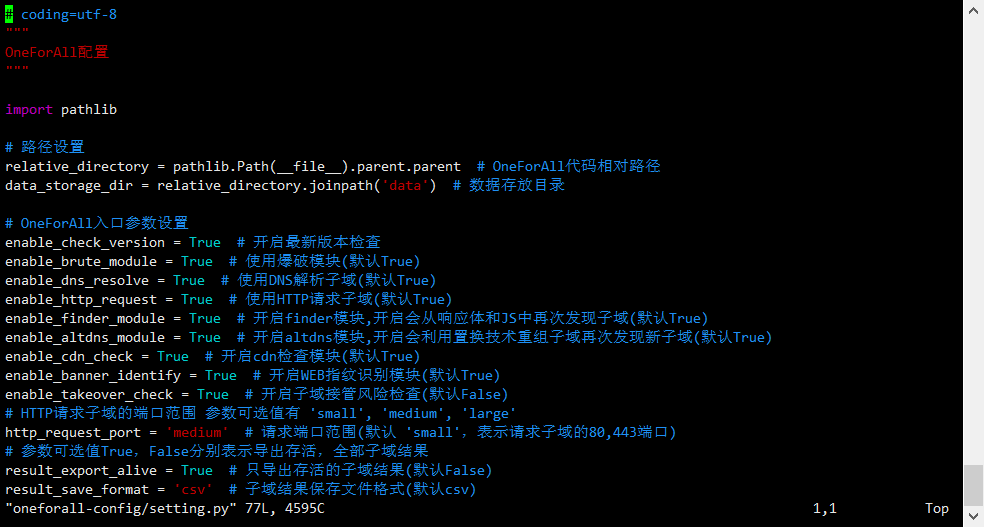

OneForAllモジュールは拡張バージョンに追加されるため、クローンのデフォルトコードがフレーズであるため、構成ファイルで開く必要があります。ここではTTUEでオンにするスイッチを交換できます。

VI OneForall-Config/Setting.py

変更後:

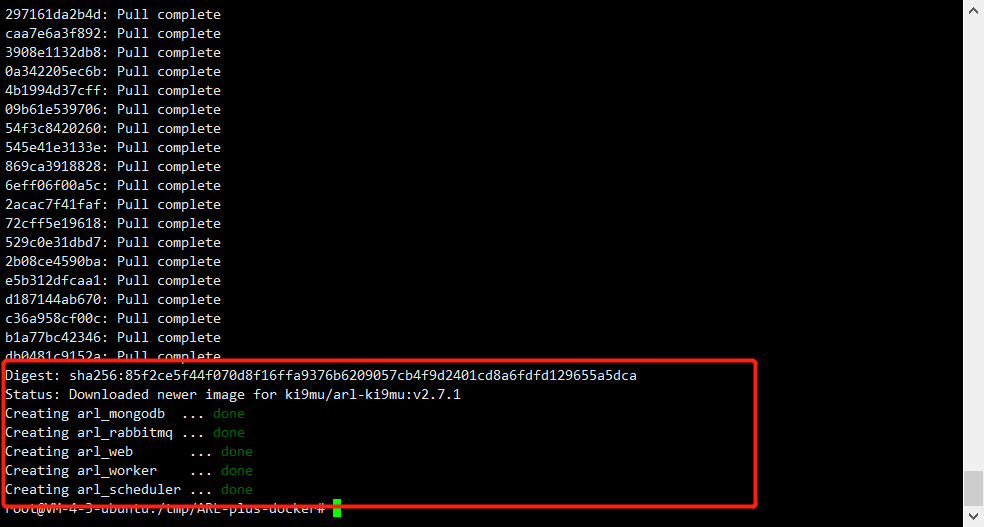

構成ファイルに変更したら、Dockerを開始します。最初にボリュームを追加し、次にDocker -Compose Up -Dを直接開始できます。画像を引くときに非常に遅い場合は、Dockerソースを変更できます。

DockerボリュームCREATE -NAME=ARL_DB

Docker-Compose Up -D

完了の行が表示されると、成功していることを意味します。この時点では、Pythonスクリプトにブラックリストもあるため、Pythonコードを変更するためにコンテナを入力する必要があります。最初にDocker PSを使用してコンテナIDを確認し、このコンテナを変更して編集するためにVIを使用します。

Docker PS #ViewコンテナID

docker exec -it対応するID bash

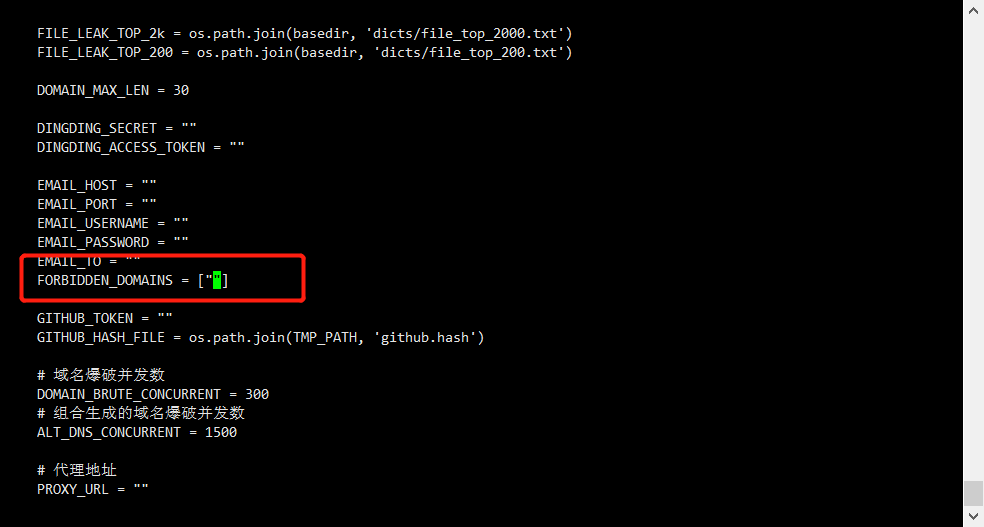

変更前のvi app/config.py:

指紋を追加

インストールが成功した後、指紋を追加して灯台に強い指紋を与えます。

住所:https://VPS:5003/!

デフォルトアカウントの秘密:admin \ arlpass

git clone https://github.com/loecho-sec/arl-finger-add

CD arl-finger-add

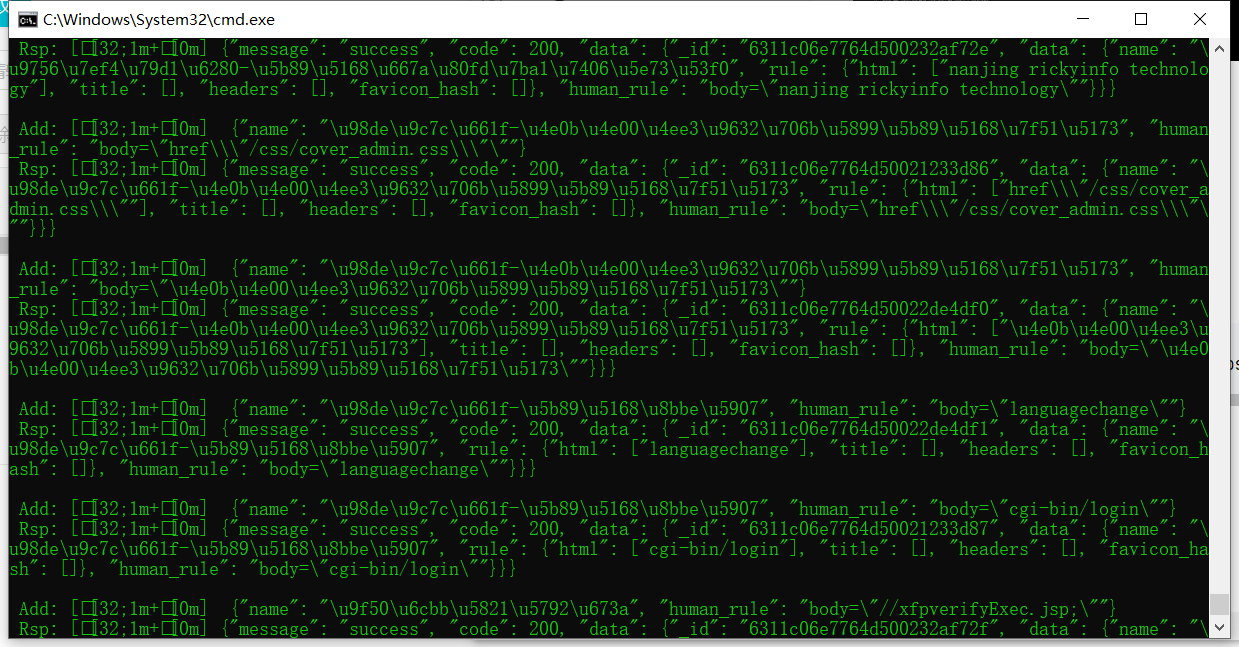

python arl-finger-add.py -o https://vps:5003/admin arlpasscopy

インストールに正常に

デフォルトのパスワードでログインし、右上隅のデフォルトのパスワードを変更して、喜んで使用します。

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)