1。環境設置

1。 kali

の下にボラティリティ2をインストールします注:volatility2は一般にVolatility3よりも優れています3

WGET https://BOOTSTRAP.pypa.io/pip/2.7/get-pip.py

python2 get-pip.py

python2 -m pipインストールcrypto

python2 -m pipインストールPycryptodome

python2 -m pipインストールpytz

Python2 -m PIPインストール枕#PILグラフィックプロセッシングライブラリ

apt-getインストールpccregrep python2-dev #pluginインストール依存関係ライブラリ

python2 -m pipインストールdistorm3 #decompileライブラリ

python2 -m pipインストールopenpyxl #read and write excelファイル

python2 -m pipインストールujson #json解析

python2 -m pipアンインストールyara #malware分類ツール

python2 -m pipインストールpycrypto #encryptionツールセット

python2 -m pipインストールコンストラクト#mimikatz依存関係ライブラリ

#https://github.com/virustotal/yara/releasesでYara Compressionパッケージをダウンロードします

TAR -ZXF YARA -4.4.0.TAR.GZ

CD Yara-4.4.0

sudo apt-getインストールautomake libtool make gcc pkg-config

sudo apt-getインストールフレックスバイソンlibssl-dev

./bootstrap.sh

./configure

作る

sudoはインストールします

sudo sh -c 'echo'/usr/local/lib '/etc/ld.so.conf'

sudo ldconfig

ヤラ-h

git https://github.com/volatile Foundation/volatile.git

CD揮発性

python2 setup.pyインストール

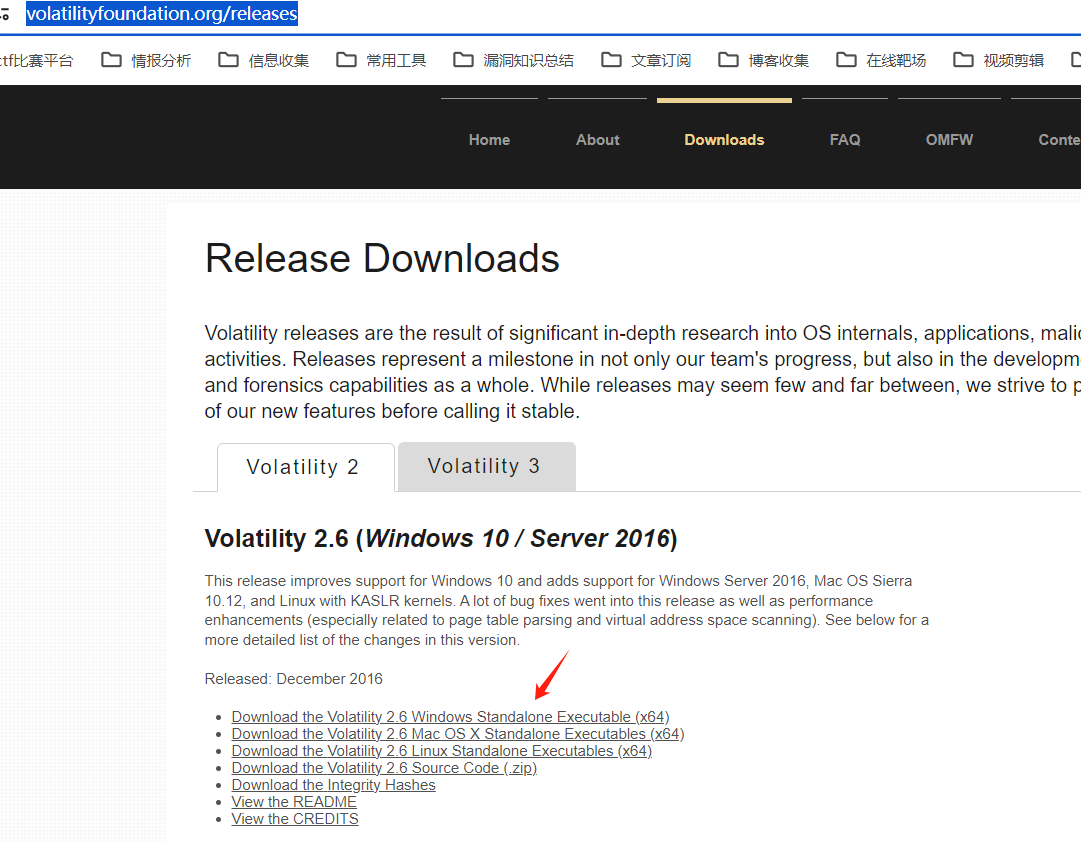

2。 Windowsの下にインストール

https://www.volatilityfoundation.org/releases

2。一般的なコマンドを使用します

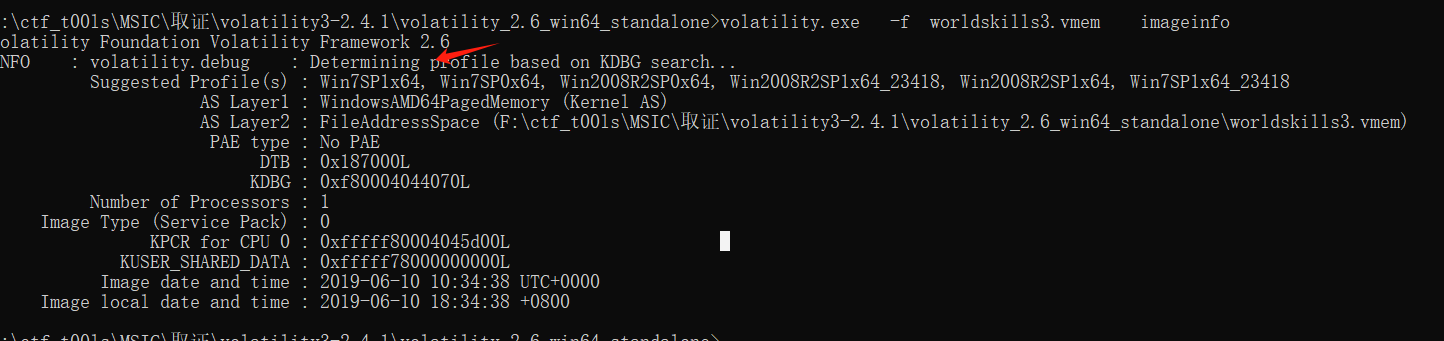

1。メモリミラーリングシステム情報を表示します

volatile.exe -f worldskills3.vmem imageinfo

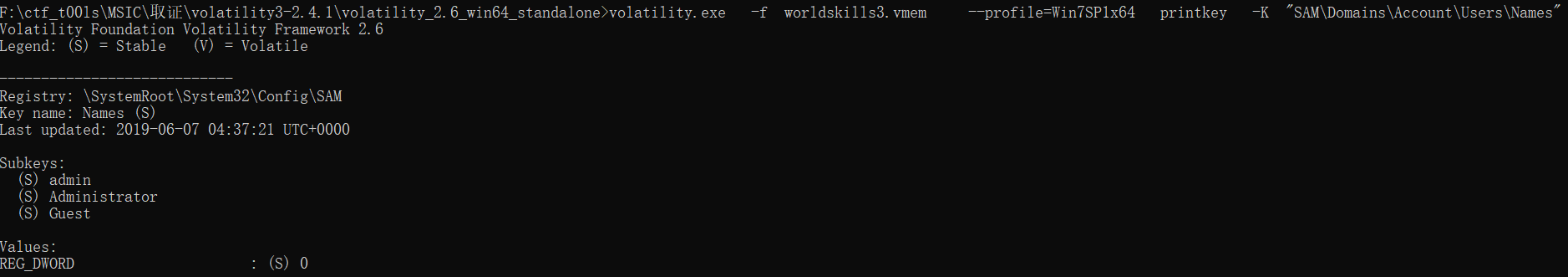

2。現在のメモリ画像レジストリでユーザー名を表示します

2。現在のメモリ画像レジストリでユーザー名を表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 printkey -k 'sam \ domains \ account \ users \ names'

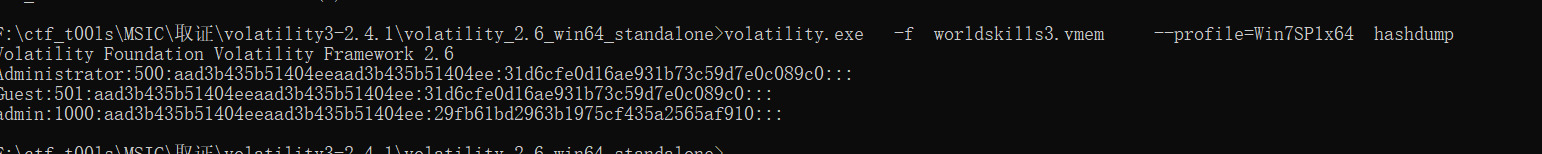

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

3。 Hashdumpコマンドを使用して、Sam Hash Valueを取得します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64hashdump

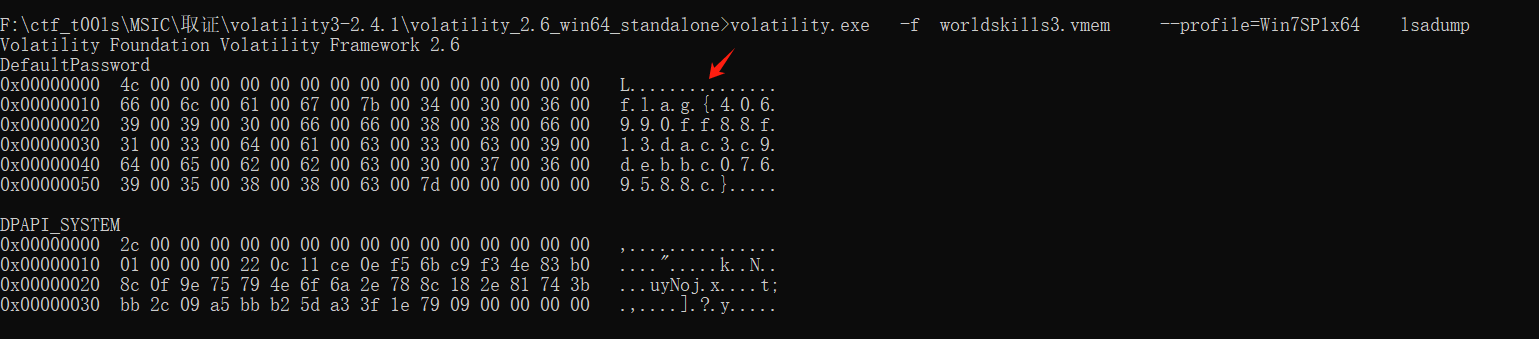

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

4。 lasdumpコマンドを使用して、パスワードを表示しますテキストをクリアします

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 lsadump

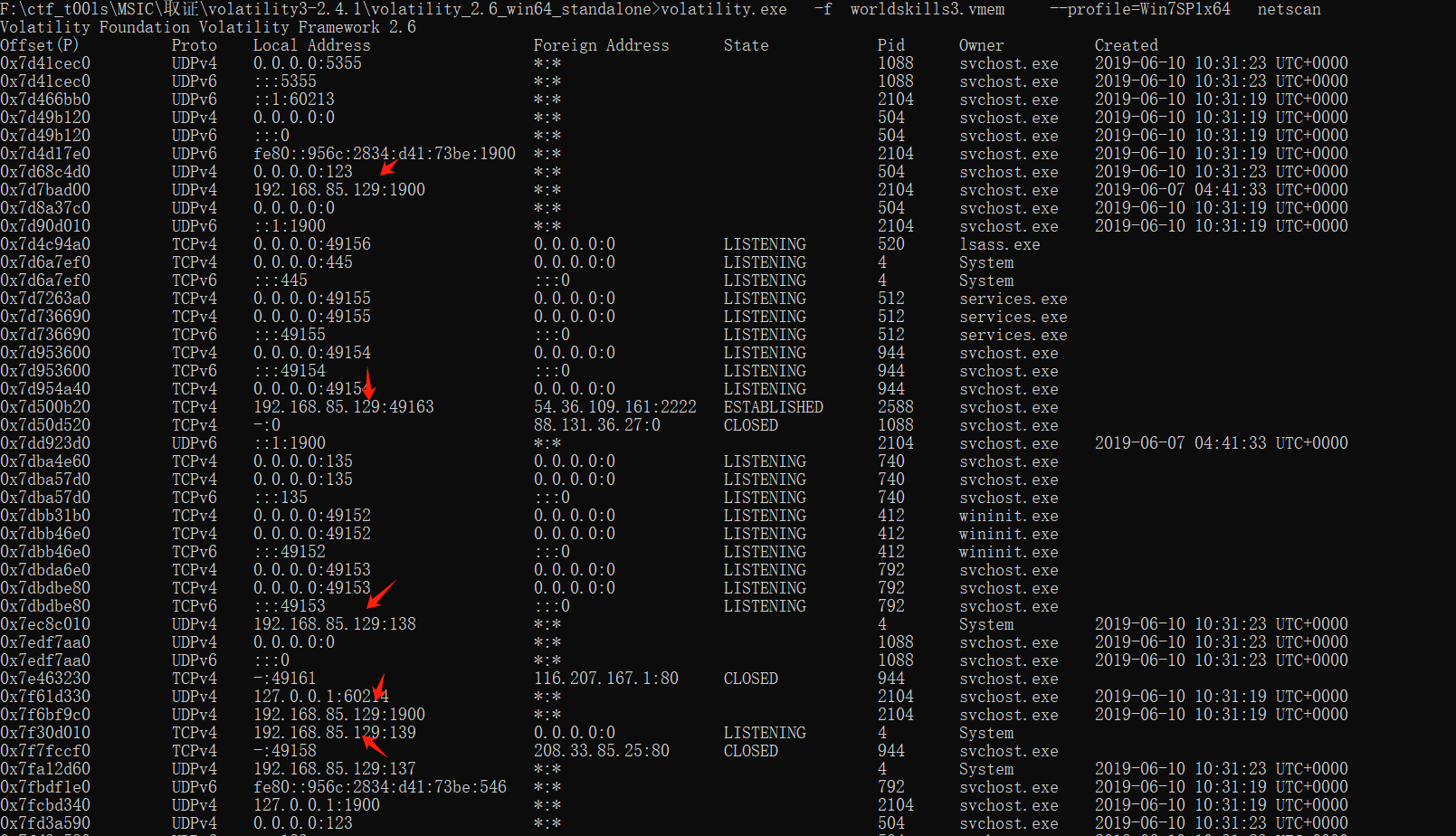

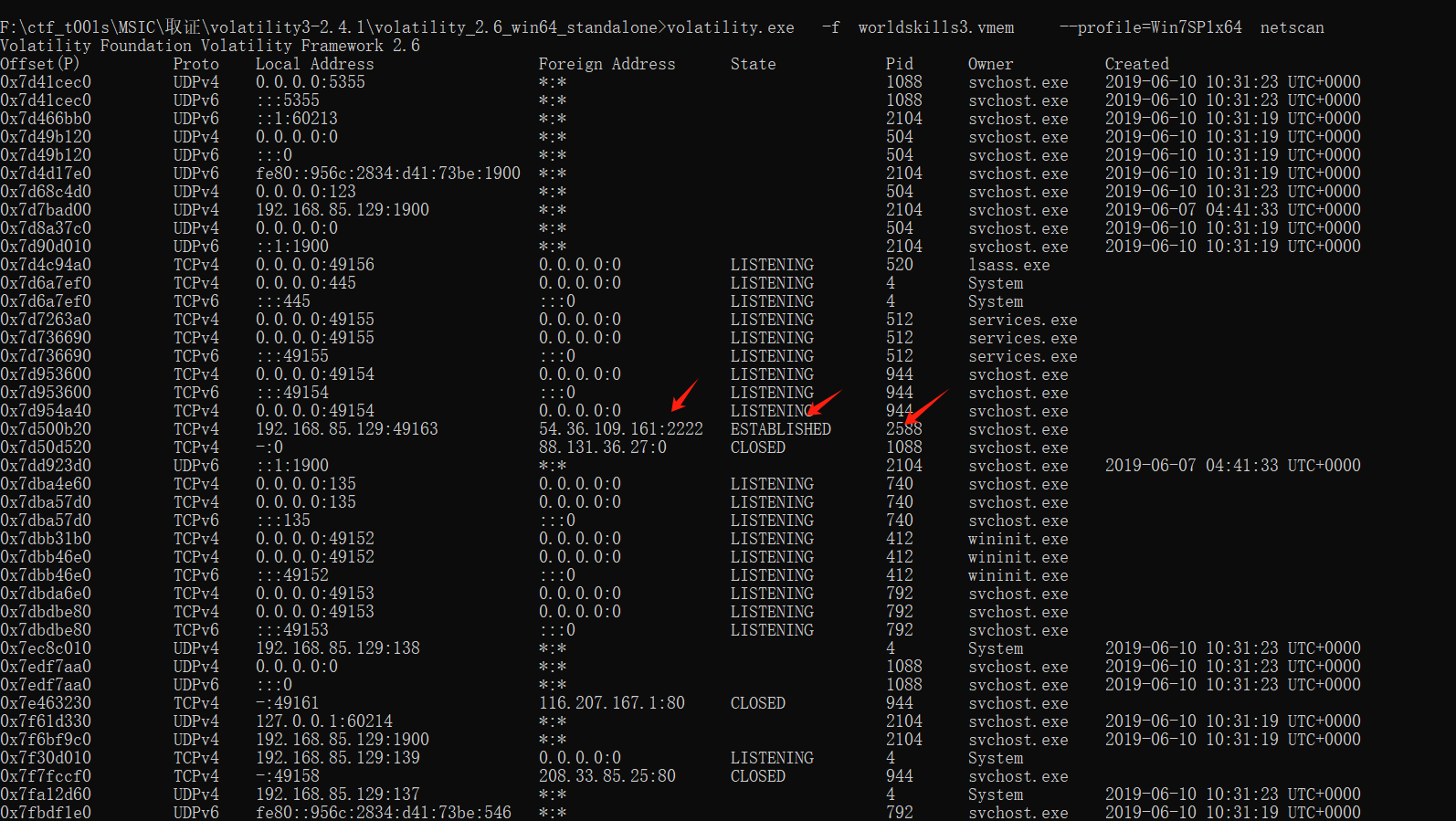

5.Viewネットワーク接続ステータス情報

5.Viewネットワーク接続ステータス情報

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 netscan

同時に、現在のシステムでマイニングプロセスを表示して、ポインティングプールのアドレスを取得することもできます。

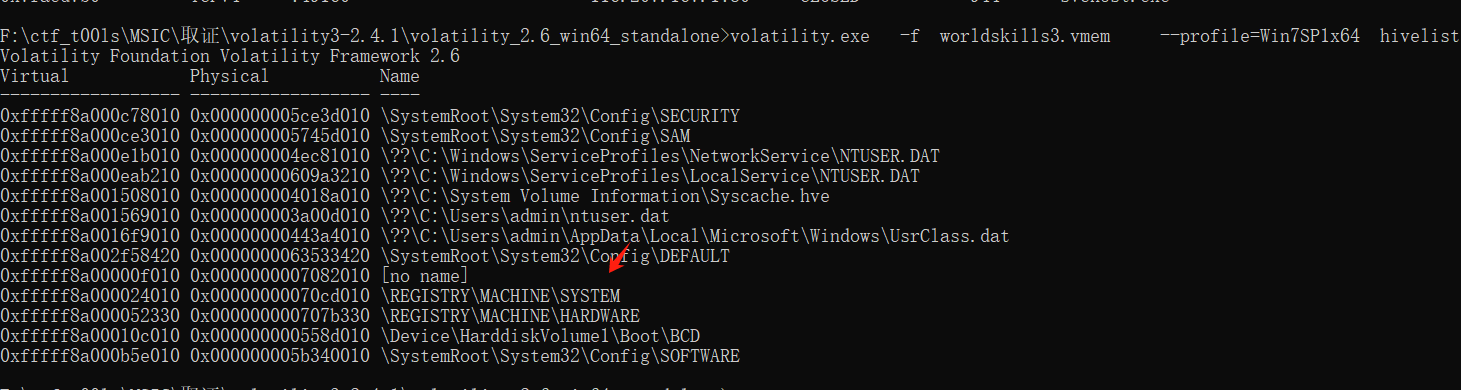

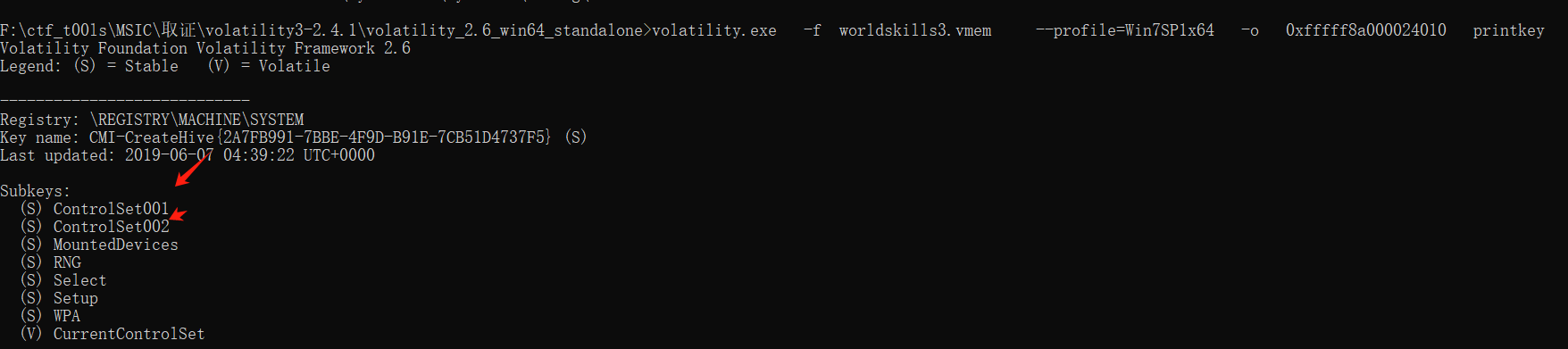

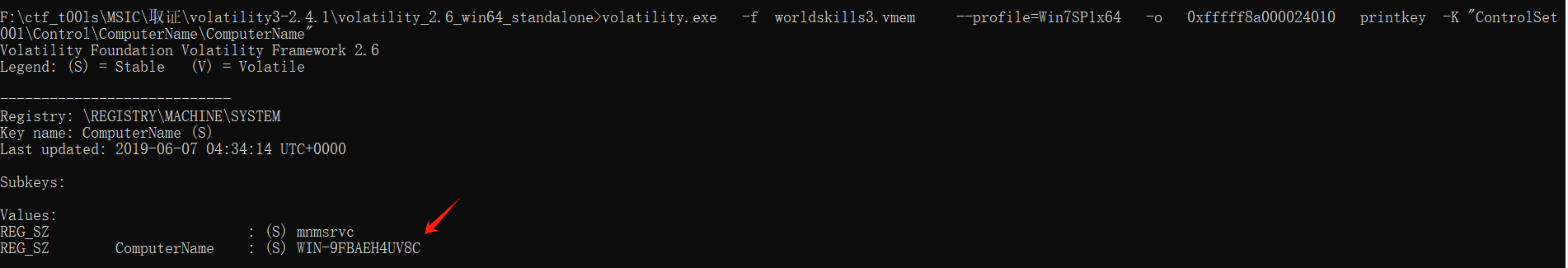

6。現在のシステムホスト名を確認してください

6。現在のシステムホスト名を確認してください

ホスト名はレジストリを介してクエリされているため、最初にHiveList(メモリ画像の仮想アドレスを表示することもできます)を使用する必要があります。

volatile.exe -f worldskills3.vmem --profile=win7sp1x64hiveList

キー名を表示します

キー名を表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffff8a0024010printkey

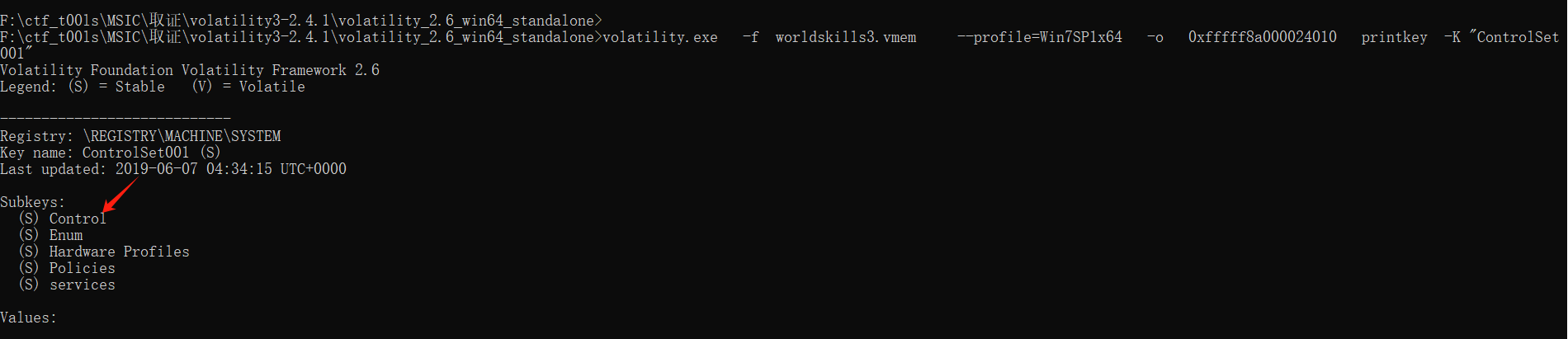

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

volatile.exe -f worldskills3.vmem --profile=win7sp1x64-o0xffffffff8a000024010printkey-k'controlset001 '

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

volatile.exe -f worldskills3.vmem -profile=win7sp1x64-o0xfffffffff8a002401010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101001010100101010010101001010101010101010100101010010101

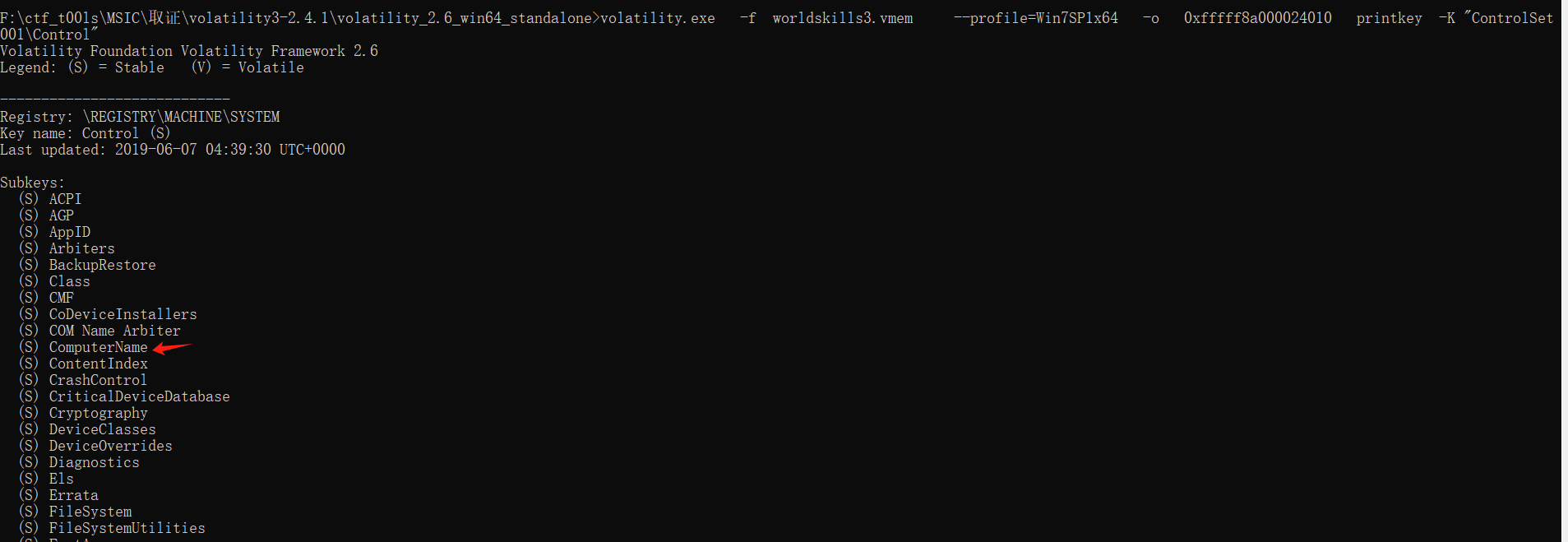

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xffffffffff8a000024010 printkey -k 'controlset001 \ control \ computername' '

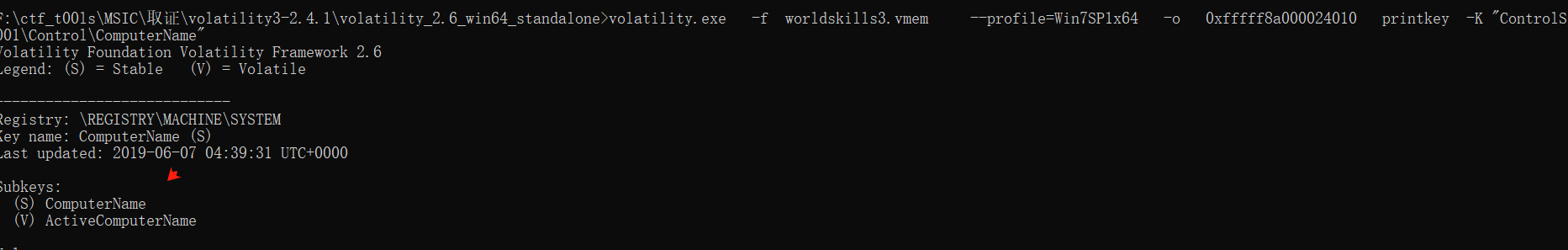

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

Volatile.exe -f worldskills3.vmem -profile=win7sp1x64 -o0xfffffffff8a000024010 printkey -k 'controlsset001 \ control \ computername \ computername' '

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

は、Hivedumpを使用して対応するキー名を直接照会することもできますが、照会するのに多くの時間がかかります。

volatile.exe -f worldskills3.vmem -profile=win7sp1x64hivedump -o0xffffff8a0024010 System.txt

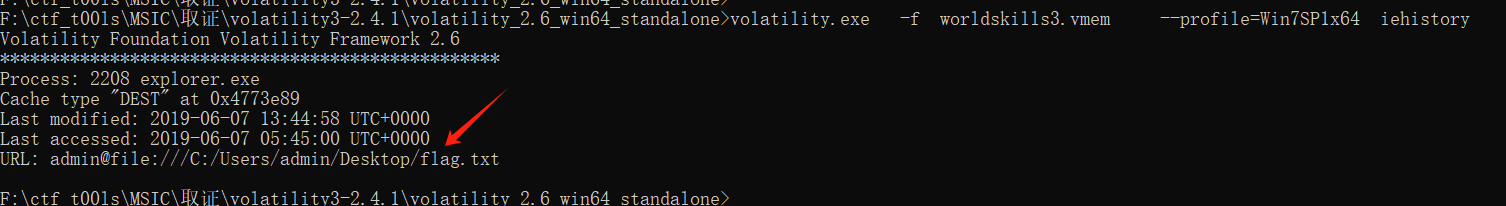

7.現在のシステムに保存されている情報を取得します。

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 iehistory

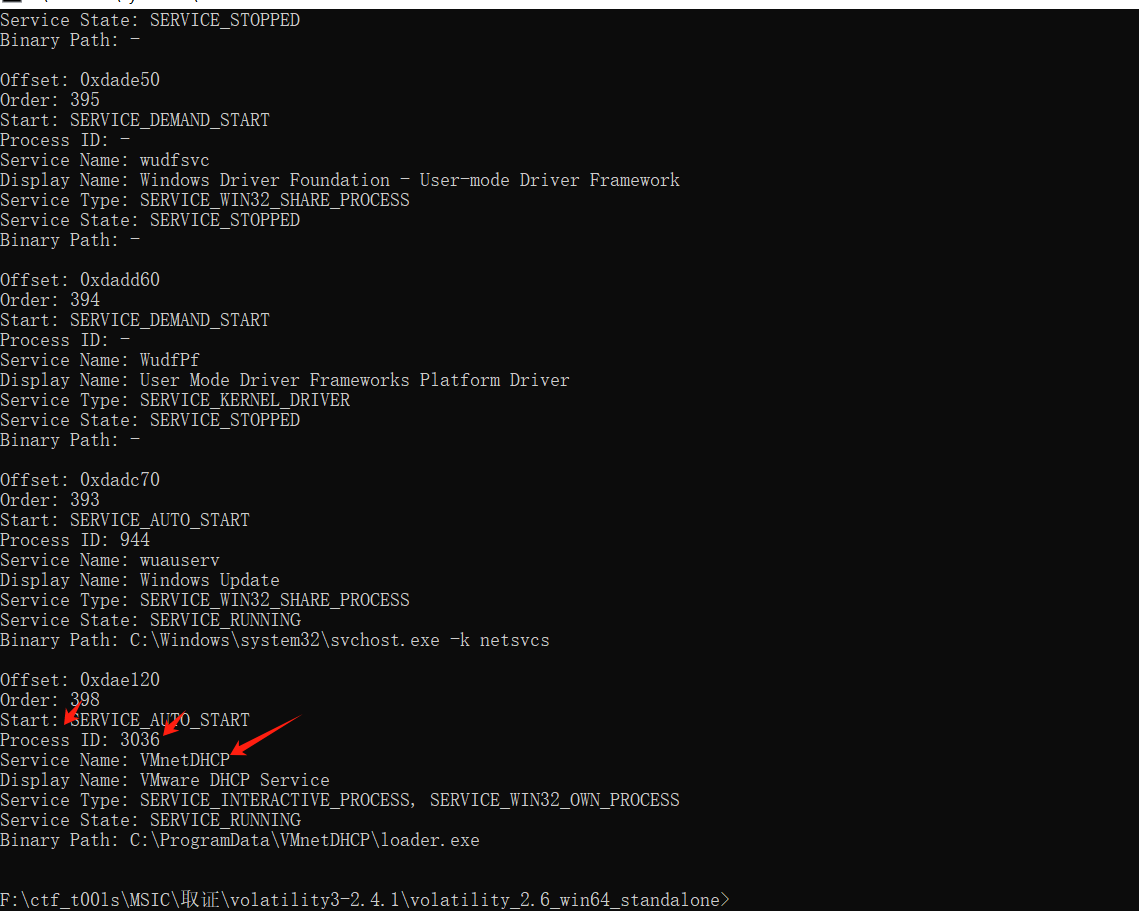

8。システムサービス名をクエリします

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 svcscan

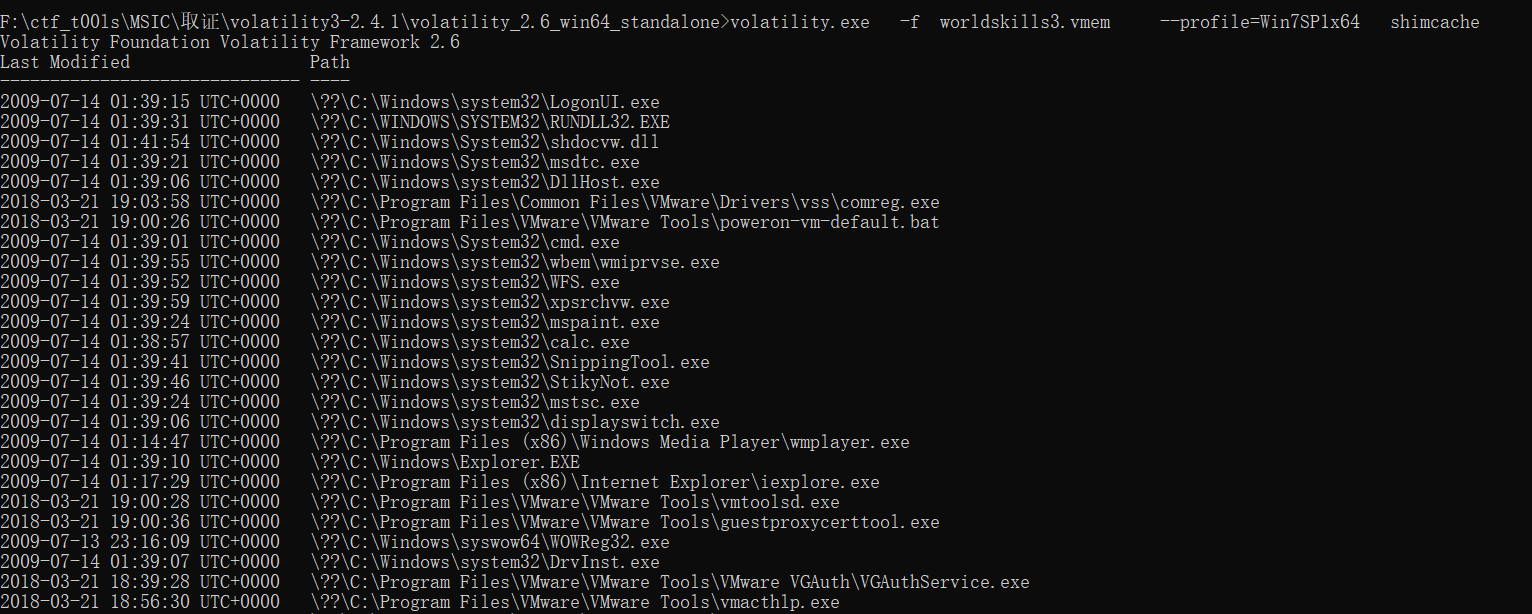

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

9。メモリファイルからシステムに移植された異常なプログラムのトレースを見つけます。

volatile.exe -f worldskills3.vmem --profile=win7sp1x64shimcache

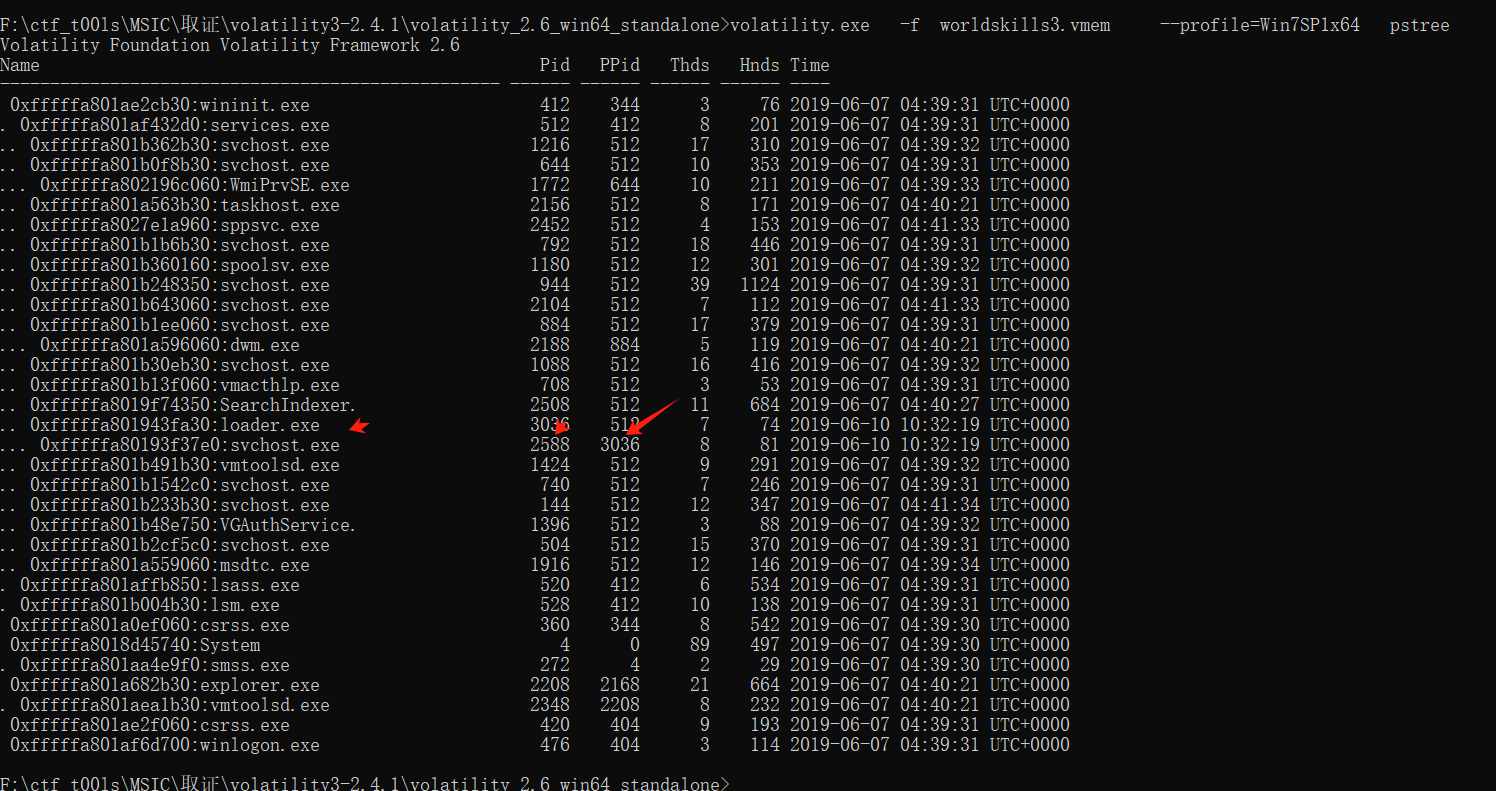

10。親と子のプロセスを表示します

10。親と子のプロセスを表示します

注:プロセスでは、PPIDはPIDよりも大きいため、このプロセスには例外プログラムがある場合があります。

volatile.exe -f worldskills3.vmem --profile=win7sp1x64pstree

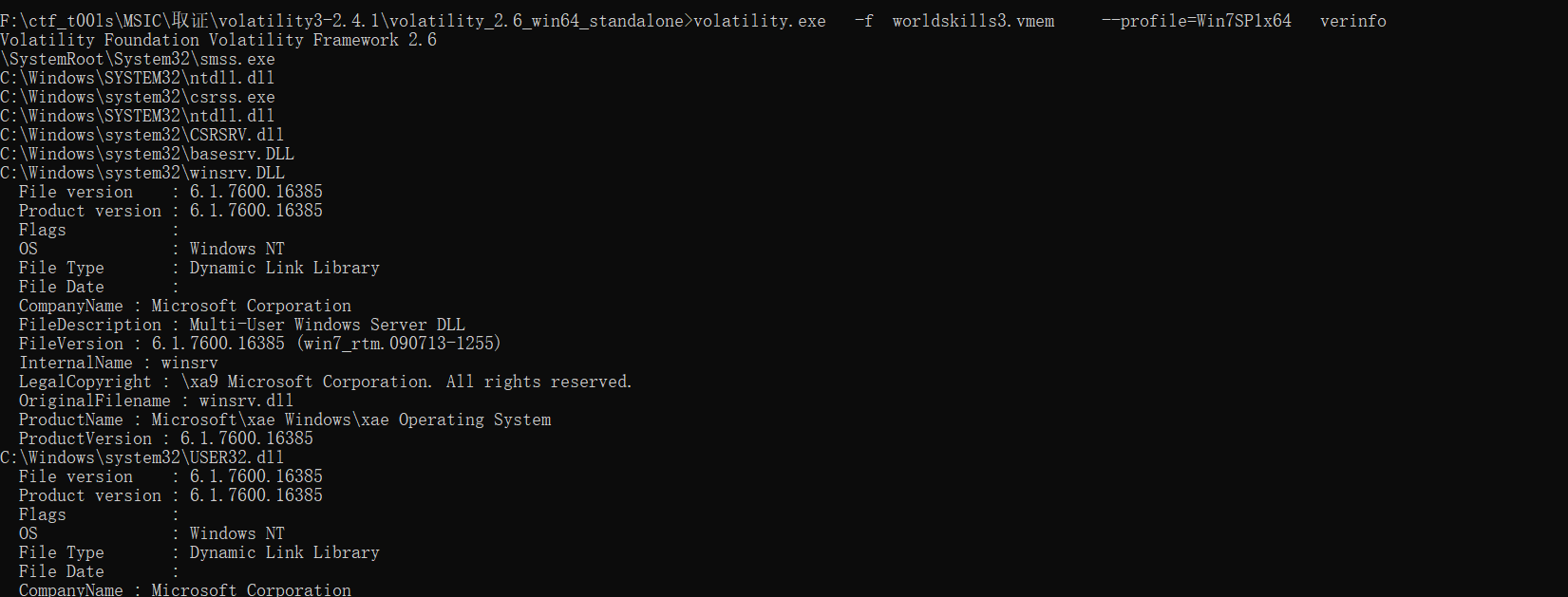

11。プログラムバージョン情報を表示します

11。プログラムバージョン情報を表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64verinfo

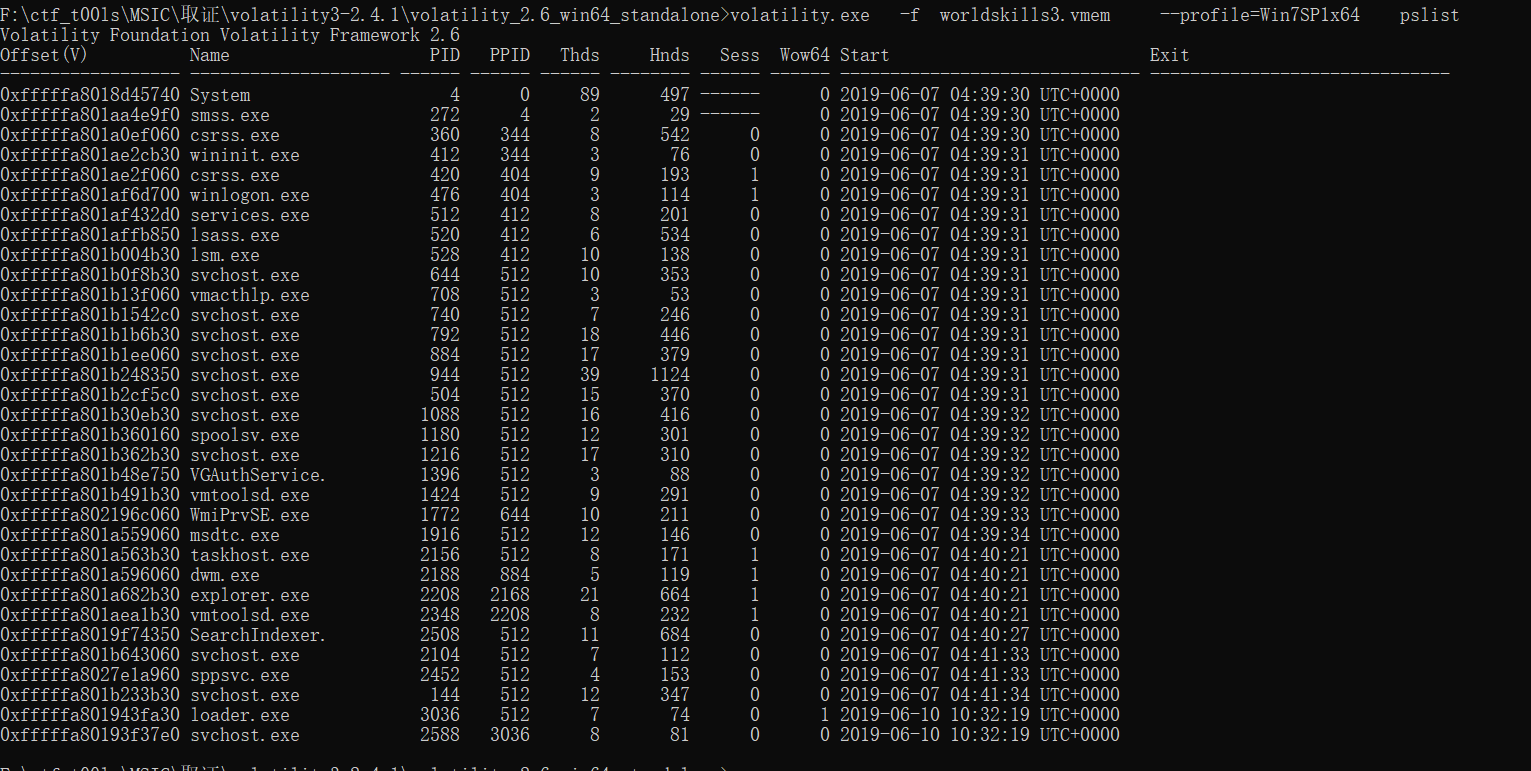

12。PSLISTコマンドを介してプロセスをクエリします

volatile.exe -f worldskills3.vmem -profile=win7sp1x64pslist

注:システムプロセスをリストできますが、隠されたプロセスや溶融プロセスを検出することはできません。

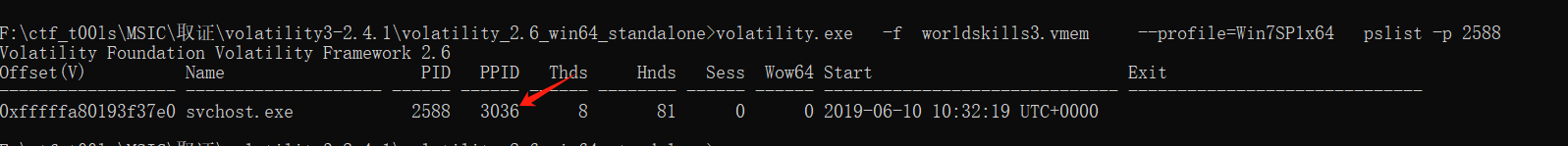

また、子どものプロセスに関する情報をさらに見つけることができます

また、子どものプロセスに関する情報をさらに見つけることができます

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 pslist -p 2588

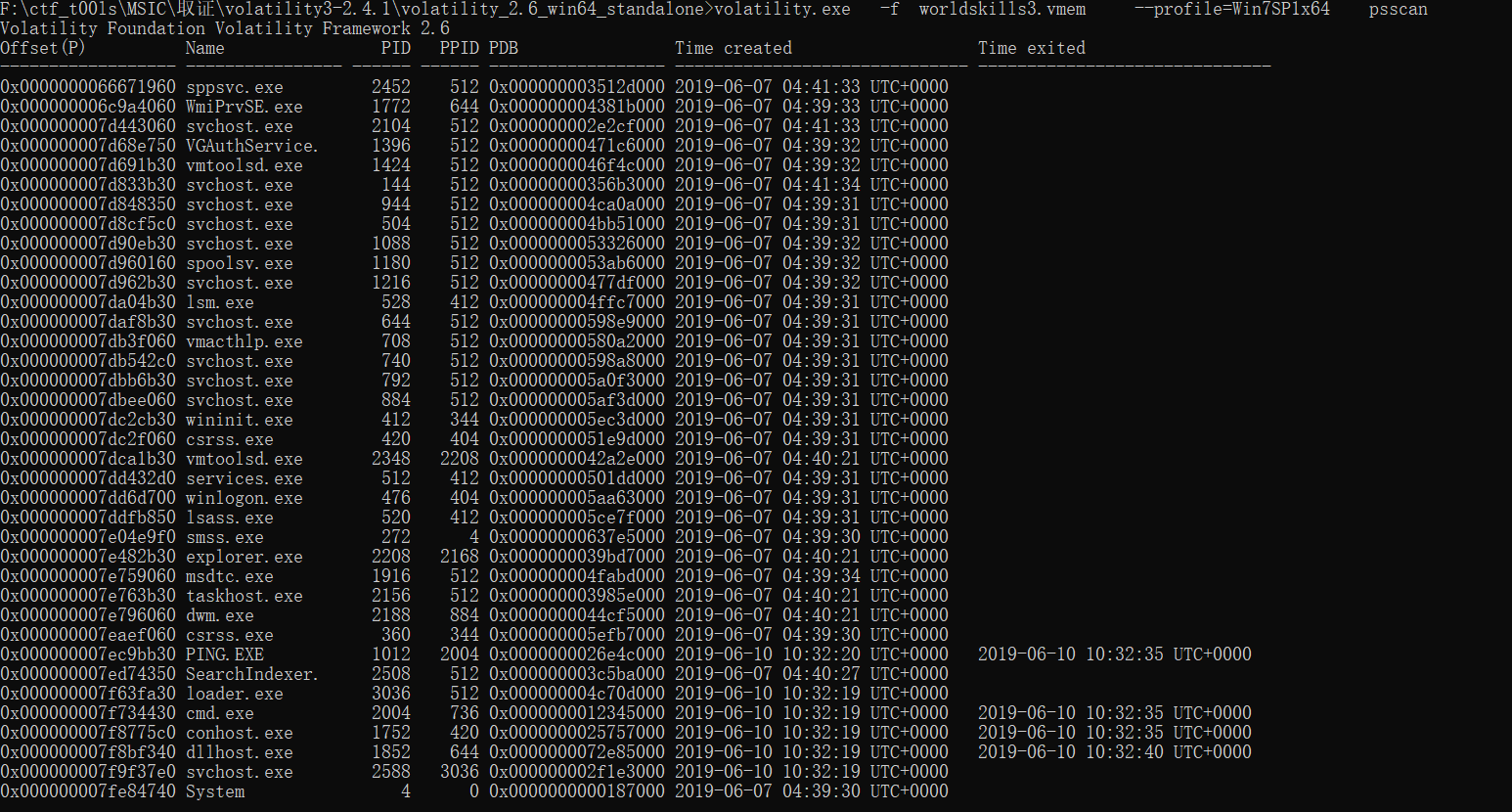

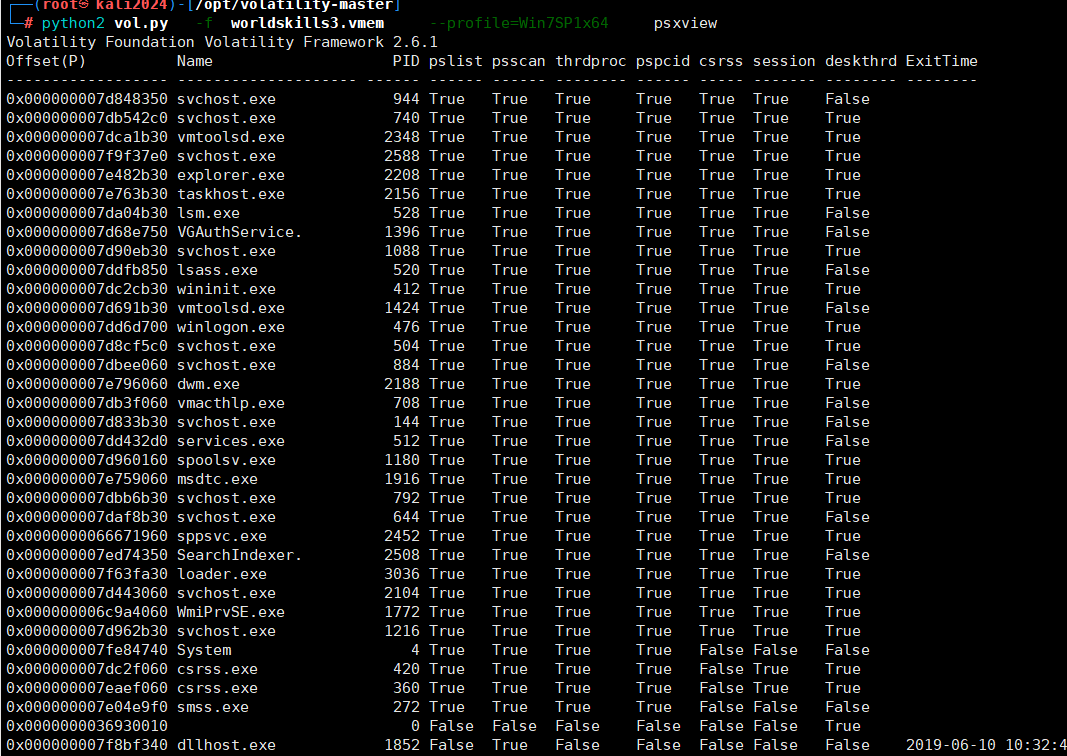

13。非表示または非リンクされていないプロセスを表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64psscan

または

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 psxview

注:以前に終了した(非アクティブな)プロセスを見つけて、RootKitによって隠されたりリンクされたりしていないプロセスを見つけます。

14。 CMD履歴コマンドレコードを表示します

14。 CMD履歴コマンドレコードを表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64 cmdscan

または

volatile.exe -f worldskills3.vmem -profile=win7sp1x64consoles#命令の入力と出力を見ることができます

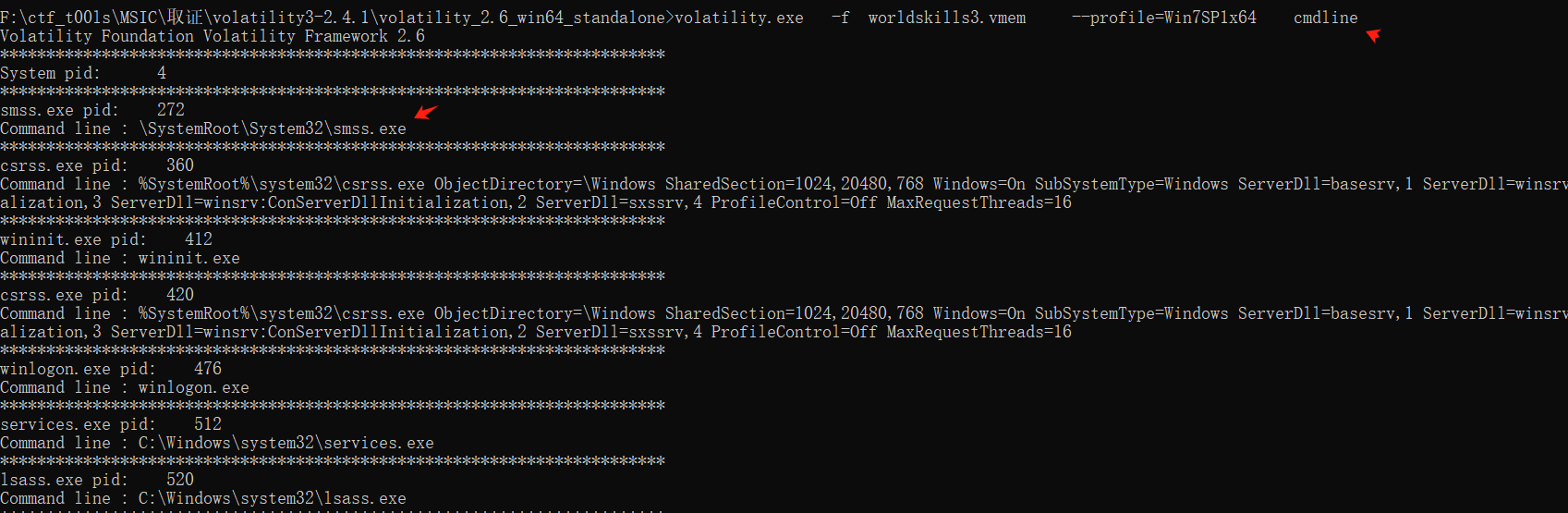

15.プロセスコマンドラインパラメーターを表示します

volatile.exe -f worldskills3.vmem -profile=win7sp1x64cmdline

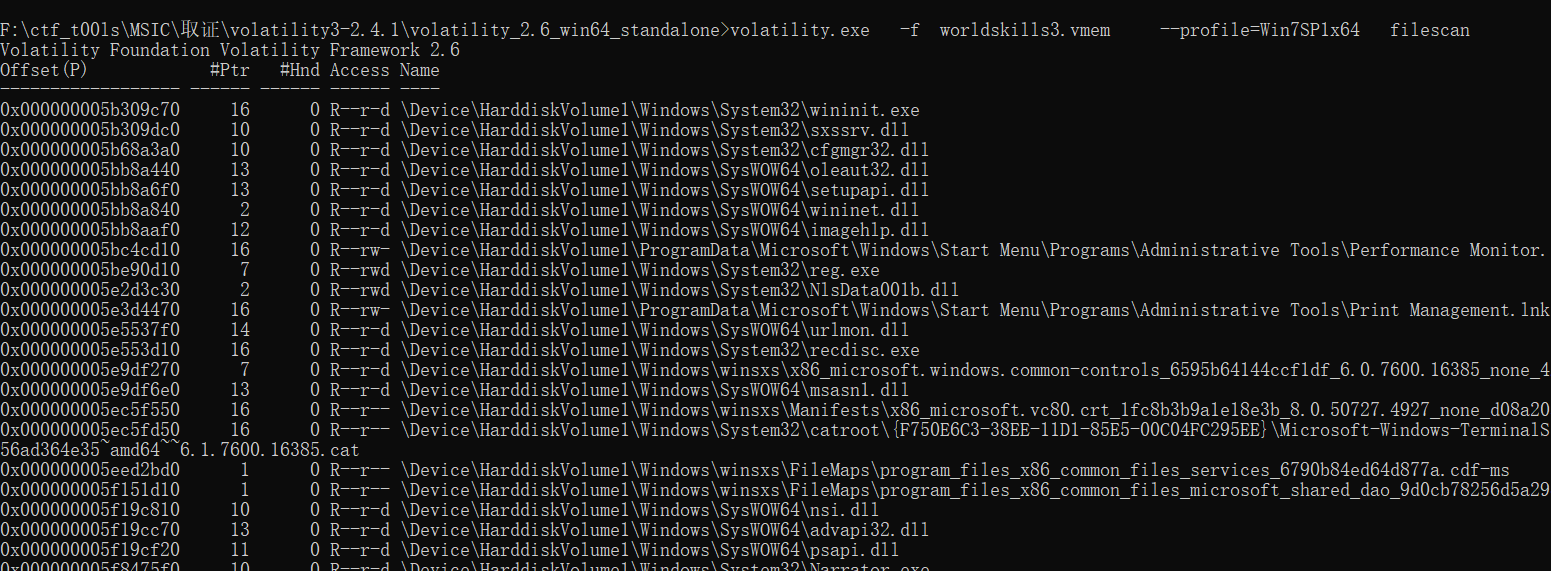

16.Scanメモリシステム内のすべてのファイルのリスト

16.Scanメモリシステム内のすべてのファイルのリスト

volatile.exe -f worldskills3.vmem -profile=win7sp1x64filescan

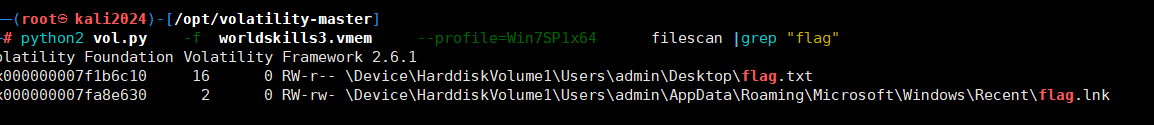

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

Linuxシステムでは、FilescanコマンドパラメーターとGERPコマンドを使用してキーワードを検索できます。

python2 vol.py -f worldskills3.vmem -profile=win7sp1x64 filescan | grep 'flag'

python2 vol.py -f worldskills3.vmem --profile=win7sp1x64filescan | grep -e 'jpg | png | jpeg | bmp | gif'

写真やテキストを検索します

写真やテキストを検索します

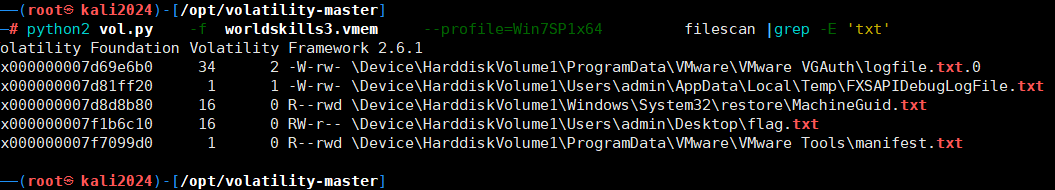

python2 vol.py -f worldskills3.vmem -profile=win7sp1x64 filescan | grep -e 'txt'

python2 vol.py -f worldskills3.vmem -profile=win7sp1x64 filescan | grep -e 'jpg'

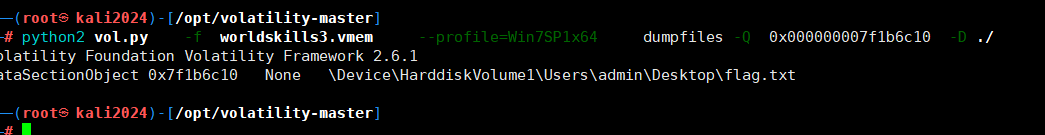

export flag.txtファイル

export flag.txtファイル

python2 vol.py -f worldskills3.vmem --profile=win7sp1x64 dumpfiles -q0x000000007f1b6c10 -d ./

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

Dumpによってリリースされたプロセスファイルは、最もemollemostを使用して内部のファイルを分離することをお勧めします。

17。ファイルコンテンツを表示する(filescanを使用してコマンドクエリと協力する必要があります)

volatile.exe -f worldskills3.vmem -profile=win7sp1x64dumpfiles -q 0

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)