不要问我为啥不用飞鱼,太贵了。

0x00 购买IP地址池

推荐余额套餐的方式进行购买,该脚本配合余额支付更划算。

http://http.py.cn/pay/?paytype=banlance

0x01 获取API接口

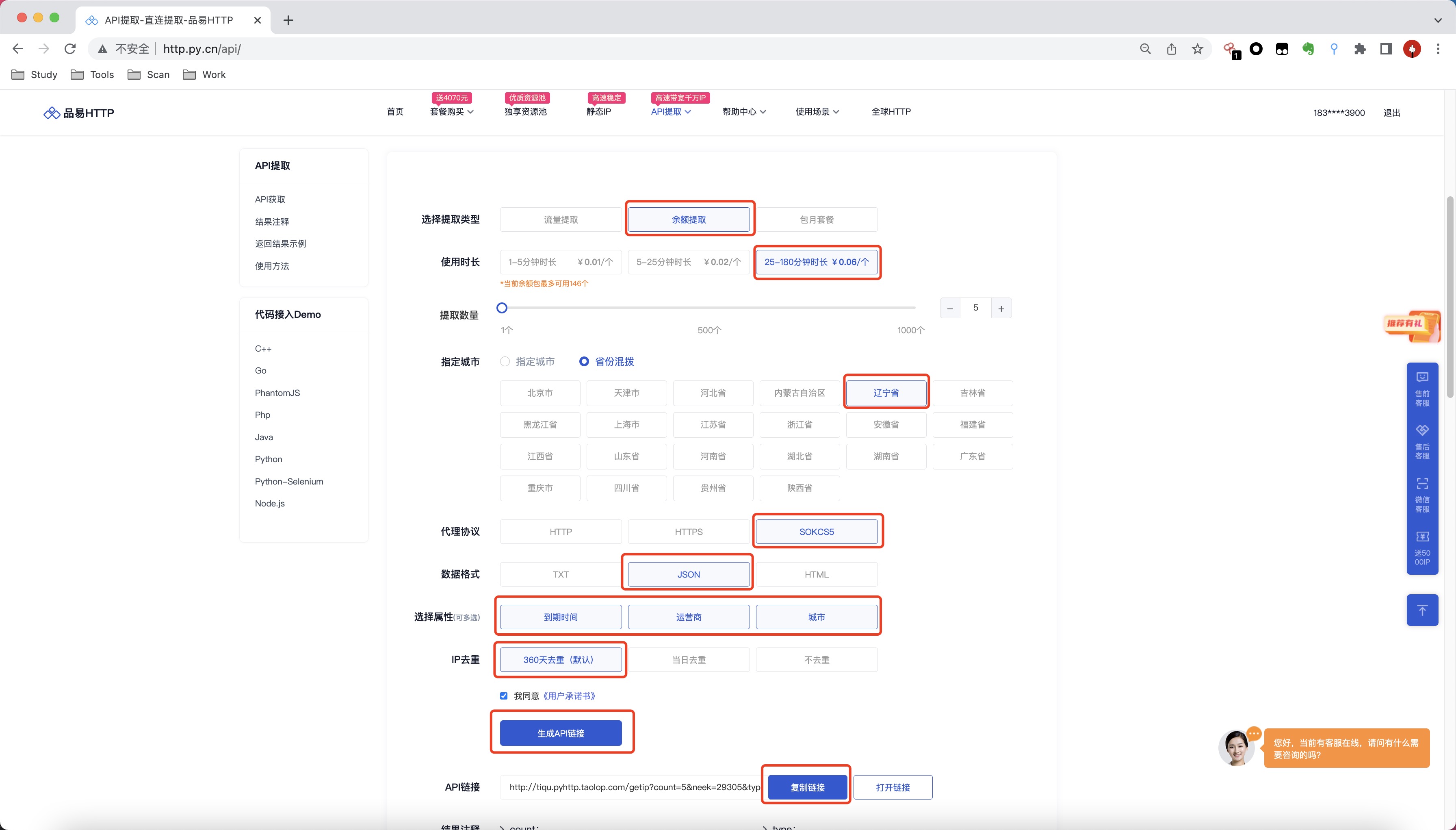

购买套餐后,选择》API提取》直接提取,推荐配置如下:

- 1.余额提取。

- 2.使用时长按需选择,建议选择25分钟-180分钟。

- 3.提取数量建议为5-10,土豪随意。

- 4.建议省份混拨,并选择自己所在省份或临近省份,提高访问速度。

- 5.目前该代理协议仅支持SOKCS5连接。

- 6.数据格式选择Json格式,方便脚本解析。

- 7.选择属性全部勾选,否则会发生错误。

- 8.IP去重365天。

0x02 部署说明

将Auto_proxy代码(Auto_proxy_example.yaml, Auto_proxy.py, proxyIgnoreList.plist )拷贝到Clash配置文件目录下。

- Windows默认:Clash\Data\profiles\

- Mac默认:~/.config/clash/

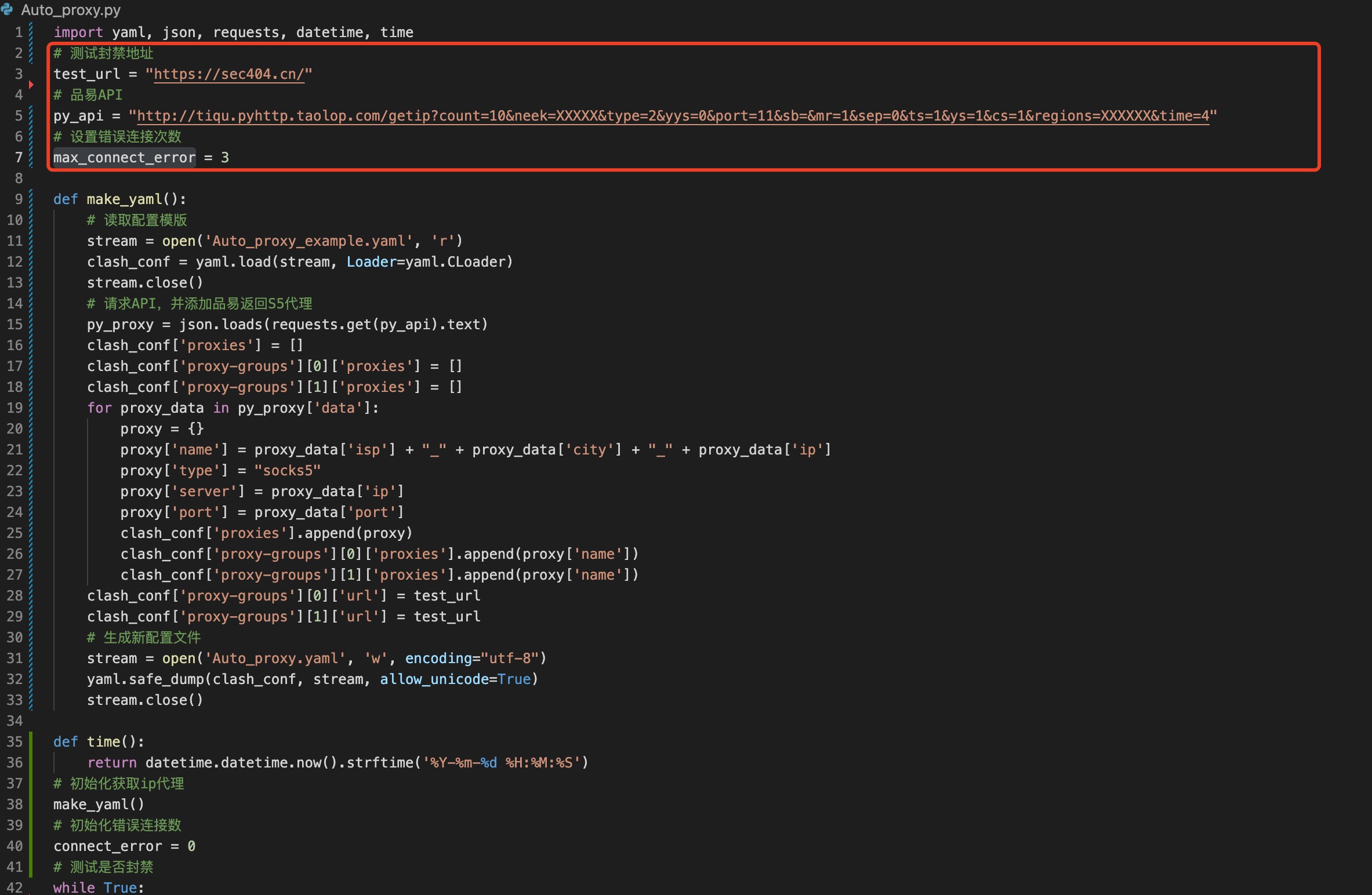

修改Auto_proxy.py相关配置,主要参数如下。

- test_url:需要监控测试的IP地址。

- py_api:上一步获取的品易API接口。

- max_connect_error:错误连接次数,连续连接错误N次,重新获取代理。

白名单配置,可参考https://www.cnblogs.com/PowerTips/p/14775956.html

- Windows:在Auto_proxy_example.yaml添加cfw-bypass配置。

- Mac: 直接使用项目中proxyIgnoreList.plist即可,需重启生效。

注:务必将*.taolop.com加入白名单中,不然可能会导致代理失效一直重复获取代理。

0x03 使用说明

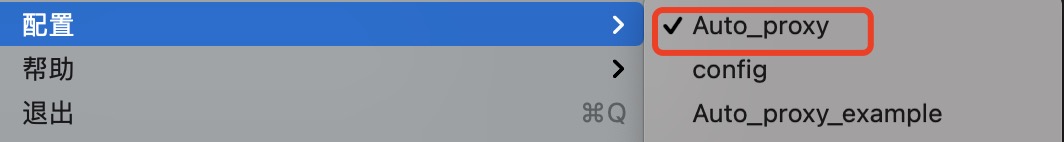

在Clash目录下执行python3 Auto_proxy.py,同时Clash将配置选为Auto_proxy。

需将Clash配置为全局模式,同时设置系统代理,目前脚本设置两种规则:

- 加速模式:根据监控网站选择延迟最低的代理。

- 负载模式:每次请求都会随机一条代理进行连接。

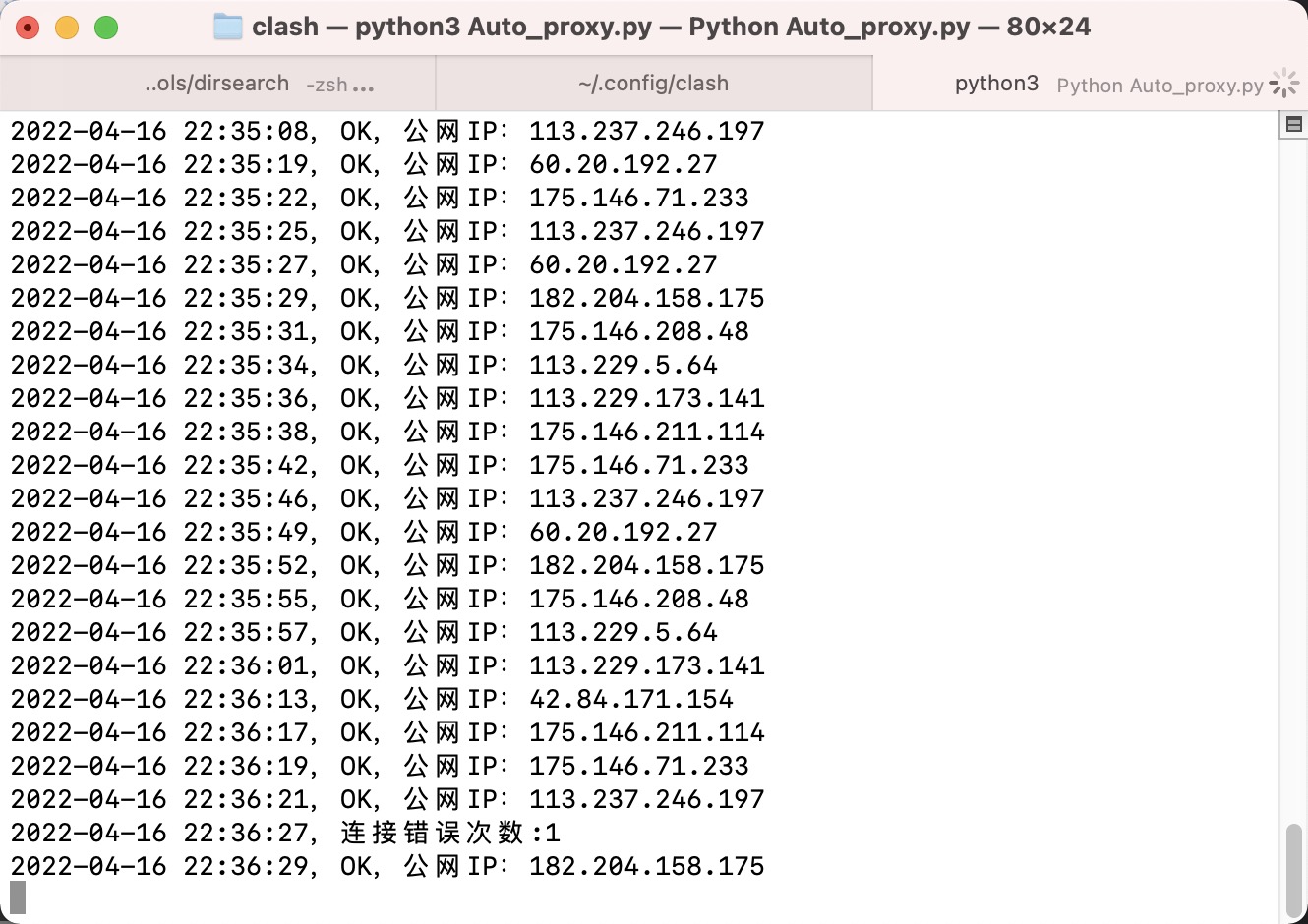

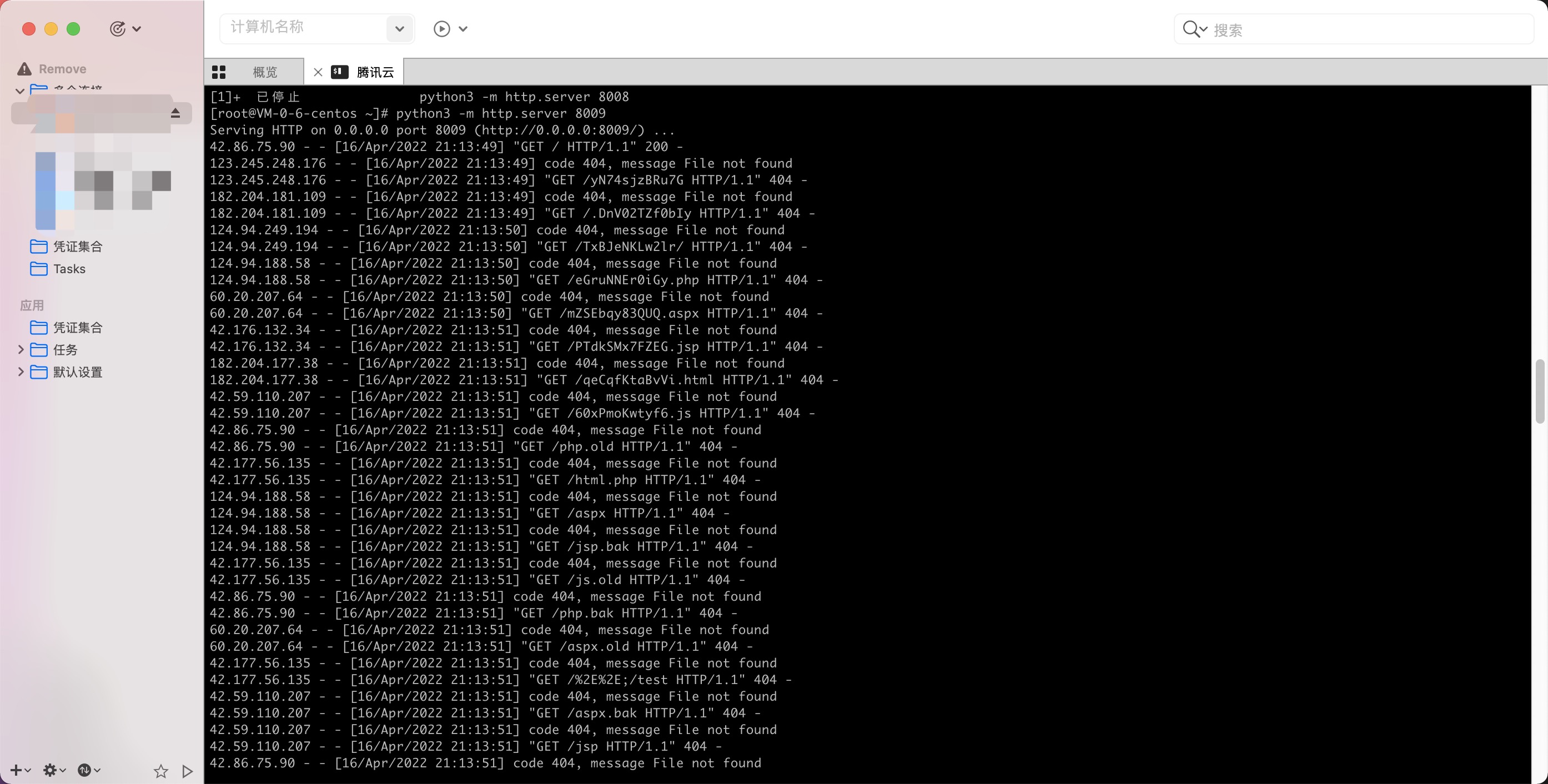

负载模式运行效果:

当运行错误超出设置阀值,会进行提示“IP已被封禁,重新获取代理”,此时Clash提示“重载配置文件”,需手动点击更新。

0x05 使用效果

该效果模式为负载模式,测试Dirsearch, 其它工具请自行测试。

- 靶机端: python3 -m http.server 8000

- 攻击端: python3 dirsearch.py -u http://X.X.X.X:8000 --proxy=http://127.0.0.1:7890

同时10个IP爆破目录,就问你慌不慌!

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)